Фильтрация отчета с помощью параметров строки запроса в URL-адресе — Power BI

- Чтение занимает 7 мин

В этой статье

Когда вы открываете отчет в службе Power BI, можно заметить, что каждая страница отчета имеет собственный уникальный URL-адрес. Для фильтрации этой страницы отчета можно использовать область «Фильтры» на холсте отчета. Также для предварительной фильтрации отчета можно добавить параметры строки запроса в URL-адрес. Возможно, у вас есть отчет, который вы хотите показать коллегам и который для этого необходимо предварительно отфильтровать. Это можно сделать, добавив параметры фильтрации к заданному по умолчанию URL-адресу отчета и затем отправив новый URL-адрес коллегам по электронной почте.

В статье используется пример отчета «Анализ розничной торговли». Если вы хотите продолжить, скачайте пример отчета.

Использование параметров строки запроса

Предположим, что вы работаете в Power BI Desktop. Вы хотите создать отчет, содержащий ссылки на другие отчеты Power BI, но в них нужно отображать только определенные сведения. Сначала отфильтруйте отчеты с помощью параметров строки запроса и сохраните URL-адреса. Затем в Desktop создайте таблицу с этими новыми URL-адресами отчета. После этого опубликуйте отчет и предоставьте к нему общий доступ.

Параметры строки запроса можно также использовать для создания расширенного решения Power BI. С помощью DAX можно создать отчет, который динамически формирует URL-адрес отфильтрованного отчета на основе выбора, осуществляемого клиентом в текущем отчете. Когда клиенты выберут URL-адрес, они увидят только нужные сведения.

Синтаксис параметров строки запроса для фильтрации

С помощью параметров можно отфильтровать отчет по одному или нескольким значениям, даже если эти значения содержат пробелы или специальные символы.

URL?filter=Таблица/Поле eq ‘значение‘

- Имена переменных Таблица и Поле чувствительны к регистру, а значение — нет.

- Поля отчета, которые являются скрытыми для просмотра, также можно отфильтровать.

Типы полей

Поля могут иметь тип number, datetime или string. Используемый тип должен соответствовать типу, заданному в наборе данных. Например, столбец таблицы с типом string не будет работать, если вы ищете значение с типом datetime или number в столбце набора данных с типом date (например, Table/StringColumn eq 1).

- Для чисел (number) специальное форматирование не требуется. Подробные сведения см. в разделе Числовые типы данных этой статьи.

- Даты и время: подробные сведения см. в разделе Типы данных Date этой статьи.

Если эти инструкции вам непонятны, см. подробные объяснения ниже.

Фильтрация по полю

Предположим, URL-адрес нашего отчета выглядит так:

Как видно на визуализации карты (см. выше) у нас есть магазины в Северной Каролине. NC — это значение для штата Северная Каролина в поле Territory (Территория) в таблице Store (Магазин). Чтобы отфильтровать отчет для отображения данных, связанных только с магазинами в Северной Каролине, добавьте следующую строку в URL-адрес:

?filter=Store/Territory eq 'NC'

Отчет теперь отфильтрован по Северной Каролине, следовательно, все визуализации в отчете показывают данные только по Северной Каролине.

Фильтрация по нескольким значениям в поле

Чтобы выполнить фильтрацию по нескольким значениям в одном поле, используйте оператор in вместо оператора and. Синтаксис:

Синтаксис:

URL?filter=Таблица/Поле in (‘value1‘, ‘value2‘)

Используя тот же пример, добавьте в URL-адрес следующий текст, чтобы отфильтровать отчет для отображения данных, связанных только с магазинами в Северной Каролине (значение NC) или Теннесси (TN).

?filter=Store/Territory in ('NC', 'TN')

Список других полезных операторов см. в таблице Операторы далее в этой статье.

Фильтрация по нескольким полям

Можно также применять фильтр по нескольким полям, добавив дополнительные параметры в URL-адрес. Вернемся к исходным параметрам фильтра.

?filter=Store/Territory eq 'NC'

Чтобы применить фильтр по дополнительным полям, добавьте and и еще одно поле в том же формате, как показано выше. Пример приведен ниже.

?filter=Store/Territory eq 'NC' and Store/Chain eq 'Fashions Direct'

Операторы

Кроме and, Power BI поддерживает и другие операторы. Эти операторы и поддерживаемые ими типы содержимого приведены в таблице ниже.

Эти операторы и поддерживаемые ими типы содержимого приведены в таблице ниже.

| Оператор | Определение | строка | число | Дата | Пример |

|---|---|---|---|---|---|

| and | и | да | Да | Да | product/price le 200 and price gt 3.5 |

| eq | равно | да | Да | да | Address/City eq ‘Redmond’ |

| ne | не равно | да | Да | да | Address/City ne ‘London’ |

| ge | больше или равно | нет | да | да | product/price ge 10 |

| gt | больше чем | нет | да | Да | product/price gt 20 |

| le | меньше или равно | нет | да | Да | product/price le 100 |

| lt | меньше чем | нет | да | Да | product/price lt 20 |

| in** | включая | да | Да | Да | Student/Age in (27, 29) |

** При использовании in значением справа от in может быть разделенный запятыми список, заключенный в круглые скобки, или одно выражение, которое возвращает коллекцию.

Числовые типы данных

Фильтр URL-адреса для Power BI может содержать числа в следующих форматах.

| Числовой тип | Пример |

|---|---|

| integer | 5 |

| long | 5 L или 5 l |

| double | 5,5 или 55e-1, или 0,55e+1, или 5D, или 5d, или 0,5e1D, или 0,5e1d, или 5,5D, или 5,5d, или 55e-1D, или 55e-1d |

| decimal | 5 M или 5 m либо 5,5 M или 5,5 m |

| float | 5 F или 5 f либо 0,5e1 F или 0,5e-1 d |

Типы данных Date

Для типов данных Date и DateTimeOffset Power BI поддерживает OData V3 и V4. При использовании OData V3 значения дат должны быть заключены в одинарные кавычки и им должно предшествовать слово datetime. В OData V4 не требуется применять одинарные кавычки и слово datetime.

Для представления даты используется формат EDM (2019-02-12T00:00:00). При указании даты в формате «ГГГГ-ММ-ДД» Power BI интерпретирует ее как «ГГГГ-ММ-ДДT00:00:00». Убедитесь, что для месяца и дня используются две цифры (ММ и ДД).

При указании даты в формате «ГГГГ-ММ-ДД» Power BI интерпретирует ее как «ГГГГ-ММ-ДДT00:00:00». Убедитесь, что для месяца и дня используются две цифры (ММ и ДД).

Почему это различие имеет значение? Предположим, вы создаете параметр строки запроса Table/Date gt ‘2018-08-03’ . Будет ли дата 3 августа 2018 г. включена в результаты или же результаты будут начинаться с даты 4 августа 2018 г.? Power BI преобразует запрос в Table/Date gt ‘2018-08-03T00:00:00’ . Поэтому ваши результаты будут включать все даты с ненулевой частью времени, так как значение таких дат будет превышать ‘2018-08-03T00:00:00’ .

Существуют также другие различия между V3 иV4. OData V3 не поддерживает типы Date, а только DateTime. Поэтому если вы используете формат V3, вам нужно указать полную дату и время. Литералы дат, такие как «datetime’2019-05-20′» не поддерживаются в нотации V3. Но в нотации V4 вы можете просто записать ее как «2019-05-20». Приведем два эквивалентных запроса фильтров в V3 и V4:

- формат OData V4: filter=Table/Date gt 2019-05-20;

- формат OData V3: filter=Table/Date gt datetime’2019-05-20T00:00:00′.

Специальные символы в фильтрах URL-адресов

Специальные символы в названиях таблиц и столбцов

Для специальных символов и пробелов в названиях таблиц и столбцов требуется дополнительное форматирование. Если запрос содержит пробелы, дефисы или другие символы не из набора ASCII, добавьте перед этими специальными символами escape-код в следующем формате: символ подчеркивания и X ( _x), четырехзначный символ Юникода

и еще один символ подчеркивания. Если символ Юникода содержит менее четырех знаков, заполните его нулями. Ниже приведено несколько примеров.| Идентификатор | Юникод | Кодировка для Power BI |

|---|---|---|

| Имя таблицы | Пробел — 0x20 | Table_x0020_Name |

| Столбец@Номер | @ — 0x40 | Column_x0040_Number |

| [Столбец] | [ — 0x005B, ] — 0x005D | x005B_Column_x005D |

| Столбец+Plus | + — 0x2B | Column_x002B_Plus |

Table_x0020_Name/Column_x002B_Plus eq 3

Table_x0020_Special/x005B_Column_x0020_Brackets_x005D eq ‘[C]’

Специальные символы в значениях

Фильтры URL-адресов уже поддерживают все специальные символы в значениях полей, за исключением одинарной кавычки (‘).

Например:

?filter=Table/Name eq 'O''Brien'превращается в:?filter=Table/Name eq 'Lee''s Summit'превращается в:Оператор

inтакже поддерживает такое экранирование:?filter=Table/Name in ('Lee''s Summit', 'O''Brien')становится:

Использование DAX для фильтрации по нескольким значениям

Еще один способ фильтрации по нескольким полям заключается в следующем: можно создать вычисляемый столбец, который сцепляет два поля в одно значение. Затем можно выполнить фильтрацию по этому значению.

Например, у нас есть два поля: Territory и Chain. В Power BI Desktop нужно создать новый вычисляемый столбец (поле), который называется TerritoryChain. Помните, что имя поля не может содержать пробелы. Вот формула DAX для этого столбца:

Вот формула DAX для этого столбца:

TerritoryChain = [Territory] & » — » & [Chain]

Опубликуйте отчет в службе Power BI, а затем используйте строку запроса в URL-адресе для фильтрации и отображения данных, связанных только с магазинами Lindseys в Северной Каролине.

https://app.powerbi.com/groups/me/reports/8d6e300b-696f-498e-b611-41ae03366851/ReportSection3?filter=Store/TerritoryChain eq 'NC – Lindseys'

Закрепление плитки на основе отфильтрованного отчета

Отфильтровав отчет с помощью параметров строки запроса, вы можете закрепить на панели мониторинга связанные визуализации. Плитка на панели мониторинга отображает отфильтрованные данные. Выбрав эту плитку на панели мониторинга, вы откроете отчет, на основе которого она была создана. При этом фильтрация, выполненная на основе URL-адреса, не сохраняется вместе с отчетом. Когда вы выбираете плитку панели мониторинга, отчет открывается в неотфильтрованном состоянии. Это означает, что данные, отображаемые на плитке панели мониторинга, не соответствуют данным, отображаемым в визуализации отчета. 53-1).

53-1).

Фильтры URL-адресов поддерживаются в некоторых сценариях внедрения, но не поддерживаются в других.

Дальнейшие действия

Закрепление визуализации на панели мониторинга

Зарегистрируйтесь для получения бесплатной пробной версии

Появились дополнительные вопросы? Попробуйте задать вопрос в сообществе Power BI.

Ограничение доступа сотрудников к веб-сайтам при помощи Check Point URL Filtering

Данная статья описывает функциональные возможности и особенности программного блейда URL Filtering от компании Check Point, предназначенного для ограничения доступа сотрудников к потенциально опасным и нежелательным ресурсам в интернете.

1. Введение

2. Задачи и проблемы веб-фильтрации

3. Функциональные возможности

4. Настройка и управление Check Point URL Filtering

Настройка и управление Check Point URL Filtering

5. Выводы

Введение

Интернет широко используется практически во всех организациях и развивается столь динамично, что обеспечивать безопасность его использования в корпоративной среде — задача не из легких. Кроме того, почти всегда сотрудники используют интернет не только для решения служебных вопросов — много времени они проводят на сайтах, не относящихся к работе. Поэтому устанавливать программное обеспечение для фильтрации интернет-ресурсов необходимо не только чтобы соответствовать многочисленным законодательным требованиям и обеспечить защиту сети от всевозможных угроз, но и для повышения эффективности работы сотрудников.

Вредоносные программы, кража личной информации, неполадки сети — все это, к сожалению, реальность. По данным аналитиков «Лаборатории Касперского», доля проникновения вредоносных программ через сайты и браузеры составляет почти 50% от общего числа заражений, только за один квартал в 2014 году было зафиксировано почти 700 000 интернет-заражений. Аналогичные цифры приводит и компания Symantec — 76% всех атак осуществлялось через инфицированные сайты, 20% этих атак — критические. В числовом значении антивирусное решение Symantec блокировало доступ к 496 000 вредоносных страниц ежедневно. И это только известная и опубликованная статистика от антивирусных вендоров, общая картина выглядит еще более пугающе, если учесть количество компьютеров, не защищенных веб-фильтрами и антивирусными решениями. Таким образом, задача по фильтрации доступа пользователей к сайтам является более чем актуальной.

Аналогичные цифры приводит и компания Symantec — 76% всех атак осуществлялось через инфицированные сайты, 20% этих атак — критические. В числовом значении антивирусное решение Symantec блокировало доступ к 496 000 вредоносных страниц ежедневно. И это только известная и опубликованная статистика от антивирусных вендоров, общая картина выглядит еще более пугающе, если учесть количество компьютеров, не защищенных веб-фильтрами и антивирусными решениями. Таким образом, задача по фильтрации доступа пользователей к сайтам является более чем актуальной.

К косвенным убыткам можно отнести время, потраченное сотрудниками на развлекательных ресурсах, на общение в чатах и на форумах, покупки в интернет-магазинах и других сайтах. Зачастую ограничение доступа к некоторым сайтам и ресурсам сети может привести к существенному повышению эффективности работы.

Задачи и проблемы веб-фильтрации

Перед администраторами сети и специалистами по информационной безопасности встает задача фильтрации интернет-трафика. Выполнение ее необходимо для предотвращения заражения рабочих станций вирусами и исключения нецелесообразного использования сотрудниками интернета в личных целях.

Выполнение ее необходимо для предотвращения заражения рабочих станций вирусами и исключения нецелесообразного использования сотрудниками интернета в личных целях.

Еще одна крупная проблема поджидает бизнес-пользователей в виде фишинговых сайтов и страниц, содержащих вредоносный код. Ссылки на такие сайты могут распространяться случайно или намеренно: например, целевая атака может быть реализована путем отправки этих ссылок на корпоративные электронные адреса. Решить подобную проблему и заблокировать доступ сотрудникам к «нехорошим» сайтам — тоже задача службы информационной безопасности.

Но при решении выше озвученных задач возникает ряд проблем. Так, необходимо не просто фильтровать веб-трафик, но и разграничивать доступ пользователей к ресурсам , ведь сотрудники разных отделов выполняют разные задачи. Например, сотрудники отдела маркетинга должны иметь доступ к социальным сетям и форумам, чтобы продвигать корпоративные продукты в этой среде, в то время как для остальных пользователей данные сайты должны блокироваться, чтобы они не использовались в личных целях.

Другая проблема — качество фильтрация трафика, ведь веб-трафик может содержать в себе не только простые страницы с прямыми URL-адресами, но и встроенные скрипты, скрытые переходы и защищенные веб-приложения. К тому же далеко не все пользователи спокойно переносят запреты и блокировки, а интернет предлагает им множество простых решений для обхода фильтров — прокси-серверы, расширения для браузеров, веб-прокси и так далее, с этими обходными путями тоже необходимо бороться.

Учитывая все проблемы и задачи, можно прийти к выводу, что простой веб-фильтр по URL-адресам в межсетевом экране или антифишинговые фильтры, встроенные в антивирусные продукты, не решают проблему комплексно и не могут применяться в полноценных сетевых инфраструктурах, в первую очередь, из-за ограниченного функционала и сложной процедуры настройки. Для полноценной реализации фильтрации сайтов продукт должен обладать широкими функциональными возможностями — поддерживать различные режимы фильтрации, не только блокировку доступа, но и возможность получения доступа по запросу или после предупреждения пользователя об опасности. Также продукт должен обладать гибкой настройкой аудита для отслеживания активности пользователей и системой работы с инцидентами, основанной на степени риска. Кроме этого, в продукте должна быть возможность управлять политиками доступа, и он должен обладать встроенной базой данных сайтов, которая поддерживается в актуальном состоянии и регулярно обновляется. Компанией Check Point разработан специальный продукт для решения задач веб-фильтрации — программный блейд Check Point URL Filtering.

Также продукт должен обладать гибкой настройкой аудита для отслеживания активности пользователей и системой работы с инцидентами, основанной на степени риска. Кроме этого, в продукте должна быть возможность управлять политиками доступа, и он должен обладать встроенной базой данных сайтов, которая поддерживается в актуальном состоянии и регулярно обновляется. Компанией Check Point разработан специальный продукт для решения задач веб-фильтрации — программный блейд Check Point URL Filtering.

Функциональные возможности

Check Point URL Filtering является программным блейдом, данная технология разработана компанией Check Point и значительно расширяет функциональность аппаратных и программных устройств Check Point. Как и другие программные блейды, некоторые из которых уже обозревались на нашем сайте, Check Point URL Filtering устанавливается и функционирует на всех аппаратных устройствах линейки Check Point, а также может быть развернут на программных и виртуальных решениях Check Point. Check Point URL Filtering не предъявляет системных требований к операционным системам и браузерам пользователей, одинаково поддерживая любые веб-браузеры и другие приложения, использующие протоколы HTTP и HTTPS.

Check Point URL Filtering не предъявляет системных требований к операционным системам и браузерам пользователей, одинаково поддерживая любые веб-браузеры и другие приложения, использующие протоколы HTTP и HTTPS.

Этот продукт обеспечивает защиту корпоративных ресурсов благодаря ограничению доступа сотрудникам к потенциально опасным сайтам и другим веб-ресурсам. В Check Point URL Filtering встроены средства веб-фильтрации, использующие обширную базу данных URL-адресов по различным категориям угроз. Программный блейд также позволяет задать наиболее подходящую для каждого случая политику защиты от дополнительных угроз, включая шпионские программы, вирусы и другие веб-атаки. Кроме того, продукт обладает возможностью настройки правил доступа пользователей к ресурсам интернета.

Основные возможности Check Point URL Filtering:

- Блокировка доступа пользователей к небезопасным веб-сайтам — база продукта содержит более двадцати миллионов адресов небезопасных страниц. В эту категорию входят страницы, зараженные вредоносными скриптами, фишинговые сайты, т.

е. страницы, маскирующиеся под известные сервисы, страницы со ссылками на зараженные файлы и многие другие объекты, доступ к которым для пользователя может быть опасным. Черный список страниц динамически обновляется из облака Check Point, поэтому база вредоносных адресов постоянно находится в актуальном состоянии.

е. страницы, маскирующиеся под известные сервисы, страницы со ссылками на зараженные файлы и многие другие объекты, доступ к которым для пользователя может быть опасным. Черный список страниц динамически обновляется из облака Check Point, поэтому база вредоносных адресов постоянно находится в актуальном состоянии. - Динамическая проверка загружаемых страниц — программный блейд проверяет содержимое загружаемых страниц, делает оперативные запросы в облако Check Point и позволяет определить небезопасное содержимое и на лету заблокировать передачу информации к пользователю.

- Поддержка политик доступа к веб-ресурсам — Check Point URL Filtering позволяет назначать и управлять политиками разрешения и запрета доступа к различным веб-ресурсам как для отдельных пользователей, так и для групп.

- База знаний сайтов и веб-приложений — обладая информацией о более чем 4 000 приложений web 2.0, о 300 000 веб-виджетов и более двадцати миллионов веб-сайтов, продукт позволяет через политики безопасности разграничить доступ к отдельным категориям сайтов без необходимости вручную указывать отдельные адреса.

- Ограничение по времени доступа к сайтам и объему передаваемой информации — Check Point URL Filtering поддерживает управление доступом на основе проведенного на сайтах времени и объеме переданного трафика. Например, можно разрешить доступ к сайтам с архивами файлов до определенного лимита загруженного объема информации или разрешить ограниченный по времени доступ к ресурсам, не имеющим отношения к работе.

- Фильтрация веб-трафика, направляемого через прокси-сервер или по нестандартным портам и протоколам — программный блейд не позволяет пользователям применять инструменты для обхода фильтрации, обеспечивая контроль любого трафика, даже отправляемого через прокси-сервера, веб-прокси или нестандартные TCP-порты.

- Проверка HTTPS-трафика — Check Point URL Filtering, в отличие от многих других подобных решений, позволяет фильтровать защищенный шифрованный веб-трафик, передаваемый по протоколу HTTPS.

Check Point URL Filtering способен обеспечивать обработку веб-трафика на скорости до 7 Гбит/сек. и допускает одновременную работу до 500 000 подключений. Решение также поддерживает кластеризацию — несколько Check Point URL Filtering можно объединять в кластеры высокой доступности. Таким образом, продукт подходит для информационных систем любых размеров.

и допускает одновременную работу до 500 000 подключений. Решение также поддерживает кластеризацию — несколько Check Point URL Filtering можно объединять в кластеры высокой доступности. Таким образом, продукт подходит для информационных систем любых размеров.

Настройка и управление Check Point URL Filtering

Управление политиками и настройками Check Point URL Filtering осуществляется, как и для других программных блейдов, из консоли управления Check Point SmartDashboard. Интерфейс управления Check Point URL Filtering называется Application & URL Filtering и открывается из соответствующей вкладки в верхнем окне программы.

Рисунок 1. Главный экран управления Check Point URL Filtering

На первом экране управления Check Point URL Filtering представлен перечень устройств Check Point, оснащенных программным блейдом URL Filtering, отображаются важные сообщения и графическая статистика использования интернета — по ресурсам и по пользователям.

Рисунок 2. База веб-приложений и сайтов в Check Point URL Filtering

В боковом меню представлены категории для настройки и управления продуктом. В разделе AppWiki содержится база знаний о веб-приложениях и сайтах. Все веб-приложения поделены на категории — анонимайзеры (веб-прокси), блоги и персональные страницы, страницы плагинов для браузеров, бизнес-приложения, обучение и так далее. Кроме категорий у веб-приложений есть метки-теги, по которым также можно проводить фильтрацию. Теги дополняют категории и проставляются для веб-страниц по типу представленной на них информации. Дополнительно каждый сайт классифицирован по степени риска — от незначительного до критического. Базой сайтов нельзя управлять — она автоматически обновляется из облака Check Point и используется в политиках безопасности. Управление отдельными сайтами осуществляется из раздела Application/Sites, в нем можно добавлять и изменять собственные веб-адреса.

Рисунок 3. Редактирование сайта, заданного администратором, в Check Point URL Filtering

Редактирование сайта, заданного администратором, в Check Point URL Filtering

При добавлении сайта указывается его название, добавляются URL-адреса — вручную или из CSV-списка — и указывается категория сайта. При указании URL-адресов поддерживаются регулярные выражения, с помощью которых можно покрыть большое количество страниц одной строкой. Категориями сайтов также можно управлять, добавляя новые по желанию администратора.

Рисунок 4. Настройка HTTPS-шлюза в CheckPointURLFiltering

В разделе Gateways осуществляется управление устройствами Check Point, на которых установлен программный блейд Check Point URL Filtering. В статусе отображается активность компонента и актуальность базы сайтов. В параметрах настраиваются опции HTTP-фильтрации, режимы работы с HTTPS-трафиком, параметры авторизации пользователей и другие. Для анализа HTTPS-трафика необходимо для каждого фильтрующего устройства сгенерировать SSL-сертификат, затем внедрить его на все компьютеры в защищаемой сети и включить анализ трафика на устройстве. При обнаружении запроса к зашифрованному веб-трафику Check Point URL Filtering перехватывает управление запросом и становится инициатором сессии, получая в свое управление ключи для шифрования. При этом браузер пользователя общается только с сервером Check Point URL Filtering и получает трафик в перезашифрованном виде с помощью SSL-сертификата шлюза. Для конечных пользователей данная схема работает прозрачно и не требует дополнительных действий.

Для анализа HTTPS-трафика необходимо для каждого фильтрующего устройства сгенерировать SSL-сертификат, затем внедрить его на все компьютеры в защищаемой сети и включить анализ трафика на устройстве. При обнаружении запроса к зашифрованному веб-трафику Check Point URL Filtering перехватывает управление запросом и становится инициатором сессии, получая в свое управление ключи для шифрования. При этом браузер пользователя общается только с сервером Check Point URL Filtering и получает трафик в перезашифрованном виде с помощью SSL-сертификата шлюза. Для конечных пользователей данная схема работает прозрачно и не требует дополнительных действий.

Рисунок 5. Настройка выводимых пользователю сообщений в Check Point URL Filtering

Check Point Application Control информирует пользователей о различных аспектах их работы с интернет с помощью информационных сообщений — они отображаются вместо запрашиваемых страниц. Вся выводимая пользователю информация настраивается в разделе UserCheck. Страницы сообщений поддерживают многоязычность, имеют простой и мобильный вид и интерактивны. Check Point Application Control сообщает не только о том, что доступ заблокирован, указывая причину блокировки (нарушение политики безопасности, вредоносный сайт и т. д.), но и предупреждает пользователя, если тот пытается открыть разрешенный, но не доверенный сайт — так можно быть уверенным, что пользователь отдает себе отчет в собственных действиях.

Страницы сообщений поддерживают многоязычность, имеют простой и мобильный вид и интерактивны. Check Point Application Control сообщает не только о том, что доступ заблокирован, указывая причину блокировки (нарушение политики безопасности, вредоносный сайт и т. д.), но и предупреждает пользователя, если тот пытается открыть разрешенный, но не доверенный сайт — так можно быть уверенным, что пользователь отдает себе отчет в собственных действиях.

В разделе Limit настраиваются шаблоны лимитов, которые затем применяются в политиках. В каждом элементе шаблона задается его название, объем исходящего и входящего трафика.

Рисунок 6. Управление политиками Check Point URL Filtering

И, наконец, основной раздел управления политиками — Policy. В данном разделе собраны основные правила работы Check Point Application Control. Каждый элемент политики содержит следующие параметры:

- Количество срабатываний политики — параметр, показывающий, сколько раз пользователи активировали срабатывание данной политики.

- Название политики для удобства управления.

- Направление доступа — задает зону действия политики, можно указывать в качестве зоны «Интернет» или ресурсы в локальной сети для разграничения доступа к внутренним веб-порталам.

- Веб-приложение/сайт — выбор сайтов и веб-приложений, для которых применяется политика. Можно указывать один или несколько веб-сайтов, заданные в разделе Application/Sites или из базы данных AppWiki, и набор категорий.

- Действие — поддерживаются действия «Разрешить», «Предупредить пользователя», «Спросить пользователя», «Заблокировать» и ограничения — выбор лимита трафика из раздела Limit или ограничение по количеству разрешенных доступов — раз в неделю, раз в месяц, раз в день или заданное число раз в день. Действия можно комбинировать с ограничениями.

- Отслеживание — поддерживаются различные варианты уведомления администратора: «Запись в лог», «Вывод предупреждения», «Отправка сообщения по электронной почте», «Отправка SNMP-уведомления».

Отслеживания можно комбинировать и выбирать несколько вариантов.

Отслеживания можно комбинировать и выбирать несколько вариантов. - Выбор шлюзов для применения политики.

- Время действия — выбор времени суток, дней месяца и недели, когда политика применяется.

- Комментарий для удобства управления.

Выводы

Программный блейд Check Point URL Filtering эффективно и комплексно решает задачу фильтрации интернет-трафика. Он ограничивает нецелевой доступ сотрудников к посторонним ресурсам, ведущий к нерациональному использованию сети и рабочего времени, и обеспечивает тем самым непрерывность и целостность бизнес-процессов.

При этом кроме фильтрации веб-трафика Check Point URL Filtering поддерживает также разграничение доступа по пользователям, времени работы, объему передаваемой информации и фильтрацию защищенного шифрованного веб-трафика, передаваемого по протоколу HTTPS.

Сильных сторон у данного решения множество — главной из них является система централизованного управления политикой ИТ-безопасности с единой консоли администратора, что позволяет сократить время на обучение персонала и на обслуживание системы, особенно если другие решения Check Point уже используются в компании. База знаний сайтов и веб-приложений позволяет через политики безопасности разграничить доступ к отдельным категориям интернет-ресурсов без необходимости вручную указывать отдельные адреса. А динамически обновляемая из облака Check Point база адресов небезопасных страниц (черный список) облегчает блокировку доступа пользователей к страницам, зараженным вредоносными скриптами, фишинговым сайтам, страницам со ссылками на зараженные файлы и многим другим объектам, доступ к которым может быть опасным для пользователя и компании в целом.

База знаний сайтов и веб-приложений позволяет через политики безопасности разграничить доступ к отдельным категориям интернет-ресурсов без необходимости вручную указывать отдельные адреса. А динамически обновляемая из облака Check Point база адресов небезопасных страниц (черный список) облегчает блокировку доступа пользователей к страницам, зараженным вредоносными скриптами, фишинговым сайтам, страницам со ссылками на зараженные файлы и многим другим объектам, доступ к которым может быть опасным для пользователя и компании в целом.

Веб-фильтрация (Web Filtering)

Введение

Что такое веб-фильтрация? Зачем она необходима? И как ее настроить на FortiGate? Именно такие вопросы стали основной причиной написания данной статьи.

Что такое веб-фильтрация?

Начнем с самого начала. Что это такое? Это фильтрация определенного контента, содержащегося на веб-сайтах в сети Интернет. Думаю, ни для кого не секрет, что на данный момент в сети Интернет огромное множество веб-сайтов с контентом различного рода. Это может представлять проблему даже для маленького офиса. Сложно проследить, чем занимается работник в рабочее время. В это время он может заниматься самыми различными делами. Конечно же, скорее всего он будет заниматься работой — и это самый лучший исход. Однако в это время он может заниматься своими личными делами — общаться в социальных сетях или совершать покупки через интернет магазины. Это довольно неприятно, так как замедляет рабочий процесс. Но это еще не самый худший сценарий. Он может посещать веб-ресурсы, запрещенные законодательством, через сеть организации, что может привести к различным проблемам с законом.

Это может представлять проблему даже для маленького офиса. Сложно проследить, чем занимается работник в рабочее время. В это время он может заниматься самыми различными делами. Конечно же, скорее всего он будет заниматься работой — и это самый лучший исход. Однако в это время он может заниматься своими личными делами — общаться в социальных сетях или совершать покупки через интернет магазины. Это довольно неприятно, так как замедляет рабочий процесс. Но это еще не самый худший сценарий. Он может посещать веб-ресурсы, запрещенные законодательством, через сеть организации, что может привести к различным проблемам с законом.

Это довольно небольшой обзор проблем, которые призвана решать веб-фильтрация. Думаю, в целесообразности ее использования у вас не осталось сомнений. Поэтому, теперь необходимо рассмотреть принцип ее работы и настройку на FortiGate.

Как работает веб-фильтрация?

Работает веб-фильтрация довольно просто. После того, как установлено TCP соединение, клиент запрашивает у сервера доступ к веб-сайту с помощью HTTP запроса. Сервер предоставляет доступ к сайту с помощью HTTP ответа. В ход вступает веб-фильтр. Он содержит так называемые регулярные выражения. Веб-фильтр ищет в ответе от веб сервера данные регулярные выражения. Если совпадение найдено — выбирается соответствующее действие. Регулярные выражения позволяют контролировать блокировку и доступ к веб-сайтам очень гибко. Они могут состоять как из различных запрещенных фраз, так и из имен хостов или URL, которые необходимо заблокировать.

Сервер предоставляет доступ к сайту с помощью HTTP ответа. В ход вступает веб-фильтр. Он содержит так называемые регулярные выражения. Веб-фильтр ищет в ответе от веб сервера данные регулярные выражения. Если совпадение найдено — выбирается соответствующее действие. Регулярные выражения позволяют контролировать блокировку и доступ к веб-сайтам очень гибко. Они могут состоять как из различных запрещенных фраз, так и из имен хостов или URL, которые необходимо заблокировать.

Настройка веб-фильтрации

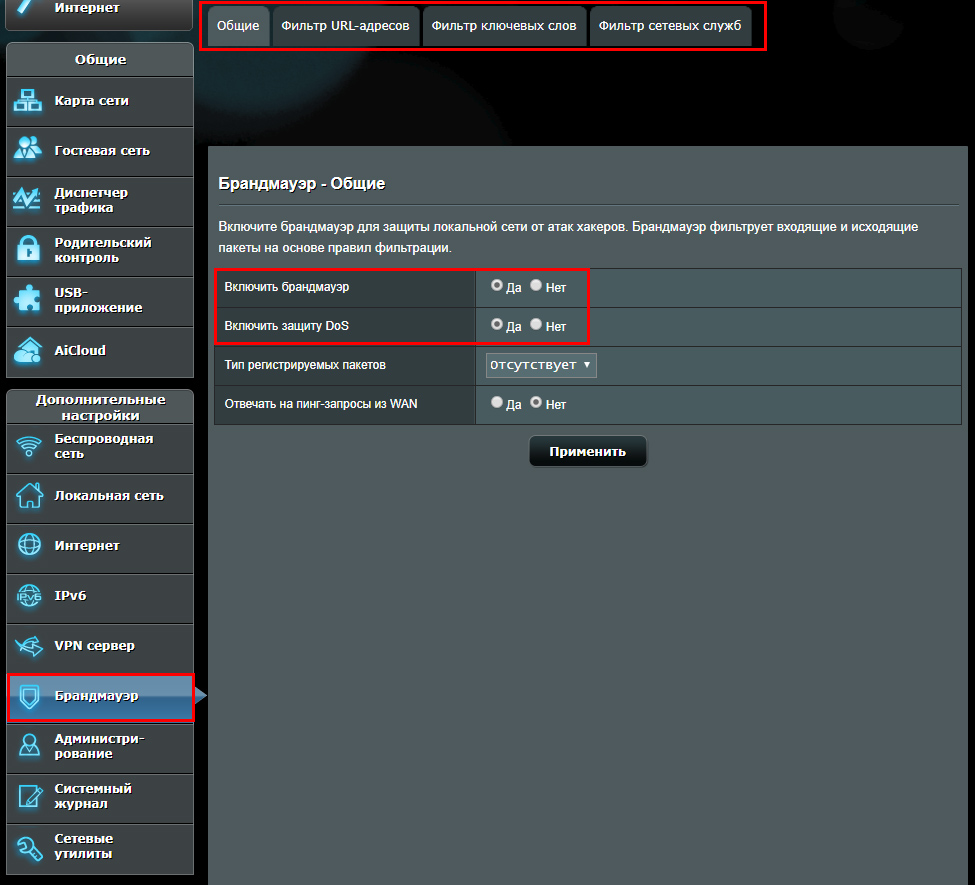

Рассмотрим настройку веб-фильтрации на FortiGate. Она доступна во всех режимах инспекции — Flow Based и Proxy. Однако режим Flow Based поддерживает меньше функций

Веб-фильтр, как и рассмотренный в прошлый статьях функционал, работает как профиль безопасности. Аналогично с остальными профилями безопасности, он отдельно настраивается и применяется к политикам брандмауэра.

Рассмотрим настройку веб-фильтрации в режиме Flow-Based. Для этого настроим режим работы FortiGate (см. рис. 1).

рис. 1).

Рисунок 1. Настройка режима работы FortiGate

Теперь, необходимо перейти во вкладку Security Profiles→ Web Filter (см. рис. 2).

Рисунок 2. Меню в разделе Web Filter

Web Filter может быть по умолчанию скрыт. Чтобы его включить, необходимо зайти в меню System→Feature Visibility и возле поля Web Filter перевести ползунок в состояние enable.

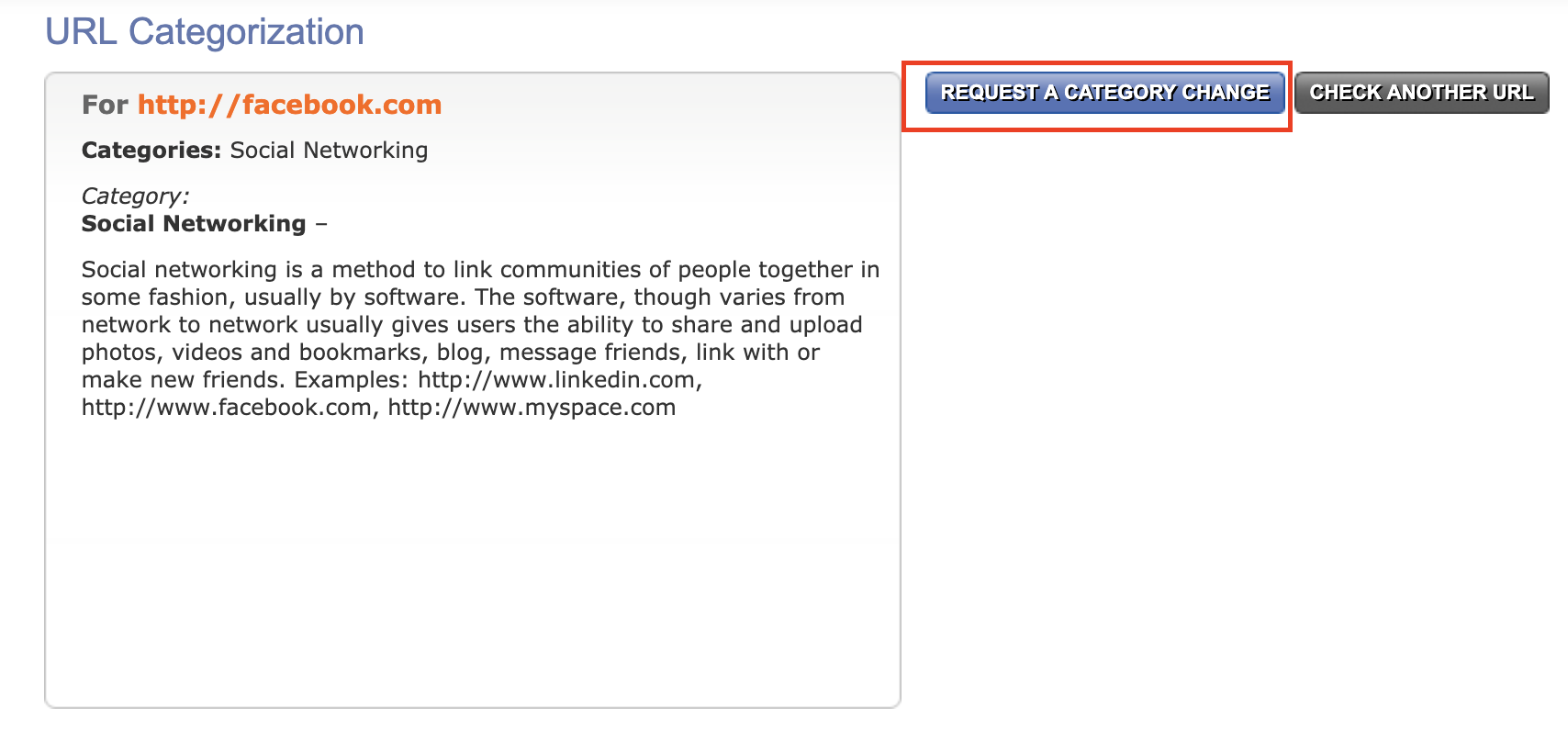

Создадим свой профиль, запрещающий доступ к сайту facebook.com. Для этого переходим в меню создания нового профиля. Наблюдаем примерно такую же картину, как и в предыдущем меню. Сначала необходимо дать профилю имя. Назовем его DenyFacebook. По умолчанию включена фильтрация, основанная на категоризации FortiGuard. Для каждой категории или подкатегории можно выбрать определенное действие:

• Allow — разрешить доступ к веб сайту;

• Block — запретить доступ к веб сайту;

• Monitor — следить за трафиком данного веб сайта.

На данный момент эта фильтрация нам не нужна, поэтому в поле FortiGuard category based filter переводим ползунок в состояние disable.

Теперь, в области Static URL Filter в поле URL Filter переводим ползунок в состояние enable. Должно появиться окно, в котором необходимо нажать на клавишу Create. В появившемся окне необходимо ввести нужный URL и выбрать для него действие. URL вводится в виде регулярного выражения. Введем *facebook.com. Это позволит заблокировать любые URL, которые будут вести на facebook.com. Выберем действие Block. Следует упомянуть о действии Exemt, доступном только в Static URL Filter. Оно применяется для проверенных источников. Трафик, попавший под это действие, избегает проверки всеми остальными профилями безопасности.

Так же присутствует возможность блокировки веб-сайтов, содержащих определенный контент. (см. рис. 3)

Рисунок 3. Пример настройки профиля

Теперь применим созданный профиль безопасности к политике, которую мы создали в одной из прошлых статей.

Проверим — facebook.com действительно недоступен.

Рассмотрим работу веб-фильтра в режиме Proxy Based

Для того, чтобы начать настройку, необходимо переключить FortiGate в режим прокси. Это можно сделать в меню System → Settings. Теперь заходим в меню Security Profiles → Web Filter и выбираем ранее созданный нами профиль DenyFacebook. Настройка абсолютно аналогична, однако режим прокси поддерживает дополнительные функции, такие как: поисковые системы, опции прокси, разрешения для определенных пользователей (см. рис. 4).

Рисунок 4. Настройка веб-фильтра Proxy Based

Заключение

При умелом использовании веб-фильтрации можно значительно укрепить безопасность сети. Поэтому я советую вам практиковаться, используя различные методы и разные регулярные выражения для определения шаблонов, которые подойдут именно вам и обеспечат максимальную безопасность вашей сети.

Фильтр отслеживания по URL

Встречайте наш новый фильтр отслеживания по URL! Он вырезает параметры запросов из URL-адресов страниц.

Не то чтобы это что-то радикально новое. В модуле Антитрекинг AdGuard всегда была функция вырезания параметров отслеживания. «Так зачем изобретать велосипед?» — можете спросить вы. Скоро узнаете! Но сначала давайте разберёмся, что вообще такое параметры отслеживания.

Что такое параметры отслеживания и как они используются

Обычно параметры в адресе страницы используют для трекинга. Вы наверняка видели в адресах страниц параметры вида utm_source или utm_campaign — это и есть параметры отслеживания.

Давайте посмотрим на пример того, как их используют:

- На сайте А делают ссылку вида

https://example.org/?utm_source=news_page&utm_campaign=promo&utm_medium=link. - Когда вы по ней переходите, сайт Б видит, откуда именно вы пришли и на что нажали, чтобы открыть эту страницу, любую информацию, которую отправляет сайт А.

- Google Analytics и другие знают о параметрах отслеживания, они также видят эту информацию и записывают её.

Казалось бы, ну видит и видит, что в этом плохого? Но есть проблемы:

- Иногда в трекинговые параметры включают и идентифицирующую информацию, которую знал только сайт А, но никак не мог знать сайт Б. Часто это происходит по недосмотру.

- Эта информация может быть передана сторонним трекерам (например, Google Analytics), а не только владельцам сайта Б.

- Существуют трекинговые параметры, которые делают реальным отслеживание конкретного человека. Например, параметр

gclidидентифицирует конкретный клик, совершённый по рекламной ссылке в поиске Google. Потом рекламодатель оповещает Google, узнавая, как там этот клик (по определённой ссылке, с определённым поисковым ключом), привёл ли он к ожидаемому результату.

Зачем удалять параметры из URL-адресов и почему мы создали фильтр для этой цели

Причины удаления UTM-параметров и других отслеживающих параметров, кажется, не нуждаются в объяснении после прочтения пунктов выше. Вы едва ли хотите, чтобы ваша личная информация была доступна третьим лицам, не говоря уже о том, чтобы каждый ваш шаг отслеживали, не так ли?

Вы едва ли хотите, чтобы ваша личная информация была доступна третьим лицам, не говоря уже о том, чтобы каждый ваш шаг отслеживали, не так ли?

Теперь перейдём ко второму вопросу. Мы в AdGuard неплохо справляемся с фильтрацией — постоянно дорабатываем и обновляем фильтры, и делаем это ежедневно, учитывая новые веяния. Но проблема в том, что список вырезаемых параметров зашит в программу, его нельзя дополнять так, как мы делаем с нашими фильтрами.

Так что мы решили, что пришло время собрать все самые популярные трекинговые параметры и объединить их в один фильтр. Результатом стал герой сегодняшнего дня — фильтр отслеживания по URL, который будем обновлять и пополнять также активно, как и остальные наши фильтры. И самое лучшее — теперь вы можете удалять параметры отслеживания, используя один этот фильтр.

В будущих версиях наших продуктов мы доработаем модуль Антитрекинга так, чтобы он сам включал новый фильтр AdGuard.

Сейчас фильтр отслеживания по URL можно использовать в AdGuard для Windows, Mac и Android. Пользователи наших браузерных расширений для Chrome, Firefox, Edge и Opera увидят его в следующем обновлении 3.6. Следите за обновлениями!

Cisco ASA URL фильтрация. Cisco ASA URL Filtering — Советы по работе с Cisco

Одной из возможностей Cisco ASA является фильтрация по URL.

Что это значит? Это значит, что мы можем настроить наше устройство таким образом, чтоб запретить или наоборот разрешить вход пользователю по определенному URL, либо его содержанию.

Фильтрация URL, способом как это будет показано ниже, подходит для небольших офисов, небольшого количества правил. Если вы планируете пользоваться фильтрацией в больших компания и использовать большое количество правил, то рекомендуется использовать отдельные продукты, такие как WebSense или N2h3, которые замечательно интегрируются вместе с Cisco ASA.

Рассмотрим более подробно на примерах.

Допустим мы хотим заблокировать ресурс mail.ru (для нашей компании это стало актуально, потому как «работники» стали много проводить рабочего времени на этом ресурсе, играются, ну и так далее.), ну и всеми любимые одноклассники (на работе нужно работать 🙂 )

Для начала нужно описать регулярным выражением тот url, или его содержимое, с которым мы будем в дальнейшем работать (тоесть блокировать).

В режиме глобальной конфигурации:

regex blockmailru «mail.ru»

regex blockodnoklassniki.ru «odnoklassniki.ru»

Затем создаем class-map:

class-map type inspect http match-any block-url-class

match request header host regex blackmailru

match request header host regex blockodnoklassniki.ru

После создаем policy-map. Эта политика будет просто дропать соединения:

policy-map type inspect http block-url-policy

parametrs

class block-url-class

drop-connection log

policy-map global_policy

class inspection_default

inspect http block-url-policy

Ну и «привязываем» нашу политику:

service-policy global_policy global

Теперь пробуем зайти на эти два сайта. Если все настроено верно, то соединение с ресурсом не будет установлено.

Если все настроено верно, то соединение с ресурсом не будет установлено.

К слову о regex. Для того чтобы проверить наше регулярное выражение, можно использовать test regex, например:

ciscoasa# test regex http://mail.ru mail.ru

INFO: Regular expression match succeeded.

ciscoasa#

http://mail.ru — это пользовательский запрос

mail.ru — это наше регулярное выражение.

Ну и собственно устройство нам говорит, что данный запрос попадает под наше выражение.

ciscoasa# test regex http://mail.ru maail.ru

INFO: Regular expression match failed.

ciscoasa#

Здесь соответственно не попадает.

Описанными действиями мы запретили посещение сайтов абсолютно всем пользователям.

Предположим, что необходимо дать доступ для некоторых пользователей, например начальнику или еще кому, не важно.

Пусть наш разрешенный хост имеет адрес 10.0.0.20.

Создадим access-list, в котором запретим применять url фильтры для данной машины.

access-list userregex extended deny tcp host 10.0.0.20 any eq www

access-list userregex extended permit tcp any any eq www

Далее создадим class-map:

class-map block-users-class

match access-list userregex

Теперь создадим policy-map

policy-map block-users-url-policy

class block-users-class

inspect http block-url-policy

И «привяжем» эту политику на интерфейс, который «смотрит» в локальную сеть — inside

service-policy block-users-url-policy interface inside

Если все настроено верно, то теперь мы получим: Всем пользователям кроме хоста 10. 0.0.20 будет запрещен доступ на mail.ru, odnoklassniki.ru.

0.0.20 будет запрещен доступ на mail.ru, odnoklassniki.ru.

Что и требовалось.

Может возникнуть такая ситуация, когда нужно дать доступ только к одному URL. Для этого немного модифицируем наш class-map

class-map type inspect http match-any block-url-class

match not request header host regex blackmailru

Всё остальное остается прежним. Таким образом мы дали доступ только на описанный в соответствующем regex URL.

Для того, чтоб запретить доступ к тому или иному URL , который содержит скажем слово «music», мы можем написать class-map таким образом:

class-map type inspect http match-all allow-url-class

match request uri regex music

regex music «/music/»

Теперь Вы сами можете сделать достаточно гибкие правила для URL фильтрации используя Cisco ASA и не используя какие-либо внешние продукты, такие как WebSenser, squid, и так далее.

Для создания собственных регулярных выражений, ознакомьтесь здесь

Просмотров: 1 399

Настройка фильтрации HTTP

Шлюз Microsoft Forefront Threat Management предоставляет возможность настраиваемого контроля HTTP-трафика в форме фильтра HTTP. Фильтр HTTP на уровне приложения проверяет HTTP-команды и данные, проходящие через компьютер Forefront TMG, и пропускает только совместимые запросы. Это существенно повышает безопасность веб-серверов за счет того, что они отвечают только на допустимые запросы. Кроме того, такой способ фильтрации позволяет контролировать клиентский доступ в Интернет. Фильтрацию HTTP можно применять в двух основных сценариях.

- Внутренние клиенты, имеющие доступ к HTTP-объектам (страницам и

изображениям HTML либо другим данным, которые могут быть переданы

по протоколу HTTP) в другой сети (обычно в Интернете) через

компьютер Forefront TMG. Этот доступ контролируется правилами

доступа Forefront TMG. Политику HTTP можно применить к каждому

правилу посредством фильтра HTTP.

- Внешние клиенты, имеющие доступ к HTTP-объектам на веб-сервере, опубликованном через сервер Forefront TMG. Этот доступ контролируется правилами веб-публикации Forefront TMG. Политику HTTP можно применить к каждому правилу посредством фильтра HTTP.

Фильтрация HTTP зависит от правила: для каждого конкретного правила можно настроить свои условия фильтрации. Например, можно использовать фильтрацию HTTP для блокирования определенной одноранговой службы общего доступа к файлам для одного списка пользователей, но разрешить эту службу для другого списка. Когда содержимое блокируется параметром фильтра HTTP в правиле, происходит ошибка «502 Ошибка прокси-сервера», и пользователь получает сообщение «Запрос был отклонен фильтром HTTP». Настройка политики фильтрации HTTP для правила включает следующие этапы.

- Установка максимального количества байтов для заголовка, полезной нагрузки, URL-адреса или запроса.

- Блокировка запросов с URL-адресами, содержащими определенные

знаки.

- Блокировка определенных HTTP-методов (команд), расширений и заголовков.

- Блокировка определенных подписей. В этом разделе также описывается, как идентифицировать подписи.

С чего начать. Чтобы настроить фильтрацию HTTP для правила, в дереве консоли управления Forefront TMG щелкните узел Политика веб-доступа. В области сведений щелкните правой кнопкой правило и выберите команду Настроить HTTP.

- На вкладке Общие настройте следующие параметры.

- В поле Максимальная длина заголовков (байт) укажите

максимальное количество байтов для URL-адреса и HTTP-заголовка

запроса HTTP, при превышении которого происходит блокировка. Этот

параметр применяется ко всем правилам, то есть его изменение в

одном правиле отражается на всех остальных правилах. Уменьшение

допустимого размера заголовка снижает риск атак, требующих длинных

и сложных заголовков, таких как атаки переполнения буфера и

некоторые атаки в виде «отказ в обслуживании».

При установке

слишком низкого значения максимальной длины заголовка могут

пострадать некоторые надежные приложения, использующие длинные

заголовки. Рекомендуется сначала установить ограничение в 10 000

байт и увеличивать его только в том случае, если будут

блокироваться надежные приложения.

При установке

слишком низкого значения максимальной длины заголовка могут

пострадать некоторые надежные приложения, использующие длинные

заголовки. Рекомендуется сначала установить ограничение в 10 000

байт и увеличивать его только в том случае, если будут

блокироваться надежные приложения. - Снимите флажок Разрешить любую длину полезных данных, чтобы включить блокировку запросов с превышением числа байтов, указанного в поле Максимальная длина полезных данных (байт). Ограничение полезных данных запроса приведет к уменьшению объема данных, который пользователь может разместить на данном веб-узле в сценарии веб-публикации. Чтобы определить необходимое ограничение, оцените максимальный размер файла для допустимого сообщения, основываясь на данных по использованию узла, и укажите это значение в качестве допустимой длины полезных данных. При этом любое сообщение, длина которого превышает указанное значение, будет рассматриваться как потенциальная атака.

- В поле Максимальная длина URL-адреса (байт) введите

максимально допустимую длину URL-адреса.

Все запросы с длиной

URL-адреса, превышающей указанное значение, будут

блокироваться.

Все запросы с длиной

URL-адреса, превышающей указанное значение, будут

блокироваться. - В поле Максимальная длина запроса (байт) введите максимально допустимую длину запроса. Все запросы с длиной, превышающей указанное значение, будут блокироваться. Запрос — это часть URL-адреса, следующая после вопросительного знака (?). Если были выявлены случаи атак на основе длинных строк запросов, можно ограничить допустимую длину запроса. По умолчанию максимальная длина запроса составляет 10 240. Длинные запросы и URL-адреса являются известными векторами атаки для вирусов-червей в Интернете. Эти вирусы отправляют длинный запрос GET и используют URL для внедрения своих полезных данных.

- Выберите параметр Проверять нормализацию, чтобы включить

блокировку запросов с URL-адресами, содержащими переключенные знаки

после нормализации. Веб-серверы получают URL-закодированные

запросы. Это означает, что определенные знаки могут быть заменены

символом процента (%) с некоторым последующим числом.

Например,

«%20» соответствует пробелу, следовательно, запрос на узел

http://myserver/My%20Dir/My%20File.htm полностью аналогичен запросу

на узел http://myserver/My Dir/My File.htm. Нормализация — это

процесс декодирования URL-закодированных запросов. Поскольку знак %

может быть URL-закодирован, атакующий может отправить на сервер

тщательно подготовленный запрос, изначально обработанный двойной

кодировкой. В этом случае службы IIS могут принять запрос, который

иначе отклонили бы как недопустимый. При выборе параметра

«Проверять нормализацию» фильтр HTTP нормализует URL-адрес дважды.

Если URL-адрес после первой нормализации отличается от URL-адреса

после второй нормализации, фильтр отклоняет запрос. Это позволяет

избежать атак на основе запросов с двойной кодировкой.

Рекомендуется использовать функцию «Проверять нормализацию», однако

следует учесть, что она может заблокировать допустимые запросы,

содержащие знак %.

Например,

«%20» соответствует пробелу, следовательно, запрос на узел

http://myserver/My%20Dir/My%20File.htm полностью аналогичен запросу

на узел http://myserver/My Dir/My File.htm. Нормализация — это

процесс декодирования URL-закодированных запросов. Поскольку знак %

может быть URL-закодирован, атакующий может отправить на сервер

тщательно подготовленный запрос, изначально обработанный двойной

кодировкой. В этом случае службы IIS могут принять запрос, который

иначе отклонили бы как недопустимый. При выборе параметра

«Проверять нормализацию» фильтр HTTP нормализует URL-адрес дважды.

Если URL-адрес после первой нормализации отличается от URL-адреса

после второй нормализации, фильтр отклоняет запрос. Это позволяет

избежать атак на основе запросов с двойной кодировкой.

Рекомендуется использовать функцию «Проверять нормализацию», однако

следует учесть, что она может заблокировать допустимые запросы,

содержащие знак %. - Выберите параметр Блокировать символы расширенного набора, чтобы включить блокировку URL-адресов, содержащих символы из расширенного набора. Чаще всего это символы из языков, в которых недостаточно 8 бит для представления знаков языка, и поэтому используется 16-битное представление. Например, URL-адреса, содержащие символы из двухбайтового набора (DBCS) или набора Латиница-1, будут блокироваться. Это позволяет блокировать некоторые атаки на веб-серверы, на которых запущены службы IIS, однако при этом также могут оказаться заблокированными запросы и ответы, содержащие символы одного из нескольких языков, требующих расширенного набора знаков. Параметр «Блокировать символы расширенного набора» может отразиться на таких сценариях, как публикация Outlook Web Access, публикация Microsoft Windows SharePoint Portal Server, и любом другом сценарии, в котором запрос GET передает параметр, включающий символ из двухбайтового набора.

- Выберите параметр Блокировать запросы, содержащие исполняемое содержимое Windows, чтобы включить блокировку ответов, содержащих исполняемое содержимое Windows (это ответы, начинающиеся на «MZ»).

На вкладке Методы настройте следующие параметры.

- В разделе Укажите действие для HTTP-методов выберите действие, которое следует выполнять для перечисленных методов. Можно либо разрешить все методы, либо заблокировать перечисленные и разрешить все остальные, либо разрешить перечисленные и заблокировать все остальные. Рекомендуется разрешать только выбранные методы, так как это наиболее безопасная конфигурация.

- Чтобы добавить метод, нажмите кнопку Добавить. В диалоговом окне Метод введите метод, который требуется добавить. HTTP-методы (также называются HTTP-командами) представляют собой инструкции, отправляемые в сообщении запроса, уведомляющего HTTP-сервер о действии, которое необходимо выполнить с указанным ресурсом. В качестве примера блокировки методом можно привести блокировку размещения, при которой внутренние клиенты не могут размещать данные на внешней веб-странице. Это очень удобно для безопасных сетевых сценариев, когда требуется предотвратить размещение на веб-узле важной информации. Также такая блокировка удобна при веб-публикации: она позволяет предотвратить размещение злоумышленниками вредоносного материала на веб-узле.

- Чтобы удалить существующий метод, выберите его из списка и нажмите кнопку Удалить.

- Чтобы изменить существующий метод, выберите его из списка и нажмите кнопку Изменить.

На вкладке Расширения выполните следующие действия.

- В разделе Укажите действия для расширений файлов выберите нужное действие. Можно разрешить все расширения либо только указанные в списке. Либо можно заблокировать расширения из списка и разрешить все остальные. Рекомендуется разрешать только выбранные расширения, так как это наиболее безопасная конфигурация. Например, при публикации веб-узла разработчик этого узла или администратор веб-сервера могут определить список расширений, необходимых для нормального функционирования узла.

- Выберите параметр Блокировать запросы, содержащие неоднозначные расширения, чтобы включить блокировку запросов с расширениями, которые не могут быть определены.

- Чтобы добавить расширение, нажмите кнопку Добавить. В диалоговом окне Расширение введите расширение, которое необходимо добавить.

- Чтобы изменить существующее расширение, выберите его из списка и нажмите кнопку Изменить.

- Чтобы удалить существующее расширение, выберите его из списка и нажмите кнопку Удалить.

Чаще всего блокировка расширений используется для блокировки исполняемых (.exe) файлов.

На вкладке Заголовки выполните следующие действия.

- Нажмите кнопку Добавить, чтобы добавить заголовок, который требуется блокировать. Затем в диалоговом окне Заголовок выберите в разделе Искать в один из параметров: Заголовки запросов или Заголовки ответов. Введите имя заголовка. Разрешаются все заголовки, кроме тех, которые отображаются в списке Разрешать все заголовки, кроме следующих.

- Чтобы изменить заголовок, выберите его в списке и нажмите Изменить. Чтобы снять блокировку с заголовка, находящегося в списке блокировки, выберите его и нажмите кнопку Удалить.

- В поле Заголовок сервера укажите способ возврата

заголовка сервера в ответе. Заголовок сервера — это заголовок

ответа, содержащий информацию об имени серверного приложения и

сведения о версии программы, например HTTP: Server =

Microsoft-IIS/6.0. Доступны следующие параметры.

- Отправить исходный заголовок. В ответе возвращается исходный заголовок.

- Вырезать заголовок из ответа. В возвращаемом ответе отсутствует заголовок.

- Изменить заголовок в ответе. Выбрав этот параметр, в поле Изменить на введите значение, которое будет отображаться в ответе. Рекомендуется изменять заголовки серверов. Значение, отображаемое в ответе, может быть любым, так как заголовки серверов редко используются клиентами.

- В разделе Заголовок VIA укажите способ пересылки

заголовка VIA в запросе или его возврата в ответе. Заголовки VIA

позволяют включить прокси-серверы, содержащиеся в пути запроса,

также и в путь ответа. Каждый сервер в пути запроса может добавить

собственный заголовок VIA. Каждый отправитель в пути ответа удаляет

собственный заголовок VIA и пересылает ответ на сервер, указанный в

следующем заголовке VIA в стеке. Например, эту функцию можно

использовать для предотвращения разглашения имени сервера Forefront

TMG в ответе. Доступны следующие параметры.

- Отправить заголовок по умолчанию. Будет использоваться заголовок по умолчанию.

- Изменить заголовок в запросе и ответе. Заголовок VIA будет заменен измененным заголовком. Выбрав этот параметр, в поле Изменить на введите заголовок, который будет отображаться вместо заголовка VIA.

На вкладке Подписи укажите, следует ли разрешить или заблокировать запросы, в заголовках или теле которых содержатся определенные подписи. Для этого выполните следующие действия.

На вкладке Заголовки выполните следующие действия.

- Нажмите кнопку Добавить, чтобы добавить заблокированную

подпись. Затем в диалоговом окне Подписи выполните следующие

действия.

- В поле Искать в укажите место отображения подписи: в URL-адресе, теле или заголовке запроса либо в теле или заголовке ответа.

- В поле Заголовок HTTP введите имя заголовка, если выбрана соответствующая подпись.

- В поле Подпись введите строку подписи. Подписью может быть любая строка в заголовке или теле запроса. Рекомендуется выбирать строки, которые являются максимально уникальными — это гарантирует блокировку только нужных запросов или ответов. Например, если в качестве подписи добавить букву «a», блокироваться будут все запросы и ответы, содержащие эту букву. Аналогично при использовании подписи «Mozilla» будет блокироваться большинство веб-обозревателей. Наиболее типичны следующие подписи: User-Agent: adatum-software-abc.

- В разделе Диапазон байтов укажите значения в полях От и До, если выбран тип подписи в теле запроса или ответа. По умолчанию Forefront TMG проверяет только первые 100 байтов в теле запроса или ответа. Увеличение этого значения может снизить производительность системы.

- Подписи можно включать и отключать посредством расположенных рядом с ними флажков. Щелкните Отображать только включенные строки поиска, чтобы в списке отображались только включенные подписи.

- Чтобы изменить заблокированную подпись, выберите ее в списке Блокировать содержимое, содержащее данные подписи и нажмите кнопку Изменить.

- Чтобы разрешить заблокированную подпись, выберите ее в списке Блокировать содержимое, содержащее данные подписи и нажмите кнопку Удалить.

Можно определить подпись для блокировки определенного трафика путем наблюдения за сетевым трафиком следующим образом.

| Важно. |

|---|

| Поскольку некоторые средства наблюдения за сетевым трафиком могут представлять угрозу безопасности, рекомендуется использовать эти средства только в лабораторной, а не в рабочей среде. |

- Добавление средств наблюдения за сетью Windows Это действие выполняется в разделе «Средства управления и наблюдения» дополнительных компонентов Windows.

- Чтобы открыть сетевой монитор после установки, нажмите кнопку Пуск, затем выберите Администрирование и Сетевой монитор. Если появится сообщение с предложением выбрать сеть, закройте его.

- В диалоговом окне Выбор сети разверните уровень Локальный компьютер. Если внутренние клиенты расположены во внутренней сети Forefront TMG по умолчанию, выберите вариант Внутренняя, чтобы включить отслеживание подписей, используемых этими клиентами. Это позволит блокировать доступ клиентов к определенным Интернет-службам путем использования отслеживаемых подписей.

- Сетевой монитор будет записывать все пакеты из внутренней сети. Результаты можно отфильтровать после записи; либо можно создать фильтр перед началом работы монитора. Чтобы создать фильтр заранее, выберите в меню пункт Запись, а затем Фильтр (либо нажмите клавишу F8). В диалоговом окне Фильтр записи выберите запись INCLUDE *ANY < — > *ANY и нажмите кнопку Изменить.

- Щелкните Изменить адрес, затем в разделе Добавить выберите Адрес. В диалоговом окне Выражение адреса щелкните Изменение адресов.

- В диалоговом окне База данных адресов нажмите кнопку Добавить, чтобы открыть диалоговое окно Информация адреса.

- В диалоговом окне Информация адреса укажите имя клиентского компьютера. Введите IP-адрес клиентского компьютера в поле Адрес, а затем в списке Тип выберите «IP». Далее нажмите кнопку ОК и Закрыть, чтобы закрыть диалоговое окно База данных адресов.

- Убедитесь, что в разделе Выражение адреса выбран параметр Включить. В столбце Станция 2 выберите только что созданный клиент. Оставьте значение в поле Направление по умолчанию (оба направления), выберите в качестве пункта назначения в столбце Станция 1 компьютер Forefront TMG, а затем нажмите кнопку ОК.

- Нажмите кнопку ОК, чтобы закрыть диалоговое окно Фильтр записи.

- В случае большого объема трафика между двумя данными компьютерами может потребоваться увеличить буфер записи. Выберите в меню команду Запись, а затем Параметры буфера. В диалоговом окне Параметры буфера записи увеличьте значение в поле Размер буфера. Нажмите кнопку ОК.

- Закройте в клиенте все приложения, кроме того, для которого требуется записать подпись.

- В меню Сетевой монитор выберите Запись и нажмите «Начать» (или нажмите клавишу F10).

- Запустите приложение на клиентском компьютере. Например, войдите в Windows Live™ Messenger или AOL Instant Messenger.

- В меню Сетевой монитор выберите Запись и нажмите Остановить и просмотреть (или нажмите сочетание клавиш F11). Проверьте записанные пакеты. Обычно четвертый пакет (следующий после пакетов подтверждения SYN, SYNACK и ACK) является пакетом HTTP-запроса с клиентского компьютера и содержит искомую информацию, хотя может понадобиться поиск и в последующих пакетах.

- Чтобы просмотреть сведения пакета, дважды щелкните его. Найдите уникальную подпись, связанную с приложением, которое требуется заблокировать. Если пакет был тщательно проанализирован сетевым монитором, в области сведений (центральная область) можно просмотреть и выбрать отдельно любые заголовки, а также просмотреть подпись полностью в области Hex (нижняя область). Если пакет не проанализирован, подпись нужно найти в области Hex.

Kerio Control Web Filter | Ютел

Kerio Control Web Filter — это служба обеспечения безопасности, позволяющая администраторам ограничить доступ пользователей к веб-сайтам и службам интернета. Мощный фильтр:

- Защищает пользователей и инфраструктуру, предотвращая возможность посещения известных веб-сайтов, содержащих вредоносное ПО, занимающихся фишингом или кражей личных данных.

- Блокирует нежелательные веб-сайты с целью выполнения нормативных требований и устранения потенциальных юридических рисков.

- Повышает производительность работы персонала, ограничивая доступ к узлам с определенным содержимым в определенное время дня, доступ избранных пользователей и доступ по местоположению пользователей.

Kerio Control Web Filter позволяет блокировать или давать доступ к веб-сайтам по категории их содержимого, а не по конкретным URL-адресам. Список адресов Kerio Control Web Filter содержит более 6 миллиардов веб-страниц и регулярно пополняется, распределяя их по более чем 141 категории — вам не придется непрерывно добавлять новые узлы или изменять существующие.

Kerio Control Web Filter доступен в виде надстройки, если Kerio Control развернут как программное обеспечение или виртуальный модуль.

Kerio Control Web Filter позволяет эффективно блокировать доступ к интернет-ресурсам по более чем 141 категории содержимого.

Возможность выборочно блокировать, разрешить или протоколировать доступ к 141 категории веб-контента при помощи фильтра Kerio Control Web Filter. Защитите вашу сеть от «съедающего» пропускную способность трафика наподобие потокового видео или блокируйте P2P загрузки. Защитите ваших пользователей от посещения вредоносных сайтов, которые, как известно, содержат вирусы и шпионские программы, занимаются фишингом или кражей личных данных.

Добавляемый по заказу фильтр веб-содержимого Kerio Control Web Filter ограничит возможность случаев юридической ответственности, защитит вашу сеть и повысит эффективность работы пользователей, ограничивая их доступ к опасным, нежелательным и просто отнимающим рабочее время веб-сайтам.

Что такое фильтрация URL-адресов? — Palo Alto Networks

Пользователи все больше времени проводят в Интернете, просматривая свои любимые сайты, нажимая на ссылки электронной почты или используя различные веб-приложения SaaS как для личного, так и для коммерческого использования. Хотя этот вид неограниченной веб-активности невероятно полезен для повышения производительности бизнеса, он подвергает организации целому ряду рисков безопасности и бизнес-рисков, таких как распространение угроз, возможная потеря данных и потенциальное несоблюдение нормативных требований.

Традиционно компании использовали фильтрацию URL-адресов как инструмент для предотвращения доступа сотрудников к непродуктивным сайтам.Благодаря современной фильтрации URL-адресов компании обеспечивают безопасный доступ в Интернет и защиту от все более изощренных угроз, включая вредоносные программы и фишинговые сайты.

Как работает фильтрация URL-адресов? Технология фильтрации URL-адресовсравнивает весь веб-трафик с базой данных фильтрации URL-адресов, разрешая или запрещая доступ на основе содержащейся в ней информации. Каждому веб-сайту, определенному в базе данных, присваивается категория или группа URL-адресов, которые компании могут использовать одним из двух способов:

- 1.Блокировать или разрешать трафик в зависимости от категории URL. Создайте профиль фильтрации URL-адресов, который определяет действие для каждой категории URL-адресов, и прикрепите этот профиль к политике. Сюда входят категории вредоносных или фишинговых сайтов.

- 2. Сопоставление трафика на основе категории URL для применения политики. Если цель состоит в том, чтобы конкретное правило политики применялось только к определенным категориям веб-трафика, добавьте категорию в качестве критерия соответствия при создании правила политики.

Фильтрация URL-адресов включается посредством поиска в локальной базе данных или путем запроса основной облачной базы данных.Локальный поиск на ограниченном, но часто используемом количестве веб-сайтов обеспечивает максимальную оперативную производительность и минимальную задержку для наиболее часто используемых URL-адресов, в то время как облачный поиск обеспечивает покрытие для самых последних сайтов. Чтобы учесть уникальные шаблоны трафика компаний, в кэшах на устройствах хранятся URL-адреса, к которым осуществлялся последний доступ, с возможностью также запрашивать информацию о категории URL-адресов в главной базе данных в облаке, если URL-адрес на устройстве не найден.

Автономная фильтрация URL-адресов недостаточнаОднако автономные развертывания фильтрации URL-адресов не имеют необходимых механизмов для адекватного управления просмотром веб-страниц и предотвращения угроз.Они не могут координировать действия, им не хватает прозрачности приложений и значимой интеграции с другими необходимыми решениями для защиты от различных стадий атак и векторов угроз. Например, фишинговые сайты могут быть обнаружены с помощью IPS или даже песочницы, но при автономной фильтрации URL-адресов отсутствие связи между песочницей, IPS и технологиями фильтрации URL-адресов может привести к неадекватной защите URL-запроса.

Комплексный подход к профилактикеВместо этого для адекватной защиты сети, конечных точек и облачных сервисов от тактик, обычно используемых для обхода традиционных приемов, требуется включение фильтрации URL-адресов в интегрированную платформу безопасности следующего поколения, включая аналитику и аналитику угроз для блокировки как известных, так и неизвестных угроз. механизмы безопасности.Полностью интегрированное развертывание фильтрации URL-адресов позволяет предприятиям:

- Safely позволяет использовать Интернет с теми же механизмами управления политиками, которые применяются к приложениям.

- Уменьшите количество инцидентов, связанных с вредоносным ПО, , заблокировав доступ к известным вредоносным программам и сайтам с фишинговыми данными.

- Tailor элементы управления веб-фильтрацией с белыми списками (т. Е. Разрешить), черными списками (т. Е. Блокировать), настраиваемыми категориями и настройкой базы данных.

- Упрощение политик расшифровки SSL для полной видимости и анализа угроз на обычно непрозрачных веб-сайтах.

Решая проблему отсутствия прозрачности и контроля как с точки зрения приложений, так и с точки зрения веб-контента, организации могут защитить себя от всего спектра юридических, нормативных рисков, рисков производительности и использования ресурсов.

Что такое фильтрация URL-адресов? | Barracuda Networks

Фильтрация URL-адресов ограничивает доступ к определенным URL-адресам путем сравнения адресов сайтов, которые пользователи пытаются посетить, с базой данных разрешенных или заблокированных сайтов. Цель фильтрации URL-адресов — предотвратить доступ сотрудников к сайтам, которые могут помешать работе бизнеса, например, сайтам, не связанным с работой, сайтам с нежелательным или незаконным содержанием или сайтам, связанным с попытками фишинга.

Хотя неограниченный доступ в Интернет полезен для сотрудников и может сделать их более продуктивными, он также может подвергать организации широкому спектру рисков безопасности, таких как распространение угроз, потеря или захват данных или юридические проблемы.

Как работает фильтрация URL-адресов

Фильтрация URL-адресов сопоставляет весь веб-трафик с определенной базой данных, а затем разрешает или запрещает доступ к сайту в зависимости от того, найден ли он в базе данных. База данных фильтрации URL-адресов назначит каталогизированным веб-сайтам категорию или группу URL-адресов.Он также определит условия доступа к этому URL-адресу. Например, адрес может быть:

- Заблокировано: Определяется для каждого сайта отдельно. Это может относиться к отвлекающим сайтам, таким как социальные сети или местные новости, или к сайтам, на которых размещены различные формы вредоносного ПО.

- Разрешено: веб-сайтов SaaS, имеющих отношение к организации и ее рабочему процессу.

- Прикреплено к определенной ИТ-политике: Посещения определенного веб-сайта можно регистрировать и организовывать, чтобы ИТ-специалисты могли видеть, кто посещает определенные сайты и в какое время.

- Заблокированные или разрешенные категории URL: Когда действия определяются не для каждого сайта, а скорее по категории, охватывающей несколько сайтов. Сюда могут входить категории вредоносных или фишинговых сайтов, невинных, но отвлекающих сайтов или сомнительных сайтов.

Базы данных, используемые фильтрами URL-адресов, могут храниться локально, размещаться в облаке или и то, и другое, в зависимости от потребностей системы. Локальный поиск поможет уменьшить задержку между пользователем и фильтром, если сайты часто посещаются.

С другой стороны, на облачную базу данных можно положиться, чтобы поддерживать актуальный каталог всех известных сайтов.

В гибридном решении устройства могут адаптироваться к уникальным шаблонам трафика и использовать трафик известных пользователей для хранения недавно использованных URL-адресов в кэше на устройстве, уменьшая задержку. При необходимости можно запросить основную базу данных, хранящуюся в облаке, когда сайт не найден в локальном кеше.

В идеале сайты классифицируются автоматически.Системы фильтрации URL-адресов могут использовать машинное обучение и другие методы для правильной категоризации сайтов или помечать сайты для ручной категоризации, если это необходимо. Алгоритмы также могут помочь системам фильтрации URL-адресов автоматически классифицировать связанные сайты — например, сайты в одном домене или связанных доменах, или сайты с похожим контентом на разных языках.

Настройка фильтрации URL-адресов

Фильтрация URL-адресов — важный шаг при создании и поддержании безопасной сети.Это может помочь защитить конечные устройства и облачные сервисы от возможных кибератак, а также повысить производительность и эффективность пользователей. Независимо от того, интегрирована ли она в устройство безопасности или установлена вместе с уже существующей платформой безопасности, фильтрация URL-адресов может помочь избежать неизвестных угроз, поэтому пользователю не нужно этого делать. Активно избегая подозрительных или вредоносных веб-сайтов, организации могут защитить себя от юридических, нормативных рисков и рисков, связанных с производительностью. Полностью интегрированное развертывание фильтрации URL-адресов позволяет предприятиям:

- Обеспечьте соблюдение безопасных методов просмотра: Привычки сотрудников к просмотру веб-страниц можно напрямую контролировать.ИТ-администраторам не нужно верить в то, что сотрудники знают, как избегать потенциально вредоносных сайтов; вместо этого они могут это гарантировать.

- Избегайте вредоносных программ: Блокируя доступ к известным вредоносным программам и фишинговым сайтам, вероятность нарушения безопасности значительно снижается.

- Настройка политик: Сюда входит установка постоянных списков разрешений и списков блокировки, а также списков, настроенных по времени суток или даже по привилегиям пользователей.

- Определить разрешенные списки: Контроль сайтов, к которым пользователи имеют доступ, дает администраторам гарантии от случайной блокировки URL-адресов службой фильтрации.

Недостатки фильтрации URL-адресов

Одной из распространенных проблем является чрезмерная блокировка, когда необходимые сайты блокируются службами фильтрации — например, торговые представители могут захотеть использовать LinkedIn для поиска, но сайт был заблокирован из-за опасений по поводу сотрудников, ищущих работу в рабочее время. Это снижает производительность и может увеличить нагрузку на ИТ-отдел, поскольку сотрудники запрашивают доступ к сайтам. С другой стороны, веб-сайты, классифицируемые как «безопасные», могут со временем измениться по своему характеру или могут быть захвачены злоумышленниками.

Что такое фильтрация URL-адресов? | Как работает URL-фильтр?

Фильтрация URL-адресов— это функция, которая позволяет ИТ-администраторам ограничивать доступ пользователей к неавторизованным веб-сайтам и веб-приложениям. Фильтр URL-адресов работает путем сравнения URL-адресов, введенных пользователями в поисковой системе, со списком разрешений или запретов, определенным ИТ-администраторами. В зависимости от определенной политики URL-адреса будут разрешены или запрещены. Фильтрация URL-адресов — это мера безопасности, которая предотвращает переход пользователей на неавторизованные веб-сайты, которые могут иметь вредоносный характер.С помощью фильтрации URL-адресов Browser Security Plus они могут применять ограничения в зависимости от требований. Фильтрация URL-адресов может использоваться не только для повышения производительности пользователей, удерживая их подальше от непродуктивных веб-сайтов, но и для обеспечения безопасности, не позволяя сотрудникам заходить на вредоносные веб-сайты, содержащие вредоносное ПО.

Это руководство по фильтрации URL-адресов охватывает:

Почему важен URL-фильтр

В современном деловом мире, где сотрудники могут работать из любого места, необходимость в ограничениях возросла.Ответственность за обеспечение безопасности корпоративных данных независимо от физического местонахождения сотрудников лежит на ИТ-администраторах. Для этого они должны обеспечить безопасность, вводя ограничения, например разрешая пользователям доступ только к тем веб-сайтам и веб-приложениям, которые необходимы для работы. Это предотвратит их попадание на вредоносные веб-сайты и отвлекающие факторы. Фильтрация URL-адресов не только повысит производительность, но и обеспечит безопасность.

Ключевые особенности фильтрации URL-адресов, предлагаемые Browser Security Plus

- Пользователи не могут обойти ограничения фильтра URL-адресов, наложенные ИТ-администраторами.

- Действует на конечных точках независимо от их местоположения.

- Простота использования и развертывания для пользователей.

- Экономит полосу пропускания.

Как эффективно выполнять фильтрацию URL-адресов на предприятиях

В зависимости от требований ИТ-администраторы могут разрешить или запретить доступ к веб-сайтам с функцией фильтрации URL-адресов.

Фильтрация URL-адресов для разрешения определенных веб-сайтов.

ИТ-администраторы могут разрешить доступ только к веб-сайтам, к которым они хотят, чтобы пользователи получали доступ на своих корпоративных конечных точках.С помощью программного обеспечения для фильтрации URL-адресов Browser Security Plus ИТ-администраторы могут выбирать определенные веб-сайты, к которым они хотят, чтобы их сотрудники получали доступ. Доступ к любым другим сайтам можно полностью заблокировать.

Фильтрация URL-адресов для блокировки веб-сайтов