Mikrotik как заблокировать внешний ip адрес

После первоначальной настройки роутера Mikrotik его нужно защитить от сканирования и атак из WAN-интерфейса. Это нужно делать обязательно, во избежания неприятностей. Защиту внутри локальной сети тоже нужно производить, но она не так критична, хотя и важна. Сами методы разделю по пунктам.

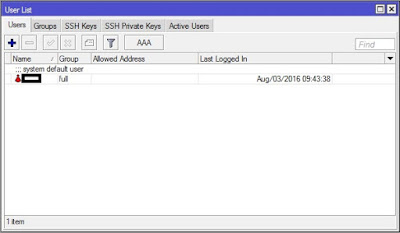

1) Отключаем учетную запись admin. Создаем новую учетную запись, Имя должно быть не общепринятое, что-бы комбинация логин-пароль служила доп. защитой. Не используйте имена user, guest, admin и другие стандартные. Не используйте пароли 12345, qwerty и тому подобные, а также совпадающие с логином. Пароль должен быть не меньше 8 символов, содержать буквы верхнего и нижнего регистров, цифры и, в идеале, символы.

Теперь идет настройка непосредственно firewall, правила имеют очередность, поэтому команды выполнять в последовательности. Перед началом работ сделайте бекап. И помните — удаленная настройка фаервола -к выезду!

/ip firewall filter

add action=add-src-to-address-list address-list=perebor_portov_drop address-list-timeout=30m chain=input comment=Perebor_portov_add_list dst-port=22 in-interface=ether1-velton log=yes log-prefix=Attack protocol=tcp

add action=drop chain=input comment=Perebor_portov_list_drop in-interface=ether1-velton src-address-list=perebor_portov_drop

Первым правилом при обращении на порт 22 IP добавляем в дроп-лист «perebor_portov_drop». Вторым правилом — баним его. В последнем скриншоте этих правила нет, но они идут в начале списка в /ip firewall filter.

* На «MUM Москва 2016» докладчик рассказывал, что ловит злоумышленников в эту ловушку на популярные порты. Например SSH (22/TCP) или RDP (3389/TCP). Можно еще добавить SIP-порт (5060). Вероятность скана именно этих портов — велика. Если вы их не используете для доступа из-все (что разумно) — смело можно воспользоваться этим методом.

6) Ограничиваем количество ICMP-запросов (делаем защиту от флуд-пинг). Вводим дополнительное правило Drop для отслеживания ICMP Drop. Последнее правило не обязательно — нужно лишь для визуального представления администратору сколько пакетов словилось. Необязательное — потому-как в конце у нас все не разрешенные запросы с WAN — блокируются.

/ip firewall filter

add chain=input comment=Allow_limited_pings in-interface=ether1-velton limit=

50/5s,2:packet protocol=icmp

add action=drop chain=input comment=Pings_Drop in-interface=ether1-velton

protocol=icmp

/ip firewall filter add chain=input protocol=tcp connection-limit=LIMIT,32

action=add-src-to-address-list address-list=blocked-addr address-list-timeout=1d

/ip firewall filter add chain=input protocol=tcp src-address-list=blocked-addr

connection-limit=3,32 action=tarpit

/ip firewall filter

add action=add-dst-to-address-list address-list=connection-limit

address-list-timeout=1d chain=input comment=Connection_limit

connection-limit=200,32 in-interface=ether1-velton protocol=tcp

add action=drop chain=input comment=Adr_list_connection-limit_drop

in-interface=ether1-velton src-address-list=connection-limit

/ip firewall filter

add action=drop chain=input comment=Port_scanner_drop src-address-list=

«port scanners»

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp psd=21,3s,3,1

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=fin,syn

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=syn,rst

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=fin,syn,rst,psh,ack,urg

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg

/ip firewall filter

protocol=tcp src-address-list=Winbox_Ssh_stage3

# все IP в black_list — отклоняем

add action=drop chain=input comment=Drop_winbox_black_list dst-port=5323,5324

in-interface=ether1-velton protocol=tcp src-address-list=black_list

# если новые подключения с адрес-листа Winbox_Ssh_stage3 продолжаются — заносим в новый адрес-лист black_list на 5 минут.

add action=add-src-to-address-list address-list=black_list

address-list-timeout=5m chain=input comment=Winbox_add_black_list

connection-state=new dst-port=5323,5324 in-interface=ether1-velton

# если новые подключения с адрес-листа Winbox_Ssh_stage2 продолжаются — заносим в новый адрес-лист Winbox_Ssh_stage3

add action=add-src-to-address-list address-list=Winbox_Ssh_stage3

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage3

connection-state=new dst-port=5323,5324 in-interface=ether1-velton

protocol=tcp src-address-list=Winbox_Ssh_stage2

# если новые(значит была неудачная попытка, например — неправильный пароль, и соединение разорвалось) подключения с адрес-листа Winbox_Ssh_stage1 продолжаются — заносим в новый адрес-лист Winbox_Ssh_stage2

add action=add-src-to-address-list address-list=Winbox_Ssh_stage2

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage2

connection-state=new dst-port=5323,5324 in-interface=ether1-velton

protocol=tcp src-address-list=Winbox_Ssh_stage1

# заносим все айпи, которые создали новые подключения на наши порты в адрес-лист на 1 минутуadd action=add-src-to-address-list address-list=Winbox_Ssh_stage1

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage1

connection-state=new dst-port=5323,5324 in-interface=ether1-velton

protocol=tcp

# разрешаем подключение к Winbox и Ssh по портам 5323 и 5324

add chain=input comment=Accept_Winbox_Ssh dst-port=5323,5324 in-interface=

ether1-velton protocol=tcp

/ip firewall address-list

add address=198.18.0.0/15 disabled=no list=BOGON

add address=0.0.0.0/8 disabled=no list=BOGON

add address=10.0.0.0/8 disabled=no list=BOGON

add address=100.64.0.0/10 disabled=no list=BOGON

add address=127.0.0.0/8 disabled=no list=BOGON

add address=169.254.0.0/16 disabled=no list=BOGON

add address=172.16.0.0/12 disabled=no list=BOGON

add address=192.0.0.0/24 disabled=no list=BOGON

add address=192.0.2.0/24 disabled=no list=BOGON

add address=192.168.0.0/16 disabled=no list=BOGON

add address=198.51.100.0/24 disabled=no list=BOGON

add address=203.0.113.0/24 disabled=no list=BOGON

add address=224.0.0.0/4 disabled=no list=BOGON

add address=240.0.0.0/4 disabled=no list=BOGON

/ip firewall filter

add action=drop chain=input comment=Bogon_Wan_Drop in-interface=ether1-velton

src-address-list=BOGON

add chain=input comment=Established_Wan_Accept connection-state=established

add chain=input comment=Related_Wan_Accept connection-state=related

add action=drop chain=input comment=Drop_all_WAN in-interface=ether1-velton

——————-

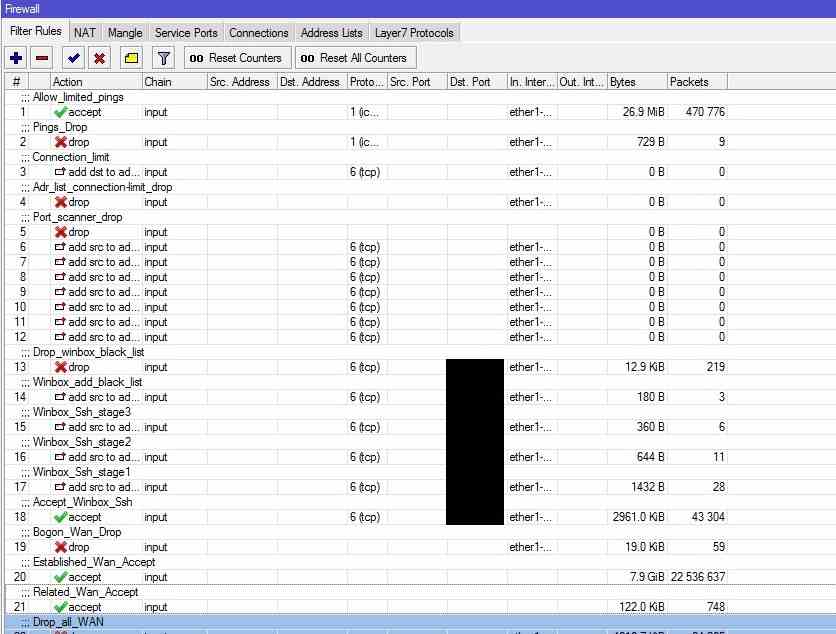

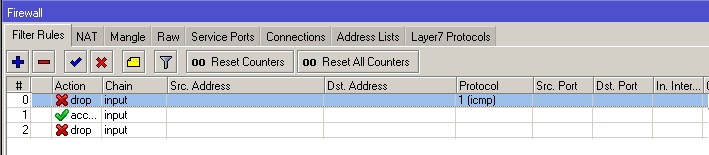

Визуально последовательность правил выглядит так:

/ip firewall filter

add chain=input dst-port=1723 protocol=tcp

После первоначальной настройки роутера Mikrotik его нужно защитить от сканирования и атак из WAN-интерфейса. Это нужно делать обязательно, во избежания неприятностей. Защиту внутри локальной сети тоже нужно производить, но она не так критична, хотя и важна. Сами методы разделю по пунктам.

1. Отключаем учетную запись admin. Создаем новую учетную запись, Имя должно быть не общепринятое, что-бы комбинация логин-пароль служила доп. защитой. Не используйте имена user, guest, admin и другие стандартные. Не используйте пароли 12345, qwerty и тому подобные, а также совпадающие с логином. Пароль должен быть не меньше 8 символов, содержать буквы верхнего и нижнего регистров, цифры и, в идеале, символы.

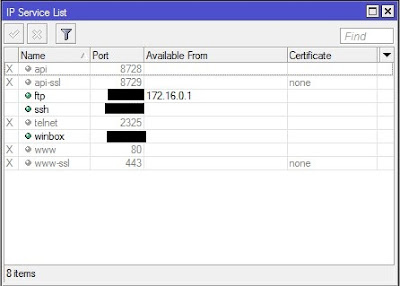

2. Отключаем ненужные сервисы, все нужные переводим на не стандартные порты! Список не зарезервированных портов можно найти в Википедии: Список портов TCP и UDP. Доступ из-вне отставляем только реально нужным сервисам. Если есть возможность, сервисы ограничиваем по подсетям.

3. Отключаем «поиск соседей». MNDP (Neighbor Discovery Protocol) — протокол, с его помощью роутеры MikroTik получают информацию друг о друге и могут выполнить автоматическую настройку некоторых функций. Однако протокол MNDP передает информацию о версии операционной системы и функции, которые включены в роутере. Отключаем в ip/neighbors поиск на WAN-интерфейсе.

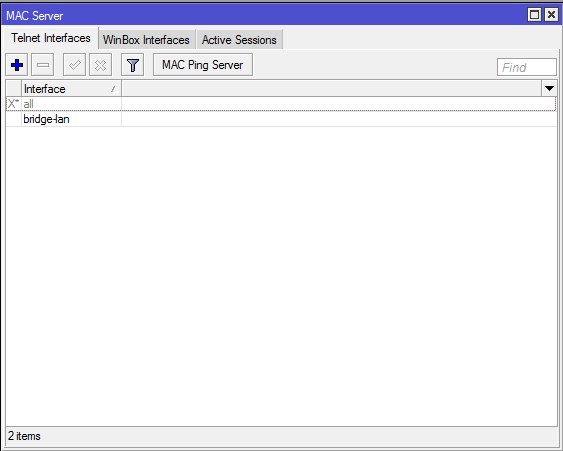

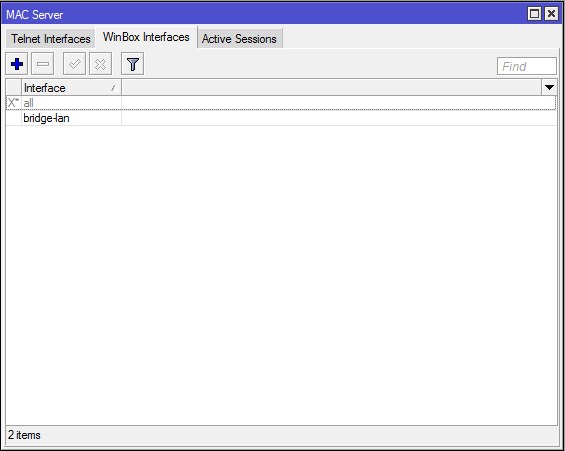

4. Отключаем подключение к роутеру по MAC-адресу из-вне в Tools/MAC Server. На вкладках Telnet Interfaces и WinBox Interfaces добавляем интерфейс LAN, удаляем если есть любые другие интерфейсы и отключаем интерфейс «*all».

Теперь идет настройка непосредственно firewall, правила имеют очередность, поэтому команды выполнять в последовательности. Перед началом работ сделайте бекап. И помните — удаленная настройка фаервола -к выезду!

5. Организовываем ловушку от перебора портов. Грубый метод. В пункте 8 будет представлено более утонченное решение. Но в нашем деле все методы хороши. Теория такова, если злоумышленник будет перебирать открытые порты вашего маршрутизатора, при попадании на определенный порт, этот IP попадет в блек-лист. Порт нужно выбирать осторожно, что бы он нигде в вашей конфигурации не использовался, и был свободен. После того как определились с портом, добавим 2 правила.

/ip firewall filter

add action=add-src-to-address-list address-list=perebor_portov_drop address-list-timeout=30m chain=input comment=Perebor_portov_add_list dst-port=98 in-interface=ether1-velton log=yes log-prefix=Attack protocol=tcp

add action=drop chain=input comment=Perebor_portov_list_drop dst-port=80 in-interface=ether1-velton protocol=tcp src-address-list=perebor_portov_drop

Первым правилом при обращении на порт 98 IP добавляем в дроп-лист «perebor_portov_drop». Вторым правилом — баним его. В последнем скриншоте этих правила нет, но они идут в начале списка в /ip firewall filter.

*На «MUM Москва 2016» докладчик рассказывал, что ловит злоумышленников в эту ловушку на популярные порты. Например SSH (22/TCP) или RDP (3389/TCP). Можно еще добавить SIP-порт (5060). Вероятность скана именно этих портов — велика. Если вы их не используете для доступа из-все (что разумно) — смело можно воспользоваться этим методом.

6. Ограничиваем количество ICMP-запросов (делаем защиту от флуд-пинг). Вводим дополнительное правило Drop для отслеживания ICMP Drop. Последнее правило не обязательно — нужно лишь для визуального представления администратору сколько пакетов словилось. Необязательное — потому-как в конце у нас все не разрешенные запросы с WAN — блокируются.

/ip firewall filter

add chain=input comment=Allow_limited_pings in-interface=ether1-velton limit=

50/5s,2:packet protocol=icmp

add action=drop chain=input comment=Pings_Drop in-interface=ether1-velton

protocol=icmp

7. Ставим лимит входящих соединений. Если с одного IP адреса подключений больше лимита, то этот IP попадает в «черный список» и в дальнейшем блокируется. Например

/ip firewall filter add chain=input protocol=tcp connection-limit=LIMIT,32

action=add-src-to-address-list address-list=blocked-addr address-list-timeout=1d

Где LIMIT — максимальное количество соединений в определенного IP. Предел должен быть от 100 и выше, так как многие услуги, используют несколько соединений (HTTP, Torrent, и другие P2P-программы). После того как пакеты добавлены в address-list можно выставить их drop или опцию tarpit. Она позволяет вместо того чтобы просто удалять пакеты атакующего — захватить и удерживать соединения и с достаточно мощным маршрутизатором это может замедлить скорость атаки.

/ip firewall filter add chain=input protocol=tcp src-address-list=blocked-addr

connection-limit=3,32 action=tarpit

Но нам такие сложности не к чему, просто добавим правило с лимитом 200 соединений с одного IP и блоком на сутки:

/ip firewall filter

add action=add-dst-to-address-list address-list=connection-limit

address-list-timeout=1d chain=input comment=Connection_limit

connection-limit=200,32 in-interface=ether1-velton protocol=tcp

add action=drop chain=input comment=Adr_list_connection-limit_drop

in-interface=ether1-velton src-address-list=connection-limit

8. Включаем защиту от сканеров портов на WAN-интерфейсе:

/ip firewall filter

add action=drop chain=input comment=Port_scanner_drop src-address-list=

«port scanners»

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp psd=21,3s,3,1

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=fin,!syn,!rst,!psh,!ack,!urg

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=fin,syn

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=syn,rst

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=fin,psh,urg,!syn,!rst,!ack

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=fin,syn,rst,psh,ack,urg

add action=add-src-to-address-list address-list=»port scanners»

address-list-timeout=2w chain=input in-interface=ether1-velton protocol=

tcp tcp-flags=!fin,!syn,!rst,!psh,!ack,!urg

9. Защищаем от перебора паролей подключения по нестандартному порту к WinBox и SSH из вне. Комментарии читать снизу-вверх.

/ip firewall filter

# все IP в black_list — отклоняем

add action=drop chain=input comment=Drop_winbox_black_list dst-port=5323,5324

in-interface=ether1-velton protocol=tcp src-address-list=black_list

# если новые подключения с адрес-листа Winbox_Ssh_stage3 продолжаются — заносим в новый адрес-лист black_list на 5 минут.

add action=add-src-to-address-list address-list=black_list

address-list-timeout=5m chain=input comment=Winbox_add_black_list

connection-state=new dst-port=5323,5324 in-interface=ether1-velton

protocol=tcp src-address-list=Winbox_Ssh_stage3

# если новые подключения с адрес-листа Winbox_Ssh_stage2 продолжаются — заносим в новый адрес-лист Winbox_Ssh_stage3

add action=add-src-to-address-list address-list=Winbox_Ssh_stage3

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage3

connection-state=new dst-port=5323,5324 in-interface=ether1-velton

protocol=tcp src-address-list=Winbox_Ssh_stage2

# если новые(значит была неудачная попытка, например — неправильный пароль, и соединение разорвалось) подключения с адрес-листа Winbox_Ssh_stage1 продолжаются — заносим в новый адрес-лист Winbox_Ssh_stage2

add action=add-src-to-address-list address-list=Winbox_Ssh_stage2

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage2

connection-state=new dst-port=5323,5324 in-interface=ether1-velton

protocol=tcp src-address-list=Winbox_Ssh_stage1

# заносим все айпи, которые создали новые подключения на наши порты в адрес-лист на 1 минуту

add action=add-src-to-address-list address-list=Winbox_Ssh_stage1

address-list-timeout=1m chain=input comment=Winbox_Ssh_stage1

connection-state=new dst-port=5323,5324 in-interface=ether1-velton

protocol=tcp

# разрешаем подключение к Winbox и Ssh по портам 5323 и 5324

add chain=input comment=Accept_Winbox_Ssh dst-port=5323,5324 in-interface=

ether1-velton protocol=tcp

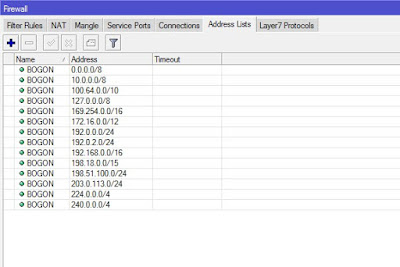

10. Блокируем bogon-сети. Это зарезервированные диапазоны IP адресов которые еще не были закреплены ни за одним провайдером в мире. Это свободные/пустые диапазоны. Частные сети прячутся от интернета средствами компании или провайдером. Поэтому если к вам вдруг прилетает пакет с сорсом из этих списков, ничего хорошего он принести не может. Bogon IP часто используют злые хакеры для своих вредоносных атак. Актуальный список сетей можно посмотреть тут.

/ip firewall address-list

add address=0.0.0.0/8 disabled=no list=BOGON

add address=10.0.0.0/8 disabled=no list=BOGON

add address=100.64.0.0/10 disabled=no list=BOGON

add address=127.0.0.0/8 disabled=no list=BOGON

add address=169.254.0.0/16 disabled=no list=BOGON

add address=172.16.0.0/12 disabled=no list=BOGON

add address=192.0.0.0/24 disabled=no list=BOGON

add address=192.0.2.0/24 disabled=no list=BOGON

add address=192.168.0.0/16 disabled=no list=BOGON

add address=198.18.0.0/15 disabled=no list=BOGON

add address=198.51.100.0/24 disabled=no list=BOGON

add address=203.0.113.0/24 disabled=no list=BOGON

add address=224.0.0.0/4 disabled=no list=BOGON

add address=240.0.0.0/4 disabled=no list=BOGON

Само запрещающее правило:

/ip firewall filter

add action=drop chain=input comment=Bogon_Wan_Drop in-interface=ether1-velton

src-address-list=BOGON

11. Разрешаем все уже установленные подключения (connection state=established). Established — Существующее соединение. Пакет относится у уже установленному соединению, обрабатываемому в данный момент маршрутизатором.

add chain=input comment=Established_Wan_Accept connection-state=established

12. Разрешаем все зависимые подключения (connection state=related). Related – Связанное соединение. Пакет, который связан с существующим соединением, но не является его частью. Например, пакет, который начинает соединение передачи данных в FTP-сессии (он будет связан с управляющим соединением FTP), или пакет ICMP, содержащий ошибку, отправляемый в ответ на другое соединение.

add chain=input comment=Related_Wan_Accept connection-state=related

13. Блокируем все входящие соединения с WAN.

add action=drop chain=input comment=Drop_all_WAN in-interface=ether1-velton

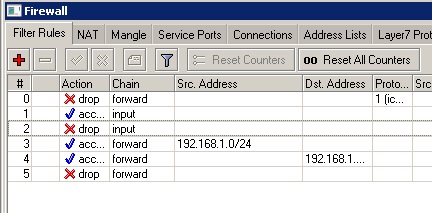

Визуально последовательность правил выглядит так:

Это минимальная настройка безопасности. Если вы хотите разрешить подключение VPN к роутеру, то как минимум нужно открыть порт. Например, для соединений по порту 1723 (PPTP):

/ip firewall filter

add chain=input dst-port=1723 protocol=tcp

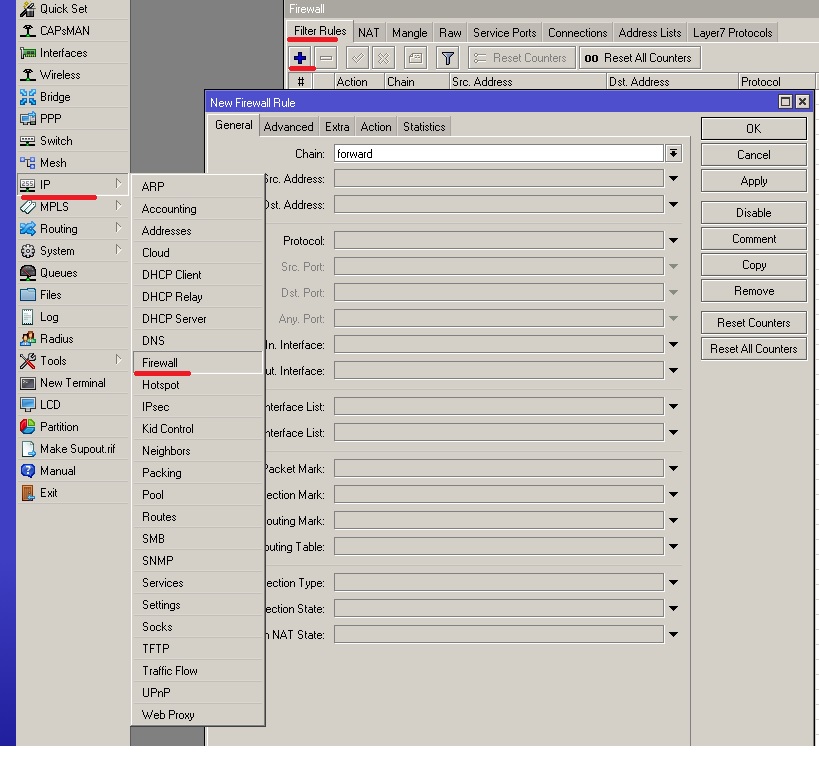

Firewall на микротик состоит из следующих составляющих, это цепочки (chain) и действия в этих цепочках (Action), а также различные фильтры к трафику который обрабатывается в цепочках.

Firewall Chain

В Mikrotik существуют следующие цепочки

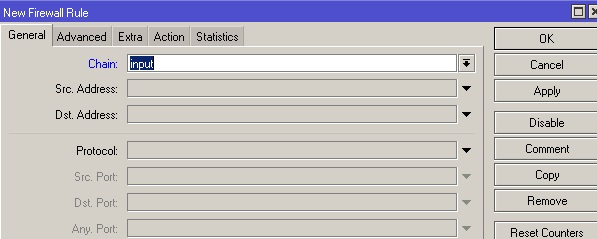

Input – цепочка для обработки пакетов поступающих на маршрутизатор, имеющих в качестве адреса назначение ip самого маршрутизатора.

Forward – в этой цепочки обрабатываются пакеты проходящие через маршрутизатор

Output – цепочка для обработки пакетов созданных маршрутизатором, например когда мы с маршрутизатора пингуем или подключаемся по telnet

Из описания понятно, что для защиты маршрутизатора нужно использовать цепочку input. А для обработки трафика от пользователей и к пользователям использовать chain forward. Использование Output мне не приходилось.

Firewall Action

В цепочках можно осуществлять следующие действия

| Параметр | Действие |

| Accept | Разрешить |

| add-dst-to-address-list | Добавить ip назначение в список адресов указанный в Address List |

| add-src-to-address-list | Добавить ip источника в список адресов указанный в Address List |

| Drop | запретить |

| fasttrack-connection | Обрабатывать пакеты включив FastTrack т.е пакеты будут проходить по самому быстрому маршруту, минуя остальные правила firewall и обработку в очередях |

| Jump | Прыжок, переход на другую цепочку заданную в Jump target |

| log | Запись в лог |

| passthrough | Перейти к следующему правилу не делая никаких действий(полезно для сбора статистики) |

| Reject | Отбить пакет с причиной указанной в Reject with |

| Return | Вернуть пакет в цепочку из который он пришел |

| tarpit | захватывает и поддерживает TCP-соединения (отвечает с SYN / ACK на входящий пакет TCP SYN) |

Фильтрация в firewall

Фильтрация пакетов которые могут попасть в цепочки может осуществляться по

Src.Address – адрес источника

Dst.Address – адрес назначения

Protocol – Протокол(TCP, UDP и т.д)

Src.Port – порт источника

Dst.Port –порт назначения

In.Interface –входящий интерфейс

Out.Interface – исходящий интерфейс

Packet.Mark – метка пакета

Connection.Mark –метка соединения

Routing Mark – метка маршрута

Roting table — адрес получателя которых разрешен в конкретной таблице маршрутизации

Connection Type – тип соединения

Connection State — состояние соединения (установлено, новое и т.д)

Connection NAT State – цепочка NAT (srcnat, dstnat)

Примеры настройки firewall

Рассмотрим некоторые примеры по настройки firewall на маршрутизаторе микротик.

Настройка безопасности Микротик

Для начала настроим безопасность на наше маршрутизаторе, Для этого сделаем следующие

1.Запретим пинговать наше устройство

2.Запретим доступ к микротику всем кроме локальной сети и разрешенных ip адресов

Для настройки подключаемся к роутеру с помощью утилиты winbox и идем в меню IP-Firewall. Вкладка Filter Rules и нажимаем добавить.

Запрещаем пинги на наше устройство, для этого, на вкладке general, chain выбираем input protocol icmp

На вкладке Action выбираем drop

Запрещаем доступ к управлению маршрутизатора. Для начала создаем лист с нашими разрешенными адресами, переходим в IP-Firewall, вкладка Address Lists, добавляем новый лист

Name – название нашего листа

Address – адреса относящиеся к этому листу, можно указывать как отдельные адреса так и сети.

Дальше создаем новое правило, снова переходим в Filter rules и добавляем его

Затем переходим на вкладку Advanced и в качестве Src. List выбираем созданный лист

В действии Action выбираем разрешить accept.

Можно было не создавать лист, а на вкладке General в параметре Src. Address прописать нашу сеть, просто мне удобнее работать со списками адресов, в будущем для добавления нового адреса нужно его просто добавить в лист allow_ip.

Следующим шагом запрещаем все входящие соединения. Добавляем правило на chain input, и в действии ставим drop. Должно получится следующие

Здесь следует отметить что обработка правил идет сверху вниз, т.е правило запрещающее все подключения должно находится внизу, иначе разрешающие правила не сработают.

Для того что бы поменять местами правило, нужно кликнуть по строке и с зажатой левой кнопкой мыши перетащить его на нужное место.

На самом деле, правило по запрете ping можно было не создавать, т.к последнее правило блокирует все попытки доступа к роутеру, в том числе и пинг.

Доступ пользователей в интернет

Допустим нам нужно дать доступ в интернет только для определенной сети. Для этого создаем два разрешающих правила в chain forward. Первое правило разрешает исходящий трафик из нашей сети

Action ставим accept. Можно как указать Src. Address, так и использовать Address Lists, как мы это делали выше. Следующим правилом разрешаем прохождение пакетов в нашу сеть.

B следующим правилом запрещаем все остальные сети,

Action выбираем drop. В результате получится следующее

Запрет доступа пользователя в интернет

Если нам нужно запретить доступ в интернет определенным пользователям, давайте сделаем это через Address Lists, что бы в дальнейшем проще было добавлять или удалять правила, переходим на вкладку address Lists и создаем список block в который добавим адреса для блокировки.

Создаем запрещающее правило firewall в chain forward, в котором на вкладке Advanced в Src. Address List выбираем наш список для блокировки

В Action выбираем Drop. Теперь, наше правило нужно поставить выше разрешающего правила, иначе оно не сработает, как это сделать я писал выше, в результате получится следующая картина

Аналогично можно запретить доступ к внешним ресурсам, так же создаем список для блокировки, но в настройка firewall уже указываем его в качестве Dst. Address List. Кроме ip адреса в список можно вносить и доменные имена, например если мы хотим запретить доступ пользователей в соцсети, одноклассники или вконтакте.

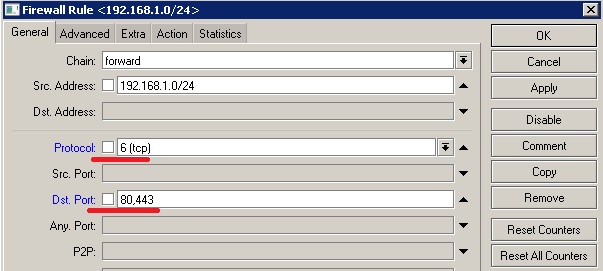

Доступ только к сайтам

В следующим примере рассмотрим как разрешить пользователям выход в интернет только по 80 и 443 порту и запретить все остальные, для этого создадим разрешающее правило в chain forward, Protocol выбираем tcp и в параметре Dst.Prort указываем разрешенные порты

Тоже самое можно сделать с помощью запрещающего правила, используя оператор отрицания «!», а Action установить drop

Это означает, запретит все порты кроме 80 и 443.

Конечно, все возможности firewall на микротик я показать не смогу, но основные параметры думаю понятны.

Внимание! при настройке firewall на MikroTIK, настоятельно рекомендую проводить их в «Safe Mode» как ее включить описано здесь, в противном случае вы рискуете потерять доступ к маршрутизатору.

Обучающий курс по настройке MikroTik

Нужно разобраться с MikroTik, но не определились с чего начать? В курсе «Настройка оборудования MikroTik» все по порядку. Подойдет и для начала работы с этим оборудованием, и для того, чтобы систематизировать знания. Это видеокурс из 162 уроков и 45 лабораторных работ, построен на официальной программе MTCNA. Проходить можно, когда удобно и пересматривать по необходимости – материалы курса выдаются бессрочно. Также есть 30 дней на личные консультации с автором. На пробу выдают 25 уроков бесплатно, заказать их можно на странице курса.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Рекомендуем к прочтению

Что делать, если заблокировали IP адрес Вашего компьютера | ТВОЙ ПОМОЩНИК

Написал Елена Молгачева в 26 января 2013, 19:51 Отредактировано: 27 ноября 2016, 22:52

Владелец сайта для его успешной работы и анализа постоянно пользуется различными сервисами в сети.

Рассказывая о своих достижениях и ошибках на сайте через год после старта, я уже сообщала о том, что столкнулась с проблемой блокировки своего IP адреса. Некоторое время у меня не было доступа к нужному мне сервису.

Что делать, если заблокировали IP адрес Вашего компьютера? Т.е. при обращении к какому-то сайту выдается ошибка 403 Forbidden (блокировка доступа).

Как избавиться от автоматических запросов, если Яндекс пишет «Ой» или Google блокирует поиск?

Я сторонник честного решения проблемы.

Проверка на вирусы.

1. Если такое с Вами случилось, то, прежде всего, необходимо хорошенько проверить свой компьютер на наличие вирусов. Для этого воспользуйтесь антивирусной программой, которая у Вас установлена, или установите новую.

Обязательно ознакомьтесь с мерами безопасности Google, которые нужно соблюдать в сети и выберите одну из антивирусных программ.

Хорошо, если у Вас установлен браузер Google Chrome, он обеспечивает автоматический перевод страницы.

Большинство антивирусных программ имеют, как вариант, бесплатную версию, или разрешают пользоваться платной версией некоторое количество дней.

Я пользуюсь бесплатным вариантом Avira.

Многие хвалят бесплатный китайский 360TotalSecurity.

Поэтому можно скачать, установить выбранную антивирусную программу и проверить свой компьютер.

Можно также воспользоваться подсказками Яндекса о том, как избавиться от автоматических запросов, зафиксированных с Вашего IP адреса. Это особенно актуально, когда Яндекс показывает страницу «Ой» .

Если Вы проверили свой компьютер и вирусов не обнаружили (или успешно их побороли самостоятельно или с помощью специалистов), то проверьте, каким образом Вы подключены к сети.

Как подключен Ваш компьютер к сети?

Если Ваш вариант подключения – локальная сеть, то сразу переходите к пункту 3

2. Если Ваш вариант подключения – Wi-Fi роутер или другое аналогичное устройство, то оно обязательно должен быть под паролем, чтобы посторонние к нему подключиться не могли. Если у Вас имеются еще компьютеры, подключенные к этому роутеру, то пункт 1 (проверку на вирусы) нужно выполнить и для них.

Итак, все проверили, вирусов нет.

Динамический или статический IP адрес?

3. Определите свой IP адрес, например, с помощью программы для проверки скорости подключенного у Вас интернета. Об этом у меня написано здесь,

Узнайте у Вашего провайдера, какой у Вас IP адрес: динамический или статический.

Если у Вас статический IP адрес, то он принадлежит лично Вам (читайте дальше пункт 4).

Если у Вас динамический IP адрес, следовательно, он может меняться и переходить к другому лицу. Если Вы отсоедините свой сетевой кабель (или отключите все устройства, которые обеспечивают Ваше соединение с сетью) и будете находиться в отключенном состоянии некоторое время, то есть вероятность того, что Ваш бывший динамический IP адрес перераспределится другому лицу (устройству), а Вы при подключении получите другой динамический IP адрес.

Т.е. при отсутствии вирусов на Ваших компьютерах и каких-либо неправомерных поступков с Вашей стороны, Вы могли быть и не виноваты в тех действиях, которые привели к блокировке данного динамического IP адреса. Возможно, что он был заблокирован из-за действий того, кому он принадлежал ранее.

Если после подключения к сети Ваш динамический IP адрес изменился, то все ранее полученные блокировки перестают действовать, и Вы можете спокойно работать дальше.

4. Если при повторном подключении к сети Ваш IP адрес не изменился и остался прежним, значит нужно писать письмо администраторам сервиса (форума, социальной сети) с просьбой Вас разблокировать. Они проверят такую возможность и, если Вы устранили причину блокировки, то Вас разблокируют. При этом Вы должны обязательно сообщить свой IP адрес, который Вы определили в пункте 3.

Срочное временное подключение.

5. Что делать, если заблокировали IP адрес Вашего компьютера, а Вам крайне необходимо быстро получить доступ к какому-то ресурсу в сети. Пусть это будет временно, пока идет разбор полетов с администратором сервиса, который Вас заблокировал.

Выход есть. Можно воспользоваться услугами прокси серверов, которые выступят в роли промежуточного звена и обеспечат Вам доступ туда, где заблокировали Ваш IP адрес. По поиску легко найти тех, кто предоставляет такие услуги, стоит только набрать «Дай доступ» или прокси сервер. Через них можно получить доступ к заблокированному ресурсу, если это нужно срочно, например, здесь http://daidostup.ru .

Смените дислокацию — поменяете IP адрес!

Еще одним из простейших способов смены IP адреса является изменение Вашего местопребывания. Смените свое географическое расположение: сходите со своим ноутбуком в кафе с доступом к интернету или к друзьям. Там у Вас будет другой адресок.

Заходили на сайт с компьютера? Попробуйте с телефона. Или наоборот.

Иногда, даже находясь в том же самом месте, можно попасть на ресурс, заблокированный для Вашего компьютера, со своего мобильного устройства (телефона, смартфона или планшета). Узнайте, почему так происходит.

Но лучше все-таки списаться с администратором и честно решить возникшую проблему, выяснив, почему заблокировали Ваш IP адрес. Скорее всего, Вы достигнете взаимопонимания, и доступ к ресурсу Вам будет возобновлен.

Возможно, Вас заинтересует и другая информация из категории «Ликбез молодого вебмастера» , посмотрите ее содержание.

Елена и tvoy-internet.ru

Как заблокировать ip адрес с помощью IPTABLES

КАК ЗАБЛОКИРОВАТЬ IP АДРЕС С ПОМОЩЬЮ IPTABLES

Как заблокировать входящий трафик с помощью Iptables

После использование этого каманди все входящие пакеты от 192.168.1.111 ip адреса будут сброшены

iptables -I INPUT -s 192.168.1.111 -j DROP

Также можно указать интерфейс на котором приходят пакеты, для примера eth0 и написать камнду так

iptables -I INPUT -i eth0 -s 192.168.1.111 -j DROP

Если перед командой будем добавить «!»- аргумент то команда будет инвертироваться

iptables -I INPUT ! -i eth0 -s 192.168.1.111 -j DROP

Если у нас много интерфейсов которые начинаются eth и хатим блокировать входящий трафик на все эти интерфейс надо написать команду с «+» аргументом

iptables -I INPUT -i eth+ -s 192.168.1.111 -j DROP

Также можно использовать аргумент -A (append) в место -I (insert)

iptables -A INPUT -s 192.168.1.111 -j DROP

Как заблокировать входящий трафик по подсети

Для того чтоб заблокировать подсеть надо использовать следующую команду

iptables -i eth2 -A INPUT -s 192.168.1.0/24 -j DROP

Как заблокировать входящий трафик по подсети и добавить их лог файл

Для того чтоб заблокировать подсеть и добавить блокирование ip адреса в лог файл надо использовать эту команду

iptables -i eth0 -A INPUT -s 192.168.1.0/24 -j LOG —log-prefix «IP DROP SPOOF A:»

Как посмотреть список заблокированных ip адресов

Используя эти команды можно посмотреть на список заблокированных ip адресов

iptables -L -v

iptables -L INPUT -v

iptables -L INPUT -v -n

Вывод будет таким

Chain INPUT (policy ACCEPT 3107K packets, 1847M bytes)

pkts bytes target prot opt in out source destination

0 0 DROP all — br+ any 192.168.1.111 anywhere

0 0 DROP all — !eth2 any 192.168.1.111 anywhere

0 0 DROP all — !eth2 any 192.168.1.111 anywhere

Как найти ip адрес в списке заблокированных ip адресов

Для поиска в блэклисте надо использовать эту команду

iptables -L INPUT -v -n | grep 192.168.1.111

Как удалить заблокированные ip адресов из списка

Для удаления ip адреса из списка заблокированных надо использовать эту команду

iptables -D INPUT -s 192.168.1.111 -j DROP

Как Ограничить Доступ в Интернет Через Роутер TP-Link — Блокировка Сайта или Компьютера по IP или MAC

Пришло время поговорить про то, как заблокировать на wifi роутере TP-Link компьютер определенного пользователя по IP или MAC адресу его устройства, а также ограничить доступ к конкретному сайту. Функция запрета посещения того или иного сетевоого ресурса может понадобится в том случае, если у вас, например, есть несовершеннолетний ребенок. И вы хотите ограничить его от просмотра нежелательных ресурсов в интернете, например YouTube – сделать так, чтобы сайт не открывался. Еще один способ применения блокировщика сайтов TP-Link – в офисе. Чтобы сотрудники не тратили свое рабочее время на социальные сети, типа Одноклассников, Вконтакте и т.д. В общем, с целью блокировки веб-ресурсов через маршрутизатор ТП-Линк каждый определится сам. Смотрим, как это реализовать на практике.

Как в роутере TP-Link заблокировать IP пользователя и закрыть интернет для определенного устройства?

Ограничение доступа в интернет на роутере TP-Link может быть реализовано через блокировку IP адреса конкретного компьютера или другого устройства в локальной сети. Прежде всего необходимо подключиться к своему роутеру и войти в панель управления ТП-Линк. Как это сделать и какие сложности при этом могут возникнуть, подробно рассказано в отдельной публикации на нашем сайте, почитайте, если не знаете.

Когда же мы уже оказались в панели администратора, то заходим в “Дополнительные настройки” и открываем раздел “Родительский контроль”. Здесь прежде всего необходимо активировать эту функцию – переключателем “Статус”

Теперь нужно выбрать тот определенный компьютер, для которого будут применяться “заградительные меры” по закрытию доступа в интернет. Для этого в блоке “Контролируемые устройства” жмем на ссылку добавить.

Откроется форма для ввода данных от того компьютера или смартфона, которому мы хотим запретить посещать интернет. Если он уже подключен к роутеру, то проще всего нажать на кнопку “Просмотр подключенных устройств” и выбрать его из списка.

После этого обязательно нажимаем на маленькую иконку циферблата в пункте “Ограничение доступа в Интернет” – без этого добавить компьютер в список невозможно.

И отмечаем дни и часы, в которые будет работать данное правило. Для постоянного запрета выделяем все ячейки.

Наконец, ставим галочку на пункте “Включить” и жмем на кнопку “Сохранить”

Теперь его IP адрес окажется среди заблокированных. Выйти в интернет и посетить какой-либо сайт будет невозможно.

Блокировка адреса сайта через маршрутизатор TP-Link

Следующий шаг – запретить доступ пользовательскому компьютеру к какому-то конкретному сайту. Для этого прокручиваем вниз страницу и видим блок параметров, который называется “Ограничение по названию сайта”. Здесь есть два списка веб-страниц – Черный и Белый.

- Черный список – это те сайты, к которым вы хотите запретить доступ всех компьютеров, подключенных к маршрутизатору TP-Link. Чтобы добавить сюда страницу, ставим флажок на “Черный” и жмем на ссылку “Добавить новое доменное имя” и прописываем адрес плохого веб-ресурса – по одному в каждполе ввода.

- Белый список – как вы уже догадались, это те сайты, к которым всегда разрешен доступ. Сюда нужно обязательно добавить адрес wifika.ru – его можно и даже нужно читать всем детям любого возраста

Для применения настроек жмем на кнопку “Сохранить”.

Как закрыть доступ в интернет c роутера TP-Link через смартфон?

Владельцам моделей роутеров с поддержкой мобильного приложения TP-Link Tether повезло еще больше – ведь для того, чтобы запретить определенному компьютеру посещать интернет не нужно даже заходить в настройки через браузер. Можно просто достать мобильный телефон и сделать все в пару кликов.

На стартовой странице приложения отображается количество подключенных устройств – нажимаем на эту цифру

Далее выбираем из списка то, для которого нужно закрыть доступ в интернет

И нажимаем на кнопку “Заблокировать”

Все, теперь этот клиент оказывается в списке в разделе заблокированных и подключиться к wifi не сможет.

Видео по блокировке компьютера или сайта на TP-Link

Александр / автор статьи

Специалист по беспроводным сетям, компьютерной технике и системам видеонаблюдения. Выпускник образовательного центра при МГТУ им. Баумана в Москве. Автор видеокурса «Все секреты Wi-Fi»

Задать вопрос

Как сменить IP и обойти блокировки при помощи приватного прокси?

9490 26.01.2019Поделиться

Класснуть

Поделиться

Твитнуть

Плюсануть

Несмотря на то, что Интернет открывает нам огромное количество информации и возможностей для общения, государственные органы многих стран все же закрывают для пользователей доступ к онлайн-ресурсам. Оставим в стороне вопрос эффективности и целесообразности таких мер в современном обществе, и рассмотрим способы получения доступа к запрещенным платформам и контенту, а именно – использование прокси для обхода блокировок.

Не вдаваясь в объяснения принципов смены IP и работы промежуточных сервисов, расскажем:

- как игнорировать запреты государственных органов посредством комплекса программ по разблокированию сайтов;

- о преимуществах использования приватных IP-адресов по сравнению с остальными видами прокси;

- на какие нюансы следует обращать внимание при выборе частных сервисов; об особенностях настройки приватных схем для повышения эффективности смены IP-адреса и получения беспрепятственного доступа к запрещенным сайтам.

Но для начала давайте уточним, к каким именно сайтам применимы эти способы обхода официальных запретов.

Какие популярные сайты запрещены на территории РФ и ближнего зарубежья?

По состоянию на декабрь 2018 года в реестре веб-ресурсов, запрещенных Роскомнадзором, находится 91 480 доменов, 48 455 действующих ссылок и сотни тысяч IP-адресов, и этот список пополняется практически каждый день. Пик активности по блокировке интернет-ресурсов пришелся на период борьбы госорганов с мессенджером «Телеграм».

Российская Федерация

На конец 2018 года Роскомнадзором были заблокированы такие популярные интернет-ресурсы:

- Telegram – мессенджер, заблокирован частично;

- LinkedIn – социальная сеть для профессионалов, заблокирована полностью;

- GitHub – хостинг-платформа, заблокирована частично.

Украина

С 2017 года жителям Украины запрещен доступ ко всем онлайн-сервисам, входящим в состав Mail.Ru.Group, Yandex и ряда других российских сервисов, в частности:

- Vkontakte;

- Одноклассники;

- Яндекс.

Беларусь

В Беларуси блокировка не имеет такого глобального масштаба и касается в основном местных околополитических интернет-ресурсов:

- Spring96;

- Twirpx и т. д.

Если вы житель или гость одной из указанных стран и привыкли пользоваться вышеупомянутыми платформами для личных или деловых нужд, то вам очень пригодятся знания о том, как обойти блокировку сайта посредством прокси.

Почему для обхода блокировки желательно выбирать именно приватные прокси-сервера?

Пользователи, которые только начинают разбираться в особенностях использования прокси для обхода блокировок, или же те, которые по каким-то причинам не желают вкладывать деньги в программное обеспечение высокого класса, а именно такими являются приватные IP-адреса, наверняка предпочтут работать с публичными программами для смены айпи.

Естественно, что доступность публичных прокси сопряжена с достаточно низким качеством, невысокой стабильностью и медленной скоростью работы.

В то же время частные IP обладают следующими очевидными преимуществами:

- Совместимы с большим количеством сетевых протоколов HTTP и HTTPS, а также Socks-версий 4 и 5.

- Повышенная скорость и стабильность работы за счет того, что провайдеры владеют собственными дата-центрами и производят постоянный мониторинг работы своего оборудования.

- Подключение к персональным прокси подразумевает получение доступа к большему количеству потоков и каналам с повышенной пропускной способностью трафика.

- Использование приватных IP-серверов не предусматривает каких-либо ограничений относительно интернет-трафика.

- Данный способ смены IP и обхода онлайн-цензуры подходит для всех популярных операционных систем.

- Данная услуга всегда предоставляется «в одни руки», то есть выбранный прокси-сервер будет закреплен лишь за одним пользователем на протяжении всего времени аренды, что является значимым фактором с точки зрения безопасности, скорости и стабильности его работы.

Из всего вышеперечисленного можно сделать вывод, что при выборе способа обхода блокировок лучше всего использовать приватные прокси, поскольку они обладают повышенной эффективностью и надежностью.

Как настроить персональный прокси для смены IP и обхода блокировок?

Как получить доступ к LinkedIn?

После того как вы купили прокси для LinkedIn, необходимо создать собственную учетную запись, вход в которую будет всегда осуществляться посредством введения персонального логина и пароля. Войдя в личный кабинет на сайте Proxy-Seller.ru, можно воспользоваться следующими опциями:

- поиск по существующей базе по таким параметрам, как страна, город и т.д.;

- выбор прокси из предварительно составленного списка, сформированного на базе как вышеупомянутых параметров, так и дополнительных характеристик, к примеру, скорость соединения, время онлайн, тип соединения и пр.

Кроме этого, вы сможете в любое время проверить текущий IP-адрес и посмотреть статистику пользования выбранным промежуточным прокси-сервером. Также вам будет предоставлена возможность произведения настроек учетной записи, что подразумевает изменение тарифного плана, контактной информации, пароля и т.д.

Как решить проблему с Telegram?

Оптимальным вариантом для пользователя, желающего найти прокси-сервер для «Телеграм» или другого заблокированного ресурса, будет выбор подходящей службы из имеющегося списка. Для того, чтобы сменить IP и иметь возможность заходить в Telegram, LinkedIn, Netflix и другие платформы, лучше всего приобрести индивидуальные прокси США. Дождавшись положительного ответа системы о том, что программа находится в рабочем состоянии, вам нужно скопировать IP-адрес и порт, а затем ввести их в приложение. Остается лишь сохранить внесенные данные прокси для обхода блокировок и получить беспрепятственный доступ к необходимым веб-ресурсам.

О чем необходимо помнить при использовании приватного прокси?

Если вам необходим прокси-сервер для «Телеграм» или LinkedIn, помните, что для этих целей необходимо выбирать такой, который находится в той стране, где выбранный ресурс не заблокирован. К примеру, если вы житель Украины, желающий получить беспрепятственный доступ к сети VKontakte, оптимальней всего будет заказать приватные прокси-сервера Россииа>.

Поделиться

Класснуть

Поделиться

Твитнуть

Плюсануть

Please enable JavaScript to view the comments powered by Disqus.Как заблокировать ip адрес в cPanel – INFO-EFFECT

cPanel

cPanelНа чтение 2 мин. Опубликовано

Привет !

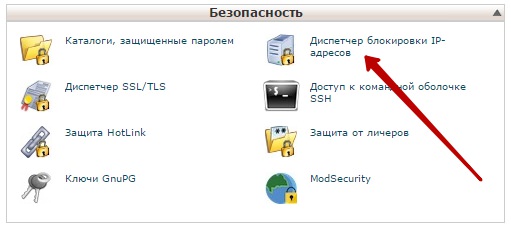

Отличное настроение ! Сегодня я расскажу и покажу как заблокировать ip адрес в cPanel. Очень полезная штука, для истребления спамеров, причём действует мгновенно и навсегда, а главное всё очень просто. Если вы пользуетесь cPanel (панель для управления хостингом) тогда зайдите в панель, найдите раздел Безопасность, и нажмите на вкладку – Диспетчер блокировки IP адресов.

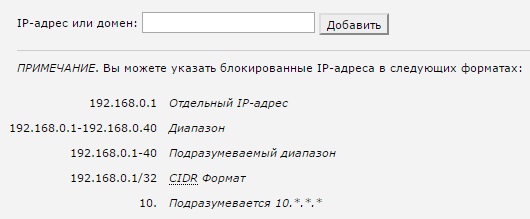

На открывшейся странице, в поле IP-адрес или домен укажите ip адрес (или домен) пользователя, которого вы хотите заблокировать, и нажмите на кнопку Добавить.

Всё, внизу страницы будет отображаться ip адрес спамера как заблокированный. После чего заблокированный пользователь вообще больше не сможет попасть на ваш сайт.

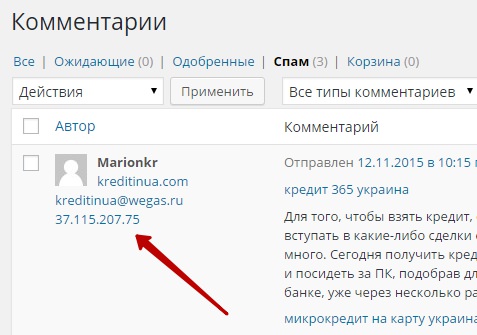

Как узнать ip адрес спамера ?

Если вы хотите заблокировать пользователя, который оставляет на вашем сайте спам-комментарии, то можно очень просто узнать его ip адрес. В админ-панели wordpress, зайдите на страницу Комментарии, под именем каждого комментатора будет отображаться его ip адрес.

Скопируйте ip адрес спамера и заблокируйте его через cPanel, как я объяснял выше. Всё, дело сделано, данному пользователю будет закрыт доступ к вашему сайту, навсегда ! На сегодня всё, вопросы пишите в комментариях, удачи вам и до новых встреч !

Как заблокировать доступ к определенному сайту? – Keenetic

Способ 1. Самый простой способ — воспользоваться интернет-фильтром SkyDNS. У этого сервиса имеется бесплатный тариф FREE, при использовании которого можно заблокировать доступ к 20 сайтам, фильтровать более пятидесяти категорий сайтов, вести собственные списки исключений (размер ограничен десятью записями) и собирать статистику за один месяц работы. С помощью фильтра SkyDNS можно заблокировать доступ как для всех устройств домашней сети, так и для определенных.

Рассмотрим пример блокировки сайта youtube.com. Для этого внесём в черный список следующие сайты: googlevideo.com, www.youtube.com, youtube.com и ytimg.com.

Затем в веб-конфигураторе интернет-центра на странице «Интернет-фильтр» включите фильтр SkyDNS и установите профиль «Основной» для определенного устройства. В зависимости от задачи, фильтр SkyDNS также можно применить для всех зарегистрированных и незарегистрированных устройств.

После этой настройки рекомендуем перезагрузить интернет-центр и затем проверить доступ к блокируемому сайту.

В некоторых случаях, вы можете заблокировать доступ не только к одному сайту, но и к целой категории. Например, для блокировки Skype и других мессенджеров заблокируйте категорию «Чаты и мессенджеры».

Дополнительную информацию вы можете найти на сайте https://www.skydns.ru/guides/faq/

Способ 2. Способ блокировки средствами интернет-центра. У этого способа есть особенность — он позволит заблокировать доступ всем хостам в локальной сети к сайту, который вы укажите. Его нельзя применить для определенного хоста.

Настройка выполняется из интерфейса командной строки (CLI) интернет-центра.

Для блокировки сайта будем использовать команду ip host

(config)> ip hostUsage template:

host {domain} {address}

Например, если нужно заблокировать доступ к youtube.com выполните команды:

(config)> ip host youtube.com 10.10.10.5

Dns::Manager: Added static record for "youtube.com", address 10.10.10.5.

(config)> ip host www.youtube.com 10.10.10.5

Dns::Manager: Added static record for "www.youtube.com", address 10.10.10.5.

(config)> system configuration save

В качестве IP-адреса нужно указать любой несуществующий (свободный, незадействованный) IP-адрес из диапазона частных «серых» адресов. Это может быть IP-адрес из другой подсети, отличной от сети интернет-центра.

В нашем примере при запросе к сайту youtube.com хосту будет о