MX — Cisco Meraki

- Последнее обновление

- Сохранить как PDF

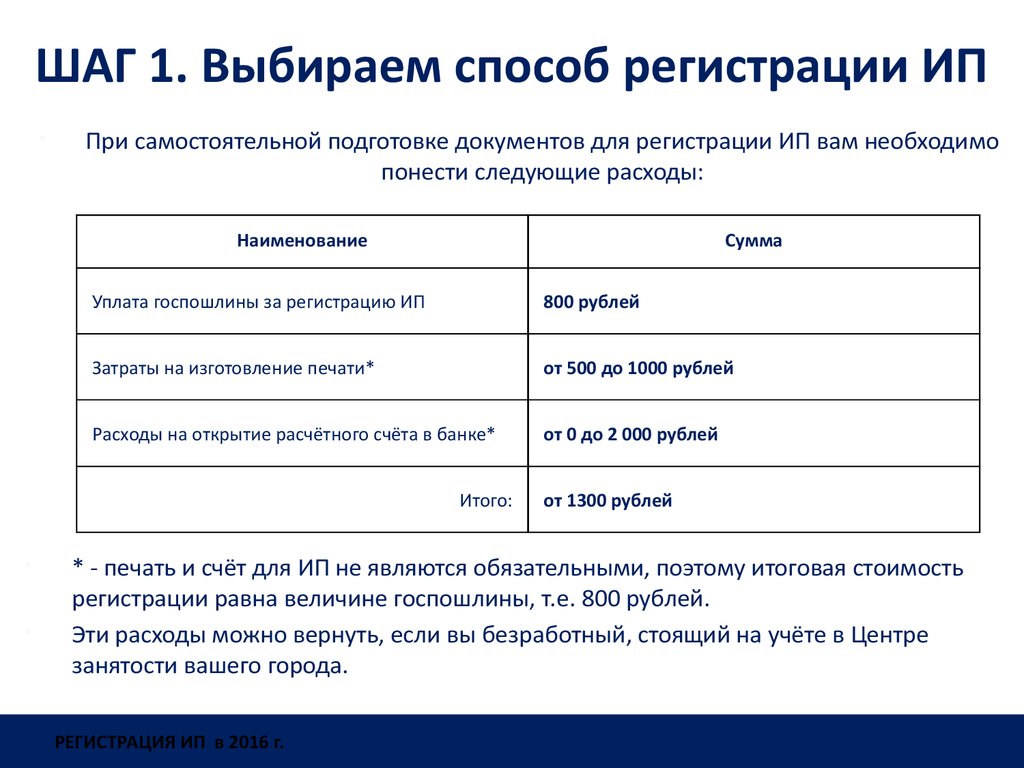

В этой статье рассказывается о различных параметрах конфигурации брандмауэра и возможностях устройства безопасности MX. Страница настроек брандмауэра на панели инструментов Meraki доступна через Безопасность и SD-WAN > Настройка > Брандмауэр . На этой странице можно настроить правила исходящего брандмауэра уровня 3 и уровня 7, общедоступные службы устройства, переадресацию портов, сопоставления NAT 1:1 и сопоставления NAT 1:Many.

Если вы ищете информацию о том, какие правила брандмауэра следует использовать для связи между устройствами Meraki и облаком Meraki, см. статью Правила брандмауэра для подключения к облаку.

Примечание . Правила брандмауэра уровня 3, настроенные на странице брандмауэра, сохраняют состояние, а правила уровня 7, настроенные на странице брандмауэра, не имеют состояния.

Правила исходящего трафикаЗдесь можно настроить разрешения или запреты операторов списка управления доступом (ACL), чтобы определить, какой трафик разрешен между сетями VLAN или из локальной сети в Интернет. Эти операторы ACL могут основываться на протоколе, исходном IP-адресе и порте, а также на целевом IP-адресе и порте. Эти правила не применяются к VPN-трафику. Чтобы настроить правила брандмауэра, влияющие на трафик между одноранговыми узлами VPN, см. раздел Параметры Site-to-site VPN.

Обратите внимание, что в топологии Hub-Spoke, где луч использует концентратор в качестве маршрута по умолчанию, интернет-трафик из лучевого узла будет подчиняться исходящим правилам брандмауэра уровня 3, настроенным на концентраторе. Информацию о топологии Hub-Spoke см.

Нажмите Добавить правило , чтобы добавить новое правило исходящего брандмауэра.

- Поле Policy определяет, разрешает или блокирует инструкция ACL трафик, соответствующий критериям, указанным в инструкции.

- Описание правила можно использовать для добавления дополнительной информации или комментария к правилу.

- В поле Protocol можно указать трафик TCP, трафик UDP, трафик ICMPv4/ICMPv6 или любой.

- Поле Sources поддерживает IP-адреса или подсети CIDR. Несколько IP-адресов или подсетей можно вводить через запятую. «Любой» также можно использовать для указания всех сетей. Исходный IP-адрес или подсеть CIDR должны быть из подсетей, настроенных на странице «Адресация MX и виртуальные локальные сети». Если в качестве источника используется «Любой», он будет охватывать все подсети, настроенные на странице «Адресация MX и VLAN».

- Пункты назначения полей поддерживают IP-адреса или подсети CIDR. Несколько IP-адресов или подсетей можно вводить через запятую. «Любой» также можно использовать для указания всех сетей. Полное доменное имя и доменные имена также поддерживаются в качестве целей.

- Поля Src Port и Dst Port поддерживают номера портов или диапазоны портов. Несколько портов можно ввести через запятую. Диапазоны портов нельзя вводить через запятую.

Правила шаблонного брандмауэра

Полное доменное имя Поддержка

В MX 13.4 и более поздних версиях полные доменные имена можно настроить в поле

Destination . Если правила брандмауэра L3 настроены с использованием полных доменных имен, а версия прошивки MX понижена до MX 13.3 или более ранней, все части конфигурации брандмауэра с полными доменными именами будут удалены. Версии прошивки ниже 13. 4 не поддерживают полные доменные имена в правилах брандмауэра L3.

4 не поддерживают полные доменные имена в правилах брандмауэра L3.

Правила брандмауэра L3 на основе полного доменного имени реализованы на основе отслеживания DNS-трафика. Когда клиентское устройство пытается получить доступ к веб-ресурсу, MX будет отслеживать DNS-запросы и ответы, чтобы узнать IP-адрес веб-ресурса, возвращаемый клиентскому устройству.

Существует несколько важных соображений по использованию и тестированию этой конфигурации:

- MX должен видеть DNS-запрос клиента и ответ сервера, чтобы узнать правильное сопоставление IP-адресов. Связь между клиентом и DNS-сервером не может быть

- В некоторых случаях клиентское устройство может уже иметь информацию об IP-адресе веб-ресурса, к которому оно пытается получить доступ. Это может быть связано с тем, что клиент кэшировал предыдущий ответ DNS или из-за локальной статически настроенной записи DNS на устройстве.

В этих случаях MX может быть не в состоянии должным образом заблокировать или разрешить связь с веб-ресурсом, если клиентские устройства не генерируют DNS-запрос для проверки MX.

В этих случаях MX может быть не в состоянии должным образом заблокировать или разрешить связь с веб-ресурсом, если клиентские устройства не генерируют DNS-запрос для проверки MX.

Пример конфигурации приведен ниже:

Для обеспечения успешной работы DNS-трафик должен быть разрешен брандмауэрами уровня MX 3. Блокировка DNS приведет к тому, что MX не сможет узнать сопоставления имен хостов и IP-адресов и, следовательно, не сможет блокировать или разрешать трафик, как ожидалось.

Кроме того, в сети должна быть включена видимость имени хоста , чтобы правила брандмауэра на основе полного доменного имени действовали правильно.

Security Appliance Services

- ICMP Ping: Используйте этот параметр, чтобы разрешить MX отвечать на входящие запросы ICMP ping, поступающие с указанных адресов. Поддерживаемые значения для поля удаленного IP-адреса включают None, Any, или определенный диапазон IP-адресов (с использованием нотации CIDR).

Вы также можете ввести несколько диапазонов IP-адресов, разделенных запятыми. Чтобы добавить конкретные IP-адреса, а не диапазоны, используйте формат X.X.X.X/32.

Вы также можете ввести несколько диапазонов IP-адресов, разделенных запятыми. Чтобы добавить конкретные IP-адреса, а не диапазоны, используйте формат X.X.X.X/32. - Интернет (локальный статус и конфигурация): Используйте этот параметр, чтобы разрешить или запретить доступ к локальной странице управления (wired.meraki.com) через WAN IP-адрес MX. Поддерживаемые значения для поля удаленных IP-адресов такие же, как и для

- SNMP: Используйте этот параметр, чтобы разрешить SNMP-опрос устройства из глобальной сети. Поддерживаемые значения для поля удаленных IP-адресов такие же, как и для ICMP Ping .

Примечание: Раздел конфигурации Security Appliance Services удален для MX Security Appliances, работающих в режиме транзитной передачи или VPN-концентратора. Поскольку ограничения для этих услуг необходимо будет настроить на восходящем сетевом оборудовании.

Правила брандмауэра уровня 7

Используя уникальную технологию анализа трафика уровня 7 Meraki, можно создавать правила брандмауэра для блокировки определенных веб-служб, веб-сайтов или типов веб-сайтов без указания IP-адресов или диапазонов портов. Это может быть особенно полезно, когда приложения или веб-сайты используют более одного IP-адреса или когда их IP-адреса или диапазоны портов могут быть изменены.

Можно заблокировать приложения по категориям (например, «Все видео и музыкальные сайты») или для определенного типа приложений в категории (например, только iTunes в категории «Видео и музыка»). На рисунке ниже показан набор правил брандмауэра уровня 7, который включает как блокировку целых категорий, так и блокировку определенных приложений в категории:

Также можно блокировать трафик на основе имени хоста HTTP, порта назначения, диапазона удаленных IP-адресов и пункта назначения. Комбинации IP/порт.

Брандмауэр на основе гео-IP Брандмауэр уровня 7 также можно использовать для блокировки трафика в зависимости от страны-источника входящего трафика или страны назначения исходящего трафика. Для этого создайте новое правило брандмауэра уровня 7 и выберите стран… в раскрывающемся списке приложений. У вас есть возможность заблокировать весь трафик в указанный набор стран или из него или заблокировать любой трафик с кодом , а не в указанный набор стран или из него. MaxMind используется для правил уровня 7 на основе гео-IP.

Для этого создайте новое правило брандмауэра уровня 7 и выберите стран… в раскрывающемся списке приложений. У вас есть возможность заблокировать весь трафик в указанный набор стран или из него или заблокировать любой трафик с кодом , а не в указанный набор стран или из него. MaxMind используется для правил уровня 7 на основе гео-IP.

Примечание . Правила брандмауэра Geo-IP доступны только в версии Advanced Security Edition.

Примечание . Если правило брандмауэра Geo-IP настроено на блокировку трафика, невозможно внести в белый список или исключить определенные диапазоны IP-адресов, которые существуют в заблокированной стране.

Примечание . Правила брандмауэра Geo-IP также применяются к трафику с внутренней маршрутизацией. Если подсети, настроенные на странице «Безопасность и SD-WAN» > «Адресация и виртуальные локальные сети», привязаны к стране, заблокированной правилом брандмауэра Geo-IP, MX отбрасывает любой трафик, исходящий из этих подсетей.

Используйте эту область для настройки правил переадресации портов и отображения NAT 1:1 по желанию.

Переадресация портовИспользуйте эту опцию для переадресации трафика, предназначенного для IP-адреса WAN MX на определенном порту, на любой IP-адрес в локальной подсети или VLAN. Нажмите Добавить правило переадресации портов , чтобы создать новое правило переадресации портов. Вам необходимо предоставить следующее:

1:1 NATИспользуйте эту опцию, чтобы сопоставить IP-адрес на стороне WAN MX (кроме IP-адреса WAN самого MX) с локальным IP-адресом в вашей сети. Нажмите Добавить сопоставление NAT 1:1

, чтобы создать новое сопоставление. Вам необходимо указать следующее:- Имя : Описательное имя для правила

- Общедоступный IP-адрес : IP-адрес, который будет использоваться для доступа к внутреннему ресурсу из глобальной сети.

- LAN IP : IP-адрес сервера или устройства, на котором размещен внутренний ресурс, который вы хотите сделать доступным в глобальной сети.

- Uplink : Физический интерфейс WAN, на который будет поступать трафик.

- Разрешенные входящие подключения: Порты, к которым это сопоставление будет предоставлять доступ, и удаленные IP-адреса, которым будет разрешен доступ к ресурсу. Чтобы включить входящее подключение, нажмите Разрешить больше подключений

- Протокол : выберите из TCP , UDP , ICMP ping или любой .

- Порты : Введите порт или диапазон портов, которые будут перенаправлены на хост в локальной сети. Вы можете указать несколько портов или диапазонов, разделенных запятыми.

- Удаленные IP-адреса : введите диапазон IP-адресов глобальной сети, которым разрешено устанавливать входящие подключения на указанный порт или диапазон портов.

Вы можете указать несколько диапазонов IP-адресов WAN, разделенных запятыми.

Вы можете указать несколько диапазонов IP-адресов WAN, разделенных запятыми.

Сконфигурированное правило можно перемещать вверх или вниз по списку с помощью 9Значок 0016 + . Щелкните X , чтобы удалить его полностью.

1:Many NAT1:Many NAT, также известный как преобразование адресов портов (PAT), является более гибким, чем NAT 1:1. Это позволяет вам указать один общедоступный IP-адрес, который имеет несколько правил переадресации для разных портов и IP-адресов локальной сети. Чтобы добавить IP-адрес прослушивателя 1:Many NAT, нажмите Добавить 1:Many IP .

- Общедоступный IP-адрес: IP-адрес, который будет использоваться для доступа к внутреннему ресурсу из глобальной сети.

- Восходящий канал: Физический интерфейс глобальной сети, на который будет поступать трафик.

A 1:Многие записи NAT будут созданы с одним связанным правилом переадресации. Чтобы добавить дополнительные правила, нажмите Добавить правило переадресации портов под существующим правилом или правилами для определенной записи 1:Many.

Чтобы добавить дополнительные правила, нажмите Добавить правило переадресации портов под существующим правилом или правилами для определенной записи 1:Many.

Используйте эту функцию, чтобы Bonjour мог работать между VLAN. Нажмите Добавить правило переадресации Bonjour , чтобы создать новое правило переадресации.

- Описание: Укажите имя для правила.

- Service VLAN: Выберите одну или несколько VLAN, в которых работают сетевые службы. Запросы Bonjour от клиентских VLAN будут перенаправляться в эти VLAN.

- Клиентские VLAN : Выберите одну или несколько VLAN, из которых могут исходить клиентские запросы Bonjour. Запросы в этих VLAN будут перенаправляться в сервисные VLAN. В список услуг, которые можно перенаправить, входят:

- Все услуги

- AirPlay

- Принтеры

- AFP (общий доступ к файлам Apple)

- Сканеры

- iChat

- Наверх

- Была ли эта статья полезной?

- Тип изделия

- Тема

- Стадия

- Финал

- Теги

- конфигурация брандмауэра

- настройки брандмауэра

- Гео-IP

- is_translated

- блокировка уровня 3

- максмайнд

- mx-dash-help-docs

Как настроить переадресацию портов

Переадресация портов — это способ сделать компьютер в вашей домашней или рабочей сети доступным для компьютеров в Интернете, даже если они находятся за маршрутизатором или брандмауэром. Он обычно используется в играх, камерах видеонаблюдения, домашней автоматизации и Интернете вещей (IoT).

Он обычно используется в играх, камерах видеонаблюдения, домашней автоматизации и Интернете вещей (IoT).

В вашем маршрутизаторе настроена переадресация портов. Переадресованный порт также известен как открытый . После того, как вы перенаправили порт, у вас есть открытый порт .

Самый простой способ перенаправить порт — использовать инструменты нашего программного обеспечения Network Utilities.

Переадресация портов с помощью сетевых утилит:

Начать сейчас

- Запустить Router Detector .

- Создайте постоянный IP-адрес либо с резервированием DHCP, либо используйте Static IP Setter .

- Запустите PFConfig , который войдет в ваш маршрутизатор и автоматически настроит перенаправление портов.

- Проверьте правильность перенаправления портов с помощью средства проверки портов .

Если вы пытаетесь изменить тип NAT , обязательно прочитайте наше руководство по определению типов NAT. Это наиболее полное определение типов NAT игровых консолей в Интернете. Большинство людей получают NAT Type Open с помощью сетевых утилит.

Это наиболее полное определение типов NAT игровых консолей в Интернете. Большинство людей получают NAT Type Open с помощью сетевых утилит.

Общие сведения о переадресации портов

Что такое переадресация портов? Переадресация портов позволяет людям из Интернета на подключаться к вам . Переадресация портов помещает устройство за пределы вашего маршрутизатора, как если бы оно было напрямую подключено к Интернету. Это необходимо для камер видеонаблюдения, торрентов и оптимального игрового процесса.

Переадресация портов указывает маршрутизатору отправлять любые входящие данные из Интернета на указанное устройство в вашей сети. Переадресация порта сопоставляет данные, привязанные к назначенному номеру порта, к устройству или приложению, к которому вы хотите, чтобы они перешли. После переадресации порта в вашем маршрутизаторе входящие данные на этот порт отправляются на выбранное вами целевое устройство.

Что такое порт?

В контексте переадресации портов порт не имеет ничего общего с физическими портами на задней панели маршрутизатора.

Любое устройство в вашей сети может получить переадресацию порта независимо от того, к какому физическому порту оно подключено или даже через WiFi.

Порт в переадресации портов — это просто число, очень похожее на номер телефона.

Возможно, вы спрашиваете, безопасно ли переадресовывать порты на вашем маршрутизаторе. Ответ положительный, если вы будете следовать нескольким простым правилам. Никогда не перенаправляйте порты на ПК, на котором не работает брандмауэр. Всегда убедитесь, что вы понимаете, почему вы перенаправляете порт. Чтобы узнать больше о безопасности переадресации портов, посетите страницу Is Port Forwarding Safe?

Переадресация портов — это способ сделать устройство в вашей сети доступным из Интернета.Шаг 1: Запустите инструмент Router Detector , чтобы найти маршрутизатор в сети и убедиться, что у вас только один маршрутизатор.

Шаг 2: Затем создайте постоянный IP-адрес для устройства, на которое вы хотите перенаправить порты. Вы можете использовать резервирование DHCP на своем маршрутизаторе или установить статический IP-адрес на устройстве. Устройство Static IP Setter гарантирует, что ваш компьютер имеет статический IP-адрес. Это полезно при диагностике проблем с открытым портом, поскольку некоторые маршрутизаторы отказываются перенаправлять порт на динамический IP-адрес.

Вы можете использовать резервирование DHCP на своем маршрутизаторе или установить статический IP-адрес на устройстве. Устройство Static IP Setter гарантирует, что ваш компьютер имеет статический IP-адрес. Это полезно при диагностике проблем с открытым портом, поскольку некоторые маршрутизаторы отказываются перенаправлять порт на динамический IP-адрес.

Шаг 3: Следующим шагом является использование PFConfig для переадресации портов на вашем маршрутизаторе. PFConfig входит в ваш маршрутизатор и настраивает его автоматически.

Шаг 4: После того, как вы настроили переадресацию портов, может быть полезно проверить, правильно ли перенаправляются ваши порты. В случае переадресации портов на игровую консоль или камеру безопасности, как правило, проще всего увидеть, можете ли вы подключиться к ним.

Если вы перенаправляете порты на ПК, вы можете использовать наши Средство проверки портов , позволяющее проверить, открыты ли ваши порты. Наш инструмент проверки портов запросит входящее соединение с наших серверов и проверит, могут ли данные передаваться с нашего сервера на ваш компьютер. Этот тип проверки портов гарантирует, что вы правильно перенаправили свои порты, открыли брандмауэр по мере необходимости и можете получить доступ к своей сети из Интернета.

Наш инструмент проверки портов запросит входящее соединение с наших серверов и проверит, могут ли данные передаваться с нашего сервера на ваш компьютер. Этот тип проверки портов гарантирует, что вы правильно перенаправили свои порты, открыли брандмауэр по мере необходимости и можете получить доступ к своей сети из Интернета.

Наша программа проверки портов — единственная программа проверки портов, которая может тестировать порты TCP и UDP и давать гарантированные результаты. Инструмент Port Checker можно найти в нашем программном обеспечении Network Utilities.

Другие типы проверки портов, выполняемые через веб-браузер, не столь тщательны и могут сообщать только в том случае, если маршрутизатор отклоняет входящие запросы, и работают только с протоколом TCP.

Справка по переадресации портов

Если вы новичок в переадресации портов, прочтите наше Полное руководство по переадресации портов.

У нас есть подробные инструкции по переадресации портов, адаптированные для каждого маршрутизатора. Чтобы начать работу, посетите наш список маршрутизаторов и выберите свой маршрутизатор из списка. Затем следуйте инструкциям в руководстве, и у вас должен быть открытый порт.

Чтобы начать работу, посетите наш список маршрутизаторов и выберите свой маршрутизатор из списка. Затем следуйте инструкциям в руководстве, и у вас должен быть открытый порт.

Чтобы узнать, как войти в свой маршрутизатор, ознакомьтесь с нашим руководством по входу в маршрутизатор.

Посетите наш Справочный центр по работе с сетями, чтобы найти ответы на свои вопросы о переадресации портов и работе в сети.

Руководство по переадресации портов

Для получения подробных инструкций о том, как настроить переадресацию портов на вашем конкретном маршрутизаторе, посетите наш список маршрутизаторов. Выберите свой маршрутизатор из списка, а затем следуйте инструкциям в руководстве, чтобы настроить переадресацию портов.

Вы также можете автоматически перенаправлять порты с помощью сетевых утилит.

Игры с переадресацией портов

Переадресация портов необходима для некоторых игр, чтобы улучшить ваше сетевое соединение. Например, если вы хотите быть хозяином лобби в Call of Duty, вам нужно будет настроить переадресацию портов. Перенаправление портов также может уменьшить задержку и увеличить соотношение K/D, поскольку более вероятно, что ваш сигнал пройдет раньше, чем ваши оппоненты, которые могут не перенаправлять порты.

Перенаправление портов также может уменьшить задержку и увеличить соотношение K/D, поскольку более вероятно, что ваш сигнал пройдет раньше, чем ваши оппоненты, которые могут не перенаправлять порты.

Port Forward Network Utilities — это набор программных инструментов, помогающих перенаправить ваши порты. Переадресация портов может быть запутанным процессом, с сетевыми утилитами это не может быть проще!

Сетевые утилиты помогут вам:

- Сэкономьте время, разрешив нашему программному обеспечению перенаправлять порты за вас.

- Перенаправить порты прямо сейчас, автоматически.

- Управление переадресацией портов и оптимизация маршрутизатора.

- Включение и выключение переадресации портов одним нажатием кнопки.

- Удалить старые форварды и создать новые.

- Получите более быстрое и надежное соединение.

Начать сейчас

Самый простой способ перенаправить порт — использовать наше программное обеспечение Network Utilities.

Чтобы вручную настроить переадресацию портов для определенных игр и приложений, вы можете выполнить шаги, описанные в наших подробных руководствах.

Начните с выбора игры или приложения, для которого вы хотите перенаправить порты. Затем выберите свой маршрутизатор из списка производителей, а затем следуйте инструкциям в руководстве, чтобы настроить переадресацию портов.

Популярные игры

Вот руководства по переадресации портов для некоторых популярных игр. Если вы не видите игру, которую ищете, посетите наш список портов.

- Как открыть порт в роутере для Gran Turismo 7

- Как сделать переадресацию порта в роутере для Tekken 8

- Создание порта переадресации в роутере для Street Fighter 6

- Как создать переадресацию порта в роутере для Diablo IV

- Как открыть порты в роутере для Company of Heroes 3

- Как открыть порт в роутере для Call of Duty: Modern Warfare II

- Как перенаправить на Monster Hunter Rise в роутере

- Как перенаправить порты в маршрутизаторе для Nioh 2

- Открытие портов для FIFA 23 с помощью маршрутизатора Forward Fallout 76

- Port Forward Quake Champions

- Forward Ports for Your Router for Guilty Gear Strive

- Как сделать порт Forward Back 4 Blood in Your Router

- Как создать порт Forward в роутере для Mount & Blade II: Bannerlord

- Переадресация портов для MultiVersus

- Как переадресовать порты на маршрутизаторе для Splatoon 3

- Переадресация портов на маршрутизаторе для Temtem

- Переадресация портов на маршрутизаторе для Elden Ring

Если вы пытаетесь улучшить сетевое соединение для лучшего игрового процесса, ознакомьтесь с нашей статьей Определения типов NAT.

Установить статический IP-адрес

Когда вы перенаправляете порт, вы делаете настройку маршрутизатора, которая указывает на IP-адрес в вашей сети. Обычно IP-адреса являются динамическими, что означает, что они часто меняются. Когда IP-адрес, который является целью переадресации портов, изменяется, эта переадресация портов прерывается. Перед настройкой переадресации портов важно установить постоянный IP-адрес.

Существует два способа установки постоянного IP-адреса; создайте статический IP-адрес на ПК (или устройстве, на которое вы перенаправляете порты) или настройте резервирование DHCP для устройства в вашем маршрутизаторе.

Чтобы быстро установить статический IP-адрес на вашем ПК, вы можете использовать бесплатный Static IP Setter, который является одним из инструментов в сетевых утилитах.

Чтобы установить статический IP-адрес на устройстве, для которого вы создаете перенаправление портов, войдите в систему на целевом устройстве, найдите сетевые настройки и создайте статический IP-адрес. Не все маршрутизаторы поддерживают резервирование DHCP, поэтому это может быть ваш единственный вариант.

Не все маршрутизаторы поддерживают резервирование DHCP, поэтому это может быть ваш единственный вариант.

У нас есть много руководств по статическим IP-адресам, которые помогут вам.

- Статический IP-адрес на Xbox One

- Статический IP на PS4

- Дополнительные руководства по статическим IP-адресам

Возможно, вам потребуется настроить брандмауэр как часть настройки переадресации портов.

Последние игры

Недавно эти игры были добавлены в наши руководства по переадресации портов.

- Как перенаправить порты на маршрутизаторе для World War Z: Aftermath

- Перенаправить порты на маршрутизаторе для PowerWash Simulator

- Переадресация портов для Ghostbusters: Rise of the Ghost Lord

- Переадресация портов для Wayfinder на вашем маршрутизаторе.

- Создание порта переадресации в маршрутизаторе для Baldur’s Gate III

- Как открыть порт в маршрутизаторе для Party Animals

- Как создать порт переадресации в маршрутизаторе для Suicide Squad: Kill the Justice League

- Как переадресовать Порты в вашем маршрутизаторе для Roller Champions

- Как перенаправить Pinball FX в ваш маршрутизатор

- Переадресация портов для Crime Boss: Rockay City на вашем маршрутизаторе.

В этих случаях MX может быть не в состоянии должным образом заблокировать или разрешить связь с веб-ресурсом, если клиентские устройства не генерируют DNS-запрос для проверки MX.

В этих случаях MX может быть не в состоянии должным образом заблокировать или разрешить связь с веб-ресурсом, если клиентские устройства не генерируют DNS-запрос для проверки MX. Вы также можете ввести несколько диапазонов IP-адресов, разделенных запятыми. Чтобы добавить конкретные IP-адреса, а не диапазоны, используйте формат X.X.X.X/32.

Вы также можете ввести несколько диапазонов IP-адресов, разделенных запятыми. Чтобы добавить конкретные IP-адреса, а не диапазоны, используйте формат X.X.X.X/32.

Вы можете указать несколько диапазонов IP-адресов WAN, разделенных запятыми.

Вы можете указать несколько диапазонов IP-адресов WAN, разделенных запятыми. Любое устройство в вашей сети может получить переадресацию порта независимо от того, к какому физическому порту оно подключено или даже через WiFi.

Любое устройство в вашей сети может получить переадресацию порта независимо от того, к какому физическому порту оно подключено или даже через WiFi.