Как придумать надежный пароль: полезные привычки для безопасности в сети

Люди по-прежнему используют предсказуемые пароли и редко их меняют. По результатам исследования NordPass, самыми распространенными в 2022 году были password, «123456» и qwerty. Хакерам хватит секунды, чтобы вычислить такой пароль и получить доступ к личному кабинету.

Кажется, пора поговорить о полезных привычках в сети. Рассказываем, как мы сами помогаем хакерам похитить свои данные — и как составлять идеальные пароли. Let’s go!

Немного статистики

Служба управления паролями NordPass (Панама) вместе с независимыми исследователями определила 200 наиболее часто используемых паролей 2022 года. Компания обработала миллионы комбинаций, объединив их в базу данных объемом 3 Тб. Это пароли пользователей из 50 стран мира, которые утекли в сеть.

Итак, вот победители рейтинга:

Практически в каждой стране в первую двадцатку распространенных паролей входят названия футбольных команд. В Великобритании на 4 месте оказался

В Великобритании на 4 месте оказался

Жители ряда стран используют в качестве паролей религиозные понятия. Например, blessing (благословение) оказался на 23 месте в Нигерии — его использовали 926 человек. Christian (христианин) — на 68 месте в Германии (450 совпадений). Пароль bismillah (во имя Аллаха), использовали 1599 человек в Саудовской Аравии (30 место).

Женщины для защиты своих аккаунтов часто используют положительные и ласковые слова: sunshine (солнце), iloveyou (я тебя люблю), princess (принцесса), butterfly (бабочка), babygirl (малышка).

По словам NordPass, ежегодно в списке паролей преобладают названия брендов, фильмов, любимой еды и нецензурная лексика. Вот самые распространенные:

Наиболее популярные имена, которые входят в состав паролей, — Eva и Alex. Оба за последние 4 года употреблялись около 7,1 млн раз. Зачастую имена люди используют собственные или членов семьи, реже — клички домашних животных. Большинство пользователей дополняют комбинации годом. Самые распространенные варианты: 2010 (10 млн раз), 1987 (8,4 млн), 1991 год (8,3 млн). Это может быть год рождения, создания пароля или год, который является для человека особенным.

Пара секунд — и готово! Как хакеры взламывают пароли

На взлом пароля типа 123456 или iloveyou понадобится секунда, Liman1000 — около 3 часов. Чтобы «крякнуть» пароль freedomandcreativity, может уйти около 3 лет.

Как это происходит? Собрали самые популярные методы, которыми пользуются кибермошенники для получения доступа к аккаунтам.

#1. Словарный метод

Атака предполагает автоматический подбор слов из словаря. Это может быть стандартный словарь английского языка, который преобразуется в файл и добавляется в программу. Чтобы упростить себе задачу, хакеры используют списки, содержащие распространенные пароли или повседневные понятия, которые может использовать жертва. Такой метод работает, когда в качестве пароля используются слова, а не комбинация букв, чисел и спецсимволов.

#2. Метод «грубой силы»

С помощью специальных программ хакеры подбирают всевозможные комбинации до тех пор, пока пароль не будет раскрыт.

Большинство комбинаций состоит из 8 символов, часть из них включают буквы верхнего и нижнего регистра, цифры и символы. По данным General Software, это примерно 2,18 трлн комбинаций. Компьютеры достигли такого уровня, что им хватит двух часов для взлома 8-символьного буквенно-цифрового пароля. В прошлом, если бы хакер пытался перебрать 1 тыс. комбинаций в секунду, процесс занял бы не менее 7 тыс. лет.

Опытные кибермошенники понимают, что многие корпоративные пароли состоят из слов, которые связаны с бизнесом. Поэтому, чтобы ускорить процесс, они запускают «паутинные» приложения, похожие на те, что используют поисковики для определения ключевых слов.

#3. Метод радужных таблиц

Когда мы создаем пароль для входа в личный кабинет, он шифруется и превращается в хеш. Например, пароль privet после хеширования будет выглядеть так:

c7f7a34bbe8f385faa89a04a9d94dacf

Радужная таблица представляет собой предварительно вычисленный словарь паролей и их хеш-значений. Получая доступ к файлам с хешированными паролями, хакер ищет соответствия хеш-значений и паролей в списках таблиц.

Получая доступ к файлам с хешированными паролями, хакер ищет соответствия хеш-значений и паролей в списках таблиц.

Как злоумышленники получают доступ к хешу? Через слабо защищенную базу данных паролей, уязвимость кода сайта или программы. Этот способ обычно применяют для взлома операционных систем и паролей Wi-Fi-сетей.

#4. Фишинг и вредоносное ПО

Часто пользователи сами сообщают хакерам свои данные, отвечая на фишинговые сообщения. Чтобы «исправить суперсрочную проблему по безопасности», жертва переходит на поддельный сайт онлайн-банкинга или платежного сервиса. Внешне он ничем не отличается от настоящего. В предложенные поля вводится логин и пароль, которые затем считывает программа.

Помимо ссылки на фейковый сайт в письме может оказаться вредоносная программа, замаскированная, к примеру, под обновленную версию антивируса. После установки ПО будет фиксировать все ваши действия, делать скриншоты страниц авторизации и отправлять эту информацию хакерам. Некоторые программы целенаправленно ищут файлы, в которых пользователи записывают свои пароли.

Некоторые программы целенаправленно ищут файлы, в которых пользователи записывают свои пароли.

#5. «Подглядывание через плечо»

Любимый прием хакеров — позвонить или прийти в офис, представиться сотрудником IT-безопасности и напрямую попросить у администратора пароль доступа к сети. Вы даже не представляете, как часто это работает! Некоторые кибермошенники для правдоподобности надевают специальные костюмы и бейджи.

Кроме этого, хакеры могут проникать в офисы под видом курьеров, уборщиков и т. д. Униформа дает беспрепятственный пропуск практически во все кабинеты. Это позволяет мошенникам находить пароли, которые многие так любят писать на стикерах и клеить на монитор.

Какой он — идеальный пароль?

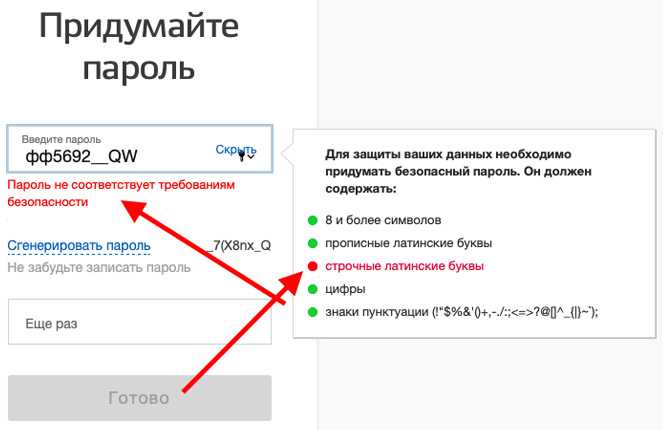

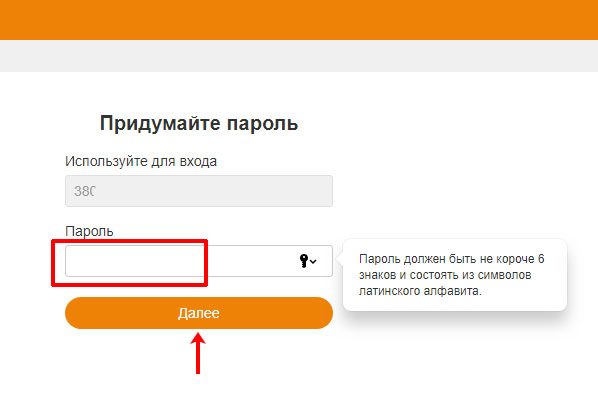

Многие сайты, заботясь о безопасности своих пользователей, просят создавать пароли от 8 символов, включать в них буквы обоих регистров, цифры и спецсимволы. С учетом таких критериев можно ограничиться чем-то вроде 12345Aa! или Abcde1). Но это очень слабые пароли, которые мошенники быстро взломают.

Но это очень слабые пароли, которые мошенники быстро взломают.

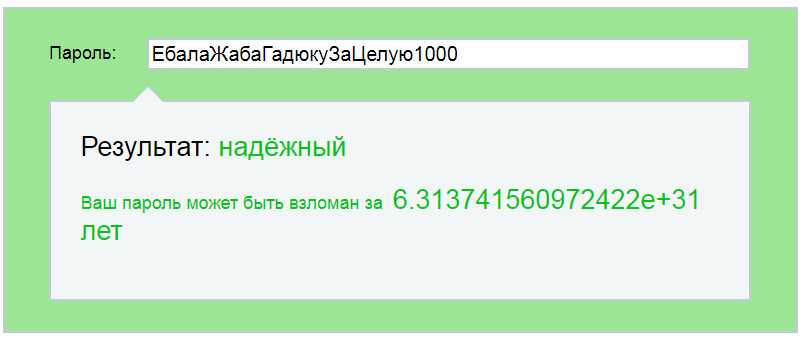

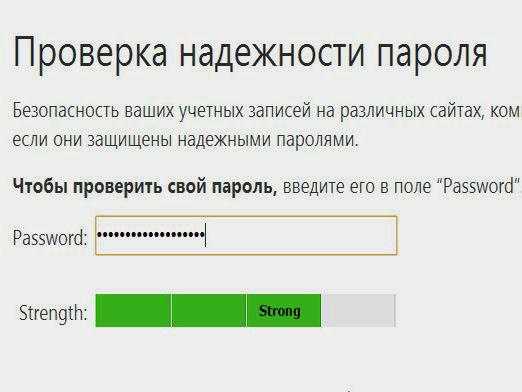

Некоторые ресурсы используют счетчики надежности паролей. Например, если вы введете «Aaaaa», появится уведомление о том, что пароль слабый.

Согласно рекомендациям NCSC, пароль должен быть длинным и уникальным. Его нужно составить из как минимум 3 случайных слов, цифр и спецсимволов. Общая длина — от 14 знаков. Позаботьтесь также о том, чтобы комбинацию было легко запомнить.

Пример надежного пароля: sandpuckeringelephant2) (песок морщащийся слон). Чтобы запомнить такой пароль, просто подумайте о слоне, который живет в африканской песчаной пустыне и все время морщится от солнца. И не забудьте, что у слона два глаза и он улыбается.

Еще несколько полезных советов для безопасного пребывания в сети

#1. Используйте отдельный пароль для каждого сервиса

Если для вас это пока сложно, создайте индивидуальные пароли как минимум для онлайн-банкинга, государственных сервисов, соцсетей и главное — для электронной почты.

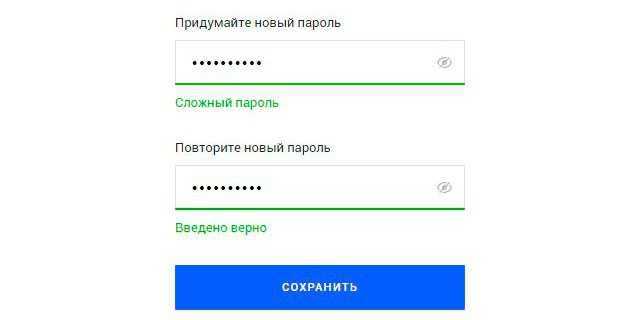

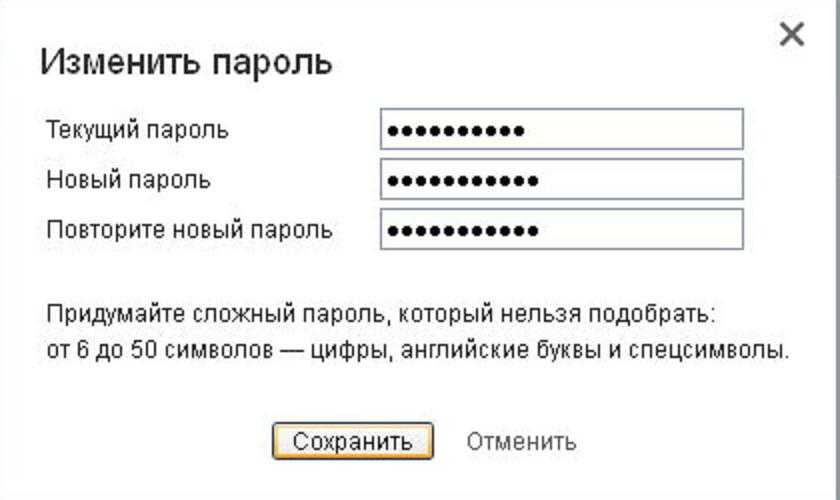

#2. Регулярно меняйте пароли

Оптимальный срок жизни одного пароля — 3 месяца. Нужно немедленно его поменять, если вы подозреваете, что кто-то взломал ваш аккаунт (например, всем друзьям в Facebook пришло одинаковое сообщение). Обновлять защиту необходимо после каждого использования общедоступного Wi-Fi — например, в библиотеке или кафе.

#3. Не забывайте обновлять ПО и приложения

Многие из нас игнорируют обновления, но они могут содержать важные элементы безопасности для защиты устройств. Например, в новой версии программы закрыли уязвимость, которая позволяла хакерам получить доступ к хеш-файлу. И теперь они не смогут использовать метод радужных таблиц, описанный выше.

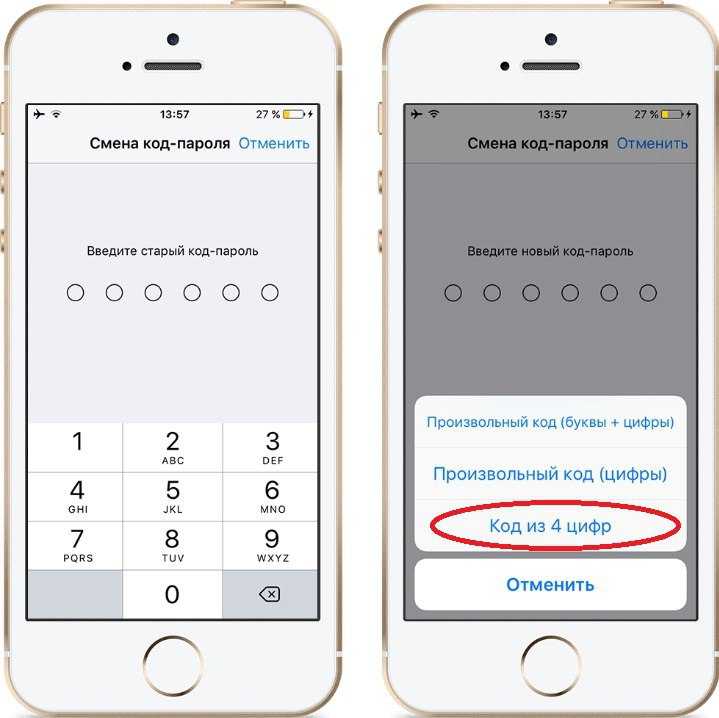

#4. Включите двухэтапную аутентификацию (2SV)

Помимо пароля используйте сканирование отпечатков пальцев, лица, SMS-код. Некоторые сервисы предлагают для подтверждения личности совершить определенные действия в приложении. В результате хакеру будет сложно получить доступ к вашему аккаунту, даже если он вычислит пароль.

Некоторые сервисы предлагают для подтверждения личности совершить определенные действия в приложении. В результате хакеру будет сложно получить доступ к вашему аккаунту, даже если он вычислит пароль.

Весь бизнес-контент в удобном формате. Интервью, кейсы, лайфхаки корп. мира — в нашем телеграм-канале. Присоединяйтесь!

#5. Храните пароли в надежном месте

Записывать комбинации на бумагу — нормально, но вот клеить стикеры с паролями на монитор точно не стоит. Самый удобный вариант — менеджер паролей. Это специальная программа в виде приложения или расширения для браузера. Некоторые из них бесплатные (Bitwarden), другие — платные (Keeper, Dashlane).

Менеджер паролей генерирует уникальные комбинации для всех аккаунтов, запоминает их и автоматически вводит, когда это нужно пользователю. Среди других полезных функций:

- синхронизация паролей на все устройства

- защита от фишинга

- напоминания о смене пароля

- полезные уведомления (например, что вы использовали один пароль для нескольких сайтов)

По мнению киберспециалистов, использование менеджеров паролей — абсолютно безопасный метод защиты данных. Главное — не забыть мастер-пароль!

Главное — не забыть мастер-пароль!

Кстати, большинство менеджеров требуют двухэтапной аутентификации для входа в приложение. Помимо основного пароля сервис может запрашивать отпечатки пальцев, скан лица, PIN-код. И если вы потеряли телефон или ноутбук, на котором установлен менеджер, нужно немедленно зайти в программу с другого устройства и поменять пароль.

Будущее без паролей?

Примерно через 5 лет интернет-пользователи вовсе забудут, что такое пароли. В мае 2022 года Apple, Google и Microsoft договорились о расширении единого стандарта для авторизации в интернете без пароля, предложенного Альянсом FIDO и Консорциумом World Wide Web.

Пользователи будут входить в систему с помощью проверки отпечатка пальца, сканирования лица или PIN-кода. Ожидается, что новые возможности станут доступны в Apple, Google и Microsoft в течение 2023 года.

Банки, мессенджеры, почтовые операторы и прочие сервисы тоже ищут возможности для внедрения беспарольных технологий. Онлайн-банкинги, Viber и Telegram вместо стандартных SMS начали использовать зашифрованные Push-сообщения и QR-коды. А также запрашивать подтверждения операций с помощью TouchID и FaceID.

Онлайн-банкинги, Viber и Telegram вместо стандартных SMS начали использовать зашифрованные Push-сообщения и QR-коды. А также запрашивать подтверждения операций с помощью TouchID и FaceID.

В 2021 году American Banker сообщил, что 15–20% из 1 тыс. финансовых учреждений в США использовали селфи в сочетании с проверкой документов для подтверждения личности пользователя.

А банк BNP Paribas стал первым, кто продемонстрировал переход на беспарольный режим во время Finovate London 2022. Банк внедрил многофакторную аутентификацию (MFA) во всей организации. Она предполагает проверку подлинности по трем независимым факторам: знания, обладания, биометрии. Для получения доступа система может потребовать ответить на секретный вопрос, разблокировать устройство и подтвердить биометрические данные. MFA — лучший способ защиты от кибератак, доступный на сегодня.

#Программы #Саморазвитие #Что это такое #Гайд #Продуктивность

Последние материалы

Статья

Как искать клиентов в Linkedin в 2023

7 лайфхаков успешной лидогенерации с помощью LinkedIn Sales Navigator.

Читать

Статья

Как правильно сочетать цвета в Excel и почему это важно

Нельзя просто раскрасить таблицу в любимые цвета.

Читать

Статья

Маркетинг для брендов на 14 февраля: что нового придумать

11 рекламных роликов и кампейнов о любви (и не только).

Читать

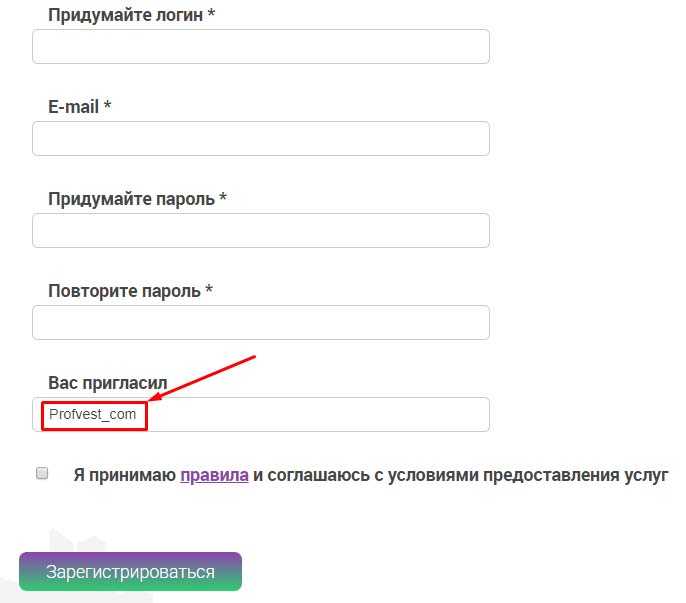

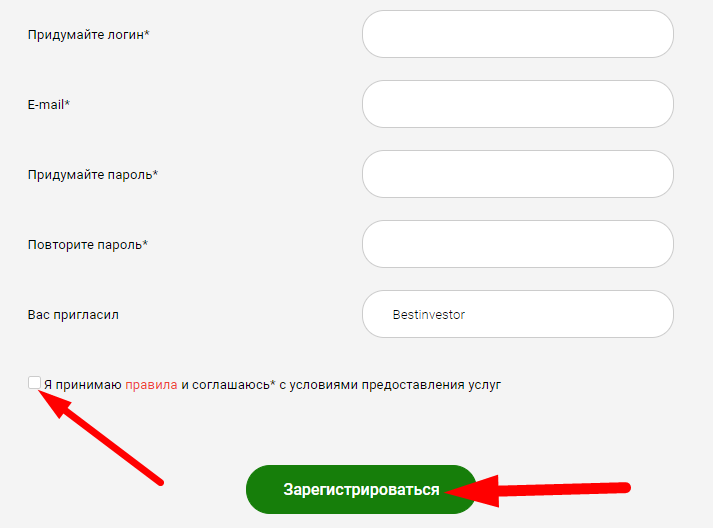

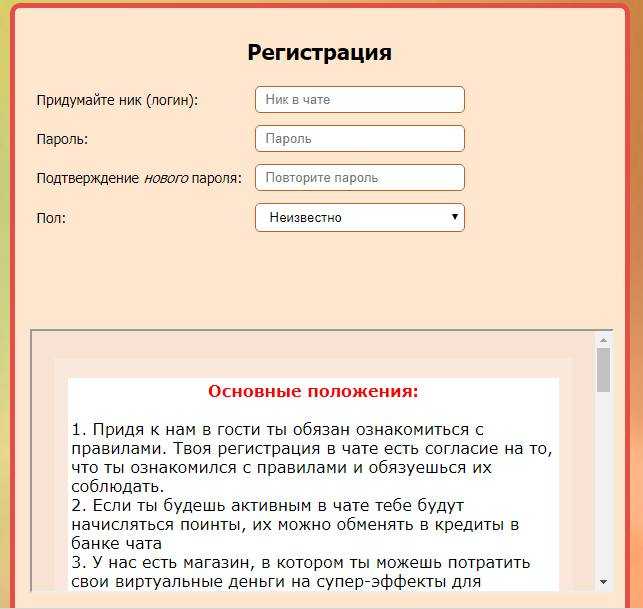

1.1 Задание. Правильный пароль. Ну и как его придумать и не забыть?

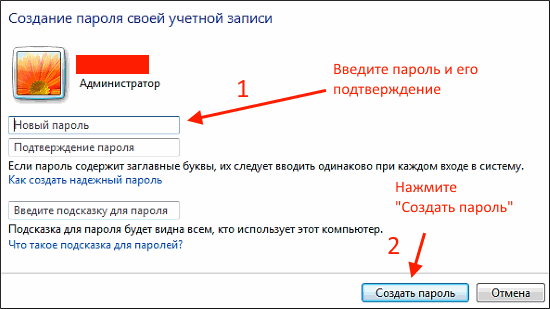

Если Вы думаете о безопасности при работе в интернете (а хочется верить, что думаете) нужно уметь придумывать «правильные пароли». Многие программы и сервисы интернета сразу требуют соблюдение определенных правил при составлении пароля. А некоторые нет. Поэтому давайте разберемся: Как придумать пароль, и главное как потом не забыть?

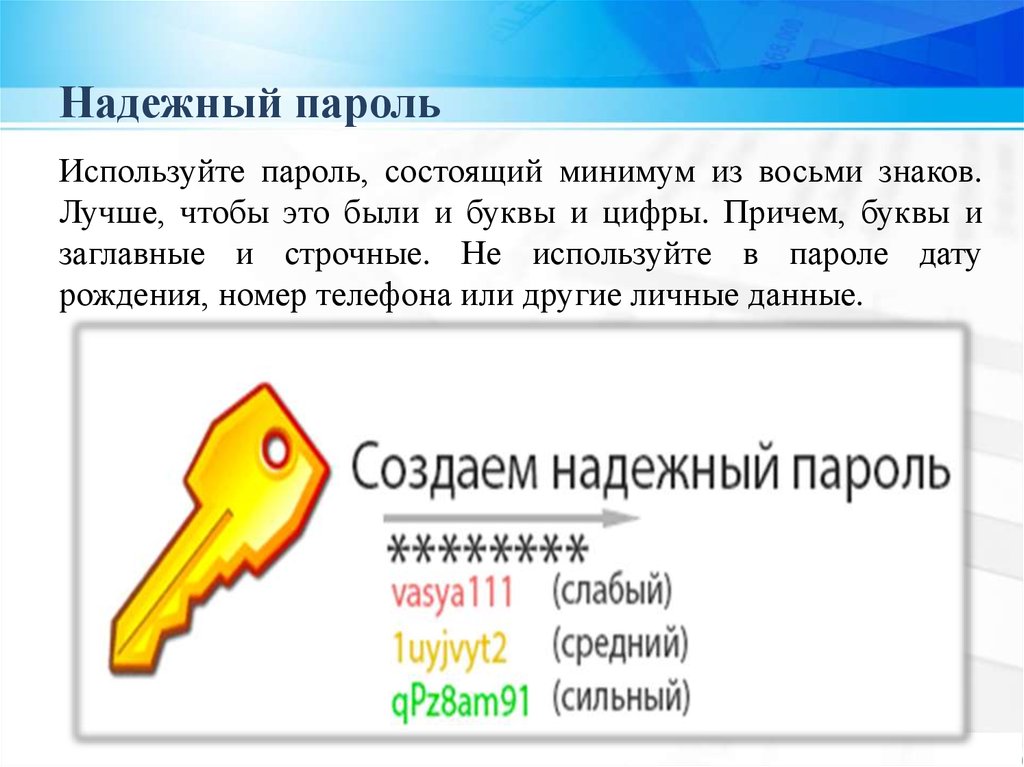

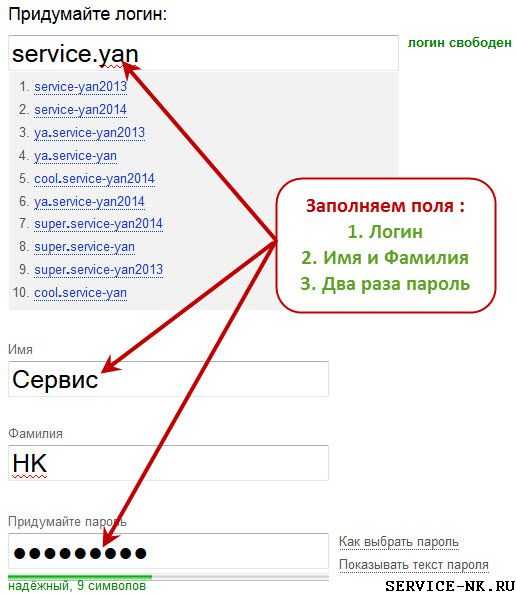

Правило 1. Пароль должен быть сложным.

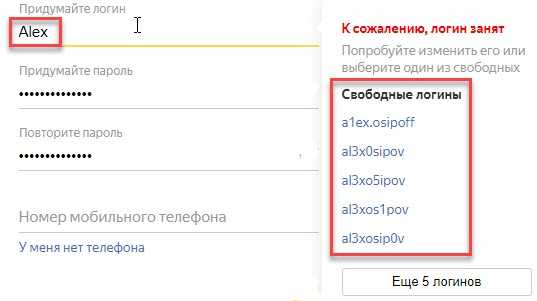

Рейтинги популярных паролей можно найти в интернете, например через поиск Google. Самые популярные из них: qwerty, 123456, password, 123, love, abc123, iloveyou1. Еще часто пароль совпадает с логином пользователя, фамилией, именем или с его днем рождения. Если у вас такой или подобный простейший пароль — не обижайтесь когда вы потеряете вход в свою учетную запись. Сами виноваты!

Если у вас такой или подобный простейший пароль — не обижайтесь когда вы потеряете вход в свою учетную запись. Сами виноваты!

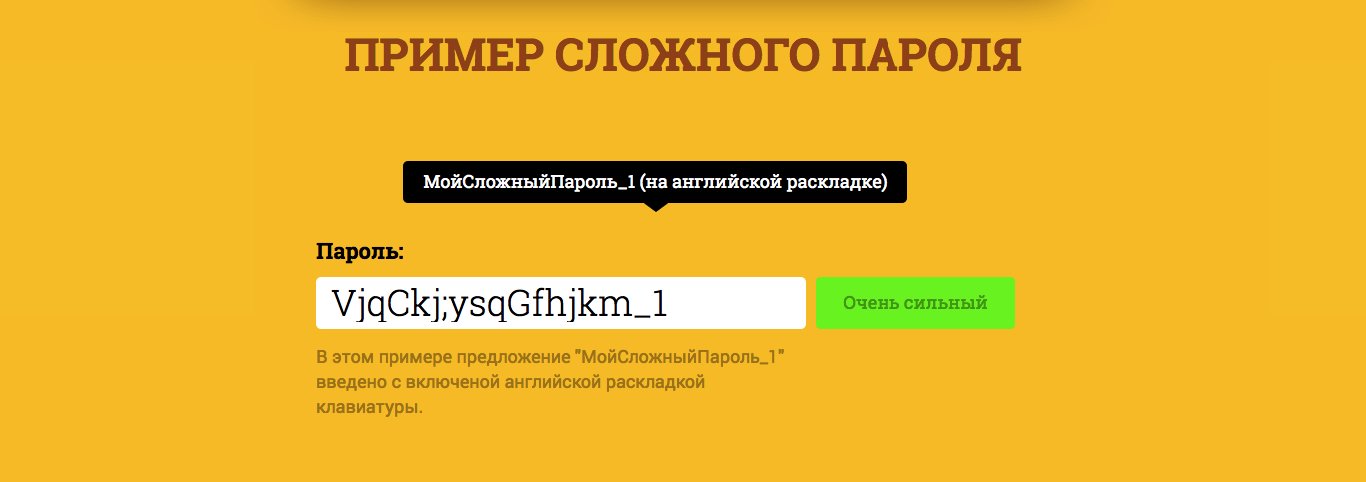

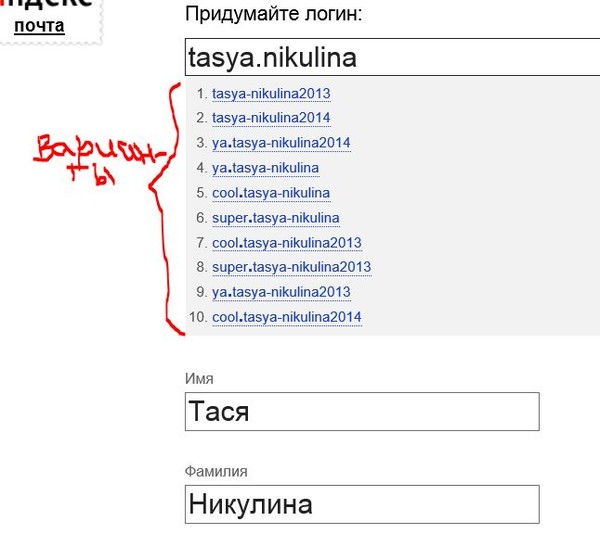

Предлагаю способ придумать и запомнить безопасный пароль.

- Не используйте простые слова или сочетания клавиш, находящихся на клавиатуре по соседству — они наиболее уязвимы перед автоматическими программами-взломщиками.

- Делайте некоторые из букв заглавными.

- Добавляйте в начало, конец или середину пароля числа, которые вы хорошо помните. При этом постарайтесь подобрать что-нибудь позатейливее и не связанное лично с Вами — например, день (месяц, год) выхода первой серии сериала о Докторе Хаусе или день рождения Вашего кота (вы же это заете))) или хотя бы номер автомобиля знакомого, живущего на соседней улице.

Так простое имя «Viktor» может стать достаточно надёжным паролем: «vikTOr079».

И все! Просто запомнить, сложнее подобрать 🙂

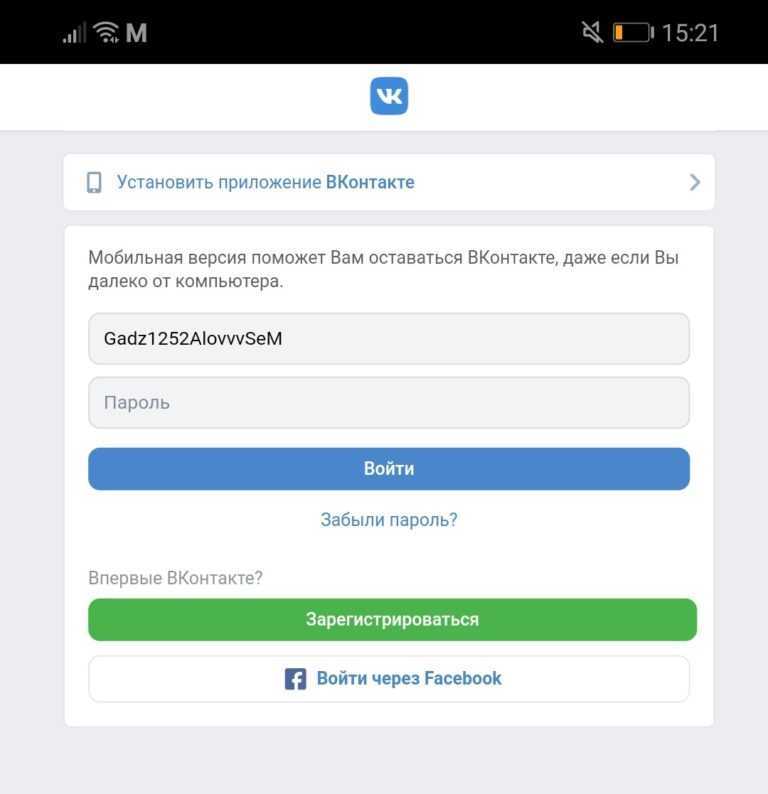

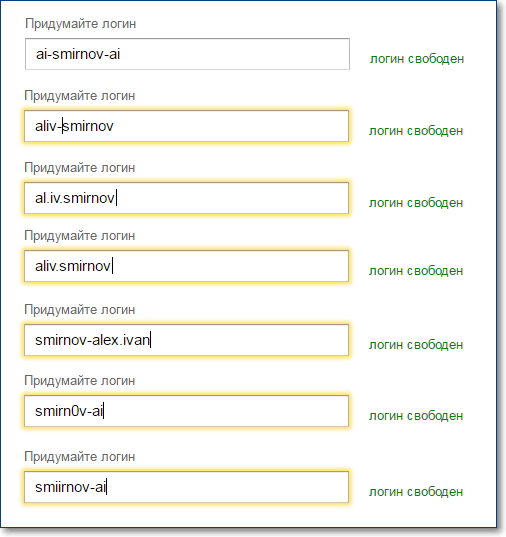

Правило 2. Один сайт – один пароль.

Используйте разные пароли для разных сайтов. В почту Google – один, Yandex — другой, в социальной сети – третий, Skype — четвертый.

В почту Google – один, Yandex — другой, в социальной сети – третий, Skype — четвертый.

Пароли должны отличаться, пусть даже незначительно.

К примеру, основная часть пароля уже придуманый ранее «vikTOr079»

А при регистрации в почте Google к основной части пароля можно добавить кусочек имени домена google, например, три буквы, начиная со второй и какой нибудь символ из числа знаков препинания – получится «oog.vikTOr079».

Теперь Ваши пароли будут отличаться, зависеть от адреса сайта (что поможет вам вспомнить «добавку» к основной части пароля), а ключ к паролю будет известен только вам.

Правило 3. Контрольные вопросы и неочевидные ответы.

Способ получения чужого пароля с помощью очевидных ответов на контрольные вопросы – один из самых популярных.

Именно поэтому в качестве ответа на контрольный вопрос избирать то, что невозможно о вас узнать. Кличка домашнего животного, номер телефона или квартиры, девичья фамилия матери – всю эту информацию при желании легко узнать. Кстати, по статистике в русской зоне интернета самый популярный ответ на вопрос «Любимое блюдо» — «шашлык». Даже номера паспорта, водительских прав, ИНН, и т.д. небезопасны – вспомните, сколько раз вы указывали их в различных документах.

Кстати, по статистике в русской зоне интернета самый популярный ответ на вопрос «Любимое блюдо» — «шашлык». Даже номера паспорта, водительских прав, ИНН, и т.д. небезопасны – вспомните, сколько раз вы указывали их в различных документах.

Уделите контрольному вопросу больше времени, используйте фантазию.

Лучше всего указывать в качестве контрольных свои вопросы и ответы. Причем использовать факты известные только вам или кругу ваших родных. Дополнительно обезопасить контрольный ответ можно различными символами, например задать не один знак вопроса, а несколько.

Выбирайте ответы, которые будут очевидны для вас, но не очевидны не для окружающих.

Правило 4. Регулярно меняйте пароли.

Если злоумышленники везучи и настойчивы, они могут вычислить ваш пароль путем перебора. Тем более, что им обычно помогают специальные программы перебирающие возможные пароли из базы данных намного быстрее, чем человек это делает! Чтобы этого не случилось – меняйте пароль. Время от времени!

Пароли от учетных записей с очень важной информацией следует менять не реже, чем раз в три месяца.

Пароли от не очень важных, но дорогих сердцу учетных записей для профилактики стоит менять раз в полгода.

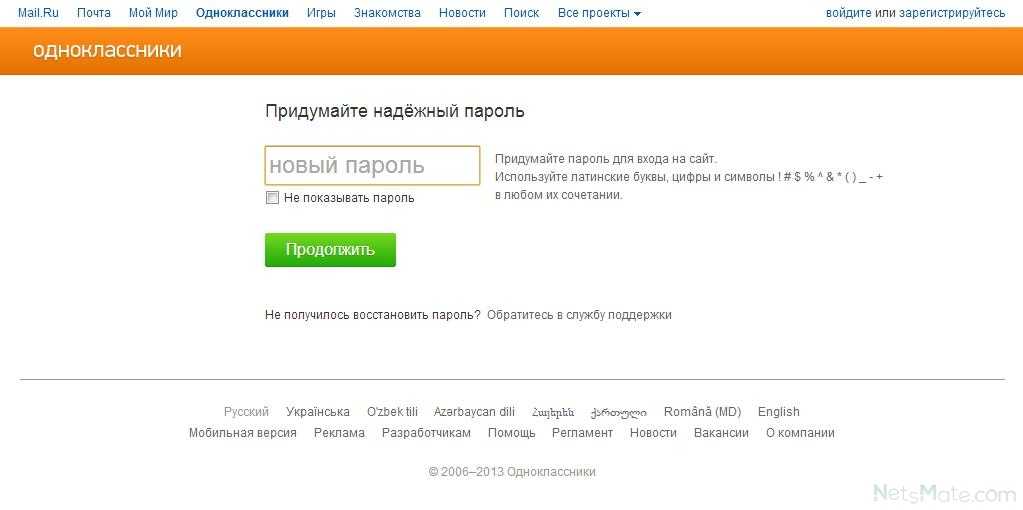

Правило 5. Не попадайтесь «на удочку».

Очень распространённый способ взлома учётной записи – «фишинг» (англ. phishing, от fishing — рыбная ловля, выуживание).

Мошенники производят массовые рассылки от имени популярных интернет-сервисов. Часто в России это Одноклассники или ВКонтакте с просьбой уточнить свою регистрацию в этом сервисе. В таких письмах содержится ссылка на сайт сервиса, которую очень сложно или вовсе невозможно отличить от настоящей (например укажут www.odnoklasniki.ru. И как? Нашли ошибку сразу?). При переходе по такой ссылке вас попросят ввести логин и пароль для доступа к сайту, после чего введённые вами данные попадут в распоряжение злоумышленников.

Статискика сервиса Яндекс. Почта говорит, что ежедневно пользователи этого сервиса открывают от 500 до 3000 тысяч подобных писем…

Все очень просто: интернет-сервисы никогда не рассылают писем с просьбой сообщить, уточнить учётные данные!

Правило 6. Спасайтесь кто может!

Спасайтесь кто может!

Что делать, если ваш пароль попал в руки злоумышленников? А случиться это могло: вы случайно рассказали о принципе, по которому придумываете пароли, упомянули об одном из контрольных вопросов на одном из сайтов, ваш антивирус (большой привет Windows! Пользователи MacOS и GNU/Linux конечно тоже рискуют, но с вероятность встречи на улице динозавра) пропустил вредоносную программу, вы потеряли бумажку, на которой были записаны пароли…

Трезво оцените ситуацию – попробуйте определить ценность информации, которой вы можете лишиться:

- Если это сайт, которым вы пользовались изредка и не хранили там ничего ценного, то может быть, будет проще завести новую учетную запись и не портить себе нервы.

- Украли пароль, который вы использовали на нескольких сайтах – незамедлительно смените эти пароли на других сайтах.

- Это основная почта, Skype или данные для доступа в интернет-банк – сразу же напишите в службу поддержки с просьбой заблокировать учётную запись.

Не дожидайтесь взлома – смените пароли сразу же при потере телефона, бумажника или записной книжки.

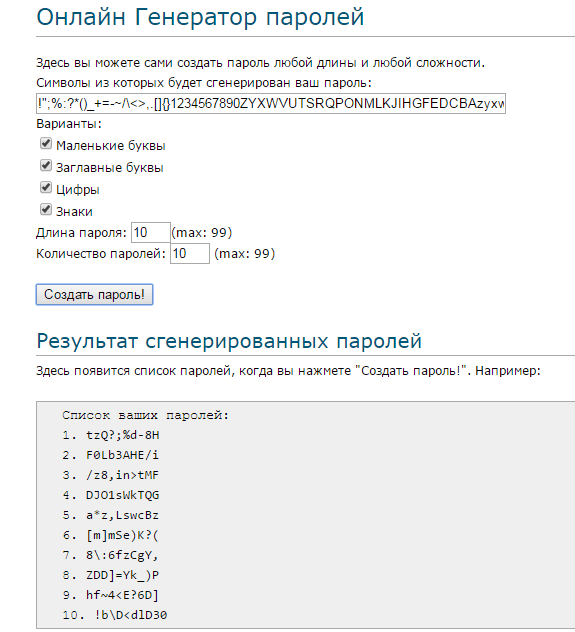

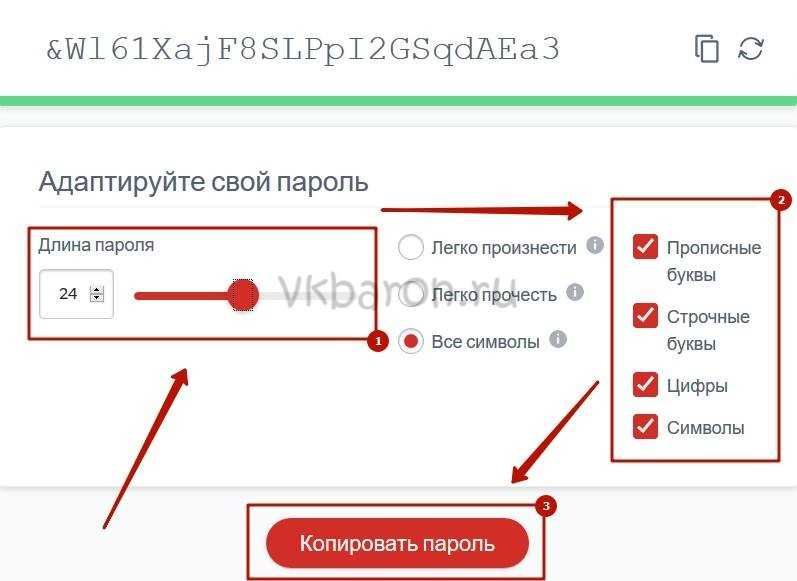

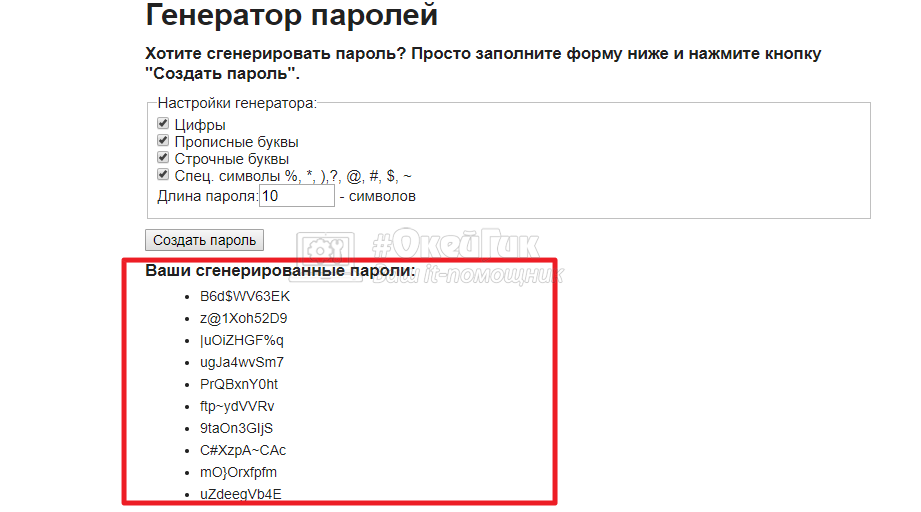

Правило 7. А мне лениво придумывать!

В интернете есть немало сервисов предлагающих придумать пароль за вас. Ну вам конечно придется его запоминать! Но это уже легче — записная книжка у нас есть?

Вот один из таких сайтов (проверенный, надежный и с подсказкой для лучшего запоминания):

Одно плохо — он англоязычен. Но на самом деле все просто! В поле «What length should your password be? » задаем длину пароля (7 символов по умолчанию уже хорошо, но можно и больше), в поле «Include symbols in password?» оставляем галочку если хотим использовать в пароле символы (желательно, но для генерированных паролей сложней запоминание), и нажимаем кнопку «Generate password». Читаем, что нам предложили. Не нравиться? Нажимаем еще раз! И так пока не понравиться. Сервис паролей не запоминает и никому не сообщает.

Задание.

В приложении или комментариях разместите ссылки на полезные ресурсы по выбору пароля.

Вот например такой: Выбираем пароль (с Николаем Фоменко)

Unmasked: что 10 миллионов паролей говорят о людях, которые их выбирают Большинство из них короткие, простые и их довольно легко взломать. Но гораздо меньше известно о психологических причинах выбора человеком того или иного пароля. Большинство экспертов рекомендуют придумывать надежный пароль, чтобы избежать утечки данных. Но почему так много интернет-пользователей до сих пор предпочитают слабые пароли?

Мы проанализировали выбор пароля 10 миллионами человек, от генеральных директоров до ученых, чтобы узнать, что они говорят о вещах, которые мы считаем легко запоминаемыми и трудными для угадывания.

Кто первый супергерой приходит на ум? Как насчет числа от одного до 10? И, наконец, яркий цвет? Быстро подумайте о каждой из этих вещей, если вы еще этого не сделали, а затем объедините все три в одну фразу.

Теперь пришло время угадать.

Это Супермен7красный ? Нет, нет: Batman3Orange ? Если мы угадали любой из отдельных ответов правильно, это потому, что люди предсказуемы. И это проблема с паролями. Да, мы дали себе преимущество в виде некоторых скрытно выбранных вопросов, но это ничто по сравнению с скрытностью промышленного масштаба специально разработанного программного обеспечения для взлома паролей. HashCat, например, может угадать ваш пароль 300 000 раз в секунду (в зависимости от того, как он хеширован), поэтому, даже если вы выбрали Hawkeye6yellow , ваша секретная фраза рано или поздно перестанет быть секретной.

Пароли так часто легко угадать, потому что многие из нас думают об очевидных словах и цифрах и комбинируют их простыми способами. Мы хотели изучить эту концепцию и при этом посмотреть, что мы можем узнать о том, как работает разум человека, когда он или она упорядочивает слова, числа и (надеюсь) символы в (возможно, не очень) уникальном порядке.

Мы начали с выбора двух наборов данных для анализа.

Два набора данных, несколько предостережений

Первый набор данных представляет собой дамп из 5 миллионов учетных данных, который впервые появился в сентябре 2014 года на российском форуме BitCoin. 1 Оказалось, что это были учетные записи Gmail (и некоторые из учетных записей Yandex.ru), но дальнейшая проверка показала, что, хотя большинство включенных электронных писем были действительными адресами Gmail, большинство паролей в виде обычного текста были либо старыми паролями Gmail (т. е. больше не активно) или пароли, которые не использовались с соответствующими адресами Gmail. Тем не менее, WordPress.com сбросил 100 000 учетных записей и заявил, что еще 600 000 находятся в потенциальной опасности. 2 Похоже, в дампе собраны пароли за несколько лет, которые были собраны из разных мест различными способами. Однако для наших академических целей это не имело значения. Пароли по-прежнему выбирались владельцами учетных записей Gmail, даже если они не были для их собственных учетных записей Gmail, и, учитывая, что 98 процентов больше не используются, мы чувствовали, что можем безопасно их исследовать. 3

3

Мы использовали этот набор данных, который назовем «дампом Gmail», чтобы ответить на демографические вопросы (особенно те, которые связаны с полом и возрастом тех, кто выбирает пароль). Мы извлекли эти факты путем поиска в 5 миллионах адресов электронной почты тех, которые содержали имена и годы рождения. Например, если адрес был [электронная почта защищена], он был закодирован как мужчина 19 лет рождения.84. Этот метод вывода может быть сложным. Мы не будем утомлять вас слишком многими техническими подробностями, но к концу процесса кодирования у нас было 485 000 из 5 миллионов адресов Gmail, закодированных по признаку пола, и 220 000 — по возрасту. На этом этапе стоит задуматься над вопросом: «Выбирают ли пользователи, указывающие свое имя и год рождения в своих адресах электронной почты, другие пароли, чем те, кто этого не делает?», потому что теоретически возможно, что они это делают. Мы обсудим это чуть позже.

А пока вот как пользователи, которых мы закодировали, были разделены по десятилетию рождения и полу.

Дамп Gmail или, по крайней мере, те люди, у которых в адресах указаны имена и/или годы рождения, были перекошены в сторону мужчин и людей, родившихся в 80-х годах. Вероятно, это связано с демографическим профилем сайтов, базы данных которых были скомпрометированы для формирования дампа. Поиск адресов в дампе, содержащих символ + (добавленный пользователями Gmail для отслеживания того, что сайты делают с их адресами электронной почты), показал, что большое количество учетных данных исходит от File Dropper, eHarmony, сайта для взрослых и Friendster.

Второй набор данных, который мы использовали для получения большей части наших результатов, был щедро опубликован консультантом по безопасности Марком Бернеттом через его сайт xato.net. 4 Он состоит из 10 миллионов паролей, которые были собраны со всех уголков сети в течение нескольких лет. Марк собрал общедоступные, просочившиеся и опубликованные списки из тысяч источников, чтобы создать, возможно, один из самых полных списков реальных паролей за всю историю. Чтобы узнать больше об этом наборе данных, ознакомьтесь с часто задаваемыми вопросами в его блоге. 5

Чтобы узнать больше об этом наборе данных, ознакомьтесь с часто задаваемыми вопросами в его блоге. 5

Мы не будем тратить слишком много времени на изложение основных фактов об этом наборе данных (как и обо всех средних значениях). Это было сделано много раз раньше. Вместо этого давайте просто посмотрим на 50 наиболее часто используемых паролей из 10 миллионов. Затем мы перейдем на потенциально более интересную территорию.

Как вы видите и, вероятно, уже знаете, самые распространенные пароли — это яркие примеры вещей, которые сразу же всплывают в голове, когда веб-сайт предлагает ему или ей создать пароль. Все они чрезвычайно легко запоминаются, и в силу этого догадаться с помощью словарной атаки — детская забава. Когда Марк Бернетт проанализировал 3,3 миллиона паролей, чтобы определить самые распространенные в 2014 году (все они входят в его более крупный список из 10 миллионов), он обнаружил, что 0,6 процента были0019 123456 . А используя 10 самых популярных паролей, хакер мог угадать в среднем 16 из 1000 паролей.

Однако меньше людей, чем в предыдущие годы, используют пароли, указанные выше. Пользователи все больше осознают, что делает пароль надежным. Например, добавление числа или двух в конце текстовой фразы. Это делает его лучше, верно?

«Я добавлю номер, чтобы сделать его более безопасным».

Почти полмиллиона, или 420 000 (8,4 процента), из 10 миллионов паролей заканчиваются цифрами от 0 до 9.9. И более чем каждый пятый человек, который добавил эти числа, просто выбрал 1 . Возможно, они считали, что это легче всего запомнить. Или, может быть, сайт побудил их включить число в свой выбор основного слова. Другими наиболее распространенными вариантами были 2, 3, 12 (предположительно, один-два, а не 12), 7 и так далее. Было замечено, что когда вы просите человека подумать о числе от одного до 10, большинство отвечает семь или три (отсюда и наши догадки во введении), и люди, кажется, склонны думать о простых числах. 6, 7 Это может иметь значение здесь, но также возможно, что однозначные числа выбираются в качестве альтернативы паролям, которые люди уже используют, но хотят использовать снова, не «компрометируя» свои учетные данные на других сайтах.

Однако это спорный вопрос, если учесть, что приличный взломщик паролей может очень легко добавить число или несколько тысяч к своему словарю слов или подходу грубой силы. Надежность пароля действительно сводится к энтропии.

Оценка энтропии пароля

Проще говоря, чем выше энтропия пароля, тем он надежнее. Энтропия увеличивается с увеличением длины пароля и вариации символов, из которых он состоит. Однако, несмотря на то, что разнообразие используемых символов влияет на показатель энтропии (и на то, насколько сложно его угадать), длина пароля имеет большее значение. Это связано с тем, что по мере того, как пароль становится длиннее, количество способов, которыми его составные части могут быть перетасованы в новую комбинацию, экспоненциально увеличивается, и, следовательно, становится намного труднее догадаться.

Средняя длина пароля из дампа Gmail составляла восемь символов (например, пароль ), и не было существенной разницы между средней длиной мужских паролей и женских.

А как насчет энтропии? Что является более точным отражением надежности пароля, чем длина символа?

Средняя энтропия пароля из дампа Gmail составляла 21,6, что не так просто осмыслить. Диаграмма слева дает более четкое представление. Опять же, между мужчинами и женщинами была лишь незначительная разница, но паролей с близкой к нулю энтропией было намного больше, чем более 60.

Примеры паролей различаются на один-два символа в зависимости от диапазона энтропии. Вообще говоря, энтропия зависит от длины, и увеличение диапазона символов за счет включения цифр, заглавных букв и символов также помогает.

Так как же мы рассчитали энтропию для всех 5 миллионов паролей из дампа Gmail?

Существует множество способов расчета энтропии паролей, и некоторые из них более примитивны (и менее реалистичны), чем другие. Самый простой предполагает, что пароль можно угадать, только попробовав каждую комбинацию его символов. Однако более разумный подход признает, что люди — как мы видели — зависимы от шаблонов, и поэтому можно сделать определенные предположения о большинстве их паролей. И на основе этих предположений можно установить правила для попыток угадать их пароли и использовать их для значительного ускорения процесса взлома (путем объединения комбинаций символов в часто используемые шаблоны). Все это очень умно, и мы не можем ставить себе в заслугу это. Вместо этого заслуга принадлежит Дэну Уилеру, который создал используемую нами оценку энтропии. Он называется Zxcvbn, и его можно подробно увидеть и прочитать здесь. 8

И на основе этих предположений можно установить правила для попыток угадать их пароли и использовать их для значительного ускорения процесса взлома (путем объединения комбинаций символов в часто используемые шаблоны). Все это очень умно, и мы не можем ставить себе в заслугу это. Вместо этого заслуга принадлежит Дэну Уилеру, который создал используемую нами оценку энтропии. Он называется Zxcvbn, и его можно подробно увидеть и прочитать здесь. 8

Вкратце, он формирует «знание» о том, как люди неосознанно включают шаблоны в свои пароли, в свою оценку того, что должен сделать хороший взломщик паролей, чтобы определить эти шаблоны. Например, пароль по наивной оценке имеет энтропию 37,6 бит. Zxcvbn, однако, получает нулевую оценку (самая низкая и наихудшая оценка энтропии), потому что он учитывает тот факт, что каждый список слов, используемый взломщиками паролей, содержит слово password . Он делает то же самое с другими более распространенными паттернами, такими как leet say (добавление numb3rs к словам, чтобы [email protected] было казаться менее угадываемым).

Он также оценивает другие пароли, которые на первый взгляд выглядят очень случайными, как имеющие нулевую энтропию. Например, qaz2wsx (30-й по распространенности пароль) выглядит довольно случайным, верно? На самом деле это совсем не так. На самом деле это клавиатурный паттерн (легко повторяемый «ход» от одной клавиши на клавиатуре к другой). Сам Zxcvbn назван в честь одного из таких шаблонов.

Мы выбрали 20 наиболее часто используемых комбинаций клавиш из 10 миллионов наборов данных паролей. Мы решили исключить шаблоны чисел, например 9.0019 123456 , потому что это всего лишь прогулки по клавиатуре, и их так много в верхней части списка наиболее часто используемых паролей, что не было бы места, чтобы увидеть некоторые из наиболее интересных паролей, если бы мы включил их.

Девятнадцать из 20 приведенных выше комбинаций клавиатуры выглядят примерно так же предсказуемо, как и следовало ожидать, за исключением последней: Adgjmptw . Можете ли вы догадаться, почему этот шаблон входит в число наиболее часто используемых шаблонов?

Вам, вероятно, не нужно, так как вы почти наверняка уже посмотрели ниже.

Хотя мы очень сомневаемся, что мы первые, кто заметил это, мы пока не нашли никаких других упоминаний о том, что эта комбинация клавиш является одной из наиболее часто используемых в паролях. Тем не менее, он занимает 20-е место выше.

Если вы еще не поняли, он генерируется нажатием от 2 до 9 на клавиатуре смартфона (первая буква каждой соответствует каждой букве комбинации клавиш в пароле).

Поначалу нас смутил этот шаблон, потому что большинство людей не набирают буквы с клавиатуры; они используют раскладку QWERTY. Потом мы вспомнили такие телефоны, как Blackberry, у которых есть физическая клавиатура с цифрами, которые всегда видны на клавишах.

Этот шаблон ставит интересный вопрос: как изменится выбор пароля, поскольку все больше людей создают их на сенсорных устройствах, которые усложняют выбор определенных символов (таких как символы и заглавные буквы), чем при использовании обычной клавиатуры?

Конечно, комбинации клавиш, особенно приведенные выше, не проблема для любого хорошего взломщика паролей. Passpat использует несколько раскладок клавиатуры и умный алгоритм для измерения вероятности того, что пароль составлен из сочетания клавиш. 9 И другие инструменты существуют для генерации миллионов клавиатурных комбинаций, для составления и использования их в виде списка, вместо того, чтобы тратить время на попытки взлома одних и тех же комбинаций методом грубой силы. 10

Passpat использует несколько раскладок клавиатуры и умный алгоритм для измерения вероятности того, что пароль составлен из сочетания клавиш. 9 И другие инструменты существуют для генерации миллионов клавиатурных комбинаций, для составления и использования их в виде списка, вместо того, чтобы тратить время на попытки взлома одних и тех же комбинаций методом грубой силы. 10

Однако большинство людей не используют сочетания клавиш. Они придерживаются классического и часто небезопасного метода выбора случайного слова.

Теперь вы понимаете, почему мы угадали Бэтмен и Супермен в начале этой статьи: это наиболее часто используемые имена супергероев в наборе данных из 10 миллионов паролей. Важным моментом в приведенных выше списках является то, что иногда трудно понять, в каком смысле человек использует слово, когда включает его в свой пароль. Например, в списке цветов черный иногда может относиться к фамилии черный ; то же самое относится и к другим словам с двойным контекстом. Чтобы свести к минимуму эту проблему при подсчете частот вышеперечисленных слов, мы подошли к каждому списку отдельно. Например, цвета учитывались только тогда, когда пароли начинались с названия цвета и заканчивались цифрами или символами. Таким образом, мы избежали подсчета красных в Alfred и синих в BluesBrothers . Использование этого консервативного подхода, конечно же, означает, что мы пропустили много законных названий цветов, но, кажется, лучше знать, что приведенный выше список содержит только «определенные».

Чтобы свести к минимуму эту проблему при подсчете частот вышеперечисленных слов, мы подошли к каждому списку отдельно. Например, цвета учитывались только тогда, когда пароли начинались с названия цвета и заканчивались цифрами или символами. Таким образом, мы избежали подсчета красных в Alfred и синих в BluesBrothers . Использование этого консервативного подхода, конечно же, означает, что мы пропустили много законных названий цветов, но, кажется, лучше знать, что приведенный выше список содержит только «определенные».

Другие списки имели другие правила. Мы не включили кошек и собак в список животных, потому что кошка встречается в слишком многих других словах. Вместо этого мы подсчитали кошек и собак по отдельности и обнаружили, что они используются почти одинаковое количество раз. Однако кошек гораздо чаще используется в сочетании с Дикие- и Боб- (спортивные команды), чем собак в других фразах. Таким образом, мы бы сказали, что собак , вероятно, выиграют.

Таким образом, мы бы сказали, что собак , вероятно, выиграют.

Самые распространенные существительные и глаголы учитывались только в том случае, если они появлялись в 1000 самых популярных существительных и 1000 самых популярных глаголов, используемых в повседневном английском языке. В противном случае списки были бы полны таких существительных, как , пароль , и глаголов, например, , любить .

Не то чтобы любовь неинтересное слово. На самом деле он на удивление часто используется в паролях. Мы нашли его 40 000 раз в 10 миллионах паролей и много раз в 5 миллионах учетных данных Gmail.

Когда мы подсчитали частоту love в паролях людей, возраст которых мы определили по их именам пользователей, те, кто родился в 80-х и 90-х годах, использовали его немного чаще, чем люди старшего возраста.

В данных Gmail 1,4% женских паролей содержали love по сравнению с 0,7% мужских паролей. Другими словами, по крайней мере, исходя из этих данных, женщины используют слово love в своих паролях в два раза чаще, чем мужчины. Это открытие следует по стопам других недавних исследований слова «любовь» в паролях. Команда из Технологического института Университета Онтарио сообщила, что ilove [мужское имя] встречается в четыре раза чаще, чем ilove [женское имя]; iloveyou встречался в 10 раз чаще, чем iloveme ; а <3 был вторым наиболее распространенным способом объединения символа с числом. 11

Это открытие следует по стопам других недавних исследований слова «любовь» в паролях. Команда из Технологического института Университета Онтарио сообщила, что ilove [мужское имя] встречается в четыре раза чаще, чем ilove [женское имя]; iloveyou встречался в 10 раз чаще, чем iloveme ; а <3 был вторым наиболее распространенным способом объединения символа с числом. 11

Теперь, когда мы немного узнали о наиболее распространенных словах и числах в паролях, наиболее часто используемых сочетаниях клавиш, концепции энтропии паролей и относительной бесполезности простых методов запутывания паролей, таких как leet say, мы можем перейти на наш последний порт захода. Это самое личное и потенциально самое интересное.

Пароли богатых и влиятельных

Марк Бернетт отмечает на своем веб-сайте, что дампы паролей происходят тревожно часто. 12 В конце концов, сканирование свежих дампов — это то, как он собрал набор данных из 10 миллионов паролей. Другие события, которые, кажется, все чаще попадают в заголовки, — это громкие взломы знаменитостей и корпораций. Дженнифер Лоуренс и др. и Сони сразу приходят на ум. Нам было любопытно, как данные Gmail потенциально могут быть использованы для определения того, какие высокопоставленные лица особенно пострадали от этой свалки. Другими словами, чьи пароли были опубликованы? Мы сделали это с помощью Person API Full Contact, который берет список адресов электронной почты и пропускает их через API нескольких крупных социальных сетей, таких как Twitter, LinkedIn и Google+. Затем он предоставляет новые точки данных для всех найденных, таких как возраст, пол и профессия. 13

Другие события, которые, кажется, все чаще попадают в заголовки, — это громкие взломы знаменитостей и корпораций. Дженнифер Лоуренс и др. и Сони сразу приходят на ум. Нам было любопытно, как данные Gmail потенциально могут быть использованы для определения того, какие высокопоставленные лица особенно пострадали от этой свалки. Другими словами, чьи пароли были опубликованы? Мы сделали это с помощью Person API Full Contact, который берет список адресов электронной почты и пропускает их через API нескольких крупных социальных сетей, таких как Twitter, LinkedIn и Google+. Затем он предоставляет новые точки данных для всех найденных, таких как возраст, пол и профессия. 13

Мы уже знали, что на свалке Gmail оказались несколько довольно известных людей. Например, через месяц после публикации списка Mashable отметила, что в него был включен один из его репортеров (пароль, указанный для него, был его паролем Gmail, но ему уже несколько лет, и он больше не используется). 14 Но мы не думали, что Full Contact появится так много.

Среди 78 000 совпадений, которые мы нашли, были сотни очень известных людей. Ниже мы отобрали около 40 наиболее примечательных из них. Несколько очень важных моментов:

1. Мы намеренно не назвали никого по имени.

2. Логотипы компаний представляют те организации, в которых работают люди сейчас и не обязательно, когда они использовали указанный для них пароль.

3. Невозможно узнать, где изначально использовались пароли. Возможно, это были личные пароли Gmail, но более вероятно, что они использовались на других сайтах, таких как File Dropper. Поэтому возможно, что многие из слабых паролей не являются репрезентативными для паролей, которые люди в настоящее время используют на работе или где-либо еще в этом отношении.

4. Google подтвердил, что, когда список был опубликован, менее 2 процентов (100 000) паролей могли работать с адресами Gmail, с которыми они были сопряжены. И все затронутые владельцы учетных записей были обязаны сбросить свои пароли. Другими словами, приведенные ниже пароли, хотя и все еще образовательные, больше не используются. Вместо этого они были заменены другими, надеюсь, более безопасными комбинациями.

Другими словами, приведенные ниже пароли, хотя и все еще образовательные, больше не используются. Вместо этого они были заменены другими, надеюсь, более безопасными комбинациями.

Однако, если бы пароли не были сброшены, ситуация была бы более серьезной. Несколько исследований показали, что некоторые из нас используют одни и те же пароли для нескольких сервисов. 15 А учитывая, что в приведенном ниже списке есть несколько генеральных директоров, много журналистов и кто-то очень высокопоставленный в компании по управлению талантами Джастина Бибера и Арианы Гранде, эта свалка могла вызвать большой хаос. К счастью, этого не было, и теперь не может.

Самое примечательное в приведенных выше паролях — это то, сколько из них было бы ужасно легко угадать, если бы против них использовался процесс взлома в автономном режиме. Самый сильный из группы когда-то принадлежал разработчику GitHub (ns8vfpobzmx098bf4coj ), а при энтропии 96 это выглядит слишком случайным. Вероятно, он был создан генератором случайных паролей или менеджером паролей. Самый слабый принадлежал старшему менеджеру IBM ( 123456 ), который, наоборот, кажется настолько простым, что наверняка где-то использовался для одноразовой регистрации. Многие другие обеспечивают достаточный баланс между сложностью и простотой, чтобы предположить, что их владельцы заботились о том, чтобы сделать их безопасными, и хотели защитить учетные записи, для которых они были выбраны.

Вероятно, он был создан генератором случайных паролей или менеджером паролей. Самый слабый принадлежал старшему менеджеру IBM ( 123456 ), который, наоборот, кажется настолько простым, что наверняка где-то использовался для одноразовой регистрации. Многие другие обеспечивают достаточный баланс между сложностью и простотой, чтобы предположить, что их владельцы заботились о том, чтобы сделать их безопасными, и хотели защитить учетные записи, для которых они были выбраны.

Пара интересных выдающихся личностей: начальник отдела Государственного департамента США, чей пароль (но не имя) был linco1n (Линкольн), и автор Huffington Post, который пошел по стопам Малдера (из Секретных материалов). и выбрал trustno1 . И вообще, интересно посмотреть, сколько из избранных нами высокопоставленных людей сделали именно то, что делают многие из нас: объединили наши имена, даты рождения, простые слова и пару цифр, чтобы получить паршивую пароли. Мы предполагаем, что это имеет смысл, хотя. Даже президент Обама недавно признался, что когда-то использовал этот пароль 1234567 . Пароль с гораздо более высоким показателем энтропии был бы PoTuS.1776 . Хотя для умного взломщика это могло быть несколько очевидным.

Даже президент Обама недавно признался, что когда-то использовал этот пароль 1234567 . Пароль с гораздо более высоким показателем энтропии был бы PoTuS.1776 . Хотя для умного взломщика это могло быть несколько очевидным.

***

А как насчет ваших собственных паролей? Читая этот пост, вы, вероятно, думали о себе и задавались вопросом: «Может ли кто-нибудь подобрать пароль к моему онлайн-банкингу, электронной почте или блогу?» Если вы пользуетесь одним из крупных почтовых провайдеров, например Gmail, вам не нужно слишком беспокоиться о том, что ваш пароль будет угадан с помощью атаки грубой силы. Gmail практически сразу блокирует незаконные попытки. Ваш онлайн-банкинг, вероятно, защищен аналогичным образом. Однако, если у вас есть блог, ситуация более сложная, потому что, говоря простым языком, у злоумышленника есть больше потенциальных способов проникнуть внутрь, поэтому каждый из них должен быть заранее защищен, чтобы не допустить их проникновения. Суть в том, чтобы никогда не воспринимать безопасность пароля как должное и придумать простую, но все же сложную систему для создания безопасного пароля.

Команда WP Engine тратит много времени и усилий на обеспечение безопасности сайтов WordPress наших клиентов. Наша безопасная хостинговая платформа WordPress интегрируется в сам WordPress и защищает сайты наших клиентов от атак грубой силы на их пароли с помощью интеллектуального, реактивного программного обеспечения, которое постоянно учится, адаптируется к угрозам и принимает меры. Мы также защищаем наших клиентов от атак, которые не имеют ничего общего с подбором пароля, таких как перехват попыток входа в систему и SQL-инъекции. WP Engine предоставляет лучшую управляемую платформу хостинга WordPress, позволяющую брендам и предприятиям охватить глобальную аудиторию с помощью технологии WordPress.

Загрузите наш технический документ по безопасности WordPress и узнайте о 10 лучших методах обеспечения безопасности развертывания WordPress, в том числе о том, как безопасно создавать, хранить и регулярно менять пароли.

Ссылки 1. http://www. dailydot.com/crime/google-gmail-5-million-passwords-leaked/

dailydot.com/crime/google-gmail-5-million-passwords-leaked/

2. http://www.eweek.com/blogs/security -watch/wordpress-resets-100000-passwords-after-google-account-leak.html

3. https://xato.net/passwords/ten-million-passwords

4. https://xato.net/passwords/ten-million-passwords-faq/

5. http://groups.csail.mit.edu/uid/deneme/?p=628

6. http://micro.magnet.fsu.edu/creatures/pages/random.html

7. http://www.dailymail.co.uk/news/article-2601281/Why-lucky-7-really-magic -number.html

8. https://blogs.dropbox.com/tech/2012/04/zxcvbn-realistic-password-strength-estimation/

9. http://digi.ninja/projects/passpat. php

10. https://github.com/Rich5/Keyboard-Walk-Generators

11. http://www.thestar.com/news/gta/2015/02/13/is-there-love-in-your-online-passwords.html

12. https://xato.net /passwords/understanding-password-dumps

13. https://www.fullcontact.com/developer/person-api/

14. http://mashable. com/2014/09/10/5-million- gmail-passwords-leak/

com/2014/09/10/5-million- gmail-passwords-leak/

15. http://www.jbonneau.com/doc/DBCBW14-NDSS-tangled_web.pdf

разоблачены: что 10 миллионов паролей говорят о людях, которые их выбирают

Опубликовано в Безопасность от WP Engine

Последнее обновление: 1 июля 2022 г.

Многое известно о паролях. Большинство из них короткие, простые и их довольно легко взломать. Но гораздо меньше известно о психологических причинах выбора человеком того или иного пароля. Большинство экспертов рекомендуют придумывать надежный пароль, чтобы избежать утечки данных. Но почему так много интернет-пользователей до сих пор предпочитают слабые пароли?

Мы проанализировали выбор паролей 10 миллионов человек, от генеральных директоров до ученых, чтобы узнать, что они говорят о вещах, которые мы считаем легко запоминаемыми и трудными для угадывания.

Кто первый супергерой приходит на ум? Как насчет числа от одного до 10? И, наконец, яркий цвет? Быстро подумайте о каждой из этих вещей, если вы еще этого не сделали, а затем объедините все три в одну фразу.

Теперь пришло время угадать.

Это Superman7red ? Нет, нет: Batman3Orange ? Если мы угадали любой из отдельных ответов правильно, это потому, что люди предсказуемы. И это проблема с паролями. Да, мы дали себе преимущество в виде некоторых скрытно выбранных вопросов, но это ничто по сравнению с скрытностью промышленного масштаба специально разработанного программного обеспечения для взлома паролей. HashCat, например, может угадать ваш пароль 300 000 раз в секунду (в зависимости от того, как он хеширован), поэтому, даже если вы выбрали Hawkeye6yellow , ваша секретная фраза рано или поздно перестанет быть секретной.

Пароли так часто легко угадать, потому что многие из нас думают об очевидных словах и цифрах и комбинируют их простыми способами. Мы хотели изучить эту концепцию и при этом посмотреть, что мы можем узнать о том, как работает разум человека, когда он или она упорядочивает слова, числа и (надеюсь) символы в (возможно, не очень) уникальном порядке.

Мы начали с выбора двух наборов данных для анализа.

Два набора данных, несколько предостережений

Первый набор данных представляет собой дамп из 5 миллионов учетных данных, который впервые появился в сентябре 2014 года на российском форуме BitCoin. 1 Оказалось, что это были учетные записи Gmail (и некоторые из учетных записей Yandex.ru), но дальнейшая проверка показала, что, хотя большинство включенных электронных писем были действительными адресами Gmail, большинство паролей в виде обычного текста были либо старыми паролями Gmail (т. е. больше не активно) или пароли, которые не использовались с соответствующими адресами Gmail. Тем не менее, WordPress.com сбросил 100 000 учетных записей и заявил, что еще 600 000 находятся в потенциальной опасности. 2 Похоже, в дампе собраны пароли за несколько лет, которые были собраны из разных мест различными способами. Однако для наших академических целей это не имело значения. Пароли по-прежнему выбирались владельцами учетных записей Gmail, даже если они не были для их собственных учетных записей Gmail, и, учитывая, что 98 процентов больше не используются, мы чувствовали, что можем безопасно их исследовать. 3

3

Мы использовали этот набор данных, который назовем «дампом Gmail», чтобы ответить на демографические вопросы (особенно те, которые связаны с полом и возрастом тех, кто выбирает пароль). Мы извлекли эти факты путем поиска в 5 миллионах адресов электронной почты тех, которые содержали имена и годы рождения. Например, если адрес был [электронная почта защищена], он был закодирован как мужчина 19 лет рождения.84. Этот метод вывода может быть сложным. Мы не будем утомлять вас слишком многими техническими подробностями, но к концу процесса кодирования у нас было 485 000 из 5 миллионов адресов Gmail, закодированных по признаку пола, и 220 000 — по возрасту. На этом этапе стоит задуматься над вопросом: «Выбирают ли пользователи, указывающие свое имя и год рождения в своих адресах электронной почты, другие пароли, чем те, кто этого не делает?», потому что теоретически возможно, что они это делают. Мы обсудим это чуть позже.

А пока вот как пользователи, которых мы закодировали, были разделены по десятилетию рождения и полу.

Дамп Gmail или, по крайней мере, те люди, у которых в адресах указаны имена и/или годы рождения, были перекошены в сторону мужчин и людей, родившихся в 80-х годах. Вероятно, это связано с демографическим профилем сайтов, базы данных которых были скомпрометированы для формирования дампа. Поиск адресов в дампе, содержащих символ + (добавленный пользователями Gmail для отслеживания того, что сайты делают с их адресами электронной почты), показал, что большое количество учетных данных исходит от File Dropper, eHarmony, сайта для взрослых и Friendster.

Второй набор данных, который мы использовали для получения большей части наших результатов, был щедро опубликован консультантом по безопасности Марком Бернеттом через его сайт xato.net. 4 Он состоит из 10 миллионов паролей, которые были собраны со всех уголков сети в течение нескольких лет. Марк собрал общедоступные, просочившиеся и опубликованные списки из тысяч источников, чтобы создать, возможно, один из самых полных списков реальных паролей за всю историю. Чтобы узнать больше об этом наборе данных, ознакомьтесь с часто задаваемыми вопросами в его блоге. 5

Чтобы узнать больше об этом наборе данных, ознакомьтесь с часто задаваемыми вопросами в его блоге. 5

Мы не будем тратить слишком много времени на изложение основных фактов об этом наборе данных (как и обо всех средних значениях). Это было сделано много раз раньше. Вместо этого давайте просто посмотрим на 50 наиболее часто используемых паролей из 10 миллионов. Затем мы перейдем на потенциально более интересную территорию.

Как вы видите и, вероятно, уже знаете, самые распространенные пароли — это яркие примеры вещей, которые сразу же всплывают в голове, когда веб-сайт предлагает ему или ей создать пароль. Все они чрезвычайно легко запоминаются, и в силу этого догадаться с помощью словарной атаки — детская забава. Когда Марк Бернетт проанализировал 3,3 миллиона паролей, чтобы определить самые распространенные в 2014 году (все они входят в его более крупный список из 10 миллионов), он обнаружил, что 0,6 процента были0019 123456 . А используя 10 самых популярных паролей, хакер мог угадать в среднем 16 из 1000 паролей.

Однако меньше людей, чем в предыдущие годы, используют пароли, указанные выше. Пользователи все больше осознают, что делает пароль надежным. Например, добавление числа или двух в конце текстовой фразы. Это делает его лучше, верно?

«Я добавлю номер, чтобы сделать его более безопасным».

Почти полмиллиона, или 420 000 (8,4 процента), из 10 миллионов паролей заканчиваются цифрами от 0 до 9.9. И более чем каждый пятый человек, который добавил эти числа, просто выбрал 1 . Возможно, они считали, что это легче всего запомнить. Или, может быть, сайт побудил их включить число в свой выбор основного слова. Другими наиболее распространенными вариантами были 2, 3, 12 (предположительно, один-два, а не 12), 7 и так далее. Было замечено, что когда вы просите человека подумать о числе от одного до 10, большинство отвечает семь или три (отсюда и наши догадки во введении), и люди, кажется, склонны думать о простых числах. 6, 7 Это может иметь значение здесь, но также возможно, что однозначные числа выбираются в качестве альтернативы паролям, которые люди уже используют, но хотят использовать снова, не «компрометируя» свои учетные данные на других сайтах.

Однако это спорный вопрос, если учесть, что приличный взломщик паролей может очень легко добавить число или несколько тысяч к своему словарю слов или подходу грубой силы. Надежность пароля действительно сводится к энтропии.

Оценка энтропии пароля

Проще говоря, чем выше энтропия пароля, тем он надежнее. Энтропия увеличивается с увеличением длины пароля и вариации символов, из которых он состоит. Однако, несмотря на то, что разнообразие используемых символов влияет на показатель энтропии (и на то, насколько сложно его угадать), длина пароля имеет большее значение. Это связано с тем, что по мере того, как пароль становится длиннее, количество способов, которыми его составные части могут быть перетасованы в новую комбинацию, экспоненциально увеличивается, и, следовательно, становится намного труднее догадаться.

Средняя длина пароля из дампа Gmail составляла восемь символов (например, пароль ), и не было существенной разницы между средней длиной мужских паролей и женских.

А как насчет энтропии? Что является более точным отражением надежности пароля, чем длина символа?

Средняя энтропия пароля из дампа Gmail составляла 21,6, что не так просто осмыслить. Диаграмма слева дает более четкое представление. Опять же, между мужчинами и женщинами была лишь незначительная разница, но паролей с близкой к нулю энтропией было намного больше, чем более 60.

Примеры паролей различаются на один-два символа в зависимости от диапазона энтропии. Вообще говоря, энтропия зависит от длины, и увеличение диапазона символов за счет включения цифр, заглавных букв и символов также помогает.

Так как же мы рассчитали энтропию для всех 5 миллионов паролей из дампа Gmail?

Существует множество способов расчета энтропии паролей, и некоторые из них более примитивны (и менее реалистичны), чем другие. Самый простой предполагает, что пароль можно угадать, только попробовав каждую комбинацию его символов. Однако более разумный подход признает, что люди — как мы видели — зависимы от шаблонов, и поэтому можно сделать определенные предположения о большинстве их паролей. И на основе этих предположений можно установить правила для попыток угадать их пароли и использовать их для значительного ускорения процесса взлома (путем объединения комбинаций символов в часто используемые шаблоны). Все это очень умно, и мы не можем ставить себе в заслугу это. Вместо этого заслуга принадлежит Дэну Уилеру, который создал используемую нами оценку энтропии. Он называется Zxcvbn, и его можно подробно увидеть и прочитать здесь. 8

И на основе этих предположений можно установить правила для попыток угадать их пароли и использовать их для значительного ускорения процесса взлома (путем объединения комбинаций символов в часто используемые шаблоны). Все это очень умно, и мы не можем ставить себе в заслугу это. Вместо этого заслуга принадлежит Дэну Уилеру, который создал используемую нами оценку энтропии. Он называется Zxcvbn, и его можно подробно увидеть и прочитать здесь. 8

Вкратце, он формирует «знание» о том, как люди неосознанно включают шаблоны в свои пароли, в свою оценку того, что должен сделать хороший взломщик паролей, чтобы определить эти шаблоны. Например, пароль по наивной оценке имеет энтропию 37,6 бит. Zxcvbn, однако, получает нулевую оценку (самая низкая и наихудшая оценка энтропии), потому что он учитывает тот факт, что каждый список слов, используемый взломщиками паролей, содержит слово password . Он делает то же самое с другими более распространенными паттернами, такими как leet say (добавление numb3rs к словам, чтобы [email protected] было казаться менее угадываемым).

Он также оценивает другие пароли, которые на первый взгляд выглядят очень случайными, как имеющие нулевую энтропию. Например, qaz2wsx (30-й по распространенности пароль) выглядит довольно случайным, верно? На самом деле это совсем не так. На самом деле это клавиатурный паттерн (легко повторяемый «ход» от одной клавиши на клавиатуре к другой). Сам Zxcvbn назван в честь одного из таких шаблонов.

Мы выбрали 20 наиболее часто используемых комбинаций клавиш из 10 миллионов наборов данных паролей. Мы решили исключить шаблоны чисел, например 9.0019 123456 , потому что это всего лишь прогулки по клавиатуре, и их так много в верхней части списка наиболее часто используемых паролей, что не было бы места, чтобы увидеть некоторые из наиболее интересных паролей, если бы мы включил их.

Девятнадцать из 20 приведенных выше комбинаций клавиатуры выглядят примерно так же предсказуемо, как и следовало ожидать, за исключением последней: Adgjmptw . Можете ли вы догадаться, почему этот шаблон входит в число наиболее часто используемых шаблонов?

Вам, вероятно, не нужно, так как вы почти наверняка уже посмотрели ниже.

Хотя мы очень сомневаемся, что мы первые, кто заметил это, мы пока не нашли никаких других упоминаний о том, что эта комбинация клавиш является одной из наиболее часто используемых в паролях. Тем не менее, он занимает 20-е место выше.

Если вы еще не поняли, он генерируется нажатием от 2 до 9 на клавиатуре смартфона (первая буква каждой соответствует каждой букве комбинации клавиш в пароле).

Поначалу нас смутил этот шаблон, потому что большинство людей не набирают буквы с клавиатуры; они используют раскладку QWERTY. Потом мы вспомнили такие телефоны, как Blackberry, у которых есть физическая клавиатура с цифрами, которые всегда видны на клавишах.

Этот шаблон ставит интересный вопрос: как изменится выбор пароля, поскольку все больше людей создают их на сенсорных устройствах, которые усложняют выбор определенных символов (таких как символы и заглавные буквы), чем при использовании обычной клавиатуры?

Конечно, комбинации клавиш, особенно приведенные выше, не проблема для любого хорошего взломщика паролей. Passpat использует несколько раскладок клавиатуры и умный алгоритм для измерения вероятности того, что пароль составлен из сочетания клавиш. 9 И другие инструменты существуют для генерации миллионов клавиатурных комбинаций, для составления и использования их в виде списка, вместо того, чтобы тратить время на попытки взлома одних и тех же комбинаций методом грубой силы. 10

Passpat использует несколько раскладок клавиатуры и умный алгоритм для измерения вероятности того, что пароль составлен из сочетания клавиш. 9 И другие инструменты существуют для генерации миллионов клавиатурных комбинаций, для составления и использования их в виде списка, вместо того, чтобы тратить время на попытки взлома одних и тех же комбинаций методом грубой силы. 10

Однако большинство людей не используют сочетания клавиш. Они придерживаются классического и часто небезопасного метода выбора случайного слова.

Теперь вы понимаете, почему мы угадали Бэтмен и Супермен в начале этой статьи: это наиболее часто используемые имена супергероев в наборе данных из 10 миллионов паролей. Важным моментом в приведенных выше списках является то, что иногда трудно понять, в каком смысле человек использует слово, когда включает его в свой пароль. Например, в списке цветов черный иногда может относиться к фамилии черный ; то же самое относится и к другим словам с двойным контекстом. Чтобы свести к минимуму эту проблему при подсчете частот вышеперечисленных слов, мы подошли к каждому списку отдельно. Например, цвета учитывались только тогда, когда пароли начинались с названия цвета и заканчивались цифрами или символами. Таким образом, мы избежали подсчета красных в Alfred и синих в BluesBrothers . Использование этого консервативного подхода, конечно же, означает, что мы пропустили много законных названий цветов, но, кажется, лучше знать, что приведенный выше список содержит только «определенные».

Чтобы свести к минимуму эту проблему при подсчете частот вышеперечисленных слов, мы подошли к каждому списку отдельно. Например, цвета учитывались только тогда, когда пароли начинались с названия цвета и заканчивались цифрами или символами. Таким образом, мы избежали подсчета красных в Alfred и синих в BluesBrothers . Использование этого консервативного подхода, конечно же, означает, что мы пропустили много законных названий цветов, но, кажется, лучше знать, что приведенный выше список содержит только «определенные».

Другие списки имели другие правила. Мы не включили кошек и собак в список животных, потому что кошка встречается в слишком многих других словах. Вместо этого мы подсчитали кошек и собак по отдельности и обнаружили, что они используются почти одинаковое количество раз. Однако кошек гораздо чаще используется в сочетании с Дикие- и Боб- (спортивные команды), чем собак в других фразах. Таким образом, мы бы сказали, что собак , вероятно, выиграют.

Таким образом, мы бы сказали, что собак , вероятно, выиграют.

Самые распространенные существительные и глаголы учитывались только в том случае, если они появлялись в 1000 самых популярных существительных и 1000 самых популярных глаголов, используемых в повседневном английском языке. В противном случае списки были бы полны таких существительных, как , пароль , и глаголов, например, , любить .

Не то чтобы любовь неинтересное слово. На самом деле он на удивление часто используется в паролях. Мы нашли его 40 000 раз в 10 миллионах паролей и много раз в 5 миллионах учетных данных Gmail.

Когда мы подсчитали частоту love в паролях людей, возраст которых мы определили по их именам пользователей, те, кто родился в 80-х и 90-х годах, использовали его немного чаще, чем люди старшего возраста.

В данных Gmail 1,4% женских паролей содержали love по сравнению с 0,7% мужских паролей. Другими словами, по крайней мере, исходя из этих данных, женщины используют слово love в своих паролях в два раза чаще, чем мужчины. Это открытие следует по стопам других недавних исследований слова «любовь» в паролях. Команда из Технологического института Университета Онтарио сообщила, что ilove [мужское имя] встречается в четыре раза чаще, чем ilove [женское имя]; iloveyou встречался в 10 раз чаще, чем iloveme ; а <3 был вторым наиболее распространенным способом объединения символа с числом. 11

Это открытие следует по стопам других недавних исследований слова «любовь» в паролях. Команда из Технологического института Университета Онтарио сообщила, что ilove [мужское имя] встречается в четыре раза чаще, чем ilove [женское имя]; iloveyou встречался в 10 раз чаще, чем iloveme ; а <3 был вторым наиболее распространенным способом объединения символа с числом. 11

Теперь, когда мы немного узнали о наиболее распространенных словах и числах в паролях, наиболее часто используемых сочетаниях клавиш, концепции энтропии паролей и относительной бесполезности простых методов запутывания паролей, таких как leet say, мы можем перейти на наш последний порт захода. Это самое личное и потенциально самое интересное.

Пароли богатых и влиятельных

Марк Бернетт отмечает на своем веб-сайте, что дампы паролей происходят тревожно часто. 12 В конце концов, сканирование свежих дампов — это то, как он собрал набор данных из 10 миллионов паролей. Другие события, которые, кажется, все чаще попадают в заголовки, — это громкие взломы знаменитостей и корпораций. Дженнифер Лоуренс и др. и Сони сразу приходят на ум. Нам было любопытно, как данные Gmail потенциально могут быть использованы для определения того, какие высокопоставленные лица особенно пострадали от этой свалки. Другими словами, чьи пароли были опубликованы? Мы сделали это с помощью Person API Full Contact, который берет список адресов электронной почты и пропускает их через API нескольких крупных социальных сетей, таких как Twitter, LinkedIn и Google+. Затем он предоставляет новые точки данных для всех найденных, таких как возраст, пол и профессия. 13

Другие события, которые, кажется, все чаще попадают в заголовки, — это громкие взломы знаменитостей и корпораций. Дженнифер Лоуренс и др. и Сони сразу приходят на ум. Нам было любопытно, как данные Gmail потенциально могут быть использованы для определения того, какие высокопоставленные лица особенно пострадали от этой свалки. Другими словами, чьи пароли были опубликованы? Мы сделали это с помощью Person API Full Contact, который берет список адресов электронной почты и пропускает их через API нескольких крупных социальных сетей, таких как Twitter, LinkedIn и Google+. Затем он предоставляет новые точки данных для всех найденных, таких как возраст, пол и профессия. 13

Мы уже знали, что на свалке Gmail оказались несколько довольно известных людей. Например, через месяц после публикации списка Mashable отметила, что в него был включен один из его репортеров (пароль, указанный для него, был его паролем Gmail, но ему уже несколько лет, и он больше не используется). 14 Но мы не думали, что Full Contact появится так много.

Среди 78 000 совпадений, которые мы нашли, были сотни очень известных людей. Ниже мы отобрали около 40 наиболее примечательных из них. Несколько очень важных моментов:

1. Мы намеренно не назвали никого по имени.

2. Логотипы компаний представляют те организации, в которых работают люди сейчас и не обязательно, когда они использовали указанный для них пароль.

3. Невозможно узнать, где изначально использовались пароли. Возможно, это были личные пароли Gmail, но более вероятно, что они использовались на других сайтах, таких как File Dropper. Поэтому возможно, что многие из слабых паролей не являются репрезентативными для паролей, которые люди в настоящее время используют на работе или где-либо еще в этом отношении.

4. Google подтвердил, что, когда список был опубликован, менее 2 процентов (100 000) паролей могли работать с адресами Gmail, с которыми они были сопряжены. И все затронутые владельцы учетных записей были обязаны сбросить свои пароли. Другими словами, приведенные ниже пароли, хотя и все еще образовательные, больше не используются. Вместо этого они были заменены другими, надеюсь, более безопасными комбинациями.

Другими словами, приведенные ниже пароли, хотя и все еще образовательные, больше не используются. Вместо этого они были заменены другими, надеюсь, более безопасными комбинациями.

Однако, если бы пароли не были сброшены, ситуация была бы более серьезной. Несколько исследований показали, что некоторые из нас используют одни и те же пароли для нескольких сервисов. 15 А учитывая, что в приведенном ниже списке есть несколько генеральных директоров, много журналистов и кто-то очень высокопоставленный в компании по управлению талантами Джастина Бибера и Арианы Гранде, эта свалка могла вызвать большой хаос. К счастью, этого не было, и теперь не может.

Самое примечательное в приведенных выше паролях — это то, сколько из них было бы ужасно легко угадать, если бы против них использовался процесс взлома в автономном режиме. Самый сильный из группы когда-то принадлежал разработчику GitHub (ns8vfpobzmx098bf4coj ), а при энтропии 96 это выглядит слишком случайным. Вероятно, он был создан генератором случайных паролей или менеджером паролей. Самый слабый принадлежал старшему менеджеру IBM ( 123456 ), который, наоборот, кажется настолько простым, что наверняка где-то использовался для одноразовой регистрации. Многие другие обеспечивают достаточный баланс между сложностью и простотой, чтобы предположить, что их владельцы заботились о том, чтобы сделать их безопасными, и хотели защитить учетные записи, для которых они были выбраны.

Вероятно, он был создан генератором случайных паролей или менеджером паролей. Самый слабый принадлежал старшему менеджеру IBM ( 123456 ), который, наоборот, кажется настолько простым, что наверняка где-то использовался для одноразовой регистрации. Многие другие обеспечивают достаточный баланс между сложностью и простотой, чтобы предположить, что их владельцы заботились о том, чтобы сделать их безопасными, и хотели защитить учетные записи, для которых они были выбраны.

Пара интересных выдающихся личностей: начальник отдела Государственного департамента США, чей пароль (но не имя) был linco1n (Линкольн), и автор Huffington Post, который пошел по стопам Малдера (из Секретных материалов). и выбрал trustno1 . И вообще, интересно посмотреть, сколько из избранных нами высокопоставленных людей сделали именно то, что делают многие из нас: объединили наши имена, даты рождения, простые слова и пару цифр, чтобы получить паршивую пароли. Мы предполагаем, что это имеет смысл, хотя. Даже президент Обама недавно признался, что когда-то использовал этот пароль 1234567 . Пароль с гораздо более высоким показателем энтропии был бы PoTuS.1776 . Хотя для умного взломщика это могло быть несколько очевидным.

Даже президент Обама недавно признался, что когда-то использовал этот пароль 1234567 . Пароль с гораздо более высоким показателем энтропии был бы PoTuS.1776 . Хотя для умного взломщика это могло быть несколько очевидным.

***

А как насчет ваших собственных паролей? Читая этот пост, вы, вероятно, думали о себе и задавались вопросом: «Может ли кто-нибудь подобрать пароль к моему онлайн-банкингу, электронной почте или блогу?» Если вы пользуетесь одним из крупных почтовых провайдеров, например Gmail, вам не нужно слишком беспокоиться о том, что ваш пароль будет угадан с помощью атаки грубой силы. Gmail практически сразу блокирует незаконные попытки. Ваш онлайн-банкинг, вероятно, защищен аналогичным образом. Однако, если у вас есть блог, ситуация более сложная, потому что, говоря простым языком, у злоумышленника есть больше потенциальных способов проникнуть внутрь, поэтому каждый из них должен быть заранее защищен, чтобы не допустить их проникновения. Суть в том, чтобы никогда не воспринимать безопасность пароля как должное и придумать простую, но все же сложную систему для создания безопасного пароля.

Команда WP Engine тратит много времени и усилий на обеспечение безопасности сайтов WordPress наших клиентов. Наша безопасная хостинговая платформа WordPress интегрируется в сам WordPress и защищает сайты наших клиентов от атак грубой силы на их пароли с помощью интеллектуального, реактивного программного обеспечения, которое постоянно учится, адаптируется к угрозам и принимает меры. Мы также защищаем наших клиентов от атак, которые не имеют ничего общего с подбором пароля, таких как перехват попыток входа в систему и SQL-инъекции. WP Engine предоставляет лучшую управляемую платформу хостинга WordPress, позволяющую брендам и предприятиям охватить глобальную аудиторию с помощью технологии WordPress.

Загрузите наш технический документ по безопасности WordPress и узнайте о 10 лучших методах обеспечения безопасности развертывания WordPress, в том числе о том, как безопасно создавать, хранить и регулярно менять пароли.

Ссылки 1. http://www.