Акт приема передачи логина и пароля — образец

Зачастую передача учетных данных, будь то доступ в административную панель сайта или любой другой, осуществляется в упрощенном порядке, если можно назвать порядком: «Вот вам список с доступами, посмотрите, что из этого пригодится». Более того, раздача логинов\паролей может происходить неоднократно и количество обладателей конфиденциальных данных исчисляться двузначным числом.

Задумываться над этим владелец ресурса начинает только по возникновению происшествия, поломки, заражения вирусами и т.д. Поиск виновного как правило не приводит к результатам, а ответственных лиц в принципе нет.

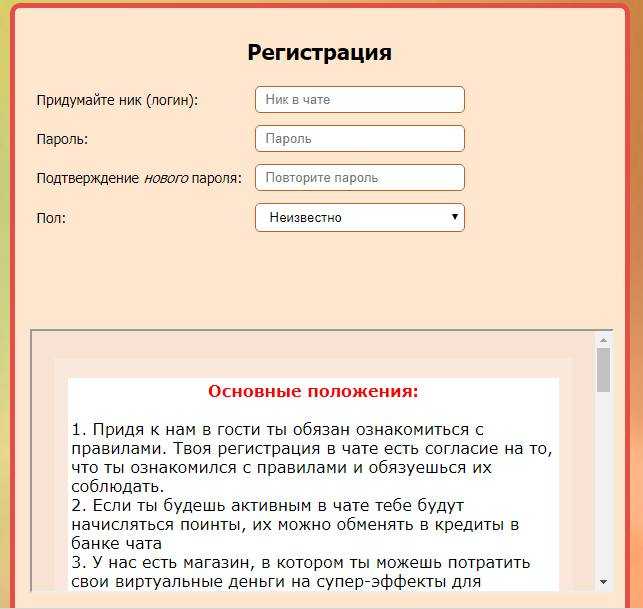

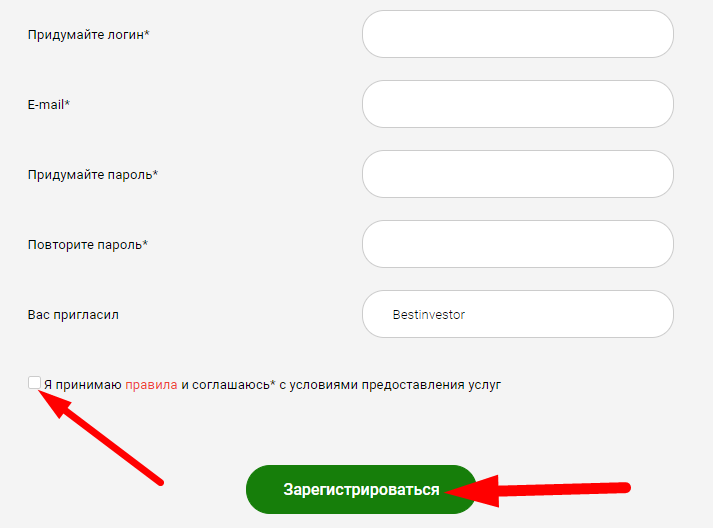

Для наведения порядка в хождении учетных данных необходимо документировать любые передачи пар логинов и паролей с помощью акта приема-передачи.

Шаблон акта передачи пароля

В сети можно встретить достаточно большое количество различных актов-приема передачи материальных ценностей, но что касается логинов\паролей, то информации не так много.

Теперь, имея в арсенале подобный документ, вы сможете сделать ответственными за хранение и распространение учетных данных тех лиц, кто, например, дорабатывает сайт или занимается его технической поддержкой.

Приведенный выше шаблон подразумевает, что в рамках каких-либо работ на сайте заключается договор, а сам акт является приложением к нему. В том случае, когда необходимо передать логины\пароли без договора, требуется в шаблон акта добавить реквизиты передающей и принимающей сторон.

Образец акта приема-передачи логинов и паролей

Стоит отметить, что передача паролей происходит не только от Заказчика к Исполнителю перед началом работ, но и в обратную сторону, когда, например, Исполнитель завершает работы, отчитывается перед Заказчиком и дальнейшее сотрудничество не предусматривается.

Где хранить пароли

В тех условиях, когда пароли еще или уже у вас, требуется их хранить таким образом, чтобы они не потерялись или не оказались доступными злоумышленникам. Вариантов безопасного хранения несколько: от тетрадки в сейфе (пусть скажут, что дремучий, но все-таки эффективный способ) до программ менеджеров паролей, которых сейчас предостаточно. Мы данным материалом не ставим целью рекламировать чьи-то продукты, но обозначим принципиальные моменты. Важно, чтобы программа для хранения соответствовала базовым требованиям:

Открытый исходный код

Это означает, что исходный код программы общедоступен, любой может проверить и исследовать его и даже внести изменения, доработки. Такой подход позволяет сделать работу софта прозрачной и безопасной. В программах с закрытым кодом могут быть неочевидные уязвимости, вплоть до специально оставленных «дыр».

Отсутствие уязвимостей

Практически все программы так или иначе работающие с конфиденциальными данными проверяются на возможность взлома, перехвата данных и т. д. Как было отмечено выше, программы с открытым исходным кодом могут быть проверены досконально и вероятность, что ваши учетные данные будут в безопасности с таким ПО гораздо выше.

д. Как было отмечено выше, программы с открытым исходным кодом могут быть проверены досконально и вероятность, что ваши учетные данные будут в безопасности с таким ПО гораздо выше.

Поддержка разработчиками и регулярное обновление

Программное обеспечение должно не просто выполнять возложенные на него функции, но и развиваться, предоставляя пользователям новые возможности, повышать удобство пользования уже существующим функционалом. При обнаружении недочетов, багов или даже уязвимостей в плане безопасности, ответственные разработчики должны оперативно их устранять.

Выбрав средство хранения паролей согласно этим требованиям, вы существенно обезопасите себя от потенциальных действий злоумышленников.

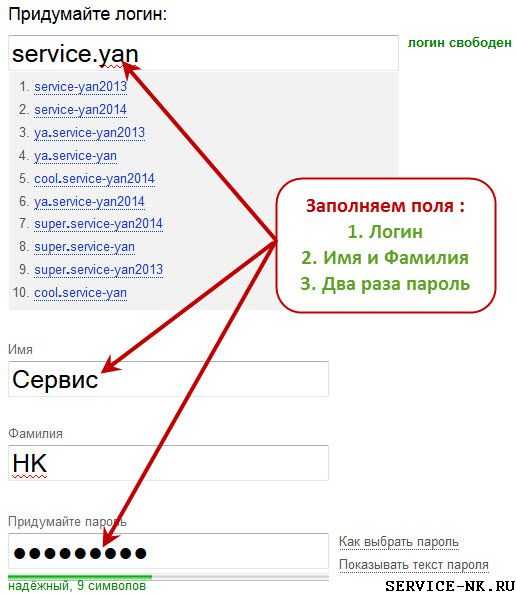

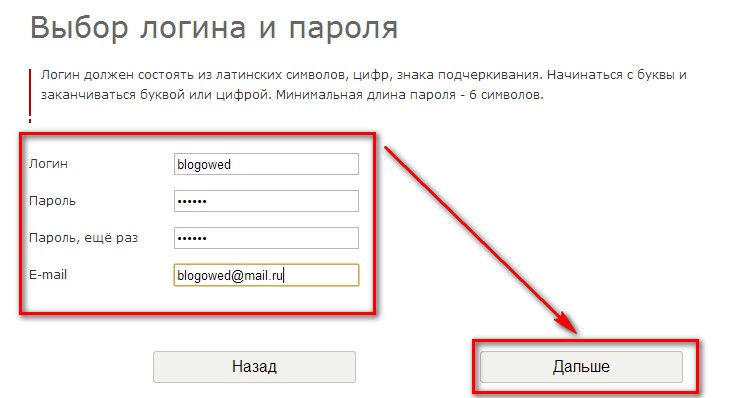

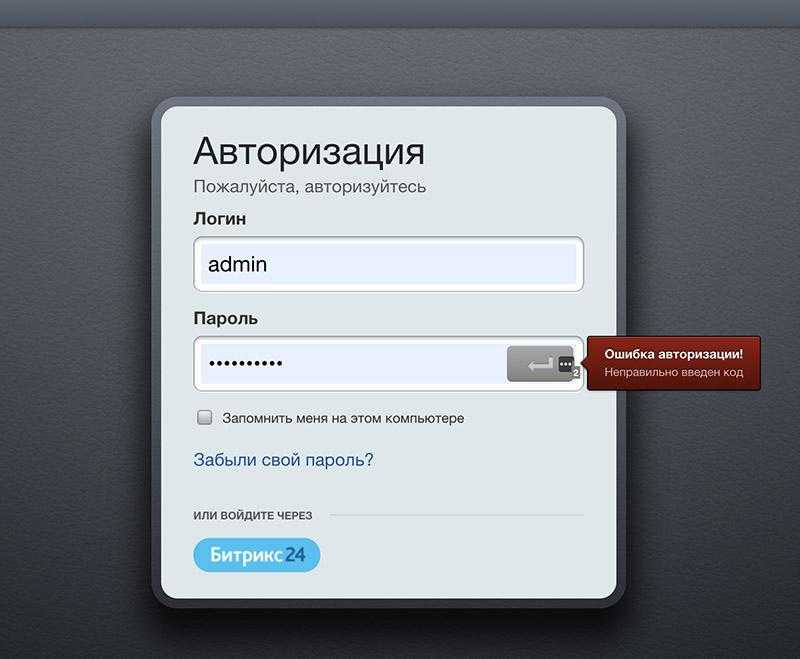

Как создать пароль

Как правило, большинство пользователей стараются придумать такой пароль, который они могли бы запомнить, поэтому используют дату рождения, название фирмы, свое имя и т.д. Конечно же такой подход в корне неверный и может привести к подбору пароля злоумышленником с последующими негативными последствиями, объяснять которые, нет необходимости.

Минимально достаточные требования к криптоустойчивому паролю следующие:

- количество знаков не менее 6;

- обязательное наличие цифр и букв;

- буквы должны быть в нижнем и верхнем регистре;

- присутствие специальных знаков, типа: $%&#*().

Скачать акт передачи паролей

Выполнив все требования, обозначенные в данной статье вы сможете создавать (менять) пароли, безопасно хранить и передавать их по мере надобности. А наличие акта передачи логинов и паролей, подписанный сторонами-участниками позволит юридически защитить ваши интересы и заставит нести ответственность исполнителем не фигурально, а вполне реально.

Образец акта приема-передачи логинов и паролей

История логинов и паролей — Промо на vc.ru

Как проводили авторизацию в Древнем Риме и шифровали послания на Руси.

15 019 просмотров

Материал подготовлен при поддержке Сбер ID

Идентифицировать «своих» и «чужих» людям нужно было ещё задолго до изобретения письменности. Связка «логин-пароль» — одно из древнейших явлений в истории цивилизации (хоть и называлась она иначе). Как римляне определяли врагов по одному слову, а учёные Ренессанса шифровали послания и кто изобрёл первый цифровой пароль — читайте в статье.

Связка «логин-пароль» — одно из древнейших явлений в истории цивилизации (хоть и называлась она иначе). Как римляне определяли врагов по одному слову, а учёные Ренессанса шифровали послания и кто изобрёл первый цифровой пароль — читайте в статье.

Какие пароли использовали в древности

Одно из самых ранних упоминаний чего-то похожего на пароль можно найти в библейской Книге Судей, написанной в 6–7 век до н.э. Там описана история о племенах Галаада, которые находили врагов с помощью слова «шиболет». Из-за особенностей диалекта люди из вражеского племени произносили это слово по-другому. Человека, который не мог пройти этот фонетический тест, убивали.

Принцип определения «своих» и «чужих» по парольной фразе использовали и римские легионеры во 2 веке до н.э. Безопасно передавать важные сообщения между войсками им помогала деревянная табличка с кодовым словом. Военный лагерь выбирал человека, который не стоял в карауле — каждый день на закате он заходил в палатку военачальника и получал от него табличку. Дальше он передавал её своему командиру, а тот — командиру следующего подразделения и так, пока табличка не доходила до каждого. До наступления темноты табличку нужно было вернуть военачальнику. Если она возвращалась, это значило, что пароль знают все подразделения.

Дальше он передавал её своему командиру, а тот — командиру следующего подразделения и так, пока табличка не доходила до каждого. До наступления темноты табличку нужно было вернуть военачальнику. Если она возвращалась, это значило, что пароль знают все подразделения.

В древнем Китае с 7 века н.э. для идентификации применяли верительные бирки. Эти «знаки» обычно состояли из двух частей: одна хранилась у правителя, другая – у человека, которого отправили с поручением. Подлинность приказа, например, на проход через дворцовые ворота или на смену почтовых, можно было подтвердить только соединив обе половины. Бирки делали из бамбука или металла, а их форма менялась — в разные эпохи бирки принимали формы тигров, рыб, черепах и других животных. Со временем они стали ещё и пропусками — бирки демонстрировали страже, чтобы пройти в императорский дворец.

В 13 веке на территории древней Монголии появились пайцзы — верительные медальоны, которые получали служители императорского двора. Если человек появлялся во дворце без этой бирки, его ждало наказание.

Как пароли помогали зашифровывать информацию

В Древнем мире

С появлением письменности понадобилось обезопасить информацию на случай, если текст перехватят враги.

В Древней Месопотамии слово «пароль» означало то же, что и «предзнаменование». Расшифровка считалась сложным занятием, а люди, которые умели это делать, получали власть.

В Спарте в 3 веке до н.э. пользовались скиталой – прототипом криптографического устройства. Скитала представляла собой цилиндр, обмотанный полоской пергамента с текстом. После разматывания ленты, текст превращался в шифр. Прочитать его мог только человек, у которого был цилиндр такого же диаметра.

Скитала naked-science

Юлий Цезарь изобрёл собственный шифр: каждую букву исходного текста он заменял на другую, отстоящую от неё по алфавиту на определённое число позиций. Адресату нужно было только знать на сколько.

Пример шифра Цезаря tonpix

В Древней Руси существовал шифр под названием литорея. У неё было две версии: «мудрая» и «простая». В «мудрой» некоторые буквы заменялись точками, палками или кругами.

У неё было две версии: «мудрая» и «простая». В «мудрой» некоторые буквы заменялись точками, палками или кругами.

Простую литорею ещё называли тарабарской грамотой, потому что в ней все согласные буквы кириллицы располагались в два ряда. Чтобы расшифровать письмо, нужно было буквы одного ряда заменить буквами другого. Это похоже на шифр Цезаря, но заменяются в слове только согласные, а замена не связана со смещением.

Письмо царя Алексея Михайловича своему двоюродному брату написанное тарабарщиной pikabu

В эпоху Ренессанса

С наступлением эпохи Возрождения шифры усложнились. В 1466 году итальянский учёный Леон Альберти изобрёл шифровальный диск. Он состоит из двух частей: внутренний диск — это ключ к внешнему. На обоих дисках написаны буквы и цифры, но в разном порядке. Для шифрования нужно найти букву текста на внешнем диске и заменить её на букву на внутреннем — под ней. После этого внутренний диск сдвигается, и новая буква зашифровывается с новой позиции.

Пароль к шифру — это порядок расположения букв на внутреннем диске и его начальное положение относительно внешнего диска. Чтобы расшифровать послание, у получателя тоже должен был быть такой диск. В начале шифрования внутренний диск поворачивался так, чтобы буква «A» на внешнем диске совмещалась с заранее оговоренной буквой внутреннего диска. Следующую букву открытого текста отыскивали на внешнем диске, а стоящая против неё буква была результатом её шифрования. После того как несколько букв были зашифрованы, положение индексной буквы менялось, о чем также сообщалось корреспонденту.

Диск Альберти 3dnews

В 1553 году итальянец Джованни Белазо, служивший секретарём в свите кардинала, написал книгу «Шифр сеньора Белазо». Он предлагал применять для шифрования пароль — специальное слово или группы слов. Его следовало записывать над или под открытым текстом, при этом каждая буква пароля означала номер применяемой замены к букве открытого текста.

Для зашифровки и дешифровки использовали таблицу, в первой строке которой располагались символы в алфавитном порядке. Начиная со второй строки символы записываются со сдвигом влево на одну позицию. Выталкиваемые символы заполняли освобождающиеся позиции справа.

При шифровании нужно выбрать слово-пароль и записать его под буквами шифруемого текста. Символ шифруемого текста определяет столбец матрицы шифрования. Необходимый для его замены символ находится на пересечении этого столбца со строкой, соответствующей букве ключа, записанного под шифруемым текстом. Например для пароля «зонд» таблица шифрования состоит из пяти строк:

Пример таблицы для шифрования с паролем «зонд» bstudy

Дальше записываем пароль («зонд») под шифруемым словом («криптография»). По таблице зашифровываем всё слово и получается «СЭХУЩЫРФЗАХВ».

Пример шифра Белазо bstudy

Итальянский математик и философ Джироламо Кардано в 1566 году придумал систему шифрования с помощью трафаретов — её назвали «решётка Кардано». Она может быть двух видов — простая и симметрично-поворотная. В первом случае для шифрования применяется трафарет с отверстиями, которые показывают важный текст.

Она может быть двух видов — простая и симметрично-поворотная. В первом случае для шифрования применяется трафарет с отверстиями, которые показывают важный текст.

Решётка Кардано 3dnews

Второй вариант предполагает работу с симметричным трафаретом, который можно применять несколько раз, просто поворачивая его вокруг центра.

Леонардо да Винчи шифровал свои изобретения с помощью «зеркального письма» — записывая текст слева направо.

В Новое время

В 1790 году будущий президент США Томас Джефферсон создал дисковый прибор, который автоматизировал шифрование и стал первым криптоустройством Нового времени. 36 деревянных дисков с буквами и цифрами, нанизанных на цилиндр, вращались независимо друг от друга. Диски устанавливали в определённом порядке, об этом отправитель и получатель договаривались заранее.

Цилиндр Джефферсона Habr

Чтобы зашифровать текст, человек вращал каждый диск, чтобы получить нужно слово или фразу в одной строке. Дальше он переписывал любую другую строчку — ниже или выше готового текстового послания.

Дальше он переписывал любую другую строчку — ниже или выше готового текстового послания.

Получатель поворачивал диски на своём устройстве и выкладывал полученный шифр вв строку, а затем осматривал остальные строки, чтобы найти осмысленное текстовое послание.

Шифрование использовали и военные. В 1854 году появился простой шифр Плейфера, для которого не требовались специальные приспособления, только ключевое слово и квадратная таблица из 25 букв английского алфавита.

Пустые ячейки таблицы заполняли буквами ключевого слова, без повторяющихся символов, а оставшиеся ячейки — буквами, которые не встречались в ключе.

Для шифрования брали пары букв — биграммы и следовали четырём правилам:

- если две буквы биграммы совпадают — после первого символа добавляется «Х»;

- если символы биграммы исходного текста встречаются в одной строке, то эти символы замещаются на символы, расположенные в ближайших столбцах справа;

- если символы биграммы встречаются в одном столбце, то они преобразуются в символы того же столбца, находящимися под ним;

- если символы биграммы исходного текста находятся в разных столбцах и разных строках, то они заменяются на символы, находящиеся в тех же строках, но соответствующие другим углам прямоугольника.

Для расшифровки применяют обратные правила.

Так выглядит зашифрованное слово «password», а ключевое слово — «login»

В Новейшей истории

Шифром Плейфера британские военные пользовались до начала Второй мировой войны, когда появились шифровальные машины. «Энигма» работала так: при нажатии на клавишу с буквой алфавита в движение приходили один или несколько роторов. Буква менялась несколько раз по принципу шифра Цезаря (каждая буква исходного текста заменялась на другую, стоящую от неё по алфавиту на определённое число позиций). Машина могла воспроизводить 15 квадриллионов комбинаций, поэтому этот шифр долго не могли взломать.

Английский математик Алан Тьюринг разработал метод для расшифровки сообщений «Энигмы». На его основе англичане создали машину под названием «Бомба». Чтобы расшифровать сообщение, нужен был «ключ» — часть открытого текста или структура сообщения. Для этого достаточно было перехватить часть сообщения, на основе которого «Бомба» перебирала возможные варианты, чтобы восстановить полный текст.

Первую «Бомбу» — три метра в длину, два в высоту и весом 2,5 тонны — запустили в 1940 году. Комплекс из 210 таких машин позволял англичанам расшифровывать до 3 тысяч военных сообщений в сутки.

Turing Bombe Wikipedia

Когда появились первые цифровые пароли

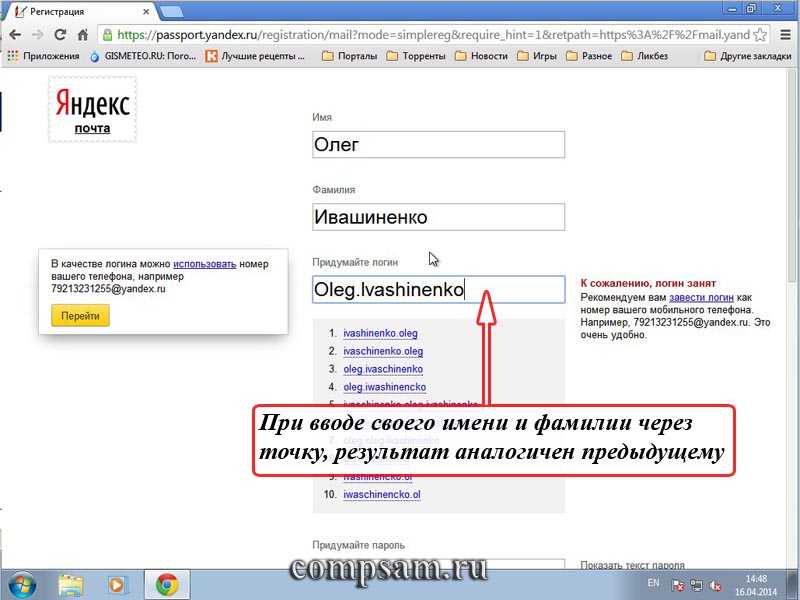

С появлением первых компьютеров для входа в систему стали использовать связку логин–пароль.

Слово «log» (от англ. «бревно») пришло из судоходства: чтобы измерить скорость движения корабля, моряки бросали в воду деревяшку и засекали время, за которое судно проплывёт мимо неё. Зная длину корпуса от носа до кормы, они вычисляли скорость. Такой способ известен с 15 века и называют его «голландский лаг».

Позднее для этого появилось специальное приспособление «лаг» — деревяшка на верёвке, на которой через равные интервалы матросы завязывали узлы. Матрос бросал лаг за борт, засекал время, и отсчитывал количество узлов, которое ушло за борт. Так начали измерять скорость в узлах. Эту информацию заносили в бортовой журнал (log-book). Сделать это мог не каждый, для этого нужен был доступ к журналу (log in). Когда появились компьютеры, процесс входа в систему стали называть по аналогии — login.

Эту информацию заносили в бортовой журнал (log-book). Сделать это мог не каждый, для этого нужен был доступ к журналу (log in). Когда появились компьютеры, процесс входа в систему стали называть по аналогии — login.

Первый компьютерный пароль создал инженер Фернандо Корбато в 1961 году. Он работал в Массачусетском технологическом институте (MIT), где делил с коллегам один огромный компьютер. Но данные всех пользователей хранились в одном месте, и, чтобы они не путались, на компьютере создавали «разделы»: каждый учёный мог получить доступ только к своим данным — для этого им выдавали пароли.

Отец компьютерного пароля Фернандо Хосе Корбато Heidelberg Laureate Forum

Первый взлом произошёл уже спустя год. Аспиранту MIT Аллану Шерру не нравилось, что общим компьютером в университете можно было пользоваться лишь по 4 часа в день. Все пароли хранились в отдельном текстовом файле на этом же компьютере. Шерр запросил распечатку файлов и просто забрал распечатанный документ из картотеки. Чтобы обезопасить себя, он поделился списком паролей с двумя другими аспирантами. Системные администраторы даже не подумали о том, что это может быть и утечка, поэтому не стали искать виновного. Шерр признался в краже только полвека спустя. Объяснив это тем, что хотел получить больше времени для работы.

Чтобы обезопасить себя, он поделился списком паролей с двумя другими аспирантами. Системные администраторы даже не подумали о том, что это может быть и утечка, поэтому не стали искать виновного. Шерр признался в краже только полвека спустя. Объяснив это тем, что хотел получить больше времени для работы.

Взламывать компьютеры автоматически научились в 1988 году. Студент Корнелльского университета Роберт Таппан Моррис написал программу, получившую название «Червь Морриса». Она сама распространялась по сети и подбирала пароли к учётным записям с помощью имени пользователя и списка из 400 самых популярных слов, например, «аэробика», «самолёт», «кофе», «банки», «Эйнштейн».

Вирус на несколько суток парализовал работу компьютеров в сети Arpanet — прототипе интернета. Общие убытки оценивали в $98 млн. В 1989 году Моррис стал первым в мире обвиняемым по статье о компьютерных преступлениях. Его осудили на три года условно со штрафом $10 тысяч (это $21 тысяча в 2021 году) и 400 часами общественных работ.

«Червь Морриса» заставил инженеров и учёных по всему миру задуматься о вопросах компьютерной безопасности. Именно после этого в машинах стали добавлять паузы после неправильного ввода и хранить пароли в закрытом месте.

Почему современные пароли не работают

Люди пользуются паролями, чтобы получить доступ к компьютерам, смартфонам, программам, сервисам и защитить данные. Но пароль — не физический барьер. Простые пароли легко угадать с помощью вычислительных методов, например, «атаки по словарю», когда проверяются все известные слова и словосочетания на определённом языке. Пароль можно получить и с помощью социальной инженерии, обманом заставив человека раскрыть его.

Билл Гейтс в 2004 году заявил: «Пароли не подходят для того, что вы действительно хотите защитить». А программист Рэндалл Манро высказал подобное мнение в веб-комиксе xkcd.

Тот самый комикс про сложность паролей xkcd

Но главная проблема безопасности не в самой концепции паролей, а в пользователях. В 2013 году Google провёл исследование и выяснил, что большинство паролей включают имя или день рождения домашнего животного, члена семьи или партнёра, годовщину или другую знаменательную дату, место рождения, любимый праздник, и слово «пароль».

В 2013 году Google провёл исследование и выяснил, что большинство паролей включают имя или день рождения домашнего животного, члена семьи или партнёра, годовщину или другую знаменательную дату, место рождения, любимый праздник, и слово «пароль».

Пароли становятся проще и слабее. NordPass выпускают ежегодный отчёт о самых распространённых кодовых комбинациях. На первом месте — «123456». Его применяют более 100 млн пользователей. На втором и третьим местах — «123456789» и «12345». В десятке также «qwerty» и «111111».

Чтобы обезопасить свои данные, пароли должны быть уникальными. Например, Microsoft даёт такие рекомендации:

- для каждого сайта придумывайте новый пароль;

- не используйте в качестве пароля одно слово, например password, или частые фразы, например Iloveyou;

- используйте пароли, которые будет сложно угадать даже тем, кто хорошо вас знает;

- не включайте в пароли имена и дни рождения родных и друзей, названия любимых групп или фразы, которые вы часто произносите.

Не рекомендуют также записывать пароли на бумажках, хранить их в «Заметках» на телефоне или применять автозаполнение паролей в браузерах.

Лучше активировать двухфакторную аутентификацию — это дополнительная проверка безопасности с помощью электронной почты, смс или биометрии (отпечаток пальца или Face ID).

Создатель первого цифрового пароля Фернандо Корбато в одном из интервью заявил, что они стали кошмаром. Когда Корбато придумывал концепцию, он не подозревал, что человеку придётся придумывать и хранить десятки и сотни кодовых последовательностей от различных учётных записей. Количество паролей у самого Корбато перевалило за сотню — он записал их на трёх бумажных листах.

Чтобы избавить пользователей от необходимости заполнять формы регистрации и запоминать пароли, Сбер разработал сервис — Сбер ID. С его помощью пользователи регистрируются и входят в свою учётную запись в один клик.

Сервис подключается к любому сайту или приложению с помощью SDK (комплекта для разработки) или готовых модулей. Бизнес получает повышенную заполняемость профиля и актуальные контакты клиентов (куда точно доходят письма и сообщения), а также защищает себя от ботов и мошенников — в Сбер ID следят за актуальностью данных учётных записей клиентов.

Бизнес получает повышенную заполняемость профиля и актуальные контакты клиентов (куда точно доходят письма и сообщения), а также защищает себя от ботов и мошенников — в Сбер ID следят за актуальностью данных учётных записей клиентов.

Чтобы оставить заявку на подключение, нужно заполнить четыре поля и сделать один клик на сайте.

Узнать больше

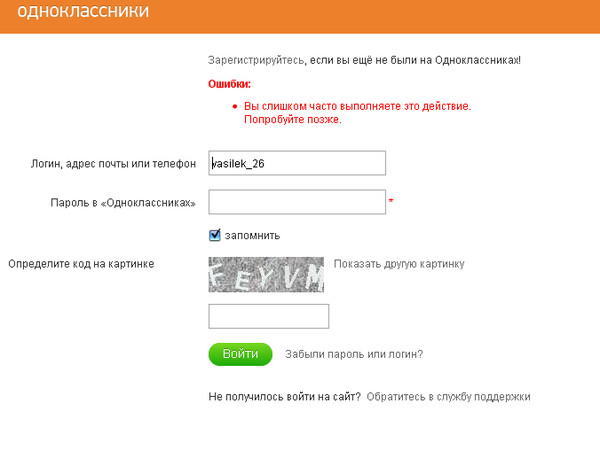

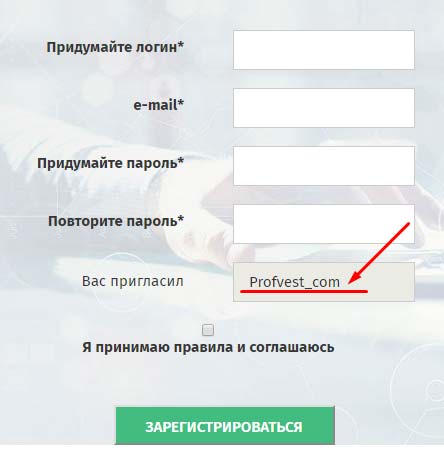

Примеры логина и пароля

Вы соглашаетесь хранить свой пароль в полной конфиденциальности; это только для вашего пользования. Вы никому не скажете, какой у вас пароль. Вы должны внимательно прочитать информацию о пароле в Руководстве пользователя аптечной сети. Вы признаете, что принятие пароля дает авторизованный доступ к конфиденциальной электронной информации. Если ваш пароль стал известен: Если вы подозреваете, что кто-то другой знает ваш пароль, вы должны как можно скорее уведомить об этом службу поддержки Центра по телефону 0-000-000-0000 или лично по адресу 70 X’Xxxxx Avenue, St.

John’s (и в любого случая в течение 24 часов после того, как вы узнали или заподозрили такую потерю или использование) и следуйте инструкциям, данным вам Центром. Ответственность за убытки: Вы несете ответственность за любое использование Аптечной сети, связанное с вашим паролем.

John’s (и в любого случая в течение 24 часов после того, как вы узнали или заподозрили такую потерю или использование) и следуйте инструкциям, данным вам Центром. Ответственность за убытки: Вы несете ответственность за любое использование Аптечной сети, связанное с вашим паролем.2.1. Для доступа к определенным Услугам может потребоваться цифровой сертификат и/или ключ шифрования. Вы можете подать заявку на получение цифрового сертификата и/или ключа шифрования, следуя процедурам, изложенным на сайте xxxx://xxx.xxx.xxx/certs/. Вам также потребуется идентификационный код (ID) и пароль (пароли) (Password) для доступа к Услугам.

Фонд признает и соглашается с тем, что шифрование может быть доступно не для каждого сообщения через Систему или для всех данных. Фонд соглашается с тем, что Хранитель может деактивировать любые функции шифрования в любое время без предварительного уведомления или ответственности перед Фондом в целях обслуживания, ремонта или устранения неполадок в Системе или Программном обеспечении.

46.7.4.1 По запросу CLEC SBC-SWBT и SBC-AMERITECH должны выполнять обязанности хостинга для предоставления оплачиваемых данных сообщений и/или доступа к данным об использовании, полученных от CLEC, для распространения в соответствующее место выставления счетов и/или обработки или для доставки в CLEC таких данных через SBC-SWBT и внутреннюю сеть SBC-AMERITECH или общенациональную сеть CMDS в соответствии с применимым Приложением HOST, которое прилагается к настоящему документу и включено в него посредством ссылки.

Bellcore GR-446-CORE определяет интерфейс между системой администрирования и LIDB, включая определенные форматы сообщений. (Bellcore TR-NWP-000029, раздел 10)

Подрядчик должен шифровать все данные штата в состоянии покоя и при передаче в соответствии с публикацией FIPS 140-2 или применимыми законами, положениями или правилами, в зависимости от того, какой из них является более высоким стандартом. Все ключи шифрования должны быть уникальными для данных штата.

Подрядчик обеспечит и защитит все ключи шифрования к государственным данным. Доступ Подрядчика к ключам шифрования для государственных данных будет осуществляться только по мере необходимости для выполнения настоящего Контракта.

Подрядчик обеспечит и защитит все ключи шифрования к государственным данным. Доступ Подрядчика к ключам шифрования для государственных данных будет осуществляться только по мере необходимости для выполнения настоящего Контракта.АПТЕКА — это розничная, почтовая или специализированная аптека, у которой есть договор на получение нашего аптечного пособия на отпускаемые по рецепту лекарства и диабетическое оборудование или расходные материалы, покрываемые в рамках этого плана. СЕТЕВОЙ ПОСТАВЩИК — это поставщик, заключивший договор с нами или другими планами Blue Cross и Blue Shield. Что касается педиатрических стоматологических услуг, сетевым поставщиком услуг является стоматолог, заключивший с нами договор или участвующий в программе Dental Coast to Coast Network. В отношении аппаратных услуг для зрения у детей сетевым поставщиком является поставщик, заключивший договор с EyeMed, нашим менеджером по обслуживанию зрения.

Арендатор может устанавливать, обслуживать, заменять, удалять или использовать любые коммуникационные или компьютерные провода и кабели (совместно именуемые «Линии») на Объекте в Помещениях или обслуживающих их, при условии, что (i) Арендатор должен получить предварительное письменное разрешение Арендодателя согласия, использовать опытного и квалифицированного подрядчика, разумно утвержденного Арендодателем, и соблюдать все остальные положения статей 7 и 8 настоящего Договора аренды, (ii) приемлемое количество запасных линий и место для дополнительных линий должны быть сохранены для существующих и будущие жильцы Объекта, как определено, по разумному мнению Арендодателя, (iii) Линии для него (включая вертикальные кабели) должны быть (x) надлежащим образом изолированы для предотвращения чрезмерных электромагнитных полей или излучения, (y) окружены защитным кабелепроводом, разумно приемлемым для Арендодатель, и (z) идентифицированный в соответствии с «Требованиями к идентификации», как этот термин изложен ниже, (iv) любые новые или существующие Линии, обслуживающие Помещение s должен соблюдать все применимые государственные законы и постановления, (v) в качестве условия для разрешения установки новых Линий Арендатор должен удалить существующие Линии, расположенные в Помещениях или обслуживающие их, и устранить любые повреждения, связанные с таким удалением, и (vi) Арендатор оплачивает все расходы, связанные с этим.

Все линии должны быть четко обозначены клейкими пластиковыми этикетками (или пластиковыми бирками, прикрепленными к таким линиям с помощью провода), чтобы указать имя Арендатора, номер квартиры, номер телефона и имя лица, к которому можно обратиться в случае чрезвычайной ситуации (A) каждые четыре футов (4 фута) за пределами Помещений (в частности, включая, помимо прочего, стояки электрощитовой и другие зоны общего пользования) и (B) в точках окончания Линии (совместно именуемые «Требования к идентификации»). Арендодатель оставляет за собой право потребовать, чтобы Арендатор удалил любые Линии, расположенные в Помещении или обслуживающие его, которые установлены с нарушением этих положений или которые в любое время (1) нарушают какие-либо Применимые законы, (2) не соответствуют действующему законодательству. — существующие отраслевые стандарты (например, стандарты, обнародованные Национальной ассоциацией противопожарной защиты (например, «Национальный электротехнический кодекс» такой организации 2002 года)) или (3) иным образом представляют опасные или потенциально опасные условия.

Все линии должны быть четко обозначены клейкими пластиковыми этикетками (или пластиковыми бирками, прикрепленными к таким линиям с помощью провода), чтобы указать имя Арендатора, номер квартиры, номер телефона и имя лица, к которому можно обратиться в случае чрезвычайной ситуации (A) каждые четыре футов (4 фута) за пределами Помещений (в частности, включая, помимо прочего, стояки электрощитовой и другие зоны общего пользования) и (B) в точках окончания Линии (совместно именуемые «Требования к идентификации»). Арендодатель оставляет за собой право потребовать, чтобы Арендатор удалил любые Линии, расположенные в Помещении или обслуживающие его, которые установлены с нарушением этих положений или которые в любое время (1) нарушают какие-либо Применимые законы, (2) не соответствуют действующему законодательству. — существующие отраслевые стандарты (например, стандарты, обнародованные Национальной ассоциацией противопожарной защиты (например, «Национальный электротехнический кодекс» такой организации 2002 года)) или (3) иным образом представляют опасные или потенциально опасные условия.

Все права, право собственности и интересы Продавцов в компьютерном оборудовании и оборудовании, включая, помимо прочего, все центральные процессоры, терминалы, дисководы, ленточные накопители, блоки электронной памяти, принтеры, клавиатуры, экраны, периферийные устройства (и другие устройства ввода/вывода), модемы и другие коммуникационные контроллеры, а также любые и все части и принадлежности к ним, а также вся интеллектуальная собственность, используемая Продавцом при эксплуатации такого компьютерного оборудования и оборудования, включая, помимо прочего, все программное обеспечение, все Продавцы. права по любым лицензиям, связанным с использованием Продавцом в любое время такого компьютерного оборудования, оборудования или программного обеспечения, и все договоры аренды, в соответствии с которыми Продавцы сдают в аренду любое компьютерное оборудование, оборудование или программное обеспечение; в той мере и только в той мере, в какой любое из вышеперечисленного относится в первую очередь к Бизнесу.

политики и процедуры для обеспечения конфиденциальности, целостности и доступности Персональных данных и их защиты от раскрытия, ненадлежащего изменения или уничтожения.

Пример политики пароля

CAD141

В этом разделе содержится три политики образца пароля:

Простой политику пароля

.0003

Пример команд для применения политики паролей к поддеревьям

Пример команд для применения политики паролей к статическим группам

Пример Simple Password Policy

следующие правила:

Пароли можно использовать повторно. Вы не хотите вести историю старых паролей.

Пароль должен состоять не менее чем из восьми символов и содержать хотя бы одну цифру.

Если пароль пользователя когда-либо сбрасывался, вы хотите, чтобы пользователь сменил пароль сразу после первого входа в систему.

Если пароль не используется в течение шестидесяти дней, вы хотите, чтобы учетная запись была приостановлена.

Чтобы настроить эту политику, установите следующие правила для паролей:

set password-policy = true; установить минимальную длину пароля = 8; установить числовой пароль = 1; установить принудительную смену пароля = true; установить последнее использование пароля = 60;

Пример политики сложных паролей

В этом примере архитектор каталогов создал следующую политику паролей на простом английском языке: минимум три из которых должны быть числовыми.

Пароль не может содержать имя пользователя.

Пароли действительны до 14 дней.

Пароли должны быть не старше одного дня, прежде чем они будут изменены, чтобы пользователи не меняли свой пароль много раз, чтобы заполнить историю паролей.

После истечения срока действия пароля пользователи могут войти в систему дважды, чтобы дать им возможность изменить пароль.

После трех неверных попыток входа учетная запись приостанавливается на 30 минут, после чего пользователь может повторить попытку входа.

Для реализации этого плана используйте следующие команды:

set password-policy = true; установить минимальную длину пароля = 7; установить пароль-альфа = 3; установить числовой пароль = 3; установить пароль-имя-пользователя-подстрока = true; установить пароль-возраст = 14; установить минимальный возраст пароля = 1; установить пароль-грацию-логин = 2; установить количество попыток ввода пароля = 3; установить пароль-макс.подвеска = 1800;

Пример политики нескольких паролей

В этом примере один DSA содержит два типа пользователей: пользователей и администраторов. Каждый тип пользователя имеет свою собственную политику паролей.

Политика по умолчанию содержит параметры, общие для обеих политик. Однако некоторые из них переопределены.

Архитектор каталога создал следующую политику паролей:

Вот конфигурация для этих политик:

set password-policy = true; установить пароль-имя-пользователя-подстрока = true; установить минимальную длину пароля = 12; установить политику целевого пароля = Admin; установить числовой пароль = 2; установить пароль в верхнем регистре = 1; установить политику целевого пароля = Пользователи; установить минимальную длину пароля = 8; установить пароль-возраст = 30;

После создания политик паролей назначьте политики соответствующим пользователям:

dn: cn=admin,ou=Администраторы,c=au класс объекта: inetOrgperson dxPwdPolicy: Администратор DN: cn=Джон Смит,ou=Пользователи,c=au класс объекта: inetOrgperson dxPwdPolicy: Users

Примеры команд для применения политики паролей к поддеревьям

В следующем примере задается политика паролей с именем Users и назначается всем пользователям в

set target-password-policy = Users;set password-policy-subtree =

;

В следующем примере задается политика паролей с именем Users и назначается всем пользователям в

John’s (и в любого случая в течение 24 часов после того, как вы узнали или заподозрили такую потерю или использование) и следуйте инструкциям, данным вам Центром. Ответственность за убытки: Вы несете ответственность за любое использование Аптечной сети, связанное с вашим паролем.

John’s (и в любого случая в течение 24 часов после того, как вы узнали или заподозрили такую потерю или использование) и следуйте инструкциям, данным вам Центром. Ответственность за убытки: Вы несете ответственность за любое использование Аптечной сети, связанное с вашим паролем.

Подрядчик обеспечит и защитит все ключи шифрования к государственным данным. Доступ Подрядчика к ключам шифрования для государственных данных будет осуществляться только по мере необходимости для выполнения настоящего Контракта.

Подрядчик обеспечит и защитит все ключи шифрования к государственным данным. Доступ Подрядчика к ключам шифрования для государственных данных будет осуществляться только по мере необходимости для выполнения настоящего Контракта. Все линии должны быть четко обозначены клейкими пластиковыми этикетками (или пластиковыми бирками, прикрепленными к таким линиям с помощью провода), чтобы указать имя Арендатора, номер квартиры, номер телефона и имя лица, к которому можно обратиться в случае чрезвычайной ситуации (A) каждые четыре футов (4 фута) за пределами Помещений (в частности, включая, помимо прочего, стояки электрощитовой и другие зоны общего пользования) и (B) в точках окончания Линии (совместно именуемые «Требования к идентификации»). Арендодатель оставляет за собой право потребовать, чтобы Арендатор удалил любые Линии, расположенные в Помещении или обслуживающие его, которые установлены с нарушением этих положений или которые в любое время (1) нарушают какие-либо Применимые законы, (2) не соответствуют действующему законодательству. — существующие отраслевые стандарты (например, стандарты, обнародованные Национальной ассоциацией противопожарной защиты (например, «Национальный электротехнический кодекс» такой организации 2002 года)) или (3) иным образом представляют опасные или потенциально опасные условия.

Все линии должны быть четко обозначены клейкими пластиковыми этикетками (или пластиковыми бирками, прикрепленными к таким линиям с помощью провода), чтобы указать имя Арендатора, номер квартиры, номер телефона и имя лица, к которому можно обратиться в случае чрезвычайной ситуации (A) каждые четыре футов (4 фута) за пределами Помещений (в частности, включая, помимо прочего, стояки электрощитовой и другие зоны общего пользования) и (B) в точках окончания Линии (совместно именуемые «Требования к идентификации»). Арендодатель оставляет за собой право потребовать, чтобы Арендатор удалил любые Линии, расположенные в Помещении или обслуживающие его, которые установлены с нарушением этих положений или которые в любое время (1) нарушают какие-либо Применимые законы, (2) не соответствуют действующему законодательству. — существующие отраслевые стандарты (например, стандарты, обнародованные Национальной ассоциацией противопожарной защиты (например, «Национальный электротехнический кодекс» такой организации 2002 года)) или (3) иным образом представляют опасные или потенциально опасные условия.