Запрос пароля для покупок в App Store и iTunes

Пароль может запрашиваться для каждой покупки или каждые 15 минут.

Вы можете выбрать, как часто будет требоваться вводить пароль при покупке товаров (включая покупки в приложениях) в магазинах App Store и iTunes Store.

- Запрашивать всегда: запрос на ввод пароля будет отображаться при совершении каждой покупки, даже если вы вошли в систему с помощью своего идентификатора Apple ID.

- Запрашивать через 15 минут: если вы вводили пароль в течение последних 15 минут, пароль не будет запрашиваться повторно.

Если вы не хотите вводить пароль при загрузке бесплатных товаров, выполните следующие действия и выключите защиту паролем для бесплатных товаров.

Запрос пароля на устройстве iPhone или iPad

- Откройте приложение «Настройки».

- Нажмите свое имя.

- Нажмите «Медиаматериалы и покупки».

- Нажмите пункт «Настройки пароля», а затем выберите нужный параметр.

Если пункт «Настройки пароля» не отображается, значит, у вас включена функция Face ID или Touch ID для покупок в App Store и iTunes.

Запрос пароля на компьютере Mac

- На компьютере Mac выберите меню Apple в верхней части экрана, а затем нажмите «Системные настройки».

- Нажмите Apple ID или свое имя.

- Нажмите «Медиаматериалы и покупки».

- Выберите нужные настройки для бесплатных загрузок и покупок. Если для покупок включена функция Touch ID, это меню не отображается.

Если вы используете более старую версию macOS, откройте iTunes, выберите iTunes > «Настройки», а затем нажмите вкладку «Магазин».

Запрос пароля на компьютере с Windows

- На компьютере с Windows откройте iTunes.

- В верхней части окна iTunes выберите «Правка», а затем — «Настройки».

- Перейдите на вкладку «Магазин».

- Выберите нужные настройки для покупок и бесплатных загрузок.

Запрос пароля на Apple TV 4K или Apple TV HD

- На экране «Домой» выберите «Настройки».

- Выберите «Пользователи и учетные записи».

- Выберите «Учетная запись [ваше имя]».

- В разделе «Запрос пароля» выберите нужные настройки для покупок и бесплатных загрузок.

Запрос пароля на Apple TV (3-го поколения)

- На экране «Домой» перейдите в раздел «Настройки» > «iTunes Store» > «Войти».

- Войдите в систему, используя свой идентификатор Apple ID и пароль.

- После нажатия кнопки «Отправить» появится экран с вопросом «Запомнить пароль?». Выберите предпочитаемый уровень защиты:

- Выберите «Да», чтобы устройство Apple TV запомнило пароль для покупок, если выполнен вход с использованием вашего идентификатора Apple ID.

- Выберите «Нет», если вы хотите вводить пароль для каждой покупки в магазине iTunes Store.

Чтобы изменить настройки пароля, выйдите из системы, затем повторно выполните приведенные выше инструкции для входа.

Об отключении защиты паролем

Вы не можете полностью выключить защиту паролем для платных товаров на вашем устройстве iPhone, iPad или на компьютере. На Apple TV можно выключить защиту паролем как для бесплатных, так и для платных товаров.

Если вы включили функцию Touch ID или Face ID для покупок в магазинах App Store и iTunes Store, вы будете получать запрос на использование Touch ID или Face ID для каждой загрузки, даже если товар бесплатный.

Управление покупками и загрузками детей

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Обратитесь к поставщику за дополнительной информацией.

Дата публикации:

Что делать, если забыл пароль к сертификату электронной подписи? — Удостоверяющий центр СКБ Контур

Владельцы электронной подписи часто не могут вспомнить пароль от нее. Ситуация грустная, но не безвыходная. Как восстановить доступ к подписи — читайте в статье.

Пароль или пин-код электронной подписи (ЭП или ЭЦП) схож с пин-кодом банковской карты. Он защищает подпись от мошенников, его нужно запомнить или записать на листочек и хранить подальше от самой подписи. Но, в отличие от пин-кода карточки, пароль ЭП редко используют и часто забывают.

Возьмем экономиста Василия. Он получил электронную подпись, установил ее на компьютер, задал пароль, поставил галочку «Запомнить» — и все, больше никогда эту комбинацию не вводил. Но через полгода Василий переехал в другой кабинет и сел за новый компьютер.

В своей беде Василий не одинок — многие владельцы ЭП не могут вспомнить или не знают, где взять пароль электронной подписи. В этой статье расскажем, что делать в подобной ситуации и когда нужно получать новую ЭП.

Что такое пароль и пин-код электронной подписи

На электронную подпись устанавливают один из типов защиты: пароль или пин-код. Разберемся, чем они отличаются.

Пароль от контейнера электронной подписи

Пароль используют для подписи, сохраненной в память компьютера. Он защищает контейнер ЭП — папку с файлами подписи: сертификатом, закрытым и открытым ключами.

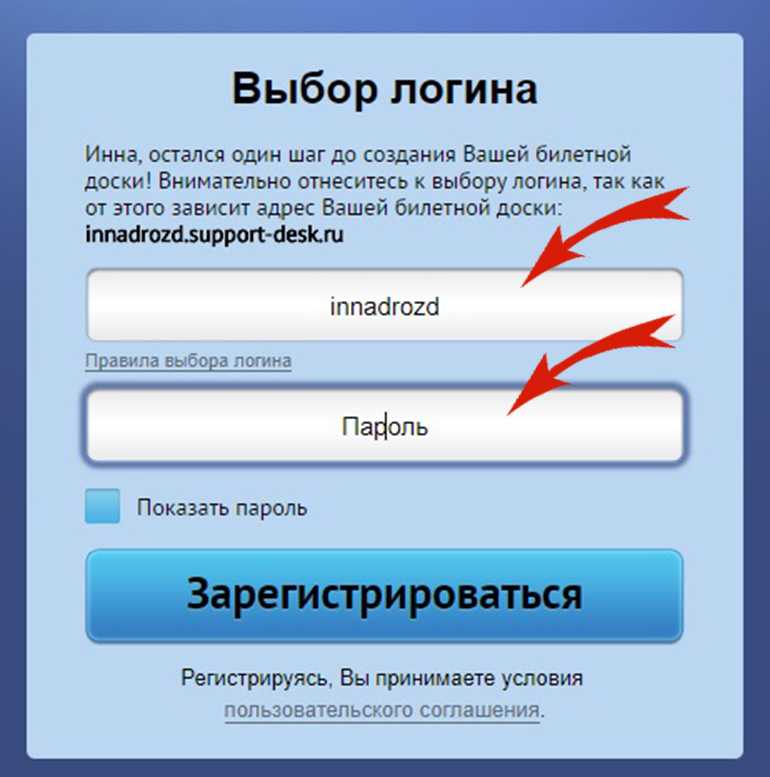

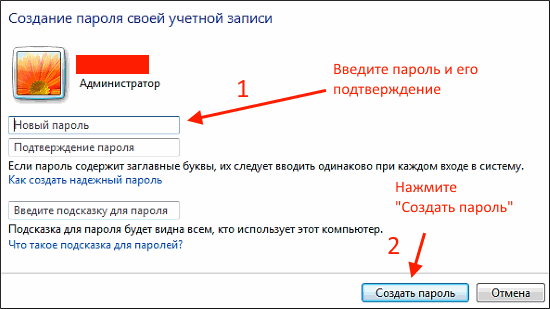

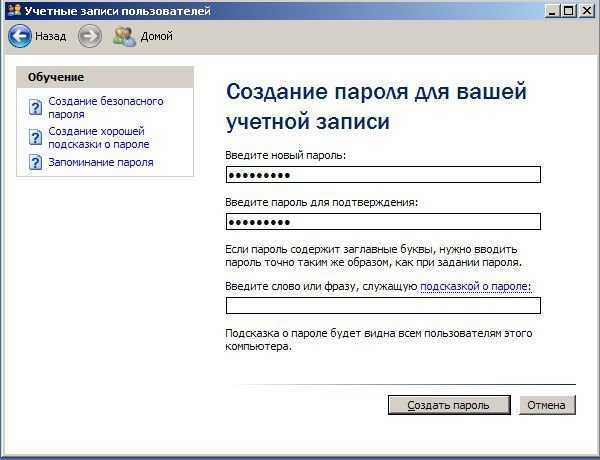

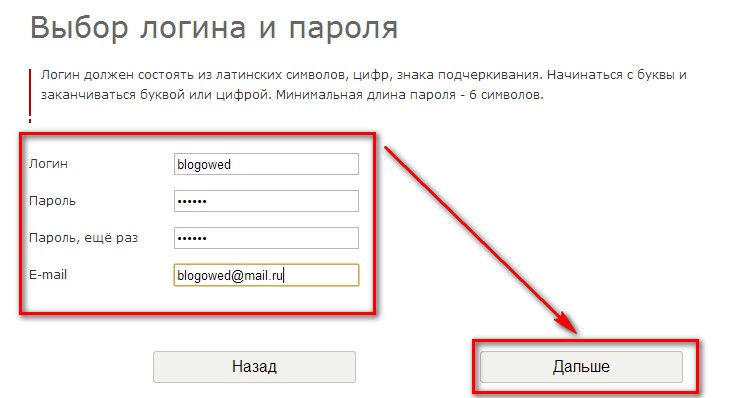

Впервые с паролем владелец ЭП встречается, когда выпускает сертификат ЭП и записывает его в реестр компьютера или на обычную флешку (не токен). Придумать пароль нужно самостоятельно — при записи программа КриптоПро CSP покажет окошко, в которое нужно ввести комбинацию чисел, символов и латинских и русских букв.

Далее этот пароль будет запрашиваться при установке подписи на компьютер, ее копировании и при каждом использовании — подписании документов, работе на электронной торговой площадке или входе в сервисы. Если, конечно, не установить галочку «Запомнить пароль».

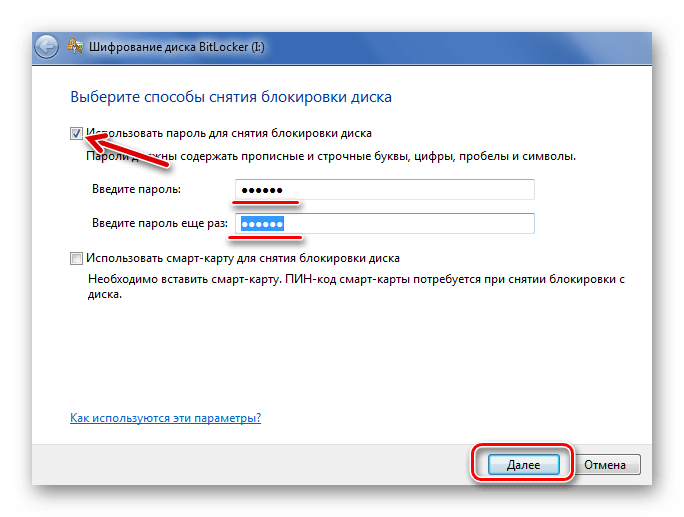

Пин-код от токена электронной подписи

Пин-код используется для электронной подписи, которая записана на носитель в виде usb-флешки — на токен. Пин защищает токен, поэтому, если мошенники украдут носитель ЭП, то самой подписью они воспользоваться не смогут.

Впервые владелец ЭП должен ввести пин-код при выпуске подписи — когда ее записывают на токен. Если носитель новый, то нужно ввести «заводское» стандартное значение, например, 12345678 для Рутокена. «Заводское» значение лучше сразу изменить на собственное, чтобы его не смогли подобрать злоумышленники.

После этого пин-код понадобится вводить, чтобы установить сертификат подписи на компьютер, использовать и копировать ЭП, работать с ней за новым компьютером. Чтобы не вводить комбинацию каждый раз, можно нажать галочку «Запомнить пароль». Главное в таком случае самим не забыть последовательность символов.

Чтобы не вводить комбинацию каждый раз, можно нажать галочку «Запомнить пароль». Главное в таком случае самим не забыть последовательность символов.

Как восстановить пароль электронной подписи

Если пароль и пин-код подписи не удается вспомнить, то восстановить его не получится. В этом не поможет даже удостоверяющий центр, выпустивший сертификат, — он не хранит пароли ЭП. Поэтому нужно пытаться вспомнить заветную комбинацию или подобрать ее.

Забыл пароль подписи

Пароль от контейнера ЭП можно вводить неограниченное количество раз. Поэтому можно спокойно подбирать к подписи все знакомые комбинации: важные даты или код из смс, которую при выпуске сертификата присылал удостоверяющий центр. Возможно, именно этот код случайно установили на контейнер в качестве защиты.

Если подобрать пароль не удается, то доступ к сертификату можно вернуть в некоторых случаях. Если раньше пароль сохраняли на компьютере — нажимали галочку «Запомнить», то иногда такой контейнер можно скопировать без ввода пароля. Попытайтесь скопировать папку со всеми файлами подписи на другое устройство или токен. Если в процессе у вас не спросят пароль, то можно продолжать работать с ЭП.

Попытайтесь скопировать папку со всеми файлами подписи на другое устройство или токен. Если в процессе у вас не спросят пароль, то можно продолжать работать с ЭП.

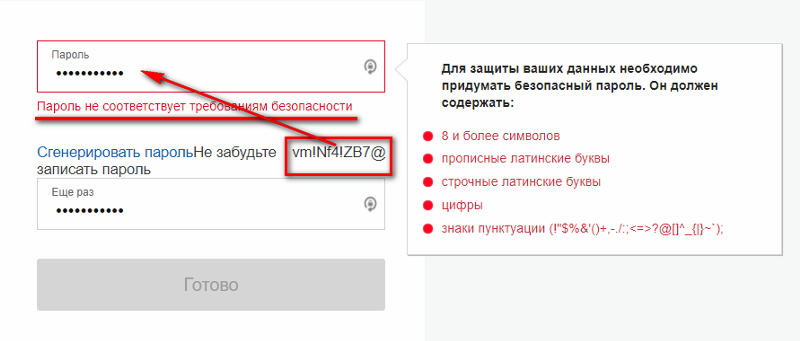

Если не получается ни скопировать подпись, ни вспомнить пароль ЭЦП, то остается только одно — получить новый сертификат ЭП. Для этого нужно отозвать старый в удостоверяющем центре и подать документы и заявку на выпуск нового. На контейнер новой подписи стоит установить пароль, который легко запомнить, но который не угадают мошенники.

Забыл пин-код токена

Восстановить забытый пин-код токена тоже невозможно. Именно из-за этого токен — надежный носитель ЭП: если его украдут мошенники, то пин-код защитит подпись от них.

Однако для владельца ЭП есть два способа, которые помогут подобрать нужную комбинацию.

Решение №1. Заводской пароль.

По умолчанию на новом токене установлен стандартный пин-код от производителя. Можно ввести его, чтобы вернуть доступ к сертификату ЭП. Для разных носителей подойдут разные значения:

Для разных носителей подойдут разные значения:

- «Рутокен», eSmart, JaCarta и JaCarta LT— 12345678,

- если носитель eSmart, JaCarta или JaCarta LT получен у производителя, а не в Контуре — 1234567890,

- eToken — 1234567890, eToken,

- Jacarta SE — 1111111 для PKI-части и 0987654321 для ГОСТ части.

Если «заводская» комбинация к токену не подходит, значит ее сменили при записи сертификата. Тогда вернуть доступ к ЭП можно только одним способом — подобрать правильные символы.

Решение №2. Подбор пин-кода и права администратора

На то, чтобы подобрать пин-код к токену, есть десять попыток. После десятого неверного ввода символов заблокируется.

Иногда количество попыток ввода можно увеличить. Для этого нужно зайти на токен в качестве администратора и разблокировать пин-код:

- Перейти в панель управления токеном. Например, если используется носитель «Рутокен», то нужно перейти в Пуск — Панель управления — Панель управления «Рутокен» — вкладка «Администрирование».

- Ввести пин-код администратора. Стандартное значение устанавливает производитель: для «Рутокена» — 87654321, для Jacarta SE — 00000000 для PKI-части и 1234567890 для ГОСТ части. Если стандартное значение администратора не подошло, значит его сменили, и нужно вспоминать установленную комбинацию. На это есть десять попыток, потом токен окончательно заблокируется.

- Разблокировать пин-код токена. Для этого на вкладке «Администрирование» нажать «Разблокировать».

Также, если пин-код администратора известен, то можно сбросить попытки ввода другим способом — через КриптоПро CSP:

- Открыть КриптоПро CSP, перейти на вкладку «Оборудование» и нажать кнопку «Настроить типы носителей».

- Выбрать свой токен. Открыть его свойства и перейти в раздел «Информация».

- Разблокировать пин-код.

После разблокировки счетчик попыток ввода сбросится.

Если вспомнить или изменить нужную комбинацию не удалось, придется получать новый сертификат подписи в УЦ: отозвать старый сертификат и получить новый. Токен можно использовать старый — можете отформатировать носитель, тогда старый пин-код и сертификат удалятся. Отметим, что отформатировать токены марок Рутокен, eToken, JaCarta LT можно без прав администратора. Но для форматирования носителя Jacarta SE нужно знать администраторский пин.

При записи подписи на новый токен советуем поменять стандартный пин-код носителя на собственный. Это, конечно, может привести к тому, что комбинация вновь потеряется. Но лучше получить новый сертификат, чем пострадать от мошенников, которые смогли взломать «заводское» значение на токене и подписали украденной ЭП важные документы.

Можно записать мастер-пароль

с помощью PasswordBits

Да, можно записать мастер-пароль. Не знаю, откуда взялась идея не записывать свои пароли, но с этим нужно покончить.

Не знаю, откуда взялась идея не записывать свои пароли, но с этим нужно покончить.

Это не только нормально, но и неплохо иметь аварийный лист диспетчера паролей, как говорилось здесь.

Зачем записывать мастер-пароль?

Мы забывчивы, это часть человеческого бытия.

Даже если вы знаете на 100%, вы никогда не забудете этот пароль, все же разумно записать его.

Настоящую заботу вызывает то, где вы храните эту бумагу. Я рекомендую хранить его либо в сейфе дома, либо в банковской ячейке. Если у вас есть кто-то, кому вы доверяете, вы также можете дать ему копию, чтобы сохранить ее в своем сейфе или менеджере паролей, или запечатать ее в конверте, чтобы они не могли подглядывать.

Не могу передать, сколько раз я встречал в Интернете людей, жалующихся на потерю мастер-пароля. Найти их можно на форумах и в обзорах на сами продукты. Менеджер паролей намеренно не позволяет вам сбросить ваш мастер-пароль, потому что, если бы они могли, кто-то мог бы взломать их серверы или вашу учетную запись.

Theat Model: Home

Причина, по которой безопасно записывать мастер-пароль, связана с моделью угроз. Маловероятно, что кто-то проникнет в ваш дом и найдет ваш мастер-пароль к вашему менеджеру паролей.

Скорее всего, вы забыли свой мастер-пароль.

Почему бы не записать все пароли?

Да, это правда, записать все свои пароли на бумаге и спрятать их дома — это безопаснее, чем менеджер паролей.

Но это не значит, что стало лучше.

Люди, которые записывают пароли, чаще используют их повторно. Повторное использование пароля — худшее, что вы можете сделать, когда дело доходит до паролей.

Если вы использовали тот же пароль для своего банка, что и для какого-то случайного сайта, пароль будет таким же надежным, как и самое слабое звено. Если этот безымянный сайт будет взломан, то же самое произойдет и с вашим банковским счетом.

Кроме того, люди не умеют придумывать случайные пароли. Они будут придерживаться имен детей или домашних животных. Проблема в том, что у многих людей одинаковые имена домашних животных или детей, и они используют одни и те же «?» или «123», добавленное к паролю.

Проблема в том, что у многих людей одинаковые имена домашних животных или детей, и они используют одни и те же «?» или «123», добавленное к паролю.

Хотите узнать, взламывали ли когда-нибудь ваши пароли ранее? Проверьте https://haveibeenpwned.com/Passwords. Интересно, можно ли доверять этому сайту? Посмотрите мой пост здесь об этом.

Если вы не хотите давать каждой учетной записи действительно случайный пароль и записывать его вручную, тогда ручка и бумага — не лучший способ хранения паролей. Если вы или кто-то из ваших знакомых настаивает на использовании книги паролей, то у нас есть руководство, которое может очень помочь.

И те немногие из вас, кто использует созданную вами систему алгоритмов или паролей, пожалуйста, прекратите это делать, это не так умно, как вы думаете.

Цифровая воля

Никто не любит говорить о смерти, особенно если вы молоды. Это не весело, но есть над чем подумать. Вы никогда не знаете, что может случиться, и в таких ситуациях может быть очень полезно спрятать лист бумаги с мастер-паролем для вашего менеджера паролей.

Думайте не только о том, что будет, если вы сдадите экзамен, но и о том, что если вы впадете в кому или просто не сможете использовать свою технику .

Менеджер паролей может действовать как цифровое завещание со всеми ключами ко всему в вашей жизни. Ипотека, электричество и все другие счета могут быть оплачены вовремя. Ваши учетные записи в социальных сетях могут быть правильно закрыты, и ни один день не будет взломан, чтобы стать спам-ботом.

Вам не нужно сообщать кому-либо свой мастер-пароль, но вы должны показать им, как они могут его найти.

Персональный TidBit: Важны не пароли к счетам, а пароли к сентиментальные предметы лайки где они хранили семейные фотографии и письма которые они написали. Этот маленький пароль может помешать вам снова услышать их голос или увидеть фотографий, которые они сделали , чтобы заново пережить тот день. Поверьте мне, если у вас есть кто-то, кого вы любите, запишите этот мастер-пароль и следите за всеми паролями, которые вы используете.

Поверьте мне, если у вас есть кто-то, кого вы любите, запишите этот мастер-пароль и следите за всеми паролями, которые вы используете.

Некоторые менеджеры паролей, такие как Bitwarden, даже предлагают аварийный доступ. Вы заранее настраиваете, кто должен получить доступ к вашей учетной записи, если с вами что-то случится. Другой человек запускает доступ, и если вы не отвечаете на повторяющиеся электронные письма в течение установленного вами времени, он получает учетную запись.

Вот отличная статья из New York Times о том, как важно иметь резервный план для ваших паролей.

Другие параметры

Вы даже можете скрыть свой мастер-пароль на виду. У меня есть сообщение, в котором показано, как вы можете использовать документ или URL-адрес в качестве своего мастер-пароля.

Использование придуманного вами предложения или URL-адреса намного безопаснее, и его легко скрыть на виду. Никто не станет мудрее, если наткнется на список URL-адресов или документ, который вы написали.

Что ты думаешь?

Мне любопытно узнать, что другие думают о том, чтобы записать мастер-пароль и хранить его в надежном месте. Используете ли вы какой-то специальный метод, чтобы «скрыть» пароль? Или вы думаете, что я сумасшедший, раз рекомендую записывать любые пароли?

Я хотел бы услышать ваше мнение об этом обсуждении!

Локальная обратная запись пароля с самостоятельным сбросом пароля — Azure Active Directory — Microsoft Entra

Обратная связь Редактировать

Твиттер LinkedIn Фейсбук Эл. адрес

- Статья

- 10 минут на чтение

Самостоятельный сброс пароля Azure Active Directory (Azure AD) (SSPR) позволяет пользователям сбрасывать свои пароли в облаке, но у большинства компаний также есть локальная среда доменных служб Active Directory (AD DS) для пользователей. Обратная запись паролей позволяет записывать изменения паролей в облаке обратно в локальный каталог в режиме реального времени с помощью Azure AD Connect или облачной синхронизации Azure AD Connect. Когда пользователи изменяют или сбрасывают свои пароли с помощью SSPR в облаке, обновленные пароли также записываются обратно в локальную среду AD DS.

Обратная запись паролей позволяет записывать изменения паролей в облаке обратно в локальный каталог в режиме реального времени с помощью Azure AD Connect или облачной синхронизации Azure AD Connect. Когда пользователи изменяют или сбрасывают свои пароли с помощью SSPR в облаке, обновленные пароли также записываются обратно в локальную среду AD DS.

Важно

В этой концептуальной статье администратору объясняется, как работает обратная запись при самостоятельном сбросе пароля. Если вы являетесь конечным пользователем, уже зарегистрировавшимся для самостоятельного сброса пароля и вам необходимо вернуться в свою учетную запись, перейдите по ссылке https://aka.ms/sspr.

Если ваша ИТ-команда не включила возможность сброса собственного пароля, обратитесь в службу поддержки за дополнительной помощью.

Обратная запись пароля поддерживается в средах, использующих следующие модели гибридной идентификации:

- Синхронизация хэшей паролей

- Сквозная аутентификация

- Службы федерации Active Directory

Обратная запись паролей обеспечивает следующие функции:

- Применение политик паролей локальных доменных служб Active Directory (AD DS) : Когда пользователь сбрасывает свой пароль, он проверяется на соответствие вашей локальной политике AD DS.

прежде чем зафиксировать его в этом каталоге. Этот обзор включает проверку истории, сложности, возраста, фильтров паролей и любых других ограничений паролей, которые вы определяете в AD DS.

прежде чем зафиксировать его в этом каталоге. Этот обзор включает проверку истории, сложности, возраста, фильтров паролей и любых других ограничений паролей, которые вы определяете в AD DS. - Обратная связь с нулевой задержкой : Обратная запись пароля является синхронной операцией. Пользователи немедленно уведомляются, если их пароль не соответствует политике или не может быть сброшен или изменен по какой-либо причине.

- Поддерживает изменение пароля с панели доступа и Microsoft 365 : когда федеративные пользователи или пользователи с синхронизацией хэшей паролей приходят, чтобы изменить свои просроченные или неистекшие пароли, эти пароли записываются обратно в AD DS.

- Поддерживает обратную запись паролей, когда администратор сбрасывает их с портала Azure : когда администратор сбрасывает пароль пользователя на портале Azure, если этот пользователь является федеративным или хэш пароля синхронизирован, пароль записывается обратно в локальную среду.

В настоящее время эта функция не поддерживается на портале администрирования Office.

В настоящее время эта функция не поддерживается на портале администрирования Office. - Не требует каких-либо правил брандмауэра для входящего трафика. : обратная запись паролей использует ретранслятор служебной шины Azure в качестве базового канала связи. Вся связь осуществляется через порт 443.

- Поддерживает параллельное развертывание на уровне домена , используя Azure AD Connect или облачную синхронизацию для разных групп пользователей в зависимости от их потребностей, включая пользователей, которые находятся в отключенных доменах.

Примечание

Учетные записи администраторов, существующие в защищенных группах в локальной службе AD, могут использоваться с обратной записью паролей. Администраторы могут изменить свой пароль в облаке, но не могут сбросить забытый пароль. Дополнительные сведения о защищенных группах см. в статье Защищенные учетные записи и группы в доменных службах Active Directory.

Чтобы начать работу с обратной записью SSPR, выполните одно или оба следующих руководства:

- Учебное пособие.

Включение обратной записи для самостоятельного сброса пароля (SSPR)

Включение обратной записи для самостоятельного сброса пароля (SSPR) - Учебное пособие. Включение обратной записи пароля для самостоятельного сброса пароля облачной синхронизации Azure Active Directory Connect в локальную среду (предварительная версия)

Вы можете одновременно развернуть Azure AD Connect и облачную синхронизацию в разных доменах для разных групп пользователей. Это помогает существующим пользователям продолжать записывать изменения паролей при добавлении параметра в тех случаях, когда пользователи находятся в отключенных доменах из-за слияния или разделения компании. Azure AD Connect и облачную синхронизацию можно настроить в разных доменах, чтобы пользователи из одного домена могли использовать Azure AD Connect, а пользователи из другого домена использовали облачную синхронизацию. Облачная синхронизация также может обеспечить более высокую доступность, поскольку она не зависит от одного экземпляра Azure AD Connect. Сравнение функций двух вариантов развертывания см. в разделе Сравнение Azure AD Connect и облачной синхронизации.

в разделе Сравнение Azure AD Connect и облачной синхронизации.

Как работает обратная запись пароля

Когда учетная запись пользователя, настроенная для федерации, синхронизация хэша пароля (или, в случае развертывания Azure AD Connect, сквозная проверка подлинности) пытается сбросить или изменить пароль в облаке, происходит следующее происходят действия:

Выполняется проверка на тип пароля пользователя. Если пароль управляется локально:

.- Выполняется проверка, запущена ли служба обратной записи. Если это так, пользователь может продолжить.

- Если служба обратной записи не работает, пользователь информируется о том, что его пароль не может быть сброшен прямо сейчас.

Затем пользователь проходит соответствующие шлюзы аутентификации и попадает на страницу Сброс пароля .

Пользователь выбирает новый пароль и подтверждает его.

Когда пользователь выбирает Отправить , незашифрованный пароль шифруется открытым ключом, созданным в процессе настройки обратной записи.

Зашифрованный пароль включен в полезную нагрузку, которая отправляется по каналу HTTPS на ретранслятор служебной шины для конкретного клиента (который настраивается для вас в процессе настройки обратной записи). Это реле защищено случайно сгенерированным паролем, который известен только вашей локальной установке.

После того, как сообщение достигает служебной шины, конечная точка сброса пароля автоматически просыпается и видит, что у нее есть ожидающий запрос на сброс.

Затем служба ищет пользователя, используя атрибут облачной привязки. Для успешного поиска должны быть выполнены следующие условия:

- Объект пользователя должен существовать в пространстве соединителя доменных служб Active Directory.

- Пользовательский объект должен быть связан с соответствующим объектом метавселенной (MV).

- Объект пользователя должен быть связан с соответствующим объектом соединителя Azure AD.

- Ссылка от объекта соединителя AD DS к MV должна иметь правило синхронизации

Microsoft.по ссылке. InfromADUserAccountEnabled.xxx

InfromADUserAccountEnabled.xxx

Когда вызов поступает из облака, механизм синхронизации использует атрибут cloudAnchor для поиска объекта пространства соединителя Azure AD. Затем он следует по ссылке обратно к объекту MV, а затем по ссылке обратно к объекту AD DS. Поскольку для одного и того же пользователя может быть несколько объектов AD DS (несколько лесов), модуль синхронизации использует

Microsoft.InfromADUserAccountEnabled.xxxссылку, чтобы выбрать правильный.После того, как учетная запись пользователя найдена, предпринимается попытка сбросить пароль непосредственно в соответствующем лесу доменных служб Active Directory.

Если операция установки пароля выполнена успешно, пользователю сообщается, что его пароль был изменен.

Примечание

Если хэш пароля пользователя синхронизируется с Azure AD с помощью синхронизации хэша паролей, есть вероятность, что локальная политика паролей слабее, чем облачная политика паролей.

В этом случае применяется локальная политика. Эта политика гарантирует, что ваша локальная политика будет применена в облаке, независимо от того, используете ли вы синхронизацию хэшей паролей или федерацию для обеспечения единого входа.

В этом случае применяется локальная политика. Эта политика гарантирует, что ваша локальная политика будет применена в облаке, независимо от того, используете ли вы синхронизацию хэшей паролей или федерацию для обеспечения единого входа.Если операция установки пароля не удалась, пользователю будет предложено повторить попытку. Операция может завершиться неудачей по следующим причинам:

- Служба не работает.

- Выбранный ими пароль не соответствует политике организации.

- Не удалось найти пользователя в локальной среде AD DS.

Сообщения об ошибках служат руководством для пользователей, чтобы они могли попытаться решить проблему без вмешательства администратора.

Безопасность обратной записи паролей

Обратная запись паролей — это служба с высокой степенью защиты. Чтобы обеспечить защиту вашей информации, включена четырехуровневая модель безопасности:

- Ретранслятор служебной шины для конкретного клиента

- При настройке службы настраивается реле служебной шины для конкретного арендатора, защищенное случайным образом сгенерированным надежным паролем, к которому Microsoft никогда не имеет доступа.

- При настройке службы настраивается реле служебной шины для конкретного арендатора, защищенное случайным образом сгенерированным надежным паролем, к которому Microsoft никогда не имеет доступа.

- Заблокирован, криптографически стойкий, ключ шифрования пароля

- После создания ретранслятора служебной шины создается надежный симметричный ключ, который используется для шифрования пароля при его передаче по сети. Этот ключ хранится только в секретном хранилище вашей компании в облаке, которое строго заблокировано и проверено, как и любой другой пароль в каталоге.

- Стандарт безопасности транспортного уровня (TLS)

- Когда в облаке происходит операция сброса или изменения пароля, открытый текстовый пароль шифруется с помощью вашего открытого ключа.

- Зашифрованный пароль помещается в сообщение HTTPS, которое отправляется по зашифрованному каналу с использованием сертификатов Microsoft TLS/SSL на ретранслятор служебной шины.

- После поступления сообщения в служебную шину ваш локальный агент выходит из спящего режима и выполняет проверку подлинности на служебной шине с помощью созданного ранее надежного пароля.

- Локальный агент получает зашифрованное сообщение и расшифровывает его с помощью закрытого ключа.

- Локальный агент пытается установить пароль с помощью API SetPassword доменных служб Active Directory. Этот шаг позволяет применить политику паролей локальной службы AD DS (например, сложность, возраст, историю и фильтры) в облаке.

- Политики истечения срока действия сообщений

- Если сообщение находится в служебной шине из-за того, что локальная служба не работает, время ожидания истекает, и оно удаляется через несколько минут. Тайм-аут и удаление сообщения еще больше повышают безопасность.

Сведения о шифровании обратной записи паролей

После того, как пользователь отправляет сброс пароля, запрос на сброс проходит несколько этапов шифрования, прежде чем поступит в вашу локальную среду. Эти этапы шифрования обеспечивают максимальную надежность и безопасность службы. Они описаны следующим образом:

- Шифрование пароля с помощью 2048-битного ключа RSA : после того, как пользователь отправляет пароль для обратной записи в локальную среду, сам отправленный пароль шифруется с помощью 2048-битного ключа RSA.

- Шифрование на уровне пакета с помощью 256-битного AES-GCM : Весь пакет, пароль и необходимые метаданные шифруются с помощью AES-GCM (с размером ключа 256 бит). Это шифрование не позволяет любому, у кого есть прямой доступ к базовому каналу служебной шины, просматривать содержимое или изменять его.

- Вся связь происходит по протоколу TLS/SSL : Вся связь с служебной шиной происходит по каналу SSL/TLS. Это шифрование защищает содержимое от несанкционированных третьих лиц.

- Автоматическое обновление ключей каждые шесть месяцев : все ключи обновляются каждые шесть месяцев или каждый раз, когда обратная запись паролей отключается, а затем снова включается в Azure AD Connect, чтобы обеспечить максимальную безопасность службы.

Использование пропускной способности при обратной записи паролей

Обратная запись паролей — это служба с низкой пропускной способностью, которая отправляет запросы обратно локальному агенту только при следующих обстоятельствах:

- Два сообщения отправляются, когда эта функция включена или отключена через Azure AD Connect.

- Одно сообщение отправляется каждые пять минут в качестве пульса службы, пока служба работает.

- Каждый раз при отправке нового пароля отправляются два сообщения:

- Первое сообщение — запрос на выполнение операции.

- Второе сообщение содержит результат операции и отправляется в следующих случаях:

- При каждой отправке нового пароля во время самостоятельного сброса пароля пользователем.

- Каждый раз при отправке нового пароля во время операции смены пароля пользователя.

- Каждый раз, когда новый пароль отправляется во время сброса пароля пользователя, инициированного администратором (только с порталов администрирования Azure).

Размер сообщения и пропускная способность

Размер каждого из описанных ранее сообщений обычно не превышает 1 КБ. Даже при экстремальных нагрузках сама служба обратной записи паролей потребляет несколько килобит в секунду пропускной способности. Поскольку каждое сообщение отправляется в режиме реального времени, только когда это требуется для операции обновления пароля, а также из-за того, что размер сообщения очень мал, использование пропускной способности для возможности обратной записи слишком мало, чтобы иметь измеримое влияние.

Поскольку каждое сообщение отправляется в режиме реального времени, только когда это требуется для операции обновления пароля, а также из-за того, что размер сообщения очень мал, использование пропускной способности для возможности обратной записи слишком мало, чтобы иметь измеримое влияние.

Поддерживаемые операции обратной записи

Пароли записываются обратно во всех следующих ситуациях:

Неподдерживаемые операции обратной записи

Пароли не записываются обратно ни в одной из следующих ситуаций:

- Неподдерживаемые операции конечного пользователя

- Любой конечный пользователь сбрасывает свой пароль с помощью PowerShell версии 1, версии 2 или API Microsoft Graph.

- Неподдерживаемые операции администратора

- Любой сброс пароля конечного пользователя по инициативе администратора из PowerShell версии 1 или версии 2.

- Любой сброс пароля конечного пользователя по инициативе администратора из центра администрирования Microsoft 365.

- Любой администратор не может использовать инструмент сброса пароля для сброса собственного пароля для обратной записи пароля.

Предупреждение

Использование флажка «Пользователь должен сменить пароль при следующем входе в систему» в локальных средствах администрирования AD DS, таких как «Пользователи и компьютеры Active Directory» или в Центре администрирования Active Directory, поддерживается в качестве функции предварительного просмотра Azure AD Connect. Дополнительные сведения см. в статье Реализация синхронизации хэшей паролей с помощью синхронизации Azure AD Connect.

Примечание

Если для пользователя установлен параметр «Срок действия пароля неограничен» в Active Directory (AD), флаг принудительной смены пароля не будет установлен в Active Directory (AD), поэтому пользователю не будет предложено изменить пароль при следующем входе в систему, даже если во время сброса пароля конечного пользователя, инициированного администратором, выбран параметр, заставляющий пользователя изменить свой пароль при следующем входе в систему.

прежде чем зафиксировать его в этом каталоге. Этот обзор включает проверку истории, сложности, возраста, фильтров паролей и любых других ограничений паролей, которые вы определяете в AD DS.

прежде чем зафиксировать его в этом каталоге. Этот обзор включает проверку истории, сложности, возраста, фильтров паролей и любых других ограничений паролей, которые вы определяете в AD DS.