Как придумать логин и пароль?

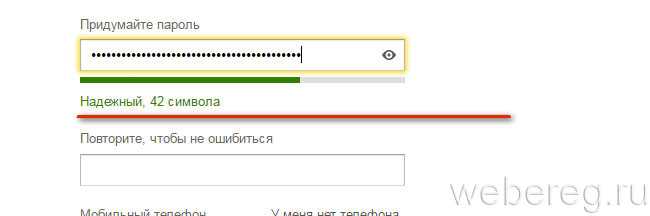

Как следствие моих увлечений, я зарегистрирован на многих сайтах, посвященных иностранным языкам. Как всегда бывает у чайников, долгое время я пользовался одной комбинацией логина и пароля, логина с целью узнавания, а пароля — в силу моей страшнейшей лени. Все это, как обычно, продолжалось до первого взлома моей почты и последующего мутора с ее восстановлением. Прежде всего меня напугал тот факт, что пароль был слишком легкий, и взломать его труда не составило. Добавим к этому отсутствие идей о других паролях, небольшую необходимость в разных логинах, и надобность к каждому сайту иметь свой пароль. После небольших обдумываний я стал пользоваться такой схемой —

Прежде всего, нам необходимо два каких-либо кодовых небольших слова. Можно их взять из имени-фамилии, даты рождения и прочей информации, которую как раз обычно и суют в логины-пароли. К примеру, вас зовут Иванов Петр Сидорович, и живете вы на улице Карла Маркса, дом 10. Первое кодовое слово у вас будет IPS — по первым буквам ФИО, второе можно сделать KM10. Заметьте, что кодовых слова у вас всего два, и вы вольны сделать их любыми, хоть случайными, лишь бы вы их хорошо запомнили. Больше ничего запоминать все равно нужды не будет.

Первое кодовое слово у вас будет IPS — по первым буквам ФИО, второе можно сделать KM10. Заметьте, что кодовых слова у вас всего два, и вы вольны сделать их любыми, хоть случайными, лишь бы вы их хорошо запомнили. Больше ничего запоминать все равно нужды не будет.

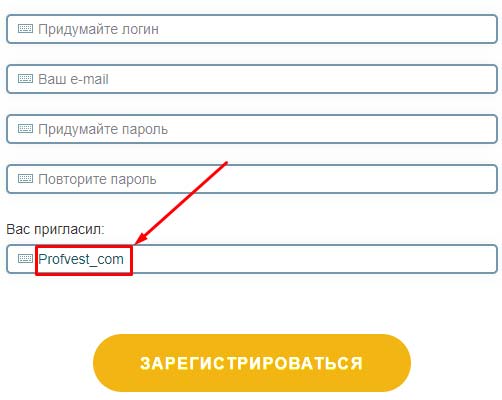

Далее вам нужно придерживаться одной выбранной вами же схемы — берем от названия сайта N символов, добавляем их до\после\в середину первого кодового слова в прямом\обратном порядке — и получаем логин. По предыдущей или немного измененной схеме с помощью второго кодового слова получаем пароль.

пример

сайт www.rutracker.org

Название как таковое — rutracker

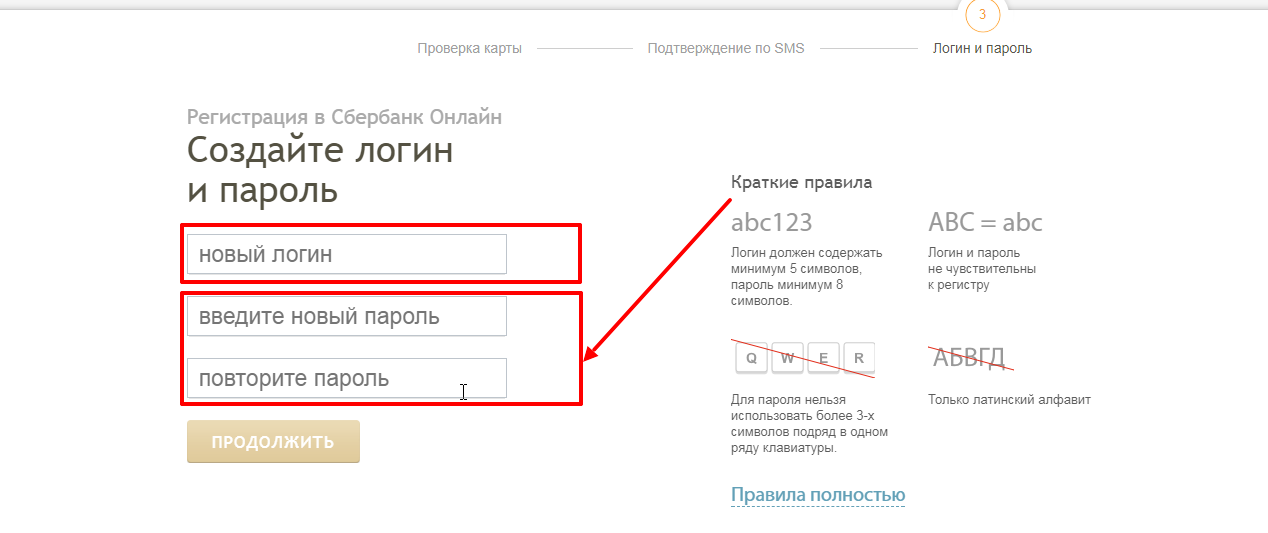

Логин обычно не может быть менее 6 знаков, пароль более-менее безопасно делать не менее 8.

Допустим, наша схема на логин — 3 первых знака названия + 1 кодовое слово. Наш логин выходит — rutips

Схема на логин пусть будет 4 знака с конца в обратном порядке + кодовое слово №2. выходит пароль — reck + km10 = reckkm10

Все, у нас есть теперь комбинация логина и довольно неплохого пароля.

В чем плюс этой методики?

1. Не надо запоминать никаких комбинаций ни для какого сайта. Если вы зашли на сайт и смутно помните, что на нем уже были, вы ВСЕГДА сможете ввести правильный логин\пароль. Одно исключение — за время непосещения название сайта сменилось, но это бывает очень редко, потому как чаще меняются домены первого уровня, которые нас не интересуют.

2. Практически на любом сайте НЕ будет уже вашего логина, потому как навряд ли ваш логин будет каким-либо хорошо переводимым словом, а комбинаций из 6 даже английских букв, без цифр, может быть не менее нескольких миллионов (учтем, что кусок логина мы берем из сайта, навряд ли нам встретятся ВСЕ сочетания букв на выбранном месте), и наша единственно возможная, скорее всего, будет просто набором символов.

3. Пароль, в свою очередь, при правильном выборе кодового слова, всегда будет сложным и труднодешифруемым. Не секрет, что часто ломаются коды либо перебором дней рождения членов семьи, либо программка-дешифратор перебирает слова русского и английского алфавитов, пытаясь их ввести в качестве кода. Естественно, при такой методике хакер не получит ничего.

Естественно, при такой методике хакер не получит ничего.

4. Логин\пароль ВСЕГДА можно усложнить, лишь легко продумав начальные параметры кодовых слов и их написания. Пишите заборчиком, или изначально возьмите слово с буквами в разном регистре и цифрами. Любите Джеки Чана? Берите кодовым словом JC7Apr — инициалы псевдонима и дату рождения актера. Пароль на сайт, к примеру, vkontakte — JC7Apretk навряд ли запомнят, если даже подглядят, в то время как вы его не забудете и без записи. Хотите, чтоб вообще ничего понятно не было? Придумайте схему, в которой кодовое слово вставляется внутрь куска названия сайта — tuaskstre.

5. Даже имея на руках логин\пароль, маловероятно, чтоб кто-либо догадался о методике составления, при условии ее минимальной сложности. Кто легко поймет суть пароля mGtOu9rR, даже если узнает, что вы выпустились из МГУ в 2009? Он ведь не расчленит пароль на mGtOu9rR (сайт torrentino).

6. Данной схемой могут пользоваться все люди, и даже зная про нее, потенциально взломоопасен лишь логин, который у всех на виду, а не пароль. Пусть взломщик знает, что вы используете непонятно сколько знаков непонятно как из названия сайта, это ему не поможет ничем. Также стоит учесть, что схема прекрасно работает для большинста людей, потому что даже легкой схемой можно получить огромнейшее количество разных уникальных логинов.

Пусть взломщик знает, что вы используете непонятно сколько знаков непонятно как из названия сайта, это ему не поможет ничем. Также стоит учесть, что схема прекрасно работает для большинста людей, потому что даже легкой схемой можно получить огромнейшее количество разных уникальных логинов.

7. Если не распространять свои данные или другую информацию, по которой можно вас опознать, то вы остаетесь практически анонимным на разных сайтах. Пусть на рутрекере насмехаются над юзером с ником manrut (к примеру), но вряд ли узнают его же в нике mantor на сайте торрентино. Причем заметьте — это при самой элементарной и простой схеме.

В чем минус этой методики?

1. Вы не сможете назначить осмысленный, нужный вам логин, тем более русскими буквами. На небольшой части сайтов это нежелательно (локальные форумы, дружеские форумы по определенной тематике и тому подобное). Странно, когда Саня по прозвищу Череп, которое он сам себе дал, холит и лелеет, не регистрируется под ником 4epen. Также многие люди на сайтах знакомств и подобных им не хотят быть LOMOSVECOW, а Пуськой, Малышкой или кем-либо навроде.

Также многие люди на сайтах знакомств и подобных им не хотят быть LOMOSVECOW, а Пуськой, Малышкой или кем-либо навроде.

Впрочем, малое количество сайтов такого рода не создаст особых проблем, да и пароль к ним легко можно поменять по методике.

2. Надобность запоминать логин\пароль, а не хранить их где-либо. Минус методики заключается в ее плюсах. Логин, да и пароль по методике для любого сайта свой, сложный, легко вспоминающийся, но только один-единственный. Если его кто-либо увидит по вашей неосторожности, последствия будут достаточно проблематичны, ведь, сменив их, вам придется новые уже запоминать самостоятельно, и данный сайт никогда больше методике соответствовать не будет. (по меньшей мере до смены адреса).

Однако не так страшен черт, как его малюют, и самая обычная осторожность вам поможет.

В итоге, я сейчас достаточно активно пользуюсь несколькими десятками сайтов, из которых не менее двадцати я зарегистрировал по своей схеме. Я их могу не запоминать, но сказать почти сразу для любого сайта, ни разу не ошибившись. На сайты, где я регистрировался год и два назад, я захожу без особых хлопот. И самое главное — я никогда не мучаюсь, изобретая логин, и, в особенности, пароль. Это очень удобно.

На сайты, где я регистрировался год и два назад, я захожу без особых хлопот. И самое главное — я никогда не мучаюсь, изобретая логин, и, в особенности, пароль. Это очень удобно.

как придумать и не забыть надежный пароль

Главная » Архив » Новости » » Эксперты: как придумать и не забыть надежный пароль

Рецепт надежного пароля заключается в его длине, периодическом обновлении, а также в способе хранения — не забыть секретный код помогут специальные менеджеры паролей или обычный бумажный листок в кошельке, рассказали опрошенные РИА Новости эксперты.

«Пароль – это один из важнейших факторов цифровой безопасности. С одной стороны, сегодня люди стали более ответственно относиться к своим данным и аккаунтам, но, с другой стороны, общий уровень цифровой грамотности все еще не так высок», — уверен эксперт «Лаборатории Касперского» Дмитрий Галов. По данным исследования Kaspersky, отдельные пароли для каждого онлайн-аккаунта создают только 39% россиян.

Мультичейн – ключ к долгосрочному развитию блокчейна?

По словам главы представительства Avast в России и СНГ

«К сожалению, многие пользователи небрежно относятся к этому вопросу. Часто злоумышленники, получив логин и пароль от учетной записи на слабозащищенном сервере после утечки данных, пробуют применить его ко всем остальным сервисам. В случае, если один и тот же пароль используется на разных учетных записях, у злоумышленников это получится», — отметил А. Федоров из Avast.

Основатель компании DeviceLock Ашот Оганесян сообщил, что придумать пароль можно при помощи мнемонических правил. «Например, составить длинное предложение, первые буквы слов, цифры и знаки препинания которого составят пароль.

Руководитель «Агентства кибербезопасности» Евгений Лифшиц советует не хранить пароли в устройствах. «Всего одна утечка из любого места, и все ваши аккаунты будут скомпрометированы. … Раньше рекомендовали ни в коем случае не писать пароль на листке рядом с монитором, сейчас, когда мошенник скорее всего залезет через интернет, а не через окно, логичнее рекомендовать не хранить пароли в чатах, в облаке и в текстовом файле на сервере. А вот на листочке, который у вас где-то в рабочей папке или бумажнике — как раз вполне», — считает он.

Оптимальный срок жизни для пароля — от трех до шести месяцев, добавил директор департамента корпоративных продаж ESET Russia

«Придумайте забавное слово или фразу, добавьте пару цифр наугад и запишите в блокнот так, чтобы никто не видел, спрячьте его. Когда пароль запомнится – уничтожьте. Не меняйте пароли перед отпуском – точно не вспомните, лучше применить процедуру восстановления. Обязательно включите двухфакторную аутентификацию (подтверждения по смс). Для ваших критичных систем (хранящих важную информацию — ред.) освойте токены и меняйте их раз в квартал, или если возникли подозрения в их компрометации», — советует директор экспертно-аналитического центра ГК InfoWatch Михаил Смирнов.

По материалам РИА Новости

Генератор имени пользователя и пароля | Справочный центр Bitwarden

Используйте инструмент генератора Bitwarden, чтобы легко создавать надежные пароли и уникальные имена пользователей. Генератор паролей доступен во всех приложениях Bitwarden, а генератор имен пользователей доступен в веб-хранилище, расширении браузера, настольном и мобильном приложении.

Если вы еще не являетесь пользователем Bitwarden, вы также можете протестировать наш бесплатный генератор паролей на странице https://bitwarden.com/password-generator/.

Создать пароль

Чтобы сгенерировать надежный пароль:

Выберите Инструменты на панели навигации и выберите Генератор на странице параметров инструментов:

Генератор паролей Web V0042 будут сохранены для будущего использования генератора паролей. Вы также можете быстро сгенерировать надежный пароль, используя те же параметры, непосредственно на экранах «Добавить/редактировать элемент» с помощью Создать 9Кнопка 0019: Генератор паролей Web VaultВыберите вкладку Генератор :

Генератор паролей расширения браузераВы также можете создать надежный пароль на экране «Добавить/редактировать элемент» с помощью кнопки Создать 3: Генератор паролей расширения браузера

Выберите View → Generator в строке меню:

Генератор паролей для настольных приложенийВы также можете создать надежный пароль на экране «Добавить/редактировать элемент» с помощью Кнопка «Создать »:

Генератор паролей для настольных приложенийВыберите вкладку Генератор :

Генератор паролей для мобильных устройствВы также можете создать надежный пароль на экране «Добавить/редактировать элемент», а также в приложении для iOS расширение, доступное при нажатии значка «Поделиться» с помощью кнопки Создать :

Генератор мобильных паролейИспользуйте команду generate для создания пароля:

bw generate -uln --length 14

Для получения дополнительной информации см. документацию по интерфейсу командной строки Bitwarden.

документацию по интерфейсу командной строки Bitwarden.

Типы паролей

Пароль

Пароли представляют собой случайно сгенерированные строки из настраиваемого набора типов символов. Варианты паролей включают:

Длина : количество символов в вашем пароле.

Минимальное количество цифр : Минимальное количество цифр в вашем пароле, если 0-9 включен.

9&*

Избегайте двусмысленных символов : Не допускайте использования в ваших паролях одновременно 1 и l или обоих 0 и o .

warning

Если вам не нужно удовлетворять конкретным требованиям к паролю сайта, мы рекомендуем оставить Минимальные числа и Минимальные специальные как можно более низкими (0-1), поскольку чрезмерное ограничение ограничивает надежность генерируемых паролей. .

.

Парольная фраза

Парольные фразы представляют собой случайно сгенерированные группы слов, например панда-ланч-воодушевление-сопротивление . Варианты фраз-паролей включают:

Количество слов : Количество слов в фразе-пароле.

Разделитель слов : Символ, используемый для разделения слов в вашей парольной фразе (

-в приведенном выше примере).Заглавная : Заглавная первая буква каждого слова в вашей фразе-пароле.

Включить номер : Включить один цифровой символ в свою парольную фразу.

Сгенерируйте имя пользователя

, чтобы генерировать имя пользователя:

SELECT Инструменты Из навигационной панели и выбора Generator Из Selection Menu:

Web vault vater -vecrame genator . Генератор вкладка: Расширение браузера Генератор имени пользователя

Генератор вкладка: Расширение браузера Генератор имени пользователя Вы также можете сгенерировать имя пользователя на экране «Добавить/редактировать элемент» с помощью кнопки Создать :

Генератор имен пользователей расширения браузераВыберите Вид → Генератор в строке меню:

Генератор имен пользователей рабочего стола:Вы также можете сгенерировать имя пользователя на экране «Добавить/редактировать элемент» с помощью кнопки Создать :

Генератор имени пользователя для настольного приложенияВыберите Генератор 9Вкладка 0019:

Генератор имен пользователей для мобильных устройствВы также можете сгенерировать имя пользователя на экране «Добавить/редактировать элемент», а также из расширения приложения iOS, доступ к которому можно получить, коснувшись значка «Поделиться» с помощью кнопки Создать :

Мобильный генератор имен пользователейТипы имен пользователей

Электронная почта с дополнительным адресом

Выберите этот тип, чтобы использовать возможности дополнительной адресации вашего провайдера электронной почты (также известные как «дополнительная адресация» или «псевдоним»). Это сгенерирует адрес плюса (названный в честь

Это сгенерирует адрес плюса (названный в честь + и случайная строка символов) имя пользователя на основе указанного вами адреса электронной почты.

На экране «Добавить/редактировать элемент» расширений браузера и настольных приложений вы можете выбрать между генерацией имени пользователя со строкой Random (например, [email protected] ) или на основе строки элемента Имя веб-сайта (например, [email protected] ). Имя веб-сайта ограничено браузером и настольным компьютером, поскольку для этого требуется знание URI входа в систему, в других местах генератор имени пользователя по умолчанию будет Случайный.

tip

Зачем использовать электронную почту с дополнительным адресом?

Дополнительные адресованные электронные письма позволяют фильтровать вашу электронную почту для всей нежелательной почты, которую вы получаете при подписке на новую услугу. При регистрации в службе с именем пользователя

При регистрации в службе с именем пользователя [email protected] электронные письма по-прежнему будут отправляться на [email protected] , но вы можете легко фильтровать электронные письма, содержащие +rnok6xsh , чтобы они не засоряли ваш почтовый ящик. .

Общая электронная почта

Выберите этот тип, чтобы использовать настроенный универсальный почтовый ящик вашего домена. Это создаст случайный адрес электронной почты в указанном вами домене .

На экране «Добавить/редактировать элемент» расширений браузера и настольных приложений вы можете выбрать между созданием имени пользователя с помощью строки Random (например, [email protected] ) или на основе строки элемента. Название веб-сайта (например, [email protected] ). Имя веб-сайта ограничен браузером и настольным компьютером, поскольку для этого требуется знание URI входа в систему, в других местах генератор имен пользователей по умолчанию использует Random.

tip

Зачем использовать универсальную электронную почту?

В некоторых случаях компании с собственным доменом (например, @bitwarden.com ) используют универсальные почтовые ящики, чтобы электронные письма не попадали в ваш личный почтовый ящик и вместо этого направляли их в общий (а иногда и непроверенный) ) почтовый ящик компании на случай, если запись о них потребуется в будущем.

В других случаях лица со своим собственным доменом (например, @gardenllc.com ) используют универсальные настройки для маршрутизации электронной почты от учетных записей с именами пользователей, ориентированными на конфиденциальность (например, [email protected]) на их фактический почтовый ящик.

Псевдоним переадресованной электронной почты

Выберите этот тип, чтобы интегрировать генератор имен пользователей с вашей внешней службой псевдонимов. Большинство приложений Bitwarden поддерживают интеграцию с SimpleLogin, AnonAddy, Firefox Relay, Fastmail и DuckDuckGo. В настоящее время мобильное приложение поддерживает интеграцию с SimpleLogin, AnonAddy и Firefox Relay.

В настоящее время мобильное приложение поддерживает интеграцию с SimpleLogin, AnonAddy и Firefox Relay.

tip

Зачем использовать псевдоним переадресованной электронной почты?

Используя службы псевдонимов электронной почты, такие как SimpleLogin и AnonAddy, вы можете зарегистрировать веб-аккаунты, используя анонимный адрес (например, [email protected] ), который будет пересылать почту на ваш фактический почтовый ящик (например, [email protected] ). Это предотвратит сбор личной информации веб-сайтом или службой (в данном примере — имя Алиса и тот факт, что она работает в Bitwarden) при регистрации.

Чтобы настроить интеграцию псевдонима электронной почты:

Войдите в свою учетную запись SimpleLogin.

Выберите значок профиля и выберите Ключи API из раскрывающегося списка.

SimpleLogin может потребовать от вас ввести пароль для создания ключа API.

SimpleLogin может потребовать от вас ввести пароль для создания ключа API.В разделе Новый ключ API введите имя, указывающее, что новый ключ будет использоваться Bitwarden, и выберите Создать .

Ключи API SimpleLoginСкопируйте ключ API и вставьте его в поле Ключ API в генераторе имени пользователя Bitwarden.

Ключ API SimpleLoginВыберите Повторное создание имени пользователя , чтобы сгенерировать имя пользователя и автоматически создать соответствующий псевдоним в SimpleLogin.

Войдите в свою учетную запись AnonAddy.

В AnonAddy выберите Настройки и прокрутите вниз до раздела API.

Настройки AnonAddyНажмите кнопку Создать новый токен .

В диалоговом окне «Создать новый токен» введите Имя , указывающее, что новый токен будет использоваться Bitwarden, и выберите «Создать токен».

AnonAddy Создать токен

Скопируйте токен личного доступа и вставьте его в поле Токен доступа к API в генераторе имен пользователей Bitwarden.

tip

Мы также рекомендуем добавить этот токен личного доступа к вашему элементу хранилища AnonAddy в Bitwarden, так как это единственный раз, когда токен будет отображаться в AnonAddy.

В поле Имя домена введите допустимое имя домена AnonAddy. Как бесплатный пользователь AnonAddy, ваши варианты:

anonaddy.me,<имя пользователя>.anonaddy.meили<имя пользователя>.anonaddy.com.Выбрать Восстановить имя пользователя для генерации имени пользователя и автоматического создания соответствующего псевдонима в AnonAddy.

Войдите в свою учетную запись Firefox Relay.

Выберите значок профиля и выберите Настройки в раскрывающемся списке:

Меню настроек Firefox RelayСкопируйте API-ключ в поле API Access Token имени пользователя генератора Bitwarden.

Выбрать Восстановить имя пользователя для генерации имени пользователя и автоматического создания соответствующей маски в Firefox Relay.

Войдите в свою учетную запись Fastmail.

Выберите значок профиля и выберите Настройки из выпадающего списка:

Фото местоположения настроек Fastmail — размер регулятораВ меню навигации выберите Пароль и безопасность и выберите Добавить Токены API раздел:

Токен API FastmailВыберите Новый токен API и сгенерируйте новый токен API, который:

Скопируйте Ключ API в поле Токен доступа к API генератора имен пользователей Bitwarden.

Выберите Regenerate Username , чтобы сгенерировать имя пользователя и автоматически создать соответствующий псевдоним в Fastmail.

Следуйте инструкциям DuckDuckGo, чтобы настроить Duck Address.

После настройки Duck Address выберите вкладку Autofill на странице защиты электронной почты DuckDuckGo и откройте инструменты разработчика веб-браузера.

Нажмите кнопку Generate Private Duck Address и откройте вкладку Network в окне инструментов разработчика. Выберите вызов «Адреса» для запроса API POST и найдите элемент авторизации API. Элемент будет выглядеть так:

авторизация: Bearer <значение токена API>.

Создать псевдоним электронной почты DuckDuckGoСкопируйте значение токена авторизации API и вставьте его в поле ключа API в функции генератора Bitwarden.

Выберите Regenerate Username , чтобы сгенерировать имя пользователя и автоматически создать соответствующий псевдоним в DuckDuckGo.

Случайное слово

Выберите этот тип, чтобы сгенерировать случайное слово для вашего имени пользователя. Варианты случайных слов включают в себя:

Варианты случайных слов включают в себя:

Создайте пользователя — MongoDB Руководство

DOCS Home → MongoDB Руководство

на этой странице

- Пререквизиты

- Процедура

- Connect и Authenticate

- .

myTester - Вставить документ как

myTester - Дополнительные примеры

- Аутентификация по имени пользователя/паролю

- Аутентификация Kerberos

- Аутентификация LDAP

- x.509 Аутентификация сертификата клиента

- Следующие шаги

При включенном управлении доступом пользователи должны идентифицировать себя. Вы должны предоставить пользователю одну или несколько ролей. Роль предоставляет привилегии пользователя для выполнения определенных действий с ресурсами MongoDB.

Каждое приложение и пользователь системы MongoDB должны сопоставляться с отдельным

пользователь. Этот принцип изоляции доступа облегчает отзыв доступа

и текущее обслуживание пользователей. Чтобы обеспечить систему с наименьшими привилегиями, предоставляйте пользователю только минимальный набор привилегий.

Чтобы обеспечить систему с наименьшими привилегиями, предоставляйте пользователю только минимальный набор привилегий.

Пререквизиты

, чтобы иметь возможность создавать пользователей, необходимо:

Включить контроль доступа

Создать администратор пользователя

Для обычного творения пользователя, вы должны обладать следующими рециссиями:

6982. Чтобы создать нового пользователя в базе данных, вы должны иметь createUser действие на

этот ресурс базы данных.

Чтобы предоставить роли пользователю, вы должны иметь GrantRole действие над базой данных роли.

userAdmin и встроенные роли userAdminAnyDatabase обеспечивают createUser и grantRole действия над своими

соответствующие ресурсы.

Процедура

В следующей процедуре используется SCRAM

аутентификация.

Подключиться и аутентифицировать

Используя mongosh , подключиться к основному mongod или в сегментированном кластере подключитесь к mongos и пройти аутентификацию в качестве администратора пользователя или

пользователя с требуемыми правами:

Создайте дополнительных пользователей для развертывания

На следующем шаге используется проверка подлинности SCRAM. Дополнительные сведения о других механизмах аутентификации см. Дополнительные примеры.

После аутентификации в качестве администратора пользователя используйте Метод db.createUser() для создания дополнительных пользователей. Вы можете назначить

любые встроенные роли или

определяемые пользователем роли для

пользователи.

Следующая операция добавляет пользователя myTester в тест база данных, у которой есть роль readWrite в тесте база данных, а также роль чтения в отчетности база данных.

| Использовать тест |

| DB.Createuser ( |

| { |

| : «Myrtear» |

| : «Myrtear» |

| : « |

| :» |

| роли: [ { роль: «readWrite», db: «тест»}, |

| { роль: «чтение», db: «отчетность» } ] |

| } 9067 |

Метод passwordPrompt() предлагает ввести

пароль. Вы также можете указать свой пароль непосредственно в виде строки. Мы

рекомендуем использовать метод passwordPrompt() , чтобы избежать

пароль виден на вашем экране и потенциально может привести к утечке

пароль к вашей истории оболочки.

База данных, в которой вы создаете пользователя (в этом примере test ),

базу данных аутентификации этого пользователя. Несмотря на то, что пользователь аутентифицируется

этой базе данных, пользователь может иметь роли в других базах данных. база данных аутентификации пользователя не ограничивает привилегии пользователя.

база данных аутентификации пользователя не ограничивает привилегии пользователя.

После создания дополнительных пользователей выйдите из mongosh .

Подключиться к экземпляру и аутентифицироваться как

myTester Важно

Невозможно переключаться между пользователями в одном и том же монгош сессия. Аутентификация как другого пользователя

означает, что сеанс имеет привилегии монгош .

После выхода из mongosh как myUserAdmin повторно подключитесь как myTester :

Вставить документ как

myTester Как пользователь myTester , у вас есть права на чтение и

операции записи в тесте (а также выполнять чтение

операций в базе данных отчетов ). После аутентификации как

После аутентификации как myTester , вставить документ в коллекцию в тесте база данных. Например, вы можете выполнить следующую вставку

operation in the test database:

| db.foo.insertOne( { x: 1, y: 1 } ) |

See also:

Manage Users and Roles

Additional Examples

Аутентификация имени пользователя/пароля

Следующая операция создает пользователя в отчетах базу данных с указанным именем, паролем и ролями.

Метод passwordPrompt() предлагает ввести

пароль. Вы также можете указать свой пароль непосредственно в виде строки. Мы

рекомендуем использовать метод passwordPrompt() , чтобы избежать

пароль виден на вашем экране и потенциально может привести к утечке

пароль к вашей истории оболочки.

| use reporting |

db. createUser( createUser( |

| { |

| user: «reportsUser», |

| pwd: passwordPrompt(), // or cleartext password |

| roles : [ |

| { роль: «чтение», БД: «отчетность» }, |

| { роль: «чтение», БД: «продукты» }, |

| { роль: «Чтение», БД : «продажи» }, |

| { role: «readWrite», db: «accounts» } |

| ] |

| } |

| ) |

Kerberos Authentication

Users that authenticate to MongoDB using an external authentication

механизм, такой как Kerberos, должен быть создан в $external база данных, которая позволяет mongos или mongod обратиться к внешнему источнику для аутентификации.

Для использования клиентских сеансов и гарантий причинно-следственной связи с $external аутентификация пользователей

(пользователи Kerberos, LDAP или x. 509), имена пользователей не могут быть больше

чем 10к байт.

509), имена пользователей не могут быть больше

чем 10к байт.

Для проверки подлинности Kerberos необходимо добавить участника Kerberos в качестве имя пользователя. Вам не нужно указывать пароль.

Следующая операция добавляет участника Kerberos [email protected] с доступом только для чтения к записям база данных:

| использование $external |

| db.createUser( |

| { |

| Пользователь: «[email protected]», |

| Роли: « |

| {Роли:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» DB: «DB:» |

| } |

| ) |

См. также:

Дополнительные сведения о настройке проверки подлинности Kerberos для вашего развертывания MongoDB см. следующие руководства:

Настройка MongoDB с аутентификацией Kerberos в Linux

Настройка MongoDB с аутентификацией Kerberos в Windows

Аутентификация LDAP

Пользователи, которые проходят аутентификацию в MongoDB с помощью внешней аутентификации

механизм, такой как LDAP, должен быть создан в $external база данных, которая позволяет mongos или mongod обратиться к внешнему источнику для аутентификации.

Для использования клиентских сеансов и гарантий причинно-следственной связи с $external аутентификация пользователей

(пользователи Kerberos, LDAP или x.509), имена пользователей не могут быть больше

чем 10к байт.

Для аутентификации LDAP необходимо указать имя пользователя. Вы не должны чтобы указать пароль, так как он обрабатывается службой LDAP.

Следующая операция добавляет отчетного пользователя с доступом только для чтения

доступ к базе данных записей :

| использование $external |

| db.createUser( |

| { |

| user: «reporting», |

| roles: [ |

| { role: «read», db: «records» } |

| ] |

| } |

| ) |

См. также:

Дополнительные сведения о настройке аутентификации LDAP для

развертывание MongoDB см. в следующих руководствах:

в следующих руководствах:

Аутентификация с использованием SASL и LDAP с ActiveDirectory

Аутентификация с использованием SASL и LDAP с OpenLDAP

x.509 Аутентификация сертификата клиента

Пользователи, которые аутентифицируются в MongoDB с помощью внешней аутентификации

механизм, такой как проверка подлинности клиентского сертификата x.509, должен быть создан в $external база данных, которая позволяет mongos или mongod обратиться к внешнему источнику для аутентификации.

Для использования клиентских сеансов и гарантий причинно-следственной связи с $external аутентификация пользователей

(пользователи Kerberos, LDAP или x.509), имена пользователей не могут быть больше

чем 10к байт.

Для проверки подлинности сертификата клиента x.509 необходимо добавить значение

субъект из сертификата клиента в качестве пользователя MongoDB.

SimpleLogin может потребовать от вас ввести пароль для создания ключа API.

SimpleLogin может потребовать от вас ввести пароль для создания ключа API.