вёрстка — Правильная сетка на bootstrap

Вопрос задан

Изменён 6 лет 2 месяца назад

Просмотрен 760 раз

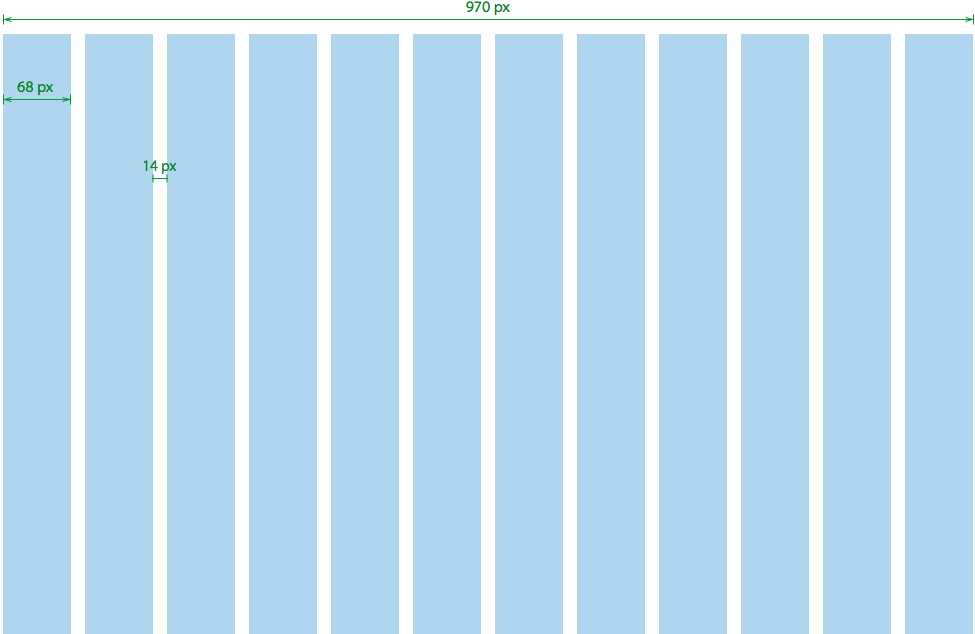

Вот два варианта одной и той же верстки. Выглядят одинаково но подход к ним разный. Берут сомнения что какой то из них не правильный. Вопрос: какой из этих вариантов правильный?

№1:

<script src="//ajax.googleapis.com/ajax/libs/jquery/3.1.0/jquery.min.js"></script>

<link rel="stylesheet" href="//netdna.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap.min.css">

<link rel="stylesheet" href="//netdna.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap-theme.min.css">

<script src="//netdna.bootstrapcdn.com/bootstrap/3.3.2/js/bootstrap.min.js"></script>

<div>

<div>

<div>Шапка сайта</div>

<div>Левый блок</div>

<div>Основной блок</div>

<div></div>

<div>Подвал сайта</div>

</div>

</div>№2:

<script src="//ajax.googleapis.com/ajax/libs/jquery/3.1.0/jquery.min.js"></script> <link rel="stylesheet" href="//netdna.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap.min.css"> <link rel="stylesheet" href="//netdna.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap-theme.min.css"> <script src="//netdna.bootstrapcdn.com/bootstrap/3.3.2/js/bootstrap.min.js"></script> <div> <div> <div>Шапка сайта</div> </div> <div> <div>Левый блок</div> <div>Основной блок</div> </div> <div> <div>Подвал сайта</div> </div> </div>

- вёрстка

- bootstrap

12

При условии, что вы не указываете для .row и .col отличные от нуля margin и padding (а указывать их, к слову, не следует никогда) — внешне оба варианта будут выглядеть одинаково.

Мало того, в первом варианте вы можете даже не использовать блок .clearfix. Потому что .col-sm-4 и .col-sm-8 и так займут всю ширину экрана, и следующий .col, каким бы он ни был — гарантированно будет перенесен на следующую строку.

Какой из вариантов выбрать — зависит от ситуации.

Первый вариант лучше подходит тогда, когда содержимое сетки строится вами динамически. Например, когда вы можете взять записи из БД, и последовательно, в цикле, выводить их в

Второй вариант лучше подходит, когда все блоки в сетке заранее вам известны. За счет .row вы ограждаете колонки разных строк друг от друга, читабельность при таком способе — выше.

1

Зарегистрируйтесь или войдите

Регистрация через Google

Регистрация через Facebook

Регистрация через почту

Отправить без регистрации

Почта

Необходима, но никому не показывается

Отправить без регистрации

Почта

Необходима, но никому не показывается

Нажимая на кнопку «Отправить ответ», вы соглашаетесь с нашими пользовательским соглашением, политикой конфиденциальности и политикой о куки

Переносы элементов сетки bootstrap разной высоты (фикс для версии 3.

x)

x)Блог / Танцы с CSS / bootstrap / Переносы элементов сетки bootstrap разной высоты (фикс для версии 3.x)

В третей версии бутстрапа используется выравнивание элементов сетки col-* с помощью свойства float: left;. Пока элементы в сетке имеют одинаковую высоту, то никаких проблем с переносами нет.

В HTML это выглядит так:

<div> <div>Ячейка 1</div> <div>Ячейка 2</div> <div>Ячейка 3</div> <div>Ячейка 4</div> <div>Ячейка 5</div> <div>Ячейка 6</div> <div>Ячейка 7</div> <div>Ячейка 8</div> </div>

|

1 2 3 4 5 6 7 8 9 10 |

<div> <div>Ячейка 1</div> <div>Ячейка 2</div> <div>Ячейка 3</div> <div>Ячейка 4</div> <div>Ячейка 5</div> <div>Ячейка 6</div> <div>Ячейка 7</div> <div>Ячейка 8</div> </div> |

Но стоит нам увеличить высоту одной из ячеек, как верстка тут же ломается:

<div> <div>Ячейка 1</div> <!— ячейка не стандартной высоты —> <div>Ячейка 2</div> <div>Ячейка 3</div> <div>Ячейка 4</div> <div>Ячейка 5</div> <div>Ячейка 6</div> <div>Ячейка 7</div> <div>Ячейка 8</div> </div>

|

1 2 3 4 5 6 7 8 9 10 11 |

<div> <div>Ячейка 1</div> <!— ячейка не стандартной высоты —> <div>Ячейка 2</div> <div>Ячейка 3</div> <div>Ячейка 4</div> <div>Ячейка 5</div> <div>Ячейка 6</div> <div>Ячейка 7</div> <div>Ячейка 8</div> </div> |

Способ № 1

Первым очевидным решением является переход на 4ю версию, где верстка построена на CSS flex.![]() Для старых проектов это всегда сделать не просто, так как придется тестировать всю верстку.

Для старых проектов это всегда сделать не просто, так как придется тестировать всю верстку.

Способ № 2

Проблема известна, и разработчики фреймворка предлагают добавить в верстку .clearfix контейнеры. Это подходит для решения ряда проблем, но не при выводе списков (например списка товаров), когда число элементов заранее не известно.

<div> <div>Ячейка 1</div> <div>Ячейка 2</div> <div>Ячейка 3</div> <div>Ячейка 4</div> <!— мы знаем где нужно разбить строку —> <div></div> <div>Ячейка 5</div> <div>Ячейка 6</div> <div>Ячейка 7</div> <div>Ячейка 8</div> </div>

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 |

<div> <div>Ячейка 1</div> <div>Ячейка 2</div> <div>Ячейка 3</div> <div>Ячейка 4</div>

<!— мы знаем где нужно разбить строку —> <div></div>

<div>Ячейка 5</div> <div>Ячейка 6</div> <div>Ячейка 7</div> <div>Ячейка 8</div> </div> |

Фикс позволит вам получить следующую сетку контейнеров:

Чтобы это применить к разным сеткам (не только xs) придется вставлять контейнеры в соответствующие места списка.

Способ № 3

Этот способ возвращает нас к 1му методу, т.е. мы будем использовать стили flex, чтобы пофиксить сетку bootstrap 3.x.

Поправим стиль контейнера .row следующим образом:

<div> <div>Ячейка 1</div> <div>Ячейка 2</div> <div>Ячейка 3</div> <div>Ячейка 4</div> <div>Ячейка 5</div> <div>Ячейка 6</div> <div>Ячейка 7</div> <div>Ячейка 8</div> </div>

|

1 2 3 4 5 6 7 8 9 10 11 |

<div> <div>Ячейка 1</div> <div>Ячейка 2</div> <div>Ячейка 3</div> <div>Ячейка 4</div>

<div>Ячейка 5</div> <div>Ячейка 6</div> <div>Ячейка 7</div> <div>Ячейка 8</div> </div> |

Данный фикс исправит сетку вот так:

Результат отличается от того, что мы получаем при добавлении контейнера . clearfix. А также можно забыть о работе в старых браузерах. Но данный способ избавляет нас править шаблоны, фаршируя их лишними контейнерами.

clearfix. А также можно забыть о работе в старых браузерах. Но данный способ избавляет нас править шаблоны, фаршируя их лишними контейнерами.

Оформим правки в виде CSS класса:

.grid-fix { display: flex; flex-wrap: wrap; }

.grid-fix { display: flex; flex-wrap: wrap; } |

Осталось добавить класс к нужные нам контейнера .row

bootstrap

Написать комментарий

Данная запись опубликована в 02.05.2021 18:49 и размещена в Танцы с CSS. Вы можете перейти в конец страницы и оставить ваш комментарий.

Комментарии к «Переносы элементов сетки bootstrap разной высоты (фикс для версии 3.x)»

Понравилась статья? Есть вопросы? — пишите в комментариях.

| Документация Tetrate

Список аннотаций к ресурсу WorkloadEntry, поддерживаемому командой tctl x sidecar-bootstrap.

apiVersion: networking.istio.io/v1beta1

вид: WorkloadEntry

метаданные:

имя: my-vm

пространство имен: мое пространство имен

аннотации:

sidecar-bootstrap.istio.io/ssh-user: istio-proxy

sidecar-bootstrap.istio.io/proxy-config-dir: /etc/istio-proxy

sidecar-bootstrap.istio.io/proxy-instance-ip: 10.0.0.1sidecar.istio.io/logLevel: debug

sidecar.istio.io/componentLogLevel: upstream:info,config:trace

sidecar.istio.io/statsInclusionRegexps: .* # включить все показатели Envoy

proxy.istio.io/config : |

concurrency: 3

spec:

...

proxy.istio.io/config

Переопределение конфигурации прокси для данного конкретного прокси. Доступные параметры можно найти по адресу https://istio.io/docs/reference/config/istio.

mesh.v1alpha1/#ProxyConfig.

sidecar.istio.io/interceptionMode

Указывает режим, используемый для перенаправления входящих подключений к Envoy (REDIRECT или TPROXY).

sidecar.istio.io/proxyImage

Указывает образ Docker, который будет использоваться коляской Envoy.

sidecar.istio.io/logLevel

Указывает уровень журнала для Envoy.

sidecar.istio.io/componentLogLevel

Указывает уровень ведения журнала компонента для Envoy.

sidecar.istio.io/agentLogLevel

Задает уровень вывода журнала для пилот-агента.

sidecar.istio.io/statsInclusionPrefixes

Определяет разделенный запятыми список префиксов статистики, которые будут выдаваться Envoy.

sidecar.istio.io/statsInclusionSuffixes

Определяет разделенный запятыми список суффиксов статистики, которые будут выдаваться Envoy.

sidecar.istio.io/statsInclusionRegexps

Определяет разделенный запятыми список регулярных выражений, которым должны соответствовать статистические данные, которые будут выдаваться Envoy.

sidecar-bootstrap.istio.io/mesh-expansion-configmap

Имя карты конфигурации Kubernetes, которая содержит конфигурацию, предназначенную для тех, Istio Proxy, которые расширяют сетку.

ConfigMap должен включать следующие ключи:

PROXY_CONFIG— (обязательно) ProxyConfig в формате YAML (см. https://istio.io/latest/docs/reference/config/istio.mesh.v1alpha1/#ProxyConfig)Эта конфигурация применяется поверх ProxyConfig по умолчанию для всей сетки, но до ProxyConfig для конкретной рабочей нагрузки из аннотации

proxy.istio.io/configв WorkloadEntry.По умолчанию карта конфигурации считается неопределенной, поэтому прокси-серверы расширения имеют ту же конфигурацию, что и обычные.

sidecar-bootstrap.istio.io/ssh-host

IP-адрес или DNS-имя машины, представленной этой WorkloadEntry для использования вместо WorkloadEntry.Address для соединений SSH, инициированных 9Команда 0086 tctl x sidecar-bootstrap .

Этот параметр предназначен для тех сценариев, где команда

tctl x sidecar-bootstrapбудет выполняться на машине без прямого подключения к WorkloadEntry.Address. Например, можно установить WorkloadEntry.Address длявнутреннего IP-адресавиртуальной машины. и установите значение этой аннотации на внешний IP-адресэтой виртуальной машины.По умолчанию предполагается значение WorkloadEntry.Address.

sidecar-bootstrap.istio.io/ssh-port

Порт сервера SSH на машине, представленной этой WorkloadEntry для использования для соединений SSH, инициированных командой

tctl x sidecar-bootstrap.По умолчанию предполагается «22».

sidecar-bootstrap.istio.io/ssh-user

Пользователь на машине, представленной этой WorkloadEntry для использования для соединений SSH инициируется командой

tctl x sidecar-bootstrap.Убедитесь, что у пользователя достаточно прав для создания каталога конфигурации и запустить контейнер Docker без

судо.По умолчанию предполагается, что пользователь выполняет команду

tctl x sidecar-bootstrap.

sidecar-bootstrap.istio.io/scp-path

Путь к двоичному файлу

scpна машине, представленной этой WorkloadEntry для использования в соединениях SSH, инициированных командойtctl x sidecar-bootstrap.По умолчанию предполагается «/usr/bin/scp».

sidecar-bootstrap.istio.io/proxy-config-dir

Каталог на машине, представленной этой WorkloadEntry, где команда

tctl x sidecar-bootstrapследует скопировать пакет начальной загрузки в.По умолчанию предполагается «/tmp/istio-proxy» (наиболее надежное значение по умолчанию для готового использования).

sidecar-bootstrap.istio.io/proxy-image-hub

Концентратор с образами прокси-сервера Istio, которые представляет машина, представленная этой WorkloadEntry должен тянуться вместо концентратора с широкой сеткой.

По умолчанию предполагается концентратор для всей сетки.

sidecar-bootstrap.istio.io/proxy-container-name

Имя контейнера с Istio Proxy.

Если вам нужно запустить несколько контейнеров Istio Proxy на одном компьютере, убедитесь, что у каждого из них есть уникальное имя.

По умолчанию предполагается «istio-proxy».

sidecar-bootstrap.istio.io/proxy-instance-ip должен привязать

входящих слушателей к . Этот параметр предназначен для тех сценариев, в которых Istio Proxy не может выполнить привязку к

IP-адрес, указанный в WorkloadEntry. Address (например, на AWS EC2, где

виртуальная машина может привязывать только частный IP-адрес, но не общедоступный).

Address (например, на AWS EC2, где

виртуальная машина может привязывать только частный IP-адрес, но не общедоступный).

По умолчанию предполагается WorkloadEntry.Address.

istio.tetrate.io/proxy-type

Тип прокси-сервера Istio, на котором будут работать машины, представленные этой WorkloadEntry.

Допустимые параметры: «sidecar» для запуска в качестве прокси-сервера sidecar рядом с приложением и «шлюз» для запуска в качестве шлюза без рабочей нагрузки приложений.

По умолчанию прокси будет работать как дополнительный.

Настройка беспрокси-сервисной сетки gRPC | Traffic Director

В этом руководстве показано, как настроить сетку службы gRPC без прокси.

Прежде чем начать

Не создавайте сетку службы gRPC без прокси в пространстве имен, где Envoy включен автовпрыск коляски. Чтобы определить, является ли впрыск коляски включен, выполните следующую команду:

kubectl получить пространство имен по умолчанию --show-labels

Если включен автовпрыск коляски, выполните эту команду, чтобы удалить метку:

пространство имен меток kubectl по умолчанию istio-injection-

Развертывание службы gRPC

В этом разделе вы развернете пример службы gRPC helloworld . Пример службы

Пример службы helloworld — это серверное приложение gRPC, которое возвращает простой

сообщение в ответ на запрос клиента gRPC. Сервис helloworld предоставляет

служба gRPC на порту 8080 в кластере.

В файле

grpc-td-helloworld.yaml сохраните следующее:апиВерсия: v1 вид: сервис метаданные: имя: привет мир пространство имен: по умолчанию спецификация: порты: - порт: 8080 имя: привет мир протокол: TCP целевой порт: 50051 селектор: запустить: приложение1 тип: КластерIP --- apiVersion: приложения/v1 вид: развертывание метаданные: этикетки: запустить: приложение1 имя: приложение1 пространство имен: по умолчанию спецификация: селектор: метки соответствия: запустить: приложение1 реплики: 2 шаблон: метаданные: этикетки: запустить: приложение1 аннотации: sidecar. istio.io/inject: "ложь"

спецификация:

контейнеры:

- изображение: grpc/java-example-hostname:1.37.0

имя: приложение1

порты:

- протокол: TCP

контейнерПорт: 50051

istio.io/inject: "ложь"

спецификация:

контейнеры:

- изображение: grpc/java-example-hostname:1.37.0

имя: приложение1

порты:

- протокол: TCP

контейнерПорт: 50051

Применить файл

grpc-td-helloworld.yaml:kubectl применить -f grpc-td-helloworld.yaml

Убедитесь, что создана новая служба

helloworld:kubectl получить svc -n по умолчанию

Вывод аналогичен следующему:

НАЗВАНИЕ ТИП КЛАСТЕР-IP ВНЕШНИЙ-IP ПОРТ (S) ВОЗРАСТ helloworld ClusterIP 10.71.9.71 <нет> 8080/TCP 41m [..пропускать..]

Убедитесь, что приложение Pod работает:

kubectl получить pods -n по умолчанию

Выходные модули должны быть примерно такими:

ИМЯ ГОТОВ СТАТУС ПЕРЕЗАПУСКА ВОЗРАСТ app1-6db459dcb9-zvfg2 1/1 Бег 0 6м app1-6db459dcb9-hlvhj 1/1 Бег 0 6м [.

.пропускать..]

.пропускать..]

Настройка сервисной сетки gRPC

В этом разделе вы настроите простую сервисную сеть gRPC.

В файле

td-grpc-mesh.yamlсохраните следующий манифестmesh:вид: TDMesh версия API: net.gke.io/v1alpha1 метаданные: имя: td-grpc-сетка пространство имен: по умолчанию спецификация: имя класса шлюза: gke-td разрешенные маршруты: пространства имен: От всех виды: - группа: net.gke.io вид: TDGRPCRouteПрименить манифест сетки к

gke-1:kubectl применить -f td-grpc-mesh.yaml

Пример

TDMeshпозволяет подключать к нему только ресурсыTDGRPCRoute. Манифест определяет, какие типы маршрутов разрешены.

Убедитесь, что создана новая сетка

td-grpc-mesh:kubectl описать tdmesh td-grpc-mesh -n по умолчанию

Вывод аналогичен следующему:

... Статус: Условия: Время последнего перехода: 2022-04-14T22:22:09Z Сообщение: Причина: MeshReady Статус: Верно Тип: Готовый Время последнего перехода: 2022-04-14T22:21:41Z Сообщение: Причина: Запланировано Статус: Верно Тип: по расписанию События: Тип Причина Возраст от сообщения ---- ------ ---- ---- ------- Обычный ДОБАВИТЬ 79s mc-mesh-controller Обработка сетки по умолчанию/td-grpc-mesh Нормальное ОБНОВЛЕНИЕ 79s mc-mesh-controller Обработка сетки по умолчанию/td-grpc-mesh Обычный SYNC 50s mc-mesh-controller SYNC по умолчанию/td-grpc-mesh прошел успешноВ файле

helloworld-route.yamlсохраните следующий манифест:вид: TDGRPCRoute версия API: net.

gke.io/v1alpha1

метаданные:

имя: helloworld-маршрут

пространство имен: по умолчанию

спецификация:

родительские ссылки:

- имя: td-grpc-mesh

пространство имен: по умолчанию

группа: net.gke.io

вид: TDMesh

имена хостов:

- Привет, мир

правила:

- backendRefs:

- имя: привет мир

порт: 8080

пространство имен: по умолчанию

gke.io/v1alpha1

метаданные:

имя: helloworld-маршрут

пространство имен: по умолчанию

спецификация:

родительские ссылки:

- имя: td-grpc-mesh

пространство имен: по умолчанию

группа: net.gke.io

вид: TDMesh

имена хостов:

- Привет, мир

правила:

- backendRefs:

- имя: привет мир

порт: 8080

пространство имен: по умолчанию

Применить манифест

helloworld-route.yamlкgke-1:kubectl применить -f helloworld-route.yaml

Убедитесь, что создан новый ресурс

helloworld-routeGRPCRoute:kubectl получить tdgrpcroute -n по умолчанию

Проверьте конфигурацию

По завершении процесса настройки убедитесь, что вы можете получить доступ к helloworld Сервер gRPC с использованием клиента gRPC без прокси. Этот клиент подключается к

Директор по трафику, получает информацию о

Этот клиент подключается к

Директор по трафику, получает информацию о helloworld сервис и использует

эту информацию для отправки трафика на серверные части службы.

В следующем примере вы используете инструмент grpcurl , чтобы убедиться, что

Traffic Director правильно маршрутизирует трафик в сетке. Вы создаете клиента

Pod, затем откройте оболочку и запустите команды проверки из оболочки.

Настройте переменную среды и файл начальной загрузки

В файле

grpc-client.yamlсохраните следующий манифест пода:апиВерсия: v1 вид: стручок метаданные: имя: статический спящий пространство имен: по умолчанию аннотации: sidecar.istio.io/inject: "ложь" спецификация: контейнеры: - изображение: curlimages/curl:7.82.0 imagePullPolicy: Ифноптресент имя: спящий команда: - спать - 365д среда: - имя: GRPC_XDS_BOOTSTRAP значение: "/tmp/grpc-xds/td-grpc-bootstrap. json"

томМаунты:

- имя: grpc-td-conf

путь монтирования: /tmp/grpc-xds/

initContainers:

- аргументы:

--config-сетка-экспериментальная

- "gketd-td-grpc-сетка"

- --выход

- "/tmp/bootstrap/td-grpc-bootstrap.json"

изображение: gcr.io/trafficdirector-prod/td-grpc-bootstrap:0.14.0

imagePullPolicy: Ифноптресент

имя: grpc-td-init

томМаунты:

- имя: grpc-td-conf

путь монтирования: /tmp/bootstrap/

тома:

- имя: grpc-td-conf

пустойКаталог:

среда: Память

json"

томМаунты:

- имя: grpc-td-conf

путь монтирования: /tmp/grpc-xds/

initContainers:

- аргументы:

--config-сетка-экспериментальная

- "gketd-td-grpc-сетка"

- --выход

- "/tmp/bootstrap/td-grpc-bootstrap.json"

изображение: gcr.io/trafficdirector-prod/td-grpc-bootstrap:0.14.0

imagePullPolicy: Ифноптресент

имя: grpc-td-init

томМаунты:

- имя: grpc-td-conf

путь монтирования: /tmp/bootstrap/

тома:

- имя: grpc-td-conf

пустойКаталог:

среда: Память

Применить манифест модуля в

gke-1:kubectl применить -f grpc-client.yaml

Когда модуль будет готов, откройте оболочку для клиентского модуля:

kubectl exec -it static-sleeper -- /bin/sh

Вы можете использовать инструмент grpcurl в качестве клиента gRPC без прокси. Инструмент

Инструмент grpcurl использует переменную среды и информацию начальной загрузки для подключения к

Директор по трафику. Затем инструмент узнает о служба helloworld , которая была

настроен с помощью Traffic Director.

Чтобы проверить конфигурацию с помощью инструмента grpcurl :

Загрузите и установите инструмент

grpcurl:cd /home/curl_user curl -L https://github.com/fullstorydev/grpcurl/releases/download/v1.8.1/grpcurl_1.8.1_linux_x86_64.tar.gz | смола -xz

Запустите инструмент

grpcurlсxds:///helloworldв качестве URI службы иhelloworld.Greeter/SayHelloв качестве имени службы и вызываемого метода. параметры методаSayHelloпередаются с использованием параметра-d:.

googleapis.com/ajax/libs/jquery/3.1.0/jquery.min.js"></script>

<link rel="stylesheet" href="//netdna.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap.min.css">

<link rel="stylesheet" href="//netdna.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap-theme.min.css">

<script src="//netdna.bootstrapcdn.com/bootstrap/3.3.2/js/bootstrap.min.js"></script>

<div>

<div>

<div>Шапка сайта</div>

</div>

<div>

<div>Левый блок</div>

<div>Основной блок</div>

</div>

<div>

<div>Подвал сайта</div>

</div>

</div>

googleapis.com/ajax/libs/jquery/3.1.0/jquery.min.js"></script>

<link rel="stylesheet" href="//netdna.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap.min.css">

<link rel="stylesheet" href="//netdna.bootstrapcdn.com/bootstrap/3.3.2/css/bootstrap-theme.min.css">

<script src="//netdna.bootstrapcdn.com/bootstrap/3.3.2/js/bootstrap.min.js"></script>

<div>

<div>

<div>Шапка сайта</div>

</div>

<div>

<div>Левый блок</div>

<div>Основной блок</div>

</div>

<div>

<div>Подвал сайта</div>

</div>

</div> mesh.v1alpha1/#ProxyConfig.

mesh.v1alpha1/#ProxyConfig.

istio.io/inject: "ложь"

спецификация:

контейнеры:

- изображение: grpc/java-example-hostname:1.37.0

имя: приложение1

порты:

- протокол: TCP

контейнерПорт: 50051

istio.io/inject: "ложь"

спецификация:

контейнеры:

- изображение: grpc/java-example-hostname:1.37.0

имя: приложение1

порты:

- протокол: TCP

контейнерПорт: 50051

.пропускать..]

.пропускать..]

gke.io/v1alpha1

метаданные:

имя: helloworld-маршрут

пространство имен: по умолчанию

спецификация:

родительские ссылки:

- имя: td-grpc-mesh

пространство имен: по умолчанию

группа: net.gke.io

вид: TDMesh

имена хостов:

- Привет, мир

правила:

- backendRefs:

- имя: привет мир

порт: 8080

пространство имен: по умолчанию

gke.io/v1alpha1

метаданные:

имя: helloworld-маршрут

пространство имен: по умолчанию

спецификация:

родительские ссылки:

- имя: td-grpc-mesh

пространство имен: по умолчанию

группа: net.gke.io

вид: TDMesh

имена хостов:

- Привет, мир

правила:

- backendRefs:

- имя: привет мир

порт: 8080

пространство имен: по умолчанию

json"

томМаунты:

- имя: grpc-td-conf

путь монтирования: /tmp/grpc-xds/

initContainers:

- аргументы:

--config-сетка-экспериментальная

- "gketd-td-grpc-сетка"

- --выход

- "/tmp/bootstrap/td-grpc-bootstrap.json"

изображение: gcr.io/trafficdirector-prod/td-grpc-bootstrap:0.14.0

imagePullPolicy: Ифноптресент

имя: grpc-td-init

томМаунты:

- имя: grpc-td-conf

путь монтирования: /tmp/bootstrap/

тома:

- имя: grpc-td-conf

пустойКаталог:

среда: Память

json"

томМаунты:

- имя: grpc-td-conf

путь монтирования: /tmp/grpc-xds/

initContainers:

- аргументы:

--config-сетка-экспериментальная

- "gketd-td-grpc-сетка"

- --выход

- "/tmp/bootstrap/td-grpc-bootstrap.json"

изображение: gcr.io/trafficdirector-prod/td-grpc-bootstrap:0.14.0

imagePullPolicy: Ифноптресент

имя: grpc-td-init

томМаунты:

- имя: grpc-td-conf

путь монтирования: /tmp/bootstrap/

тома:

- имя: grpc-td-conf

пустойКаталог:

среда: Память