«Что такое логин и пароль?» — Яндекс Кью

Популярное

Сообщества

Нужно объяснение на примере.

ИнтернетКомпьютерная грамотностьЛогин и пароль

Mara Sun

·

20,9 K

На Кью задали 2 похожих вопросаОтветитьУточнитьEvgenii Aulov

1,4 K

Я увлекаются очень многими вещами, разносторонний…. Отвечаю на вопросы несмотря на… · 15 июл 2020

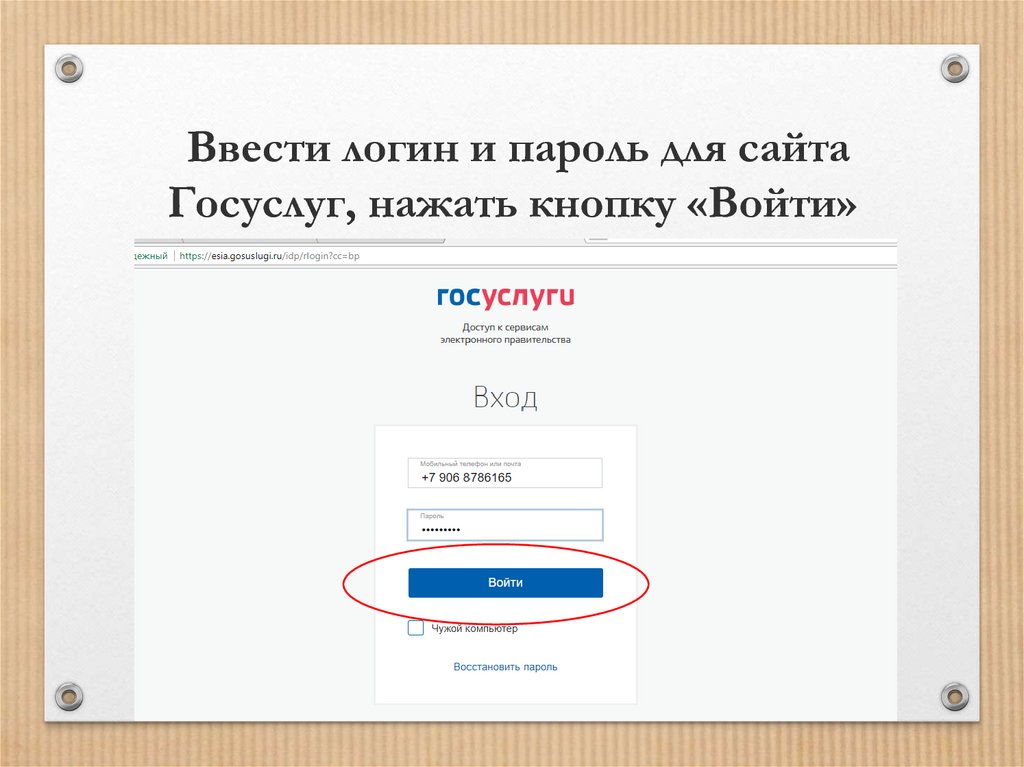

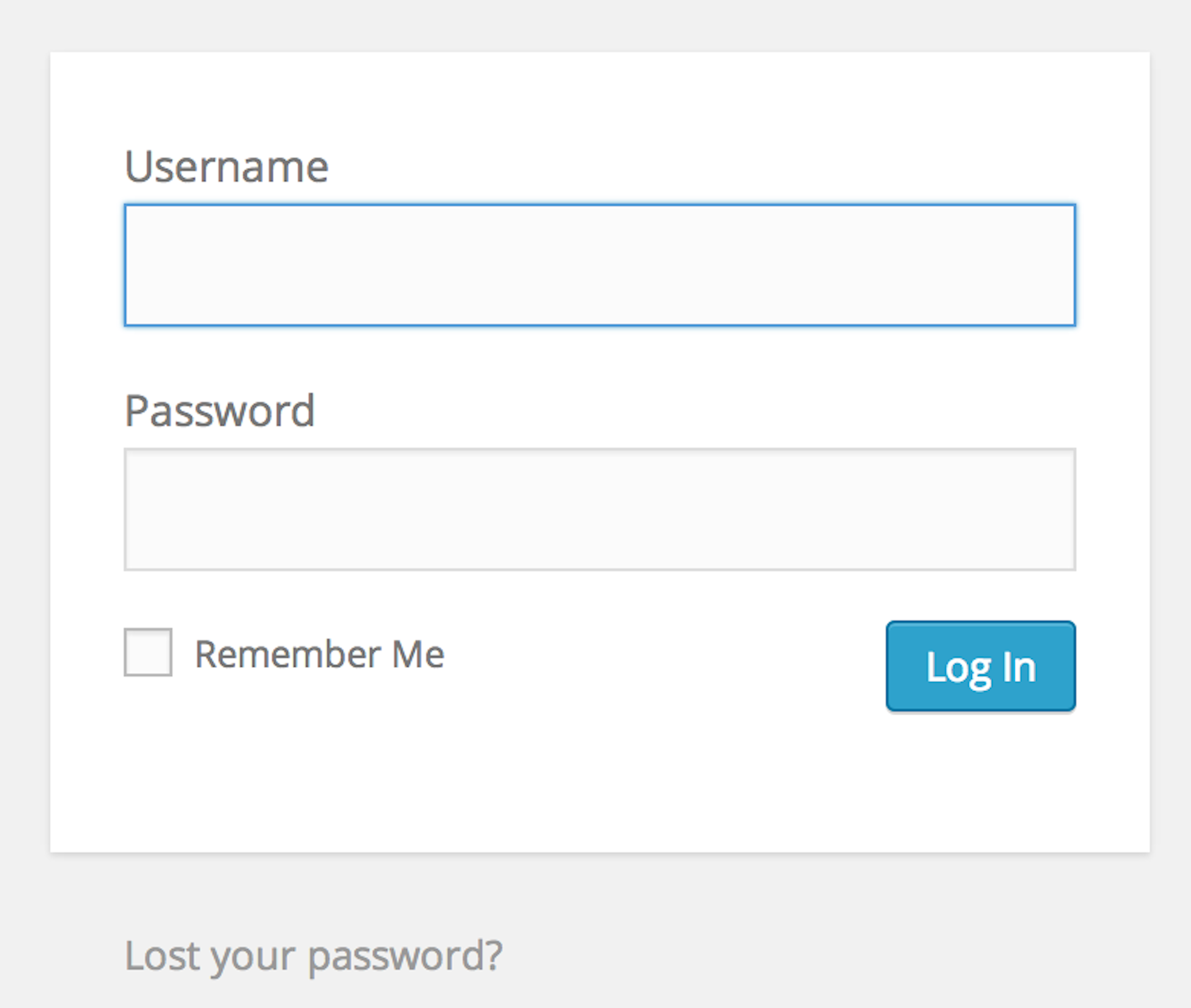

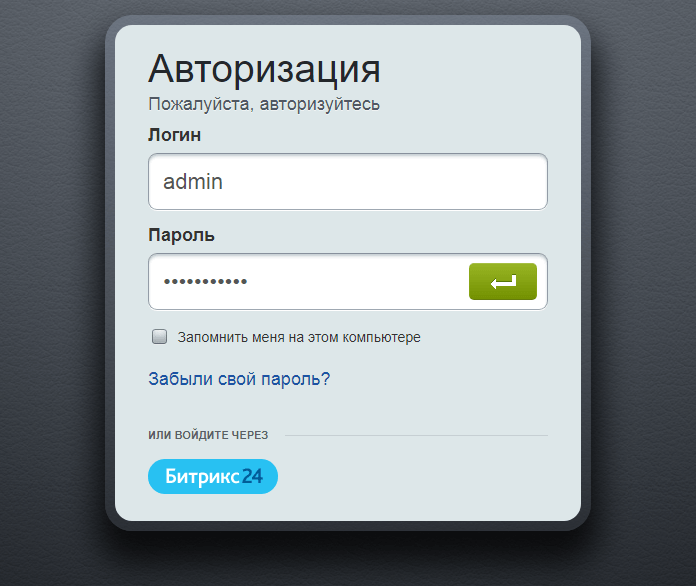

При регистрации в любом сервисе или на любом сайте, вы заводите аккаунт. При этом пользователя просят придумать логин и пароль.

Пароль – это секретный набор символов, который защищает вашу учетную запись.

Логин – это слово, которое будет использоваться для входа на сайт или сервис. Очень часто логин совпадает с именем пользователя, которое будет видно всем участникам сервиса, но иногда никнейм может задаваться отдельно.

Логин – уникальный (это важно) набор букв и/или цифр, который необходим для доступа к сайту или сервису. Придумывается логин пользователем самостоятельно. Ваши логин и пароль являются секретными. Их нельзя сообщать и передавать никому, даже близким людям.

Логин может отображать ваше имя, год рождения, фамилию, так и быть просто выдуманным, как Batman. Чего нельзя сказать о пароле. Он должен быть сложным, чтобы злоумышленники не смогли его с легкостью подобрать и завладеть доступом к вашему аккаунту.

18,6 K

Сергей

19 ноября 2020

Как создать логин,айпел

Комментировать ответ…Комментировать…

Вы знаете ответ на этот вопрос?

Поделитесь своим опытом и знаниями

Войти и ответить на вопрос

Ответы на похожие вопросы

Что такое логин и пароль? — 1 ответ, задан 421Z»>15 июля 2020Амбрелла

42

IT сервисы для ведения бизнеса. Помощь в подборе продукта с учетом специфики вашего… · 29 окт 2020 · kontur.ru/partnership/online

Отвечает

Ольга Борисова

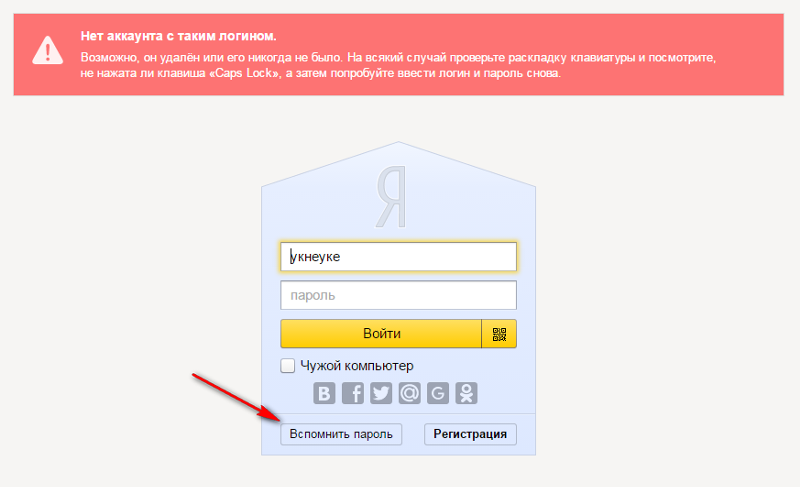

Добрый день. При регистрации в любом сервисе или на любом сайте, вы заводите аккаунт. При этом пользователя просят придумать логин и пароль. И если слово «пароль» многие где-то слышали, то с логином возникают проблемы.

Пароль – это секретный набор символов, который защищает вашу учетную запись.

Логин – это слово, которое будет использоваться для входа на сайт или сервис. Очень часто логин совпадает с именем пользователя, которое будет видно всем участникам сервиса, но иногда никнейм может задаваться отдельно.

Логин – уникальный (это важно) набор букв и/или цифр, который необходим для доступа к сайту или сервису. Придумывается логин пользователем самостоятельно.

Придумывается логин пользователем самостоятельно.

Комментировать ответ…Комментировать…

Что такое логин?

В настоящее время большинство российских пользователей сети интернет зарегистрированы в нескольких различных сервисах, где необходимо использовать логин. Возможно, они и сами об этом не догадываются, однако это так. К примеру, логин используется в социальных сетях и даже в электронной почте. Сегодня мы чуть более подробно обсудим, что такое логин и для чего он необходим.

Считается, что свое начало термин login берет от глагола to log in, который означает процесс авторизации на ранних интернет-сайтах. В то время веб-сайт для каждого нового пользователя на сайте делал запись в log-файле, находящегося на сервере. С тех пор и появился термин, который изначально было принято писать с пробелом (log in), а затем его решено было «сократить» и так на свет появилось слово login, которое сегодня мы достаточно часто используем в сети. В России, кстати, логин принято называть несколько иначе — учетная запись. Но этот термин встречается несколько реже.

В России, кстати, логин принято называть несколько иначе — учетная запись. Но этот термин встречается несколько реже.

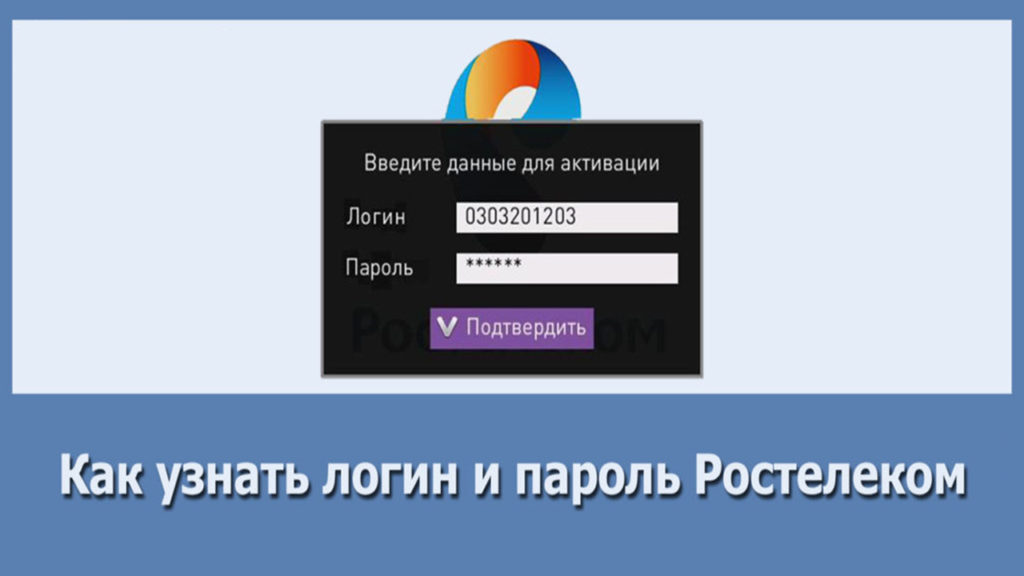

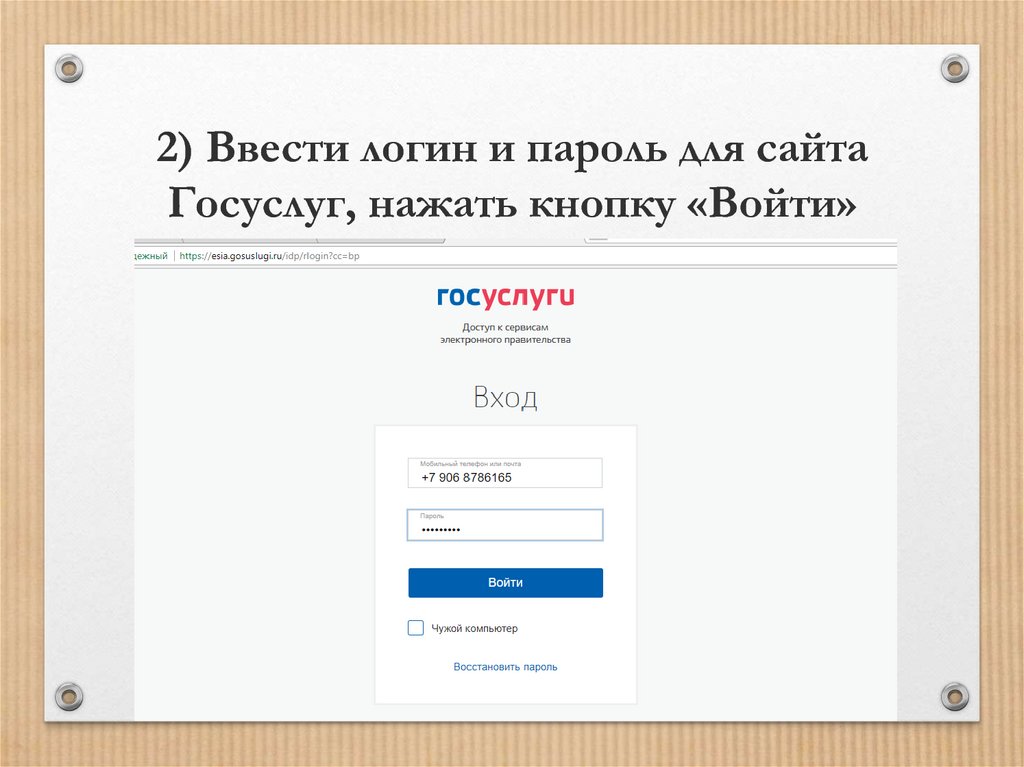

В качестве логина может использоваться, например, любое придуманное вами имя (никнейм) или слово, электронный почтовый ящик, номер, состоящий из цифр, и т.д. Иными словами, пытаясь зарегистрироваться на каком-нибудь форуме, в качестве логина вы можете использовать абсолютно любое слово или номер, если они не заняты на момент регистрации, или же владелец форума не запретил вводить любые символы, кроме определенных. А вот для регистрации в социальных сетях в качестве логина обычно используется либо адрес электронной почты, либо номер мобильного телефона.

Интересно, что логином может выступать штрих-код, отпечаток пальца (встречается на некоторых смартфонах и планшетах), рисунок сетчатки глаза и т.д.

Еще один важный момент. Например, при регистрации на веб-сайте или форуме, в 99% случаев в качестве вашего имени будет использоваться тот логин, который был вами придуман. И лишь в 1% случаев вы можете поменять его на то имя, которое сами пожелаете. Это можно сделать в тех же социальных сетях. Надо отметить, что в этом есть своеобразный плюс. Дело в том, что адрес вашего электронного ящика пользователя в социальных сетях тщательно скрывается (кроме тех случаев, когда вы добровольно его выставляете на всеобщее обозрение), что благоприятно сказывается на безопасности вашей странички. В случае, когда используется один логин, это резко повышает шансы на кражу аккаунта, поскольку логин известен, остается подобрать только пароль.

И лишь в 1% случаев вы можете поменять его на то имя, которое сами пожелаете. Это можно сделать в тех же социальных сетях. Надо отметить, что в этом есть своеобразный плюс. Дело в том, что адрес вашего электронного ящика пользователя в социальных сетях тщательно скрывается (кроме тех случаев, когда вы добровольно его выставляете на всеобщее обозрение), что благоприятно сказывается на безопасности вашей странички. В случае, когда используется один логин, это резко повышает шансы на кражу аккаунта, поскольку логин известен, остается подобрать только пароль.

К слову, с логином всегда используется пароль. Пароль — это некий набор знаков или символов, необходимый для подтверждения личности или полномочий пользователя. Он помогает обезопасить учетную запись от несанкционированного доступа к ней. О том, как создать сложный пароль, я писал в одной из ранних статей. А вот о подборе логина мы поговорим прямо сейчас.

В принципе, здесь нет ничего сложного. Допустим, что вы регистрируетесь на сайте социальной сети. Здесь в качестве основного логина скорее всего будет использоваться адрес электронной почты, который будет уникальным для каждого нового члена сети и который пользователи придумывают самостоятельно. В качестве дополнительного логина сегодня используется номер мобильного телефона и вот в этом заключается одна, казалось бы, небольшая проблема. На этом сайте есть несколько статей, которые касаются социальной сети ВКонтакте и очень часто я получаю сообщения о том, что люди, которые привязали свой аккаунт к номеру мобильного телефона, более не могут войти в него, поскольку номер безвозвратно утерян, а восстановить пароль ни не могут. Именно поэтому я всегда и при любых обстоятельствах рекомендую привязывать страничку как к номеру телефона, так и к почте, от которой вы вряд ли потеряете доступ, хотя это и возможно.

Здесь в качестве основного логина скорее всего будет использоваться адрес электронной почты, который будет уникальным для каждого нового члена сети и который пользователи придумывают самостоятельно. В качестве дополнительного логина сегодня используется номер мобильного телефона и вот в этом заключается одна, казалось бы, небольшая проблема. На этом сайте есть несколько статей, которые касаются социальной сети ВКонтакте и очень часто я получаю сообщения о том, что люди, которые привязали свой аккаунт к номеру мобильного телефона, более не могут войти в него, поскольку номер безвозвратно утерян, а восстановить пароль ни не могут. Именно поэтому я всегда и при любых обстоятельствах рекомендую привязывать страничку как к номеру телефона, так и к почте, от которой вы вряд ли потеряете доступ, хотя это и возможно.

В случае с веб-сайтами или же форумами все гораздо проще. Как правило, здесь используется регистрация, при которой в качестве логина используется придуманный вами никнейм, и все данные по аккаунту привязываются к электронной почте. В этом случае все, что вам необходимо сделать, это подобрать такой логин, который пока еще не используется на данном сайте. Это может быть как одно слово, так и несколько, как набор символов, так и цифр… Однако не стоит забывать, что на некоторых сайтах необходимо использовать логины, которые должны иметь определенный вид, например, не должны содержать специальных символов или цифр. Об этом сообщается при регистрации.

В этом случае все, что вам необходимо сделать, это подобрать такой логин, который пока еще не используется на данном сайте. Это может быть как одно слово, так и несколько, как набор символов, так и цифр… Однако не стоит забывать, что на некоторых сайтах необходимо использовать логины, которые должны иметь определенный вид, например, не должны содержать специальных символов или цифр. Об этом сообщается при регистрации.

Думаю, что придумать логин для вас труда не составит. Так, это может быть ваше имя с годом рождения или ваше имя и фамилия, если вы, конечно, не боитесь их выставлять на всеобщее обозрение. В случае с e-mail вам вообще ничего не надо придумывать.

Если вам в голову ничего не приходит, а логин нужно придумать здесь и сейчас, то рекомендую попробовать воспользоваться генератором логинов, благо, подобных скриптов в сети предостаточно.

Что такое учетные данные для входа? | A DataProt Guide

Если вы хотите войти в социальную сеть, проверить электронную почту или открыть приложение, связанное с работой, вам сначала нужно будет ввести свои учетные данные для входа. Они стали неотъемлемой частью нашей жизни, но зачем они нам и что они делают? В этой статье объясняется все, что вам нужно знать, так что давайте начнем.

Они стали неотъемлемой частью нашей жизни, но зачем они нам и что они делают? В этой статье объясняется все, что вам нужно знать, так что давайте начнем.

Объяснение учетных данных для входа

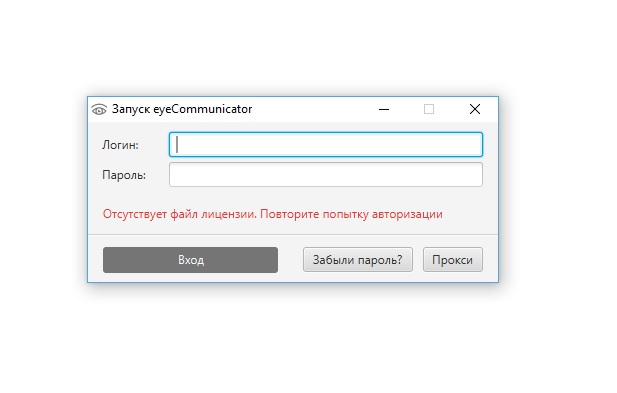

Учетные данные для входа позволяют нам получить доступ к любой частной или ограниченной системе, учетной записи или устройству на работе, дома или в Интернете. Как минимум, они включают имя пользователя и пароль.

Система нередко запрашивает дополнительную проверку с использованием двухфакторной аутентификации (2FA) или биометрического сканирования. Современные телефоны и ноутбуки могут запрашивать только последнее, минуя необходимость разбираться с логинами и паролями.

Типичными примерами учетных данных для входа являются те, которые используются для входа в платформы социальных сетей, банковские счета, программное обеспечение и другие веб-службы. Аппаратные устройства, такие как смартфоны и компьютеры, также требуют, чтобы мы использовали безопасные учетные данные для входа для доступа к ним.

Для чего нужны учетные данные для входа?

Мы используем учетные данные и информацию для входа в систему для защиты наших данных и учетных записей и ограничения доступа к конфиденциальным личным или корпоративным файлам. Постоянный вход в систему и проверка могут раздражать, но это необходимо для нашей защиты. Без него любой мог бы получить доступ к нашим личным данным по прихоти.

Как создать учетные данные для безопасного входа

Недостаточно иметь любое имя пользователя и пароль. Они оба должны быть достаточно уникальными, чтобы никто не мог их легко угадать. Например, пароль «123456» используется 23 миллионами учетных записей, и это Первое, что попытается сделать любой киберпреступник.

Использование уникальных учетных данных для входа необходимо в , чтобы предотвратить успешные атаки с минимальными усилиями. Вот несколько советов, которые вы можете использовать для повышения безопасности своих учетных записей.

Избегайте личной информации

Избегайте использования какой-либо личной информации в имени пользователя или пароле , поскольку такая информация обычно легко доступна любому киберпреступнику. Они могут использовать методы социальной инженерии, чтобы получить их, или они могут получить такую информацию в результате утечки данных, которая произошла с одним из веб-сервисов, которые вы используете.

Вот почему вы никогда не должны использовать личную информацию как часть ваших учетных данных для безопасного входа . Вы всегда можете выполнить онлайн-проверку, чтобы убедиться, что ваша электронная почта не была скомпрометирована.

Используйте сложные пароли

Каждый пароль, который вы используете, должен содержать не менее восьми символов, по крайней мере одну цифру, один символ и комбинацию прописных и строчных букв . Такие пароли может быть трудно запомнить, поэтому многие люди вместо этого используют менеджеры паролей. Если это не ваша тема, давайте рассмотрим пример того, как сделать пароль труднее взломать.

Если это не ваша тема, давайте рассмотрим пример того, как сделать пароль труднее взломать.

Допустим, мы используем «dataprot» в качестве начального пароля. Более сложная версия той же идеи может выглядеть примерно так: «[электронная почта защищена] @Pr0T». Это то же самое слово, но теперь гораздо сложнее угадать кряк или с помощью автоматизированных методов перебора. Чем больше символов, символов и цифр содержит пароль, тем сложнее его будет взломать.

Не используйте пароли повторно

Использование одного и того же пароля, даже сложного, может создать серьезную уязвимость в системе безопасности . Если один из веб-сервисов или баз данных будет взломан, а пользовательские данные просочатся в темную сеть, ваша электронная почта и пароль будут скомпрометированы. Если вы используете те же учетные данные в другом месте (скажем, в своей электронной почте или в учетной записи онлайн-банкинга), злоумышленники могут использовать их для доступа ко всем видам личных данных.

Не сообщайте свои учетные данные

Вы не должны никогда, никогда никому не сообщать свои безопасные учетные данные . Внутренние угрозы являются одной из основных причин утечек корпоративных данных. Если вы передадите свои учетные данные одному из ваших коллег или вас обманом заставят поверить в то, что вы делаете (хакеры любят фишинговые атаки), вы все равно будете нести ответственность за любые утечки данных, которые происходят из-за этого.

Угрозы безопасности

Учетные данные пользователя — ценная цель для любого киберпреступника. С ними они могут получить доступ к любой системе, к которой у вас есть доступ, не вызывая никаких подозрений. У них есть несколько способов украсть или получить доступ к учетным данным вашей учетной записи.

Атака методом грубой силы

Атака методом грубой силы использует метод проб и ошибок для угадывания учетных данных пользователя для входа в систему безопасности. Это простой и надежный подход , который требует времени, но его можно существенно ускорить с помощью достаточной вычислительной мощности компьютера.

Это простой и надежный подход , который требует времени, но его можно существенно ускорить с помощью достаточной вычислительной мощности компьютера.

Не следует путать с атакой по словарю , которая аналогична, но использует словарные фразы вместо случайных комбинаций, таких как атака грубой силы.

Фишинговые атаки

Фишинговые атаки являются наиболее распространенной формой кибератак. Существует несколько типов фишинговых атак, но все они преследуют схожие цели: украсть данные или их несколько, получить несанкционированный доступ к базе данных или заставить жертву предоставить какую-либо ценную личную информацию или информацию, связанную с компанией.

Вредоносное ПО

Любое вредоносное ПО называется вредоносным ПО, и существует множество различных типов, о которых вам следует знать . Вредоносное ПО-вымогатель — самый известный вид, но не единственный, который может украсть ваши данные.

Вредоносное ПО также может проникнуть на ваш компьютер и незаметно наблюдать за вашими действиями, записывая их и отправляя злоумышленнику. Этот тип вредоносного ПО называется шпионским ПО и в основном используется для кражи ваших учетных данных для входа в систему .

Этот тип вредоносного ПО называется шпионским ПО и в основном используется для кражи ваших учетных данных для входа в систему .

Как защититься от вредоносных программ

Прежде всего, установите лучшее программное обеспечение для защиты от вредоносных программ, которое вы можете найти, и постоянно обновляйте свою систему. Вы также можете использовать диспетчер паролей, двухфакторную аутентификацию, биометрическое сканирование или технологию единого входа (SSO).

Менеджер паролей

Менеджер паролей может создавать и запоминать наши уникальные учетные данные для входа. Нам нужно только создать и запомнить один — пароль, который мы будем использовать для доступа к приложению.

Большинство менеджеров паролей бывают бесплатными и платными, причем платные версии обычно предоставляют вам доступ к более продвинутым инструментам и возможность хранить больше паролей и получать к ним доступ с нескольких устройств.

Двухфакторная аутентификация (2FA)

Двухфакторная аутентификация обеспечивает дополнительный уровень безопасности , требуя от пользователя дополнительной проверки при входе в систему. Статистика показывает, что большинство пользователей используют для проверки мобильные push-уведомления, а токены аппаратной аутентификации тоже не редкость.

Статистика показывает, что большинство пользователей используют для проверки мобильные push-уведомления, а токены аппаратной аутентификации тоже не редкость.

Если кому-то удастся украсть учетные данные для входа в вашу учетную запись, они не смогут войти в систему без доступа к вашему устройству 2FA.

Биометрическое сканирование

Биометрическое сканирование не обязательно должно включать только сканирование отпечатков пальцев, голосов и лиц. Он также отслеживает параметры поведения пользователя. Этот тип отслеживания не является точным на 100% , поэтому вы не будете видеть его так часто. Но сканирование отпечатков пальцев, голоса и лица довольно распространено, особенно в продуктах Apple.

Единый вход (SSO)

Единый вход позволяет пользователям входить в несколько служб, используя только одну учетную запись . Из-за этого SSO потребует от пользователя создания сложного пароля и использования биометрического сканирования или 2FA.

Система единого входа в основном используется на рабочих местах , поскольку пользователям не нужно запоминать несколько паролей. Одного достаточно, чтобы обеспечить доступ ко всему, что им может понадобиться.

Заключение

Настаивать на использовании тех же или в целом слабых учетных данных, потому что до сих пор не произошло ничего плохого, — ужасная практика, которая может привести только к проблемам. Большинство утечек данных связано с паролями, независимо от того, успешно ли они угадываются хакерами или когда они добровольно передаются в результате фишинговых атак.

Даже если вы считаете, что киберпреступники ничего не могут получить от доступа к вашей учетной записи на определенной платформе, вы не должны упрощать получение какой-либо информации, связанной с вашими учетными данными. Мы надеемся, что эта статья убедила вас создать надежные учетные данные для входа в будущем.

Что такое единый вход (SSO) и как он работает?

По

- Тайна Теравайнен

Единый вход (SSO) — это служба аутентификации сеанса и пользователя, которая позволяет пользователю использовать один набор учетных данных для входа, например имя пользователя и пароль, для доступа к нескольким приложениям. SSO может использоваться предприятиями, малыми и средними организациями, а также отдельными лицами для упрощения управления несколькими учетными данными.

SSO может использоваться предприятиями, малыми и средними организациями, а также отдельными лицами для упрощения управления несколькими учетными данными.

Единый вход — это механизм федеративного управления идентификацией. Использование такой системы иногда называют федерацией идентификации

OAuth выступает в качестве посредника от имени конечного пользователя, предоставляя службе токен доступа, который разрешает совместное использование определенной информации об учетной записи. Когда пользователь пытается получить доступ к приложению от поставщика услуг, поставщик услуг отправляет запрос поставщику удостоверений для аутентификации. Затем поставщик услуг проверяет аутентификацию и регистрирует пользователя.

Затем поставщик услуг проверяет аутентификацию и регистрирует пользователя.

В базовой веб-службе единого входа модуль агента на сервере приложений извлекает определенные учетные данные для проверки подлинности для отдельного пользователя с выделенного сервера политик единого входа при проверке подлинности пользователя в репозитории пользователей, таком как каталог облегченного протокола доступа к каталогам. Служба аутентифицирует конечного пользователя для всех приложений, на которые ему предоставлены права, и устраняет будущие запросы пароля для отдельных приложений во время одного и того же сеанса.

Типы конфигураций SSOНекоторые службы единого входа используют протоколы, такие как Kerberos или язык разметки утверждений безопасности (SAML):

- В установке на основе Kerberos после предоставления учетных данных пользователя выдается билет на предоставление билетов (TGT). TGT извлекает сервисные билеты для других приложений, к которым пользователь хочет получить доступ, не запрашивая у пользователя повторный ввод учетных данных.

- SAML — это стандарт расширяемого языка разметки, упрощающий обмен данными аутентификации и авторизации пользователей между защищенными доменами. Службы SSO на основе SAML включают в себя связь между пользователем, поставщиком удостоверений, который поддерживает каталог пользователей, и поставщиком услуг.

- Единый вход на основе смарт-карты просит конечного пользователя использовать карту, содержащую учетные данные для входа, для первого входа в систему. После использования карты пользователю не нужно повторно вводить имя пользователя или пароль. На смарт-картах единого входа хранятся либо сертификаты, либо пароли.

Хотя единый вход удобен для пользователей, он создает риски для безопасности предприятия. Злоумышленник, который получает контроль над учетными данными SSO пользователя, получает доступ ко всем приложениям, на которые у пользователя есть права, что увеличивает размер потенциального ущерба.

Во избежание злонамеренного доступа SSO следует сочетать с управлением идентификацией. Организации также могут использовать двухфакторную аутентификацию (2FA) или многофакторную аутентификацию с единым входом для повышения безопасности.

Социальная система единого входаGoogle, LinkedIn, Apple, Twitter и Facebook предлагают популярные сервисы SSO, которые позволяют конечным пользователям входить в сторонние приложения, используя свои учетные данные для аутентификации в социальных сетях. Хотя система единого входа в социальных сетях удобна для пользователей, она может представлять угрозу безопасности, поскольку создает единую точку отказа, которую могут использовать злоумышленники.

Многие специалисты по безопасности рекомендуют конечным пользователям воздерживаться от использования социальных служб SSO, поскольку, как только злоумышленники получат контроль над учетными данными SSO пользователя, они смогут получить доступ ко всем другим приложениям, использующим те же учетные данные.

Корпоративное программное обеспечение и службы единого входа (eSSO) — это менеджеры паролей с клиентскими и серверными компонентами, которые регистрируют пользователя в целевых приложениях путем воспроизведения учетных данных пользователя. Эти учетные данные почти всегда представляют собой имя пользователя и пароль. Целевые приложения не нужно модифицировать для работы с системой eSSO.

Преимущества и недостатки SSOПреимущества единого входа включают следующее:

- Пользователям необходимо запоминать и управлять меньшим количеством паролей и имен пользователей для каждого приложения.

- Процесс входа и использования приложений упрощен — не нужно повторно вводить пароли.

- Вероятность фишинга снижена.

- Службы поддержки ИТ, скорее всего, получат меньше жалоб или проблем с паролями.

К недостаткам SSO относятся следующие:

- В нем не рассматриваются определенные уровни безопасности, которые могут потребоваться для каждого входа в приложение.

- Если доступность потеряна, пользователи блокируются во всех системах, подключенных к SSO.

- Если неавторизованные пользователи получат доступ, они могут получить доступ к более чем одному приложению.

Различные поставщики предлагают продукты, услуги и функции SSO. К поставщикам системы единого входа относятся следующие:

- Rippling позволяет пользователям входить в облачные приложения с нескольких устройств.

- Avatier Identity Anywhere — это SSO для платформ на основе контейнеров Docker.

- OneLogin от One Identity — это облачная платформа управления идентификацией и доступом, поддерживающая единый вход.

- Okta — это инструмент с функцией SSO. Okta также поддерживает 2FA и в основном используется предприятиями.

Примечание редактора: Эта статья была написана Тайной Теравайнен в 2020 году. Редакторы TechTarget отредактировали ее в 2022 году, чтобы сделать ее более удобной для читателей.

Редакторы TechTarget отредактировали ее в 2022 году, чтобы сделать ее более удобной для читателей.

Последнее обновление: ноябрь 2022 г.

Продолжить чтение О едином входе (SSO)- Какие преимущества SSO в контакт-центрах?

- Введение в лучшие практики AWS IAM

- Тенденции IAM формируют будущее безопасности

- Пошаговое руководство по созданию пользователя IAM в AWS

- Средства управления идентификацией и доступом для защиты сетей

Используйте эти 6 типов аутентификации пользователей для защиты сетей

Автор: Кайл Джонсон

поставщик удостоверений

Автор: Бен Луткевич

6 постоянных проблем с безопасностью корпоративной аутентификации

6 основных преимуществ управления идентификацией и доступом

Автор: Шэрон Ши

ПоискСеть

- Ciena приобретает Benu и Tibit для PON, преимущество

Ciena приобретает Benu для расширенного управления абонентами и Tibit для подключаемой технологии PON, которая подключается к существующему оборудованию.

…

… - Уорриорз присоединяется к другим командам НБА в строительстве умных арен

- Спутниковая связь LEO приходит на Землю

Apple, T-Mobile и другие начинают первые проекты спутниковой связи. Прямая спутниковая связь должна стать…

ПоискCIO

- 10 реальных вариантов использования метавселенной, а также примеры

Потенциал для проектов метавселенной существует в различных сценариях использования. Вот примеры, ориентированные на предприятия и потребителей …

- Автоматизация комплаенса Bayer окупается

Глобальный руководитель Bayer по соблюдению нормативных требований и конфиденциальности данных Томас Пфенниг обсуждает LPC Express, проект автоматизации для законодательства, патентов и.

..

- Лучшие платформы метавселенной, о которых нужно знать в 2023 году

Это первые дни платформ метавселенной, особенно тех, которые ориентированы на предприятия. Вот что нужно знать и какие платформы использовать…

SearchEnterpriseDesktop

- Как контролировать файлы Windows и какие инструменты использовать

Мониторинг файлов в системах Windows имеет решающее значение для обнаружения подозрительных действий, но существует так много файлов и папок, которые необходимо хранить…

- Как Microsoft Loop повлияет на службу Microsoft 365

Хотя Microsoft Loop еще не общедоступен, Microsoft опубликовала подробную информацию о том, как Loop может соединять пользователей и проекты…

- В последнем обновлении Windows 11 добавлен проводник с вкладками

ОС тоже…

ОС тоже…

SearchCloudComputing

- Предварительный просмотр программы AWS re:Invent 2022

Благодаря тому, что в этом году AWS re:Invent 2022 предлагает очные и виртуальные варианты, участники могут выбирать из ряда интерактивных …

- Эксперты по облачным технологиям и их прогнозы AWS re:Invent 2022

Поскольку AWS готовится к своему крупнейшему событию года, наши участники прогнозируют, что поставщик облачных услуг представит на re:Invent 2022.

- Сравните Amazon Lightsail и EC2 для нужд вашего веб-приложения

Не всем разработчикам нужны или нужны все возможности Amazon EC2. Узнайте, подходит ли сокращенный и упрощенный Amazon Lightsail…

ComputerWeekly.com

- Последние версии программы-вымогателя LockBit обладают возможностями червя

Исследователи Sophos реконструировали программу-вымогатель Lockbit 3.

…

…

ОС тоже…

ОС тоже…