Как можно заработать на создании локальной сети в рамках одного города

Суть данной бизнес идеи состоит в том, что неплохой заработок можно получить, создав локальную сеть между пользователями Интернета конкретного провайдера, которые проживают в одном городе или районе.

Попробовать развить такой компьютерный бизнес можно тем, кто уже имеет небольшую бесплатную локальную сеть, например на 20 машин. Остальным пользователям, которые проявят желание подключиться к уже созданной локальной сети, придется заплатить деньги за подключение к сети и использование Интернета.

Если рассмотреть такую идею с коммерческой точки зрения, то получится достаточно неплохой заработок.

Для воплощения данной идеи в реальность сначала нужно приобрести сервер со всеми необходимыми его атрибутами. Желательно чтобы сервер работал на программном обеспечении Linux. Затем необходимо обзавестись спутниковой антенной, благодаря которой будет обеспечиваться хороший доступ к Интернету. Кроме того для достижения целей понадобится ХАБ, то есть устройство, с помощью которого можно соединить в одну сеть несколько компьютеров.

Всех желающих потенциальных абонентов нужно также проинформировать о том, что понадобится для подключения к местной сети, например, кабель. Важно чтобы клиенты были спокойны по поводу того, что не станут обманутыми. Для создателей местной сети главной целью должна быть не разовая нажива, а стабильный заработок от продаж Интернета в виде абонентской платы. Абонентская плата должна зависеть, прежде всего, от региона.

После того, как все необходимое для настраивания локальной сети будет куплено, нужно во избежание проблем с позволения управления дома, установить на крыше конкретного дома кабель и коннекторы, а также сделать у клиента на компьютере все настройки, то есть IP-адрес, маски подсети и т.д. На сервере следует настроить удаленный выход в Интернет с помощью, например, программы Firewall.

Конечно, данная идея требует тщательной разработки и решения многих проблем. Кроме того, за ее успешной реализацией необходимо постоянно следить. Однако при ее воплощении, может получиться неплохой результат.

| <<Бизнес идея: сварочные трансформаторы из электродвигателей | Бизнес идея: нумерология>> |

|---|

Устройство и основные понятия локальной сети | Info-Comp.ru

Данная статья посвящена

- Понятие локальная сеть;

- Устройство локальной сети;

- Оборудование для локальной сети;

- Топология сети;

- Протоколы TCP/IP;

- IP-адресация.

Понятие локальной сети

Сеть — группа компьютеров, соединенных друг с другом, с помощью специального оборудования, обеспечивающего обмен информацией между ними. Соединение между двумя компьютерами может быть непосредственным (двухточечное соединение) или с использованием дополнительных узлов связи.

Существует несколько типов сетей, и локальная сеть — лишь одна из них. Локальная сеть представляет собой, по сути, сеть, используемую в одном здании или отдельном помещении, таком как квартира, для обеспечения взаимодействия используемых в них компьютеров и программ. Локальные сети, расположенные в разных зданиях, могут быть соединены между собой с помощью спутниковых каналов связи или волоконно-оптических сетей, что позволяет создать глобальную сеть, т.е. сеть, включающую в себя несколько локальных сетей.

Интернет является еще одним примером сети, которая уже давно стала всемирной и всеобъемлющей, включающей в себя сотни тысяч различных сетей и сотни миллионов компьютеров. Независимо от того, как вы получаете доступ к Интернету, с помощью модема, локального или глобального соединения, каждый пользователь Интернета является фактически сетевым пользователем. Для работы в Интернете используются самые разнообразные программы, такие как обозреватели Интернета, клиенты FTP, программы для работы с электронной почтой и многие другие.

Компьютер, который подключен к сети, называется рабочей станцией (Workstation). Как правило, с этим компьютером работает человек. В сети присутствуют и такие компьютеры, на которых никто не работает. Они используются в качестве управляющих центров в сети и как накопители информации. Такие компьютеры называют серверами,

Для объединения компьютеров или целых локальных сетей, которые расположены на значительном расстоянии друг от друга, используются модемы, а также выделенные, или спутниковые каналы связи. Такие сети носят название глобальные. Обычно скорость передачи данных в таких сетях значительно ниже, чем в локальных.

Устройство локальной сети

Существуют два вида архитектуры сети: одноранговая (Peer-to-peer) и клиент/ сервер (Client/Server), На данный момент архитектура клиент/сервер практически вытеснила одноранговую.

Если используется одноранговая сеть, то все компьютеры, входящие в нее, имеют одинаковые права. Соответственно, любой компьютер может выступать в роли сервера, предоставляющего доступ к своим ресурсам, или клиента, использующего ресурсы других серверов.

В сети, построенной на архитектуре клиент/сервер, существует несколько основных компьютеров — серверов. Остальные компьютеры, которые входят в сеть, носят название клиентов, или рабочих станций.

Сервер — это компьютер, который обслуживает другие компьютеры в сети. Существуют разнообразные виды серверов, отличающиеся друг от друга услугами, которые они предоставляют; серверы баз данных, файловые серверы, принт-серверы, почтовые серверы, веб-серверы и т. д.

Одноранговая архитектура получила распространение в небольших офисах или в домашних локальных сетях, В большинстве случаев, чтобы создать такую сеть, вам понадобится пара компьютеров, которые снабжены сетевыми картами, и кабель. В качестве кабеля используют витую пару четвертой или пятой категории. Витая пара получила такое название потому, что пары проводов внутри кабеля перекручены (это позволяет избежать помех и внешнего влияния

После того как сеть будет создана, а компьютеры соединены между собой, нужно настроить все необходимые параметры программно. Прежде всего убедитесь, что на соединяемых компьютерах были установлены операционные системы с поддержкой работы в сети (Linux, FreeBSD, Windows)

Все компьютеры в одноранговой сети объединяются в рабочие группы, которые имеют свои имена (идентификаторы).

В случае использования архитектуры сети клиент/сервер управление доступом осуществляется на уровне пользователей. У администратора появляется возможность разрешить доступ к ресурсу только некоторым пользователям. Предположим, что вы делаете свой принтер доступным для пользователей сети. Если вы не хотите, чтобы кто угодно печатал на вашем принтере, то следует установить пароль для работы с этим ресурсом. При одноранговой сети любой пользователь, который узнает ваш пароль, сможет получить доступ к вашему принтеру. В сети клиент/ сервер вы можете ограничить использование принтера для некоторых пользователей вне зависимости от того, знают они пароль или нет.

Чтобы получить доступ к ресурсу в локальной сети, построенной на архитектуре клиент/сервер, пользователь обязан ввести имя пользователя (Login — логин) и пароль (Password). Следует отметить, что имя пользователя является открытой информацией, а пароль — конфиденциальной.

Процесс проверки имени пользователя называется идентификацией. Процесс проверки соответствия введенного пароля имени пользователя — аутентификацией. Вместе идентификация и аутентификация составляют процесс авторизации. Часто термин «аутентификация» — используется в широком смысле: для обозначения проверки подлинности.

Из всего сказанного можно сделать вывод о том, что единственное преимущество одноранговой архитектуры — это ее простота и невысокая стоимость. Сети клиент/сервер обеспечивают более высокий уровень быстродействия и защиты.

Оборудование для локальной сети

В самом простом случае для работы сети достаточно сетевых карт и кабеля. Если же вам необходимо создать достаточно сложную сеть, то понадобится специальное сетевое оборудование.

Кабель

Компьютеры внутри локальной сети соединяются с помощью кабелей, которые передают сигналы. Кабель, соединяющий два компонента сети ( например, два компьютера), называется сегментом. Кабели классифицируются в зависимости от возможных значений скорости передачи информации и частоты возникновения сбоев и ошибок. Наиболее часто используются кабели трех основных категорий:

- Витая пара;

- Коаксиальный кабель;

- Оптоволоконный кабель,

Для построения локальных сетей сейчас наиболее широко используется витая пара. Внутри такой кабель состоит из двух или четырех пар медного провода, перекрученных между собой. Витая пара также имеет свои разновидности: UTP (Unshielded Twisted Pair — неэкранированная витая пара) и STP (Shielded Twisted Pair — экранированная витая пара). Эти разновидности кабеля способны передавать сигналы на расстояние порядка 100 м. Как правило, в локальных сетях используется именно UTP. STP имеет плетеную оболочку из медной нити, которая имеет более высокий уровень защиты и качества, чем оболочка кабеля UTP.

В кабеле STP каждая пара проводов дополнительно экранировала (она обернута слоем фольги), что защищает данные, которые передаются, от внешних помех. Такое решение позволяет поддерживать высокие скорости передачи на более значительные расстояния, чем в случае использования кабеля UTP, Витая пара подключается к компьютеру с помощью разъема RJ-45 (Registered Jack 45), который очень напоминает телефонный разъем RJ-11 (Regi-steredjack). Витая пара способна обеспечивать работу сети на скоростях 10,100 и 1000 Мбит/с.

Коаксиальный кабель состоит из медного провода, покрытого изоляцией, экранирующей металлической оплеткой и внешней оболочкой. По центральному проводу кабеля передаются сигналы, в которые предварительно были преобразованы данные. Такой провод может быть как цельным, так и многожильным. Для организации локальной сети применяются два типа коаксиального кабеля: ThinNet (тонкий, 10Base2) и ThickNet (толстый, 10Base5). В данный момент локальные сети на основе коаксиального кабеля практически не встречаются.

В основе оптоволоконного кабеля находятся оптические волокна (световоды), данные по которым передаются в виде импульсов света. Электрические сигналы по оптоволоконному кабелю не передаются, поэтому сигнал нельзя перехватить, что практически исключает несанкционированный доступ к данным. Оптоволоконный кабель используют для транспортировки больших объемов информации на максимально доступных скоростях.

Главным недостатком такого кабеля является его хрупкость: его легко повредить, а монтировать и соединять можно только с помощью специального оборудования.

Сетевые карты

Сетевые карты делают возможным соединение компьютера и сетевого кабеля. Сетевая карта преобразует информацию, которая предназначена для отправки, в специальные пакеты. Пакет — логическая совокупность данных, в которую входят заголовок с адресными сведениями и непосредственно информация. В заголовке присутствуют поля адреса, где находится информация о месте отправления и пункте назначения данных, Сетевая плата анализирует адрес назначения полученного пакета и определяет, действительно ли пакет направлялся данному компьютеру. Если вывод будет положительным, то плата передаст пакет операционной системе. В противном случае пакет обрабатываться не будет. Специальное программное обеспечение позволяет обрабатывает все пакеты, которые проходят внутри сети. Такую возможность используют системные администраторы, когда анализируют работу сети, и злоумышленники для кражи данных, проходящих по ней.

Любая сетевая карта имеет индивидуальный адрес, встроенный в ее микросхемы. Этот адрес называется физическим, или MAC-адресом (Media Access Control — управление доступом к среде передачи).

Порядок действий, совершаемых сетевой картой, такой.

- Получение информации от операционной системы и преобразование ее в электрические сигналы для дальнейшей отправки по кабелю;

- Получение электрических сигналов по кабелю и преобразование их обратно в данные, с которыми способна работать операционная система;

- Определение, предназначен ли принятый пакет данных именно для этого компьютера;

- Управление потоком информации, которая проходит между компьютером и сетью.

Концентраторы

Концентратор (хаб) — устройство, способное объединить компьютеры в физическую звездообразную топологию. Концентратор имеет несколько портов, позволяющих подключить сетевые компоненты. Концентратор, имеющий всего два порта, называют мостом. Мост необходим для соединения двух элементов сети.

Сеть вместе с концентратором представляет собой «общую шину». Пакеты данных при передаче через концентратор будут доставлены на все компьютеры, подключенные к локальной сети.

Существует два вида концентраторов.

Пассивные концентраторы. Такие устройства отправляют полученный сигнал без его предварительной обработки.

Активные концентраторы (многопостовые повторители). Принимают входящие сигналы, обрабатывают их и передают в подключенные компьютеры.

Коммутаторы

Коммутаторы необходимы для организации более тесного сетевого соединения между компьютером-отправителем и конечным компьютером. В процессе передачи данных через коммутатор в его память записывается информация о MAC-адресах компьютеров. С помощью этой информации коммутатор составляет таблицу маршрутизации, в которой для каждого из компьютеров указана его принадлежность определенному сегменту сети.

При получении коммутатором пакетов данных он создает специальное внутреннее соединение (сегмент) между двумя своими Портами, используя таблицу маршрутизации. Затем отправляет пакет данных в соответствующий порт конечного компьютера, опираясь на информацию, описанную в заголовке пакета.

Таким образом, данное соединение оказывается изолированным от других портов, что позволяет компьютерам обмениваться информацией с максимальной скоростью, которая доступна для данной сети. Если у коммутатора присутствуют только два порта, он называется мостом.

Коммутатор предоставляет следующие возможности:

- Послать пакет с данными с одного компьютера на конечный компьютер;

- Увеличить скорость передачи данных.

Маршрутизаторы

Маршрутизатор по принципу работы напоминает коммутатор, однако имеет больший набор функциональных возможностей, Он изучает не только MAC, но и IP-адреса обоих компьютеров, участвующих в передаче данных. Транспортируя информацию между различными сегментами сети, маршрутизаторы анализируют заголовок пакета и стараются вычислить оптимальный путь перемещения данного пакета. Маршрутизатор способен определить путь к произвольному сегменту сети, используя информацию из таблицы маршрутов, что позволяет создавать общее подключение к Интернету или глобальной сети.

Маршрутизаторы позволяют произвести доставку пакета наиболее быстрым путем, что позволяет повысить пропускную способность больших сетей. Если какой-то сегмент сети перегружен, поток данных пойдет по другому пути,

Топология сети

Порядок расположения и подключения компьютеров и прочих элементов в сети называют сетевой топологией. Топологию можно сравнить с картой сети, на которой отображены рабочие станции, серверы и прочее сетевое оборудование. Выбранная топология влияет на общие возможности сети, протоколы и сетевое оборудование, которые будут применяться, а также на возможность дальнейшего расширения сети.

Физическая топология — это описание того, каким образом будут соединены физические элементы сети. Логическая топология определяет маршруты прохождения пакетов данных внутри сети.

Выделяют пять видов топологии сети:

- Общая шина;

- Звезда;

- Кольцо;

Общая шина

В этом случае все компьютеры подключаются к одному кабелю, который называется шиной данных. При этом пакет будет приниматься всеми компьютерами, которые подключены к данному сегменту сети.

Быстродействие сети во многом определяется числом подключенных к общей шине компьютеров. Чем больше таких компьютеров, тем медленнее работает сеть. Кроме того, подобная топология может стать причиной разнообразных коллизий, которые возникают, когда несколько компьютеров одновременно пытаются передать информацию в сеть. Вероятность появления коллизии возрастает с увеличением количества подключенных к шине компьютеров.

Преимущества использования сетей с топологией «общая шина» следующие:

- Значительная экономия кабеля;

- Простота создания и управления.

Основные недостатки:

- вероятность появления коллизий при увеличении числа компьютеров в сети;

- обрыв кабеля приведет к отключению множества компьютеров;

- низкий уровень защиты передаваемой информации. Любой компьютер может получить данные, которые передаются по сети.

Звезда

При использовании звездообразной топологии каждый кабельный сегмент, идущий от любого компьютера сети, будет подключаться к центральному коммутатору или концентратору, Все пакеты будут транспортироваться от одного компьютера к другому через это устройство. Допускается использование как активных, так и пассивных концентраторов, В случае разрыва соединения между компьютером и концентратором остальная сеть продолжает работать. Если же концентратор выйдет из строя, то сеть работать перестанет. С помощью звездообразной структуры можно подключать друг к другу даже локальные сети.

Использование данной топологии удобно при поиске поврежденных элементов: кабеля, сетевых адаптеров или разъемов, «Звезда» намного удобнее «общей шины» и в случае добавления новых устройств. Следует учесть и то, что сети со скоростью передачи 100 и 1000 Мбит/с построены по топологии «звезда».

Если в самом центре «звезды» расположить концентратор, то логическая топология изменится на «общую шину».

Преимущества «звезды»:

- простота создания и управления;

- высокий уровень надежности сети;

- высокая защищенность информации, которая передается внутри сети (если в центре звезды расположен коммутатор).

Основной недостаток — поломка концентратора приводит к прекращению работы всей сети.

Кольцевая топология

В случае использования кольцевой топологии все компьютеры сети подключаются к единому кольцевому кабелю. Пакеты проходят по кольцу в одном направлении через все сетевые платы подключенных к сети компьютеров. Каждый компьютер будет усиливать сигнал и отправлять его дальше по кольцу.

В представленной топологии передача пакетов по кольцу организована маркерным методом. Маркер представляет собой определенную последовательность двоичных разрядов, содержащих управляющие данные. Если сетевое устройство имеет маркер, то у него появляется право на отправку информации в сеть. Внутри кольца может передаваться всего один маркер.

Компьютер, который собирается транспортировать данные, забирает маркер из сети и отправляет запрошенную информацию по кольцу. Каждый следующий компьютер будет передавать данные дальше, пока этот пакет не дойдет до адресата. После получения адресат вернет подтверждение о получении компьютеру-отправителю, а последний создаст новый маркер и вернет его в сеть.

Преимущества данной топологии следующие:

- эффективнее, чем в случае с общей шиной, обслуживаются большие объемы данных;

- каждый компьютер является повторителем: он усиливает сигнал перед отправкой следующей машине, что позволяет значительно увеличить размер сети;

- возможность задать различные приоритеты доступа к сети; при этом компьютер, имеющий больший приоритет, сможет дольше задерживать маркер и передавать больше информации.

Недостатки:

- обрыв сетевого кабеля приводит к неработоспособности всей сети;

- произвольный компьютер может получить данные, которые передаются по сети.

Протоколы TCP/IP

Протоколы TCP/IP (Transmission Control Protocol/Internet Protocol — Протокол управления передачей данных/Интернет протокол) являются основными межсетевыми протоколами и управляют передачей данных между сетями разной конфигурации и технологии. Именно это семейство протоколов используется для передачи информации в сети Интернет, а также в некоторых локальных сетях. Семейство протоколов TPC/IP включает все промежуточные протоколы между уровнем приложений и физическим уровнем. Общее их количество составляет несколько десятков.

Основными среди них являются:

- Транспортные протоколы: TCP — Transmission Control Protocol (протокол управления передачей данных) и другие — управляют передачей данных между компьютерами;

- Протоколы маршрутизации: IP — Internet Protocol (протокол Интернета) и другие — обеспечивают фактическую передачу данных, обрабатывают адресацию данных, определяет наилучший путь к адресату;

- Протоколы поддержки сетевого адреса: DNS — Domain Name System (доменная система имен) и другие — обеспечивает определение уникального адреса компьютера;

- Протоколы прикладных сервисов: FTP — File Transfer Protocol (протокол передачи файлов), HTTP — HyperText Transfer Protocol (Протокол передачи гипертекста), TELNET и другие — используются для получения доступа к различным услугам: передаче файлов между компьютерами, доступу к WWW, удаленному терминальному доступу к системе и др.;

- Шлюзовые протоколы: EGP — Exterior Gateway Protocol (внешний шлюзовый протокол) и другие — помогают передавать по сети сообщения о маршрутизации и информацию о состоянии сети, а также обрабатывать данные для локальных сетей;

- Почтовые протоколы: POP — Post Office Protocol (протокол приема почты) — используется для приема сообщений электронной почты, SMPT Simple Mail Transfer Protocol (протокол передачи почты) — используется для передачи почтовых сообщений.

Все основные сетевые протоколы (NetBEUI, IPX/SPX и ТСРIР) являются маршрутизируемыми протоколами. Но вручную приходится настраивать лишь маршрутизацию ТСРIР. Остальные протоколы маршрутизируются операционной системой автоматически.

IP-адресация

При построении локальной сети на основе протокола TCP/IP каждый компьютер получает уникальный IP-адрес, который может назначаться либо DHCP-сервером — специальной программой, установленной на одном из компьютеров сети, либо средствами Windows, либо вручную.

DHCP-сервер позволяет гибко раздавать IP-адреса компьютерам и закрепить за некоторыми компьютерами постоянные, статические IP-адреса. Встроенное средство Windows не имеет таких возможностей. Поэтому если в сети имеется DHCP-сервер, то средствами Windows лучше не пользоваться, установив в настройках сети операционной системы автоматическое (динамическое) назначение IP-адреса. Установка и настройка DHCP-сервера выходит за рамки этой книги.

Следует, однако, отметить, что при использовании для назначения IP-адреса DHCP-сервера или средств Windows загрузка компьютеров сети и операции назначения IP-адресов требует длительного времени, тем большего, чем больше сеть. Кроме того, компьютер с DHCP-сервером должен включаться первым.

Если же вручную назначить компьютерам сети статические (постоянные, не изменяющиеся) IP-адреса, то компьютеры будут загружаться быстрее и сразу же появляться в сетевом окружении. Для небольших сетей этот вариант является наиболее предпочтительным, и именно его мы будем рассматривать в данной главе.

Для связки протоколов TCP/IP базовым является протокол IP, так как именно он занимается перемещением пакетов данных между компьютерами через сети, использующие различные сетевые технологии. Именно благодаря универсальным характеристикам протокола IP стало возможным само существование Интернета, состоящего из огромного количества разнородных сетей.

Пакеты данных протокола IP

Протокол IP является службой доставки для всего семейства протоколов ТСР-iР. Информация, поступающая от остальных протоколов, упаковывается в пакеты данных протокола IP, к ним добавляется соответствующий заголовок, и пакеты начинают свое путешествие по сети

Система IP-адресации

Одними из важнейших полей заголовка пакета данных IP являются адреса отправителя и получателя пакета. Каждый IP-адрес должен быть уникальным в том межсетевом объединении, где он используется, чтобы пакет попал по назначению. Даже во всей глобальной сети Интернет невозможно встретить два одинаковых адреса.

IP-адрес, в отличие от обычного почтового адреса, состоит исключительно из цифр. Он занимает четыре стандартные ячейки памяти компьютера — 4 байта. Так как один байт (Byte) равен 8 бит (Bit), то длина IP-адреса составляет 4 х 8 = 32 бита.

Бит представляет собой минимально возможную единицу хранения информации. В нем может содержаться только 0 (бит сброшен) или 1 (бит установлен).

Несмотря на то, что IP-адрес всегда имеет одинаковую длину, записывать его можно по-разному. Формат записи IP-адреса зависит от используемой системы счисления. При этом один и тот же адрес может выглядеть совершенно по-разному:

Формат числовой записи | Значение |

Двоичный (Binary) | 10000110000110000000100001000010 |

Шестнадцатеричный (Hexadecimal) | 0x86180842 |

Десятичный (Decimal) | 2249721922 |

Точечно-десятичный (Dotted Decimal) | 134.24.8.66 |

Двоичное число 10000110 преобразовывается в десятичное следующим образом: 128 + 0 + 0 + 0 + 0 + 4 + 2 + 0 =134.

Наиболее предпочтительным вариантом, с точки зрения удобства чтения человеком, является формат написания IP-адреса в точечно-десятичной нотации. Данный формат состоит из четырех десятичных чисел, разделенных точками. Каждое число, называемое октетом (Octet), представляет собой десятичное значение соответствующего байта в IP-адресе. Октет называется так потому, что один байт в двоичном виде состоит из восьми бит.

При использовании точечно-десятичной нотации записи октетов в адресе IP следует иметь в виду следующие правила:

- Допустимыми являются только целые числа;

- Числа должны находиться в диапазоне от 0 до 255.

Старшие биты в IP-адресе, расположенные слева, определяют класс и номер сети. Их совокупность называется идентификатором подсети или сетевым префиксом. При назначении адресов внутри одной сети префикс всегда остается неизменным. Он идентифицирует принадлежность IP-адреса данной сети.

Например, если IP-адреса компьютеров подсети 192.168.0.1 — 192.168.0.30, то первые два октета определяют идентификатор подсети — 192.168.0.0, а следующие два — идентификаторы хостов.

Сколько именно бит используется в тех или иных целях, зависит от класса сети. Если номер хоста равен нулю, то адрес указывает не на какой-то один конкретный компьютер, а на всю сеть в целом.

Классификация сетей

Существует три основных класса сетей: А, В, С. Они отличаются друг от друга максимально возможным количеством хостов, которые могут быть подключены к сети данного класса.

Общепринятая классификация сетей приведена в следующей таблице, где указано наибольшее количество сетевых интерфейсов, доступных для подключения, какие октеты IP-адреса используются для сетевых интерфейсов (*), а какие — остаются неизменяемыми (N).

Класс сети | Наибольшее количество хостов | Изменяемые октеты IP—адреса, используемые для нумерации хостов |

А | 16777214 | N *.*.* |

В | 65534 | N.N.*.* |

С | 254 | N.N.N.* |

Например, в сетях наиболее распространенного класса С не может быть более 254 компьютеров, поэтому для нумерации сетевых интерфейсов используется только один, самый младший байт IP-адреса. Этому байту соответствует крайний правый октет в точечно-десятичной нотации.

Возникает законный вопрос: почему к сети класса С можно подключить только 254 компьютера, а не 256? Дело в том, что некоторые внутрисетевые адреса IP предназначены для специального использования, а именно:

О — идентифицирует саму сеть;

255 — широковещательный.

Сегментирование сетей

Адресное пространство внутри каждой сети допускает разбиение на более мелкие по количеству хостов подсети (Subnets). Процесс разбиения на подсети называется также сегментированием.

Например, если сеть 192.168.1.0 класса С разбить на четыре подсети, то их адресные диапазоны будут следующими:

- 192.168.1.0-192.168.1.63;

- 192.168.1.64-192.168.1.127;

- 192.168.1.128-192.168.1.191;

- 192.168.1.192-192.168.1.255.

В данном случае для нумерации хостов используется не весь правый октет из восьми бит, а только 6 младших из них. А два оставшихся старших бита определяют номер подсети, который может принимать значения от нуля до трех.

Как обычный, так и расширенный сетевые префиксы можно идентифицировать с помощью маски подсети (Subnet Mask), которая позволяет также отделить в IP-адресе идентификатор подсети от идентификатора хоста, маскируя с помощью числа ту часть IP-адреса, которая идентифицирует подсеть.

Маска представляет собой комбинацию чисел, по внешнему виду напоминающую IP-адрес. Двоичная запись маски подсети содержит нули в разрядах, интерпретируемых как номер хоста. Остальные биты, установленные в единицу, указывают на то, что эта часть адреса является префиксом. Маска подсети всегда применяется в паре с IP-адресом.

При отсутствии дополнительного разбиения на подсети, маски стандартных классов сетей имеют следующие значения:

Класс сети | Маска | |

|

| двоичная | точечно-десятичная |

А | 11111111.00000000.00000000.00000000 | 255.0.0.0 |

В | 11111111.11111111.00000000.00000000 | 255.255.0.0 |

С | 11111111.11111111.11111111.00000000 | 255.255.255.0 |

Когда используется механизм разбиения на подсети, маска соответствующим образом изменяется. Поясним это, используя уже упомянутый пример с разбиением сети класса С на четыре подсети.

В данном случае два старших бита в четвертом октете IP-адреса используются для нумерации подсетей. Тогда маска в двоичной форме будет выглядеть следующим образом: 11111111.11111111.11111111.11000000, а в точечно-десятичной -255.255.255.192.

Диапазоны адресов частных сетей

Каждый компьютер, подключенный к сети, имеет свой уникальный IP-адрес. Для некоторых машин, например, серверов, этот адрес не изменяется. Такой постоянный адрес называется статическим (Static). Для других, например, клиентов, IP-адрес может быть постоянным (статическим) или назначаться динамически, при каждом подключении к сети.

Чтобы получить уникальный статический, то есть постоянный адрес IP в сети Интернет, нужно обратиться в специальную организацию InterNIC — Internet Network Information Center (Сетевой информационный центр Интернета). InterNIC назначает только номер сети, а дальнейшей работой по созданию подсетей и нумерации хостов сетевой администратор должен заниматься самостоятельно.

Но официальная регистрация в InterNIC с целью получения статического IP-адреса обычно требуется для сетей, имеющих постоянную связь с Интернетом. Для частных сетей, не входящих в состав Интернета, специально зарезервировано несколько блоков адресного пространства, которые можно свободно, без регистрации в InterNIC, использовать для присвоения IP-адресов:

Класс сети | Количество доступных номеров сетей | Диапазоны IP—адресов, используемые для нумерации хостов |

А | 1 | 10.0.0.0 — 10.255.255.255 |

В | 16 | 172.16.0.0-172.31.255.255 |

С | 255 | 192.168.0.О-192.168.255.255 |

LINKLOCAL | 1 | 169.254.0.0-169.254.255.255 |

Однако эти адреса используются только для внутренней адресации сетей и не предназначены для хостов, которые напрямую соединяются с Интернетом.

Диапазон адресов LINKLOCAL не является классом сети в обычном понимании. Он используется Windows при автоматическом назначении личных адресов IP компьютерам в локальной сети.

Надеюсь Вы теперь имеете представление о локальной сети!

Идеальная локальная сеть / Habr

Стандартная локальная сеть в её нынешнем (усреднённо) виде окончательно сформировалась много лет назад, на чём её развитие и остановилось.

С одной стороны, лучшее – враг хорошего, с другой – стагнация тоже не слишком хорошо. Тем более, что при ближайшем рассмотрении современная офисная сеть, позволяющая выполнять почти все задачи обычного офиса, может быть построена дешевле и быстрее, чем это принято считать, а ее архитектура при этом станет проще и масштабируемее. Не верите? А давайте попробуем разобраться. И начнём с того, что считается правильной прокладкой сети.

Что такое СКС?

Любая структурированная кабельная система (СКС) как конечный элемент инженерной инфраструктуры реализуется в несколько этапов:

- проектирование;

- собственно, монтаж кабельной инфраструктуры;

- монтаж точек доступа;

- монтаж точек коммутации;

- пусконаладочные работы.

Проектирование

Любое большое дело, если хочешь сделать его хорошо, начинается с подготовки. Для СКС такой подготовкой является проектирование. Именно на данном этапе учитывается, сколько рабочих мест нужно обеспечить, какое количество портов необходимо разместить, какой потенциал по пропускной способности заложить. На данном этапе необходимо руководствоваться стандартами (ISO/IEC 11801, EN 50173, ANSI/TIA/EIA-568-A). Фактически, именно на этом этапе определяются граничные возможности создаваемой сети.

Кабельная инфраструктура

На данном этапе прокладываются все кабельные магистрали, обеспечивающие передачу данных по локальной сети. Километры медного кабеля симметричной парной скрутки. Сотни килограммов меди. Необходимость монтажа кабельных коробов и лотков – без них строительство структурированной кабельной системы невозможно.

Точки доступа

Для обеспечения рабочих мест выходом в сеть, закладываются точки доступа. Руководствуясь принципом избыточности (один из важнейших при строительстве СКС), такие точки закладываются в количестве, превышающем минимально необходимое количество. По аналогии с электрической сетью: чем больше розеток — тем более гибко можно использовать пространство, на территории которого расположена такая сеть.

Точки коммутации, ПНР

Далее монтируются основные и, как вариант исполнения, промежуточные точки коммутации. Размещаются стойки/телеком-шкафы, маркируются кабели и порты, происходит подключение внутри точек консолидации и в кроссовом узле. Составляется журнал коммутации, который в дальнейшем актуализируется на протяжении всего срока жизни кабельной системы.

Когда все этапы монтажа завершены, производится тестирования всей системы. Кабели подключаются к активному сетевому оборудованию, поднимается сеть. Проверяется соответствие заявленной для данной СКС частотной полосы пропускания (скорости передачи), прозваниваются запроектированные точки доступа и проверяются все прочие, важные для работы СКС, параметры. Все выявленные недостатки устраняются. Только после этого, сеть передаётся заказчику.

Физическая среда для передачи информации готова. А что дальше?

Что «живёт» в СКС?

Раньше по кабельной инфраструктуре локальной сети передавались данные самых разных систем, замкнутые на свои технологии и протоколы. Но зоопарк технологий давно помножен на ноль. И сейчас в «локалке» остался, пожалуй, только Ethernet. Телефония, видео с камер наблюдения, пожарная сигнализация, охранные системы, данные счётчиков ресурсов коммунальных услуг, СКУД и «умный домофон», в конце концов – всё это теперь идёт поверх Ethernet.

«Умный» домофон, СКУД и устройство удалённого контроля SNR-ERD-PROject-2

Оптимизируем инфраструктуру

И возникает вопрос: при непрерывном развитии технологий, все ли части традиционной СКС нам по-прежнему нужны?

Коммутация аппаратная и программная

Пора признать очевидную, в общем-то, вещь: аппаратная коммутация на уровне кроссов и патчкордов изжила себя. Все давно делается VLAN-портами, и админы, перебирающие провода в шкафах при любом изменении в структуре сети – это атавизм. Пора сделать следующий шаг и просто отказаться от кроссов и патчкордов.

И вроде бы мелочь, но если вдуматься, пользы от этого шага будет больше, чем от перехода на кабель следующей категории. Судите сами:

- Вырастет качество физической среды передачи сигнала.

- Увеличится надёжность, ведь мы убираем из системы два механических контакта из трех (!).

- Как следствие, увеличится дальность передачи сигнала. Не принципиально, но всё-же.

- В шкафах внезапно освободится место. И порядка там, кстати, будет намного больше. А это уже экономия средств.

- Стоимость убираемого оборудования невелика, но если учесть весь масштаб оптимизации, может тоже набраться неплохая сэкономленная сумма.

- Если коммутации с кроссовой разбивкой не будет, можно обжимать клиентские линии сразу под RJ-45.

Что получается? Мы упростили сеть, удешевили её, и притом она стала менее глючной и более управляемой. Сплошные плюсы!

А может быть, тогда, ещё что-нибудь выбросить? 🙂

Оптоволокно вместо медной жилы

А зачем нам километры витой пары, когда весь объём информации, который идёт по толстому пучку медных проводов, может спокойно передаваться по оптическому волокну? Давайте поставим в кабинете 8-портовый коммутатор с оптическим аплинком и, например, поддержкой PoE. От шкафа до кабинета — одна оптоволоконная жила. От коммутатора до клиентов — разводка медью. При этом, IP-телефоны или камеры наблюдения можно обеспечить сразу и питанием.

При этом, убирается не только масса медного кабеля в красивых решётчатых лотках, но и экономятся те средства, которые необходимы на прокладку всего этого, традиционного для СКС, великолепия.

Правда, такая схема несколько противоречит представлению о «правильном» размещении оборудования в одном месте, а экономия на кабеле и многопортовых коммутаторах с медными портами уйдёт на закупку небольших коммутаторов с PoE и оптикой.

На клиентской стороне

Кабель на стороне клиента появился ещё в те времена, когда беспроводные технологии выглядели скорее игрушкой, чем реальным рабочим инструментом. Современная «беспроводка» легко даст скорости не меньше, чем обеспечивает сейчас кабель, но позволит отвязать компьютер от фиксированного соединения. Да, эфир не резиновый, и бесконечно забивать его каналами не получится, но, во-первых, расстояние от клиента до точки доступа может быть совсем небольшим (офисные потребности это позволяют), а во-вторых, существуют уже технологии нового типа, использующие, например, оптическое излучение (например, так называемый Li-Fi).

При требованиях по дальности в пределах 5-10 метров, чтобы хватало для подключения 2-5 пользователей, точка доступа может вполне поддерживать гигабитный канал, стоить при этом совсем недорого и быть абсолютно надёжной. Это позволит избавить конечного пользователя от проводов.

Оптический коммутатор SNR-S2995G-48FX и гигабитный беспроводной роутер, соединенные оптическим патчкордом

В недалеком будущем такую возможность обеспечат устройства, работающие в миллиметровом диапазоне ( 802.11ad/ay), ну а пока, пусть и с меньшими, но все же избыточными для офисных сотрудников, скоростями, это реально сделать на базе стандарта 802.11ac.

Правда, в этом случае изменяется подход к подключению устройств вроде IP-телефонов или видеокамер. Во-первых, им придётся предоставлять отдельное питание через БП. Во-вторых, эти устройства должны поддерживать работу с Wi-Fi. Впрочем, никто не запрещает на первое время оставлять в точке доступа некоторое количество медных портов. Хотя бы, для обратной совместимости или непредвиденных нужд.

Как пример, беспроводной маршрутизатор SNR-CPE-ME2-SFP, 802.11a/b/g/n, 802.11ac Wave 2, 4xGE RJ45, 1xSFP

Следующий шаг логичен, правда?

Не будем останавливаться на достигнутом. Подключим точки доступа оптоволоконным кабелем с полосой пропускания, скажем, 10 гигабит. И забудем про традиционные СКС, как про дурной сон.

Схема становится простой и изящной.

Вместо нагромождений шкафов, и лотков, забитых медным кабелем, ставим маленький шкаф, в котором «живёт» коммутатор с оптическими «десятками» на каждые 4-8 пользователей, и тянем оптоволокно до точек доступа. Если надо, для старого оборудования здесь же можно разместить какие-то дополнительные «медные» порты – они никак основной инфраструктуре мешать не будут.

Строим сеть своими руками и подключаем ее к Интернет, часть первая

Мы начинаем публикацию цикла статей на тему развертывания небольшой (в пределах дома или небольшого офиса) локальной сети и подключения ее к Интернет.

Полагаю, актуальность этого материала на сегодня довольно высока, так как только за последние пару месяцев несколько моих знакомых, неплохо знающие компьютеры в целом, задавали мне вопросы на сетевые темы, которые я считал очевидными. Видимо таковыми они являются далеко не для всех 😉

По ходу статьи будут использованы термины из сетевой области, большинство их них объясняется в мини-ЧаВо о сетях, составленного Дмитрием Редько.

К сожалению, этот материал давно не обновляется. Хотя он и не потерял актуальности, но в нем довольно много пробелов, поэтому, если найдутся добровольцы эти пробелы заполнить, пишите на емейл, указанный в конце этой статьи.

При первом использовании сетевого термина, с него будет идти гиперссылка на объяснение оного в ЧаВо. Если некоторые термины не будут объяснены по ходу статьи или в ЧаВо, не стесняйтесь упомянуть этот факт в конференции, где эта статья будет обсуждаться.

Итак. В первой части будет рассмотрен самый простой случай. Имеем 2 или более компьютеров со встроенной в материнскую плату или установленной отдельно сетевой картой, коммутатор (switch) или даже без него, а так же канал в Интернет, предоставленный ближайшим провайдером.

Зафиксируем, что на всех компьютерах установлена операционная система Microsoft Windows XP Professional с Service Pack версии 1. Не буду утверждать, что это наиболее массовая ОС, установленная сейчас на компьютерах, но рассматривать все существующие семейства той же Microsoft довольно долго (но, если найдется много страждущих, проанализируем и другие). Версия языка ОС – English. На русской версии все будет работать аналогичным образом, читателям надо будет лишь найти соответствия русских аналогов названий в представленных ниже скришнотах.

Если у нас всего лишь два компьютера и в наличии нет коммутатора, то для создания сети между двумя компьютерами требуется наличие сетевой карты в каждом из них и кросс-овер кабель для объединения компьютеров друг с другом.

Почему кросс-овер и чем плох обычный кабель? В стандартах Ethernet на 10 и 100Мбит (10Base-T и 100Base-TX) для витой пары используется 4 провода (две свитых меж собой пары проводов). Обычно в кабеле, типа витая пара, 8 проводов, но из них используются только 4 (все восемь применяются в Gigabit Ethernet).

В разъемах типа MDI, установленных на сетевых картах, контакты 1 и 2 отвечают за передачу, 3, 6 — за прием. Если совместить контакты двух сетевых карт прямым кабелем (один к одному), то ничего не будет работать, что очевидно из рисунка:

MDI порт сетевой карты1,

| MDI порт сетевой карты2

|

На обеих сетевых картах, в случае прямого провода, совмещаются пары 3,6, отвечающие за прием (обе будут ждать передачи, слушать линию) и пары 1,2, отвечающие за передачу (обе будут пытаться передавать, но их никто не услышит). Эту проблему исправляет кросс-овер кабель, он перекрещивает пары проводов 1,2 и 3,4, т.е. меняет их местами. Таким образом, сигнал из 1,2 пары пойдет в 3,6 пару второй сетевой карты, а из 3,6 — в 1,2.

Два коммутатора между собой объединяются по тому же принципу (на коммутаторах стоят разъемы MDI-X, для их соединения необходим тот же самый кроссовер кабель).

А теперь возвращаемся к нашей сети из двух компьютеров. Если пропустить теорию, то для соединения вышеназванных машин нам нужно или купить готовый кроссовер кабель, или обжать его самостоятельно, воспользовавшись обжимным инструментом.

После получения кабеля, соединяем с помощью него сетевые карты компьютеров и вуаля — все должно заработать (на физическом уровне). Для проверки работоспособности сети на физическом уровне (уровне сигналов) имеет смысл посмотреть на индикаторы (чаще всего зеленого цвета), которые расположены на сетевой карте вблизи RJ-45 разъема. Как минимум один из них должен отвечать за индикацию наличия линка (физического соединения). Если загорелись индикаторы на обеих сетевых картах, то физический линк есть, кабель обжат верно. Горящий индикатор лишь на одной из двух карт не говорит о том, что на физическом уровне все в порядке. Мерцание этих (или соседних) индикаторов сигнализирует о передаче данных между компьютерами. Если индикаторы на обеих картах не горят, то с большой вероятностью неверно обжат или он поврежден кабель. Так же возможно, что одна из сетевых карт вышла из строя.

Конечно, описанное в предыдущем абзаце не означает, что операционная система видит сетевую карту. Горение индикаторов говорит лишь о наличии физического линка между компьютерами, не более того. Чтобы Windows увидела сетевую карту, нужен драйвер этой карты (обычно, операционка сама находит нужный и ставит его автоматически). Цитата из форума: «Как раз вчера диагностировал случай с подключенной сетевухой, не до конца вставленной в PCI-разъем. В результате “физически” сеть работала, но ОС ее не видела.».

Рассмотрим вторую ситуацию. Имеется коммутатор и два или более компьютера. Если два компьютера еще можно соединить без коммутатора, то если их три (или больше), то их объединение без свича является проблемой. Хотя проблема и разрешима — для объединения трех компьютеров нужно в один из них вставить две сетевые карты, перевести этот компьютер в режим маршрутизатора (роутера) и соединить его с двумя оставшимися машинами. Но описание этого процесса уже выходит за рамки этой статьи. Остановимся на том, что для объединения в одну локальную сеть трех и более компьютеров нужен коммутатор (тем не менее, есть и другие варианты: можно объединять компьютеры с посощью FireWire интерфейса или USB DataLink кабеля; а так же с помощью беспроводных (WiFi) карт, переведенных в Ad Hoc режим функционирования… но об этом в следующих сериях).

К коммутатору компьютеры подсоединяются прямым кабелем. Какой вариант заделки (568A или 568B) будет выбран — абсолютно не важно. Главное помнить, что с обеих сторон кабеля она (заделка) совпадала.

После обжима кабеля (или покупки оного в магазине), и подсоединения всех имеющихся компьютеров к коммутатору, следует проверить наличие физического линка. Проверка протекает аналогично вышеописанному способу для двух компьютеров. На коммутаторе рядом с портами так же должны присутствовать индикаторы, сигнализирующие о наличии физического соединения. Вполне может оказаться, что индикаторы находятся не рядом (сверху, сбоку, снизу) с портом, а вынесены на отдельную панель. В таком случае они будут пронумерованы в соответствии с номерами портов.

Добравшись до этого абзаца, мы уже имеем физически объединенные в локальную сеть 2 или более компьютеров. Переходим к настройке операционной системы.

Для начала, проверим правильность установок IP-адресации у сетевой карты. По-умолчанию, ОС Windows (2K/XP) сама назначает нужные IP адреса картам, но лучше в этом убедится самим.

Идем в настройки сетевой карты. Это можно сделать двумя путями, через панель управления (Start —> Control Panel —> Network Connection)

Или, если сетевое окружение (Network Places) вынесено на рабочий стол, то достаточно кликнуть по нему правой кнопкой и выбрать Properties (Свойства).

В появившемся окне выбираем нужный сетевой адаптер (обычно он там один). Новое окно сообщает нам довольно много информации. Во-первых, статус соединения (в данном случае — Connected, т.е. физическое подключение есть) и его скорость (100 Мбит). А так же количество посланных и принятых пакетов. Если кол-во принимаемых пакетов равно нулю, а в сети находится более одного компьютера (включенными), то это, возможно, указывает на неисправность нашей сетевой карты или порта коммутатора (если компьютер подключен к нему). Так же возможна неисправность самого кабеля.

Выбрав закладку Support, можно узнать текущий IP адрес и маску подсети, назначенные сетевой карте. По умолчанию, ОС Windows дают адаптерам IP адреса их диапазона 169.254.0.0 — 169.254.255.254 с маской подсети 255.255.0.0. Обсуждение масок, классов подсетей и так далее выходит за рамки этой статьи. Главное запомнить, что маска подсети у всех компьютеров из одной сети должна совпадать, а IP адреса — различаться. Но опять таки, цифры IP адреса, которые совпадают по позициям с ненулевыми цифрами маски подсети, у всех компьютерах должны быть одинаковыми, т.е. в данном примере у всех хостов из локальной сети в IP адресе будут совпадать две первые позиции цифр — 169.254.

IP-настройки сетевой карты могут задаваться и вручную (Свойства сетевого адаптера —> Properties —> Internet Protocol (TCP/IP) —> Properties). Но в большинстве случаев имеет смысл выставить настройки в значение по умолчанию (автоматическое определение IP адреса и DNS) и операционная система настроит сетевые адаптеры сама.

Кроме сетевых адресов, всем компьютерам нужно задать одинаковое имя рабочей группы. Это настраивается в настройках системы (System Properties). Туда можно попасть через панель управления (System —> Computer Name). Разумеется, можно задавать и разные имена рабочим группам. Это удобно, если у вас много компьютеров в сети и нужно как то логически разделить работающие машины между собой. Следствием этого станет появление нескольких рабочих групп в сетевом окружении (вместо одной).

или, если значок My Computer был выведен на рабочий стол, то правым кликом мыши на этом значке и выборе (Properties —> Computer Name).

В появившемся окне (появляющимся после нажатия кнопки Change) можно изменить имя компьютера (каждой машине — свое уникальное имя). И тут же надо ввести название рабочей группы. У всех компьютеров в локальной сети название рабочей группы должно совпадать.

После этого ОС попросит перезагрузиться, что и нужно будет сделать.

На любом из компьютеров можно «расшаривать» (т.е. выкладывать в общий доступ) директории. Это делается следующим образом:

В проводнике жмем правой кнопкой на директорию, выбираем Свойства (Properties).

Выкладывание директорий в общий доступ осуществляется в закладке Sharing. В первый раз нам предложат согласиться, что мы понимаем то, что делаем.

Во все последующие — достаточно лишь поставить галку в поле Share this foldier (к директории будет открыт доступ по сети только в режиме чтения). Если нужно разрешить изменение данных по сети, то придется поставить галку в поле Allow Network User to Change my Files.

После подтверждения (нажатия OK), значок директории сменится на тот, что показан на скриншоте.

С других компьютеров получить доступ к расшаренным директориям можно, зайдя в сетевое окружение (My Network Places), находящееся в меню Пуск или на рабочем столе, выбрав View Workgroup Computers,

а затем щелкнуть на нужном имени компьютера.

Выложенные в общий доступ директории будут представлены в появившемся окне.

После выбора любой из них можно работать с ними так же, как будто они расположены на локальном компьютере (но, если разрешение на изменение файлов при шаринге директории не было активировано, то изменять файлы не получится, только смотреть и копировать).

Обращаю внимание, что вышеописанный метод без проблем будет работать, если на обоих компьютерах (на котором директория была расшарена и который пытается получить к ней доступ по сети) были заведены одинаковые имена пользователей с одинаковыми паролями. Другими словами, если вы, работая под пользователем USER1, выложили в общий доступ директорию, то что бы получить к ней доступ с другого компьютера, на нем так же должен быть создан пользователь USER1 с тем же самым паролем (что и на первом компьютере). Права пользователя USER1 на другом компьютере (том, с которого пытаются получить доступ к расшаренному ресурсу) могут быть минимальными (достаточно дать ему гостевые права).

Если вышеописанное условие не выполняется, могут возникнуть проблемы с доступом к расшаренным директориям (выпадающие окошки с надписями вида отказано в доступе и тд). Этих проблем можно избежать, активировав гостевой аккаунт. Правда в этом случае ЛЮБОЙ пользователь внутри локальной сети сможет увидеть ваши расшаренные директории (а в случае сетевого принтера — печатать на нем) и, если там было разрешено изменение файлов сетевыми пользователями, то любой сможет их изменять, в том числе и удалять.

Активация гостевого аккаунта производится следующим образом:

Пуск —> панель управления —>

такой вид, как на скриншоте, панель управления приобретает после щелканья на кнопке Switch to Classic View (переключиться к классическому виду)

—> администрирование —> computer management —>

В появившемся окне управления компьютером выбираем закладку управления локальными пользоватлями и группами, находим гостевой (Guest) аккаунт и активируем его. По умолчанию в Windows гостевой аккаунт уже заведен в системе, но заблокирован.

Пару слов о добавлении пользователей в систему (подробнее об этом в следующих статьях). В том же менеджере управления локальными пользователями и группами, щелкаем правой кнопкой мыши на свободном месте списка пользователей, выбираем New user (добавить нового пользователя).

В появившемся окне вводим логин (в данном случае введен user2), полное имя и описание, последние два значения не обязательны ко вводу. Далее назначаем пароль (password), в следующем поле — повторяем тот же самый пароль. Снятие галки User must change password at next logon (пользователь должен сменить пароль при следующем входе в систему), дает пользователю входить в систему под заданным паролем и не будет требовать его смены при первом логоне. А галка напротив Password never expiries (пароль никогда не устареет), дает возможность пользоваться заданным паролем бесконечное время.

По умолчанию, вновь созданный пользользователь входит в группу Users (пользователи). Т.е. у пользователя будут довольно ограниченные права. Тем не менее, их будет довольно много и на локальном компьютере можно будет зайти под этим логином и вполне конфортно работать. Можно еще более ограничить права (до минимума) этого пользователя, выведя его из группы Users и введя в группу Guests (гости). Для этого жмем правой кнопкой мыши на пользователя, выбираем Properties (свойства),

Member of —> Add, в появившемся окне жмем на Advanced (дополнительно)

Жмем Find Now (найти). И в появившемся списке выбираем нужную группу (Guest, гости).

Пользователь введен в группу Guest. Осталось вывести его из группы Users: выделяем ее и щелкаем на кнопке Remove (удалить).

Более гибкое управление доступом к расшареным ресурсам можно получить, отключив режим Simple File Sharing (простой доступ к файлам) в настройках Explorer-а. Но это опять выходит за рамки текущей статьи.

Предоставление в общий доступ (расшаривание) принтеров производится аналогичным способом. На компьютере, к которому подключен принтер, выбираем его значок (через пуск —> принтеры), жмем на нем правой кнопкой мыши, выбираем свойства (properties).

Управление общим доступом к принтеру осуществляется в закладке Sharing. Нужно выбрать пункт Shared As и ввести имя принтера, под которым он будет виден в сетевом окружении.

На других компьютерах, подключенных к той же локальной сети, сетевой принтер, скорее всего, сам появится в меню принтеров. Если этого не произошло, запускаем значок Add Printer (добавить принтер),

который вызовет визард по подключению принтеров.

Указываем ему, что мы хотим подключить сетевой принтер.

В следующем меню указываем, что хотим найти принтер в сетевом окружении. Так же можно ввести прямой UNC до принтера, например, \компьютер1принтер1, воспользовавшись пунктом Connect to this Printer.

UNC (Universal Naming Convention) — Универсальный сетевой путь, используется в операционных системах от Microsoft. Представляется в виде \имя_компьютераимя_расшаренного_ресурса, где имя_компьютера = NetBIOS имя машины, а имя_расшаренного_ресурса = имя расшаренной директории, принтера или другого устройства.

Если мы выбрали пункт поиска принтера в сетевом окружении, то после нажатия кнопки Next появится окно просмотра сетевого окружения, где и нужно выбрать расшареный принтер. После этой операции, с локальной машины можно посылать документы на печать на удаленный принтер.

Итак. Мы получили работоспособную локальную сеть. Пора бы дать ей доступ в Интернет. Далее в этой статье будет рассказано, как организовать такой доступ, используя один из компьютеров в качестве маршрутизатора (роутера). Для этого в нем должно стоять две сетевых карты. Например, одна — встроенная в материнскую плату, а вторая — внешняя, вставленная в PCI слот. Или две внешние, это неважно.

Ко второй сетевой карте роутера (первая смотрит в локальную сеть) подключаем провод, идущий от провайдера. Это может быть витая пара (кроссовер или прямой кабель) от ADSL модема, так же витая пара, протянутая монтажниками локальной сети вашего района или еще что-нибудь.

Вполне возможна ситуация, что ADSL модем (или другое подобное устройство) подключается к компьютеру через USB интерфейс, тогда вторая сетевая карта не нужна вовсе. Возможно так же, что компьютер-роутер является ноутбуком, у которого есть одна сетевая карта, подключенная проводом в локальную сеть и WI-FI (беспроводная) сетевая карта, подключенная к беспроводной сети провайдера.

Главное, что в окне Network Connections видны два сетевых интерфейса. В данном случае (см.скришнот) левый интерфейс (Local Area Connection 5) отвечает за доступ в локальную сеть, а правый (Internet) — за доступ в глобальную сеть Интернет. Разумеется, названия интерфейсов будут отличаться в каждом конкретном случае.

До реализации следующих шагов внешний интерфейс (смотрящий в Интернет) должен быть настроен. Т.е. с компьютера-будущего-роутера доступ в Интернет уже должен работать. Эту настройку я опускаю, так как физически невозможно предусмотреть все возможные варианты. В общем случае интерфейс должен автоматически получить нужные настройки от провайдера (посредством DHCP сервера). Можно проверить, получила ли сетевая карта какие-то адреса, аналогично способу, описанному выше в этой статье. Встречаются варианты, когда представитель провайдера выдает Вам список параметров для ручного конфигурирования адаптера (как правило, это IP адрес, список DNS-серверов и адрес шлюза).

Для активации доступа к Интернет для всей локальной сети кликаем правой кнопкой на внешнем (смотрящим в сторону Интернет) интерфейсе.

Выбираем закладку Advanced. И тут ставим галку напротив пункта Allow other Network Users to Connect through this Computer’s Internet Connection. Если нужно, что бы этим Интернет доступом можно было управлять с других компьютеров локальной сети, включаем Allow other Network Users to Control…

Если на машине не используется какой либо дополнительный файрвол (брандмауэр), помимо встроенного в Windows (т.е. программа, которая была дополнительно установлена на машину), то обязательно включаем файрвол (защита нашего роутера от внешнего мира) — Protect my Computer and Network. Если дополнительный файрвол установлен, то встроенную защиту можно не активировать, а лишь настроить внешний брандмауэр. Главное — что бы файрвол на интерфейсе, смотрящим в сторону Интернет обязательно был включен, встроенный или внешний.

После подтверждения (нажатия кнопки OK) в компьютере активируется режим роутера, реализуемого посредством механизма NAT. А над сетевым интерфейсом, где этот механизм активирован, появляется символ ладони (замочек сверху означает включение защиты файрволом этого интерфейса).

Прямым следствием этого режима является изменение адреса на локальном (смотрящем в локальную сеть) интерфейсе маршрутизатора на 192.168.0.1 с маской подсети 255.255.255.0. Кроме этого на компьютере, выступающем в роли маршрутизатора, активируется сервис DHCP (маршрутизатор начинает раздавать нужные параметры IP-адресации на все компьютеры локальной сети), и DNS (преобразования IP адресов в доменные имена и обратно). Маршрутизатор становится шлюзом по умолчанию для всех остальных компьютеров сети.

А вот как это выглядит с точки зрения остальных компьютеров локальной сети. Все они получают нужные настройки IP-адресации от маршрутизатора по DHCP. Для этого, разумеется, в настройках их сетевых карт должны стоять автоматическое получение IP адреса и DNS. Если это не было сделано, то ничего работать не будет. Настройка автоматического получения IP адреса и DNS была описана выше. Возможно, что компьютер получит нужные адреса от маршрутизатора не сразу, чтобы не ждать, можно нажать кнопку Repair, которая принудительно запросит DHCP сервис выдать нужную информацию.

При правильной настройке сетевой карты, компьютеры получат адреса из диапазона 192.168.0.2—254 с маской 255.255.255.0. В качестве шлюза по умолчанию (default gw) и DNS сервера будет установлен адрес 192.168.0.1 (адрес маршрутизатора).

Начиная с этого момента, компьютеры локальной сети должны получить доступ в Интернет. Проверить это можно, открыв какой-либо сайт в Internet Explorer или пропинговав какой-либо хост в интернете, например, www.ru. Для этого надо нажать Пуск –> Выполнить и в появившемся окошке набрать

ping www.ru -t

Разумеется, вместо www.ru можно выбрать любой другой работающий и отвечающий на пинги хост в Интернет. Ключ «-t» дает возможность бесконечного пинга (без него будет послано всего четыре пакета, после чего команда завершит работу, и окно с ней закроется).

В случае нормальной работы канала в Интернет, вывод на экран от команды ping должен быть примерно такой, как на скриншоте, т.е. ответы (reply) должны идти. Если хост не отвечает (т.е. канал в Интернет не работает или что-то неверно настроено на маршрутизаторе) то вместо ответов (reply-ев) будут появляться timeout-ы. Кстати говоря, не у всех провайдеров разрешен ICMP протокол, по которому работает команда ping. Другими словами, вполне возможна ситуация, что «пинг не проходит», но доступ в Интернет есть (сайты открываются нормально).

Напоследок немного подробнее остановлюсь на механизме NAT. NAT — Network Address Translation, т.е. технология трансляции (преобразования) сетевых адресов. При помощи этого механизма несколько машин из одной сети могут выходить в другую сеть (в нашем случае — несколько машин из локальной сети могут выходить в глобальную сеть Интернет) используя только один IP адрес (вся сеть маскируется под одним IP адресом). В нашем случае это будет IP адрес внешнего интерфейса (второй сетевой карты) маршрутизатора. IP адреса пакетов из локальной сети, проходя через NAT (в сторону Интернет), перезаписываются адресом внешнего сетевого интерфейса, а возвращаясь обратно, на пакетах восстанавливается правильный (локальный) IP адрес машины, которая и посылала исходный пакет данных. Другими словами, машины из локальной сети работают под своими адресами, ничего не замечая. Но с точки зрения внешнего наблюдателя, находящегося в Интернет, в сети работает лишь одна машина (наш маршрутизатор с активированным механизмом NAT), а еще две, три, сто машин из локальной сети, находящейся за маршрутизатором для наблюдателя не видны совсем.

С одной стороны, механизм NAT очень удобен. Ведь, получив лишь один IP адрес (одно подключение) от провайдера, можно вывести в глобальную сеть хоть сотню машин, буквально сделав несколько кликов мышкой. Плюс локальная сеть автоматически защищается от злоумышленников — она просто не видна для внешнего мира, за исключением самого компьютера-маршрутизатора (многочисленные уязвимости семейства ОС от Microsoft опять выпадают за рамки этой статьи, отмечу лишь, что активировать защиту, т.е. включать файрвол на внешнем интерфейсе маршрутизатора, о чем было сказано выше, нужно обязательно). Но есть и обратная сторона медали. Не все протоколы (и, соответственно, не все приложения) смогут работать через NAT. Например, ICQ откажется пересылать файлы. Netmeeting, скорее всего, не заработает, могут возникнуть проблемы с доступом на некоторые ftp-сервера (работающие в активном режиме) и т.д. Но для подавляющего большинства программ механизм NAT останется полностью прозрачным. Они его просто не заметят, продолжив работать, как ни в чем не бывало.

Но. Что делать, если внутри локальной сети стоит WEB или какой-либо другой сервер, который должен быть виден снаружи? Любой пользователь, обратившись по адресу http://my.cool.network.ru (где my.cool.network.ru — адрес маршрутизатора), попадет на 80й порт (по умолчанию WEB сервера отвечают именно на этому порту) маршрутизатора, который ничего не знает о WEB-сервере (ибо он стоит не на нем, а где-то внутри локальной сети ЗА ним). Поэтому маршрутизатор просто ответит отлупом (на сетевом уровне), показав тем самым, что он действительно ничего не слышал о WEB (или каком-либо ином) сервере.

Что делать? В этом случае надо настроить редирект (перенаправление) некоторых портов с внешнего интерфейса маршрутизатора внутрь локальной сети. Например, настроим перенаправление порта 80 внутрь, на веб сервер (который у нас стоит на компьютере 169.254.10.10):

В том же меню, где активировали NAT, жмем кнопку Settings и выбираем в появившемся окне Web Server (HTTP).

Так как мы выбрали стандартный протокол HTTP, который уже был занесен в список до нас, то выбирать внешний порт (External Port), на который будет принимать соединения маршрутизатор и внутренний порт (Internel Port) на который будет перенаправляться соединение в локальную сеть, не нужно, — там уже выставлены стандартное значение 80. Тип протокола (TCP или UDP) уже так же определен. Осталось лишь задать IP адрес машины в локальной сети, куда будет перенаправлено входящее из Интернет соединение на веб-сервер. Хотя, как меня правильно поправили в форуме, лучше задавать не IP адрес, а имя этой машины. Так как IP-адрес (который выдается автоматически, DHCP сервером), вполне может сменится, а имя машины — нет (его можно поменять лишь вручную).

Теперь с точки зрения внешнего наблюдателя (находящегося в Интернет), на маршрутизаторе (локальная сеть за ним по прежнему не видна) на 80м порту появился веб-сервер. Он (наблюдатель) будет с ним работать как обычно, не предполагая, что на самом то деле веб-сервер находится совсем на другой машине. Удобно? Полагаю, да.

Если потребуется дать доступ извне к какому-нибудь нестандартному сервису (или стандартному, но не занесенному заранее в список), то вместо выбора сервисов из списка в вышеприведенном скриншоте, надо будет нажать кнопку Add и ввести все требуемые значения вручную.

Вместо заключения

В первой части цикла статей была рассмотрена возможность организации доступа локальной сети в Интернет с помощью встроенных возможностей Windows XP от компании Microsoft. Не следует забывать, что полученный в результате настройки компьютер-маршрутизатор должен работать постоянно, ведь если он будет выключен, остальные хосты из локальной сети доступ в Интернет потеряют. Но постоянно работающий компьютер — не всегда удобно (шумит, греется, да и электричество кушает).

Варианты организации доступа локальных сетей в глобальную, не ограничиваются вышеописанным. В следующих статьях будут рассмотрены другие способы, например посредством аппаратных маршрутизаторов. Последние уже фигурировали в обзорах на нашем сайте, но в тех статьях упор делался на тестирование возможностей, без особых объяснений, что эти возможности дают пользователю. Постараемся исправить это досадное упущение.

Навигация

Локальная сеть: основы функционирования компьютерных сетей

Локальная сеть (локальная вычислительная сеть или ЛВС) представляет собой среду взаимодействия нескольких компьютеров между собой. Цель взаимодействия — передача данных. Локальные сети, как правило, покрывают небольшие пространства (дом, офис, предприятие) — чем и оправдывают своё название. ЛВС может иметь как один, так и несколько уровней. Для построения многоуровневой локальной сети применяют специальное сетевое оборудование: маршрутизаторы, коммутаторы. Существует несколько способов объединения компьютеров и сетевого оборудования в единую компьютерную сеть: проводное (витая пара), оптическое (оптоволоконный кабель) и беспроводное (Wi-Fi, Bluetooth) соединения.

Топология локальной сети

Первое к чему нужно приступать при изучении основ функционирования компьютерных сетей, это топология (структура) локальной сети. Существует три основных вида топологии: шина, кольцо и звезда.

Линейная шина

Все компьютеры подключены к единому кабелю с заглушками по краям (терминаторами). Заглушки необходимы для предотвращения отражения сигнала. Принцип работы шины заключается в следующем: один из компьютеров посылает сигнал всем участникам локальной сети, а другие анализируют сигнал и если он предназначен им, то обрабатывают его. При таком взаимодействии, каждый из компьютеров проверяет наличие сигнала в шине перед отправкой данных, что исключает возникновения коллизий. Минус данной топологии — низкая производительность, к тому же, при повреждении шины нарушается нормальное функционирование локальной сети и часть компьютеров не в состоянии обрабатывать либо посылать сигналы.

Кольцо

В данной топологии каждый из компьютеров соединен только с двумя участниками сети. Принцип функционирования такой ЛВС заключается в том, что один из компьютеров принимает информацию от предыдущего и отправляет её следующему выступая в роли повторителя сигнала, либо обрабатывает данные если они предназначались ему. Локальная сеть, построенная по кольцевому принципу более производительна в сравнении с линейной шиной и может объединять до 1000 компьютеров, но, если где-то возникает обрыв сеть полностью перестает функционировать.

Звезда

Топология звезда, является оптимальной структурой для построения ЛВС. Принцип работы такой сети заключается во взаимодействии нескольких компьютеров между собой по средствам центрального коммутирующего устройства (коммутатор или свитч). Топология звезда позволяет создавать высоконагруженные масштабируемые сети, в которых центральное устройство может выступать, как отдельная единица в составе многоуровневой ЛВС. Единственный минус в том, что при выходе из строя центрального коммутирующего устройства рушится вся сеть или её часть. Плюсом является то, что, если один из компьютеров перестаёт функционировать это никак не сказывается на работоспособности всей локальной сети.

Что такое MAC-адрес, IP-адрес и Маска подсети?

Прежде чем познакомиться с основными принципами взаимодействия сетевых устройств, необходимо подробно разобрать, что такое IP-адрес, MAC-адрес и Маска подсети.

MAC-адрес — это уникальный идентификатор сетевого оборудования, который необходим для взаимодействия устройств в локальной сети на физическом уровне. MAC-адрес «вшивается» в сетевую карту заводом изготовителем и не подлежит изменению, хотя при необходимости это можно сделать на программном уровне. Пример записи MAC-адреса: 00:30:48:5a:58:65.

IP-адрес – это уникальный сетевой адрес узла (хоста, компьютера) в локальной сети, к примеру: 192.168.1.16. Первые три группы цифр IP-адреса используется для идентификации сети, а последняя группа для определения «порядкового номера» компьютера в этой сети. Если провести аналогию, то IP-адрес можно сравнить с почтовым адресом, тогда запись будет выглядеть так: регион.город.улица.дом. Изначально, использовались IP-адреса 4-ой версии (IPv4), но когда количество устройств глобальной сети возросло до максимума, то данного диапазона стало не хватать, в следствии чего был разработан протокол TCP/IP 6-ой версии — IPv6. Для локальных сетей достаточно 4-ой версии TCP/IP протокола.

Маска подсети – специальная запись, которая позволяет по IP-адресу вычислять адрес подсети и IP-адрес компьютера в данной сети. Пример записи маски подсети: 255.255.255.0. О том, как происходит вычисление IP-адресов мы рассмотрим чуть позже.

Что такое ARP протокол или как происходит взаимодействие устройств ЛВС?

ARP — это протокол по которому определяется MAC-адрес узла по его IP-адресу. Например, в нашей локальной сети есть несколько компьютеров. Один должен отправить информацию другому, но при этом знает только его IP-адрес, а для взаимодействия на физическом уровне нужен MAC-адрес. Что происходит? Один из компьютеров отправляет широковещательный запрос всем участникам локальной сети. Сам запрос, содержит IP-адрес требуемого компьютера и собственный MAC-адрес. Другой компьютер с данным IP-адресом, понимает, что запрос пришел к нему и в ответ высылает свой MAC-адрес на тот, который пришел в запросе. После чего собственно и инициализируется процесс передачи информационных пакетов.

Сетевой коммутатор и маршрутизатор (роутер)

Для согласования работы сетевых устройств используется специальное сетевое оборудование — коммутаторы и маршрутизаторы. Исходя из рассмотренного выше, важно понять простую истину — коммутаторы работают с MAC-адресами, а маршрутизаторы (или роутеры) с IP-адресами.

Коммутатор содержит таблицу MAC-адресов устройств локальной сети непосредственно подключенных к его портам. Изначально таблица пуста и начинает заполняться при старте работы коммутатора, происходит сопоставление MAC-адресов устройств и портов, к которым они подключены. Это необходимо для того, чтобы коммутатор напрямую пересылал информационные пакеты тем участникам локальной сени, которым они предназначены, а не опрашивал все устройства ЛВС.

Маршрутизатор также имеет таблицу, в которую заносит IP-адреса устройств на основе анализа локальной сети. Роутер может самостоятельно раздавать IP-адреса устройствам ЛВС благодаря протоколу динамического конфигурирования узла сети (DHCP). Таблица маршрутизации позволяет роутеру вычислять наикратчайшие маршруты для отправки информационных пакетов между различными узлами ЛВС. Данные узлы (компьютеры) могут находиться в любом сегменте многоуровневой сети невзирая на архитектуру той или иной подсети. К примеру, маршрутизатор связывает локальную сеть с глобальной (интернет) через сеть провайдера.

Пример маршрутизации

Допустим, в таблице маршрутизации есть такая запись:

| Сеть | Маска | Интерфейс |

| 192.168.1.0 | 255.255.255.0 | 192.168.1.96 |

Роутер получает пакет, предназначенный для хоста с IP-адресом 192.168.1.96, после чего начинает обход таблицы маршрутизации и обнаруживает, что при наложении маски подсети 255.255.255.0 на IP-адрес 192.168.1.96 вычисляется сеть с IP-адресом 192.168.1.0. Пройдя строку до конца роутер находит IP-адрес интерфейса 192.168.1.96, на который и отправляет полученный пакет.

Как происходит вычисление IP-адреса сети и компьютера?

Для вычисления IP-адреса сети используется маска подсети. Начнем с того, что привычная для наших глаз запись IP-адреса представлена в десятеричном формате (192.168.1.96). На самом деле, сетевое устройство данный IP-адрес видит, как набор нолей и единиц, то есть в двоичной системе исчисления (11000000.10101000.00000001.01100000). Так же выглядит и маска подсети (255.255.255.0 -> 11111111.11111111.11111111.00000000).

| IP-адрес назначения | 192.168.1.96 | 11000000 10101000 00000001 01100000 |

| Маска подсети | 255.255.255.0 | 11111111 11111111 11111111 00000000 |

| IP-адрес сети | 192.168.1.0 | 11000000 10101000 00000001 00000000 |

Что получается? Какой бы у нас не был IP-адрес назначения (к примеру 192.168.1.96 или 192.168.1.54) при наложении на него маски подсети (255.255.255.0) будет получаться один и тот же результат (192.168.1.0). Происходит это из-за поразрядного (побитного) сравнения записей (1х1 = 1, 1х0 = 0, 0х1 = 0). При этом IP-адрес компьютера берётся из последней группы цифр IP-адреса назначения. Также стоит учитывать, что из общего диапазона адресов, в рамках одной подсети, доступно будет на два адреса меньше, потому что 192.168.1.0 – является IP-адресом самой сети, а 192.168.1.255 – служебным широковещательным адресом для передачи общих пакетов запросов.

Что такое NAT?

В последнем пункте данной статьи, рассмотрим, что такое NAT. Как уже упоминалось ранее, маршрутизатор связывает между собой сети не только на локальном уровне, но и взаимодействует с сетью провайдера с целью получения доступа к сети интернет. Для пересылки пакетов во внешнюю сеть, роутер не может использовать IP-адреса компьютеров из локальной сети, так как данные IP-адреса являются «частными» и предназначены только для организации взаимодействия устройств внутри ЛВС. Маршрутизатор имеет два IP-адреса (внутренний и внешний), один в локальной сети (192.168.1.0), другой (к примеру 95.153.133.97) ему присваивает сеть провайдера при динамическом распределении IP-адресов. Именно второй IP-адрес роутер будет использовать для отправки и получения пакетов по сети интернет. Для реализации такой подмены и был разработан NAT.

NAT (Network Address Translation) — механизм преобразование сетевых адресов, является частью TCP/IP-протокола.

Принцип NAT заключается в следующем: при отправке пакета из ЛВС маршрутизатор подменяет IP-адрес локальной машины на свой собственный, а при получении производит обратную замену и отправляет данные на тот компьютер, которому они и предназначались.

Мини-тест: «Локальная сеть»

Лимит времени: 0

Информация

Онлайн тест на проверку знаний основ функционирования компьютерных сетей.

Вы уже проходили тест ранее. Вы не можете запустить его снова.

Тест загружается…

Вы должны войти или зарегистрироваться для того, чтобы начать тест.

Вы должны закончить следующие тесты, чтобы начать этот:

Правильных ответов: 0 из 5

Ваше время:

Время вышло

Вы набрали 0 из 0 баллов (0)

| Средний результат |

|

| Ваш результат |

|

- С ответом

- С отметкой о просмотре

Как обмениваться файлами и папками в локальной сети

В вашей домашней сети наверняка имеются самые разнообразные устройства, будь то компьютеры с Windows или Linux, Macbook или телефоны с Android. И вы, скорее всего, захотите передавать файлы между ними. Вместо того чтобы копировать файлы на флешки и бегать из комнаты в комнату, гораздо удобнее просто настроить общие папки в локальной сети. Сделать это несложно.

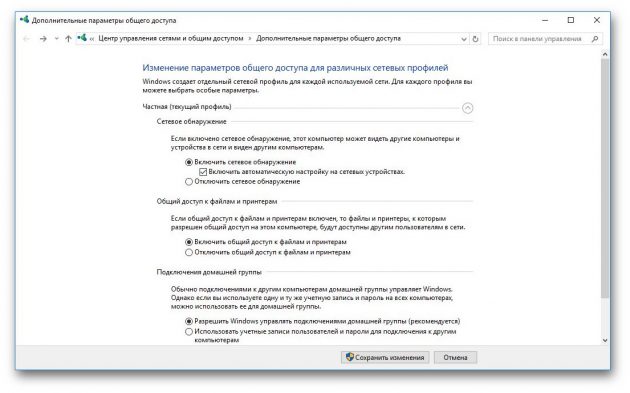

Windows

Прежде всего включим возможность обмена файлами по локальной сети в настройках. Откройте «Панель управления» и перейдите в «Сеть и интернет» → «Параметры общего доступа». Выберите сеть, к которой вы подключены, и активируйте опции «Включить сетевое обнаружение» и «Включить общий доступ к файлам и принтерам».

Теперь щёлкните правой кнопкой мыши по папке, которую вы хотите сделать общей, и выберите «Параметры». В параметрах папки, на вкладке «Общий доступ», установите настройки доступа, открыв для всех пользователей вашей локальной сети возможность записывать и читать файлы в общей папке.

Чтобы просматривать папки, открытые в вашей локальной сети, в «Проводнике» выберите «Сеть» в боковой панели.

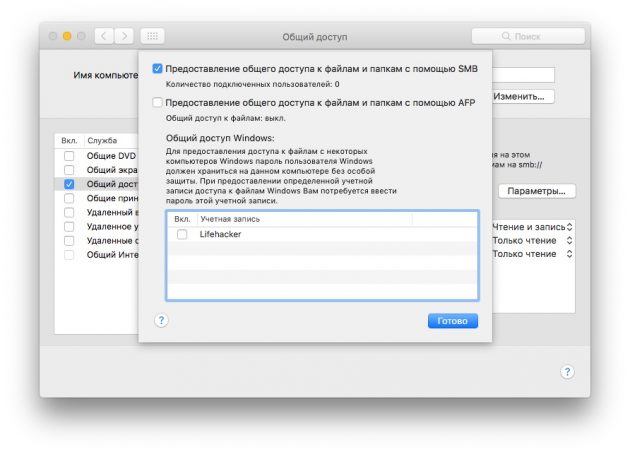

macOS

Зайдите в «Системные настройки» вашего Mac и выберите раздел «Общий доступ». Включите «Общий доступ к файлам и папкам». Зайдите в «Параметры…» и отметьте «Общий доступ к файлам и папкам через SMB».

Ниже, в разделе «Общие папки», вы можете выбрать, к каким папкам предоставлять доступ. Если хотите, чтобы пользователи локальной сети могли загружать файлы в эти папки, в разделе «Пользователи» откройте всем пользователям возможность чтения и записи.

Чтобы получить доступ к файлам локальной сети, выберите «Переход» в строке меню вашего Finder и щёлкните на «Сеть».

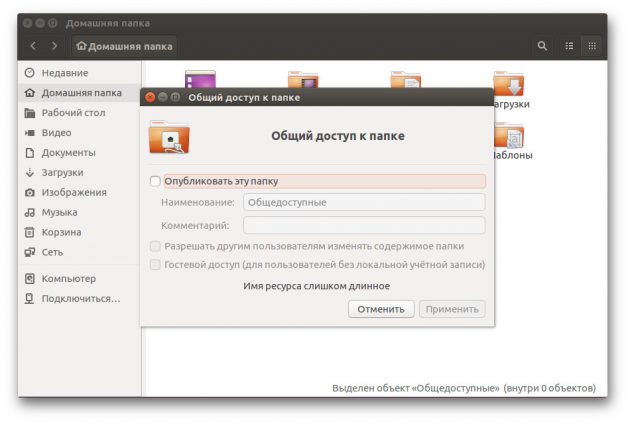

Linux

Расшаривать папки в Linux очень просто. Для примера возьмём Ubuntu.