Инструкция по подключению к Wi-Fi в корпусах

Согласно требованиям законодательства РФ (в соответствии с постановлением правительства РФ №758) в Томском государственном университете доступ к сети Wi-Fi осуществляется посредством входа в сервис ТГУ.Аккаунты (https://accounts.tsu.ru). Доступ к беспроводной сети будет предоставляется только сотрудникам и студентам ТГУ.

Для подключения и получения доступа к беспроводной сети TSUNetFree вам необходимо выполнить следующие шаги:

1. Отключите мобильный интернет (мобильные данные), если вы подключаетесь с помощью мобильного устройства.

2. Откройте список доступных сетей Wi-Fi.

3. Выберите сеть под названием TSUNet Free и нажмите «Подключиться«.

4. После подключения перейдите в браузер и откройте сайт http://tsu. ru.

ru.

5. Система автоматически переадресует вас на страницу авторизации.

6. Ознакомившись с текстом, нажмите на кнопку «Войти через ТГУ.Аккаунт» и введите логин и пароль от вашего ТГУ.Аккаунта (или подтвердите вход, если на устройстве уже сохранен доступ к аккаунту).

7. Если вы правильно ввели логин и пароль от ТГУ.Аккаунта, и он подтвержден, то вы подключились к сети и можете пользоваться интернетом.

Ниже приведена инструкция с иллюстрациями по подключению для операционной системы Windows 10.

Для подключения и получения доступа к беспроводной сети вам необходимо выполнить следующие шаги (иллюстрации приведены для устройства под управлением Windows 10, на других устройствах процесс схож):

1. Откройте список доступных подключений (для этого надо нажать на иконку Wi-Fi в нижнем правом углу рабочего стола). Если у вас нет такого списка, это может означать, что модуль Wi-Fi выключен (его необходимо включить) и отсутствует (тогда подключение к беспроводной сети невозможно).

2. Выберите сеть под названием TSUNet Free и нажмите «Подключиться». Если вы не видите в списке сеть с таким названием, то скорее всего вы находитесь вне зоны ее действия и не можете получить доступ в Интернет по этой сети.

3. После подключения откройте любой сайт ТГУ, например, http://tsu.ru.

4. Система автоматически переадресует вас на страницу авторизации:

Если страница авторизации не открылась, а открылся сразу сайт tsu.ru, значит вы подключены к другой сети или на устройстве уже сохранены данные для входа в сеть TSUNet Free.

5. Ознакомившись с текстом, нажмите на кнопку «Войти через ТГУ.Аккаунт» и введите логин и пароль от вашего ТГУ.Аккаунта (или подтвердите вход, если на устройстве уже сохранен доступ к аккаунту)

6. Если вы правильно ввели логин и пароль от ТГУ.Аккаунта и он подтвержден, то система сообщит об успешном подключении. Эту страницу можно закрыть и пользоваться интернетом.

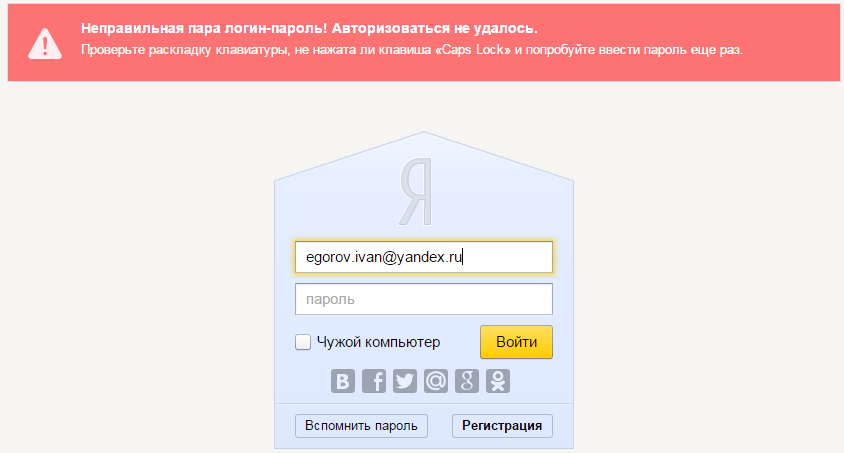

Если вы неправильно введете логин и/или пароль, то система выведет сообщение «Недопустимое имя пользователя или пароль. » и необходимо повторить попытку входа.

» и необходимо повторить попытку входа.

Если забыли пароль от аккаунта, нажмите на кнопку «Забыли пароль?» и проследуйте дальнейшим инструкциям.

Если вы правильно ввели логин и пароль от ТГУ.Аккаунта, но он не был подтвержден, то для доступа к сети Wi-Fi нужно заполнить заявление по установленной форме http://web.tsu.ru/podtverzhdenie-tsu-account и принести его в 10 кабинет 2-го корпуса, второй этаж, лично. При обращении нужно обязательно показать студенческий билет/удостоверение сотрудника/удостоверение аспиранта.

Если после успешного подключения у вас нет доступа к интернету, то обратитесь, пожалуйста, к администратору сети 529 — 869.

Также можно попробовать исправить проблему самостоятельно, проверив настройки параметров TCP/IP. IP-адрес и адрес DNS-сервера должны получаться автоматически.

Часто задаваемые вопросы

- Главная страница org/Breadcrumb» itemprop=»child»> Часто задаваемые вопросы

УЧЕБНЫЙ ПРОЦЕСС

Где можно ознакомиться с расписанием занятий?

Расписание занятий можно посмотреть на официальном сайте СибАДИ: http://umu.sibadi.org/WebApp/#/Rasp/Lis

Как узнать сроки сессии/практики?

Сроки сессии/практики представлены в календарном учебном графике, по каждому направлению подготовки на официальном сайте СибАДИ: https://cloud.sibadi.org/index.php/s/ZWlKcqUk1LjSgR

Как проверить список академических задолженностей?

Список академических задолженностей отображается в ведомостях успеваемости: http://umu.sibadi.org/Ved

Оплату обучения можно произвести в личном кабинете студента на сайте СибАДИ: https://sibadi.org/login

Как перевестись из другого вуза в СибАДИ?

Перевод в СибАДИ возможен из образовательных организаций, имеющих государственную аккредитацию, только на вакантные места в вузе. Перевод на бюджет осуществляется

Перевод на бюджет осуществляется

- если обучение по соответствующей образовательной программе не является получением второго или последующего образования;

- если общая продолжительность обучения не будет превышать более чем на один учебный год срока освоения образовательной программы. Перевод в СибАДИ на платное обучение проводится при оплате обучения в соответствии с условиями заключаемого договора об образовании. Информация о вакантных местах здесь: https://sibadi.org/sveden/vacant/

Как осуществляется перевод студентов на бюджет при наличии свободных мест?

Перевод студента на бюджет осуществляется по соответствующему заявлению (образец заявления на сайте СибАДИ:

Главные условия перевода на бюджет

- у студента должна быть закрыта сессия на «хорошо» и «отлично»

- на бюджете должны быть свободные места.

Документы, необходимые для перевода:

- заявление с визой и резолюцией директора института;

- выписка из экзаменационных ведомостей;

- сведения о составе семьи;

- сведения о доходах всех членов семьи;

- свидетельство о рождении ребенка (для женщин, родивших ребенка в период обучения в университете).

В каких ситуациях и на сколько предоставляется академический отпуск?

Академический отпуск предоставляется студенту

- по медицинским показаниям;

- по семейным обстоятельствам;

- в случае призыва на военную службу;

- в других исключительных случаях (стихийные бедствия и пр.). Кроме академического отпуска выделяют следующие виды отпусков:

- отпуск по беременности и родам;

- отпуск по уходу за ребенком до достижения им возраста тех лет. Академический отпуск предоставляется обучающемуся на период времени, не превышающий двух лет. Решение о предоставлении академического отпуска принимается ректором СибАДИ или иным уполномоченным лицом в десятидневный срок со дня получения от студента заявления и прилагаемых к нему документов. Образцы заявлений на предоставление академического отпуска:

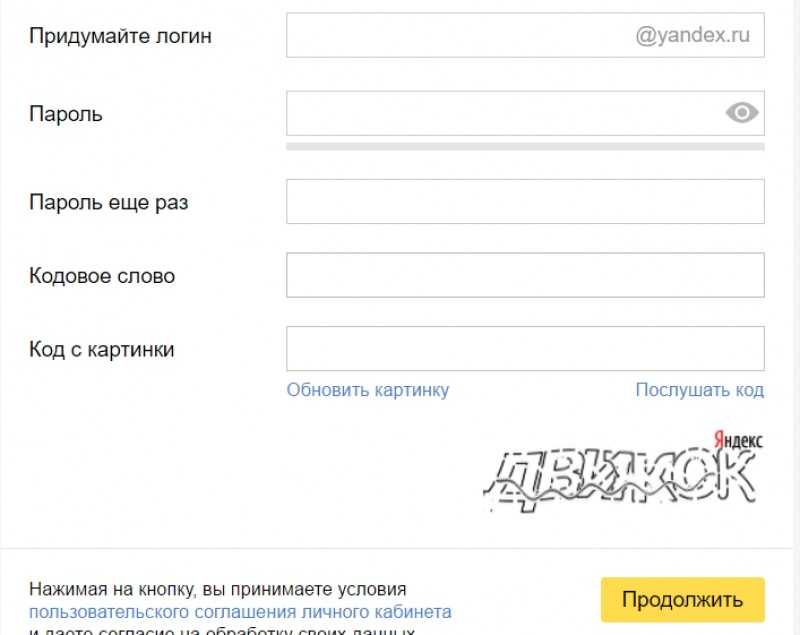

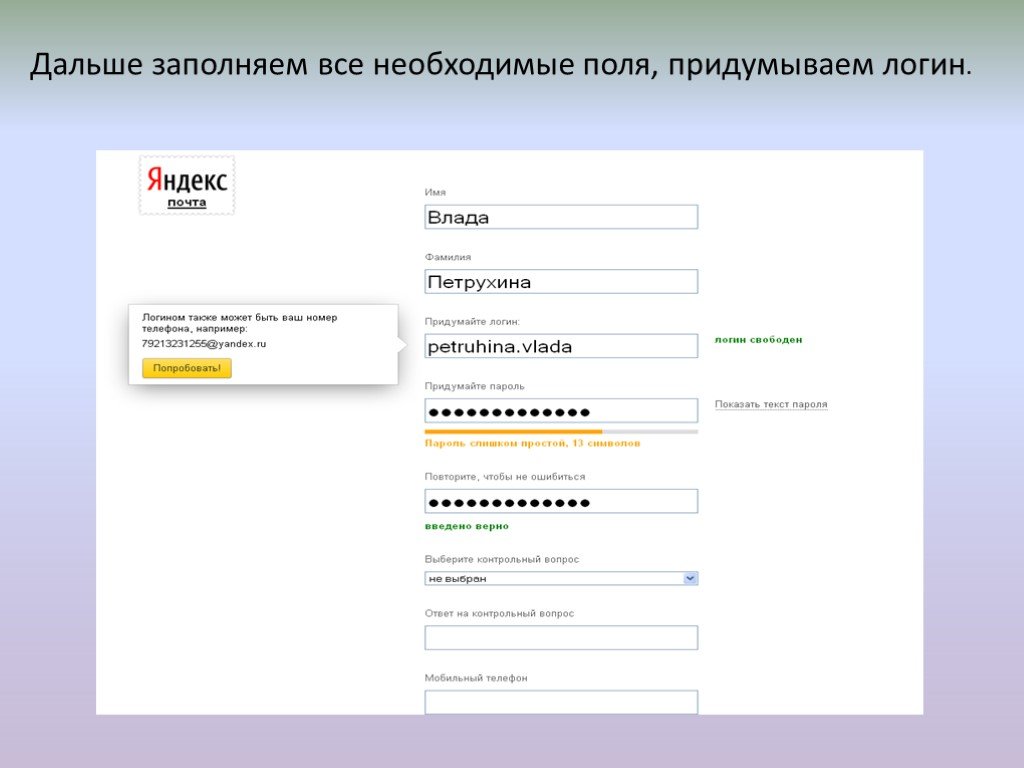

Как получить/восстановить логин и пароль для входа на Учебный портал https://portal. sibadi.org?

sibadi.org?

Инструкция располагается на главной странице портала https://portal.sibadi.org/course/view.php?id=%202797

Как получить/ восстановить логин и пароль для авторизации в системе Электронного портфолио студента ФГБОУ ВО «СибАДИ»:

Инструкция располагается здесь: https://sibadi.org/resources/portfolio-obuchayushchikhsya/index.php?sphrase_id=264318

ДОПОЛНИТЕЛЬНОЕ ОБРАЗОВАНИЕ В СИБАДИ

По каким предметам ведутся подготовительные курсы для школьников?

В профцентре СибАДИ ежегодно комплектуются группы для учащихся 8, 9, 10, 11 классов, ведется довузовская подготовка по математике, физике, русскому языку, черчению, химии, обществознанию и английскому языку.

Подготовительные курсы ведут подготовку к ОГЭ и ЕГЭ по математике, физике, русскому языку, обществознанию, черчению, информатике, рисунку.

Как записаться на курсы подготовки к ЕГЭ и ОГЭ?

Записаться в учебно-профориентационный центр (Пр. Мира,5, каб.3.410) можно по телефону 65-07-09.

Мира,5, каб.3.410) можно по телефону 65-07-09.

Записаться на подготовительные курсы (П. Некрасова,10) можно по телефону 38-80-23.

ВНЕУЧЕБНАЯ ДЕЯТЕЛЬНОСТЬ

Есть ли в СибАДИ творческие коллективы?

Да, информация представлена на сайте Управления по работе с молодежью: https://sibadi.org/about/units/URM

ОБЩЕЖИТИЯ

Где находятся общежития? Сколько стоит проживание?

Информация об общежитиях здесь: https://sibadi.org/entrant/hostel

Как оплатить проживание в общежитии?

Оплату можно произвести в личном кабинете студента на сайте СибАДИ: https://sibadi.org/login

БИБЛИОТЕКА СИБАДИ

Найдите свой вопрос на сайте библиотеки СибАДИ: https://lib.sibadi.org/chavo-faq

Начало работы с Akamai Identity Cloud

Пример процесса входа :: Начало работы с Akamai Identity Cloud Важное примечание! НЕ рекомендуется создавать управление сессиями с нуля. Среды веб-разработки обычно имеют встроенные функции управления сеансами. Некоторые библиотеки OIDC включают управление сеансами. Другие позволяют вам подключить выбранную вами библиотеку сеансов.

Среды веб-разработки обычно имеют встроенные функции управления сеансами. Некоторые библиотеки OIDC включают управление сеансами. Другие позволяют вам подключить выбранную вами библиотеку сеансов.Приведенные ниже шаги объясняют, как работает управление сеансом и какую роль играет Hosted Login.

Существует множество различных способов реализации управления сессиями. Пример реализации безопасного управления сеансом для веб-приложения выглядит примерно так:

Полезно знать: Hosted Login основан на OpenID Connect Connect (OIDC), ведущем стандарте онлайн-идентификации и аутентификации. С точки зрения протокола OIDC, пользовательское приложение является проверяющей стороной (RP)

Давайте рассмотрим детали:

Когда конечный пользователь загружает приложение в свой браузер, оно проверяет сеанс на стороне сервера.

Если сеанса не существует, он создает его.

Если сеанса не существует, он создает его.- Когда приложение создает сеанс, оно генерирует уникальный идентификатор сеанса, который сохраняется в сеансе и также помещается в файл cookie . Таким образом, клиентская часть приложения может при необходимости ссылаться на информацию о сеансе на стороне сервера.

Пример содержимого сеанса: {

«id»: «iamauniquesessionid12345»,

«authState»: « без аутентификации »

}Этот сеанс принадлежит и поддерживается приложением. Hosted Login еще не задействован.

Пользователь нажимает кнопку входа в приложение, и приложение выполняет вызов /login/authorize для Hosted Login.

https://v1.api.us.janrain.com/a12bc34d-567e-8f90-gh22-3i45jk678lm9/логин/авторизовать ?client_id=12a345b6-c7d8-9e01-f2g3-h5567i890j12 &redirect_uri=https://myapp.

com/redirect_uri

&scope=openid

&code_challenge=PWt_2Fz95DnyzxREOAhdFAD95m9HoErGlfOpj3yLC3E

&code_challenge_method=S256

&response_type=код

&claims={"userinfo":{"given_name":null}}

&state=Vz8tHF2An2hXJ-aN_-xh0qpB7DtavIjdQivhGmzcX64

com/redirect_uri

&scope=openid

&code_challenge=PWt_2Fz95DnyzxREOAhdFAD95m9HoErGlfOpj3yLC3E

&code_challenge_method=S256

&response_type=код

&claims={"userinfo":{"given_name":null}}

&state=Vz8tHF2An2hXJ-aN_-xh0qpB7DtavIjdQivhGmzcX64 Пользователь перенаправляется на страницу Hosted Login и завершает вход.

Этот экран Hosted Login по умолчанию можно настроить так, чтобы он соответствовал внешнему виду вашего приложения; см. Настройка экранов.

Hosted Login перенаправляет обратно в приложение и включает токен состояния

https://myapp.com/redirect_uri ?код=U4r9tTEA1y2DVsp9 &state=Vz8tHF2An2hXJ-aN_-xh0qpB7DtavIjdQivhGmzcX64

Приложение проверяет

указывает токени выполняет вызов /login/token с кодом авторизацииЧтобы проверить маркер состояния

примечание к предыдущему шагу). Если сравниваемые значения не совпадают, эту транзакцию следует отклонить.

примечание к предыдущему шагу). Если сравниваемые значения не совпадают, эту транзакцию следует отклонить.завиток -X ПОСТ \ https://v1.api.us.janrain.com/a12bc34d-567e-8f90-gh22-3i45jk678lm9/логин/токен \ -d 'grant_type=авторизация_код' \ -d 'код=U4r9tTEA1y2DVsp9' \ -d 'redirect_uri=https://myapp.com/redirect_uri' \ -d 'идентификатор_клиента = 12a345b6-c7d8-9e01-f2g3-h5567i890j12' \ -d 'code_verifier=RjDD-OPh2KraW8hDHSIHGHkQ9KXX023nZ-VfSYRJUOs'

Приложение проверяет

id_tokenи может извлекать из него информацию.id_token— это веб-токен JSON (JWT) , который необходимо расшифровать и проверить как часть процесса аутентификации. Этот шаг подробно описан в спецификации OpenID Connect Core. Справку по расшифровке и проверке JWT см. на сайте jwt.io.Расшифровано

id_token:{ "at_hash": "0phZ9j9m5taEgW-gCNM27w", "ауди": [ "12a345b6-c7d8-9e01-f2g3-h5567i890j12" ], "время_аутентификации": 1608061505, "эксп": 1608065108, "global_sub": "захват-v1://us-dev.

Дополнительные сведения о содержимом

id_tokenсм. в разделе Идентификационные токены.

Приложение также может получать данные, выполнив вызов /profiles/oidc/userinfo для Hosted Login, передав

access_tokenдля авторизации вызова.завиток -X ПОЛУЧИТЬ \ https://v1.api.us.janrain.com/a12bc34d-567e-8f90-gh22-3i45jk678lm9/profiles/oidc/userinfo \ -H 'Авторизация: носитель HnsFZz0ZZuSK26Yx8NcPCqc-3xzBkKgwyw09b9-NdVbEARDn-O1KGlxh4iUE__LL'

Пример ответа:

{ "given_name": "Джейн", "global_sub": "захват-v1://us-dev.janraincapture. com/a1bcde2fg3h556ijk7l8mnop9q/user/b317175e-a993-4117-ab34-f7413053667f",

"sub": "b317175e-a993-4117-ab34-f7413053667f"

}

com/a1bcde2fg3h556ijk7l8mnop9q/user/b317175e-a993-4117-ab34-f7413053667f",

"sub": "b317175e-a993-4117-ab34-f7413053667f"

} Приложение помещает маркеры доступа, обновления и идентификатора в сеанс на стороне сервера вместе с любыми пользовательскими данными, которые необходимо сделать доступными там.

- Это хорошая идея, чтобы приложение также меняло идентификатор сеанса в это время, то есть заменяло исходный идентификатор сеанса новым как в сеансе, так и в файле cookie, ссылающемся на него. Это не позволяет злоумышленнику записывать идентификаторы сеансов, не прошедших проверку подлинности, а затем воспроизводить их после входа пользователей в систему.

Пример содержимого сеанса: {

“id”: “iamauniquesessionid67890”,

“authState”: “ authenticated ”,

“tokens”: {

“accessToken”: “HnsFZz0ZZuSK26Yx8NcPCqc-3xzBkKgwyw09b9-NdVbEARDn-O1KGlxh4iUE__LL”,

“ refreshToken": "ba69op6soz4wad74qrFHRDsmJJAXnapscoPnh4ccaO9IsUC0Vfc8__xBiA0KtQh4",

"idToken": "eyJhbGciOiJSUzI1NiIsImtpZCI6IjMwZTYxNWM1ODY3NDkwY3NU1Z. .."0045 },

.."0045 },

«пользователь»: {

«given_name»: «Джейн»,

«sub»: «b317175e-a993-4117-ab34-f7413053667f»

}

}

}Отсюда приложение может улучшать и персонализировать взаимодействие с пользователем по желанию. Например:

- Перенаправить пользователя на определенную целевую страницу на основе информации о его состоянии, сеансе или профиле

- Отображение персонализированных элементов, таких как имя пользователя и аватар

- Параметры отображения и выпуск содержимого доступны только зарегистрированным пользователям

Совет! Шпаргалка по управлению сеансами OWASP — отличный источник передовых методов управления сеансами , включая рекомендации по идентификатору сеанса и файлам cookie.

Примеры журналов для сценариев входа

На этой странице перечислены примеры серий событий, которые Cribl Stream записывает в распространенных сценариях входа. Cribl Stream фиксирует серию событий как для успешных, так и для неудачных попыток входа в систему. Обратите внимание, что в этих образцах отсутствуют следующие повторяющиеся поля, которые фиксируются в каждом журнале:

Cribl Stream фиксирует серию событий как для успешных, так и для неудачных попыток входа в систему. Обратите внимание, что в этих образцах отсутствуют следующие повторяющиеся поля, которые фиксируются в каждом журнале:

-

CID:API -

Канал:CRIBL -

. -03-30T03:09:55.569Z","message":"Выполняется поиск LDAP","searchBase":"dc=mydomain,dc=com","filter":"(sAMAccountName=admin)","options" :{"scope":"sub","filter":"(sAMAccountName=admin)"}}{"time":"2022-03-30T03:09:55.575Z","сообщение":"Результаты поиска пользователей LDAP","количество":1,"имя пользователя":"УДАЛЕНО","пользователь":{"dn":"CN=admin,CN=Users,DC= mydomain,DC=com","memberOf":["CN=admingrp,CN=Users,DC=mydomain,DC=com"]}}{"time":"2022-03-30T03:09: 55.582Z","канал":"LDAPMapper","уровень":"отладка","сообщение":"Обнаружены внешние группы","группы":["admingrp","Пользователи"]}{" время":"2022-03-30T03:09:55. 583Z","сообщение":"Успешный вход в систему","пользователь":"администратор","поставщик":"ldap:win2008ad1.mydomain.com:389"}

583Z","сообщение":"Успешный вход в систему","пользователь":"администратор","поставщик":"ldap:win2008ad1.mydomain.com:389"} Успешная аутентификация с откатом при неправильном входе в систему :"dc=mydomain,dc=com","filter":"(sAMAccountName=admin)","options":{"scope":"sub","filter":"(sAMAccountName=admin)"}}

{"время":"2022-03-30T03:10:48.393Z","сообщение":"Результаты поиска пользователей LDAP","количество":1,"имя пользователя":"УДАЛЕНО","пользователь": {"dn":"CN=admin,CN=Users,DC=mydomain,DC=com","memberOf":["CN=admingrp,CN=Users,DC=mydomain,DC=com"]}}{"время":"2022-03-30T03:10:48.399Z","сообщение":"Попытка возврата к локальной аутентификации","причина":"неудачный вход в систему","поставщик":"ldap: win2008ad1.mydomain.com:389","пользователь":"admin"}{"время":"2022-03-30T03:10:48.400Z","сообщение":"Успешный вход","пользователь ":"admin","provider":"local"}Ошибка аутентификации с откатом, когда неверный вход отключен

{"time":"2022-03-30T03:11:54. 175Z"," message":"Выполняется поиск LDAP","searchBase":"dc=mydomain,dc=com","filter":"(sAMAccountName=admin)","options":{"scope":"sub","filter ":"(sAMAccountName=admin)"}}

175Z"," message":"Выполняется поиск LDAP","searchBase":"dc=mydomain,dc=com","filter":"(sAMAccountName=admin)","options":{"scope":"sub","filter ":"(sAMAccountName=admin)"}} {"время":"2022-03-30T03:11:54.178Z","сообщение":"Результаты поиска пользователей LDAP","количество":1,"имя пользователя":"УДАЛЕНО","пользователь" :{"dn":"CN=admin,CN=Users,DC=mydomain,DC=com","memberOf":["CN=admingrp,CN=Users,DC=mydomain,DC=com"]}}{"время":"2022-03-30T03:11:54.184Z","уровень":"предупреждение","сообщение":"Ошибка входа","пользователь":"админ","поставщик": "ldap:win2008ad1.mydomain.com:389","details":{"message":"800: LdapErr: DSID-0C0903A9, комментарий: ошибка AcceptSecurityContext, данные 52e, v1db1\u0000 Код: 0x31","stack": "Ошибка: 800

: LdapErr: DSID-0C0903A9, комментарий: ошибка AcceptSecurityContext, данные 52e, v1db1\u0000 Код: 0x31

Неправильный пароль привязки прокси-сервера с откатом при возникновении фатальной ошибки

{"time": "3022" -30T03:04:16. 400Z","уровень":"предупреждение","сообщение":"Ошибка поставщика аутентификации","поставщик":"ldap:win2008ad1.mydomain.com:389","фатальный":{"сообщение ":"800

400Z","уровень":"предупреждение","сообщение":"Ошибка поставщика аутентификации","поставщик":"ldap:win2008ad1.mydomain.com:389","фатальный":{"сообщение ":"800: LdapErr: DSID-0C0903A9, комментарий: ошибка AcceptSecurityContext, данные 52e, v1db1\u0000 Код: 0x31","стек":"Ошибка: 800

: LdapErr: DSID-0C0903A9, комментарий: ошибка AcceptSecurityContext, данные 52e, v1db1\u0000 Код: 0x31\n в Function.parse [snip]

{"время":"2022-03-30T03:04:16.401 Z","message":"Попытка возврата к локальной аутентификации","причина":"ошибка провайдера","провайдер":"ldap:win2008ad1.mydomain.com:389","пользователь":"admin","ошибка ":{"message":"800: LdapErr: DSID-0C0903A9, комментарий: ошибка AcceptSecurityContext, данные 52e, v1db1\u0000 Код: 0x31","stack":"Ошибка: 800

: LdapErr: DSID-0C0903A9, комментарий: ошибка AcceptSecurityContext, данные 52e, v1db1\u0000 Код: 0x31

Успешная аутентификация без

memberOfдля запуска поиска группы, но без членства в группе :21.

Если сеанса не существует, он создает его.

Если сеанса не существует, он создает его. com/redirect_uri

&scope=openid

&code_challenge=PWt_2Fz95DnyzxREOAhdFAD95m9HoErGlfOpj3yLC3E

&code_challenge_method=S256

&response_type=код

&claims={"userinfo":{"given_name":null}}

&state=Vz8tHF2An2hXJ-aN_-xh0qpB7DtavIjdQivhGmzcX64

com/redirect_uri

&scope=openid

&code_challenge=PWt_2Fz95DnyzxREOAhdFAD95m9HoErGlfOpj3yLC3E

&code_challenge_method=S256

&response_type=код

&claims={"userinfo":{"given_name":null}}

&state=Vz8tHF2An2hXJ-aN_-xh0qpB7DtavIjdQivhGmzcX64  примечание к предыдущему шагу). Если сравниваемые значения не совпадают, эту транзакцию следует отклонить.

примечание к предыдущему шагу). Если сравниваемые значения не совпадают, эту транзакцию следует отклонить.

com/a1bcde2fg3h556ijk7l8mnop9q/user/b317175e-a993-4117-ab34-f7413053667f",

"sub": "b317175e-a993-4117-ab34-f7413053667f"

}

com/a1bcde2fg3h556ijk7l8mnop9q/user/b317175e-a993-4117-ab34-f7413053667f",

"sub": "b317175e-a993-4117-ab34-f7413053667f"

}  .."0045 },

.."0045 },  583Z","сообщение":"Успешный вход в систему","пользователь":"администратор","поставщик":"ldap:win2008ad1.mydomain.com:389"}

583Z","сообщение":"Успешный вход в систему","пользователь":"администратор","поставщик":"ldap:win2008ad1.mydomain.com:389"}  175Z"," message":"Выполняется поиск LDAP","searchBase":"dc=mydomain,dc=com","filter":"(sAMAccountName=admin)","options":{"scope":"sub","filter ":"(sAMAccountName=admin)"}}

175Z"," message":"Выполняется поиск LDAP","searchBase":"dc=mydomain,dc=com","filter":"(sAMAccountName=admin)","options":{"scope":"sub","filter ":"(sAMAccountName=admin)"}}  400Z","уровень":"предупреждение","сообщение":"Ошибка поставщика аутентификации","поставщик":"ldap:win2008ad1.mydomain.com:389","фатальный":{"сообщение ":"800

400Z","уровень":"предупреждение","сообщение":"Ошибка поставщика аутентификации","поставщик":"ldap:win2008ad1.mydomain.com:389","фатальный":{"сообщение ":"800