Как найти и отобразить сохранённые в браузерах логины и пароли!

Многие пользователи хранят свои логины и пароли от различных сайтов в интернете прямо в том же браузере, через который выходят в интернет. Это позволяет затем быстро заходить на сайты, не вводя каждый раз снова свои логин и пароль. При этом пользователи часто не помнят этих данных, полностью доверяя браузеру, который сам заполнит нужные логины и пароли к сайтам. Однако бывает необходимо просто посмотреть, какой логин и пароль мы используем для того или иного сайта в интернете. И здесь появляется проблемка, потому что при вводе паролей на сайтах, они никогда не показываются в открытом виде, поэтому увидеть мы изначально можем только логины. А чтобы увидеть пароли, нужно лезть в настройки браузера. В данной статье я покажу вам, как найти все свои сохранённые логины и пароли от сайтов в интернете и отобразить их.

Вообще я не рекомендую полностью доверять браузерам и хранить все свои логины и пароли просто в браузерах. Во-первых, это не безопасно и вытащить из браузера нужны логины и пароли, злоумышленнику не составит никакого труда. Во-вторых, ваши логины и пароли из браузера могут в миг удалиться в случае если вы запустите очистку браузера различными программами для очистки Windows (например, Ashampoo WinOptimizer) или же если запустите очистку данных браузера прямо из него. Поэтому, рекомендую хранить пароли в какой-либо внешней программе — менеджере паролей, например, KeePass Password Safe.

Ниже будет показано, как отыскать сохранённые логины и пароли в самых популярных браузерах: Google Chrome (в Яндекс.Браузер аналогично), Mozilla Firefox, Opera, Internet Explorer.

Инструкции ниже будут даны для последних версий перечисленных выше браузеров, поскольку в некоторых старых браузерах (например, Internet Explorer до версии 10), вообще нет возможности как-то отыскать логины и пароли к сайтам через встроенные средства.

Инструкция для браузера Google Chrome

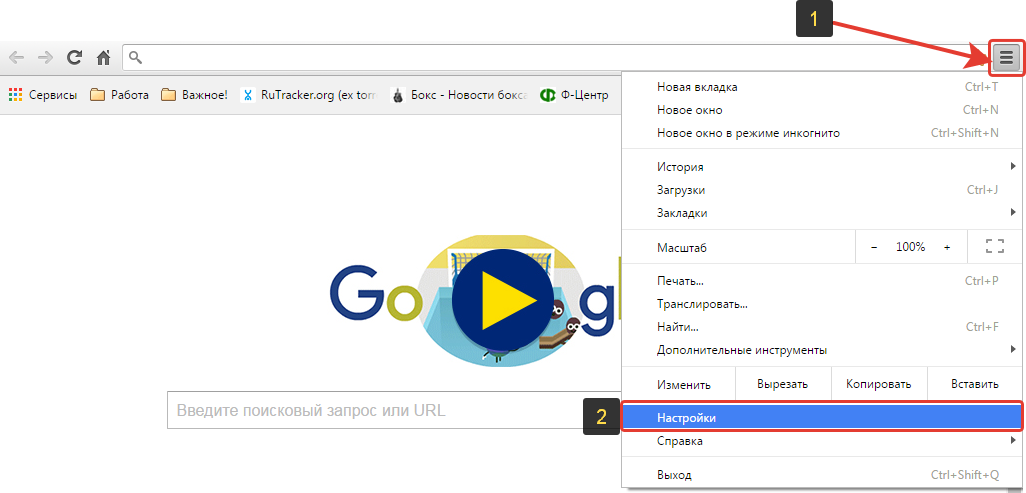

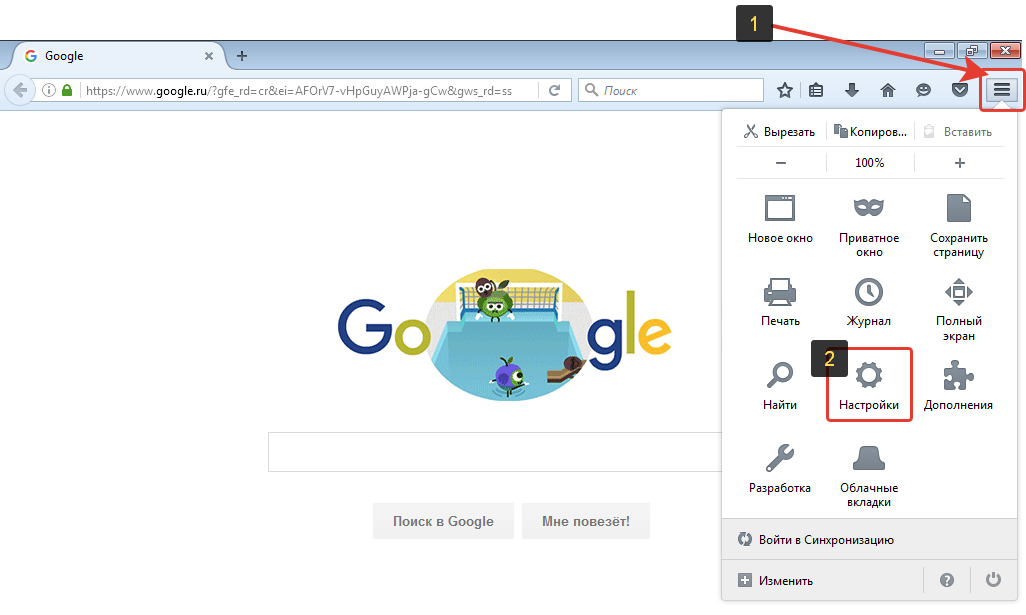

Откройте меню браузера (1) и перейдите в «Настройки» (2).

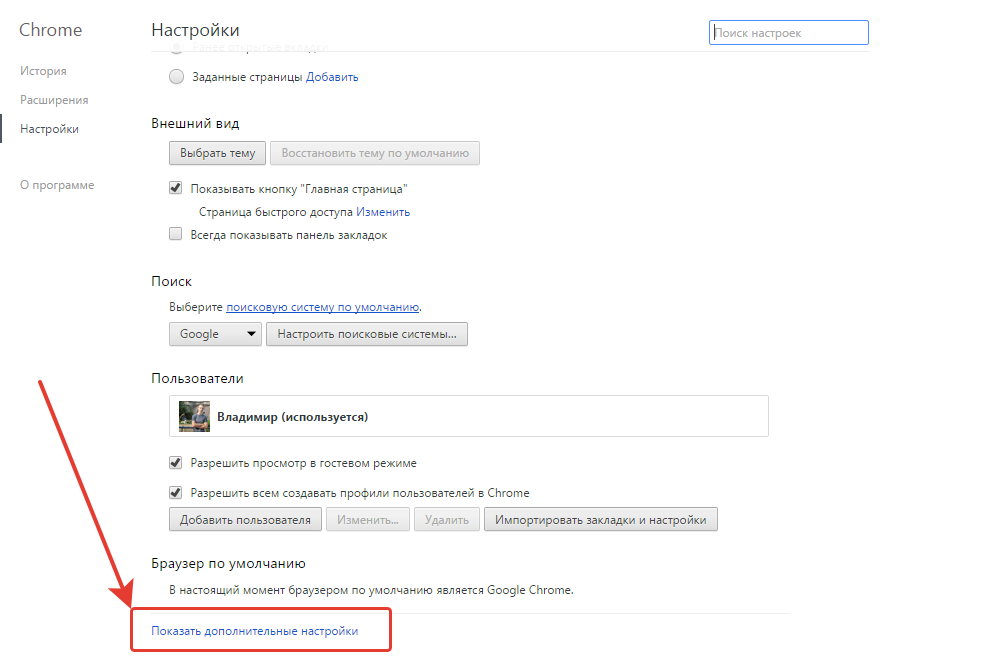

Опускаем страницу вниз и нажимаем «Показать дополнительные настройки».

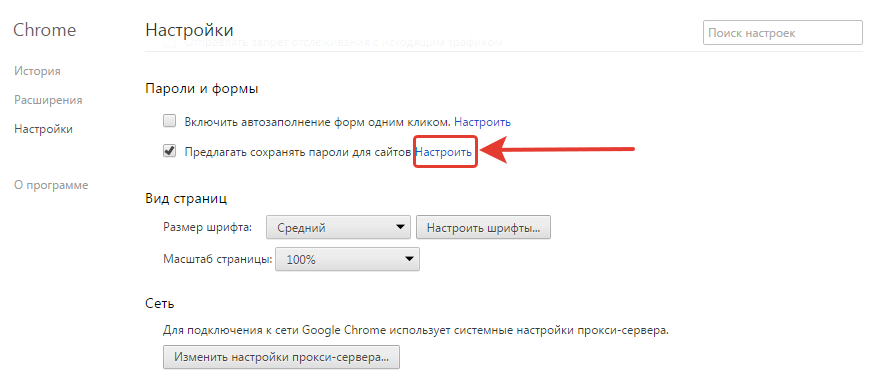

Снова листаем вниз до раздела «Пароли и формы». Нажимаем «Настроить» напротив пункта «Предлагать сохранять пароли для сайтов».

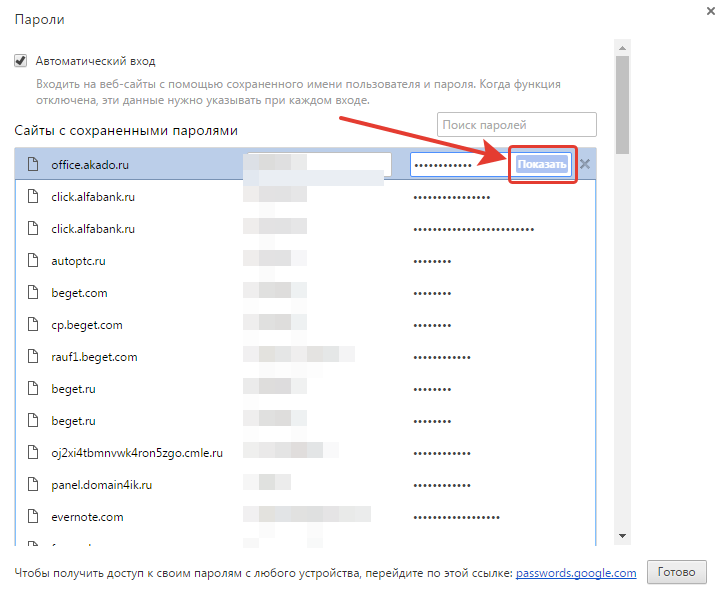

В открывшемся окне будет 3 столбца. В первом отображаются сайты, во втором — сохранённые вами логины к этим сайтам, а в третьем — пароли. Логины будут отображаться в открытом виде, а пароли изначально скрыты. Чтобы показать какой-либо сохранённый пароль, наведиде на него и нажмите «Показать».

Таким образом можете посмотреть свой сохранённый в Google Chrome логин и пароль для любого сайта.

Если вы пользуетесь Яндекс.Браузером, то нём отобразить пароли можно точно таким же способом. Интерфейс этого браузера практически ничем не отличается.

Инструкция для браузера Mozilla Firefox

Откройте меню браузера (1), после чего нажмите «Настройки» (2).

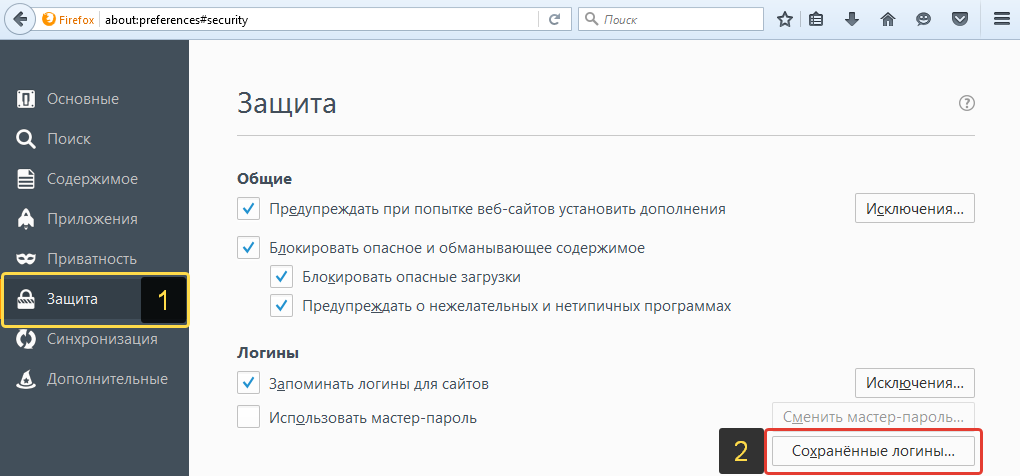

В левой колонке выберите «Защита» (1), после чего справа нажмите кнопку «Сохранённые логины» (2).

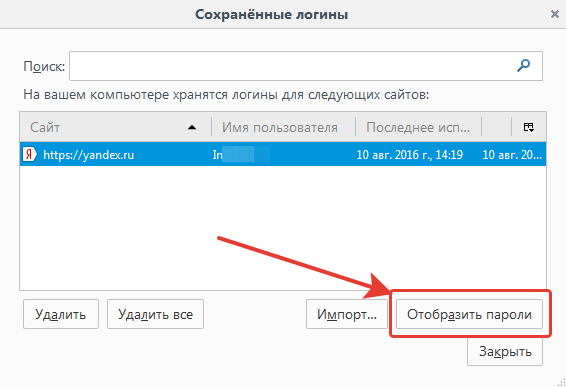

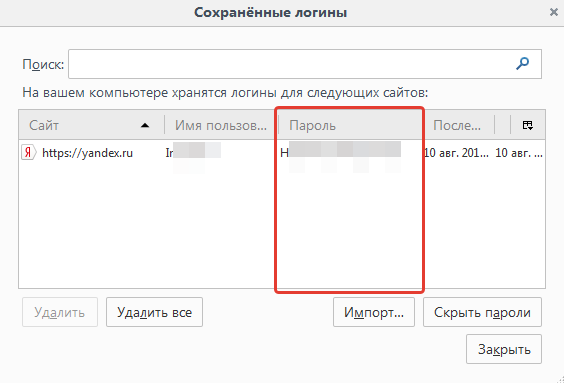

В появившемся окне увидите сайты, для которых вы сохраняли логины и пароли и сами эти данные. Изначально пароли неотображаются. Чтобы их отобразить, нажмите «Отобразить пароли».

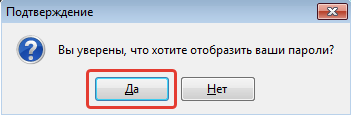

Соглашаемся с предупреждением:

Теперь в окне появится ещё одна колонка «Пароль», где будут видны пароли к тем сайтам, для которых вы эти данные сохраняли через браузер.

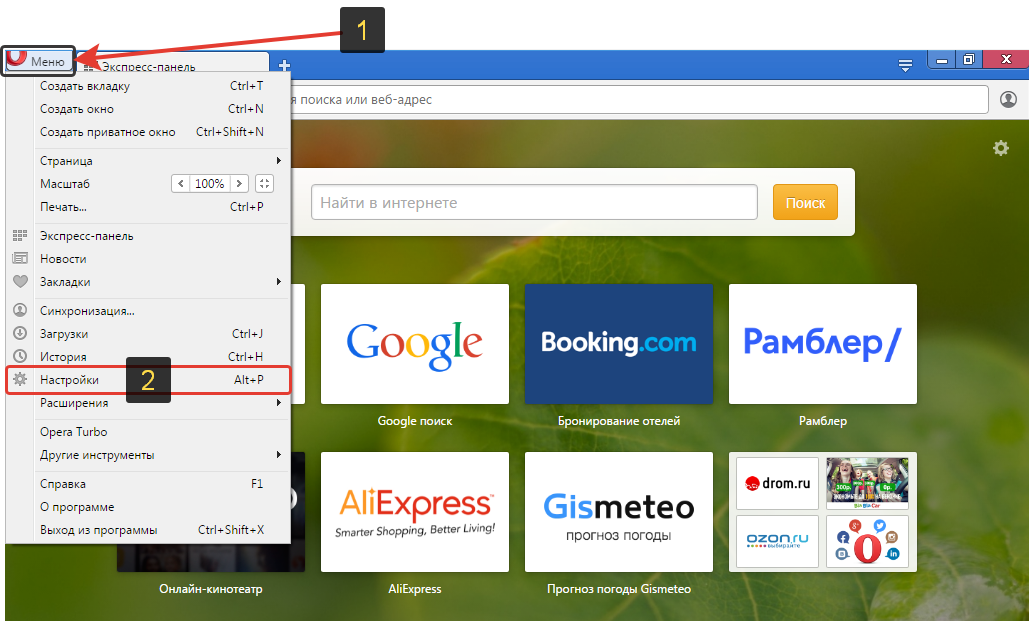

Инструкция для браузера Opera

Откройте меню браузера (1) и перейдите в «Настройки» (2).

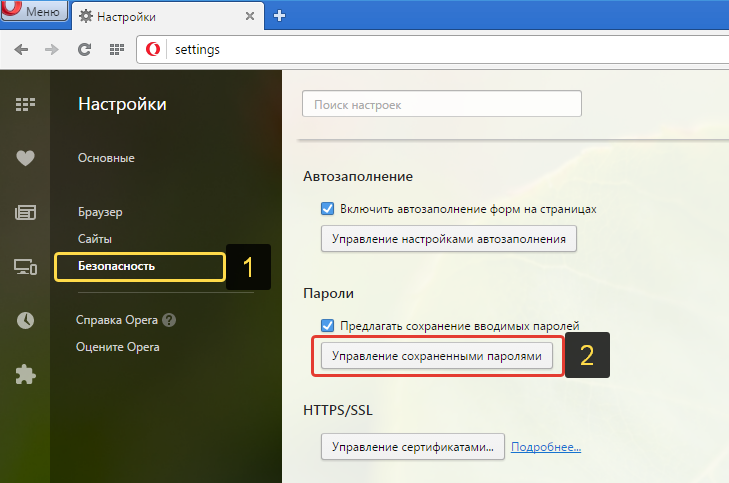

На следующей странице, в левой части окна выберите «Безопасность» (1), после чего в правой части выберите «Управление сохранёнными паролями» (2).

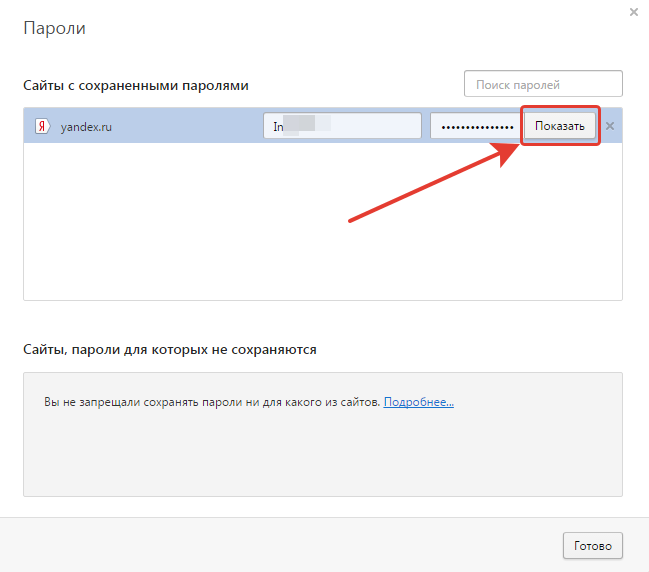

Откроется окно, в котором будут отображаться ваши сайты и логины с паролями к ним. Пароли изначально будут скрыты и чтобы их отобразить, нажмите кнопку «Показать» напротив нужного сайта.

В результате пароли станут видимыми.

Инструкция для браузера Internet Explorer

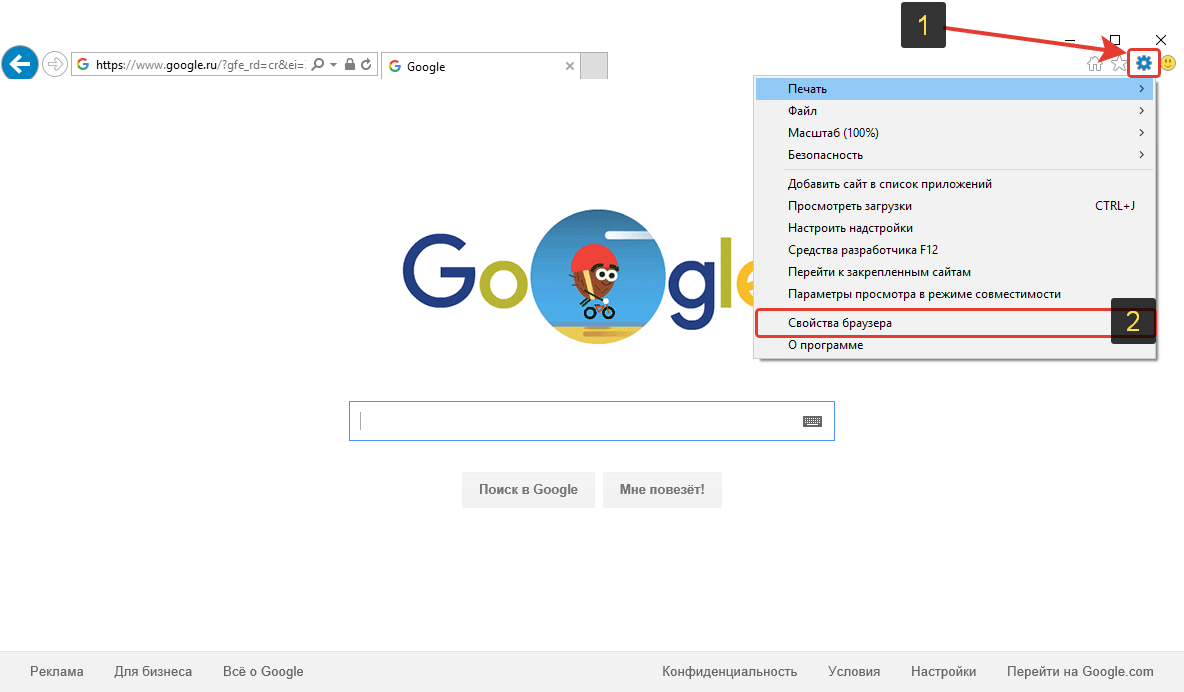

Откройте меню браузера (1) и перейдите в «Свойства браузера» (2).

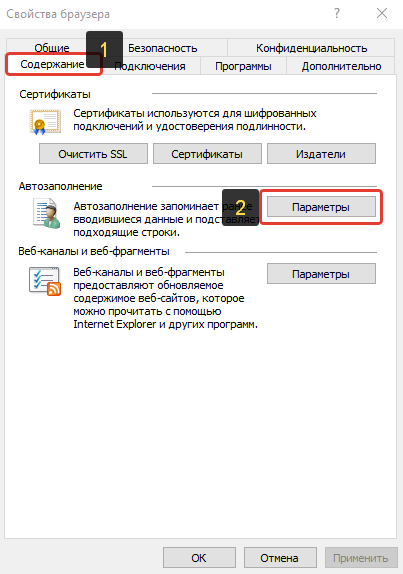

В открывшемся окне перейдите на вкладку «Содержание» (1) и нажмите кнопку «Параметры» (2).

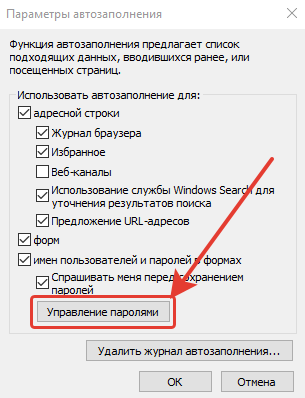

В следующем окне нажмите «Управление паролями».

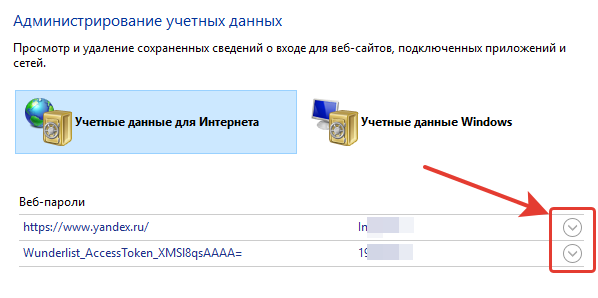

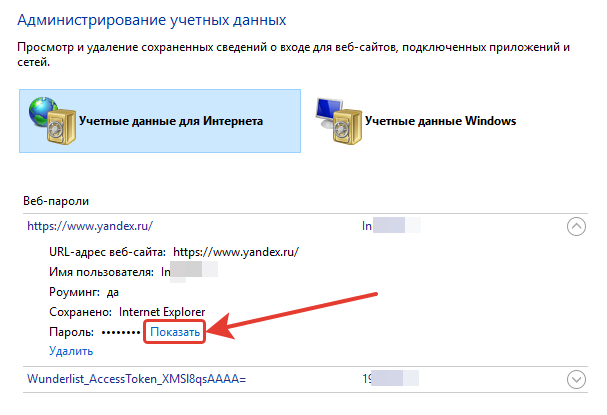

Откроется раздел Windows «Администрирование учётных данных». Здесь выберите тот сайт и логин, для которого хотите отобразить пароль. Для этого кликните по стрелке справа напротив нужного сайта.

К примеру, я хотел увидеть свой пароль к сайту Яндекс. Для этого кликнул по стрелке напротив нужного сайта и панель с выбранным сайтом раскрылась. Нажмите внизу кнопку «Показать».

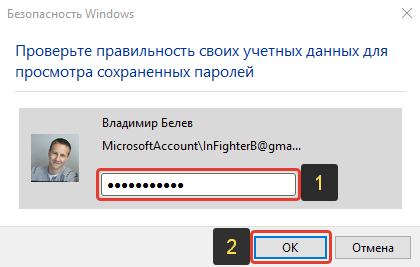

Windows попросит указать в открывшемся окне пароль от вашей учётной записи (если он установлен). Введите пароль (1) или оставьте поле пустым, после чего нажмите «ОК» (2).

Теперь сохранённый вами пароль для выбранного сайта будут отображаться!

Если вы пользуетесь браузером Internet Explorer версии моложе 10-й, то вы не сможете никак отобразить сохранённые к сайтам пароли стандартными средствами Windows! Рекомендую перейти на версию старше, а лучше всего на другой браузер, потому что браузер Internet Explorer является самым медленным, сбойным и многие сайты не могут полноценно подстроиться под данный браузер, из-за чего многие функции у вас могут не работать!

Заключение

Найти пароли, сохранённые в браузерах на самом деле очень просто и в этом вы могли убедиться, прочтя данную инструкцию. Исключения составляют лишь, в основном, старые браузеры, где пароли нельзя просмотреть стандартными средствами самого браузера или Windows (например, в браузерах Internet Explorer версий с 6-й по 9-ю). Возможность увидеть сохранённые логины и пароли для сайтов, где вы заходили в свой аккаунт, может однажды пригодиться. И помните, что лучше хранить пароли в специально разработанных для этого программах и не доверять хранить такие данные браузерам в одном экземпляре!

Хорошего Вам дня и отличного настроения! 😉

Подбираем пароли с помощью Google Chrome / Habr

Согласно многочисленным исследованиям в области компьютерной безопасности, в ТОП-3 уязвимостей информационных систем входит подбор пароля.

Почти для каждой информационной системы сегодня существуют свои дефолтные учётные записи, которые широко распространены в сети Интернет. Например, их можно взять отсюда.

В случае, если мы имеем какой-либо портал, где пользователи – это люди, то бОльшую часть уязвимых слабых паролей можно отнести к одной из 4 групп:

- Пароли, входящие в топ самых популярных фраз (такие как «123456», «password», и т.п.).

- Пароли, представляющие собой сочетание клавиш – так называемые keyboard-walks пароли (например, «qwerty», «qazwsx», и т.п.).

- Пароли – искажённые логины («user123», «user321», и т.п.).

- Либо использование в качестве пароля популярных русских слов или имён в «перевёрнутой» раскладке («ljcneg», «fylhtq»).

Вся беда в том, что большинство людей – причем как рядовых пользователей, так и администраторов систем – стремится использовать легко запоминающиеся пароли.

Из выделенных групп частых паролей вытекает, что при подборе пароля можно использовать соответственно 4 методики создания словарей:

- По данным сервиса haveibeenpwned.com, на сегодняшний день масштаб всеобщих утечек подбирается к цифре 5 миллиардов (вспомните myspace, linkedin, adobe и т.п). На основе части данных утечек можно выделить топ-1000 наиболее распространенных паролей. Например, так:

cat antipublic/ exploitin/ | sed -rn ‘s/[^:]+:(. - Чуть больше года назад от создателя инструмента hashcat появилась замечательная утилита kwprocessor. С помощью нее можно сгенерировать все возможные сочетания клавиш под любую раскладку клавиатуры:

kwp basechars/tiny.base keymaps/en.keymap routes/2-to-10-max-3-direction-changes.route | len.bin 6 100 > keywalks.txt - Получение достаточно большого количества искажений для некоторого имени пользователя проще всего сделать при помощи набора правил утилиты hashcat:

hashcat -r /usr/share/hashcat/rules/leetspeak.rule logins.txt —stdout > login_mutations.txt - Аналогично первому пункту списка, можно взять за основу словаря масштабные утечки русскоязычных ресурсов.

Собранные наборы паролей в дальнейшем могут быть «скормлены» таким утилитам как hydra, medusa, ncrack или patator, в зависимости от тестируемого сервиса.

В случае, если аутентификация реализована через web, а именно через http-формы (то есть не http-basic/digest аутентификация), то удобнее всего воспользоваться функционалом intruder от burp suite free (Рисунок 1).

Рисунок 1 — Bruteforce-атака подручными средствами

В случае с burp нужно внимательно следить за размером ответа: изменение размера ответа можешь означать, что логин или пароль присутствует в системе.

Также при bruteforce-атаках на web возможны сложности (и речь даже не про captcha):

- Во-первых, при каждой отправке формы может использоваться токен. И после каждой неудачной попытки он может меняться.

- Во-вторых, нет точного образца ответа сервера в случае, если пароль угадан. Более того, возможны ситуации, когда ответ на правильные и неправильные учётные данные будет идентичен, а в ответе будет просто идти редирект через заголовок Location, где уже в дальнейшем будет ясно об успешности попытки входа.

- В-третьих, некоторые веб-сервисы при аутентификации не отправляют введённые учётные данные, как они были введены, открытым текстом. Речь про случаи, когда используется client-side хэширования, причем сами хэш-функции могут быть уникальными (не md5, sha-x и т.п.).

Впрочем, для этих сложностей можно предложить решения:

- Разработка скрипта, который будет парсить ответ от сервера, находить там токен, после чего подставлять его в следующий запрос.

- Разработка скрипта, выполняющего при каждом ответе редирект и сравнение длины полученного ответа.

- Анализ javascript-кода, выполняющего те или иные преобразования с введёнными данными, а после реализация данного алгоритма в своем скрипте.

Конечно, эти случаи не так часты. Однако порою, встретив подобную веб-форму, мы лишь вручную вводим туда дефолтные учётные записи и что-то тривиальное типа admin:admin.

Но что если производить брутфорс не на уровне http, а выше, на уровне интерфейса пользователя? Ведь если внедрить в контекст тестируемого веб-приложения javascript-код, который в цикле будет подставлять в форму заданные логин/пароли и отправлять её, то достаточно легко удастся обойти все перечисленные ранее сложности. Ведь по сути, вся работа при этом совершается браузером.

Реализовать это можно с помощью расширения для браузера greasemonkey и собственного javascript-кода, который будет жёстко заточен под разметку данной html-страницы. Но писать каждый раз js-код для каждой новой страницы неудобно. Удобнее всего было бы иметь всё это в виде отдельного расширения, в данном случае – для Google Chrome.

Всё, что потребуется, чтобы воспользоваться www_brute – это открыть какой-либо интересующий сайт и нажать на иконку расширения. Если всё сделано правильно, то появится примерно следующее (Рисунок 2).

Рисунок 2 — Добавление новой цели

Чтобы приступить к настройке брутфорса, нужно нажать на единственную кнопку – «плюс».

Вся настройка проста и сводится к двум моментам:

- Выбор полей ввода данных — кнопка со стрелкой.

- Выбор данных для ввода — следующая кнопка.

Перед выбором полей для ввода логина и пароля на странице сайта с формой, которую предстоит атаковать, будет внедрён скрипт, который последовательно отловит три нажатия на элементы страницы. Этими элементами должны быть поле username, password и кнопка отправки формы. Перечисленные элементы должны быть выбраны именно в данной последовательности (Рисунок 3).

Рисунок 3 — Выбор полей для ввода

При каждом нажатии на соответствующий элемент он будет становиться красным, что подтверждает его выбор. После выбора кнопки отправки данных страница может перезагрузиться (если она не использует ajax), в таком случае красное выделение пропадёт, но это нормально.

Тут очень важно отметить, что элементы ввода запоминаются по html-атрибутам и их значениям. Поэтому, если после отправки формы сайт «нарисует» другую форму, то при следующей попытке подбора поле ввода не будет найдено. Хотя логика поиска полей ввода допускает не полное соответствие атрибутов, всё же данную настройку лучше производить уже после хотя бы одной неудачной отправки учётных данных. Пример – facebook.com (Рисунки 4 и 5).

Рисунок 4 — Форма до первой попытки входа

Рисунок 5 — Форма после первой попытки входа

Словари поддерживаются для имен пользователей, паролей и фиксированных пар логин: пароль (combo) (Рисунок 6).

Рисунок 6 — Словари для bruteforce-атаки

Поскольку combo-словари используются для дефолтных учётных записей либо утечек, то вначале будут выбраны именно они. Затем будет выполнен полный перебор всех сочетаний имён пользователей и логинов. Причём будет выполнен перебор по каждому паролю всех логинов – для минимизации возможных блокировок пользователей при неудачных попытках. Итого общее количество попыток можно будет вычислить по формуле:

length(combo) + length(passwords) * length(users)

По окончании всех настроек можно начинать:

Рисунок 7 — Bruteforce-атака в действии

Значения username и password в popup-окне расширения — это следующие кандидаты на ввод.

Логика работы достаточно проста и заключается в переборе всех заданных сочетаний логин/пароль, а так же пар логин: пароль в цикле до тех пор пока:

- не кончится словарь;

- не исчезнет поле ввода – что может означать успешность входа (либо блокировку).

Вся статистика подбора пароля отображается в режиме реального времени:

Рисунок 8 — Процесс bruteforce-атаки на множество целей

Зелёным выделено то, что удалось подобрать, красным — безуспешная попытка. В ходе работы можно спокойно переключиться на другую вкладку либо полностью свернуть окно браузера, ведь как мы помним, брутфорс делает сам браузер, а мы лишь немного ему в этом помогаем.

Перебор пароля можно легко «распараллелить». Для этого достаточно просто открыть ещё одну или несколько вкладок на том же домене.

В любой момент времени брутфорс любого сайта может быть поставлен на паузу. Стоит заметить, что плагин не имеет обратной связи с ответами сервера, поэтому (особенно в случае с ajax) нужно правильно выбрать интервал между попытками. Не рекомендуется ставить слишком маленькое значение интервала.

Конечно данный способ никак не обходит такую вещь, как captcha, так что брутфорс таких вещей, как gmail.com и им подобных, продлится не долго. Однако в сочетании с proxy/vpn можно что-нибудь придумать…

Что же касается таких вещей, как брутфорс админок разных CMS, систем мониторинга, самописных сайтов и прочих вещей, которыми обычно пестрят сетевые периметры разных компаний, то данный способ подходит как нельзя лучше.

Плагин для chrome, а так же словарь для топ-1000 паролей доступен на тут и в webstore.

Где узнать свои пароли от сайтов?

Наверх- Рейтинги

- Обзоры

- Смартфоны и планшеты

- Компьютеры и ноутбуки

- Комплектующие

- Периферия

- Фото и видео

- Аксессуары

- ТВ и аудио

- Техника для дома

- Программы и приложения

- Новости

- Советы

- Покупка

- Эксплуатация

- Ремонт

- Подборки

- Смартфоны и планшеты

- Компьютеры

- Аксессуары

- ТВ и аудио

- Фото и видео

- Программы и приложения

- Техника для дома

- Гейминг

- Игры

- Железо

- Еще

- Важное

- Технологии

- Тест скорости

Как запоминать и хранить логины-пароли для сайтов и сервисов

Подавляющее

большинство интернет-сервисов — форумы,

чаты, онлайн-банкинги, социальные сети и

так далее — используют логины-пароли. Даже

те сайты, где вроде бы логины-пароли ни к

чему, нередко заставляют пользователей

регистрироваться и входить под своими

данными — чтобы запоминать их

предпочтения, ну и спамить при случае.

Подавляющее

большинство интернет-сервисов — форумы,

чаты, онлайн-банкинги, социальные сети и

так далее — используют логины-пароли. Даже

те сайты, где вроде бы логины-пароли ни к

чему, нередко заставляют пользователей

регистрироваться и входить под своими

данными — чтобы запоминать их

предпочтения, ну и спамить при случае.

Все специалисты советуют использовать для каждого сайта уникальные логины-пароли — безопасности ради. Но где же их все упомнить-то, когда этого добра накапливается не то что десятки, а буквально сотни?!!

Многие пользователи решают проблему следующим негуманным образом: они используют один-единственный логин с одним-единственным паролем. А что, удобно: не надо много запоминать, не надо помнить, где что вводил.

Однако понятно, что подобный способ никак не является безопасным — по очень многим причинам — и в конце концов приводит к закономерному результату: почтовый ящик вскрывают, регистрации в социальных сетях вскрывают, банковские счета вскрывают — в общем, ни тебе денег, ни тебе личной жизни.

Частично проблема может решаться с помощью встроенного почти в каждый браузер менеджера логинов-паролей. Однако эти менеджеры редко умеют делать бекапы, неудобны и очень слабо защищены, а кроме того, в процессе интернетовской жизни нередко приходится пользоваться далеко не одним браузерам (есть такие сервисы, которые работают только под MSIE), так что полноценным выходом из положения подобный способ считать нельзя.

Так вот, более или менее полноценный выход — использование универсального менеджера паролей, который имеет свои плагины под большинство известных браузеров.

И тут схема работы, как ни странно, очень похожа на уже описанный негуманный способ, когда пользователю нужно запомнить только один логин-пароль. Однако, в отличие от негуманного способа, данный — очень даже безопасный и удобный.

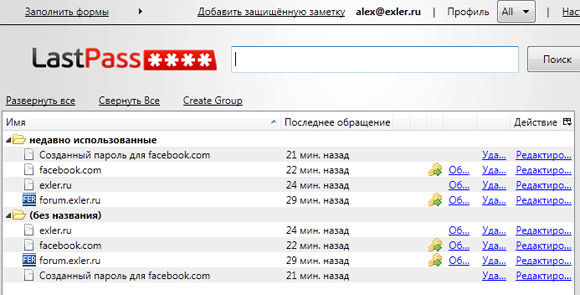

Подобных менеджеров существует десятки, однако из бесплатных, пожалуй, самым известным и используемым является LastPass, а из платных — RoboForm.

Этот раздел «Ликбеза» создан в основном для начинающих пользователей, а они не любят платить за программное обеспечение, поэтому давайте посмотрим, что такое LastPass и как он работает.

Заходите на сайт LastPass, скачиваете нужную версию программы (кроме Windows поддерживаются MacOS, Linux, куча мобильных платформ и портабельные [переносимые] версии под разные браузеры).

Главная страница LastPass

Под Windows рекомендуется скачать универсальный установщик, который может поставить плагины в MSIE, FireFox и Chrome.

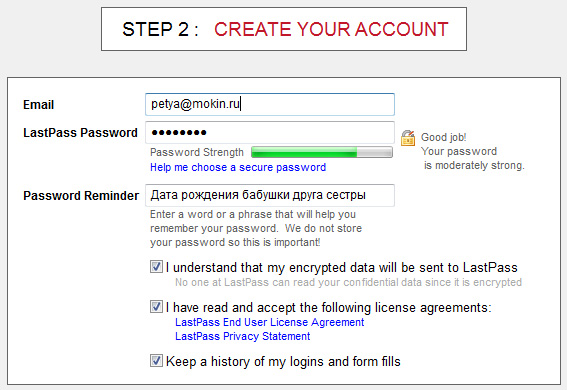

В процессе установки вам предложат создать свой аккаунт (или войти в уже существующий). При создании аккаунта рекомендуется вводить свой основной e-mail (если он вдруг перестанет существовать, будут проблемы с восстановлением доступа) и задать хороший стойкий пароль.

Создание аккаунта

После этого менеджер предложит вам импортировать сохраненные данные из различных браузеров — это имеет смысл сделать, если вы уже сохраняли логины-пароли.

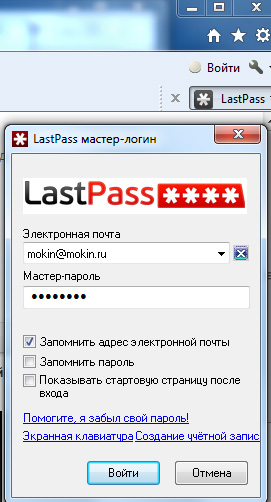

Теперь LastPass установлен в ваших браузерах. В правом верхнем углу MSIE (FireFox, Chrome) появится панелька LastPass. При щелчке по ней возникает форма входа.

Мастер-логин

Запоминать мастер-пароль с помощью опции — крайне нежелательно, особенно если вы не один пользуетесь компьютером. Лучше вводите его самостоятельно при первом запуске браузера.

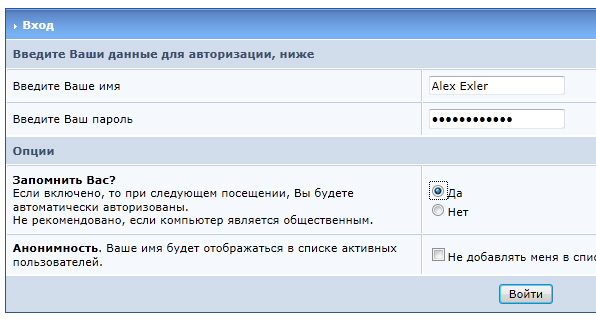

Как теперь это все будет работать? Заходите на какой-то сайт, где требуется ввод логина-пароля. (Или где вы только что зарегистрировались с каким-то логином-паролем.) Вводите данные.

Вводим данные

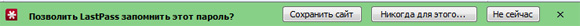

При нажатии кнопки «Войти» LasPass выдаст вам следующее сообщение.

Сообщение

Если вы нажмете кнопку «Сохранить», то там появится следующее окно.

Добавить сайт

Имя сайта — это его интернет-адрес. Группа — это если вы хотите делить сайты на различные группы, чтобы понимать, что к чему относится. «Требовать ввод пароля» — это сохранить логин без пароля. И еще интересная опция «Автоматический вход» — если ее отметить, то теперь при входе на этот сайт LastPass будет автоматически вбивать нужные данные и входить на сайт.

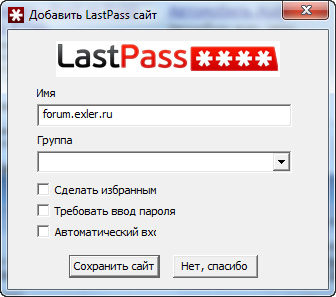

Автоматический ввод

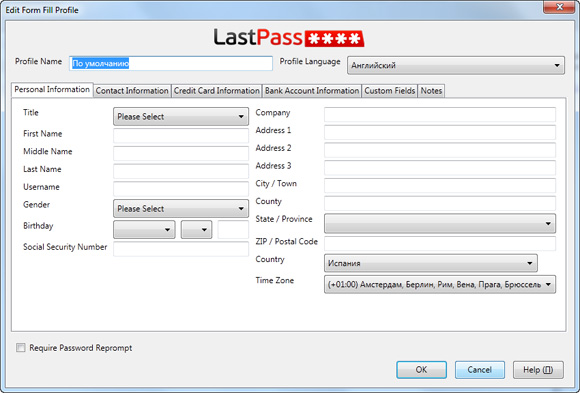

LastPass умеет запоминать и заполнять не только пароли. Часто на сайтах требуется вводить о себе кучу информации — дату рождения, пол, адреса и все такое. Вы можете заполнить эти данные в форме LastPass, и он потом из нее сам будет заполнять формы на сайте.

Форма личных данных

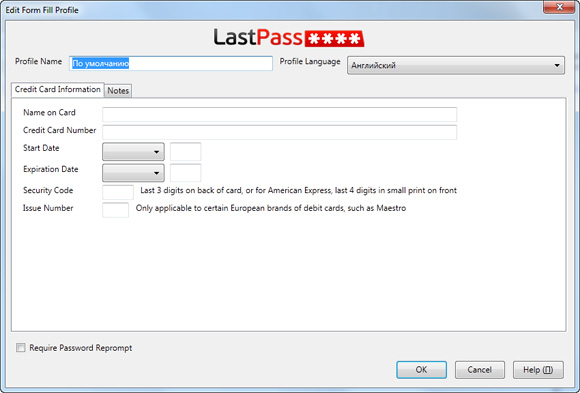

Аналогичным образом он умеет хранить данные о кредитных картах. Хотя я бы на вашем месте ему такую информацию не доверял бы — от греха. Если, конечно, речь не идет о карте, счет которой пополняется только перед покупкой и потом стоит пустой — многие так делают, и это очень даже правильно.

Данные по кредитке

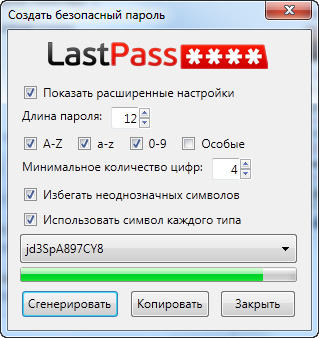

У LastPass есть еще и всякие полезные инструменты. Например, генератор безопасных паролей. Так как вам теперь надо помнить только один пароль — к LastPass, остальные лучше генерировать автоматически с помощью этого инструмента.

Генерировать пароль

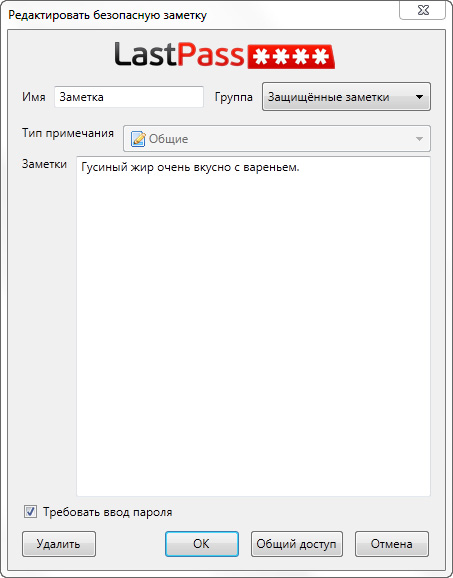

Еще один интересный инструмент - защищенные заметки. Вы можете создавать самые разные заметки, которые будут храниться в зашифрованном виде. Также для доступа к ним можно задавать свои пароли.

Защищенная заметка

Доступ к защищенным заметкам (к каждой в отдельности) можно давать своим друзьям, для чего в вашем профиле на сайте LastPass вбивается соответствующая информация (e-mail друзей), а им потом приходит сообщение. Впрочем, чтобы посмотреть эти заметки, друзья должны будут создать свои аккаунты на LastPass.

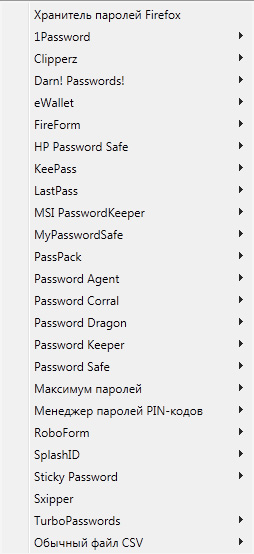

Если вы раньше пользовались другим менеджером паролей и хотите перейти на LastPass, то это обычно вполне возможно — LastPass поддерживает импорт из большинства известных менеджеров.

Список поддерживаемых менеджеров

Все ваши данные LastPass автоматически сохраняет в вашем профиле у себя на сайте, давая гарантию, что эти данные кроме вас не будут доступны никому. С одной стороны, это очень удобно, потому что, во-первых, вы можете манипулировать со своими данными прямо на сайте с любого компьютера, во-вторых, эти данные с легкостью переносятся между компьютерами и разными платформами, в-третьих, ваши данные автоматически бекапятся.

Обработка данных на сайте

С другой стороны, всегда нехорошо, когда ваши данные хранятся где-то там у дяди — пусть даже и в защищенном виде. Тем более что по крайней мере один раз был случай, когда у LastPass какие-то данные все-таки утащили. На самом деле крайне мало шансов, что ваши данные попадут к людям, которые этим смогут воспользоваться, но тем не менее.

Впрочем, этим сервисом пользуется огромное количество людей по всему миру и пока никто не жаловался на потерю конфиденциальности. И уж использование LastPass на порядок секьюрнее, чем держать все пароли в браузере или использовать один логин-пароль на все что угодно.

P. S. Лично я уже давно использую в качестве менеджера Roboform. Для некоторых специфических случаев, с которыми обычные пользователи вряд ли столкнутся, он удобнее, чем LastPass. Кроме того, он может хранить все данные локально, не передавая их на сервер. (А может и передавать, если пользователь того пожелает.) И он платный.