Как создать и запомнить надёжный пароль

Почему пароли могут быть ненадёжны

Большинство злоумышленников не заморачиваются с изощрёнными методами кражи паролей и берут легко угадываемые комбинации. Многие из существующих на данный момент шифров можно подобрать с четырёх попыток.

Как такое возможно? Очень просто. Вы пробуете четыре самые распространённые в мире вариации: password, 123456, 12345678, qwerty (йцукен). После такого прохода в среднем открывается 1% всех «ларчиков».

Допустим, вы попадаете в те 99% пользователей, чей пароль не столь прост. Даже в таком случае необходимо считаться с производительностью современного программного обеспечения для взлома. Так, бесплатная программа John the Ripper, находящаяся в свободном доступе, позволяет проверять миллионы шифров в секунду. Отдельные образцы специализированного коммерческого ПО заявляют о мощности в миллиардах кодов в секунду. Изначально программы для взлома прогоняют список из статистически наиболее распространённых комбинаций, а затем обращаются к полному словарю.

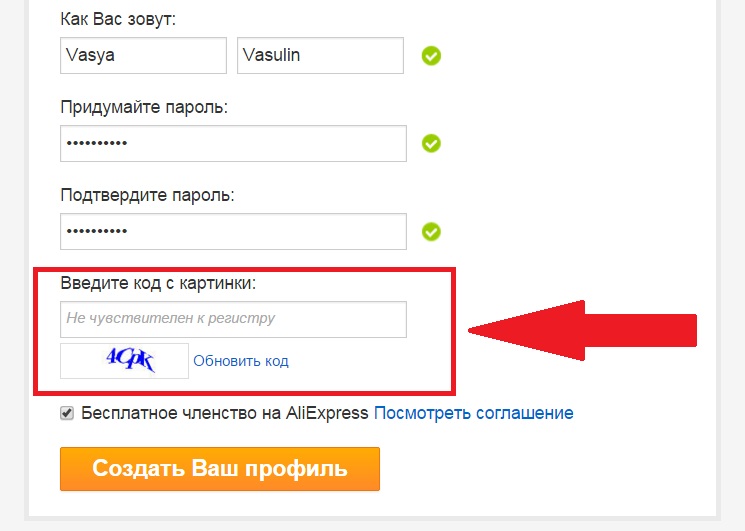

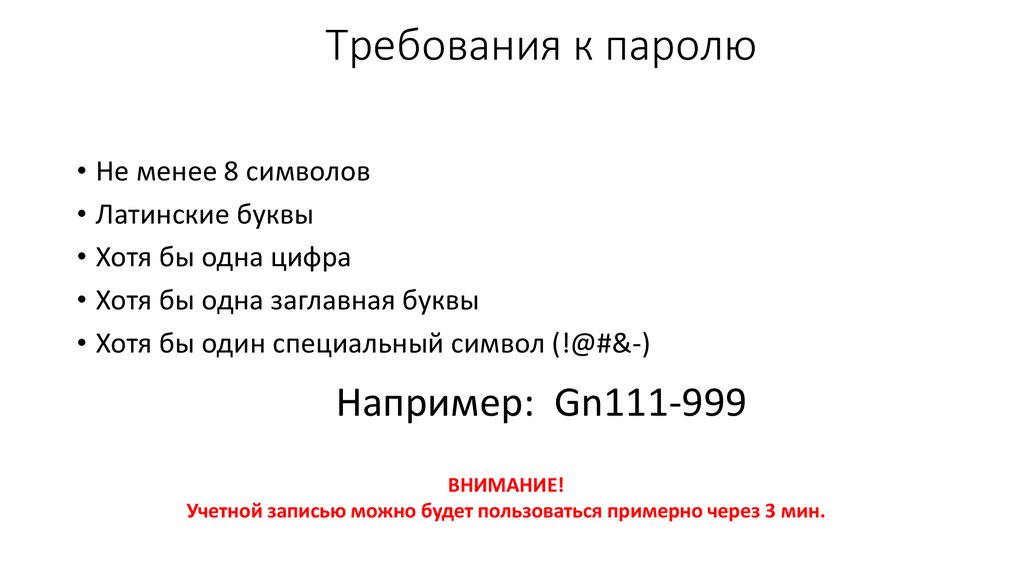

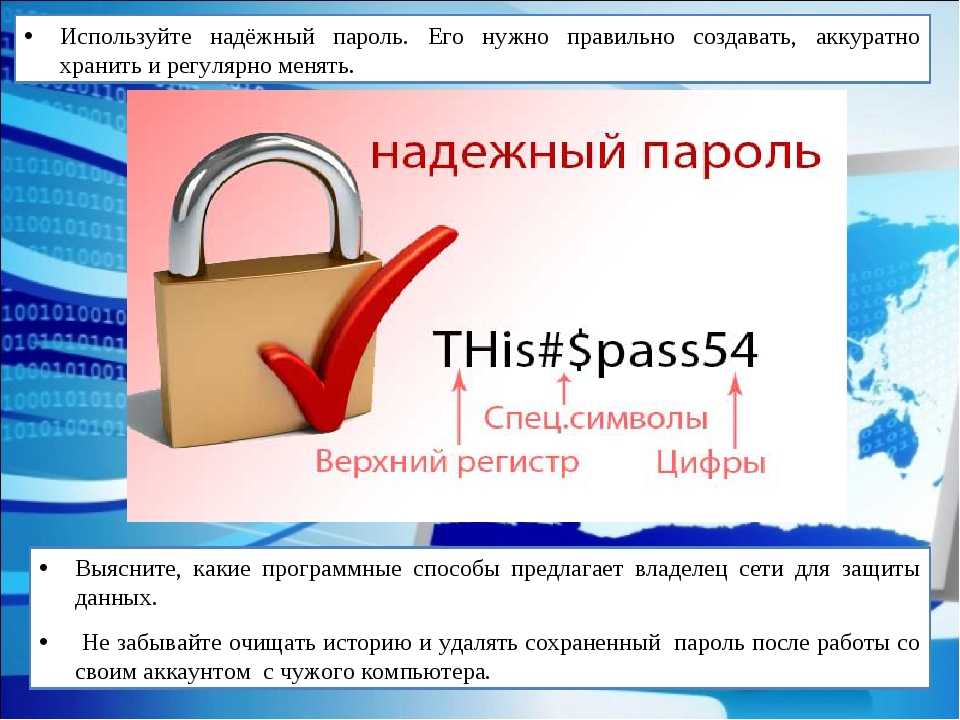

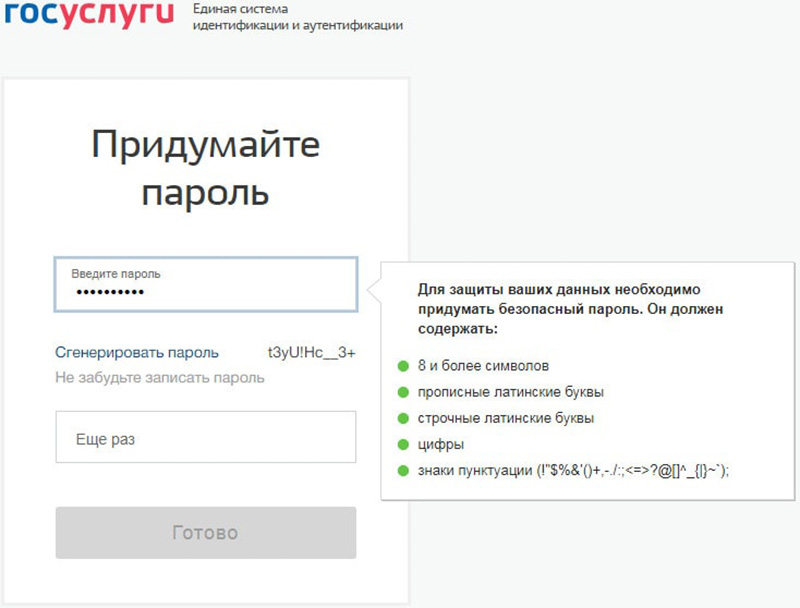

Разумеется, веб‑сервисы и приложения принудительно усложняют пароли пользователей. Есть требования, согласно которым шифр должен иметь определённую минимально длину, содержать цифры, верхний регистр и специальные символы. Некоторые сервисы относятся к этому настолько серьёзно, что придумывать комбинацию, которую приняла бы система, приходится реально долго и нудно.

Проблема в том, что практически любой пользователь не генерирует действительно устойчивый к подбору пароль, а лишь пытается удовлетворить требования сервиса. В результате получаются варианты в стиле password1, password123, Password, PaSsWoRd, password! и невероятно непредсказуемый [email protected]

Если взломщик знает эти минимальные условия, то становится только хуже. Именно по этой причине навязанное усложнение паролей далеко не всегда обеспечивает лучшую безопасность, а лишь создаёт ложное чувство повышенной защищённости.

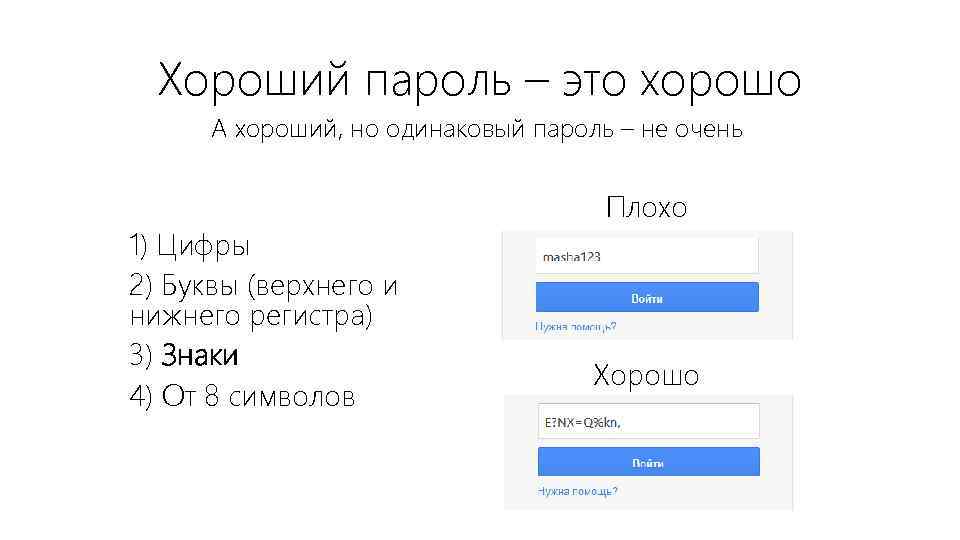

Чем легче пароль для запоминания, тем более вероятно его попадание в словари программ‑взломщиков.

В итоге получается так, что действительно надёжный шифр просто невозможно запомнить, а значит, его нужно где‑то фиксировать. Некоторые выбирают менеджер хранения паролей, иногда не понимая возможных рисков от взлома такой системы. Так, недавно представители очень популярного сервиса LastPass заявили, что в 2022 году взломщики украли зашифрованные хранилища паролей клиентов. Также киберпреступники заполучили большое количество других данных о пользователях, включая имена, адреса электронной почты, номера телефонов и платёжную информацию.

Другие по‑прежнему могут полагаться на клочок бумаги с записанными на нём паролями. Такой лист удобно держать в скрытом от посторонних глаз месте, например в кошельке. При этом записи легко потерять.

Также отметим, что длинные шифры тяжело не только помнить, но и вводить. Поэтому многие пытаются использовать один и тот же простой вариант для каждого сервиса, полностью игнорируя риски. Либо усложняют комбинацию всего на один символ и в итоге не могут вспомнить, каким образом пришлось видоизменить свой стандартный единый код для конкретного сайта.

Почему даже надёжный пароль не всегда помогает защитить информацию

Ситуации, при которых сохранность пароля может быть под угрозой, можно разделить на три большие категории:

- Случайные, при которых пароль пытается выяснить знакомый вам человек, опираясь на известную ему информацию о вас. Часто такой взломщик хочет лишь подшутить, узнать что‑то о вас либо подгадить.

- Массовые атаки, когда жертвой может стать абсолютно любой пользователь тех или иных сервисов. В данном случае используется специализированное ПО. Для атаки выбираются наименее защищённые сайты, позволяющие многократно вводить варианты пароля за короткий промежуток времени.

- Целенаправленные, сочетающие в себе получение наводящих подсказок (как в первом случае) и использование специализированного ПО (как во втором). Здесь речь идёт о попытке заполучить действительно ценную информацию. Защититься поможет только достаточно длинный случайный пароль, на подбор которого уйдёт много времени.

Как видите, жертвой может стать абсолютно любой человек. Ежегодно из‑за дыр в безопасности хакерам удаётся красть базы с данными крупных сервисов — от социальных сетей до служб доставки еды. Злоумышленники помещают информацию в открытый доступ или продают на чёрном рынке. Обычно это миллионы или даже миллиарды записей с именами пользователей и паролями к их аккаунтам. Утверждения типа «мой пароль не будут красть, я никому не нужен» не актуальны, потому что вы можете попасть в подобную ситуацию совершенно случайно.

Ещё серьёзнее стоит относиться к защите паролей тем, кто обладает ценной информацией, связан с бизнесом либо находится с кем‑то в конфликте на финансовой почве (например, раздел имущества в процессе развода, конкуренция).

Как создать надёжный пароль и не забывать его

Используйте случайный набор символов

На самом деле создание хорошего пароля — задача простая, достаточно составить комбинацию из рандомных символов.

Вы не сможете придумать идеально случайный вариант в математическом понимании, но от вас это и не требуется. Для этого существуют специальные сервисы. К примеру, random.org умеет создавать такие пароли:

Для этого существуют специальные сервисы. К примеру, random.org умеет создавать такие пароли:

- mvAWzbvf;

- 83cpzBgA;

- tn6kDB4T;

- 2T9UPPd4;

- BLJbsf6r.

Либо можно воспользоваться генератором паролей от Лайфхакера. Он позволяет выбрать длину от 6 до 20 знаков и указать, какие символы должны попасть в комбинацию.

Ещё больше вариантов 🔑

- 20 лучших генераторов паролей для защиты от взлома

Придумайте фразу или формулу для запоминания случайного пароля

Создайте совершенно случайный пароль, после чего превращайте его символы в осмысленную запоминающуюся фразу. Часто сервисы и сайты дают пользователям временные шифры, представляющие собой те самые рандомные комбинации. Вы захотите сменить их, потому что не сможете запомнить, но стоит чуть приглядеться, и задача станет намного проще.

Для примера возьмём случайный вариант — RPM8t4ka. Хоть он и кажется бессмысленным, но наш мозг способен находить некие закономерности даже в подобном хаосе. Для начала можно заметить, что первые три буквы заглавные, а следующие три — строчные. 8 — это дважды (по‑английски twice — t) 4. Посмотрите немного на этот пароль, и вы обязательно найдёте собственные ассоциации с предложенным набором букв и цифр.

Если вы можете запоминать бессмысленные наборы слов, то используйте это. Пусть пароль превратится в revolutions per minute 8 track 4 katty. Подойдёт любая конвертация, на которую лучше заточен ваш мозг. Случайный пароль — это золотой стандарт в информационной безопасности. Он по определению лучше, чем любой другой, придуманный человеком.

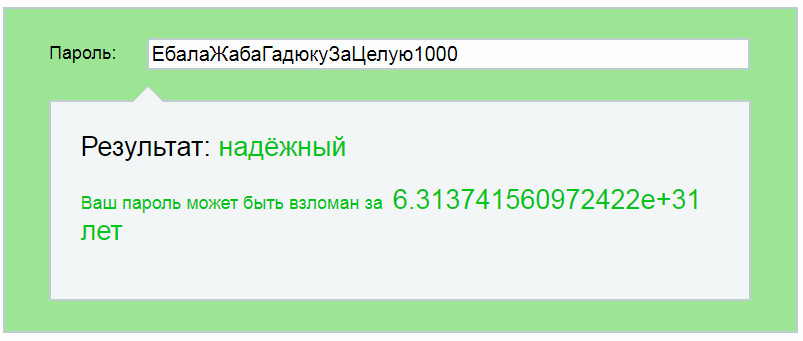

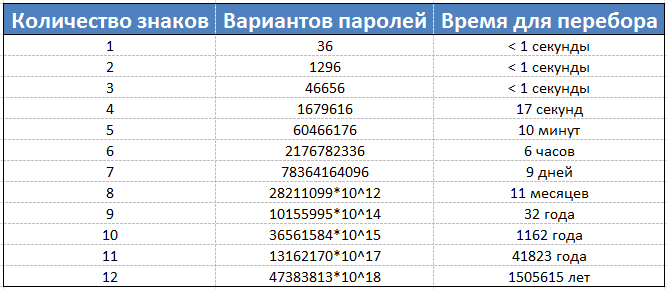

Случайный шифр не попадёт в список популярных комбинаций, а злоумышленник, использующий метод массовой атаки, подберёт такой пароль только продолжительным брутфорсом. Так, возьмём несложную комбинацию, учитывающую верхний регистр и цифры, — это 62 возможных символа на каждую позицию. Если сделать пароль всего лишь 8‑значным, то получаем 62⁸ = 218 триллионов вариантов.

Если сделать пароль всего лишь 8‑значным, то получаем 62⁸ = 218 триллионов вариантов.

Даже если количество попыток в течение определённого временного промежутка не ограничено, коммерческое специализированное ПО с мощностью в несколько миллиардов паролей в секунду потратит в среднем полдня на подбор нужной комбинации. Для уверенности добавляем в такой шифр всего один дополнительный символ — и на его взлом понадобится уже гораздо больше времени.

Помните, что случайный пароль не является неуязвимым, так как его можно украсть. Вариантов множество — от считывания ввода с клавиатуры до камеры за вашим плечом. Кроме того, хакер может ударить по самому сервису и достать данные непосредственно с его серверов. При таком раскладе от пользователя ничего не зависит.

Используйте единую надёжную основу

Выше мы уже отметили, что одинаковая для всех сайтов последовательность символов в коде без системы усложнения или чёткой формулы может привести ко взлому ваших аккаунтов. Поэтому для баланса защиты и удобства лучше выбрать «философию одного надёжного пароля».

Принцип заключается в том, что вы всё же используете одну и ту же основу, но это супернадёжный пароль, который подменяете вариациями на главных для вас сервисах. Запомнить одну длинную и сложную комбинацию всё-таки по силам каждому.

Важно не вводить пароли на компьютере с вредоносным ПО. Также не допускается использование одного и того же шифра для менее важных и развлекательных сайтов.

Для создания вариаций вы можете добавлять в начало одну букву, которой заканчивается название сайта или сервиса. Случайный пароль f7%p.*SNmX9Va42PjG|q для авторизации, например, в VK, превратится в kf7%p.*SNmX9Va42PjG|q. К этому можно добавлять и другие дополнительные модифицирующие символы.

Злоумышленники, увидев такой код, не смогут понять, каким образом он генерируется. Но проблемы могут возникнуть, если кто‑то получит доступ к двум или более вашим паролям, созданным таким образом.

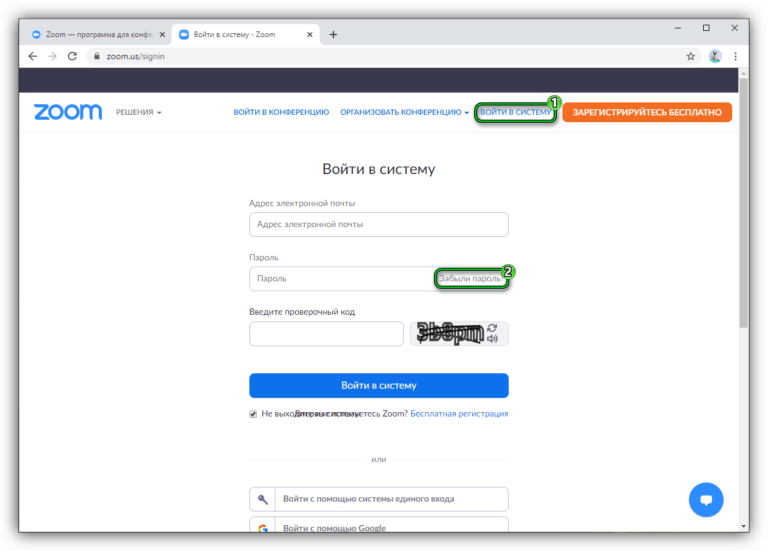

Продумайте секретный вопрос

Некоторые угонщики вообще игнорируют пароли. Они действуют от лица владельца аккаунта и имитируют ситуацию, когда вы забыли свой пароль и хотите восстановить его по секретному вопросу, если есть такая опция. При этом сценарии злоумышленник может изменить пароль по собственному желанию, а истинный владелец потеряет доступ к своему аккаунту.

При этом сценарии злоумышленник может изменить пароль по собственному желанию, а истинный владелец потеряет доступ к своему аккаунту.

Нельзя использовать в качестве секретного вопроса и ответа публичные и легко угадываемые данные. Вопрос даже не в том, что эту информацию можно аккуратно выудить в интернете или у приближённых персоны. Ответы на вопросы в стиле «кличка животного», «любимая хоккейная команда» и так далее прекрасно подбираются из соответствующих словарей популярных вариантов.

В качестве временного решения можно использовать тактику абсурдности ответа. Если просто, то ответ не должен иметь ничего общего с секретным вопросом. Девичья фамилия матери? Димедрол. Кличка домашнего животного? 1991.

Но подобный приём могут учитывать взломщики. Абсурдные ответы бывают стереотипны, то есть какие‑то фразы встречаются гораздо чаще других.

Нет ничего страшного в том, чтобы использовать реальные ответы, нужно только грамотно выбирать вопрос. Если он нестандартный, а ответ на него известен только вам и не угадывается с трёх попыток, то всё в порядке. Плюс правдивого варианта в том, что вы не забудете его со временем.

Плюс правдивого варианта в том, что вы не забудете его со временем.

Не упрощайте ПИН‑коды

Personal Identification Number (PIN) — дешёвый замок, которому доверены в том числе и наши деньги. Не многие беспокоятся о том, чтобы создать более надёжную комбинацию хотя бы из четырёх цифр. Часто люди используют в качестве ПИН‑кода свою дату рождения или комбинации вроде 1111 и 0000.

Если у человека в руках окажется чья‑то банковская карта, то с трёх попыток до блокировки он может угадать шифр, последовательно введя 1234, 1111 и 0000. Наверное, по этой причине многие банки задают ПИН‑коды к выпускаемым пластиковым картам сами.

Впрочем, многие защищают ПИН‑кодом смартфоны, и тут действует такой рейтинг популярности: 1234, 1111, 0000, 1212, 7777, 1004, 2000, 4444, 2222, 6969, 9999, 3333, 5555, 6666, 1313, 8888, 4321, 2001, 1010.

Пользователи довольно часто используют повторяющиеся пары цифр. Особенно популярны варианты, где первая и вторая цифры различаются на единицу. А цифровые клавиатуры мобильных устройств выводят в топ комбинации наподобие 2580 — для её набора достаточно сделать прямой проход сверху вниз по центру.

А цифровые клавиатуры мобильных устройств выводят в топ комбинации наподобие 2580 — для её набора достаточно сделать прямой проход сверху вниз по центру.

Учитывайте всё это, чтобы никто не мог добраться до ваших данных.

Что запомнить

- Используйте двухфакторную аутентификацию везде, где это возможно.

- Зайдите на random.org или другой похожий рандомизатор и создайте там 5–10 паролей‑кандидатов.

- Выберите вариант, который вы сможете превратить в запоминающуюся фразу. Выучите таким образом шифр.

- Используйте единую основу для паролей, только если она супернадёжная.

- Продумайте секретный вопрос.

- Усложните свои ПИН‑коды.

- Не храните свои пароли в соцсетях, электронной почте или облачных сервисах.

Этот материал впервые был опубликован в июне 2014 года. В декабре 2022‑го мы обновили текст.

Читайте также 🧐

- Как защитить кредитную карту от мошенников

- 6 причин не сохранять пароли в браузере

- Как защитить личные данные в интернете

- 9 способов защитить ваше облачное хранилище

- Похищенный смартфон могут использовать для кражи ваших денег.

Вот как их защитить

Вот как их защитить

изменение Windows Hello и паролей (Windows)

Twitter LinkedIn Facebook Адрес электронной почты

- Статья

- Чтение занимает 2 мин

-

- Применяется к:

- ✅ Windows 10 and later

При настройке службы Windows Hello используемый ПИН-код или биометрический жест будут зависеть от конкретного устройства. Вы можете настроить службу Hello для одной и той же учетной записи на разных устройствах. Если ПИН-код или биометрический жест настроен в составе Windows Hello для бизнеса, изменение пароля учетной записи не затронет вход или разблокировку с помощью этих жестов, поскольку для этого используется ключ или сертификат. Однако если служба Windows Hello для бизнеса не развернута, то при изменении пароля этой учетной записи вам потребуется указать новый пароль на каждом устройстве, чтобы продолжать использовать службу Hello.

Вы можете настроить службу Hello для одной и той же учетной записи на разных устройствах. Если ПИН-код или биометрический жест настроен в составе Windows Hello для бизнеса, изменение пароля учетной записи не затронет вход или разблокировку с помощью этих жестов, поскольку для этого используется ключ или сертификат. Однако если служба Windows Hello для бизнеса не развернута, то при изменении пароля этой учетной записи вам потребуется указать новый пароль на каждом устройстве, чтобы продолжать использовать службу Hello.

Пример.

Предположим, что вы настроили PIN-код для учетной записи Майкрософт на устройстве А. Вы используете ПИН-код для входа на устройстве А, и затем изменяете пароль для учетной записи Майкрософт. Так как вы использовали Устройство А при смене пароля, PIN-код на Устройстве А будет работать и без другого действия с вашей стороны.

Предположим, вы входите на Устройство B и изменяете пароль для учетной записи Майкрософт. В следующий раз при попытке входа на Устройство А с использованием вашего ПИН-кода возникнет ошибка, поскольку учетные данные, известные службе Hello на Устройстве А, будут устаревшими.

В следующий раз при попытке входа на Устройство А с использованием вашего ПИН-кода возникнет ошибка, поскольку учетные данные, известные службе Hello на Устройстве А, будут устаревшими.

Примечание.

Этот пример также применим к учетной записи Active Directory, если служба Windows Hello для бизнеса не реализована.

Обновление Hello после изменения пароля на другом устройстве

- При попытке входа с использованием PIN-кода или биометрии появится следующее сообщение:

- Нажмите кнопку ОК.

- Щелкните Параметры входа.

- Нажмите кнопку Пароль .

- Вход с новым паролем.

- В следующий раз при входе выберите Параметры входа, затем выберите ПИН-код, чтобы продолжить использование PIN-кода.

- Windows Hello для бизнеса

- Принципы работы Windows Hello для бизнеса

- Управление функцией Windows Hello для бизнеса в организации

- Почему ПИН-код лучше пароля

- Подготовка пользователей к использованию Windows Hello

- Ошибки Windows Hello при создании ПИН-кода

- Идентификатор события 300 — служба Windows Hello создана успешно

- Биометрия Windows Hello на предприятии

3 шага к созданию надежного и уникального пароля

В современном мире пароли стали важной частью нашей повседневной жизни. Мы используем их для всего: от учетных записей в социальных сетях до цифрового банкинга и бесконечных приложений между ними. Хотя легко выбрать одну и ту же короткую и запоминающуюся парольную фразу для всех, это может подвергнуть вас риску, если одна из этих платформ будет скомпрометирована.

Шаг первый: измените его

Первым шагом к защите от утечки данных является определение безопасных фраз для разных учетных записей, чтобы снизить риск. При выборе пароля следует помнить следующие советы:

При выборе пароля следует помнить следующие советы:

- Убедитесь, что ваш пароль содержит не менее 12 символов

- Включать прописные и строчные буквы в

- Добавляйте знаки препинания в пароль не только в конце

Шаг второй: придайте смысл

Длинный пароль имеет большую силу, но попытка запомнить набор случайных букв, символов и цифр, таких как YP&3U6?@DM2$, может оказаться сложной задачей; поэтому выгодно использовать фразы, значимые для вас, но двусмысленные для других.

Вместо того чтобы использовать легко предсказуемые пароли, содержащие информацию, доступную в Интернете, такую как дни рождения, годовщины или фамилии, попробуйте связать ее со своим любимым хобби, едой или фильмом, чтобы лучше защитить себя.

Например, создать пароль, сочетающий ваш любимый фильм и последние 4 цифры номера телефона вашего лучшего друга, например PreTTyWoM@N2849! гарантирует, что киберпреступники не смогут легко взломать вашу учетную запись.

Вот таблица, которая поможет вам лучше понять, насколько легко киберпреступник может угадать ваш пароль и сколько времени потребуется, чтобы вас взломали.

Шаг третий: держите это в секрете, берегите его

Чем сложнее ваши пароли, тем легче забыть символ и получить блокировку. Итак, что является лучшим решением, чтобы все было прямо и безопасно?

Онлайн: Хранение фраз-паролей на вашем телефоне или компьютере или их отправка по электронной почте или в текстовом сообщении часто кажется удобным и простым решением, но это дает хакерам возможность получить личную информацию.

Автономно: Запись ваших паролей может быть самым безопасным способом хранения вашей информации, но по-прежнему крайне важно не записывать их слово в слово. К сожалению, мошенничество часто происходит из внутренних источников, таких как друзья или члены семьи; поэтому очень важно защитить ваши пароли, даже если они записаны, чтобы их нельзя было легко скопировать и использовать позже.

Решение: вместо того, чтобы записывать каждый пароль, независимо от того, выбираете ли вы онлайн или офлайн методы хранения, хитрость заключается в том, чтобы дать себе подсказку или подсказку. Например, в приведенном выше образце пароля, который включает ваш любимый фильм и последние 4 цифры мобильного телефона вашего лучшего друга, вашей подсказкой может быть «Любимый фильм, BFF #».

Записывая подсказку, вы лучше запоминаете информацию, содержащуюся в пароле, а также сохраняете свои парольные фразы в безопасности.

Если вы предпочитаете онлайн-решение, доступно несколько вариантов менеджера паролей. Менеджер паролей — это зашифрованное программное обеспечение, которое помогает людям управлять своими учетными данными в базе данных с помощью мастер-пароля. Не забудьте тщательно проверить свои варианты.

Не сообщайте: вводящие в заблуждение запросы

Если кто-то спросит у вас пароль по электронной почте, телефону или в текстовом сообщении, будьте бдительны. Компании с хорошей репутацией никогда не будут запрашивать ваш пароль с помощью этих методов. Если вы не уверены в подозрительном электронном письме, лучше всего не нажимать на какие-либо ссылки или вложения, пока не убедитесь, что оно безопасно.

Компании с хорошей репутацией никогда не будут запрашивать ваш пароль с помощью этих методов. Если вы не уверены в подозрительном электронном письме, лучше всего не нажимать на какие-либо ссылки или вложения, пока не убедитесь, что оно безопасно.

Хотите больше рекомендаций по безопасности и советов по предотвращению мошенничества? Ознакомьтесь с нашим бесплатным курсом по защите личных данных или многочисленными статьями в нашей библиотеке Learn.

Аутентификация имени пользователя и пароля Mosquitto — настройка и тестирование

Брокер Mosquitto MQTT может быть настроен на требование аутентификации клиента с использованием действительного имени пользователя и пароля перед тем, как будет разрешено подключение.

Комбинация имени пользователя и пароля передается в открытый текст, и не является безопасным без какой-либо формы транспортного шифрования .(SSL)

Однако использование аутентификации по имени пользователя и паролю обеспечивает простой способ ограничения доступа к брокеру.

Примечание : Имя пользователя , используемое для аутентификации, также может использоваться для ограничения доступа к темам.

В этом руководстве мы рассмотрим, как настроить ограничения имени пользователя и пароля для брокера mosquitto, и посмотрим, как это работает, рассмотрев несколько примеров подключения с использованием простых тестовых сценариев Python.

Конфигурация брокера Mosquitto

Все формы ограничений, т. е. идентификатор клиента, имя пользователя/пароль, тема и т. д., реализованы в брокере MQTT.

После реализации на брокере клиент должен соблюдать эти ограничения для подключения, подписки и публикации.

Для настройки брокера Mosquitto вам необходимо:

- Создать файл паролей

- Отредактируйте файл mosquitto.conf , чтобы принудительно использовать пароль.

Чтобы создать файл паролей, вам нужно использовать утилиту mosquitto_passwd , которая поставляется с клиентскими инструментами при установке брокера mosquitto.

Это можно сделать несколькими способами:

Способ 1

Создайте простой текстовый файл и введите имя пользователя и пароль, по одному в каждой строке, разделяя имя пользователя и пароль двоеточием, как показано ниже.

Закройте файл в текстовом редакторе.

Теперь вам нужно преобразовать файл паролей, который шифрует паролей. Перейдите в командную строку и введите:

mosquitto_passwd -U файл паролей

Теперь, если вы снова откроете файл паролей, вы должны увидеть это:

файл паролей теперь готов к использованию.

Метод 2

Вы создаете файл паролей с помощью команды

mosquitto_passwd -c passwordfile user

Примечание вам нужно ввести имя пользователя, чтобы это работало. это добавляет пользователя в файл паролей.

Вам будет предложено ввести пароль для пользователя.

Будьте осторожны, так как пароль не воспроизводится, и не похоже, что он принят, но это так.

Теперь вы можете использовать команду

mosquitto_passwd -b passwordfile user password

для добавления дополнительных пользователей в файл.

На скриншоте ниже показан процесс:

Вы также можете удалить пользователей из файла паролей с помощью команды

mosquitto_passwd -D passwordfile user

Важное примечание: Утилита mosquitto_passwd не работала в моей установке Windows XP, и мне пришлось использовать эту утилиту в моей установке Linux.

Однако это работало на Windows 7 и 10, но мне нужно было добавить файл msvcr100.dll . См. Установка сценариев клиента Mosquitto Broker

Использование файла паролей

Вам потребуется скопировать файл паролей в папку etc\mosquitto ( linux ) или папку mosquitto (windows), а затем отредактируйте файл mosquitto.conf , чтобы использовать его.

Обычно в файл mosquiito.conf вносятся два изменения: для разрешить анонимный установить значение false и установить путь password_file .

Следует отметить, что поскольку аутентификация mosquitto v1.5 больше не является глобальной настройкой, ее можно настроить для каждого слушателя.

Однако это должно быть включено с помощью per_listener_settings параметр вверху файла.

Для включения ИТ-использования:

PER_LISTERENER_SETTINGS TRUE

Allive_anony

Password

C: \ MOSTINTO 9 CSTAINDOMOUS

. Пример файла паролей

Пример файла паролей с именем pwfile.example поставляется вместе с установкой.

У файла три пользователя:

- roger

- суб_клиент и

- pub_client .

Все три пользователя имеют пароль пароль .

Повторная загрузка файла паролей

Если вы внесете изменения в файлы конфигурации, включая файл паролей, вы можете перезапустить брокера mosquitto.

Однако в Linux вы можете перезагрузить файлы конфигурации без перезапуска брокера, используя следующее:

kill-HUP PID # где PID — это идентификатор процесса, как показано ниже:

Если вы посмотрите на консоль, она должна показать, что файлы conf были перезагружены

Конфигурация клиента Paho Python MQTT

2 Чтобы подключиться к брокеру, который реализует ограничения имени пользователя и пароля, вам необходимо использовать вспомогательный метод

username_pw_set() клиента Paho.

Вы должны позвонить по номеру перед установкой соединения .

Формат:

username_pw_set(username=»roger»,password=»password»)

Обнаружение ошибок аутентификации

быть отвергнутым.

Чтобы обнаружить это, вам нужно изучить обратный вызов on_connect .

Если вы изучите документацию по методу обратного вызова on_connect , вы увидите, что он принимает 4 параметра.

on_connect(client, userdata, flags, rc):

Параметр rc является кодом возврата и должен быть 0 для хорошего соединения.

Код возврата из 5 указывает на ошибку аутентификации .

Примеры подключения по паролю:

На приведенных ниже снимках экрана показаны результаты подключения клиента к брокеру с неправильным и правильным паролями.

on_connect 9Показанный ниже метод обратного вызова 0006 просто выводит код возврата и выглядит следующим образом:

def on_connect(client, userdata, flags, rc):

print("Connected flags ",str(flags),"result code",str(rc)) [/outline] Пример 1 — при первой попытке брокер не настроен на запрос паролей, и так он просто игнорирует неправильный пароль.

Пример 2 — При второй попытке подключения брокер настроен на запрос имени пользователя и пароля и отклоняет попытку подключения с неверным паролем.

При использовании MQTTv5 возвращается строка Not Authorized, а фактический код равен 135.

Объяснение управления доступом брокера

Для правильной работы контроля имени пользователя и пароля необходимо настроить два параметра. брокер.

Это:

- allow_anonymous и

- файл_пароля.

Пример:

allow_anonymous false

password_file c:\mosquitto\passwords. txt #Windows машина

txt #Windows машина

Однако используется файл паролей (, если присутствует ), даже если брокер настроен на allow_anonymous доступ.

В следующей таблице показано, как параметр анонимного доступа и файл паролей влияют на клиентский доступ

.| Анонимный доступ | Файл паролей Указан | Доступ ограничен |

| Правда | Нет | Нет |

| Правда | Да | Да См. Примечание 1 |

| Ложь | Нет | Да — см. Примечание 2 |

| Ложь | Да | Да |

Примечание1 : Если указан файл паролей, то, если клиент отправляет имя пользователя/пароль, они должны быть действительными, иначе возвращается ошибка аутентификации.

Если он не отправляет его, значит ничего не требуется и устанавливается нормальное соединение.

Примечание 2 : Клиент должен отправить имя пользователя и пароль, но это не проверяется. Если клиент не отправляет имя пользователя/пароль, генерируется код ошибки аутентификации .

Следующие примеры иллюстрируют эти два примера :

В этом примере мы подключаемся к брокеру, который разрешает анонимный доступ , но настроен на использование файла паролей.

Вы видите, что если клиент предоставляет имя пользователя/пароль, то он проверяется.

В этом примере мы подключаемся к брокеру, который разрешает анонимный доступ и не настроен на использование файла паролей.

Вы можете видеть, что если клиент предоставляет имя пользователя и пароль, то он работает, даже если они недействительны. Однако, если он не предоставляет имя пользователя/пароль, соединение не устанавливается.

Видео

Я создал видео, которое охватывает основной момент выше.

Общие вопросы и ответы

В. Могу ли я использовать одно и то же имя пользователя и пароль на нескольких клиентах?

A – Да, можно

В- Зашифрованы ли имя пользователя и пароль?

A – Нет, нет, если вы также не используете SSL в соединении

Q- Могу ли я настроить Mosquitto для использования аутентификации на одних портах, а не на других?

A- Да, начиная с версии 1.5 Mosquitto поддерживает аутентификацию для каждого слушателя, но сначала ее необходимо включить.

Mosquitto v2-

Mosquitto_ctr lИнструмент Mosquitto_ctr l был представлен в mosquitto v2 и используется для динамического внесения изменений пользователей и списков управления доступом в брокере mosquitto.

Эффективно заменяет пароль, файл ACL и настройки, но не включен по умолчанию и может использоваться только в том случае, если в организации имеется большая коллекция посредников со многими частыми изменениями. Использование инструмента Mosquitto_ctrl

Сводка

Аутентификация по имени пользователя и паролю является общей для всех компьютерных систем, и брокер Mosquitto MQTT поддерживает этот механизм аутентификации.

Чтобы использовать аутентификацию по паролю, необходимо настроить брокера MQTT так, чтобы он требовал ее.

Имя пользователя и пароль отправляются открытым текстом, и вам потребуется использовать TLS для их защиты.

Его можно настроить как глобальный параметр , влияющий на всех прослушивателей или на каждого прослушивателя отдельно.

Вот как их защитить

Вот как их защитить