Передача имен входа и паролей между экземплярами — SQL Server

Twitter LinkedIn Facebook Адрес электронной почты- Статья

В этой статье описывается, как передавать имена входа и пароли между различными экземплярами SQL Server под управлением Windows.

Оригинальная версия продукта: SQL Server

Оригинальный номер базы знаний: 918992, 246133

Введение

В этой статье описывается способ передачи имен входа и паролей между различными экземплярами Microsoft SQL Server.

Примечание.

Экземпляры могут быть на одном сервере или на разных серверах, а их версии могут отличаться.

В этой статье сервер A и сервер B являются разными серверами.

После перемещения базы данных из экземпляра SQL Server на сервере A в экземпляр SQL Server на сервере B пользователи могут не войти в базу данных на сервере B. Кроме того, пользователи могут получить следующее сообщение об ошибке:

Сбой входа для пользователя «MyUser«. (Microsoft SQL Server, ошибка: 18456)

Эта проблема возникает из-за того, что имена входа и пароли не были переданы из экземпляра SQL Server на сервера A в экземпляр SQL Server на сервере B.

Примечание.

Сообщение об ошибке 18456 также возникает по другим причинам. Дополнительные сведения об этих причинах и возможных решениях см. в разделе MSSQLSERVER_18456.

Дополнительные сведения об этих причинах и возможных решениях см. в разделе MSSQLSERVER_18456.

Чтобы передать имена входа, воспользуйтесь одним из описанных ниже способов в зависимости от ситуации.

Способ 1. Сброс пароля на целевом компьютере SQL Server (сервер B)

Чтобы устранить эту проблему, сбросьте пароль на компьютере SQL Server, а затем выполните сценарий входа.

Примечание.

Алгоритм хэширования паролей используется при сбросе пароля.

Способ 2. Передача имен входа и паролей на целевой сервер (сервер B) с помощью сценариев, созданных на исходном сервере (сервер A)

Создайте хранимые процедуры, которые помогут создать необходимые сценарии для передачи имен входа и паролей. Для этого подключитесь к серверу A с помощью SQL Server Management Studio (SSMS) или любого другого клиентского средства и запустите следующий сценарий:

USE [master] GO IF OBJECT_ID ('sp_hexadecimal') IS NOT NULL DROP PROCEDURE sp_hexadecimal GO CREATE PROCEDURE [dbo]. [sp_hexadecimal]

(

@binvalue varbinary(256),

@hexvalue varchar (514) OUTPUT

)

AS

BEGIN

DECLARE @charvalue varchar (514)

DECLARE @i int

DECLARE @length int

DECLARE @hexstring char(16)

SELECT @charvalue = '0x'

SELECT @i = 1

SELECT @length = DATALENGTH (@binvalue)

SELECT @hexstring = '0123456789ABCDEF'

WHILE (@i <= @length)

BEGIN

DECLARE @tempint int

DECLARE @firstint int

DECLARE @secondint int

SELECT @tempint = CONVERT(int, SUBSTRING(@binvalue,@i,1))

SELECT @firstint = FLOOR(@tempint/16)

SELECT @secondint = @tempint - (@firstint*16)

SELECT @charvalue = @charvalue + SUBSTRING(@hexstring, @firstint+1, 1) + SUBSTRING(@hexstring, @secondint+1, 1)

SELECT @i = @i + 1

END

SELECT @hexvalue = @charvalue

END

go

IF OBJECT_ID ('sp_help_revlogin') IS NOT NULL

DROP PROCEDURE sp_help_revlogin

GO

CREATE PROCEDURE [dbo].

[sp_hexadecimal]

(

@binvalue varbinary(256),

@hexvalue varchar (514) OUTPUT

)

AS

BEGIN

DECLARE @charvalue varchar (514)

DECLARE @i int

DECLARE @length int

DECLARE @hexstring char(16)

SELECT @charvalue = '0x'

SELECT @i = 1

SELECT @length = DATALENGTH (@binvalue)

SELECT @hexstring = '0123456789ABCDEF'

WHILE (@i <= @length)

BEGIN

DECLARE @tempint int

DECLARE @firstint int

DECLARE @secondint int

SELECT @tempint = CONVERT(int, SUBSTRING(@binvalue,@i,1))

SELECT @firstint = FLOOR(@tempint/16)

SELECT @secondint = @tempint - (@firstint*16)

SELECT @charvalue = @charvalue + SUBSTRING(@hexstring, @firstint+1, 1) + SUBSTRING(@hexstring, @secondint+1, 1)

SELECT @i = @i + 1

END

SELECT @hexvalue = @charvalue

END

go

IF OBJECT_ID ('sp_help_revlogin') IS NOT NULL

DROP PROCEDURE sp_help_revlogin

GO

CREATE PROCEDURE [dbo]. [sp_help_revlogin]

(

@login_name sysname = NULL

)

AS

BEGIN

DECLARE @name SYSNAME

DECLARE @type VARCHAR (1)

DECLARE @hasaccess INT

DECLARE @denylogin INT

DECLARE @is_disabled INT

DECLARE @PWD_varbinary VARBINARY (256)

DECLARE @PWD_string VARCHAR (514)

DECLARE @SID_varbinary VARBINARY (85)

DECLARE @SID_string VARCHAR (514)

DECLARE @tmpstr VARCHAR (1024)

DECLARE @is_policy_checked VARCHAR (3)

DECLARE @is_expiration_checked VARCHAR (3)

Declare @Prefix VARCHAR(255)

DECLARE @defaultdb SYSNAME

DECLARE @defaultlanguage SYSNAME

DECLARE @tmpstrRole VARCHAR (1024)

IF (@login_name IS NULL)

BEGIN

DECLARE login_curs CURSOR

FOR

SELECT p.sid, p.

[sp_help_revlogin]

(

@login_name sysname = NULL

)

AS

BEGIN

DECLARE @name SYSNAME

DECLARE @type VARCHAR (1)

DECLARE @hasaccess INT

DECLARE @denylogin INT

DECLARE @is_disabled INT

DECLARE @PWD_varbinary VARBINARY (256)

DECLARE @PWD_string VARCHAR (514)

DECLARE @SID_varbinary VARBINARY (85)

DECLARE @SID_string VARCHAR (514)

DECLARE @tmpstr VARCHAR (1024)

DECLARE @is_policy_checked VARCHAR (3)

DECLARE @is_expiration_checked VARCHAR (3)

Declare @Prefix VARCHAR(255)

DECLARE @defaultdb SYSNAME

DECLARE @defaultlanguage SYSNAME

DECLARE @tmpstrRole VARCHAR (1024)

IF (@login_name IS NULL)

BEGIN

DECLARE login_curs CURSOR

FOR

SELECT p.sid, p.

'

CLOSE login_curs

DEALLOCATE login_curs

RETURN -1

END

SET @tmpstr = '/* sp_help_revlogin script '

PRINT @tmpstr

SET @tmpstr = '** Generated ' + CONVERT (varchar, GETDATE()) + ' on ' + @@SERVERNAME + ' */'

PRINT @tmpstr

PRINT ''

WHILE (@@fetch_status <> -1)

BEGIN

IF (@@fetch_status <> -2)

BEGIN

PRINT ''

SET @tmpstr = '-- Login: ' + @name

PRINT @tmpstr

SET @tmpstr='IF NOT EXISTS (SELECT * FROM sys.server_principals WHERE name = N'''+@name+''')

BEGIN'

Print @tmpstr

IF (@type IN ( 'G', 'U'))

BEGIN -- NT authenticated account/group

SET @tmpstr = 'CREATE LOGIN ' + QUOTENAME( @name ) + ' FROM WINDOWS WITH DEFAULT_DATABASE = [' + @defaultdb + ']' + ', DEFAULT_LANGUAGE = [' + @defaultlanguage + ']'

END

ELSE

BEGIN -- SQL Server authentication

-- obtain password and sid

SET @PWD_varbinary = CAST( LOGINPROPERTY( @name, 'PasswordHash' ) AS varbinary (256) )

EXEC sp_hexadecimal @PWD_varbinary, @PWD_string OUT

EXEC sp_hexadecimal @SID_varbinary,@SID_string OUT

-- obtain password policy state

SELECT @is_policy_checked = CASE is_policy_checked WHEN 1 THEN 'ON' WHEN 0 THEN 'OFF' ELSE NULL END

FROM sys.

'

CLOSE login_curs

DEALLOCATE login_curs

RETURN -1

END

SET @tmpstr = '/* sp_help_revlogin script '

PRINT @tmpstr

SET @tmpstr = '** Generated ' + CONVERT (varchar, GETDATE()) + ' on ' + @@SERVERNAME + ' */'

PRINT @tmpstr

PRINT ''

WHILE (@@fetch_status <> -1)

BEGIN

IF (@@fetch_status <> -2)

BEGIN

PRINT ''

SET @tmpstr = '-- Login: ' + @name

PRINT @tmpstr

SET @tmpstr='IF NOT EXISTS (SELECT * FROM sys.server_principals WHERE name = N'''+@name+''')

BEGIN'

Print @tmpstr

IF (@type IN ( 'G', 'U'))

BEGIN -- NT authenticated account/group

SET @tmpstr = 'CREATE LOGIN ' + QUOTENAME( @name ) + ' FROM WINDOWS WITH DEFAULT_DATABASE = [' + @defaultdb + ']' + ', DEFAULT_LANGUAGE = [' + @defaultlanguage + ']'

END

ELSE

BEGIN -- SQL Server authentication

-- obtain password and sid

SET @PWD_varbinary = CAST( LOGINPROPERTY( @name, 'PasswordHash' ) AS varbinary (256) )

EXEC sp_hexadecimal @PWD_varbinary, @PWD_string OUT

EXEC sp_hexadecimal @SID_varbinary,@SID_string OUT

-- obtain password policy state

SELECT @is_policy_checked = CASE is_policy_checked WHEN 1 THEN 'ON' WHEN 0 THEN 'OFF' ELSE NULL END

FROM sys.

Примечание.

Этот сценарий создает две хранимые процедуры в главной базе данных. Процедурам присвоены имена sp_hexadecimal и sp_help_revlogin.

В редакторе запросов SSMS выберите параметр Результаты в текст.

Выполните следующую инструкцию в том же или новом окне запроса:

EXEC sp_help_revlogin

Сценарий вывода, который создает хранимая процедура

sp_help_revlogin, является сценарием входа. Этот сценарий входа создает имена входа с исходным идентификатором безопасности (SID) и исходным паролем.

Важно!

Прежде чем приступить к реализации действий на целевом сервере, ознакомьтесь с информацией в разделе Примечания ниже.

Действия на целевом сервере (сервер B)

Подключитесь к серверу B с помощью любого клиентского средства (например, SSMS), а затем запустите сценарий, созданный на шаге 4 (выходные данные sp_helprevlogin) с сервера A.

Перед запуском сценария вывода на экземпляре на сервере B просмотрите следующие сведения:

Хэширование пароля может выполняться следующими способами:

VERSION_SHA1: этот хэш создается с помощью алгоритма SHA1 и используется в SQL Server, начиная с версии от 2000 до 2008 R2.

VERSION_SHA2: этот хэш создается с помощью алгоритма SHA2 512 и используется в SQL Server 2012 и более поздних версиях.

Внимательно просмотрите сценарий вывода. Если сервер A и сервер B находятся в разных доменах, необходимо изменить сценарий вывода. Затем необходимо заменить исходное доменное имя новым доменным именем в инструкциях CREATE LOGIN. Интегрированные имена входа, которым предоставляется доступ в новом домене, не имеют того же идентификатора безопасности, что и имена входа в исходном домене. Таким образом, пользователи будут потеряны из-за этих имен входа. Дополнительные сведения о том, как устранить проблему с этими потерянными пользователями, см. в разделах Устранение неполадок потерянных пользователей (SQL Server) и ALTER USER.

Если сервер A и сервер B находятся в одном домене, используется один и тот же идентификатор безопасности. Поэтому пользователи вряд ли будут потеряны.В сценарии вывода имена входа создаются с помощью зашифрованного пароля.

Это связано с аргументом HASHED в инструкции

Это связано с аргументом HASHED в инструкции CREATE LOGIN. Этот аргумент указывает, что пароль, введенный после аргумента PASSWORD, уже хэширован.По умолчанию только член предопределенной роли сервера sysadmin может выполнять инструкцию

SELECTиз представленияsys.server_principals. Если член предопределенной роли сервера sysadmin не предоставляет пользователям необходимые разрешения, пользователи не смогут создать или запустить сценарий вывода.Действия, описанные в этой статье, не приводят к переносу сведений о базе данных по умолчанию для конкретного имени входа. Это связано с тем, что база данных по умолчанию не всегда существует на сервере B. Чтобы определить базу данных по умолчанию для имени входа, используйте инструкцию

ALTER LOGIN, передав имя входа и базу данных по умолчанию в качестве аргументов.Порядок сортировки на исходном и целевом серверах:

Без учета регистра на сервере A и с учетом регистра на сервере B.

Порядок сортировки на сервере A может не учитывать регистр, а порядок сортировки на сервере B может учитывать регистр. В этом случае пользователи должны ввести пароли заглавными буквами после передачи имен входа и паролей экземпляру на сервере B.

Порядок сортировки на сервере A может не учитывать регистр, а порядок сортировки на сервере B может учитывать регистр. В этом случае пользователи должны ввести пароли заглавными буквами после передачи имен входа и паролей экземпляру на сервере B.С учетом регистра на сервере A и без учета регистра на сервере B. Порядок сортировки на сервере A может учитывать регистр, а порядок сортировки на сервере B может не учитывать регистр. В этом случае пользователи не смогут войти с помощью имен входа и паролей, которые передаются экземпляру на сервере B, пока не будет выполнено одно из следующих условий:

- Исходные пароли не содержат букв.

- Исходные пароли содержат только прописные буквы.

С учетом регистра или без учета регистра на обоих серверах. Порядок сортировки на сервере A и сервере B может учитывать или не учитывать регистр. В таких случаях проблемы у пользователей не возникает.

Имя входа, которое уже находится в экземпляре на сервере B, может иметь имя, совпадающее с именем в сценарии вывода.

В этом случае при запуске сценария вывода на экземпляре на сервере B отобразится следующее сообщение об ошибке:

В этом случае при запуске сценария вывода на экземпляре на сервере B отобразится следующее сообщение об ошибке:Сообщение 15025, уровень 16, состояние 1, строка 1

Субъект-сервер «MyLogin» уже существует.Аналогично, имя входа, которое уже находится в экземпляре на сервере B, может иметь идентификатор безопасности, аналогичный идентификатору безопасности в сценарии вывода. В этом случае при запуске сценария вывода на экземпляре на сервере B отобразится следующее сообщение об ошибке:

Сообщение 15433, уровень 16, состояние 1, строка 1, «Предоставленный параметр для идентификатора безопасности уже используется».

Для этого необходимо выполнить следующие действия:

Внимательно просмотрите сценарий вывода.

Изучите содержимое представления sys.server_principals в экземпляре на сервере B.

Устраните эти сообщения об ошибках соответствующим образом.

В SQL Server 2005 для реализации доступа на уровне базы данных используется идентификатор безопасности для имени входа. Имя входа может иметь разные идентификаторы безопасности в разных базах данных на сервере. В этом случае имя входа может получить доступ только к базе данных с идентификатором безопасности, который соответствует идентификатору безопасности в представлении

sys.server_principals. Эта проблема может возникнуть, если две базы данных объединяются с разных серверов. Чтобы устранить эту проблему, вручную удалите имя входа из базы данных с несоответствием идентификатора безопасности с помощью инструкции DROP USER. Затем снова добавьте имя входа с помощью инструкцииCREATE USER.

Ссылки

Устранение проблемы с потерянными пользователями

CREATE LOGIN (Transact-SQL)

ALTER LOGIN (Transact-SQL)

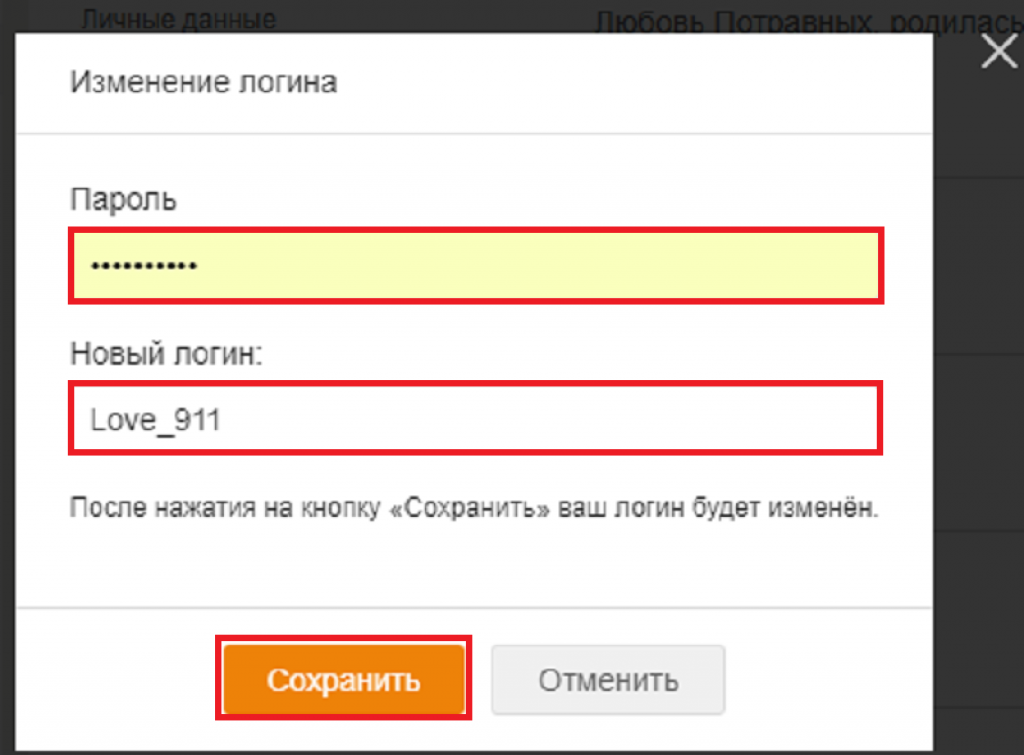

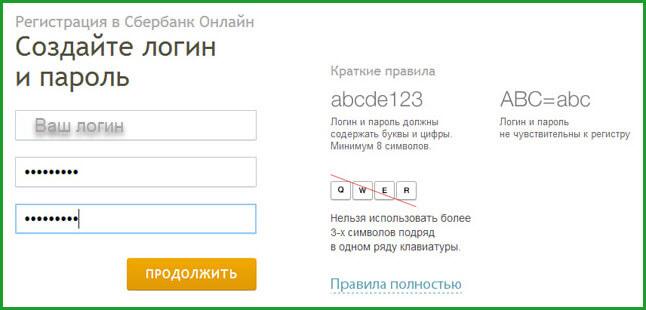

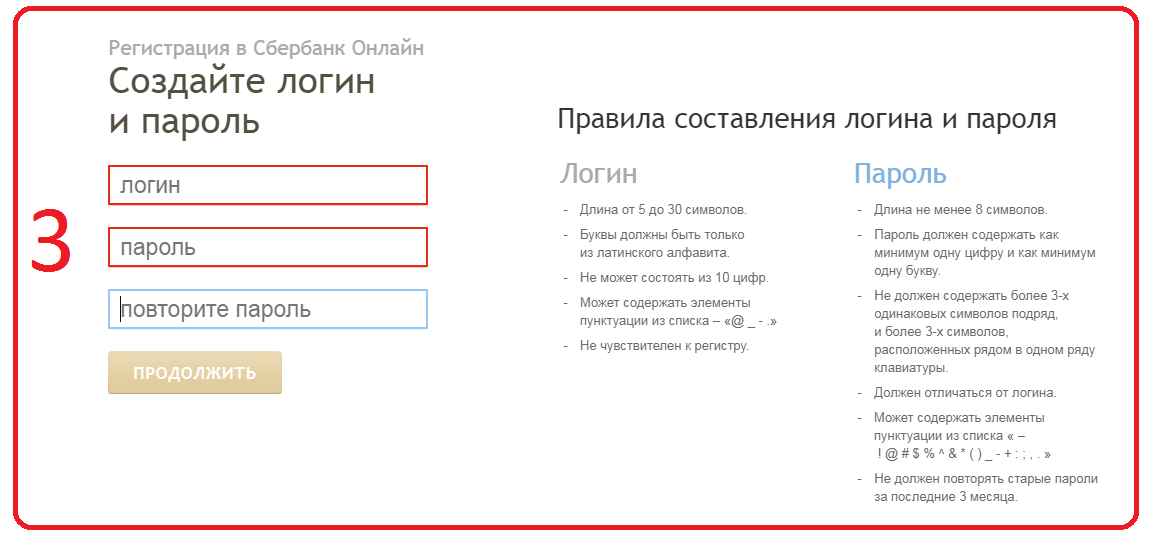

Пароли для стима

Если вы собираетесь зарегистрировать аккаунт на Steam, или у вас он уже давно присутствует, безопасность должна быть на первом месте.

Множество недобросовестных пользователей так и ждут, чтобы вас заскамить, а хороший пароль будет отличной преградой на из пути. Даже если вы уверены в своей безопасности, нелишним будет посмотреть советы о создании самого надежного пароля.

Бери в заметки: Очищаем карту от крови

Как придумать парольПароль для Стима должен быть безопасным, ведь у некоторых пользователей там может быть целое состояние, но даже без дорогостоящих скинов на аккаунте, ваш профиль это многолетняя история, утратить которую будет очень неприятно.

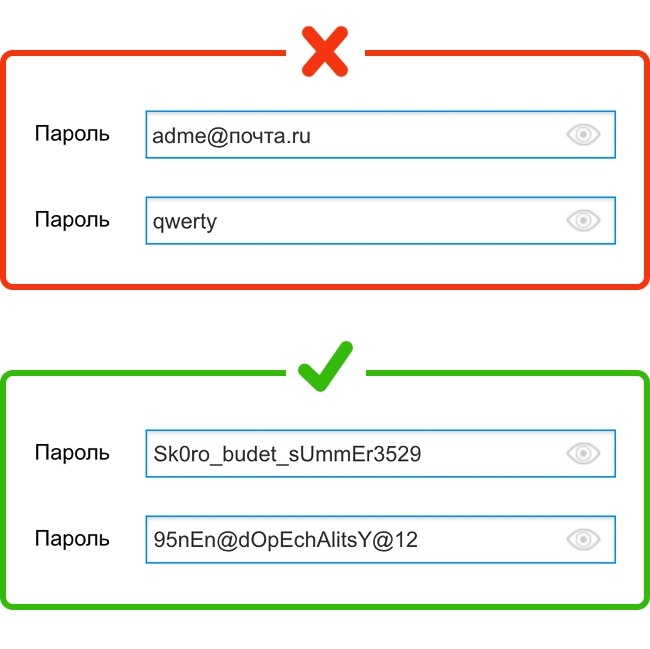

Самые базовые правила для пароля довольно обыдённые:- Ваш пароль должен отличатся от логина, никнейма, фамилии или клички;

- Самый сложный пароль должен содержать буквы и цифры, тогда он усложняется в геометрической прогрессии. Например, 9oQZ6FSbC4oj является очень хорошим, ведь тут присутствуют цифры, заглавные и строчные буквы, а самое главное они хорошо чередуются;

- Не используйте дату вашего рождения, в наше время она легко узнается, а её использование довольно прогнозируемо.

- Различные простые комбинации паролей по типу 12345678 очень легко взломать, не используйте их, ведь злоумышленники проверяют их в первую очередь;

Например, ниже представлены топ-25 самых популярных паролей:

- 123456789

- 123456

- admin

- adm

- 123

- demo

- test

- 12345

- q1w2e3r4t5

- password

- toor

- qwerty

- temp

- login

- manager

- qazwsxedc

- 1234567

- root

- guest

- 12345678

- 1234

- 1111

- password1

- administrator

Хорошие советы о том как придумать пароль, можно также найти в видео ниже:

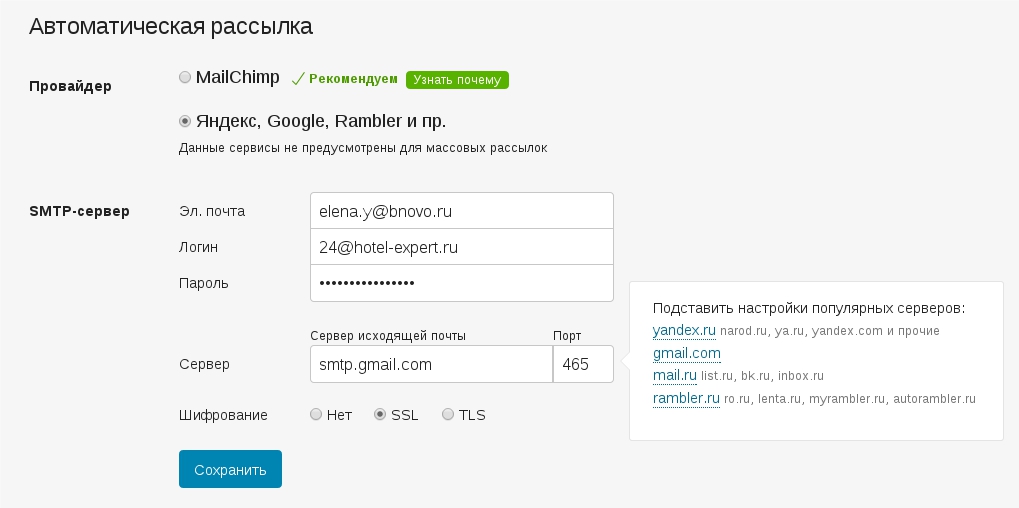

Кроме как самому придумать сложный пароль, всегда можно воспользоваться различными сервисами и сгенерировать его за пару секунд. Такие сайты полностью безлопастны, не требуют авторизации, а главное довольно удобны в использовании. Введите в любом поисковике «Password generator«, или же на русском «Генератор паролей» и перед вами будет огромный выбор, но все они по сути исполняют одну и туже задачу. Для примера, мы рассмотрим один из таких сайтов ниже.

Такие сайты полностью безлопастны, не требуют авторизации, а главное довольно удобны в использовании. Введите в любом поисковике «Password generator«, или же на русском «Генератор паролей» и перед вами будет огромный выбор, но все они по сути исполняют одну и туже задачу. Для примера, мы рассмотрим один из таких сайтов ниже.

Нужный нам пароль будет сочетать всевозможные комбинации для большей безопасности в будущем. Поставьте галочки над всеми опциями в генераторе, после чего нажмите сгенерировать.

Готовые комбинации будут иметь очень сложную структуру, советуем записать и сохранить их перед использованием. Также, вы можете видоизменить пароль на ваше усмотрение, например к PVSn9W73wr добавить различные приписки. Это поможет не запутаться какой пароль от чего.

ЧИТАЙТЕ ТАКЖЕ: Ошибка подключение к сети кс го

ВыводХороший и сложный пароль, это лишь часть вашей безопасности. Старайтесь не переходить по различным ссылкам, не сохранять никакую информацию в открытых источниках, а также периодически менять уже существующий пароль. Довольно часто, у злоумышленников существуют целые базы с информацией об аккаунтах, но надеяться, что очередь к вам не дойдет. Берегите себя и свои пароли!

Старайтесь не переходить по различным ссылкам, не сохранять никакую информацию в открытых источниках, а также периодически менять уже существующий пароль. Довольно часто, у злоумышленников существуют целые базы с информацией об аккаунтах, но надеяться, что очередь к вам не дойдет. Берегите себя и свои пароли!

Примеры надежных паролей от нашего эксперта

Вернуться на страницу блога

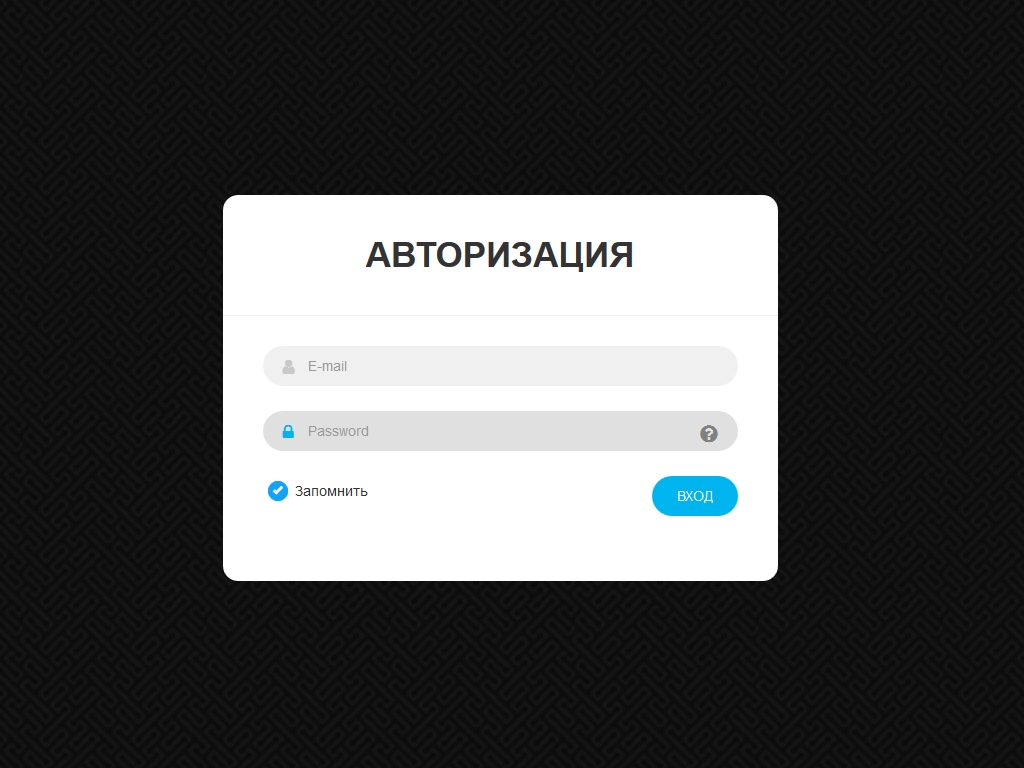

28 июня 2021 г. Какие ошибки безопасности пароля вы можете заметить на этой картинке? Добро пожаловать в наш первый пост «Спросите эксперта»! К нам присоединился наш эксперт по безопасности электронной почты Арне, чтобы глубже погрузиться в тему паролей и онлайн-безопасности. В интервью он рассказывает о том, что можно и чего нельзя делать в отношении паролей, и разъясняет некоторые распространенные заблуждения. Блог mail.com : Арне, вы уже некоторое время работаете в этой области, так что вы, вероятно, видели эволюцию стандартов паролей. Много ли изменилось?

Много ли изменилось? Арне : На самом деле изменений было не так много. Среди экспертов по ИТ-безопасности стандарт действительно безопасных паролей остался в основном прежним. У нас всегда было одно золотое правило: чем длиннее пароль, тем он надежнее!

блог mail.com : А для пользователей? Существуют ли практики, которые уже не актуальны?

Arne : Произошли некоторые изменения для пользователей. В прошлом рекомендуемая длина пароля часто составляла восемь или более символов, состоящих из, казалось бы, случайных последовательностей прописных и строчных букв, цифр и специальных символов. Я бы больше не рекомендовал это никому. Восемь символов просто слишком короткие и уже не безопасные по сегодняшним стандартам. Двенадцать символов или больше намного лучше!

Блог : Можете ли вы привести пример не очень надежного пароля?

Арне : Конечно.

Распространенной практикой было взять обычное слово и заменить определенные буквы. Например, «пароль» станет «P@ssw0rt». Это привело к крайне ненадежному паролю, потому что такие незначительные изменения очень легко взломать с помощью алгоритма подбора пароля.

Распространенной практикой было взять обычное слово и заменить определенные буквы. Например, «пароль» станет «P@ssw0rt». Это привело к крайне ненадежному паролю, потому что такие незначительные изменения очень легко взломать с помощью алгоритма подбора пароля. Блог mail.com : И должны ли люди регулярно менять свои пароли?

Arne : Раньше существовала своего рода общая рекомендация менять пароль через регулярные промежутки времени. Теперь это считается устаревшим, потому что такие периодические изменения имеют лишь ограниченное влияние на безопасность пароля, но могут увеличить риск его забвения.

Тем не менее, если у вас есть пароль в течение очень долгого времени и вы используете один и тот же пароль для множества разных входов в систему, я бы все же посоветовал вам придумать новый и изменить его один раз сейчас.

Блог mail.com : Итак, какие рекомендации все еще актуальны?

Arne : Как я уже говорил, самое главное, чтобы ваш пароль был как можно длиннее.

Каждый дополнительный символ значительно повышает безопасность пароля. Итак, это самое важное правило.

Каждый дополнительный символ значительно повышает безопасность пароля. Итак, это самое важное правило. Блог mail.com: Когда люди спрашивают вас, что вы предлагаете для создания надежного пароля?

Arne: Мне нравится рекомендовать метод предложения или словосочетания. Я считаю, что это действительно хороший способ создать очень длинный пароль, который легко запомнить. Например, «Моя любимая еда — это пицца». Или вы можете просто создать цепочку из трех-четырех несвязанных слов: «Рабочий стол-велосипед-рюкзак-овощи». Такие пароли легко вспомнить, но из-за их длины их очень трудно взломать.

Блог mail.com: Спасибо за эти примеры — они действительно показывают, что вы подразумеваете под безопасным паролем. А так как между всеми словами стоят тире, то они даже удовлетворяют требованиям по специальным символам!

Arne: Правильно — у них есть все, что нужно паролю. Но вы все равно не должны совершать ошибку, используя один и тот же пароль для нескольких учетных записей. В частности, учетные записи электронной почты всегда должны быть защищены собственным надежным паролем.

Но вы все равно не должны совершать ошибку, используя один и тот же пароль для нескольких учетных записей. В частности, учетные записи электронной почты всегда должны быть защищены собственным надежным паролем.

Блог mail.com: Вы имеете в виду, что вы используете свой адрес электронной почты для самых разных целей?

Арне: Точно. Ваш адрес электронной почты — это ваш самый важный способ идентифицировать себя в Интернете. Вы используете его для входа в любое количество интернет-магазинов, платформ социальных сетей и других веб-сайтов. Таким образом, если кто-то получит несанкционированный доступ к вашему почтовому ящику, он также получит доступ ко многим другим онлайн-сервисам. Вот почему очень важно обеспечить максимальную защиту вашей учетной записи электронной почты с помощью уникального и чрезвычайно надежного пароля!

Блог mail.com: Хорошо, имеет смысл использовать разные пароли. Но тогда как мы помним их всех? Любые полезные советы?

Но тогда как мы помним их всех? Любые полезные советы?

Arne: Конечно, это может быть проблемой с большим количеством паролей. Лично я всегда беру предложение или набор слов и меняю только одну его часть. Например:

- «Desk-bicycle-mailbox-news» для моей учетной записи электронной почты

- «Рабочие-велосипедные-друзья-разговоры» для моей учетной записи в социальных сетях

Как видите, последние два слова в последовательности всегда относятся к сайту, для которого я использую пароль. Так что мне легко запомнить.

Блог mail.com: Применяются ли разные стандарты для паролей в зависимости от того, для чего я их использую? Например, могу ли я дома спрятать записку с моими паролями под клавиатуру — чего я, конечно, никогда не сделал бы в офисе?

Арне: Вообще говоря, ко всем системам применяются одни и те же стандарты. Ваша цель всегда должна состоять в том, чтобы создать максимально надежный пароль.

Однако есть определенные отличия. Например, в офисе часто существуют очень специфические правила паролей, определенные компанией. И, конечно же, все должны их соблюдать.

Однако есть определенные отличия. Например, в офисе часто существуют очень специфические правила паролей, определенные компанией. И, конечно же, все должны их соблюдать. Дома любой, кому трудно вспомнить свои пароли, может записать их и хранить в надежном месте. Хакер никак не может увидеть этот лист бумаги, спрятанный под вашей клавиатурой! Тем не менее, я бы порекомендовал записать подсказку или подсказку, а не сам пароль. И если вы используете метод предложений для создания пароля, например «Моя любимая еда — это пицца», вы можете написать «Что я люблю есть» на стикере — этого должно быть достаточно, чтобы вспомнить пароль.

Блог mail.com: Как насчет сохранения паролей на моем смартфоне?

Arne: Я бы настоятельно рекомендовал людям не сохранять пароли в адресной книге своего смартфона. Многие приложения могут получить доступ к данным в ваших контактах и могут передавать эти данные на сервер приложения.

Это означает, что вы больше не можете контролировать, где может храниться ваш пароль в виде обычного текста.

Это означает, что вы больше не можете контролировать, где может храниться ваш пароль в виде обычного текста. Блог mail.com: Есть ли хорошие альтернативы?

Arne: Если вы хотите записывать свои пароли в цифровом формате, а не на листе бумаги, я бы порекомендовал использовать менеджер паролей. В настоящее время многие браузеры и операционные системы для смартфонов уже имеют встроенные менеджеры паролей. Важным моментом здесь является то, что сам менеджер паролей должен быть защищен очень надежным паролем, например, длинным предложением. Или вы должны убедиться, что ваш смартфон защищен PIN-кодом.

Блог mail.com: И последнее, но не менее важное: действительно ли все еще существуют пользователи, которые выбирают чрезвычайно слабые пароли, такие как «Password123» или «111111»?

Arne: Ответ, к сожалению, да – все еще есть пользователи, которые очень небрежно относятся к своим паролям.

А простые пароли вроде тех, что вы упомянули, практически никакой защиты не дают.

А простые пароли вроде тех, что вы упомянули, практически никакой защиты не дают. Блог mail.com: Спасибо, что нашли время поговорить с нами, Арне!

О нашем специалисте:

Арне Аллисат работает в нашей компании в области безопасности электронной почты уже шесть лет. Как руководитель отдела безопасности почтовых приложений в 1&1 Mail & Media, он сосредоточен на безопасности учетных записей электронной почты. Он и его команда возглавляют борьбу со спамом и другими потенциальными угрозами безопасности. Непрерывное профессиональное развитие и регулярный диалог с другими экспертами по ИТ-безопасности — все это ежедневная работа Арне.

Помогло ли это интервью ответить на ваши вопросы о безопасных паролях? Мы с нетерпением ждем ваших отзывов ниже!

Изображение: 1&1/Shutterstock

Опубликовано в

Безопасность Пароль Интервью 41

люди нашли эту статью полезной.

Эта статья была полезна

Эта статья не помогла

Спасибо за отзыв!Связанные статьи

03 июля 2023 г.Что происходит, когда данные взломаны? Что хакеры делают с личными данными

«Может ли хакер использовать мои данные?» Ответ положительный: кража данных — прибыльный бизнес для киберпреступников. Узнайте 6 способов, которыми хакеры могут использовать вашу украденную личную информацию более

04 мая 2023 г.Всемирный день паролей: ChatGPT — не менеджер паролей

Является ли ИИ хорошим менеджером паролей? В интервью наш руководитель отдела безопасности электронной почты взвешивает все за и против использования ChatGPT для создания паролей и управления ими. более

более

Как хакеры воруют пароли и как защитить свои

У хакеров есть много способов кражи паролей, таких как шпионское ПО и фишинг. Откройте для себя наиболее распространенные методы кражи паролей, чтобы вы могли защитить себя. более

Примеры паролей:

Подсказки и Примеры:

Напоминание: из-за проблем совместимости с Banner вы можете использовать только следующие специальные символы:

! % * + , — / : ? _ Никогда не используйте @ ‘ » &

Использовать

более одного слова (пароли не должны содержать пробелов)

Вместо того, чтобы использовать только имя кого-то, кого вы знаете, например,

«Эллисон», выбери что-нибудь об этом человеке, которого никто не знает. о, например, «AllisonsBear» или

«Союзники».

о, например, «AllisonsBear» или

«Союзники».

Использование

символы вместо символов

Многие люди склонны ставить необходимые символы и

числа в конце известного им слова, например, «Эллисон1234».

К сожалению, это относительно легко сломать. Слово «Эллисон».

есть во многих словарях, включающих общеупотребительные имена; как только имя

обнаружены, у злоумышленника есть только четыре относительно простых персонажа для

предполагать. Вместо этого замените одну или несколько букв в слове символами.

что вы легко вспомните. У многих людей есть свои творческие интерпретации

на какую букву напоминают некоторые символы и цифры. Например, попробуйте заменить

«@» для», «!» для «l» ноль (0)

для «O», «$» для «S» и «3»

для «Е». С такими заменами

«@llis0nbe@r», «A!!isonB3ar» и «A//i$onBear» вам знакомы, но они

быть чрезвычайно трудно угадать или взломать. Посмотрите на символы на клавиатуре

и подумай о первом персонаже, который придет на ум, это может быть не то, что

кто-то другой подумает, но вы будете помнить это. Используйте некоторые из тех

символы в качестве замены для ваших паролей с этого момента.

Используйте некоторые из тех

символы в качестве замены для ваших паролей с этого момента.

Выбрать

события или люди, о которых вы думаете

Запомнить надежный пароль, который придется сменить

Через несколько месяцев попробуйте выбрать предстоящее личное или общественное мероприятие. Использовать это

как возможность напомнить себе о чем-то приятном, что происходит

в вашей жизни, или человек, которым вы восхищаетесь или любите. Вы вряд ли будете

забудьте пароль, если он смешной или милый. Сделайте его уникальным для себя. Быть уверенным

чтобы сделать его фразой из двух или более слов, и продолжайте вставлять свои символы.

Например: «J0hn$Gr@du@tion».

Использование

фонетика в словах

Как правило, словари паролей, используемые злоумышленниками

поиск слов, встроенных в ваш пароль. Как упоминалось ранее, не

не стесняйтесь использовать слова, но убедитесь, что вы щедро разбрасываете эти слова

со встроенными символами. Еще один способ перехитрить злоумышленника — избежать написания

произносите слова правильно или используйте забавную фонетику, которую вы можете запомнить. Например,

«Беги к холмам» может стать «R0n4dHiLLs!» или «R0n

4 d Hills!» Если вашего менеджера зовут Рон, вы можете даже получить

хихикайте каждое утро, печатая это. Если вы плохо пишете, вы впереди

игры уже.

Еще один способ перехитрить злоумышленника — избежать написания

произносите слова правильно или используйте забавную фонетику, которую вы можете запомнить. Например,

«Беги к холмам» может стать «R0n4dHiLLs!» или «R0n

4 d Hills!» Если вашего менеджера зовут Рон, вы можете даже получить

хихикайте каждое утро, печатая это. Если вы плохо пишете, вы впереди

игры уже.

Не

бойтесь делать пароль длинным

Если вы помните это лучше как полную фразу, продолжайте

и введите его. Длинные пароли гораздо труднее взломать. И хотя это

длинный, если вам легко запомнить, у вас, вероятно, будет намного меньше

проблемы со входом в вашу систему, даже если вы не лучший машинист в

мир.

Использование

первые буквы фразы

Чтобы создать легко запоминающийся и надежный пароль,

начните с правильного написания заглавной буквы и пунктуации, которое легко для вас

запомнить. Например: «Моя дочь Кей ходит в международную школу».

[sp_hexadecimal]

(

@binvalue varbinary(256),

@hexvalue varchar (514) OUTPUT

)

AS

BEGIN

DECLARE @charvalue varchar (514)

DECLARE @i int

DECLARE @length int

DECLARE @hexstring char(16)

SELECT @charvalue = '0x'

SELECT @i = 1

SELECT @length = DATALENGTH (@binvalue)

SELECT @hexstring = '0123456789ABCDEF'

WHILE (@i <= @length)

BEGIN

DECLARE @tempint int

DECLARE @firstint int

DECLARE @secondint int

SELECT @tempint = CONVERT(int, SUBSTRING(@binvalue,@i,1))

SELECT @firstint = FLOOR(@tempint/16)

SELECT @secondint = @tempint - (@firstint*16)

SELECT @charvalue = @charvalue + SUBSTRING(@hexstring, @firstint+1, 1) + SUBSTRING(@hexstring, @secondint+1, 1)

SELECT @i = @i + 1

END

SELECT @hexvalue = @charvalue

END

go

IF OBJECT_ID ('sp_help_revlogin') IS NOT NULL

DROP PROCEDURE sp_help_revlogin

GO

CREATE PROCEDURE [dbo].

[sp_hexadecimal]

(

@binvalue varbinary(256),

@hexvalue varchar (514) OUTPUT

)

AS

BEGIN

DECLARE @charvalue varchar (514)

DECLARE @i int

DECLARE @length int

DECLARE @hexstring char(16)

SELECT @charvalue = '0x'

SELECT @i = 1

SELECT @length = DATALENGTH (@binvalue)

SELECT @hexstring = '0123456789ABCDEF'

WHILE (@i <= @length)

BEGIN

DECLARE @tempint int

DECLARE @firstint int

DECLARE @secondint int

SELECT @tempint = CONVERT(int, SUBSTRING(@binvalue,@i,1))

SELECT @firstint = FLOOR(@tempint/16)

SELECT @secondint = @tempint - (@firstint*16)

SELECT @charvalue = @charvalue + SUBSTRING(@hexstring, @firstint+1, 1) + SUBSTRING(@hexstring, @secondint+1, 1)

SELECT @i = @i + 1

END

SELECT @hexvalue = @charvalue

END

go

IF OBJECT_ID ('sp_help_revlogin') IS NOT NULL

DROP PROCEDURE sp_help_revlogin

GO

CREATE PROCEDURE [dbo]. [sp_help_revlogin]

(

@login_name sysname = NULL

)

AS

BEGIN

DECLARE @name SYSNAME

DECLARE @type VARCHAR (1)

DECLARE @hasaccess INT

DECLARE @denylogin INT

DECLARE @is_disabled INT

DECLARE @PWD_varbinary VARBINARY (256)

DECLARE @PWD_string VARCHAR (514)

DECLARE @SID_varbinary VARBINARY (85)

DECLARE @SID_string VARCHAR (514)

DECLARE @tmpstr VARCHAR (1024)

DECLARE @is_policy_checked VARCHAR (3)

DECLARE @is_expiration_checked VARCHAR (3)

Declare @Prefix VARCHAR(255)

DECLARE @defaultdb SYSNAME

DECLARE @defaultlanguage SYSNAME

DECLARE @tmpstrRole VARCHAR (1024)

IF (@login_name IS NULL)

BEGIN

DECLARE login_curs CURSOR

FOR

SELECT p.sid, p.

[sp_help_revlogin]

(

@login_name sysname = NULL

)

AS

BEGIN

DECLARE @name SYSNAME

DECLARE @type VARCHAR (1)

DECLARE @hasaccess INT

DECLARE @denylogin INT

DECLARE @is_disabled INT

DECLARE @PWD_varbinary VARBINARY (256)

DECLARE @PWD_string VARCHAR (514)

DECLARE @SID_varbinary VARBINARY (85)

DECLARE @SID_string VARCHAR (514)

DECLARE @tmpstr VARCHAR (1024)

DECLARE @is_policy_checked VARCHAR (3)

DECLARE @is_expiration_checked VARCHAR (3)

Declare @Prefix VARCHAR(255)

DECLARE @defaultdb SYSNAME

DECLARE @defaultlanguage SYSNAME

DECLARE @tmpstrRole VARCHAR (1024)

IF (@login_name IS NULL)

BEGIN

DECLARE login_curs CURSOR

FOR

SELECT p.sid, p.

'

CLOSE login_curs

DEALLOCATE login_curs

RETURN -1

END

SET @tmpstr = '/* sp_help_revlogin script '

PRINT @tmpstr

SET @tmpstr = '** Generated ' + CONVERT (varchar, GETDATE()) + ' on ' + @@SERVERNAME + ' */'

PRINT @tmpstr

PRINT ''

WHILE (@@fetch_status <> -1)

BEGIN

IF (@@fetch_status <> -2)

BEGIN

PRINT ''

SET @tmpstr = '-- Login: ' + @name

PRINT @tmpstr

SET @tmpstr='IF NOT EXISTS (SELECT * FROM sys.server_principals WHERE name = N'''+@name+''')

BEGIN'

Print @tmpstr

IF (@type IN ( 'G', 'U'))

BEGIN -- NT authenticated account/group

SET @tmpstr = 'CREATE LOGIN ' + QUOTENAME( @name ) + ' FROM WINDOWS WITH DEFAULT_DATABASE = [' + @defaultdb + ']' + ', DEFAULT_LANGUAGE = [' + @defaultlanguage + ']'

END

ELSE

BEGIN -- SQL Server authentication

-- obtain password and sid

SET @PWD_varbinary = CAST( LOGINPROPERTY( @name, 'PasswordHash' ) AS varbinary (256) )

EXEC sp_hexadecimal @PWD_varbinary, @PWD_string OUT

EXEC sp_hexadecimal @SID_varbinary,@SID_string OUT

-- obtain password policy state

SELECT @is_policy_checked = CASE is_policy_checked WHEN 1 THEN 'ON' WHEN 0 THEN 'OFF' ELSE NULL END

FROM sys.

'

CLOSE login_curs

DEALLOCATE login_curs

RETURN -1

END

SET @tmpstr = '/* sp_help_revlogin script '

PRINT @tmpstr

SET @tmpstr = '** Generated ' + CONVERT (varchar, GETDATE()) + ' on ' + @@SERVERNAME + ' */'

PRINT @tmpstr

PRINT ''

WHILE (@@fetch_status <> -1)

BEGIN

IF (@@fetch_status <> -2)

BEGIN

PRINT ''

SET @tmpstr = '-- Login: ' + @name

PRINT @tmpstr

SET @tmpstr='IF NOT EXISTS (SELECT * FROM sys.server_principals WHERE name = N'''+@name+''')

BEGIN'

Print @tmpstr

IF (@type IN ( 'G', 'U'))

BEGIN -- NT authenticated account/group

SET @tmpstr = 'CREATE LOGIN ' + QUOTENAME( @name ) + ' FROM WINDOWS WITH DEFAULT_DATABASE = [' + @defaultdb + ']' + ', DEFAULT_LANGUAGE = [' + @defaultlanguage + ']'

END

ELSE

BEGIN -- SQL Server authentication

-- obtain password and sid

SET @PWD_varbinary = CAST( LOGINPROPERTY( @name, 'PasswordHash' ) AS varbinary (256) )

EXEC sp_hexadecimal @PWD_varbinary, @PWD_string OUT

EXEC sp_hexadecimal @SID_varbinary,@SID_string OUT

-- obtain password policy state

SELECT @is_policy_checked = CASE is_policy_checked WHEN 1 THEN 'ON' WHEN 0 THEN 'OFF' ELSE NULL END

FROM sys.

Это связано с аргументом HASHED в инструкции

Это связано с аргументом HASHED в инструкции  Порядок сортировки на сервере A может не учитывать регистр, а порядок сортировки на сервере B может учитывать регистр. В этом случае пользователи должны ввести пароли заглавными буквами после передачи имен входа и паролей экземпляру на сервере B.

Порядок сортировки на сервере A может не учитывать регистр, а порядок сортировки на сервере B может учитывать регистр. В этом случае пользователи должны ввести пароли заглавными буквами после передачи имен входа и паролей экземпляру на сервере B. В этом случае при запуске сценария вывода на экземпляре на сервере B отобразится следующее сообщение об ошибке:

В этом случае при запуске сценария вывода на экземпляре на сервере B отобразится следующее сообщение об ошибке: