Письма, замаскированные под Mail.ru — Help Mail.ru. Почта

- Письма от Mail.ru приходят с официальных доменов и помечены зелёным щитом

- Какие письма Mail.ru никогда не отправляет

- Какие письма могут прийти от Mail.ru

Иногда мошенники присылают письма от имени администрации Mail.ru, чтобы узнать ваши данные, а затем взломать почтовый ящик. В этой статье рассказываем, как определить, настоящее письмо от Mail.ru вам пришло или мошенническое и что с ним делать.

Письма от Mail.ru приходят с официальных доменов и помечены зелёным щитом

Все письма от администрации, команды и службы поддержки приходят с доменов, принадлежащих Mail.ru. Домен — это имя сайта, всё, что располагается в адресе после знака @. Например, в адресе support@corp.mail.ru домен — corp.mail.ru.

Письма от Mail.ru приходят с доменов:

corp. mail.ru mail.ru |

|

| id.mail.ru | Mail.ru |

| e.mail.ru | Почта |

| cloud.mail.ru | Облако |

| biz.mail.ru | VK WorkSpace |

| mcs.mail.ru | VK Cloud Solutions |

| postmaster.mail.ru | Постмастер |

Если письмо подписано администрацией, командой или службой поддержки Mail.ru, но в адресе нет одного из этих доменов, — оно от мошенников.

Все письма от службы поддержки и команды Mail.ru помечены зелёным щитом с галочкой: . Так мы обращаем ваше внимание, что у письма надёжный отправитель и он заслуживает доверия. Например, если вам пришло письмо от Почты Mail.ru о новой функции сервиса или действиях с вашим ящиком и личными данными и у письма есть щит, значит, оно действительно от службы поддержки или команды Mail.

Если письмо подписано службой поддержки или командой Mail.ru, но не помечено щитом, — оно от мошенников.

Какие письма Mail.ru никогда не отправляет

«На вас поступила жалоба — кто-то отметил это письмо как спам». Если кто-то один или два раза отмечает письмо как спам, мы не блокируем почту. Это происходит, только если другие пользователи массово и часто жалуются на рассылку спама. При этом мы не предупреждаем о блокировке.

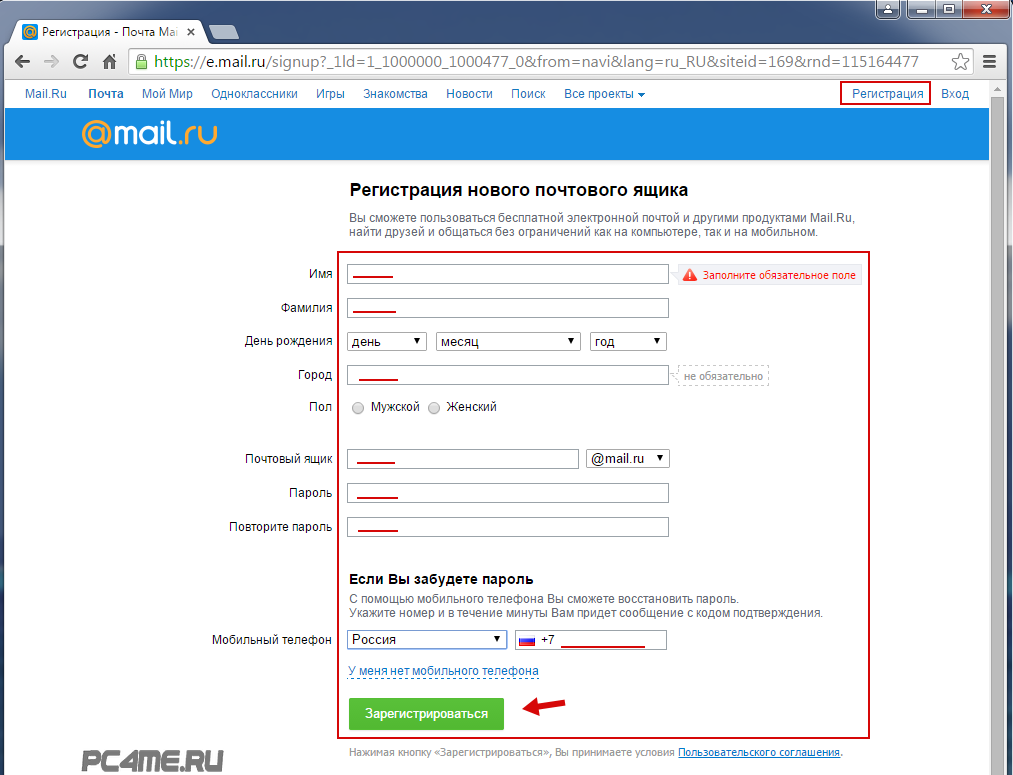

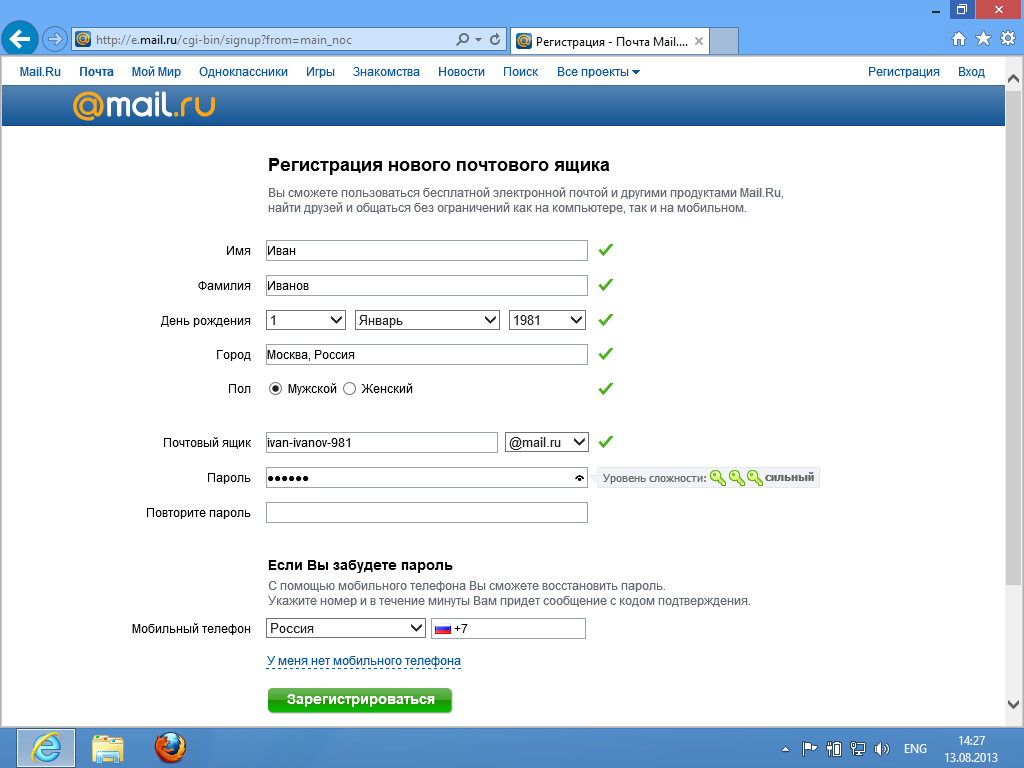

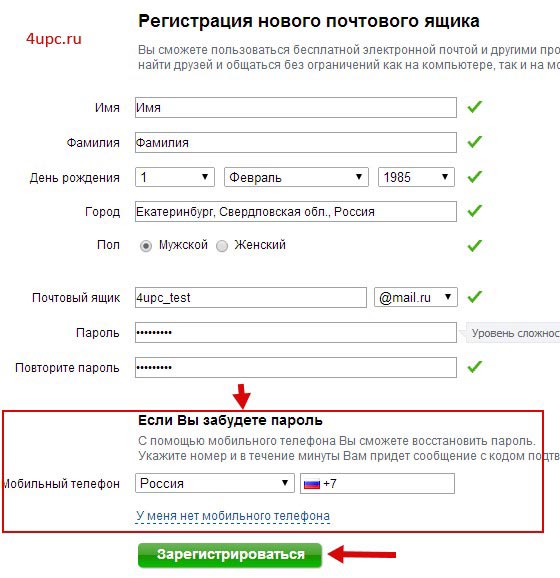

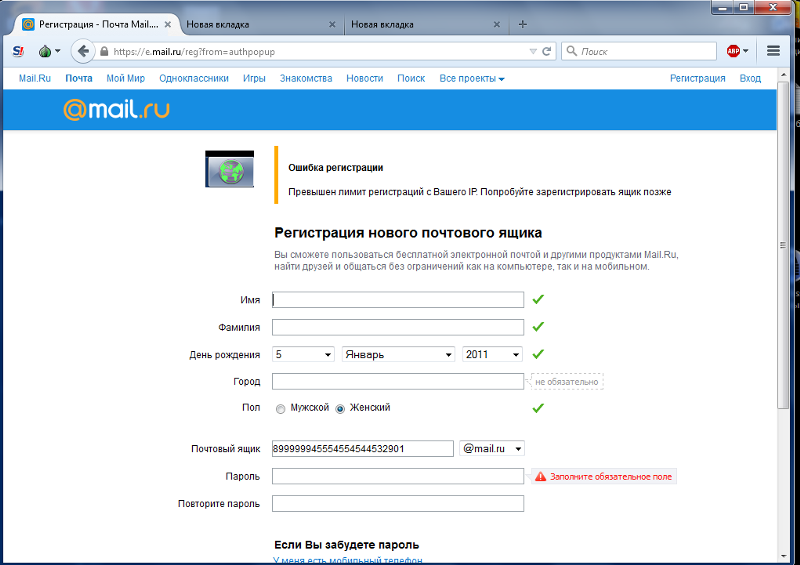

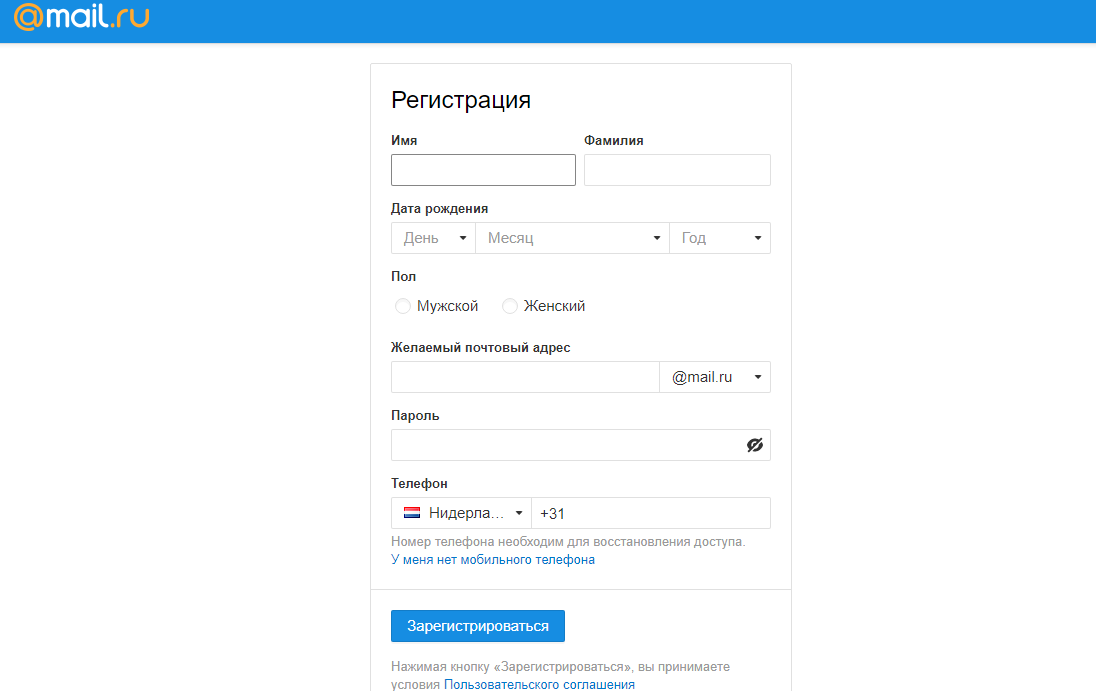

«Ваша учётная запись требует срочного обновления». Не нужно обновлять или активировать почту. После регистрации вы сразу же попадаете в свой ящик и сможете работать без подтверждения личности. Наши сервисы обновляются автоматически — включать вручную их не надо. Единственно исключение — когда вы участвуете в бета-сообществе: там, чтобы попробовать новые функции, иногда их нужно активировать.

«Мы получили запрос на отмену учётной записи». Невозможно «отменить» учётную запись — в Mail.ru нет такого действия. Вы можете удалить ящик, но для этого не потребуется подтверждать данные в письме. Достаточно ввести пароль в специальной форме, но точно не придётся подтверждать удаление в письме.

Невозможно «отменить» учётную запись — в Mail.ru нет такого действия. Вы можете удалить ящик, но для этого не потребуется подтверждать данные в письме. Достаточно ввести пароль в специальной форме, но точно не придётся подтверждать удаление в письме.

«Чтобы доказать, что вы не робот, в ответном письме укажите имя и пароль». Мы не требуем высылать пароль, чтобы подтвердить, что вы не робот. Есть только один случай, когда служба поддержки запрашивает информацию о паролях: если вы сами обратились в поддержку, чтобы восстановить доступ к почте.

«Ваш почтовый ящик стал миллионным и выиграл приз». Мы не проводим конкурсы на миллионный ящик, лотереи для активных пользователей и не платим за прохождение опросов. Если мы устраиваем конкурс, у него есть опубликованное положение и вы, наверняка, найдете о нем информацию в интернете.

Какие письма могут прийти от Mail.ru

Информационные рассылки о новых функциях. Если мы запускаем новую функцию или сервис, мы расскажем о ней в письме: как пользоваться и зачем она нужна. Так мы продвигаем новинки, которые помогут вам в каких-то делах.

Если мы запускаем новую функцию или сервис, мы расскажем о ней в письме: как пользоваться и зачем она нужна. Так мы продвигаем новинки, которые помогут вам в каких-то делах.

Дайджесты и новости. Если вы подписались на дайджест новостей на наших медиапроектах, вам будет приходить рассылка с интересными и важными статьями. Также мы отправляем пользователям важные новости о сервисе: когда проводятся технические работы, и сервис может не работать, когда проект закрывается или обновляется.

Письма о действиях в ящике. Мы предупреждаем о важных действиях в ящике: когда изменили пароль, удалили телефон, выключили двухфакторную аутентификацию, вошли из незнакомого места и так далее. Так вы узнаете, что ящик в опасности, если увидите подозрительное действие.

Письма с просьбой пройти опрос. Мы часто опрашиваем пользователей, чтобы лучше их знать и предлагать удобные сервисы. Обычно опрос находится не в самом письме, а на стороннем сервисе. Переходить по ним безопасно, если письмо пришло с одного из наших официальных доменов.

Переходить по ним безопасно, если письмо пришло с одного из наших официальных доменов.

Поздравления с днём рождения и другими праздниками. Каждый год мы отправляем поздравительное письмо на день рождения с подарками. Также мы поздравляем с большими праздниками и значимыми датами: с Новым годом, 8 Марта, юбилеем сервиса и так далее.

Письма от службы поддержки. Всё общение со службой поддержки проходит в почте: так вся важная информация сохраняется в печатном виде, а служба поддержки может запросить у вас скриншоты и другую нужную информацию. С каждой заявкой работает определенный сотрудник, но все письма приходят с адресов, оканчивающихся на corp.mail.ru.

Личные письма от сотрудников. Иногда сотрудники компании пишут лично пользователям, чтобы узнать их мнение по определенному вопросу или расспросить об ошибке. Почта наших сотрудников находится на доменах corp.mail.ru или vk.team, а в адресе всегда есть фамилия сотрудника, например: nik. gogol@corp.mail.ru или nik.gogol@vk.team

gogol@corp.mail.ru или nik.gogol@vk.team

Письма от UX-лаборатории. Чтобы развивать и дорабатывать Почту Mail.ru, в нашей команде есть направление исследований. Специалисты изучают пользовательский опыт и оценивают удобство интерфейсов.

Команда исследователей регулярно связывается с нашими пользователями, чтобы лучше понимать потребности аудитории. Иногда мы приглашаем пользователей в офис Mail.ru для участия в очных интервью и тестированиях интерфейсов.

Как мы связываемся с пользователями

Исследователи всегда лично связываются с пользователями с корпоративной почты или по телефону. Если вы получили приглашение поучаствовать в исследовании или вам позвонили для небольшого интервью, проверьте:

- Что адрес, с которого вам написали, оканчивается на @corp.mail.ru или @vk.team. В окончании адреса не может быть других символов и букв.

- Телефон, с которого мы можем позвонить. Он всегда один: +7 (495) 725-63-57.

Как определить, что с вами связался мошенник, а не исследователь Mail.

- Связываются в нерабочее время. Слишком рано или после 20:00 по московскому времени.

- Обещают крупное вознаграждение за участие в исследовании. Мы проводим бесплатные интервью или выдаем символическое вознаграждение, чтобы компенсировать потраченное время. Вознаграждение за участие в исследовании не может быть больше 1500 ₽, если вас пригласили в офис Mail.ru.

- Предлагают приехать на встречу не в офис Mail.ru. Наш офис находится в Москве по адресу Ленинградский проспект, 39/79. Мы не проводим исследования вне нашего офиса.

- Просят предоставить данные банковской карты. Мы никогда не оплачиваем участие в исследовании переводом на карту.

- Просят предоставить ваши данные для входа. Мы никогда не просим респондентов дать нам свои пароли для входа в ящик Mail.ru.

Настраиваем домашний почтовый сервер и уходим с «бесплатной» почты / Хабр

С каждым годом рекламы в интернете становится все больше, а подают ее с каждым разом все навязчивее. Дошло уже до почты: реклама в интерфейсе почтового ящика выглядит как первое непрочитанное письмо, которое машинально хочется открыть. Я не против рекламы, особенно когда она в тему и не сбивает с толку. Но маскировать её под непрочитанное письмо ‒ это перебор. Чувствуется, что следующим шагом рекламу начнут вставлять прямо в тело письма.

Дошло уже до почты: реклама в интерфейсе почтового ящика выглядит как первое непрочитанное письмо, которое машинально хочется открыть. Я не против рекламы, особенно когда она в тему и не сбивает с толку. Но маскировать её под непрочитанное письмо ‒ это перебор. Чувствуется, что следующим шагом рекламу начнут вставлять прямо в тело письма.

Мы уже привыкли, что наша активность в интернете анализируется для подсовывания релевантной рекламы. Но там нет персональных данных в чистом виде: есть пользователь-1 с такими-то привычками, есть пользователь-2 с другими привычками, пользователь-3, 4, 5 и т.д.

Совсем другое дело почта. Обработка почты ‒ это зачастую обработка персональных данных. Все что вы покупаете ‒ квитанции приходят к вам на почту, какими сервисами вы пользуетесь ‒ регистрационные данные и отчеты приходят к вам на почту, купили билеты в отпуск ‒ все данные о вашей поездке у вас в почте. А почта у вас где?

Проблема в том, что вся почта обрабатывается, плюс нет гарантий, что не будет случаев злоупотребления. А реклама в почте ‒ это просто вишенка на торте. Так что если вы неугомонный параноик, то вам давно пора отказаться от «бесплатной» почты.

А реклама в почте ‒ это просто вишенка на торте. Так что если вы неугомонный параноик, то вам давно пора отказаться от «бесплатной» почты.

Но отказаться не так то просто:

Можно завести ящик на другом почтовом сервисе, но там тоже не будет никаких гарантий отсутствия обработки писем.

Можно арендовать виртуальный сервер в интернете и настроить его как почтовый сервер, но без физического доступа ваши письма никогда не станут только вашими.

Можно сделать почту на каком-нибудь зашифрованном protonmail’e, но по этой же причине он стал так популярен у мошенников, что был заблокирован в этой стране.

В голове остается один вариант ‒ делать почтовый сервер прямо дома. Идея на первый взгляд смешная, но если разобраться, то можно получить довольно интересный результат с некоторыми дополнительными бонусами для всей домашней сети. Что у меня из этого вышло ‒ читайте далее.

Домашний сервер

Очевидно, что для почтового сервера нам нужен комп или его аналог, который будет доступен извне 24/7. Можно было бы посмотреть в сторону чего-нибудь компактного и маломощного типа Raspberry Pi, но т.к. мне нужен задел на будущее для других домашних систем, то я отдал предпочтение полноценному компу. На комп устанавливается гипервизор VMWare ESXi, а на нем уже живут виртуальные машины с необходимыми функциями и в том числе почтовый сервер. Такой подход дает дополнительную гибкость при проведении экспериментов и распределении ресурсов, а в случае чего виртуальные машины можно легко перенести на другое железо. Если нет особых требований к скорости работы, то для компа можно взять обычный HDD, т.к. от разделов подкачки виртуальных машин б/ушный SSD может быстро деградировать. Либо делать виртуальные машины без swap. Либо ставить два диска: основной диск виртуальной машины живет на SSD, а раздел подкачки на HDD. Компьютер я выбрал HP ProDesk 600 G2 SFF с процессором i5-6500: компактный корпус, достаточно низкое энергопотребление и ESXi на него устанавливается как родной. Все это хозяйство в режиме простоя потребляет 25 Вт, под нагрузкой 40-45 Вт.

Можно было бы посмотреть в сторону чего-нибудь компактного и маломощного типа Raspberry Pi, но т.к. мне нужен задел на будущее для других домашних систем, то я отдал предпочтение полноценному компу. На комп устанавливается гипервизор VMWare ESXi, а на нем уже живут виртуальные машины с необходимыми функциями и в том числе почтовый сервер. Такой подход дает дополнительную гибкость при проведении экспериментов и распределении ресурсов, а в случае чего виртуальные машины можно легко перенести на другое железо. Если нет особых требований к скорости работы, то для компа можно взять обычный HDD, т.к. от разделов подкачки виртуальных машин б/ушный SSD может быстро деградировать. Либо делать виртуальные машины без swap. Либо ставить два диска: основной диск виртуальной машины живет на SSD, а раздел подкачки на HDD. Компьютер я выбрал HP ProDesk 600 G2 SFF с процессором i5-6500: компактный корпус, достаточно низкое энергопотребление и ESXi на него устанавливается как родной. Все это хозяйство в режиме простоя потребляет 25 Вт, под нагрузкой 40-45 Вт. В частных объявлениях такой комп вполне реально найти за вменяемые деньги.

В частных объявлениях такой комп вполне реально найти за вменяемые деньги.

ESXi устанавливается со всеми настройками по умолчанию, затем сетевому интерфейсу присваивается статический IP. Более подробно и с картинками см. здесь.

Связь, электричество, бэкапы

Дома, в отличие от датацентра возможны перебои электричества, поэтому нужен ИБП с батареей на несколько часов работы сервера и роутера. От этого же электричества зависит работа оборудования внутридомового провайдера, поэтому ИБП для домашнего сервера не решает проблему отключения провайдерского оборудования и интернета вместе с электричеством. Получается, что на домашний роутер должно быть заведено два провайдера: основной (например, по витой паре или оптике) и резервный (через LTE модем). В разных роутерах процесс настройки выглядит по разному, но суть не меняется. Для резервного интернет-канала я взял LTE модем Huawei E3372-320. Свисток хорош тем, что есть в свободной продаже в разлоченном виде и он оснащен разъемами для внешних антенн, что в некоторых ситуациях может сильно улучшить качество связи.

Однако, с двумя провайдерами у вас будет два разных серых IP адреса, а почтовому серверу нужно нормальное доменное имя и по хорошему белый IP. Выход из ситуации у меня такой: арендуется виртуальный сервер (VPS) за границей, на нем настраивается VPN-сервер, а на почтовом сервере настраивается туннель до VPS. Кроме того, туннель можно поднять прямо с домашнего роутера (если он умеет) и таким образом ликвидируется сразу два зайца: мы получаем статический белый IP не зависящий от локальных провайдеров, а после тюнинга маршрутизации на роутере ‒ централизованный обход блокировок Роскомпозора для всех устройств домашней сети. Схема получается примерно такая:

Будет не очень весело, если жесткий диск домашнего сервера неожиданно накроется вместе со всей почтой. Поэтому необходимость бэкапов сервера даже не обсуждается. О настройке бэкапов поговорим в конце статьи.

Условные обозначения

В статье будут содержаться примеры конфигурации, в которых вам потребуется заменить некоторые значения на свои:

Hostname (имя компьютера) почтового сервера ‒ mail

Домен ‒ example.

com

comIP адрес VPS сервера ‒ 1.2.3.4

Локальная домашняя сеть 192.168.1.0 с маской /24 (255.255.255.0) и шлюзом 192.168.1.1

IP адрес почтового сервера в локальной сети ‒ 192.168.1.3

Внутри VPN тунеля IP адрес VPN сервера 192.168.77.1, IP адрес VPN клиента 192.168.77.3

Арендуем VPS, настраиваем VPN сервер

Есть куча разных VPS провайдеров, я выбрал vps2day.com, потому что они не просят персональные данные при регистрации, платить можно криптой, можно выбрать страну, где разместить сервер. Для целей VPN будет достаточно VPS в базовой конфигурации, который обойдется в 5 €/месяц. Сперва я зарегистрировал почтовый ящик на protonmail’e, а затем на него оформил аккаунт в vps2day, закинул крипту и арендовал VPS. В качестве ОС я выбрал Debian 10, через несколько минут после оформления аренды на почту приходит отбойник с IP адресом сервера и учетными данными для SSH подключения.

Логинимся, обновляемся:

apt update && apt upgrade

В качестве решения для VPN я выбрал Wireguard, но для установки на Debian 10 надо добавить его репозиторий в apt:

echo 'deb http://deb.debian.org/debian buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list apt update apt install wireguard

Создаем каталог для файлов конфигурации (если его вдруг нет), назначаем права доступа туда, переходим в него и генерируем закрытый и открытый ключи:

mkdir /etc/wireguard chmod 700 /etc/wireguard cd /etc/wireguard wg genkey | tee privatekey | wg pubkey > publickey

На выходе получим два файла: privatekey с закрытым ключом и publickey с открытым ключом. Создаем файл конфигурации /etc/wireguard/wg0.conf вида:

[Interface] PrivateKey = сюда вставляем значение ключа из файла privatekey Address = 192.168.77.1/24 ListenPort = 51820 MTU = 1380

Чуть позже мы дополним этот файл, а пока едем дальше.

Регистрация домена, настройка DNS

При регистрации домена в зоне .RU нужно предоставлять паспортные данные, а делать этого не очень хочется… В международной зоне список необходимых для регистрации данных скромнее. Для регистрации можно указать все тот же ящик с protonmail’a. В качестве примера представим, что мы зарегистрировали домен example.com.

Для регистрации можно указать все тот же ящик с protonmail’a. В качестве примера представим, что мы зарегистрировали домен example.com.

В редакторе DNS зоны нужно добавить «А» запись с именем mail и с указанием на внешний IP нашего почтового сервера, коим будет являться арендованный VPS:

Запись «MX» с приоритетом 10 и указанием на mail.example.com:

Запись «TXT» с SPF v=spf1 ip4:1.2.3.4 mx ~all :

Запись «TXT» DMARC v=DMARC1; p=reject; adkim=s; aspf=s; pct=100; :

Создание виртуальной машины

На ESXi создаем виртуальную машину (ВМ). Диск почтового сервера будем шифровать, поэтому нужно учесть один нюанс. По умолчанию гипервизор создает swap файл, равный размеру оперативной памяти виртуальной машины в каталоге ВМ. Таким образом есть вероятность, что ключ шифрования диска, хранимый в памяти ВМ во время работы окажется в swap файле на гипервизоре, что совсем не здорово. Чтобы этого не случилось, в настройках виртуальной машины нужно зарезервировать всю отведенную под ВМ оперативную память, тогда swap файл будет нулевой длины.

Установка системы и начальная конфигурация

В гостевой ОС вполне можно отказаться от раздела подкачки, особенно если назначить ВМ достаточное количество оперативки, а datastore гипервизора находится на SSD. Я взял Debian 10, процесс установки полностью стандартный за исключением разметки диска. Имя сервера задаем mail, домен example.com. Система ставится в минимальной конфигурации. В разметке дисков я сделал первый раздел под /boot и второй раздел с шифрованием:

После установки системы я делаю несколько базовых вещей. Удаляю созданного при установке пользователя командой deluser <username> --remove-home.

Задаю статический адрес, если это не было сделано во время установки. Для этого правим файл /etc/network/interfaces. Обратите внимание, что сетевой адаптер вашего сервера может называться по другому, в моем примере ens192. Секция файла с настройкой сетевого адаптера должна получиться такой:

allow-hotplug ens192

iface ens192 inet static

address 192. 168.1.3/24

gateway 192.168.1.1

168.1.3/24

gateway 192.168.1.1Для применения изменений выполняем команду (не забываем здесь заменить название сетевого интерфейса на свое):

ifdown ens192 && ifup ens192

Чтобы не углубляться в настройку домашних роутеров, VPN туннель мы будем делать сразу с почтового сервера до VPS и завернем туда весь трафик. Поэтому имеет смысл поменять DNS сервера на публичные. Для этого правим файл

/etc/resolv.conf, конечный вид которого примет вид:nameserver 1.1.1.1 nameserver 1.0.0.1

IPv6 я тоже отключаю, для этого в конец файла /etc/sysctl.conf добавляю строку:

net.ipv6.conf.all.disable_ipv6 = 1

Чтобы параметр применился выполняем команду:

sysctl -p

Проверить, отключился ли IPv6 довольно легко. Для этого нужно просмотреть вывод нижеследующей команды на наличие ipv6 адресов:

ip a

Устанавливаем ssh и wget:

apt install ssh wget

Включаю логин по паролю для root по SSH, для этого в файле /etc/ssh/sshd_config добавляем строку PermitRootLogin yes. Применяем изменения:

Применяем изменения:

service ssh restart

Коннектимся к серверу по ssh и едем дальше.

Настройка VPN подключения

Устанавливаем wireguard на почтовом сервере так же как это делали на VPS несколькими шагами выше:

echo 'deb http://deb.debian.org/debian buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list apt update apt install wireguard mkdir /etc/wireguard chmod 700 /etc/wireguard cd /etc/wireguard wg genkey | tee privatekey | wg pubkey > publickey

Создаем файл конфигурации /etc/wireguard/wg0.conf следующего содержания:

[Interface] PrivateKey = значение ключа из файла privatekey Address = 192.168.77.3/32 MTU = 1380 [Peer] PublicKey = значение ключа из файла publickey с VPS сервера AllowedIPs = 0.0.0.0/0 Endpoint = 1.2.3.4:51820 PersistentKeepalive = 20

Теперь идем по SSH на VPS сервер и в файл конфигурации /etc/wireguard/wg0.conf добавляем:

# mail server [Peer] PublicKey = значение ключа из файла publickey с почтового сервера AllowedIPs = 192.168.77.3/32

На VPS сервере в файл /etc/sysctl.conf добавляем строку net.ipv4.ip_forward = 1, чтобы разрешить форвардинг трафика, а чтобы применить эту настройку без перезагрузки, даем команду sysctl -w net.ipv4.ip_forward = 1.

На VPS создаем небольшой скрипт фаерволла, который будет срабатывать при каждом включении сетевого адаптера. Создаем файл /etc/network/if-up.d/firewall, содержимое файла спрятал под спойлер.

#! /bin/sh EXT_IP="1.2.3.4" iptables -F iptables -X iptables -t nat -F iptables -t nat -X iptables -t mangle -F iptables -t mangle -X iptables -P INPUT DROP iptables -P FORWARD DROP iptables -P OUTPUT ACCEPT iptables -A INPUT -i lo -j ACCEPT # Разрешаем пинги в разумных пределах iptables -A INPUT -p icmp --icmp-type echo-request -j ACCEPT --match limit --limit 5/second iptables -A INPUT -p icmp --icmp-type echo-reply -j ACCEPT --match limit --limit 5/second # Разрешаем SSH iptables -A INPUT -d $EXT_IP -p tcp --dport 22 -j ACCEPT iptables -A INPUT -d 192.168.77.1 -p tcp --dport 22 -j ACCEPT # Established connections iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT # DNS iptables -A INPUT -i eth0 -p udp -d $EXT_IP --sport 53 -j ACCEPT # Wireguard iptables -A INPUT -i eth0 -d $EXT_IP -p udp --dport 51820 -j ACCEPT iptables -A FORWARD -i wg0 -j ACCEPT iptables -A FORWARD -o wg0 -j ACCEPT iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu # Выход в интернет для почтового сервера через VPS iptables -t nat -A POSTROUTING -s 192.168.77.3 -j SNAT --to-source $EXT_IP # Проброс портов к почтовому серверу через туннель iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 80 -j DNAT --to-destination 192.168.77.3 iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 443 -j DNAT --to-destination 192.168.77.3 iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 25 -j DNAT --to-destination 192.168.77.3 iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 587 -j DNAT --to-destination 192.168.

77.3 iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 143 -j DNAT --to-destination 192.168.77.3 iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 993 -j DNAT --to-destination 192.168.77.3

Не забываем сделать файл исполняемым командой chmod +x /etc/network/if-up.d/firewall

На VPS сервере запускаем wireguard:

systemctl enable wg-quick@wg0 systemctl start wg-quick@wg0

Возвращаемся на почтовый сервер и запускаем wireguard там:

systemctl enable wg-quick@wg0 systemctl start wg-quick@wg0

Состояние подключения можно посмотреть командой wg show. Если хоть какие-то данные в обоих направления пошли, значит все ОК и можно двигаться дальше:

Настройка почтового сервера

В интернете есть пара отличных гайдов по развертыванию почтового сервера на Debian: e-mail caramel и ispmail. Основная сложность настройки заключается в том, что нужно правильным образом сконфигурировать довольно много файлов и нигде не накосячить. Нужно настроить Apache, PostgreSQL, Postfix, Dovecot, rspamd, sieve, сгенерировать SSL сертификаты и DKIM, выставить права. Со знанием дела весь процесс занимает несколько часов, а у новичков может легко занять пару дней и не факт что все получится с первого раза.

Нужно настроить Apache, PostgreSQL, Postfix, Dovecot, rspamd, sieve, сгенерировать SSL сертификаты и DKIM, выставить права. Со знанием дела весь процесс занимает несколько часов, а у новичков может легко занять пару дней и не факт что все получится с первого раза.

По гайду «e-mail caramel» на выходе получается почтовый сервер с IMAP протоколом для клиентов с обязательным шифрованием STARTTLS и Nextcloud’ом в качестве webmail. Сервер убирает из писем мета-теги User-Agent и Received. Учет почтовых пользователей ведется в БД.

Чтобы не заниматься курением конфигов, а результат был предсказуем ‒ я сделал скрипт, который автоматизирует 90% всего процесса из вышеупомянутого гайда с некоторыми отличиями:

Я не хочу ставить на почтовый сервер ресурсоемкий Nextcloud, вместо него я буду использовать Rainloop

Подрежем еще несколько мета-тегов: X-Mailer, X-Originating-IP, X-PHP-Originating-Script, Mime-Version. При этом в оригинальном гайде фильтрация конфигурируется в master.

cf, а у меня в main.cf

cf, а у меня в main.cf

Скрипт устанавливает необходимые пакеты, конфигурирует apache, БД, конфигурирует почтовые службы и на выходе получается практически готовый к употреблению почтовый сервер. При этом я пока не стал включать в скрипт генерирование SSL и DKIM, сделаем это руками чуть ниже.

Скрипт пока не тестировался на корректность работы при многократном запуске. Если почтовый сервер у вас развернут как виртуальная машина, то перед выполнением лучше сделать снапшот ВМ.

Скачиваем и распаковываем скрипт:

wget https://github.com/alexmdv/mailserver-autosetup/archive/main.zip unzip main.zip chmod +x -R ./mailserver-autosetup-main cd ./mailserver-autosetup-main

Всего в каталоге 3 файла:

mailserver-setup.sh— основной скрипт конфигурирования сервераmailuser-addnew.sh— скрипт создания почтового юзераmailuser-setpass.sh— скрипт смены пароля для существующего почтового юзера

Запускаем mailserver-setup.. Скрипт попросит ввести следующие данные: имя хоста почтового сервера (в этом гайде это просто mail), имя домена, который был ранее зарегистрирован (например, example.com), IP адрес почтового сервера в локальной сети. Имя хоста + домен как раз образуют полное имя mail.example.com. По завершению работы скрипта почтовые сервисы остаются в выключенном состоянии, т.к. перед запуском надо сгенерировать SSL сертификаты и DKIM. Так же по завершению будет отображен админский пароль от БД. Этот пароль нужно вставить в скрипты  sh

shmailuser-addnew.sh и mailuser-setpass.sh вместо слова PASSWORD, см в файлах вторую строку:

#!/bin/bash pgadmpass="PASSWORD"

Генерирование сертификатов, завершение настройки

Генерируем SSL сертификат командой. Не забываем заменить example.com на свой домен:

certbot certonly --apache --agree-tos --email admin@example.com --no-eff-email --domain mail.example.com

Генерируем DKIM. В команде ниже вместе example. com ‒ ваш домен, а вместо 20210121 можно взять текущую дату (ггггммдд):

com ‒ ваш домен, а вместо 20210121 можно взять текущую дату (ггггммдд):

rspamadm dkim_keygen -b 2048 -d example.com -s 20210121 -k /var/lib/rspamd/dkim/example.com.20210121.key

Результатом выполнения команды будет такой текст:

20210121._domainkey IN TXT ( "v=DKIM1; k=rsa; " "p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAumOhUcY3anZV4tGF1+VsYDD9bTZ0rqiFCm8FPdDHVB0U+ZPfZ2Cxf+x+jIFYXfO/jWEoAw2uYFz3Mt1ImvRQzU9oMx0t/0HtMKS4m3AhOBM5SkkhvoAaJkoIt3gTQ4KQyiBsZemihAw6V/gsex8K6M76m4WkbT92+tg192EGXBUDo0k7kk1rDOld0G9X2P0IxkVfqKqfwg+fI+0Im" "AOFC1gBCIm18XPEGZA2oOoNbkWO95bD8Rj20yv8639bMA27+B08v4/aPXQb9HZLEwpsz8Qa/WgEZFGJzd6kUaYWHTfMmbgBXnET5N+tjXGvkjtnLbx25ru/PZTeckGjE/komQIDAQAB" ) ;

В файл /etc/rspamd/dkim_selectors.map нужно добавить дату, чтобы получилось примерно так:

example.com 20210121

Идем в редактор DNS зоны у регистратора, добавляем запись «TXT» с именем 20210121._domainkey и значением v=DKIM1; k=rsa; p=... Дата в имени у вас будет своя, параметры перечисляются без двойных кавычек. Примерно так:

Примерно так:

Тут есть нюанс. По умолчанию длина ТХТ записи может быть до 255 символов, а т.к. мы сгенерировали 2048 битный DKIM ключ, то его длина выходит за это ограничение и если вы внимательно посмотрите на результат генерации ключа, параметр p разбит на два, каждый из которых в своих двойных кавычках. Если регистратор поддерживает ТХТ записи большей длины, то две части можно просто схлопнуть, убрав кавычки. У GoDaddy, например, максимальная длина TXT записи 1024 символа. А если регистратор не поддерживает больше 255 символов, то ключ записывается в две ТХТ записи. Или можно сгенерировать более короткий ключ на 1024 бита.

Последнее что нужно сделать ‒ поправить файл /etc/postfix/master.cf. Необходимо раскомментировать строку:

#submission inet n - - - - smtpd

И 4 вложенных параметра, начинающихся на «-o». Двойной пробел перед ними нужно сохранить. Последний параметр, возможно нужно будет просто дописать. На всякий случай в архиве со скриптом приложен готовый к употреблению файл master.cf. Должно получиться так:

На всякий случай в архиве со скриптом приложен готовый к употреблению файл master.cf. Должно получиться так:

submission inet n - - - - smtpd -o syslog_name=postfix/submission -o smtpd_tls_security_level=encrypt -o smtpd_client_restrictions=permit_sasl_authenticated,reject -o cleanup_service_name=header_cleanup

Перезагружаем сервер.

Теперь заведем первый почтовый ящик. Для этого нужно воспользоваться скриптом mailuser-addnew.sh. Нужно будет ввести короткое имя (слово до @example.com), доменное имя (сам example.com) и пароль два раза. После этого можно попробовать настроить любой почтовый клиент используя созданную учетную запись.

В качестве примера пусть будет oleg@example.com. Для настройки почтового клиента набор параметров будет таким: почтовый адрес oleg@example.com, имя пользователя для IMAP и для SMTP так же oleg@example.com, сервер входящей почты IMAP mail.example.com, исходящей почты тоже mail.example. com, способ подключения везде STARTTLS.

com, способ подключения везде STARTTLS.

Для проверки корректности настройки DKIM и SPF, можно воспользоваться ресурсом https://dkimvalidator.com, отправив туда тестовое письмо и посмотрев отчет. Все проверки должны быть в статусе pass (пройдено).

Устанавливаем Rainloop webmail

Все необходимые php модули для Rainloop уже были установлены скриптом. Скачиваем актуальную версию проекта, распаковываем, задаем права, включаем vhost на веб-сервере:

wget http://www.rainloop.net/repository/webmail/rainloop-community-latest.zip

unzip rainloop-community-latest.zip -d /var/www/webmail

cd /var/www/webmail

chmod 644 .

find . -type d -exec chmod 755 {} \;

find . -type f -exec chmod 644 {} \;

chown -R www-data:www-data .

a2ensite webmail

service apache2 reloadЛогинимся в админку rainloop по адресу https://mail.example.com/?admin с логином admin и паролем 12345. Пароль естественно надо будет сменить, это делается в разделе Security.

Далее добавляем наш почтовый сервер. Идем в раздел Domains, отключаем все прочие почтовые сервера и жмем по кнопке Add Domain:

Вводим параметры нашего домена и жмем Add:

Дополнительно в закладке Login можно так же указать домен:

Теперь можно пробовать заходить в webmail https://mail.example.com используя короткое имя пользователя (без @example.com):

Интерфейс выглядит лаконично, работает быстро, есть возможность настроить внешний вид под себя.

В качестве небольшого тюнинга безопасности Apache добавим пару строк в файл /etc/apache2/apache2.conf. Это скроет данные о версии веб-сервера:

ServerSignature Off ServerTokens Prod

Для применения изменений перезагрузим Apache командой service apache2 reload.

phpPgAdmin

В БД mail_server есть три основные таблицы: alias, sharedmail_boxes, users. Все пользователи с хешами паролей хранятся в users. С помощью таблицы alias можно сделать псевдонимы к уже существующим почтовым ящикам, а с помощью таблицы shared_mailboxes можно сделать доступ к определенным ящикам для нескольких людей. Вход в phpPgAdmin по адресу http://локальный-ip-адрес-сервера/phppgadmin с логином postgres и паролем, который был сгенерирован скриптом.

Вход в phpPgAdmin по адресу http://локальный-ip-адрес-сервера/phppgadmin с логином postgres и паролем, который был сгенерирован скриптом.

Если нет нужды ковырять таблицы, то можно отключить сайт с phpPgAdmin вообще:

a2dissite lanhost service apache2 reload

Бэкапы

Так как почтовый сервер я делал для себя и очень ограниченного круга людей, то много пространства серверу не нужно, емкость всего диска 20 Гб. Схема резервного копирования такая: один раз бэкапится виртуальная машина почтового сервера целиком, чтобы случае чего не настраивать сервер заново. А во вне делается бэкап почтового каталога. Естественно все бэкапы шифруем. Для копий каталога отлично подойдет VPS, у которого целых 25 Гб пространства, бэкапить буду с помощью restic. Но прежде надо настроить ssh подключение до VPS по сертификату.

На почтовом сервере генерируем RSA ключ, на все вопросы мастера просто жмем Enter:

ssh-keygen -t rsa -b 4096

Копируем открытый ключ на VPS:

cat ~/.ssh/id_rsa.pub | ssh root@192.168.77.1 "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

Устанавливаем Restic

apt install restic

Создаем репозиторий (копии будут храниться на VPS в каталоге /mnt/mserv-bkp):

restic -r sftp:192.168.77.1:/mnt/mserv-bkp init

Выполнение команды может занять несколько минут, в конце попросят придумать пароль для шифрования репозитория. Чтобы автоматизировать процесс создания резервных копий, создадим файл с переменными /root/.restic следующего содержания:

export RESTIC_REPOSITORY="sftp:192.168.77.1:/mnt/mserv-bkp" export RESTIC_PASSWORD="Пароль придуманный на прошлом шаге"

Подхватываем файлик:

source /root/.restic

Попробуем выполнить резервное копирование почтового каталога:

restic backup /var/vmail

Проверяем, что в репозитории что-то появилось:

restic snapshots

Если есть наш только что созданный снапшот, то двигаемся дальше. Создаем файл

Создаем файл /etc/root/restic с содержимым:

#!/bin/bash source /root/.restic restic backup /var/vmail

Делаем его исполняемым:

chmod +x /root/restic

И добавляем в /etc/crontab на запуск раз в сутки:

0 1 * * * root /root/restic

Заключение

Теперь настройку почтового сервера можно считать полностью завершенной.

Как видно, владение своим почтовым сервером стоит некоторых денег. Цена складывается из оплаты регистрации домена, аренды VPS, оплаты второго провайдера дома и в конце концов электричества. В моем случае получается в районе 950 ₽ в месяц за всё. С другой стороны резервный интернет канал и VPN будут полезны для всей домашней сети, но об этом мы поговорим в следующий раз.

Спасибо, что дочитали. Комментарии, вопросы, замечания и пожелания приветствуются!

Оригинал статьи в моем блоге.

Профессиональный маркетинг по электронной почте для всех

Маркетинг за пределами электронная почтаАдрес электронной почты

Попробуйте нас бесплатно | Кредитная карта не требуется | Отменить в любое время- Маркетинг по электронной почте

- Конструктор сайтов

- Автоматизация маркетинга

- Электронная торговля

Маркетинг

Доверие больших и малых брендов

Решения для электронного маркетинга для

что вам нужноВыведите свой бизнес в Интернет

Набор бесплатных маркетинговых инструментов, предназначенных для продвижения вашего бизнеса в Интернете и подпитки его потоком новых потенциальных клиентов.

УЗНАТЬ БОЛЬШЕ Бесплатный план для новых компаний

Расширьте свою аудиторию

Найдите новых клиентов и создайте свой список адресов электронной почты с помощью инструментов генерации потенциальных клиентов, которые превращают анонимные связи в лояльных поклонников.

УЗНАТЬ БОЛЬШЕ Более 1 000 000 лидов генерируется ежемесячноВзаимодействуйте с клиентами

Оставайтесь на связи со своими клиентами и потенциальными клиентами с помощью целевого онлайн-общения, которое конвертирует.

УЗНАТЬ БОЛЬШЕ Более 764 556 063 электронных письма доставляются еженедельноУвеличивайте онлайн-продажи

Продвигайте свой бизнес в сфере электронной коммерции и предоставляйте услуги, которые превращают посетителей магазина в постоянных клиентов.

УЗНАТЬ БОЛЬШЕ Тысячи транзакций Обрабатываются ежедневно

Персонализированные инструменты для

кто вы+ 23 дополнительных функции для запуска ваших кампаний

Непревзойденная цена на программное обеспечение для маркетинга по электронной почте Планы и функции, расширяющие возможности вашего бизнеса на каждом этапе его развития.

БЕСПЛАТНО

Разработано для компаний, готовых легко выходить в Интернет.

$ 0

ПЛАТНЫЕ ПЛАНЫ

Стандартные планы с премиальными функциями для роста в Интернете, конвертации потенциальных клиентов и увеличения продаж.

Минимальный план начинается с

$ 13,30 /мес

MAX

2Индивидуальное решение со специальной поддержкой и функциями для увеличения прибыли.

Индивидуальное ценообразование

Присоединяйтесь к

Более 100 000 компаний уже растущих вместе с намиМы являемся глобальной службой электронного маркетинга, позволяющей вам вести свой бизнес с помощью превосходного электронного маркетинга и других инструментов онлайн-маркетинга, необходимых для повышения рентабельности инвестиций. Сделайте следующий шаг вперед и присоединитесь к тысячам растущих компаний, привлекая аудиторию в Интернете по всему миру.

Электронные автоответчики намного проще в использовании

Автоответчики GetResponse намного проще в использовании, чем другие инструменты с более быстрой и действительно доступной круглосуточной службой поддержки клиентов.

Seth Mosley Full Circle Music

Лучше и дешевле, чем у конкурентов

Отличная платформа, легко создавать высококачественные электронные письма, целевые страницы, AR, формы, воронки.

Памела Мосс The Soul Guide IncОтличное обслуживание клиентов!

GetResponse дает мне возможность следить за новыми потенциальными клиентами и поддерживать их интерес к моему бренду.

Robert Waver Infusion MarketingЭлектронные автоответчики намного проще в использовании

Автоответчики GetResponse намного проще в использовании, чем другие инструменты с более быстрой и действительно доступной круглосуточной службой поддержки клиентов.

Сет Мосли Музыка полного кругаЛучше и дешевле, чем у конкурентов

Отличная платформа, легко создавать качественные электронные письма, целевые страницы, AR, формы, воронки.

Памела Мосс The Soul Guide IncGetResponse помогает мне вести мой бизнес

Я работаю с ними уже давно и никуда не ухожу.

Ник Нильссон BetterU, Inc. Мне нравится отслеживание, статистика и функции GetResponse.

Мне нравится отслеживание, статистика и функции GetResponse.Самая удобная автоматизация электронной почты

GetResponse обеспечивает лучшую автоматизацию и целевые страницы, что помогает мне больше сосредоточиться на нашем бизнесе, а не тратить время на разработку веб-страниц.

Dibyajyoti Saikia Hiedenberg IncЯ могу быстрее достигать своих целей

GetResponse помогает мне увеличить доходы, повысить качество обслуживания клиентов и продавать больше товаров и услуг. Мне действительно нравится это.

Мануэль Флауньякко Вендере ЭнергияДержите мой бизнес на связи с клиентами

GetResponse помогает моему бизнесу наладить связь со своей аудиторией четким и лаконичным способом. Это легко и просто, и если я застряну, я могу протянуть руку.

Никола Люси Женский принципМне нравится интерфейс GetResponse

GetResponse — это инструмент электронного маркетинга, который обязательно нужно попробовать.

Максим Амлен Fondation de la Géosophie Он предлагает множество функций на одной хорошо продуманной платформе.

Он предлагает множество функций на одной хорошо продуманной платформе.GetResponse помогает мне вести мой бизнес

Я работаю с ними уже давно и никуда не ухожу. Мне нравится отслеживание, статистика и функции GetResponse.

Ник Нильссон BetterU, Inc.

Полезные ресурсы для

с чего начать Когда мы вам понадобимся, мы здесь.Наша команда по работе с клиентами

всегда к вашим услугам.

Свяжитесь с нашей командой в любое время –

- мы полностью удалены

- мы говорим на 8 языках

- мы на 100% заинтересованы в вашем успехе

Smishing: Мошенничество с отслеживанием посылок

Последнее обновление Национальный Получали ли вы нежелательные мобильные текстовые сообщения с незнакомой или странной веб-ссылкой, которая указывает на то, что доставка USPS требует от вас ответа? Если вы никогда не подписывались на запрос отслеживания USPS для конкретной посылки, то не переходите по ссылке! Этот тип текстового сообщения является мошенничеством под названием смишинг.

Смишинг — это форма фишинга, в которой используется текстовое сообщение или номер телефона. Жертвы, как правило, получают вводящее в заблуждение текстовое сообщение, предназначенное для того, чтобы заставить получателя предоставить свою личную или финансовую информацию. Эти мошенники часто пытаются замаскироваться под государственное учреждение, банк или другую компанию, чтобы придать легитимность своим заявлениям. USPS использует 5-значные короткие коды для отправки и получения SMS на мобильные телефоны и с них.

Преступники хотят получить личную информацию (PII) о жертве, такую как: имена пользователей и пароли учетных записей, номер социального страхования, дату рождения, номера кредитных и дебетовых карт, личные идентификационные номера (PIN) или другую конфиденциальную информацию. Эта информация используется для совершения других преступлений, таких как финансовое мошенничество.

Почтовая служба предлагает бесплатные инструменты для отслеживания определенных посылок, но клиенты должны либо зарегистрироваться онлайн, либо инициировать текстовое сообщение и предоставить номер для отслеживания. USPS не взимает плату за эти услуги! USPS не будет отправлять клиентам текстовые сообщения или электронные письма, если клиент сначала не запросит услугу с номером отслеживания, , и он НЕ будет содержать ссылку. Итак, если вы не инициировали запрос на отслеживание конкретной посылки напрямую из USPS и он содержит ссылку: не переходите по ссылке!

USPS не взимает плату за эти услуги! USPS не будет отправлять клиентам текстовые сообщения или электронные письма, если клиент сначала не запросит услугу с номером отслеживания, , и он НЕ будет содержать ссылку. Итак, если вы не инициировали запрос на отслеживание конкретной посылки напрямую из USPS и он содержит ссылку: не переходите по ссылке!

Если вы подозреваете, что полученное вами текстовое сообщение подозрительно, но ожидаете посылку, не нажимайте никакие ссылки. Скорее сообщите об этом и посетите USPS.com со своего мобильного устройства или компьютера для отслеживания и дополнительных ресурсов.

Для получения дополнительной информации об этих услугах и других продуктах посетите страницу 9.0279 USPS TEXT TRACKING Часто задаваемые вопросы: https://www.usps.com/text-tracking/welcome.htm

Чтобы защитить себя и других от мошенничества потребителей, посетите нашу страницу предотвращения мошенничества: www. uspis .gov/tips-prevention/mail-fraud/ .

uspis .gov/tips-prevention/mail-fraud/ .

КАК СООБЩИТЬ О SMISHING, связанном с USPS:

Чтобы сообщить об SMISHING, связанном с USPS, отправьте электронное письмо по адресу spam@uspis.gov.

- Не нажимая на веб-ссылку, скопируйте текст подозрительного текстового сообщения и вставьте его в новое письмо.

- Укажите свое имя в электронном письме, а также прикрепите снимок экрана текстового сообщения с указанием номера телефона отправителя и даты отправки.

- Включите в свое электронное письмо любую соответствующую информацию, например: если вы нажали на ссылку, если вы потеряли деньги, если вы предоставили какую-либо личную информацию или если вы испытали какие-либо последствия для вашей кредитной истории или человека.

- Служба почтовой инспекции свяжется с вами, если потребуется дополнительная информация.

- Перешлите smishing/текстовое сообщение на номер 7726 (это поможет сообщить номер мошеннического телефона).

Жалобы на смишинг , не связанный с USPS , также можно направить любому из следующих правоохранительных органов Почтовой инспекционной службы США:

- • Переслать по номеру 7726 (это поможет сообщить о мошенническом телефонном номере) .

- • Федеральная торговая комиссия: ftc.gov/complaint .

- • Федеральное бюро расследований (ФБР), Центр жалоб на интернет-преступления (ic3) по телефону https://www.ic3.gov/complaint

Получали ли вы нежелательные мобильные текстовые сообщения, указывающие на то, что доставка USPS ожидает ваших действий, с нераспознанной веб-ссылкой, по которой нужно щелкнуть в теле сообщения? Не переходите по ссылке! Этот тип кампании является мошенничеством под названием смишинг.

- Think

Подтвердите личность отправителя и найдите время, чтобы спросить себя, почему отправитель запрашивает вашу информацию.

- Не отвечайте

И не переходите по ссылкам в текстовых сообщениях. Это может привести к установке вредоносных программ, переходу на поддельные веб-сайты, которые выглядят реальными, и к краже вашей информации.

- Отчет

Свяжитесь с банком, государственным учреждением или компанией, которую мошенник выдает себя за другого, чтобы они могли предупредить других и сотрудничать с правоохранительными органами для расследования этой деятельности.

- Удалить текстовые сообщения

Законные компании не будут просить вас подтвердить или предоставить личную информацию.

- Блокировка спам-сообщений

Позвоните в службу поддержки вашего оператора связи (обычно 611) и дайте указание «Блокировать все текстовые сообщения, отправляемые вам по электронной почте» и «Блокировать все мультимедийные сообщения, отправляемые вам по электронной почте». Вы также можете войти в свою учетную запись и активировать эти блоки там.

- Обращайтесь с вашей личной информацией как с наличными

Ваш номер социального страхования, номера кредитных карт и другая личная информация могут быть использованы для кражи ваших денег или открытия новых счетов на ваше имя без вашего ведома или согласия.

com

com debian.org/debian buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list

apt update

apt install wireguard

debian.org/debian buster-backports main contrib non-free' > /etc/apt/sources.list.d/buster-backports.list

apt update

apt install wireguard 168.1.3/24

gateway 192.168.1.1

168.1.3/24

gateway 192.168.1.1 168.77.3/32

168.77.3/32 168.77.1 -p tcp --dport 22 -j ACCEPT

# Established connections

iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

# DNS

iptables -A INPUT -i eth0 -p udp -d $EXT_IP --sport 53 -j ACCEPT

# Wireguard

iptables -A INPUT -i eth0 -d $EXT_IP -p udp --dport 51820 -j ACCEPT

iptables -A FORWARD -i wg0 -j ACCEPT

iptables -A FORWARD -o wg0 -j ACCEPT

iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

# Выход в интернет для почтового сервера через VPS

iptables -t nat -A POSTROUTING -s 192.168.77.3 -j SNAT --to-source $EXT_IP

# Проброс портов к почтовому серверу через туннель

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 80 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 443 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 25 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 587 -j DNAT --to-destination 192.168.

168.77.1 -p tcp --dport 22 -j ACCEPT

# Established connections

iptables -A INPUT -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

# DNS

iptables -A INPUT -i eth0 -p udp -d $EXT_IP --sport 53 -j ACCEPT

# Wireguard

iptables -A INPUT -i eth0 -d $EXT_IP -p udp --dport 51820 -j ACCEPT

iptables -A FORWARD -i wg0 -j ACCEPT

iptables -A FORWARD -o wg0 -j ACCEPT

iptables -A FORWARD -p tcp --tcp-flags SYN,RST SYN -j TCPMSS --clamp-mss-to-pmtu

# Выход в интернет для почтового сервера через VPS

iptables -t nat -A POSTROUTING -s 192.168.77.3 -j SNAT --to-source $EXT_IP

# Проброс портов к почтовому серверу через туннель

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 80 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 443 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 25 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 587 -j DNAT --to-destination 192.168. 77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 143 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 993 -j DNAT --to-destination 192.168.77.3

77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 143 -j DNAT --to-destination 192.168.77.3

iptables -t nat -A PREROUTING -d $EXT_IP -p tcp --dport 993 -j DNAT --to-destination 192.168.77.3 cf, а у меня в main.cf

cf, а у меня в main.cf ssh/id_rsa.pub | ssh root@192.168.77.1 "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

ssh/id_rsa.pub | ssh root@192.168.77.1 "mkdir -p ~/.ssh && cat >> ~/.ssh/authorized_keys"

Мне нравится отслеживание, статистика и функции GetResponse.

Мне нравится отслеживание, статистика и функции GetResponse. Он предлагает множество функций на одной хорошо продуманной платформе.

Он предлагает множество функций на одной хорошо продуманной платформе.