Настройка РСЯ: пошаговая инструкция | K50

Настройка рекламы РСЯ из Яндекс.Директа — отличное дополнение к запуску контекстной РК на поиске. Так вы шире охватите целевую аудиторию и, как следствие, получите больше прибыли. Что такое РСЯ, как настраивать кампании под ее площадки — читайте в пошаговой инструкции.

Что такое РСЯ и как она работает

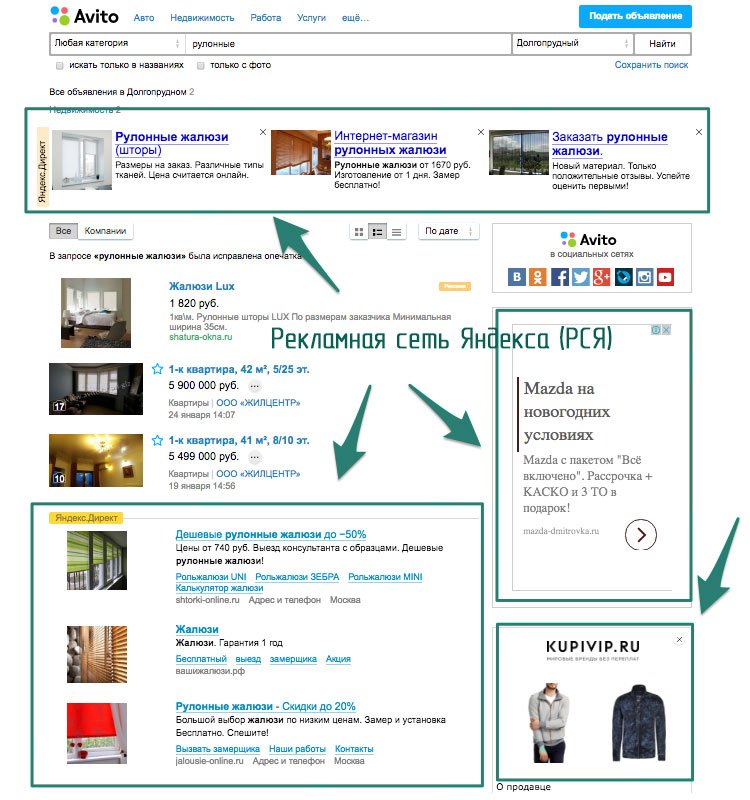

Рекламная сеть Яндекса (РСЯ) — это партнерская сеть, в которую кроме Яндекса входит множество различных популярных площадок, которые получают вознаграждение за размещение рекламы. Сайты, сервисы, приложения (мобильные и Smart TV), даже цифровые наружные медиаборды — все это может стать потенциальным местом показа ваших объявлений. Настройка РСЯ происходит через Яндекс.Директ, как и создание обычной РК в поисковой выдаче.

Реклама в РСЯ позволит вам охватить бо́льшую аудиторию. Показать ваши объявления тем, кто редко заходит в браузер Яндекса или вовсе пользуется другим поисковиком. Ваши охваты значительно вырастут — согласно Яндекс. Справке, аудиторией РСЯ являются более 65 миллионов человек. И половина из них не пересекается с аудиторией поисковой системы.

Справке, аудиторией РСЯ являются более 65 миллионов человек. И половина из них не пересекается с аудиторией поисковой системы.

Примеры объявлений

РСЯ-реклама в статье на Яндекс.Дзен

РСЯ-реклама в окне Яндекс.Почты

Отличие РСЯ от контекстной рекламы

Настройка РСЯ в Директе включает поведенческий и/или тематический таргетинг. Например, человек недавно интересовался каким-либо продуктом (искал его в поиске) или читал о нем тематическую статью. Потенциально он заинтересован в покупке, но не готов совершить покупку прямо сейчас. Тут его и “догоняют” ваши объявления, чем бы он ни пользовался — сайтами, сервисами или мобильными приложениями.

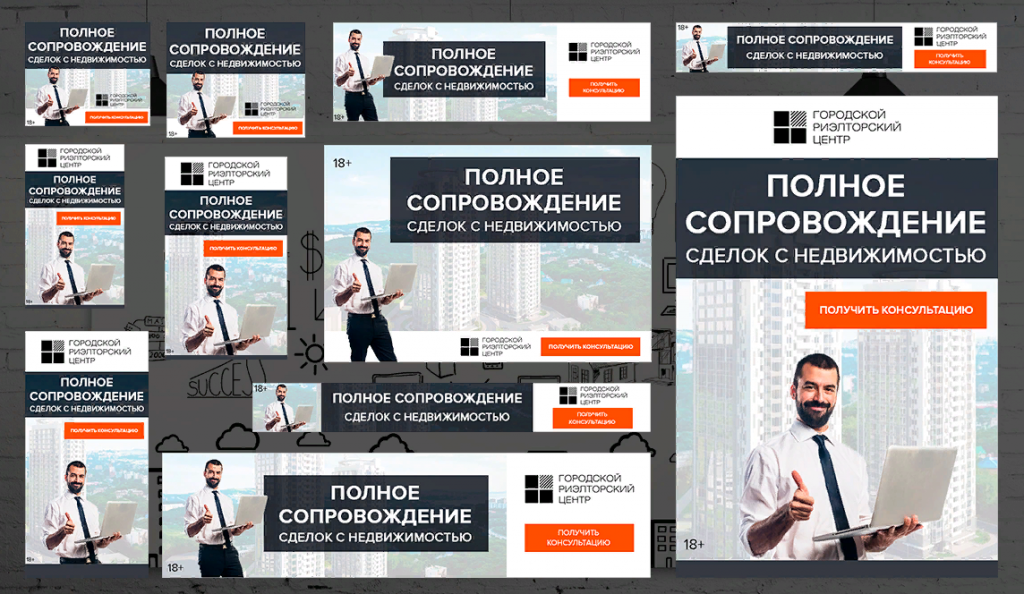

Другой пример — маркетолог изучил целевую аудиторию товара и заключил, что это мужчины-программисты из Москвы в возрасте 30-35 лет. Он проводит настройку рекламной компании РСЯ — и объявления на различных площадках встречают потенциальных покупателей. Эти пользователи не такие «теплые», как те, кого приводит контекстная реклама (в случае с контекстом люди сами ищут товар / услугу в поиске в конкретный момент времени). Поэтому объявления для рекламной сети должны быть более креативными и привлекающими внимание.

Эти пользователи не такие «теплые», как те, кого приводит контекстная реклама (в случае с контекстом люди сами ищут товар / услугу в поиске в конкретный момент времени). Поэтому объявления для рекламной сети должны быть более креативными и привлекающими внимание.

Какие результаты может дать РСЯ

- Увеличение охватов вашей рекламы — и, как следствие, больше конверсий из пользователей в клиенты / покупатели.

- Создание РСЯ-кампаний может открыть для вас новый относительно недорогой источник продвижения, так как стоимость перехода во многих нишах очень низкая (гораздо ниже, чем в поиске Яндекса). Но и конверсия там тоже ниже, это важно учитывать.

- Увеличение целевого трафика, так как настройки РСЯ гибкие. Благодаря таргетингу легче попасть в ЦА по социально-демографическим признакам.

- Разнообразие форматов (графика, видео, смарт-баннеры) позволяет создавать запоминающиеся креативы и выделяться среди конкурентов.

Настройка рекламы в РСЯ: пошагово

Далее мы расскажем о самостоятельной пошаговой настройке рекламы для площадок РСЯ в Яндекс.

Создание кампании

Настройка РСЯ начинается с создания кампании. Делается это точно так же, как при запуске контекстной РК. Вам необходимо зайти в Яндекс.Директ, кликнуть на кнопку «+ Добавить» → «Кампанию». Затем — выбрать тип РК: текстово-графические объявления, медийная кампания, реклама мобильных приложений и так далее.

Создание рекламной кампании в Директе

Первый этап называется «Настройка кампании». Здесь нужно будет дать РК название, указать ссылку на продвигаемый сайт. Добавить счетчик Яндекс.Метрики. Указать ключевые цели. Назначить бюджетные ограничения, задать расписание показов и даты проведения РК. Здесь же можно настроить корректировки ставок и указать минус-слова для всей кампании сразу.

Настройка РСЯ

Подбор ключевых слов для РСЯ

При настройке рекламы РСЯ можно обойтись без подбора ключевых слов. В Яндекс.Директе есть опция автотаргетинга. При ее использовании сервис проанализирует объявление и страницу, на которую оно ведет, и сам подберет аудиторию. Рекомендуется прежде чем запустить с ней основную РК, потренируйтесь на тестовой.

Автотаргетинг включается на втором этапе создания кампании «Выбор аудитории». Просто переведите ползунок в положение «Включено».

Настройка автотаргетинга в РК для РСЯ

Если вы решили все же подобрать ключевые фразы для настройки рекламной компании РСЯ — действуйте так же, как если бы это была обычная РК. Подбирайте маски в соответствии с тематикой целевой страницы. А вот парсить множество ключей для рекламной сети не имеет смысла.

Группировка ключей

- Проведите кластеризацию запросов как при запуске обычной РК. На одну целевую страницу — один кластер. Убедитесь, что слова из разных групп не пересекаются друг с другом — и по форме, и по смыслу. Иначе ваши объявления начнут конкурировать друг с другом.

- Используйте высокочастотные и среднечастотные ключи (в них обычно входит по два-три слова). Остальные дадут в РСЯ слишком маленькие охваты.

- Попробуйте добавить к семантике запросы, начинающиеся со слова «как». Это расширит охваты — если ваш продукт решает какую-то проблему или нужен для какого-то действия.

Метрика

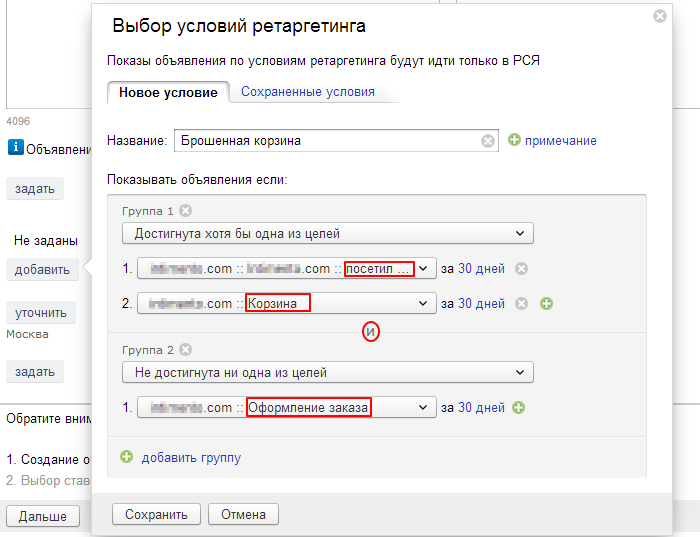

Здесь же, на втором шаге настройки рекламы РСЯ, подключаются аудитории для таргетинга. Сегменты ЦА можно собрать и сохранить в Яндекс.Метрике — они автоматически подтянутся в Директ. Для того чтобы включить аудитории в свою РК, нажмите на кнопку «+ Добавить условие» в разделе «Ретаргетинг и подбор аудитории». В появившемся окне «Новое условие ретаргетинга и подбора аудитории» выберите один или несколько сегментов, нажмите «Сохранить».

Для того чтобы включить аудитории в свою РК, нажмите на кнопку «+ Добавить условие» в разделе «Ретаргетинг и подбор аудитории». В появившемся окне «Новое условие ретаргетинга и подбора аудитории» выберите один или несколько сегментов, нажмите «Сохранить».

Подключение сегментов ЦА из Метрики

Заголовки для объявлений

Третий шаг настройки рекламной кампании для РСЯ в Директе называется «Добавление объявлений». Создание объявления начинается с выбора формата — текстово-графический, мобильный формат, картинка и видео. В первых двух требуется ввести заголовок. Он должен содержать в себе название товара / услуги, привлекать внимание (информацией о скидках, акциях и так далее) и быть кратким — не более 35 символов. Опционально можно ввести дополнительный заголовок.

Форма создания объявления в Яндекс.Директ

Текст объявления

Далее при создании РСЯ-кампании под заголовком объявления нужно указать его текст. В нем должен быть однозначно указан объект рекламы (услуга / товар). Не допускаются грубые и жаргонные выражения, контактная информация — номер телефона, почта и так далее. Лучше не использовать слова в превосходной и сравнительной степени. Объем текста — не более 81 символа. Чтобы ваше объявление прошло модерацию с первого раза, рекомендуем ознакомиться с Яндекс.Справкой по оформлению объявлений.

В нем должен быть однозначно указан объект рекламы (услуга / товар). Не допускаются грубые и жаргонные выражения, контактная информация — номер телефона, почта и так далее. Лучше не использовать слова в превосходной и сравнительной степени. Объем текста — не более 81 символа. Чтобы ваше объявление прошло модерацию с первого раза, рекомендуем ознакомиться с Яндекс.Справкой по оформлению объявлений.

Контакты в объявлении

Далее идет раздел «Контакты в объявлении». Здесь можно привязать информацию о своей организации из Яндекс.Справочника к объявлению. Для этого нажмите «+ Добавить организацию» и выберите свою компанию в появившемся списке. Если это окно пустое, нажмите на кнопку «+ Создать организацию». Заполните все необходимые поля и нажмите «Сохранить». Автоматически к тексту РСЯ-рекламы будут добавлены номер телефона, адрес и ссылка на сайт компании.

Добавление организации к объявлению

Ссылка на ваш сайт

Здесь же нужно добавить URL, по которому пользователь будет переходить с объявления на целевую страницу. Не забудьте снабдить ссылку UTM-меткой. По ней можно будет отследить, сколько конверсий принесла вам эта РСЯ-реклама. Быстро сгенерировать нужное количество UTM-меток вам поможет сервис K50:Оптимизатор.

Не забудьте снабдить ссылку UTM-меткой. По ней можно будет отследить, сколько конверсий принесла вам эта РСЯ-реклама. Быстро сгенерировать нужное количество UTM-меток вам поможет сервис K50:Оптимизатор.

Цена товара/услуги в объявлении

Указывать ли цену на услугу / товар в объявлении при настройке рекламы в РСЯ — зависит от вашей ниши. В определенных случаях открыто указанная цена привлекает потенциальных покупателей. Также при указании стоимости продукта ваше объявление попадет в товарную галерею.

Добавление цены при создании объявления

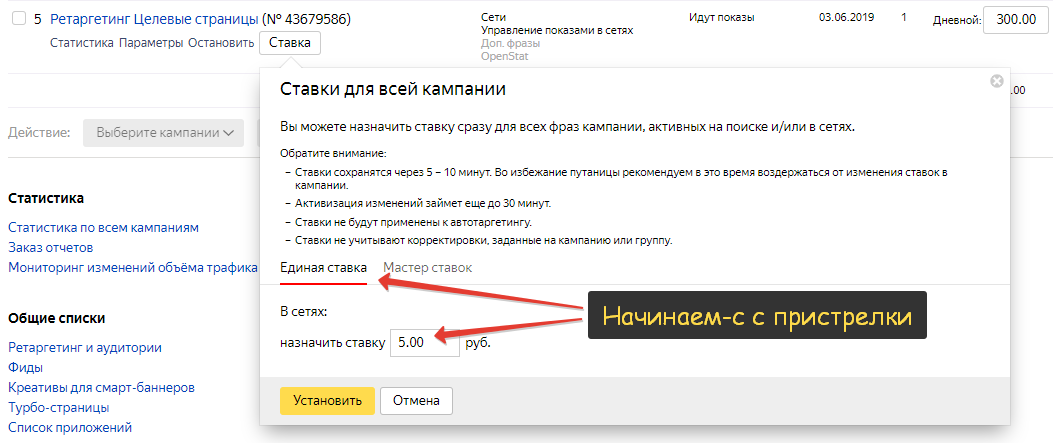

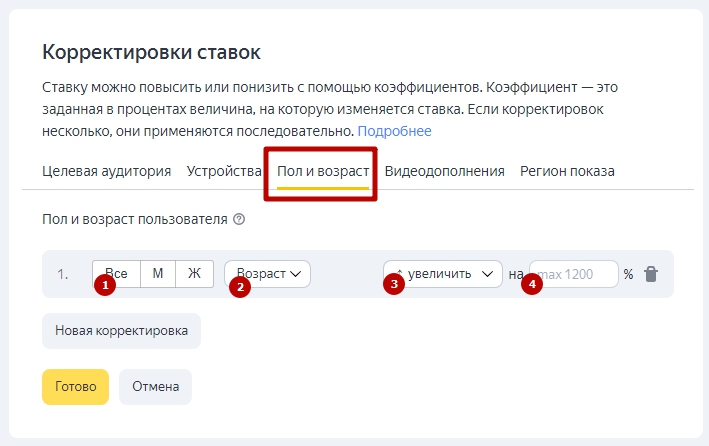

Назначение ставки

После настройки РСЯ-объявлений и пополнения счета аккаунта Директа можно перейти к назначению ставок. Управление ставками бывает ручным и автоматическим — при помощи сервисов-автобиддеров. Если вы хотите назначать ставки самостоятельно, откройте редактирование кампании и в разделе «Корректировки ставок» нажмите «+ Новая корректировка».

Корректировка ставок в Яндекс. Директ

Директ

При выборе ручной стратегии процессу управления ставками придется уделять много времени. Регулярно отслеживать позиции и статистику по объявлениям, заходить в настройки и самостоятельно менять ставки. Эти процессы можно автоматизировать с сервисом K50:Оптимизатор. Он будет управлять ставками в автоматическом режиме по заданным вами правилам.

Расписание показов

В режиме редактирования кампании также можно настроить расписание показов РСЯ-объявлений. Здесь можно выбрать страну, город и часовой пояс. Настроить дни и время показа. Поставить демонстрацию объявлений в рабочие, выходные, праздничные дни и прочее.

Настройка расписания показов в Директе

География

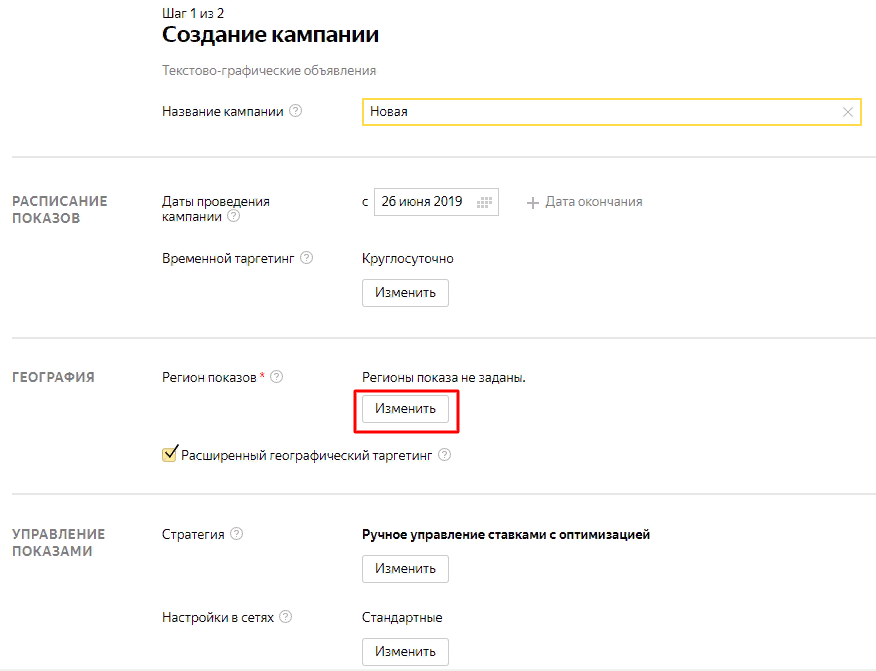

Регион показа задается на первом этапе настройки рекламы в РСЯ. Однако в любой момент его можно изменить в режиме редактирования РК — в разделе «Регионы показа».

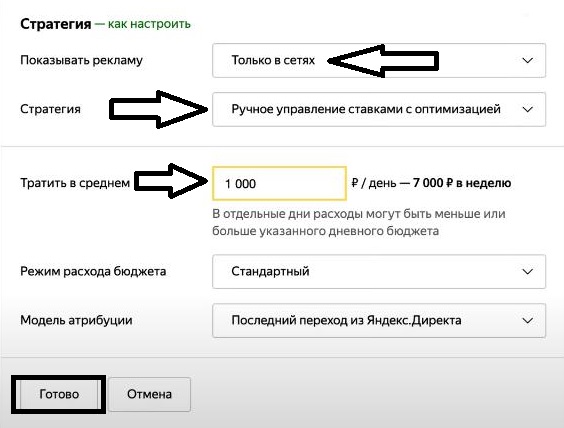

Управление показами

Управление показами может быть ручным или автоматическим.

Управление показами РСЯ-объявлений

Уведомления

Чтобы всегда быть в курсе изменений в вашей РСЯ-кампании, настройте отправку уведомлений на номер телефона и электронную почту. Это можно сделать в разделе «Уведомления» в режиме редактирования РК.

Настройка отправки уведомлений в Директе

Специальные настройки

Минус-фразы

Минус-фразы — это ключи, по которым показ объявлений не желателен. Вы можете добавить их как на первом этапе настройки рекламы в РСЯ, так и после — в режиме редактирования РК. Однако не рекомендуется добавлять в этот список слишком много ключевых фраз — таким образом вы можете отсечь потенциальную целевую аудиторию.

Визитка

Виртуальная визитка увеличивает охваты РСЯ-рекламы. Это карточка с названием организации, данными контактного лица, номером телефона компании, электронным и физическим адресами. Автоматически появляется у всех объявлений.

Это карточка с названием организации, данными контактного лица, номером телефона компании, электронным и физическим адресами. Автоматически появляется у всех объявлений.

Настройка виртуальной визитки в Яндекс.Директ

Остановка объявлений

Остановка объявлений в РСЯ может произойти по расписанию, по истечении рекламного бюджета или при выборе такого действия вручную. Чтобы остановить РК, нажмите на кнопку «Остановить показы» на уровне кампании.

Кнопка принудительной остановки показов объявлений

Видеообъявления

РСЯ-реклама может быть не только в текстово-графическом формате, но и в формате видеобъявления. Максимальная длина ролика 15 секунд. Доступен в кампаниях Яндекс.Директ «Текстово-графические объявления» и «Реклама мобильных приложений».

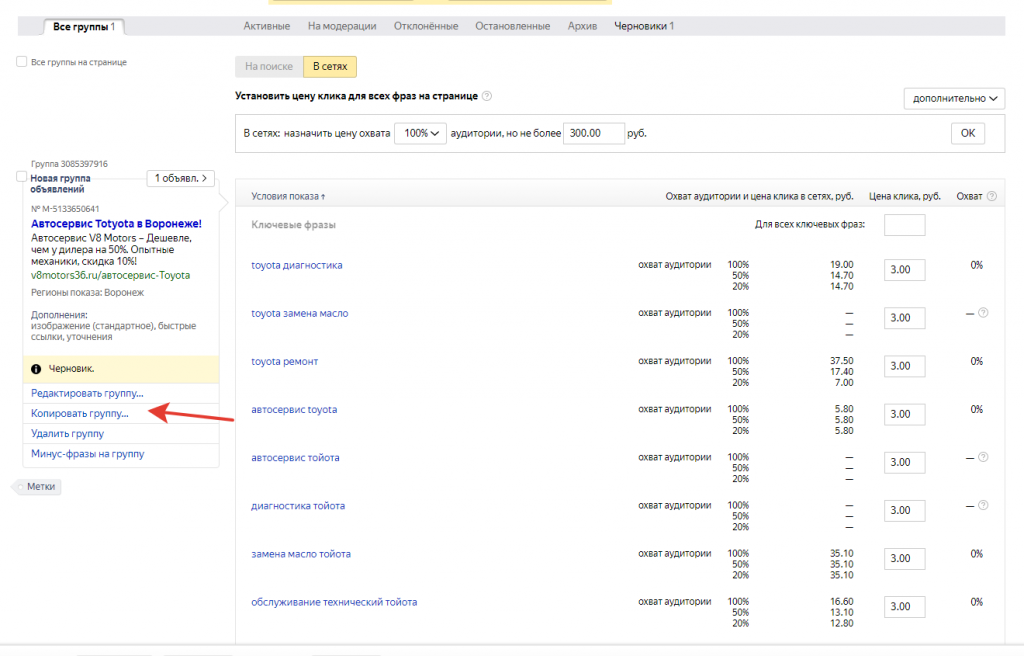

Создание группы объявлений

Внутри одной РСЯ-кампании можно создавать несколько групп объявлений (так же, как и внутри контекстной РК). Для этого на уровне кампании нажмите на кнопку «Добавить группу объявлений».

Для этого на уровне кампании нажмите на кнопку «Добавить группу объявлений».

Кнопка создания группы объявлений в Директе

Настройка РСЯ: пошаговая инструкция | K50

Настройка рекламы РСЯ из Яндекс.Директа — отличное дополнение к запуску контекстной РК на поиске. Так вы шире охватите целевую аудиторию и, как следствие, получите больше прибыли. Что такое РСЯ, как настраивать кампании под ее площадки — читайте в пошаговой инструкции.

Что такое РСЯ и как она работает

Рекламная сеть Яндекса (РСЯ) — это партнерская сеть, в которую кроме Яндекса входит множество различных популярных площадок, которые получают вознаграждение за размещение рекламы. Сайты, сервисы, приложения (мобильные и Smart TV), даже цифровые наружные медиаборды — все это может стать потенциальным местом показа ваших объявлений. Настройка РСЯ происходит через Яндекс.Директ, как и создание обычной РК в поисковой выдаче.

Реклама в РСЯ позволит вам охватить бо́льшую аудиторию. Показать ваши объявления тем, кто редко заходит в браузер Яндекса или вовсе пользуется другим поисковиком. Ваши охваты значительно вырастут — согласно Яндекс.Справке, аудиторией РСЯ являются более 65 миллионов человек. И половина из них не пересекается с аудиторией поисковой системы.

Показать ваши объявления тем, кто редко заходит в браузер Яндекса или вовсе пользуется другим поисковиком. Ваши охваты значительно вырастут — согласно Яндекс.Справке, аудиторией РСЯ являются более 65 миллионов человек. И половина из них не пересекается с аудиторией поисковой системы.

Примеры объявлений

РСЯ-реклама в статье на Яндекс.Дзен

РСЯ-реклама в окне Яндекс.Почты

РСЯ-реклама на сайте рецептов выпечки

Отличие РСЯ от контекстной рекламы

Настройка РСЯ в Директе включает поведенческий и/или тематический таргетинг. Например, человек недавно интересовался каким-либо продуктом (искал его в поиске) или читал о нем тематическую статью. Потенциально он заинтересован в покупке, но не готов совершить покупку прямо сейчас. Тут его и “догоняют” ваши объявления, чем бы он ни пользовался — сайтами, сервисами или мобильными приложениями.

Другой пример — маркетолог изучил целевую аудиторию товара и заключил, что это мужчины-программисты из Москвы в возрасте 30-35 лет. Он проводит настройку рекламной компании РСЯ — и объявления на различных площадках встречают потенциальных покупателей. Эти пользователи не такие «теплые», как те, кого приводит контекстная реклама (в случае с контекстом люди сами ищут товар / услугу в поиске в конкретный момент времени). Поэтому объявления для рекламной сети должны быть более креативными и привлекающими внимание.

Он проводит настройку рекламной компании РСЯ — и объявления на различных площадках встречают потенциальных покупателей. Эти пользователи не такие «теплые», как те, кого приводит контекстная реклама (в случае с контекстом люди сами ищут товар / услугу в поиске в конкретный момент времени). Поэтому объявления для рекламной сети должны быть более креативными и привлекающими внимание.

Какие результаты может дать РСЯ

- Увеличение охватов вашей рекламы — и, как следствие, больше конверсий из пользователей в клиенты / покупатели.

- Создание РСЯ-кампаний может открыть для вас новый относительно недорогой источник продвижения, так как стоимость перехода во многих нишах очень низкая (гораздо ниже, чем в поиске Яндекса). Но и конверсия там тоже ниже, это важно учитывать.

- Увеличение целевого трафика, так как настройки РСЯ гибкие. Благодаря таргетингу легче попасть в ЦА по социально-демографическим признакам.

- Разнообразие форматов (графика, видео, смарт-баннеры) позволяет создавать запоминающиеся креативы и выделяться среди конкурентов.

Настройка рекламы в РСЯ: пошагово

Далее мы расскажем о самостоятельной пошаговой настройке рекламы для площадок РСЯ в Яндекс.Директе. Прежде чем перейти к инструкции, убедитесь, что на продвигаемом сайте стоит счетчик Яндекс.Метрики, а в самом сервисе конкретно настроены цели и определены KPI. При необходимости установите коллтрекинг для отслеживания и анализа звонков. В этом вам поможет К50:Трекер.

Создание кампании

Настройка РСЯ начинается с создания кампании. Делается это точно так же, как при запуске контекстной РК. Вам необходимо зайти в Яндекс.Директ, кликнуть на кнопку «+ Добавить» → «Кампанию». Затем — выбрать тип РК: текстово-графические объявления, медийная кампания, реклама мобильных приложений и так далее.

Создание рекламной кампании в Директе

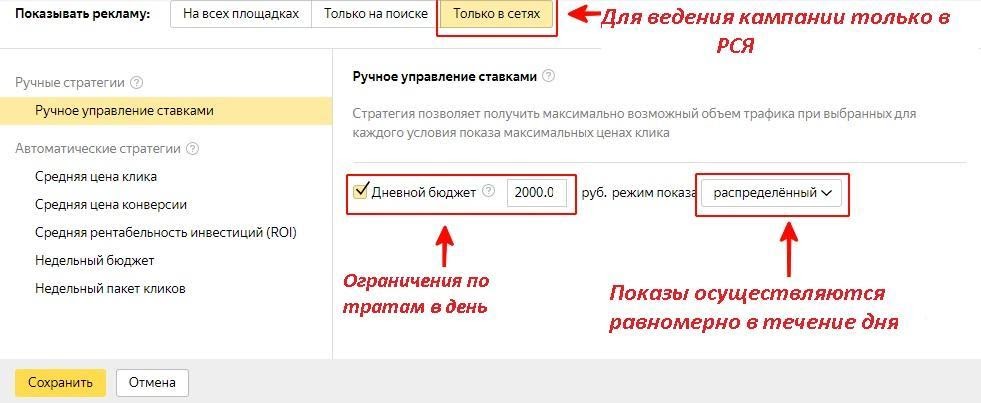

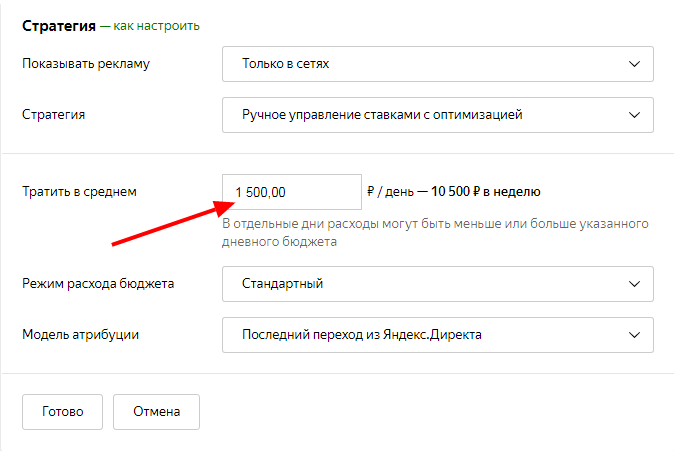

Первый этап называется «Настройка кампании». Здесь нужно будет дать РК название, указать ссылку на продвигаемый сайт. Добавить счетчик Яндекс.Метрики. Указать ключевые цели. Назначить бюджетные ограничения, задать расписание показов и даты проведения РК. Здесь же можно настроить корректировки ставок и указать минус-слова для всей кампании сразу. Не забудьте указать в стратегии «Показывать рекламу только в сетях» — иначе она уйдет на поиск.

Добавить счетчик Яндекс.Метрики. Указать ключевые цели. Назначить бюджетные ограничения, задать расписание показов и даты проведения РК. Здесь же можно настроить корректировки ставок и указать минус-слова для всей кампании сразу. Не забудьте указать в стратегии «Показывать рекламу только в сетях» — иначе она уйдет на поиск.

Настройка РСЯ

Подбор ключевых слов для РСЯ

При настройке рекламы РСЯ можно обойтись без подбора ключевых слов. В Яндекс.Директе есть опция автотаргетинга. При ее использовании сервис проанализирует объявление и страницу, на которую оно ведет, и сам подберет аудиторию. Рекомендуется прежде чем запустить с ней основную РК, потренируйтесь на тестовой.

Автотаргетинг включается на втором этапе создания кампании «Выбор аудитории». Просто переведите ползунок в положение «Включено».

Настройка автотаргетинга в РК для РСЯ

Если вы решили все же подобрать ключевые фразы для настройки рекламной компании РСЯ — действуйте так же, как если бы это была обычная РК. Подбирайте маски в соответствии с тематикой целевой страницы. А вот парсить множество ключей для рекламной сети не имеет смысла. Ключевики не играют там такой большой роли, как в контекстной рекламе. Поэтому можно не уделять им много времени и не составлять большое семантическое ядро.

Подбирайте маски в соответствии с тематикой целевой страницы. А вот парсить множество ключей для рекламной сети не имеет смысла. Ключевики не играют там такой большой роли, как в контекстной рекламе. Поэтому можно не уделять им много времени и не составлять большое семантическое ядро.

Группировка ключей

- Проведите кластеризацию запросов как при запуске обычной РК. На одну целевую страницу — один кластер. Убедитесь, что слова из разных групп не пересекаются друг с другом — и по форме, и по смыслу. Иначе ваши объявления начнут конкурировать друг с другом.

- Используйте высокочастотные и среднечастотные ключи (в них обычно входит по два-три слова). Остальные дадут в РСЯ слишком маленькие охваты.

- Попробуйте добавить к семантике запросы, начинающиеся со слова «как». Это расширит охваты — если ваш продукт решает какую-то проблему или нужен для какого-то действия.

Метрика

Здесь же, на втором шаге настройки рекламы РСЯ, подключаются аудитории для таргетинга. Сегменты ЦА можно собрать и сохранить в Яндекс.Метрике — они автоматически подтянутся в Директ. Для того чтобы включить аудитории в свою РК, нажмите на кнопку «+ Добавить условие» в разделе «Ретаргетинг и подбор аудитории». В появившемся окне «Новое условие ретаргетинга и подбора аудитории» выберите один или несколько сегментов, нажмите «Сохранить».

Сегменты ЦА можно собрать и сохранить в Яндекс.Метрике — они автоматически подтянутся в Директ. Для того чтобы включить аудитории в свою РК, нажмите на кнопку «+ Добавить условие» в разделе «Ретаргетинг и подбор аудитории». В появившемся окне «Новое условие ретаргетинга и подбора аудитории» выберите один или несколько сегментов, нажмите «Сохранить».

Подключение сегментов ЦА из Метрики

Заголовки для объявлений

Третий шаг настройки рекламной кампании для РСЯ в Директе называется «Добавление объявлений». Создание объявления начинается с выбора формата — текстово-графический, мобильный формат, картинка и видео. В первых двух требуется ввести заголовок. Он должен содержать в себе название товара / услуги, привлекать внимание (информацией о скидках, акциях и так далее) и быть кратким — не более 35 символов. Опционально можно ввести дополнительный заголовок.

Форма создания объявления в Яндекс.Директ

Текст объявления

Далее при создании РСЯ-кампании под заголовком объявления нужно указать его текст. В нем должен быть однозначно указан объект рекламы (услуга / товар). Не допускаются грубые и жаргонные выражения, контактная информация — номер телефона, почта и так далее. Лучше не использовать слова в превосходной и сравнительной степени. Объем текста — не более 81 символа. Чтобы ваше объявление прошло модерацию с первого раза, рекомендуем ознакомиться с Яндекс.Справкой по оформлению объявлений.

В нем должен быть однозначно указан объект рекламы (услуга / товар). Не допускаются грубые и жаргонные выражения, контактная информация — номер телефона, почта и так далее. Лучше не использовать слова в превосходной и сравнительной степени. Объем текста — не более 81 символа. Чтобы ваше объявление прошло модерацию с первого раза, рекомендуем ознакомиться с Яндекс.Справкой по оформлению объявлений.

Контакты в объявлении

Далее идет раздел «Контакты в объявлении». Здесь можно привязать информацию о своей организации из Яндекс.Справочника к объявлению. Для этого нажмите «+ Добавить организацию» и выберите свою компанию в появившемся списке. Если это окно пустое, нажмите на кнопку «+ Создать организацию». Заполните все необходимые поля и нажмите «Сохранить». Автоматически к тексту РСЯ-рекламы будут добавлены номер телефона, адрес и ссылка на сайт компании.

Добавление организации к объявлению

Ссылка на ваш сайт

Здесь же нужно добавить URL, по которому пользователь будет переходить с объявления на целевую страницу. Не забудьте снабдить ссылку UTM-меткой. По ней можно будет отследить, сколько конверсий принесла вам эта РСЯ-реклама. Быстро сгенерировать нужное количество UTM-меток вам поможет сервис K50:Оптимизатор.

Не забудьте снабдить ссылку UTM-меткой. По ней можно будет отследить, сколько конверсий принесла вам эта РСЯ-реклама. Быстро сгенерировать нужное количество UTM-меток вам поможет сервис K50:Оптимизатор.

Цена товара/услуги в объявлении

Указывать ли цену на услугу / товар в объявлении при настройке рекламы в РСЯ — зависит от вашей ниши. В определенных случаях открыто указанная цена привлекает потенциальных покупателей. Также при указании стоимости продукта ваше объявление попадет в товарную галерею.

Добавление цены при создании объявления

Назначение ставки

После настройки РСЯ-объявлений и пополнения счета аккаунта Директа можно перейти к назначению ставок. Управление ставками бывает ручным и автоматическим — при помощи сервисов-автобиддеров. Если вы хотите назначать ставки самостоятельно, откройте редактирование кампании и в разделе «Корректировки ставок» нажмите «+ Новая корректировка».

Корректировка ставок в Яндекс. Директ

Директ

При выборе ручной стратегии процессу управления ставками придется уделять много времени. Регулярно отслеживать позиции и статистику по объявлениям, заходить в настройки и самостоятельно менять ставки. Эти процессы можно автоматизировать с сервисом K50:Оптимизатор. Он будет управлять ставками в автоматическом режиме по заданным вами правилам.

Расписание показов

В режиме редактирования кампании также можно настроить расписание показов РСЯ-объявлений. Здесь можно выбрать страну, город и часовой пояс. Настроить дни и время показа. Поставить демонстрацию объявлений в рабочие, выходные, праздничные дни и прочее.

Настройка расписания показов в Директе

География

Регион показа задается на первом этапе настройки рекламы в РСЯ. Однако в любой момент его можно изменить в режиме редактирования РК — в разделе «Регионы показа».

Управление показами

Управление показами может быть ручным или автоматическим. Настроить стратегию показов, ограничения расхода бюджета, выбрать режим расхода и модель атрибуции можно в разделе «Стратегия» в режиме редактирования РК.

Настроить стратегию показов, ограничения расхода бюджета, выбрать режим расхода и модель атрибуции можно в разделе «Стратегия» в режиме редактирования РК.

Управление показами РСЯ-объявлений

Уведомления

Чтобы всегда быть в курсе изменений в вашей РСЯ-кампании, настройте отправку уведомлений на номер телефона и электронную почту. Это можно сделать в разделе «Уведомления» в режиме редактирования РК.

Настройка отправки уведомлений в Директе

Специальные настройки

Минус-фразы

Минус-фразы — это ключи, по которым показ объявлений не желателен. Вы можете добавить их как на первом этапе настройки рекламы в РСЯ, так и после — в режиме редактирования РК. Однако не рекомендуется добавлять в этот список слишком много ключевых фраз — таким образом вы можете отсечь потенциальную целевую аудиторию.

Визитка

Виртуальная визитка увеличивает охваты РСЯ-рекламы. Это карточка с названием организации, данными контактного лица, номером телефона компании, электронным и физическим адресами. Автоматически появляется у всех объявлений.

Это карточка с названием организации, данными контактного лица, номером телефона компании, электронным и физическим адресами. Автоматически появляется у всех объявлений.

Настройка виртуальной визитки в Яндекс.Директ

Остановка объявлений

Остановка объявлений в РСЯ может произойти по расписанию, по истечении рекламного бюджета или при выборе такого действия вручную. Чтобы остановить РК, нажмите на кнопку «Остановить показы» на уровне кампании.

Кнопка принудительной остановки показов объявлений

Видеообъявления

РСЯ-реклама может быть не только в текстово-графическом формате, но и в формате видеобъявления. Максимальная длина ролика 15 секунд. Доступен в кампаниях Яндекс.Директ «Текстово-графические объявления» и «Реклама мобильных приложений».

Создание группы объявлений

Внутри одной РСЯ-кампании можно создавать несколько групп объявлений (так же, как и внутри контекстной РК). Для этого на уровне кампании нажмите на кнопку «Добавить группу объявлений».

Для этого на уровне кампании нажмите на кнопку «Добавить группу объявлений».

Кнопка создания группы объявлений в Директе

ШАГ 4 Установка и настройка RSA и EDGE1

Редактировать

Твиттер LinkedIn Фейсбук Электронная почта

- Статья

- 11 минут на чтение

Применяется к: Windows Server 2022, Windows Server 2019, Windows Server 2016

RSA — это сервер RADIUS и OTP, который устанавливается перед настройкой RADIUS и OTP.

Для настройки развертывания RSA выполните следующие действия:

Установите операционную систему на сервер RSA.

Установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 на сервер RSA.

Установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 на сервер RSA.Настройте TCP/IP на RSA. Настройте параметры TCP/IP на сервере RSA.

Скопируйте файлы установки Authentication Manager на сервер RSA. После установки операционной системы на RSA скопируйте файлы Authentication Manager на компьютер RSA.

Присоедините сервер RSA к домену CORP. Присоедините RSA к домену CORP.

Отключить брандмауэр Windows на RSA. Отключите брандмауэр Windows на сервере RSA.

Установите RSA Authentication Manager на сервер RSA. Установите Диспетчер аутентификации RSA.

Настройка диспетчера аутентификации RSA. Настройте диспетчер аутентификации.

Создать DAProbeUser. Создайте учетную запись пользователя для проверки.

Установите программный токен RSA SecurID на CLIENT1. Установите программный токен RSA SecurID на CLIENT1.

Настройте EDGE1 в качестве агента аутентификации RSA. Настройте агент аутентификации RSA на EDGE1.

Настройте EDGE1 для поддержки аутентификации OTP. Настройте OTP для DirectAccess и проверьте конфигурацию.

Установить операционную систему на сервер RSA

На RSA запустить установку Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012.

Следуйте инструкциям для завершения установки, указав Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 (полная установка) и надежный пароль для локальной учетной записи администратора. Войдите в систему, используя локальную учетную запись администратора.

Подключите RSA к сети с доступом в Интернет и запустите Центр обновления Windows, чтобы установить последние обновления для Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012, а затем отключитесь от Интернета.

Подключите RSA к подсети Corpnet.

Настройка TCP/IP на RSA

В задачах начальной настройки щелкните Настройка сети .

В Сетевые подключения щелкните правой кнопкой мыши Подключение по локальной сети и выберите Свойства .

Щелкните Интернет-протокол версии 4 (TCP/IPv4) , а затем щелкните Свойства .

Нажмите Используйте следующий IP-адрес . В IP-адрес введите 10.0.0.5 . В Маска подсети введите 255.255.255.0 . В поле Шлюз по умолчанию введите 10.0.0.2 . Нажмите Используйте следующие адреса DNS-серверов , в Предпочтительный DNS-сервер введите 10.0.0.1 .

Щелкните Дополнительно , а затем щелкните вкладку DNS .

В DNS-суффиксе для этого подключения введите corp.contoso.com , а затем дважды щелкните OK .

В диалоговом окне Свойства подключения по локальной сети нажмите Закрыть .

Закройте окно Сетевые подключения .

Скопируйте файлы установки Authentication Manager на сервер RSA

На сервере RSA создайте папку C:\RSA Installation.

Скопируйте содержимое носителя RSA Authentication Manager 7.1 SP4 в папку установки C:\RSA.

Создайте вложенную папку C:\RSA Installation\License and Token.

Скопируйте файлы лицензии RSA в C:\RSA Installation\License and Token.

Присоедините сервер RSA к домену CORP

Щелкните правой кнопкой мыши Мой компьютер и выберите Свойства .

В диалоговом окне Свойства системы на вкладке Имя компьютера щелкните Изменить .

В Имя компьютера , введите RSA . В поле Member of щелкните Домен , введите corp.contoso.com и щелкните OK .

Когда вас попросят ввести имя пользователя и пароль, введите User1 и его пароль и нажмите OK .

В диалоговом окне приветствия домена нажмите OK .

Когда вам будет предложено перезагрузить компьютер, нажмите OK .

В диалоговом окне Свойства системы нажмите Закрыть .

При появлении запроса на перезагрузку компьютера нажмите Перезагрузить сейчас .

После перезагрузки компьютера введите User1 и пароль, выберите CORP в Войдите в раскрывающийся список: и нажмите OK .

Отключить брандмауэр Windows на RSA

Щелкните Пуск , щелкните Панель управления , щелкните Система и безопасность и щелкните Брандмауэр Windows .

Нажмите Включите или выключите брандмауэр Windows .

Отключите брандмауэр Windows для всех параметров.

Нажмите OK и закройте брандмауэр Windows.

Установите RSA Authentication Manager на сервер RSA

Если в любой момент во время этого процесса появится предупреждение системы безопасности, щелкните Run , чтобы продолжить.

Откройте папку установки C:\RSA и дважды щелкните autorun.exe .

Нажмите Установить сейчас , нажмите Далее , выберите верхний вариант для Северной и Южной Америки и нажмите Следующий .

Выберите Я принимаю условия лицензионного соглашения и нажмите Далее .

Выберите Первичный экземпляр и нажмите Далее .

В поле Имя каталога : введите C:\RSA и нажмите Далее .

Убедитесь, что имя сервера (RSA.corp.contoso.com) и IP-адрес указаны правильно, и нажмите Далее .

Перейдите в папку C:\RSA Installation\License and Token и нажмите Далее .

На странице Проверка файла лицензии нажмите Далее .

В поле User ID введите Administrator , а в полях Password и Confirm Password введите надежный пароль. Щелкните Далее .

На экране выбора журнала примите значения по умолчанию и нажмите Следующий .

На сводном экране нажмите Установить .

После завершения установки нажмите Готово .

Настройка диспетчера аутентификации RSA

Если консоль безопасности RSA не открывается автоматически, на рабочем столе компьютера RSA дважды щелкните «Консоль безопасности RSA».

При появлении предупреждения/оповещения безопасности о сертификате безопасности нажмите Продолжить на этот веб-сайт или нажмите Да , чтобы продолжить, и добавьте этот сайт в надежные сайты, если требуется.

В поле ID пользователя введите Администратор и нажмите OK .

В поле Пароль введите пароль для учетной записи администратора и нажмите Войти .

Вставьте информацию о токене.

В консоли безопасности RSA нажмите Аутентификация и нажмите Токены SecurID .

Щелкните Задание импорта токенов , а затем щелкните Добавить новый .

В разделе Параметры импорта нажмите Обзор . Найдите и выберите XML-файл токенов в папке C:\ RSA Installation\License and Token и щелкните Открыть .

Нажмите Отправить задание внизу страницы.

Создать нового пользователя OTP.

В консоли безопасности RSA щелкните вкладку Идентификация , щелкните Пользователи и щелкните Добавить новый .

В разделе Фамилия: введите User , а в разделе User ID: введите User1 (UserID должен совпадать с именем пользователя AD, используемым для этой лабораторной работы). В поле Пароль: и Подтверждение пароля: разделов введите надежный пароль.

Снимите флажок «Требовать смены пароля при следующем входе в систему» и нажмите Сохранить .

Снимите флажок «Требовать смены пароля при следующем входе в систему» и нажмите Сохранить .

Назначьте User1 одному из импортированных токенов.

На странице пользователей щелкните User1 и щелкните SecurID Tokens .

Щелкните Токены SecurID и щелкните Назначить токен .

Под 9Заголовок 0097 Серийный номер щелкните первый номер в списке и щелкните Назначить .

Щелкните назначенный токен и щелкните Изменить . В разделе SecurID PIN Management для User Authentication Requirement выберите Не требовать PIN (только токенкод) .

Нажмите Сохранить и распространить токен .

На странице Распространение программного токена в Основы , нажмите Файл токена выпуска (SDTID) .

На странице Распространение программного токена в разделе Параметры файла токена снимите флажок Включить защиту от копирования . Нажмите Нет пароля и Далее .

На странице Распространение токена программного обеспечения в разделе Загрузить файл нажмите Загрузить сейчас . Нажмите Сохранить . Перейдите к установке C:\RSA и нажмите 9.0097 Сохранить и Закрыть .

Свернуть RSA Security Console для последующего использования.

Настройте Authentication Manager как сервер RADIUS.

На рабочем столе компьютера RSA дважды щелкните «Консоль управления безопасностью RSA» .

Если появится предупреждение/оповещение о сертификате безопасности, нажмите Продолжить на этот веб-сайт или нажмите Да , чтобы продолжить, и добавьте этот сайт в надежные сайты, если требуется.

Введите идентификатор пользователя и пароль и нажмите Войти .

Нажмите Конфигурация развертывания — RADIUS — Настройка сервера .

На странице Требуются дополнительные учетные данные введите идентификатор пользователя и пароль администратора и нажмите OK .

На странице Настройка сервера RADIUS введите тот же пароль, который использовался для пользователя-администратора для Секреты и Мастер-пароль . Введите ID пользователя и пароль администратора и нажмите Configure .

Убедитесь, что отображается сообщение «Успешно настроен сервер RADIUS» . Щелкните Готово . Закройте консоль управления RSA .

Вернуться к «Консоли безопасности RSA» .

На вкладке RADIUS нажмите RADIUS Servers .

Убедитесь, что rsa.corp.contoso.com указан в списке.

Убедитесь, что rsa.corp.contoso.com указан в списке.

Настройте сервер RSA в качестве клиента аутентификации RSA.

На вкладке RADIUS щелкните Клиенты RADIUS и Добавить новый .

Установите флажок ЛЮБОЙ RADIUS-клиент .

Введите надежный пароль по вашему выбору в поле Shared Secret . Этот же пароль вы будете использовать позже при настройке EDGE1 для OTP.

Оставьте поле IP-адрес пустым, а в поле Марка/модель введите значение Standard RADIUS .

Щелкните Сохранить без агента RSA .

Создайте файлы, необходимые для настройки EDGE1 в качестве агента аутентификации RSA.

На вкладке Access выделите Агенты аутентификации и нажмите Добавить новый .

Введите EDGE1 в поле Имя хоста и нажмите Разрешить IP .

Обратите внимание, что IP-адрес для EDGE1 теперь отображается в поле IP-адрес . Нажмите Сохранить .

Создайте файл конфигурации для сервера EDGE1 (AM_Config.zip).

На вкладке Access выделите Агенты аутентификации и нажмите Создать файл конфигурации .

На странице Создать файл конфигурации нажмите Создать файл конфигурации , а затем нажмите Загрузить сейчас .

Щелкните Сохранить , перейдите к C:\ RSA Installation и щелкните Сохранить .

Щелкните Close в диалоговом окне Download Complete .

Создайте секретный файл узла для сервера EDGE1 (EDGE1_NodeSecret.

zip).

zip).На вкладке Access выделите Агенты аутентификации и щелкните Управление существующими .

Щелкните текущий настроенный узел EDGE1 и щелкните Manage Node Secret .

Установите флажок Создать новый случайный секрет узла и экспортируйте секрет узла в файл .

Введите тот же пароль, что и для администратора, в поле Encryption Password и Подтвердите поле Encryption Password и нажмите Сохранить .

На странице Секретный файл узла создан нажмите Загрузить сейчас .

В диалоговом окне Загрузка файла щелкните Сохранить , перейдите к установке C:\RSA и щелкните Сохранить . Щелкните Закрыть в диалоговом окне Загрузка завершена .

С носителя RSA Authentication Manager скопируйте \auth_mgr\windows-x86_64\am\rsa-ace_nsload\win32-5.0-x86\agent_nsload.exe в C:\RSA Installation.

Create DAProbeUser

В RSA Security Console щелкните вкладку Identity , щелкните Users и щелкните Add New .

В разделе Last Name: введите Probe , а в разделе User ID: введите DAProbeUser . В разделах Пароль: и Подтверждение пароля: введите надежный пароль. Очистить «Требовать смены пароля при следующем входе в систему» Установите флажок и нажмите Сохранить .

Установка программного токена RSA SecurID на CLIENT1

Используйте эту процедуру для установки программного токена SecurID на CLIENT1.

Установить программный токен SecurID

На компьютере CLIENT1 создайте папку C:\RSA Files. Скопируйте файл Software_Tokens.zip из папки C:\RSA Installation на компьютере RSA в папку C:\RSA Files. Извлеките файл User1_000031701832.SDTID в C:\RSA Files на CLIENT1.

Получите доступ к источнику носителя программного токена RSA SecurID и дважды щелкните RSASECURIDTOKEN410 в папке клиентского приложения SecurID SoftwareToken , чтобы начать установку RSA SecurID. Если появится сообщение Open File — Security Warning , щелкните Run .

В диалоговом окне RSA SecurID Software Token — InstallShield Wizard дважды щелкните Next .

Примите лицензионное соглашение и нажмите Следующий .

В диалоговом окне Тип установки выберите Обычный , щелкните Далее и щелкните Установить .

Если появится диалоговое окно Управление учетными записями пользователей , подтвердите, что отображаемое в нем действие соответствует вашим требованиям, а затем щелкните Да .

Установите флажок Запустить программный токен RSA SecurID и нажмите Готово .

Нажмите Импорт из файла .

Щелкните Просмотрите , выберите C:\RSA Files\User1_000031701832.SDTID и щелкните Открыть .

Нажмите OK дважды.

Настройте EDGE1 в качестве агента аутентификации RSA

Используйте эту процедуру, чтобы настроить EDGE1 для выполнения аутентификации RSA.

Настройка агента аутентификации RSA

На EDGE1 откройте проводник Windows и создайте папку C:\RSA Files. Найдите установочный носитель RSA ACE.

Скопируйте файлы agent_nsload.

exe, AM_Config.zip и EDGE1_NodeSecret.zip с носителя RSA в C:\RSA Files.

exe, AM_Config.zip и EDGE1_NodeSecret.zip с носителя RSA в C:\RSA Files.Извлеките содержимое обоих zip-файлов в следующие папки:

C:\Windows\system32\

C:\Windows\SysWOW64\

Скопируйте agent_nsload.exe в папку C:\Windows\SysWOW64\.

Откройте командную строку с повышенными привилегиями и перейдите в папку C:\Windows\SysWOW64.

Введите agent_nsload.exe -f nodesecret.rec -p <пароль> , где <пароль> — это надежный пароль, созданный во время первоначальной настройки RSA. Нажмите Ввод.

Скопируйте C:\Windows\SysWOW64\securid в C:\Windows\System32.

Настройте EDGE1 для поддержки аутентификации OTP

Используйте эту процедуру, чтобы настроить OTP для DirectAccess и проверить конфигурацию.

Настройка OTP для DirectAccess

На EDGE1 откройте Диспетчер серверов и щелкните УДАЛЕННЫЙ ДОСТУП на левой панели.

Щелкните правой кнопкой мыши EDGE1 на панели СЕРВЕРЫ и выберите Управление удаленным доступом .

Нажмите Конфигурация .

В окне Настройка DirectAccess в разделе Шаг 2 — Сервер удаленного доступа щелкните Изменить .

Нажмите Далее три раза и в разделе Аутентификация выберите Двухфакторная аутентификация и Использовать одноразовый пароль и убедитесь, что установлен флажок Использовать сертификаты компьютеров . Убедитесь, что для корневого центра сертификации установлено значение CN=corp-APP1-CA . Щелкните Далее .

В разделе OTP RADIUS Server дважды щелкните пустое поле Server Name .

В добавить сервер RADIUS введите RSA в поле Имя сервера .

Щелкните Изменить рядом с полем Общий секрет и введите тот же пароль, который вы использовали при настройке клиентов RADIUS на сервере RSA, в поля Новый секрет и Подтвердить новый секрет . Дважды щелкните OK и щелкните Далее .

Щелкните Изменить рядом с полем Общий секрет и введите тот же пароль, который вы использовали при настройке клиентов RADIUS на сервере RSA, в поля Новый секрет и Подтвердить новый секрет . Дважды щелкните OK и щелкните Далее .Примечание

Если сервер RADIUS находится в домене, отличном от сервера удаленного доступа, то Имя сервера В поле должно быть указано полное доменное имя сервера RADIUS.

В разделе OTP CA Servers выберите APP1.corp.contoso.com и нажмите Добавить . Щелкните Далее .

На странице Шаблоны сертификатов OTP нажмите Обзор , чтобы выбрать шаблон сертификата, используемый для регистрации сертификатов, выдаваемых для аутентификации OTP, и в диалоговом окне Шаблоны сертификатов выберите DAOTPLogon .

Нажмите ОК . Щелкните Browse , чтобы выбрать шаблон сертификата, используемый для регистрации сертификата, используемого сервером удаленного доступа для подписания запросов на регистрацию OTP-сертификата, и в диалоговом окне Шаблоны сертификатов выберите DAOTPRA . Нажмите Хорошо . Щелкните Далее .

Нажмите ОК . Щелкните Browse , чтобы выбрать шаблон сертификата, используемый для регистрации сертификата, используемого сервером удаленного доступа для подписания запросов на регистрацию OTP-сертификата, и в диалоговом окне Шаблоны сертификатов выберите DAOTPRA . Нажмите Хорошо . Щелкните Далее .На странице Настройка сервера удаленного доступа нажмите Готово и нажмите Готово на Экспертный мастер DirectAccess .

В диалоговом окне Проверка удаленного доступа нажмите Применить , дождитесь обновления политики DirectAccess и нажмите Закрыть .

На экране Пуск введите powershell.exe , щелкните правой кнопкой мыши powershell , выберите Дополнительно и щелкните Запуск от имени администратора .

Если появится диалоговое окно «Контроль учетных записей пользователей «, подтвердите, что отображаемое в нем действие соответствует вашим требованиям, а затем нажмите 9.0097 Да .

Если появится диалоговое окно «Контроль учетных записей пользователей «, подтвердите, что отображаемое в нем действие соответствует вашим требованиям, а затем нажмите 9.0097 Да .В окне Windows PowerShell введите gpupdate /force и нажмите клавишу ВВОД.

Закройте и снова откройте консоль управления удаленным доступом и убедитесь, что все параметры одноразового пароля верны.

Обратная связь

Просмотреть все отзывы о странице

Быстрая настройка — подключение RSA Authentication Manager к облачной службе аутентификации с помощью Embedde… — Сообщество RSA

Это руководство поможет вам быстро настроить рабочее развертывание для облачной службы аутентификации со встроенным идентификационным маршрутизатором в RSA Authentication Manager 8.5 Patch 1 или позже.

Маршрутизатор идентификации — это программное обеспечение, обеспечивающее аутентификацию и доступ пользователей к защищенным ресурсам. Загрузив и настроив встроенный маршрутизатор идентификации для основного экземпляра Authentication Manager и каждого экземпляра реплики, вы можете сэкономить время и деньги, связанные с развертыванием отдельных маршрутизаторов идентификации в вашей сети.

Загрузив и настроив встроенный маршрутизатор идентификации для основного экземпляра Authentication Manager и каждого экземпляра реплики, вы можете сэкономить время и деньги, связанные с развертыванием отдельных маршрутизаторов идентификации в вашей сети.

Встроенный маршрутизатор удостоверений поддерживает проверку подлинности только для сторонних решений единого входа, которые используют облачную службу проверки подлинности в качестве поставщика удостоверений (IdP) для управления проверкой подлинности, как описано в разделе Проверяющие стороны. Он не поддерживает аутентификацию приложений через RADIUS в облачной службе аутентификации или единый вход (SSO) с использованием портала приложений RSA SecurID Access. Чтобы использовать эти функции, необходимо развернуть маршрутизатор идентификации на другой платформе.

Выполните следующие действия:

Шаг 1: план

Шаг 2. Настройка подключения к облаку

Шаг 3.

Разверните встроенный маршрутизатор идентификации

Разверните встроенный маршрутизатор идентификацииШаг 4. Подключите каталог LDAP к облачной службе аутентификации

Шаг 5. Активируйте мою страницу

Шаг 6. Защитите ресурс

Шаг 7: Проверка

Шаг 8. Войдите в защищенный ресурс

Шаг 9. Необязательные дальнейшие действия

Примечание: Чтобы просмотреть эту страницу в формате PDF, нажмите Действия > Просмотреть как PDF .

Шаг 1: Планирование

Вам нужно спланировать несколько вещей:

Что вам нужно иметь

Что вам нужно знать

Просмотрите руководство по планированию, чтобы получить концептуальный обзор службы облачной аутентификации.

Что вам нужно иметь

RSA Authentication Manager 8. 5 Patch 1 или более поздней версии. 5 Patch 1 или более поздней версии. | Диспетчер аутентификации должен быть развернут в вашей среде. |

| Учетная запись службы облачной аутентификации с учетными данными для входа в консоль администрирования облачной среды. | Если у вас еще нет учетной записи, позвоните по номеру 1 800 995-5095 и выберите Вариант 1, чтобы поговорить с торговым представителем SecurID. |

| Microsoft Active Directory 2008 или 2012 или сервер каталогов LDAPv3 | Создайте группу из ограниченного числа пользователей (например, RSA SecurID Access Test Group) для синхронизации и тестирования. |

| Сертификат SSL/TLS с вашего сервера каталогов LDAP | Используется для зашифрованного соединения (LDAPS) с вашим сервером каталогов. Загрузите сертификат SSL/TLS с вашего сервера каталогов. Если у вашего сервера каталогов нет сертификата, установите его. См. Сертификаты службы облачной аутентификации. |

| Мобильное устройство или ПК с Windows | См. Требования к устройству аутентификации RSA SecurID. |

Что нужно знать

RSA SecurID Access использует гибридную архитектуру, состоящую из двух компонентов:

Служба облачной аутентификации — это облачная служба, которая предоставляет простую в использовании консоль облачного администрирования и мощный механизм проверки подлинности.

- Маршрутизатор удостоверений, выполняющий следующие действия:

Подключает службу облачной аутентификации к вашим источникам идентификации.

Отправляет запросы аутентификации в службу облачной аутентификации для проверки.

Применяет политики доступа, чтобы определить, к каким приложениям пользователи могут получить доступ, когда требуется дополнительная проверка подлинности и какие методы проверки подлинности требуются.

Вы развертываете встроенный маршрутизатор идентификации, который проще настроить, чем автономный маршрутизатор идентификации.

Добавьте свои значения в следующий рабочий лист. Вы будете использовать эту информацию позже.

| Консоль облачного администрирования и служба облачной аутентификации |

Ваш домен службы аутентификации отображается в консоли администрирования облака на странице Platform > Identity Router > Registration при добавлении Identity Router. Чтобы проверить состояние подключений к облаку, см. Чтобы проверить доступ к IP-адресам, см. Проверка доступа к облачной службе аутентификации. |

Телеметрия | телеметрия.access.securid.com |

Встроенный идентификационный маршрутизатор |

|

Сервер каталогов LDAP

|

Требования к подключению

Замените значения в таблице ниже своими значениями из таблицы выше. В этой таблице указаны требования к подключению, которые вам может потребоваться предоставить вашей ИТ-группе для обновления правил брандмауэра для вашей сети. Обновите настройки подключения, прежде чем переходить к следующему шагу.

В этой таблице указаны требования к подключению, которые вам может потребоваться предоставить вашей ИТ-группе для обновления правил брандмауэра для вашей сети. Обновите настройки подключения, прежде чем переходить к следующему шагу.

| 0.0.0.0/0 | Обе среды службы облачной аутентификации | ПТС 443 | Доступ внешних пользователей к службе облачной аутентификации |

Встроенный идентификационный маршрутизатор поддерживает использование одного сетевого интерфейса. | Консоль облачного администрирования и обе среды службы облачной аутентификации Примечание. Если ваша компания использует фильтрацию URL-адресов, убедитесь, что *.access.securid.com, *.auth.securid.com и IP-адреса службы облачной аутентификации для вашего региона внесены в белый список. Также убедитесь, что вы можете получить доступ к обеим средам. | ПТС 443 | Регистрация маршрутизатора идентификации |

| Все первичные экземпляры и реплики Authentication Manager | Два URL-адреса встроенного маршрутизатора идентификации для вашего региона, перечисленные в предыдущей таблице. | ПТС 443 | Развертывание встроенного маршрутизатора идентификации |

| < IP-адрес вашего интерфейса управления идентификационным маршрутизатором > | < IP-адрес вашего сервера каталогов LDAP > | ПТС 636 | Проверка подлинности и авторизация пользователя каталога LDAP |

| < IP-адрес интерфейса портала вашего Identity Router или IP-адрес интерфейса управления Identity Router > | < IP-адрес вашего DNS-сервера > | УДП 53 | DNS |

| < IP-адрес интерфейса портала вашего Identity Router или IP-адрес интерфейса управления Identity Router > | < IP-адрес вашего NTP-сервера > | УДП 123 | Синхронизация сервера сетевого времени |

| Внутренний брандмауэр RSA Authentication Manager | Диспетчер аутентификации | TCP 9786 | Конфигурация маршрутизатора удостоверений и связь с диспетчером аутентификации |

Шаг 2.

Настройка облачного подключения

Настройка облачного подключенияЕсли развертывание RSA Authentication Manager не подключено к облачной службе аутентификации или если вы подключались до обновления до версии 8.5, необходимо настроить подключение.

Прежде чем начать

Узнайте, какая политика доступа будет применяться ко всем пользователям, обращающимся к этим ресурсам, или настройте новую политику доступа. Политика доступа определяет, какие пользователи могут получить доступ к вашим защищенным ресурсам и какие методы проверки подлинности они должны использовать. Вы можете использовать предварительно настроенную политику или создать свою собственную. Дополнительные сведения см. в разделе Политики доступа.

Процедура

Получите регистрационный код и URL-адрес регистрации в службе облачной аутентификации. В консоли администрирования облака щелкните Платформа > Диспетчер аутентификации , выберите политику доступа, сгенерируйте регистрационный код и URL-адрес регистрации и сохраните эту информацию в текстовом файле.

В консоли безопасности нажмите Настройка > Системные настройки .

Нажмите Конфигурация службы облачной аутентификации .

Если RSA Authentication Manager находится за внешним брандмауэром, ограничивающим исходящий трафик, необходимо настроить прокси-сервер.

- Подключите Authentication Manager к облачной службе аутентификации:

- В разделе «Регистрация диспетчера аутентификации в облачной службе аутентификации» скопируйте и вставьте регистрационный код и URL-адрес регистрации .

- Нажмите Подключиться к облачной службе аутентификации .

Сообщение указывает на то, что соединение установлено. Сведения об облачной службе аутентификации автоматически обновляются и сохраняются.

В разделе «Конфигурация службы облачной аутентификации» нажмите «Включить облачную аутентификацию» .

- При необходимости установите флажок Отправлять запросы многофакторной аутентификации в облако .

Если этот параметр выбран, диспетчер аутентификации действует как защищенный прокси-сервер, который отправляет запросы на аутентификацию в службу облачной аутентификации. Эта функция поддерживает все методы проверки подлинности, поддерживаемые агентами проверки подлинности протокола REST, независимо от того, проверяются ли они диспетчером проверки подлинности или облачной службой проверки подлинности.

Нажмите Сохранить .

Шаг 3. Развертывание встроенного маршрутизатора идентификации

Вы можете загрузить и настроить встроенный маршрутизатор идентификации на основном экземпляре и как минимум на одном экземпляре реплики. Развертывание более одного маршрутизатора идентификации обеспечивает избыточность в случае повышения уровня обслуживания или аварийного восстановления. Встроенный идентификационный маршрутизатор не включен в файлы резервных копий Authentication Manager.

Встроенный идентификационный маршрутизатор не включен в файлы резервных копий Authentication Manager.

Процедура

В консоли администрирования облака добавьте запись маршрутизатора идентификации. Либо запишите регистрационный код и домен службы аутентификации , либо запланируйте копирование этой информации позже.

В консоли безопасности нажмите Настройка > Системные настройки .

Нажмите Идентификационный маршрутизатор облачной службы аутентификации .

Нажмите Загрузите и установите Identity Router .

Отображение сообщений о ходе выполнения. Процесс занимает пару минут, в зависимости от скорости вашей сети.

Вы можете нажать Назад , чтобы уйти со страницы, не останавливая процесс.

После завершения установки необходимо зарегистрировать маршрутизатор идентификации в службе облачной аутентификации.

Щелкните Configure Identity Router , чтобы открыть консоль настройки Identity Router.

При первом входе используйте эти учетные данные:

.Имя пользователя: idradmin

Пароль: s1mp13

Вам будет предложено изменить пароль.

Запишите этот пароль, чтобы вы могли получить к нему доступ, когда он вам понадобится.

Войдите с новым паролем.

Найдите поля Registration Code и Authentication Service Domain , которые вы скопировали на шаге 1, и вставьте их в консоль настройки Identity router.

Нажмите Отправить . Маршрутизатор удостоверений зарегистрирован в службе облачной аутентификации.

После завершения

(Необязательно) Разверните встроенный маршрутизатор удостоверений как минимум на одном экземпляре реплики.

Шаг 4. Подключите каталог LDAP к облачной службе аутентификации

Выполните эти шаги, чтобы быстро подключиться к каталогу LDAP, используя только необходимые настройки. Если вы хотите использовать дополнительные параметры, см. раздел Добавление источника удостоверений.

Процедура

В консоли облачного администрирования щелкните Пользователи > Источники удостоверений.

Нажмите Добавить источник удостоверений > Выберите рядом с добавляемым каталогом.

Введите имя источника удостоверений и корень (базовое DN для пользователей из таблицы планирования).

- В разделе Сертификаты SSL/TLS:

Выберите Использовать шифрование SSL/TLS для подключения к серверам каталогов .

Щелкните Добавить и выберите сертификат SSL/TLS.

В разделе «Серверы каталогов» добавьте каждый сервер каталогов в источник удостоверений и проверьте соединение.

Нажмите Следующий шаг .

На странице Атрибуты пользователя щелкните Обновить атрибуты и убедитесь, что отображается действительный список атрибутов.

Установите флажок Синхронизировать выбранные атрибуты политики с облачной службой аутентификации .

В столбце Политики выберите sAMAccountName , virtualGroups и memberOf или другие атрибуты, которые можно использовать для идентификации пользователей.

- Щелкните Следующий шаг .

В поле User Search Filter укажите свою тестовую группу с помощью фильтра.

Ниже приведен пример Active Directory:

Ниже приведен пример Active Directory:(&(objectCategory=Person)(sAMAccountName=*)(objectClass=user)(mail=*)(memberOf=

Где < yourgroup_distinguishedName > — это имя вашей тестовой группы администраторов.

Например, (&(objectCategory=Person)(sAMAccountName=*)(objectClass=user)(mail=*)(memberOf=CN=SecurIDAccessUsers,OU=Groups,DC=Corp,DC=local))

Щелкните Сохранить и завершить .

Нажмите Опубликовать изменения .

Синхронизация каталога LDAP

Синхронизируйте данные между облачной службой аутентификации и вашим каталогом LDAP, чтобы убедиться, что облачная служба аутентификации отражает все обновления, внесенные в каталог LDAP.

Во время синхронизации добавляются пользователи, а значения атрибутов, выбранные на предыдущем шаге, копируются в службу облачной аутентификации. Пароли пользователей не синхронизируются.

Пароли пользователей не синхронизируются.

Процедура

В консоли облачного администрирования щелкните Пользователи > Источники удостоверений.

Рядом с вашим источником идентификации выберите Синхронизация в раскрывающемся меню.

В разделе «Сведения об источнике удостоверений» нажмите «Синхронизировать сейчас».

В зависимости от количества синхронизируемых пользователей этот процесс может занять несколько минут.

Шаг 5: Включить мою страницу

RSA SecurID Access My Page — это веб-портал, который помогает предоставить пользователям безопасный способ пройти регистрацию аутентификатора. Выполните следующие действия, чтобы включить «Мою страницу» для вашей компании. Если вы хотите настроить дополнительные параметры для «Моей страницы», см. «Управление моей страницей».

Процедура

- В консоли администрирования облака нажмите Платформа > Моя страница .

Включить мою страницу.

- Запишите URL-адрес своей страницы.

В раскрывающемся списке Primary Authentication Method выберите используемый метод аутентификации.

В раскрывающемся списке Политика доступа для дополнительной аутентификации выберите созданную ранее политику «Нет дополнительной аутентификации».

- Щелкните Сохранить .

Шаг 6. Защита ресурса

Настройте приложение для защиты с помощью RSA SecurID Access. Приложение должно быть сторонним решением единого входа, использующим облачную службу проверки подлинности в качестве поставщика удостоверений (IdP) для управления проверкой подлинности, как описано в разделе «Доверяющие стороны». В мастере настройки выберите преднастроенную политику доступа Низкий уровень доверия для всех пользователей . Если вы предпочитаете создать политику, см. раздел Добавление, клонирование или удаление политики доступа.

раздел Добавление, клонирование или удаление политики доступа.

Инструкции для всех поддерживаемых приложений см. в категории RSA SecurID Access на RSA Ready.

Шаг 7: Проверка

Зарегистрируйте устройство с помощью приложения RSA SecurID Authenticate App

Выполните следующие действия, чтобы быстро зарегистрировать устройство. Дополнительные сведения см. в разделе Регистрация устройств с помощью приложения RSA SecurID Authenticate.

Процедура

На одном устройстве (например, на вашем компьютере) выполните следующие действия:

- Перейти к RSA SecurID Доступ к моей странице.

Введите свой адрес электронной почты.

Введите код доступа или пароль RSA SecurID в зависимости от того, что вы настроили.

Выполните любую дополнительную аутентификацию, которую вам предложат.

Нажмите Приложение RSA SecurID Authenticate > Начало работы .

На другом устройстве (iOS, Android или Windows 10) загрузите приложение RSA SecurID Authenticate:

iOS: Apple App Store

Android: Google Play

Windows 10: Магазин Microsoft

На своем компьютере на странице регистрации нажмите Далее .

На мобильном устройстве выполните следующие действия:

Откройте приложение RSA SecurID Authenticate.

Коснитесь Разрешить , чтобы разрешить приложению Authenticate отправлять уведомления.

Разрешить или запретить сбор данных Google Analytics. Вы можете выбрать любой вариант, чтобы использовать приложение Authenticate.

Примите лицензионное соглашение.

Коснитесь Сканируйте QR-код .

Разрешите приложению доступ к вашей камере.

Отсканируйте QR-код, который отображается на моей странице.

Коснитесь OK после завершения настройки.

Пролистайте учебник.

Появится главный экран приложения, и приложение готово к использованию.

На своем компьютере на странице регистрации нажмите Test Now .

RSA SecurID Access отправляет уведомление на ваше зарегистрированное устройство.

На мобильном устройстве коснитесь уведомления и подтвердите его.

Отобразится главный экран «Моя страница». Вы успешно зарегистрировали и протестировали свое устройство.

Шаг 8. Вход в защищенный ресурс

Процедура

Запустите процесс входа в защищенный ресурс.

RSA SecurID Access отправляет уведомление на ваш телефон.

Нажмите Подтвердите на своем мобильном устройстве.

Выберите Запомнить этот браузер и нажмите Продолжить .

Вы вошли в ресурс.

Шаг 9. Необязательные следующие шаги

| Пригласите существующих пользователей RSA SecurID загрузить приложение Authenticate, зарегистрировать средство проверки подлинности и помочь вам протестировать развертывание. |

|

Установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 на сервер RSA.

Установите Windows Server 2016, Windows Server 2012 R2 или Windows Server 2012 на сервер RSA.

Снимите флажок «Требовать смены пароля при следующем входе в систему» и нажмите Сохранить .

Снимите флажок «Требовать смены пароля при следующем входе в систему» и нажмите Сохранить .

Убедитесь, что rsa.corp.contoso.com указан в списке.

Убедитесь, что rsa.corp.contoso.com указан в списке.

zip).

zip).

exe, AM_Config.zip и EDGE1_NodeSecret.zip с носителя RSA в C:\RSA Files.

exe, AM_Config.zip и EDGE1_NodeSecret.zip с носителя RSA в C:\RSA Files.

Щелкните Изменить рядом с полем Общий секрет и введите тот же пароль, который вы использовали при настройке клиентов RADIUS на сервере RSA, в поля Новый секрет и Подтвердить новый секрет . Дважды щелкните OK и щелкните Далее .

Щелкните Изменить рядом с полем Общий секрет и введите тот же пароль, который вы использовали при настройке клиентов RADIUS на сервере RSA, в поля Новый секрет и Подтвердить новый секрет . Дважды щелкните OK и щелкните Далее . Нажмите ОК . Щелкните Browse , чтобы выбрать шаблон сертификата, используемый для регистрации сертификата, используемого сервером удаленного доступа для подписания запросов на регистрацию OTP-сертификата, и в диалоговом окне Шаблоны сертификатов выберите DAOTPRA . Нажмите Хорошо . Щелкните Далее .

Нажмите ОК . Щелкните Browse , чтобы выбрать шаблон сертификата, используемый для регистрации сертификата, используемого сервером удаленного доступа для подписания запросов на регистрацию OTP-сертификата, и в диалоговом окне Шаблоны сертификатов выберите DAOTPRA . Нажмите Хорошо . Щелкните Далее . Если появится диалоговое окно «Контроль учетных записей пользователей «, подтвердите, что отображаемое в нем действие соответствует вашим требованиям, а затем нажмите 9.0097 Да .

Если появится диалоговое окно «Контроль учетных записей пользователей «, подтвердите, что отображаемое в нем действие соответствует вашим требованиям, а затем нажмите 9.0097 Да . Разверните встроенный маршрутизатор идентификации

Разверните встроенный маршрутизатор идентификации

раздел Просмотр состояния Identity Router в консоли администрирования облака.

раздел Просмотр состояния Identity Router в консоли администрирования облака.