Для чего нужен SSL-сертификат и как его подключить 🔒

15 марта 2019

1 792

Время чтения ≈ 8 минут

Безопасность информации в Сети — один из основных вопросов, на который должны обращать пристальное внимание владельцы сайтов. В мире стремительно развивающихся кибер-угроз им нужно чётко понимать, как предотвратить утечку данных или защитить свой ресурс от доступа к нему третьим лицам.

Современным стандартом безопасности сайтов стала установка SSL-сертификатов. Однако подобный механизм защиты относительно нов и сложен для массового пользователя. Давайте разберемся, что из себя представляет данная технология и как она обеспечивает безопасность информации на веб-ресурсах.

Что такое SSL-сертификат

Прежде чем перейти к пункту о том, зачем сайту нужен SSL-сертификат, стоит обозначить понятие самого протокола SSL. Это криптографический протокол, обеспечивающий надежную передачу данных в сети. Он является гарантией безопасного соединения между пользовательским браузером и ресурсом.

Протокол HTTPS значительно расширил возможности обеспечения безопасности данных HTTP.

Если на сайте установлен SSL, то все данные передаются по HTTPS — защищенному варианту протокола HTTP. Он зашифровывает данные пользователя и переправляет их владельцу сайта через транспортный протокол TCP. Другими словами, вся информация, передаваемая пользователем, скрыта шифрованием от третьих лиц: операторов, администраторов Wi-Fi и провайдеров.

Как работает SSL-протокол

Как известно, основой всех методов кодирования является ключ, который помогает зашифровать или прочитать информацию. SSL-протокол использует ассиметричный шифр с двумя видами ключей:

- Публичный. Это собственно и есть SSL-сертификат. Он зашифровывает данные и используется при передаче пользовательской информации серверу. Например, посетитель вводит на сайте номер своей банковской карточки и нажимает на кнопку «Оплатить».

- Приватный. Необходим для раскодирования сообщения на сервере. Он не передается вместе с информацией, как в случае с публичным ключом, и всегда остается на сервере.

Чтобы сайт обрабатывал такие соединения, его владельцу нужен SSL-сертификат. Это своеобразная цифровая подпись, которая индивидуальна для каждой платформы.

Что внутри SSL-сертификата

SSL-сертификат может содержать следующую важную информацию:

- домен площадки, на которую устанавливается сертификат;

- название компании-владельца;

- страну, город прописки компании;

- срок действия SSL-сертификата;

- информация о удостоверяющем центре.

Доверенные и недоверенные сертификаты

Главным источником SSL-сертификатов служат доверенные центры сертификации или удостоверяющие центры (Certification authority, CA). Это организации, имеющие неоспоримый авторитет на рынке IT-услуг и пользующиеся известным открытым криптографическим ключём. В браузерах их список обычно можно посмотреть в разделе «Доверенные корневые центры сертификации».

Цифровая подпись, заверенная сертификатом такого центра, является доказательством подлинности компании, которой принадлежит доменное имя, и обуславливает право владельца законно использовать секретный ключ. Она называется доверенной.

SSL-сертификат от крупного центра — не всегда гарантия отсутствия проблем для сайта.

К недоверенным подписям относятся:

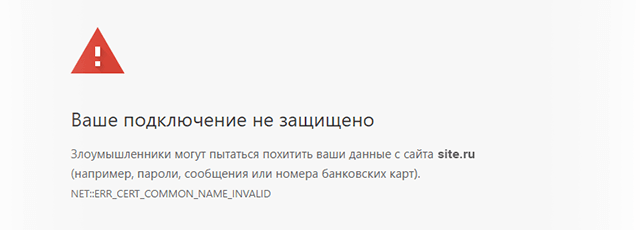

- Самоподписанный сертификат, который владелец сайта выдает себе сам. Он также обеспечивает безопасность соединения, но при этом не является гарантией подлинности компании. В этом случае браузер будет предупреждать посетителя, что SSL не надежен.

- Сертификат, который подписан недоверенным центром. В этом случае ресурс будет считаться проверенным, однако «проверяющий» остается под сомнением. Обычно такие центры продают сертификаты абсолютно всем, не проверяя подлинность фирмы.

- Цифровая подпись, выданная центром, который потерял доверие. К этому разряду относятся, например, SSL-сертификаты от удостоверяющего центра Symantec, которую Google обвинил в выдаче большого числа неликвидных сертификатов. В браузере Google Chrome 70 была прекращена поддержка сертификатов, выпущенных этой компаний и аффилированными с ней центрами GeoTrust и Thawte до 1 декабря 2017 года.

SSL сертификаты Eternalhost — выгодный способ получить электронную цифровую подпись от 100% надёжного Удостоверяющего Центра.

Кому не обойтись без SSL-сертификата

Предоставляя данные о своих банковских картах, контактную и личную информацию, пользователь должен быть уверен, что они не попадут в руки третьего лица. Поэтому получение SSL-сертификата — важный пункт для интернет-магазинов, а также банков, платежных систем и площадок, где требуется создание аккаунта.

Для SEO-специалистов, которые учитывают малейшие аспекты продвижения, также рекомендуется подключение подписи. Хотя на данный момент этот фактор слабо влияет на ранжирование страниц.

А вот чисто информационным ресурсам — блогам, визиткам и личным страницам можно обойтись и без сертификации.

Типы SSL-сертификатов

SSL-сертификаты делятся не несколько видов в зависимости от количества доменных и субдоменных имен, на которые они будут устанавливаться, а также от способа проверки платформы. По методу проверки существует три основных варианта:

- DV (Domain Validation) — это подтверждение домена. Также он кодирует данные для их передачи с использованием HTTPS. Он доступен не только для юридических, но и физических лиц и устанавливается, как правило, в течение трех часов.

- OV (Organization Validation) — помимо защиты данных он является гарантией подлинности компании, которой принадлежит. Выдается организациям, подтверждающим свой контактный номер, в течение трех дней.

- EV (Extended Validation) похож на предыдущий вариант, однако проверке подлежат не только коммерческая деятельность фирмы, но и налоговая. Наличие сертификата с расширенной проверкой подтверждает «зелёная» адресная строка — выделение адреса дополнительной зелёной рамкой (Green Bar). Такой сертификат можно получить за 5 дней.

Зелёный замочек в адресной строке — сайту можно доверять.

Помимо этого, существуют дополнительные типы SSL:

- Wildcard SSL — понадобится для того, чтобы защитить большое количество субдоменных имен в корне одного домена.

- UC (Unified Communications) или SAN (Subject Alternative Name) — способен взять под свою защиту не только множество субдоменов, но и доменов как внешних, так и внутренних.

- SGC (Server-Gated Cryptography) — поддерживает 40-битные расширения, что пригодится для операционных систем и браузеров старого образца.

- CS (CodeSigning) — сертификаты для программных продуктов, которые позволяет пользователю безопасно скачивать ПО с сайтов разработчиков.

Выбор цифровой подписи

Какой SSL-сертификат выбрать, в первую очередь, зависит от владельца ресурса. Для физических лиц подойдет тип DV, который является подтверждением права на владение доменным именем.

Для компаний дело обстоит несколько сложнее:

- Если это сайт-визитка, цель которого — проинформировать о деятельности организации, то можно установить DV SSL. Он предотвратит появление всплывающего в браузере окна с информацией о небезопасности площадки и надежно закодирует данные. Обычно предоставляется бесплатно.

- Ресурсы, которые связаны с транзакциями и другими видами доступа к деньгам, должны подключить EV подпись. Она подтвердит подлинность компании, а в браузерной строке появится полоска зеленого цвета с названием фирмы. Это касается банков, СМИ, платежных систем.

- Интернет-магазины, форумы и благотворительные платформы должны позаботиться об установке OV SSL. Такие сайты практически не находятся в поле зрения злоумышленников. Однако пользователи захотят удостовериться в подлинности компании, где они планируют сделать заказ или куда собираются вложить свои деньги. SSL-сертификаты с проверкой организации предоставляются только платно.

Получение и установка SSL-сертификата

Чтобы получить цифровую подпись, необходимо зайти на сайт центра сертификации и предоставить необходимую информацию для данного типа цифровой подписи. Например, для получения DV SSL достаточно предоставить доменное имя, email и номер телефона. Для других разновидностей могут понадобится документы, которые подтверждают наличие юридического лица: ИНН, сведения из ЕГРЮЛ и прочее.

После активации, ссылка на которую придет на указанную почту, следует дождаться окончания проверки. Этот процесс может занять от десятка минут до нескольких суток, после чего на e-mail придет архив с сертификатом, который требуется установить на сайт.

Приватный ключ SSL-сертификата выглядит именно так.

В архиве обычно содержаться три файла – приватный и публичный ключи, а также цепочка SSL-сертификатов (CA Bundle), которая нужна для повышения доверия к ресурсу. Далее можно подключить SSL-сертификат через панель управления хостингом или сервером. После этого меняем протокол с HTTP на HTTPS, путём настраивания редиректа.

Для содания самоподписанных сертификатов в Центр сертификации обращаться не нужно. Для этого необходимо создать корневой сертификат с информацией о стране, городе, названии компании и домене, а к нему уже выпускать самоизданные, используя файлы конфигурации.

Заключение

Использование SSL-сертификата повышает доверие пользователей к вашему сайту. Это стоит учитывать владельцам интернет-магазинов, банковских и платежных систем, а также площадок, где посетителям требуется предоставить свои персональные данные для создания аккаунта. Однако важно понимать, что цифровая подпись не является стопроцентной гарантией защиты от хакерских или DDoS-атак.

Оцените материал:

[Всего голосов: 2 Средний: 5/5]Какой выбрать и как получить / 1cloud.ru corporate blog / Habr

20 июля компания Google объявила о том, что браузер Chrome перестает считать доверенными SSL-сертификаты, выданные центром сертификации (CA) WoSign и его дочерним предприятием StartCom. Как пояснили в компании, решение связано с рядом инцидентов, не соответствующим высоким стандартам CA, — в частности, выдаче сертификатов без авторизации со стороны ИТ-гиганта.Чуть ранее в этом году также стало известно, что организации, ответственные за выдачу сертификатов, должны будут начать учитывать специальные DNS-записи. Эти записи позволят владельцам доменов определять «круг лиц», которым будет дозволено выдавать SSL/TLS-сертификаты для их домена.

Все эти решения в какой-то степени связаны с увеличением числа хакерских атак и фишинговых сайтов. Зашифрованные соединения с веб-сайтами по HTTPS приобретают всё большее распространение в интернете. Сертификаты не только позволяют зашифровать данные, пересылаемые между браузером и веб-сервером, но и удостоверить организацию, которой принадлежит сайт. В сегодняшнем материале мы посмотрим, какие виды сертификатов бывают и коснемся вопросов их получения.

/ Flickr / montillon.a / CC

Все SSL-сертификаты используют одинаковые методы защиты данных. Для аутентификации применяются асимметричные алгоритмы шифрования (пара открытый — закрытый ключ), а для сохранения конфиденциальности — симметричные (секретный ключ). Однако при этом они различаются по методу проверки: любой сертификат должен быть верифицирован центром сертификации, дабы удостовериться, что он принадлежит корректному и авторизованному сайту. Выделяют несколько видов сертификатов.

Первый тип сертификатов — это сертификаты с проверкой домена (Domain Validated). Они подходят для некоммерческих сайтов, поскольку подтверждают только обслуживающий сайт веб-сервер, на который осуществлён переход. DV-сертификат не содержит идентифицирующей информации в поле имени организации. Обычно там числится значение «Persona Not Validated» или «Unknown».

Для проверки лица запросившего сертификат центр сертификации высылает письмо на электронный адрес, связанный с доменным именем (например, [email protected]). Это делается для того, чтобы удостовериться, что лицо, запросившее сертификат, действительно является владельцем доменного имени. Компании Google не нужно доказывать общественности, что www.google.com принадлежит ей, поэтому она вполне может использовать простые сертификаты с проверкой домена (однако ИТ-гигант все равно использует OV-сертификаты, о которых далее).

Другие варианты верификации — добавление TXT-записи в DNS или размещение на сервере специального файла, который может быть прочитан CA. Этот вид сертификата самый дешевый и популярный, но не считается полностью безопасным, поскольку содержит информацию лишь о зарегистрированном доменном имени. Поэтому они часто используются для защиты во внутренних сетях или на небольших веб-сайтах.

Второй тип сертификатов носит название Organization Validated, или сертификаты с проверкой организации. Они более надежны, по сравнению с DV, поскольку дополнительно подтверждают регистрационные данные компании-владельца онлайн-ресурса. Всю необходимую информацию компания предоставляет при покупке сертификата, а CA затем напрямую связывается с представителями организации для её подтверждения.

Третий тип — это Extended Validation, или сертификат с расширенной проверкой, который считается самым надежным. Впервые появился в 2007 году и нужен веб-сайтам, которые проводят финансовые транзакции с высоким уровнем конфиденциальности. В этом случае целая адресная строка браузера будет выделяться зеленым цветом (поэтому их и называют «с зеленой строкой»). Плюс в зеленой области будет указано название компании.

О том, как разные браузеры информируют пользователей о наличии того или иного сертификата можно почитать тут.

Отметим, что если для совершения платежей и обработки транзакций пользователь перенаправляется на сторонний сайт, подтверждённый сертификатом с расширенной проверкой, то в этом случае хватит обычных сертификатов OV.

EV-сертификаты полезны, если необходимо «жестко» связать домен с физической организацией. Например, Bank of America и домен bankofamerica.com. В этом случае сертификат с проверкой организации гарантирует, что ресурс действительно принадлежит банку, куда пользователь может физически занести свои деньги — это как минимум удобно для пользователей.

Более того, EV-сертификаты защищают от атак с использованием фишинговых сайтов, как это было в случае с Mountain America Credit Union. Злоумышленники сумели получить легальный SSL-сертификат для копии сайта кредитной организации. Дело в том, что банк использовал доменное имя macu.com, а атакующие использовали имя mountain-america.net и при подаче заявки «вывесили» невинно выглядящий сайт. После получения сертификата сайт был заменен на фишинговый ресурс. EV-сертификаты серьезно затрудняют выполнение подобного «фокуса» — как минимум адрес виновника становится сразу известен.

Выдавая сертификаты типа OV или EV, сертификационный центр должен убедиться, что компания, получающая сертификат, действительно существует, официально зарегистрирована, имеет офис, а все указанные контакты — рабочие. Оценка организации начинается с проверки её официальной государственной регистрации. На территории России это выполняется с помощью реестра юридических лиц, представленного на сайте ФНС.

После получения заявки на сертификат, CA присылает бланки с вопросами об организации, которые нужно заполнить и подписать. Свои подписи и печати ставят руководитель компании и главный бухгалтер. После чего отсканированные документы отправляются обратно в центр сертификации, где их проверяют по идентификаторам ЕГРЮЛ и ИНН.

Если предоставленные данные полностью удовлетворяют сотрудников сертификационного центра, то выдается сертификат. Если же потребуется провести легализацию документов, то придется отправить по электронной почте в центр сертификации отсканированные изображения запрошенных документов.

Предварительно стоит уточнить, требуется ли перевод этих документов и нотариальное удостоверение перевода, а также требуется ли удостоверение нотариуса апостилем. Вместо апостиля для подтверждения полномочий нотариуса, можно сообщить центру сертификации соответствующую ссылку на сайте Федеральной нотариальной палаты. И перевод, и нотариальные услуги, и апостиль потребуют некоторых дополнительных расходов и организационных усилий, поэтому до подтверждения необходимости этих действий центром сертификации заниматься ими не стоит.

CA могут выдавать EV-сертификаты и государственным учреждениям, однако последние должны удовлетворять ряду требований. Во-первых, существование организации должно подтверждаться административно-территориальным образованием, в котором она оперирует. Во-вторых, организация не должна находиться в стране, где запрещена деятельность CA, выдающего сертификат. Также сама государственная структура не должна быть представлена в каком-либо из перечней запрещенных организаций.

При этом отметим, что также существуют международные агентства, которые могут проверять официальные документы компании и выступать удостоверителем её законного существования. Наиболее известным из таких агентств является Dun & Bradstreet. После проверки организации D&B выдаёт цифровой идентификатор — DUNS (Digital Universal Numbering System) — на который можно ссылаться для подтверждения легальности организации.

Оформление SSL-сертификата типа OV или EV потребует от организации, желающей его получить, некоторых расходов. Однако результатом всех затраченных усилий станет повышение репутации и уровня доверия клиентов к организации в интернете.

Цепочки сертификатов

Вообще, чтобы зашифровать данные, пересылаемые между веб-сервером и браузером пользователя, достаточно одного сертификата. Однако, если посмотреть на путь сертификации ресурса google.ru, можно увидеть, что их целых три.

При посещении многих сайтов, например, банков или железнодорожных касс, пользователи хотят уверенными не только в том, что соединение защищено, но и в том, что открывшийся сайт — правильный. Для удостоверения этого факта одного сертификата недостаточно. Нужно, чтобы третья сторона (центр сертификации) подтвердила, что для защиты соединения используется сертификат, выпущенный именно для этого сайта.

Если же вы не знаете «Б», то он может сообщить, что его знает «В».

Длина цепочки удостоверений не ограничена. Главное, чтобы в ней оказался тот, кому доверяет пользователь. Более того, исторически и технологически сложилось так, что ряд центров сертификации получили наибольшее признание в ИТ-области. Поэтому было принято согласованное решение назвать их криптографические сертификаты корневыми и всегда доверять таким подписям.

Перечень корневых центров сертификации и их публичных ключей хранится на компьютере пользователя. Если цепочку последовательно подписанных сертификатов завершает корневой сертификат, все сертификаты, входящие в эту цепочку, считаются подтверждёнными.

Другие виды сертификатов

Напоследок хотелось бы сказать, что помимо обозначенной градации сертификатов — DV, OV, EV — существуют и другие типы сертификатов. Например, сертификаты могут отличаться по количеству доменов, на которые они выдаются. Однодоменные сертификаты (Single Certificate) привязываются к одному домену, указываемому при покупке. Мультидоменные сертификаты (типа Subject Alternative Name, Unified Communications Certificate, Multi Domain Certificate) будут действовать уже для большего числа доменных имен и серверов, но за каждое наименование, включаемое в список сверх обозначенного количества, придется доплачивать отдельно.

Еще существуют поддоменные сертификаты (типа WildCard), которые охватывают все поддомены указанного при регистрации доменного имени. Иногда могут потребоваться сертификаты, которые будут одновременно включать помимо доменов несколько поддоменов. В таких случаях стоит приобретать сертификаты типа Comodo PositiveSSL Multi-Domain Wildcard и Comodo Multi-Domain Wildcard SSL. Отметим, что в этом случае можно также приобрести обычный мультидоменный сертификат, в котором просто указать необходимые поддомены.

Получить SSL-сертификат можно и самостоятельно: пара ключей для этого получается через любой генератор, например, бесплатный OpenSSL. Такие защищенные каналы связи можно с легкостью использовать для внутренних нужд компании: для обмена между устройствами сети или приложениями. Однако для использования на внешнем веб-сайте необходимо покупать официальный сертификат. В этом случае браузеры не будут показывать сообщения о небезопасном соединении, а будут спокойны за пересылаемые данные.

P.S. Несколько материалов по теме из нашего блога:

Нужен ли SSL-сертификат? — Некстайп Челябинск

13.06.2018 06:53:47 5956 0

13.06.2018 06:53:47 5956 0Для начала поймем, что такое SSL-сертификат. Это, своего рода, уникальная цифровая подпись сайта, используемая для защиты данных в Интернете. Она гарантирует безопасное соединение между браузером пользователя и сервером.

4 года назад компания Google начала с советов о том, чтобы владельцы сайтов позаботились о своем ресурсе и о пользователях, установив SSL/TLS-сертификат. Так же компания заявила о том, что наличие HTTPS протокола у сайта – весомый фактор ранжирования сайта в поиске.

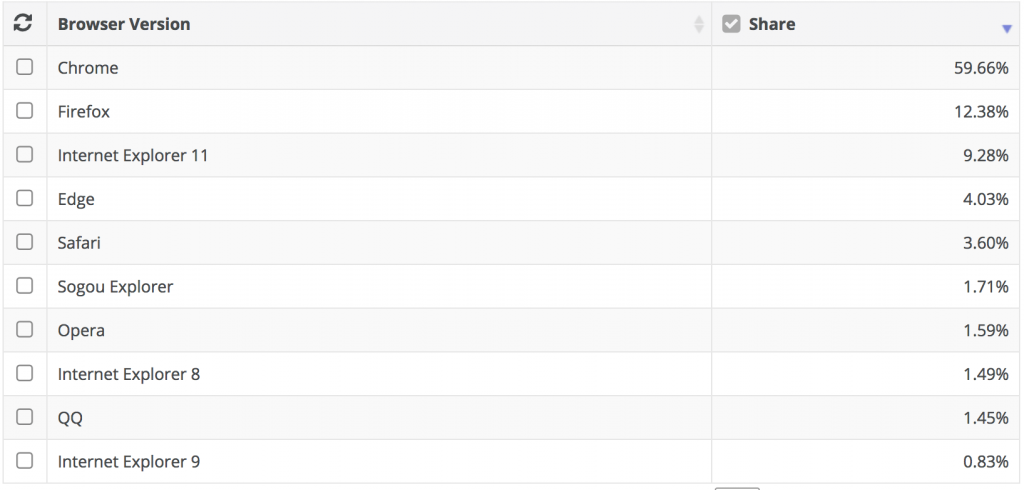

По статистике, браузером Chrome от Google пользуются более 50% пользователей. Занимая лидирующую строчку среди всех браузеров крупная IT-компания перешла от советов в настоятельные рекомендации в использовании защищенного HTTPS-протокола.

IT-гигант стал выпускать обновления для браузера, и с начала 2017 года сайты, которые собирали пароли и данные владельцев банковских карт, считались небезопасными, если у них не был установлен SSL-сертификат.

Немного позже, в октябре 2017, вышло обновление Chrome 62. Браузер стал помечать небезопасными сайты без SSL-сертификата, если они собирают любые данные: почту, логины, пароли и так далее.

Будущее обновление, Chrome 68, запланировано на июль 2018 года. После него все сайты без SSL-сертификата будут считаться небезопасными. Такая мера должна приниматься всерьёз веб-мастерами и владельцами сайтов.

Google поддержали и другие компании: Mozilla Corporation, Opera Software и Microsoft. Игнорировать рекомендации крупных IT-компаний веб-мастерам попросту не получиться.

Даже если сайт не обрабатывает конфиденциальные и персональные данные, SSL-сертификат необходим.

Самым главным аргументом остается безопасность. Злоумышленник, встав между сайтом и пользователем, может подменить информацию, добавляя на незащищенный сайт вирусы, вредоносную рекламу, или своровать введенные пользователем данные.

Ответ на вопрос нужен ли SSL-сертификат, напрашивается сам собой. Сертификат нужен, если вы:

- Собираете персональные данные пользователей;

- Желаете повысить доверие потенциальных клиентов или партнеров к вашему сайту;

- Не хотите, чтобы уязвимостью пользовались мошенники;

- Работаете над продвижением сайта и для вас важны все факторы ранжирования в поисковых системах.

Многие опасаются ситуации, когда при переходе на безопасное HTTPS-соединение происходит понижение в поисковой выдаче. Оно временное, и при перехода сайта на защищенный протокол все позиции вернуться на свои места.

Как выбрать SSL-сертификат?

Существует несколько видов SSL-сертификатов. Выбор сертификата зависит от того, каким функционалом обладает сайт, кто владеет сайтом и сколько поддоменов используется.

Итак, обо всем по порядку:

Кто владеет сайтом, и какие данные собирает сайт

Физическое лицо. Если сайтом владеет физическое лицо, то достаточно сертификата вида Domain Validation (DV). Для проверки потребуется почта на домене сайта.

Организация. В зависимости от того, какие данные собирает сайт компании, подходят следующие виды сертификатов:

- Небольшой интернет-магазин или лендинг. Для клиента будет безопасным, если такой сайт защищен на уровне защиты конфиденциальных данных. Для шифрования подойдет сертификат с уровнем проверки Domain Validation (DV).

- Сайты фондов, банков или крупных интернет-магазинов. Пользователям на таких сайтах необходимо убедиться в существовании организации перед заполнением регистрацией и данных для оплаты товара или услуги. Для таких сайтов подходят два типа сертификатов:

- SSL-сертификат с проверкой организации Organization Validation (OV).

- SSL-сертификат с расширенной проверкой организации Extended Validation (EV). После проверки и установки в браузерной строке будет написано зеленым цветом название организации и закреплен зеленый замочек.

Какой сертификат используется для нескольких сайтов или поддоменов

- Если на сайте используются поддомены, то подойдет сертификат Wildcard (WC). Он защищает как основной домен, так и неограниченное количество поддоменов.

- Если у владельца имеется несколько сайтов, и каждый из них необходимо защитить одним сертификатом, то есть Multidomain (MD) сертификаты.

В этой статье мы постарались уделить большое внимание к необходимости обеспечения безопасного соединения между вашим сайтом и клиентом. Ознакомьтесь с предлагаемыми нами SSL-сертификатами по ссылке.

Если у вас остались вопросы, или вы не можете определиться, какой вам нужен сертификат, пишите нам на почту: [email protected]

Поделитесь записью, если она вам интересна

Please enable JavaScript to view the comments powered by Disqus.Чем отличается бесплатный SSL-сертификат от платного 🔑

9 декабря 2019

61

Время чтения ≈ 7 минут

SSL («уровень защищенных сокетов» / secure sockets layer) — криптографический протокол, разработанный компанией Netscape Communications для повышения безопасности в Сети. Протокол SSL шифрует соединение между пользовательским браузером и веб-сервером. Вся информация, которая передается между ними, остается приватной и не попадает в третьи руки, что имеет большое значение при проведении финансовых операций. Кроме того, сайты с защищенным соединением имеют преимущества перед незащищенными ресурсами в поисковой выдаче.

SSL-cертификат представляют собой электронный документ (подпись), содержащий информацию о домене, включая его название, адрес и юридические данные в случае, если ресурсом владеет юрлицо. Адреса сайтов с SSL-cертификатом начинаются с «https».

Ниже представлено подробное описание наиболее популярных платных и бесплатных сертификатов, с объяснением как выбрать для сайта подходящий сертификат. Статья будет одинаково полезна всем, кто занимается созданием и обслуживанием сайтов, владеет ресурсами, администрирует и настраивает их на любительском и профессиональном уровне.

Основные типы SSL-сертификатов

- Domain Validated (DV) — подтверждается исключительно доменное имя. Выпуск моментальный через проверку прав на домен.

- Organization Validation (OV) — подтверждается домен и его принадлежность конкретной организации. Выдается после предъявления гарантийного письма.

- Extended Validation (EV) — появляется зеленая строка с названием компании в адресной строке, предоставляются определенные документы. Процесс получения занимает до двух недель.

Отличия платных от бесплатных сертификатов

- Рассматривая, чем бесплатный SSL-сертификат отличается от платного, помимо очевидной экономии, нужно отметить срок их действия. Бесплатные сертификаты действуют сравнительно недолго и требуют постоянного перевыпуска. Например, популярный сертификат Let`s Encrypt нужно заново выпускать каждые три месяца.

- Также следует обратить внимание на уровень гарантий. Удостоверяющий центр, выпускающий бесплатный сертификат, не несет ответственности за добросовестность ресурса, где тот установлен. Платные цифровые подписи (OV) напротив, дают возможность проверить владельца сайта. Наличие таких гарантий формируют высокое доверие к сайту у пользователей и в поисковых системах.

- Еще одно существенное отличие платных сертификатов от бесплатных — наличие у них финансовых гарантий. В случае утечки пользовательских данных с ресурса, где установлен платный SSL-сертификат, пострадавшая сторона получит компенсацию от центра сертификации. Сумма финансовых гарантий зависит от конкретного вида сертификата.

- Установка бесплатных сертификатов связана с решением ряда технических задач, что требует определенных навыков.

- Бесплатные сертификаты, тем не менее, обладают ключевым преимуществом — доступностью. Их часто используют низкобюджетные проекты, стартапы и частные лица, которые не могут позволить себе платные.

SSL-сертификаты от Eternalhost — оптимальный выбор цифровых подписей от проверенных центров сертификации. Быстрое получение и установка за пару кликов.

Сравнение популярных сертификатов

Чтобы понять, чем именно отличаются бесплатные сертификаты от платных, а также — в чем разница между разными видами платных цифровых подписей, рассмотрим их конкретные примеры.

Бесплатный сертификат Let’s Encrypt

Проект Let’s Encrypt начал свою работу в 2012 году, но только в 2015 начал выпуск сертификатов. Установить сертификат можно с помощью официальных клиентов на Linux и Windows. С 2018 года пользователям Let’s Encrypt доступны SSL-сертификаты типа Wildcard.

Особенности Let’s Encrypt

- Ограниченный срок действия — обновлять сертификат нужно каждые 90 дней. Обычно обновление происходит вручную, хотя на некоторых панелях управления хостингом есть возможность делать его в автоматическом режиме.

- Нет гарантий на компенсацию за утечку пользовательских данных.

- Проверка только 20 поддоменов в неделю.

- Не подходит для IDN-доменов (с кириллическим адресом, типа «мойдомен.рф»).

- Нет возможности проверить владельца ресурса.

Comodo Positive SSL / Wildcard

Positive SSL — это наиболее доступный вариант, который подключается всего за 10 минут. Версия Wildcard требуется в том случае, если защита устанавливается для множества поддоменов.

Positive SSL подходит для шифрования сайтов с небольшим объемом онлайн-транзакций. Он пригодится владельцам новых ресурсов, для которых требуется подтверждение доменного имени. Сертификат устанавливается на 2 года и может перевыпускаться неограниченное количество раз.

Особенности Positive SSL

- Устанавливается на веб- и почтовые сервера.

- Поддержка IDN-доменов.

- Регистрация как через юридическое, так и через физическое лицо.

- Относительно низкая стоимость.

- Нет зеленой адресной строки с названием компании ресурса.

- Защита предоставляется на один домен или поддомен.

Преимущества Wildcard

- Гарантия возврата денежных средств в течение 30 дней.

- Шифрование на 128/256 бит.

- Защита множества поддоменов одним сертификатом.

Основная разница SSL-сертификатов Wildcard от обычных — защита поддоменов. Это преимущество есть у всех Wildcard-сертификатов, независимо от других условий и центров сертификации.

Версия Comodo Positive SSL Wildcard — это идеальный вариант для сайтов с большим количеством поддоменов.

Comodo Essential SSL / Wildcard

Как и все продукты Comodo, пакет Essential предлагает высокую совместимость с существующими браузерами и неограниченное количество перевыпусков. Выдается дольше, чем обычная версия (около двух дней).

Особенности Essential

- Бесплатная печать доверия сайта.

- Дает гарантию на утерю данных на $10000.

- Возможность бесплатного перехода на Comodo EV SSL.

- Более длинный ключ шифрования.

RapidSSL / Wildcard

RapidSSL — это отделение GeoTrust. Поэтому, все продукты компании подписываются корневым сертификатом и пользуются доверием пользователей по всему миру.

Wildcard поддерживает домены со сложной структурой. Благодаря этой версии защита обеспечивается для всех разделов сайта. Пакет позволяет экономить, не заказывая каждый раз отдельный сертификат для всех поддоменов.

Особенности RapidSSL

- Ни обычная версия, ни Wildcard не предлагают поддержку кириллических доменных имен.

- Нет проверки компаний и расширенной проверки.

- Не поддерживается SAN.

Как выбрать сертификат для сайта

Чтобы выбрать SSL-сертификат, достаточно сравнить его возможности с другими пакетными вариантами. Самый доступный вариант получения электронной подписи — установка бесплатного сертификата, но такой вариант имеет ряд ограничений и подойдет далеко не всем.

Для коммерческих сайтов следует выбирать SSL-сертификаты с проверкой владельца (OV). Популярным или представительским ресурсам, которым особенно важна репутация, рекомендуется обеспечить полное шифрование данных, включая внутренние страницы. Для этого отлично подойдет SSL-сертификат типа Wildcard.

На основании имеющейся информации выбрать бесплатный или платный сертификат для сайта довольно просто — он должен соответствовать индивидуальным требованиям к безопасности и обеспечивать для пользователей надежное шифрование личных данных.

Заключение

Правильный выбор сертификата во многом определяет, сможет ли ресурс в дальнейшем обеспечить безопасность личных данных своих пользователей и оправдать их доверие. Это особенно важно, если речь идет о проведении финансовых операций и существует риск потери средств.

Оцените материал:

[Всего голосов: 2 Средний: 4/5]SSL сертификаты и HTTPS: что нужно знать

От автора: Если вы пользуетесь Chrome 56 и выше, то могли замечать, что некоторые HTTP страницы помечены, как незащищенные. Эта функция была представлена в январе 2017, но только для страниц, собирающих пароли и данные о кредитных картах. Функция является частью плана Google по переходу на более безопасный интернет. В итоге, они хотят пометить все HTTP страницы как «незащищенные» и сменить индикатор HTTP защищенности на красный треугольник, который используется для отключенных HTTPS соединений.

Переключение на HTTPS может стоить больших усилий. Но как же активировать это защищенное соединение? В чем его преимущества? Давайте разбираться.

Что такое HTTPS?

HTTPS расшифровывается как HyperText Transfer Protocol Secure или безопасный протокол передачи гипертекста. Самое очевидное различие с HTTP – это слово «безопасный». Соединение зашифровано, что предотвращает считывание данные при перехвате.

Чтобы безопасное соединение заработало, отправитель и получатель должны использовать код для шифрования и дешифрования сообщения. Процесс шифрования осуществляется с помощью SSL сертификата.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнееЧто такое SSL сертификаты

SSL сертификаты основаны на шифровании с открытым ключом.

Эта техника шифрования использует два ключа: закрытый и открытый ключ (оба являются набором случайных чисел). Открытый ключ доступен всем. Если Джон хочет послать сообщение Кэрол, он может взять ее открытый ключ и зашифровать им сообщение. Расшифровать сообщение можно только с помощью закрытого ключа Кэрол. Если хакер перехватит сообщение, он не сможет его прочитать, потому что у него нет закрытого ключа Кэрол.

Типы SSL сертификатов

На данный момент существует три типа SSL сертификатов:

сертификаты, которые подтверждают только доменное имя;

сертификаты, которые подтверждают домен и организацию;

сертификаты с расширенной проверкой.

Сертификаты с проверкой доменного имени самые обычные. Они проверяют, имеет ли владелец SSL сертификата права на определенный домен. С таким сертификатом относительно легко работать, и оформляется он не так долго.

Сертификаты с подтверждением домена и организации берут за основу первый сертификат и добавляют к нему проверку организаций. Посмотреть эту информацию можно, нажав на иконку замка в адресной строке браузера.

Сертификаты с расширенной проверкой обеспечивают максимальную безопасность. Проверка сертификата этого типа очень тщательная (по строгим правилам EV) и включает:

проверка юридического, физического и эксплуатационного существования юридического лица;

проверка, соответствует ли личность юридического лица официальным документам;

проверка, обладает ли юридическое лицо исключительным правом использовать домен, указанный в сертификате EV SSL.

Что выбрать, решать вам. Для маленького бизнеса достаточно будет сертификата с подтверждением домена. Но если вы обслуживаете большой интернет-магазин, сертификат с расширенной проверкой будет хорошим вложением. Почему? Потому что этот сертификат добавляет иконку зеленого замка в адресной строке браузера, где будет отображаться название вашей компании, что повысит доверие пользователей к вашему сайту.

Стоимость SSL сертификатов

SSL сертификаты можно купить у разных поставщиков (центров сертификации), например у Symantec. Цена варьируется от $150 в год до $1000+ в год. Все зависит от типа сертификата и гарантий.

Но есть и бесплатный SSL сертификат от Let’s Encrypt.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

Let’s Encrypt – автоматизированный и открытый центр сертификации, работающий на благо общественности. Их спонсорами выступают крупные бренды типа Mozilla, Cisco, Google и Facebook, что позволяет им выдавать людям цифровые сертификаты для активации HTTPS совершенно бесплатно.

Как установить SSL сертификат

Если вы удачливый, то у вашего хостинг провайдера есть помощник по установке SSL (или еще лучше – установщик в один клик). Это поможет развернуть защищенное соединение за считанные минуты. С набором популярности HTTPS соединения все больше хостинг провайдеров будут включать эту услугу в свои тарифы.

Если у вашего провайдера нет такой возможности, придется установить SSL сертификат вручную. Процесс может занять довольно много времени. К счастью для нас, Mitchell Anicas с сайта Digital Ocean написал подробнейшее руководство по установке SSL сертификата.

Преимущества HTTPS/SSL

HTTPS обладает следующими преимуществами:

Безопасность: HTTPS – безопасное соединение, т.е. если сообщение зашифровано, его невозможно прочесть без соответствующего ключа. Это крайне важно, когда ваш сайт управляет конфиденциальными данными пользователей.

Доверие: SSL сертификат повышает доверие пользователей к вашему сайту.

Скорость: переключение на HTTPS может повысить скорость загрузки.

SEO: в 2014 году Google стали использовать HTTPS в качестве сигнала рейтинга в выдаче. Сейчас это очень слабо влияет на рейтинг, но в будущем Google может усилить влияние защищенного соединения.

Что необходимо учесть при переходе на HTTPS

Внедрение SSL сертификата – это не легкая задача. Прежде нужно учесть несколько вещей. Например, время, необходимое на внедрение. Также SSL сертификат действует ограниченное время. То есть время от времени его придется обновлять.

Также нужно учесть его стоимость. Конечно, Let’s Encrypt предлагает бесплатные сертификаты, но это самая простая версия. Если необходимо подтверждение организации или расширенная проверка, придется заплатить.

Переключение с HTTP на HTTPS может вызвать ряд SEO проблем, в основном из-за битых ссылок. Решить проблему можно с помощью 301 редиректа через файл .htaccess:

RewriteEngine On RewriteCond %{HTTPS} off RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L]

RewriteEngine On RewriteCond %{HTTPS} off RewriteRule (.*) https://%{HTTP_HOST}%{REQUEST_URI} [R=301,L] |

Заключение

Нет никаких сомнений в том, что HTTPS будет набирать популярность в будущем. Безопасность и доверие пользователей – главные преимущества, но давайте не забывать и про небольшой прирост скорости загрузки страниц, а также о повышении рейтинга в поисковиках.

Можно получить бесплатный SSL сертификат. Однако проверка организаций и расширенная проверка все еще стоят очень дорого. Более того, развертывание может занять много времени и вызвать различные проблемы.

Нужен ли вам HTTPS?

Я считаю, что если вы полностью переделываете или пишите сайт с нуля, это стоит вашего времени. HTTPS – будущее интернета. Но если ваш сайт не собирает конфиденциальную информацию о пользователях, сертификат необязателен.

Автор: Kevin Vertommen

Источник: https://webdesign.tutsplus.com/

Редакция: Команда webformyself.

JavaScript. Быстрый старт

Изучите основы JavaScript на практическом примере по созданию веб-приложения

Узнать подробнее

Верстка-Мастер. От теории до верстки популярных шаблонов

Изучите современную верстку сайтов с нуля

ПодробнееПолучаем бесплатный SSL сертификат / Habr

Привет, хабр!О StartSSL я узнал от небезызвестного lissyara, в связи с чем ему очень благодарен.

Для начала расскажу, что же за зверь это. Как известно, SSL сертификаты выдаются центрами сертификации, чьи корневые сертификаты хранятся в хранилище сертификатов браузера\ОС (либо другого ПО, использующего SSL). Цена на большинство сертификатов зашкаливает, и платить приходится за каждый сертификат. Но у StartSSL весьма интересный подход — сами сертификаты у них бесплатные, вы платите только за проверку вашей личности.

Так же не может не радовать наличие русскоязычной поддержки.

Сертификат можно получить проверив только email адрес и владение доменом, но в таком случае вы не можете создать wildcard сертификат, использовать сертификат для финансовых операций и электронной коммерции. Сертификат выдается сроком на год. Снятие этих ограничений будет стоить вам 59.90$ и подразумевает вашу идентификацию (так же вы сможете выпускать сертификаты сроком на 2 года). Итого за 59.90$ вы можете создать ∞ количество WildCard сертификатов сроком на 3 года (350 дней, в течении которых вы можете перевыпускать сертификат + 2 года, на которые можно выдать сертификат).

Регистрация

Выбрав на сайте русский язык вы получаете прекрасный англо-русский интерфейс. Регистрация находится здесь.

Жмем Sing-up и переходим к регистрации, где заполняем небольшую форму. Все поля обязательны к заполнению, нужно вводить настоящие данные, могут проверить вашу личность и отозвать сертификат, заблокировать аккаунт. Адрес нужно указывать домашний, а не рабочий. Так же желательно чтобы при регистрации использовалась латиница — это поможет весьма сократить то время за которое подтвердят регистрацию аккаунта.

Нам предлагают ввести проверочный код, который был выслан на email. Вводим. Далее нам предлагают выбрать размер ключа для вашего сертификата (для авторизации на сайте) 2048 или 4096.

Сертификат сгенерирован, и мы должны подтвердить его установку в браузер.

На этом регистрация завершена. Рекомендую сохранить сертификат на физическом носителе (например, записать на болванку).

Верификация домена

Перед получением сертификата нам нужно подтвердить право владения доменом. Для этого переходим в раздел Validations Wizard и выбираем пункт Domain Name Validation

Вводим домен

Выбираем email, на который будет отослано письмо для подтверждения (postmaster, hostmaster, webmaster либо email из whois)

Получаем письмо и вводим код из него в поле. Все — домен подтвержден, можно приступать к генерации сертификата. В течении 30 дней мы можем генерировать сертификат. Далее нужно будет повторить процедуру верификации.

Генерация сертификата

Идем в раздел Certificates Wizard и там выбираем Web Server SSL/TSL Certificate

Далее у нас 2 варианта — либо нажать на Skip и ввести запрос на генерацию сертификата, либо генерировать все в мастере. Допустим, запроса сертификата у нас нет, поэтому будем генерировать все в данном мастере.

Вводим пароль для ключа (мин. 10 символов — макс. 32) и размер ключа (2048\4096).

Получаем и сохраняем ключ.

Выбираем домен, для которого будем генерировать сертификат (домен должен быть уже подтвержден).

Нам дают право на включение в сертификат один поддомен — пусть будет стандартный www

Получили немного информации о сертификате, жмем на Continue.

Теперь ждем подтверждения сотрудником StartSSL сертификата. Обещают в течении 3-х часов, однако на практике все происходит намного быстрее, мне пришлось ждать 10 минут. Ранее заказывал ночью — примерно за такое же время подтверждали запрос.

Получение сертификата

Нам осталось только получить сертификат и установить его на сервере. Идем в Tool Box -> Retrieve Certificate, выбираем домен и копируем сертификат.

Про установку не буду писать, информация есть на хабре и на StartSSL.

Проходим проверку (2-й уровень верификации)

Для снятия ограничений бесплатного сертификата нужно пройти идентификацию. Для этого в Validations Wizard выбираем Personal Identity Validation, проходим несколько шагов и нам предлагают загрузить документы

Для загрузки документов нужно только выбрать их в поле. Загрузить нужно не менее 2-х документов, подтверждающих вашу личность (главный разворот паспорта, водительские права, удостоверение личности, карточку социального обеспечения, свидетельство о рождении и т.д., я загружал главный разворот паспорта и студенческого билета). Могут запросить дополнительные документы — у меня запросили счет за телефон, в котором указан мой адрес, номере телефона и имя, в качестве альтернативы можно получить аналоговой почтой письмо для верификации адреса.

Далее вам нужно будет ввести данные своей кредитной карты\PayPal. Идем в Tool Box ->Add Credit Card | PayPal | Ticket

Все, на этом подготовка к верификации окончена. Вам должно будет прийти письмо от поддержки с дальнейшими инструкциями. По окончании верификации вы сможете выпускать WildCart сертификаты в течении 350 дней. Далее нужно будет проходить проверку заново.

Несколько фактов о StartSSL

- 25 мая 2011 StartSSL был подвергнут атаке сетевых взломщиков (в простонародии хакеров), однако получить фиктивные сертификаты им не удалось. Закрытый ключ, лежащий в основе всех операций, хранится на отдельном компьютере, не подключенном к интернету.

- StartSSL поставляет помимо SSL сертификатов для Web, сертификаты для шифрования почты (S/MIME), для шифрования серверов XMPP (Jabber), сертификаты для подписи ПО Object code signing certificates).

- StartSSL проверяет верность установки сертификатов. После установки сертификата (через некоторое время) я получил уведомление о отсутствии промежуточного сертификата, и ссылка на информацию по установки.

После установки промежуточного сертификата пришло соответствующее письмо. - StartSSL поддерживается множеством ПО: Android, Camino, Firefox, Flock, Chrome, Konqueror, IE, Mozilla Software, Netscape, Opera, Safari, SeaMonkey, Iphone, Windows

- Дружелюбная поддержка на русском языке

- Сравнительная таблица вариантов верификации

- За 59.90$ вы можете создать ∞ количество WildCard сертификатов сроком на 3 года (350 дней, в течении которых вы можете перевыпускать сертификат + 2 года, на которые можно выдать сертификат).

- Отзыв сертификата платный — 24,90$. 2-й класс верификации позволяет пересоздать сертификат (насколько я понял, всего один раз). Extended Validation сертификаты освобождены от этого сбора.

знакомство с SSL/TLS / 1cloud.ru corporate blog / Habr

Мы достаточно часто рассказываем о разных технологиях: от систем хранения до резервного копирования. Помимо этого мы делимся собственным опытом оптимизации работы нашего IaaS-провайдера — говорим об управленческих аспектах и возможностях для улучшения usability сервиса.Сегодня мы решили затронуть тему безопасности и поговорить об SSL. Всем известно, что сертификаты обеспечивают надежное соединение, а мы разберёмся в том, как именно это происходит, и взглянем на используемые протоколы.

/ Flickr / David Goehring / CC-BY

SSL (secure sockets layer — уровень защищённых cокетов) представляет собой криптографический протокол для безопасной связи. С версии 3.0 SSL заменили на TLS (transport layer security — безопасность транспортного уровня), но название предыдущей версии прижилось, поэтому сегодня под SSL чаще всего подразумевают TLS.

Цель протокола — обеспечить защищенную передачу данных. При этом для аутентификации используются асимметричные алгоритмы шифрования (пара открытый — закрытый ключ), а для сохранения конфиденциальности — симметричные (секретный ключ). Первый тип шифрования более ресурсоемкий, поэтому его комбинация с симметричным алгоритмом помогает сохранить высокую скорость обработки данных.

Рукопожатие

Когда пользователь заходит на веб-сайт, браузер запрашивает информацию о сертификате у сервера, который высылает копию SSL-сертификата с открытым ключом. Далее, браузер проверяет сертификат, название которого должно совпадать с именем веб-сайта.

Кроме того, проверяется дата действия сертификата и наличие корневого сертификата, выданного надежным центром сертификации. Если браузер доверяет сертификату, то он генерирует предварительный секрет (pre-master secret) сессии на основе открытого ключа, используя максимально высокий уровень шифрования, который поддерживают обе стороны.

Сервер расшифровывает предварительный секрет с помощью своего закрытого ключа, соглашается продолжить коммуникацию и создать общий секрет (master secret), используя определенный вид шифрования. Теперь обе стороны используют симметричный ключ, который действителен только для данной сессии. После ее завершения ключ уничтожается, а при следующем посещении сайта процесс рукопожатия запускается сначала.

Алгоритмы шифрования

Для симметричного шифрования использовались разные алгоритмы. Первым был блочный шифр DES, разработанный компанией IBM. В США его утвердили в качестве стандарта в 70-х годах. В основе алгоритма лежит сеть Фейстеля с 16-ю циклами. Длина ключа составляет 56 бит, а блока данных — 64.

Развитием DES является алгоритм 3DES. Он создавался с целью совершенствования короткого ключа в алгоритме-прародителе. Размер ключа и количество циклов шифрования увеличилось в три раза, что снизило скорость работы, но повысило надежность.

Еще был блочный шифр RC2 с переменной длиной ключа, который работал быстрее DES, а его 128-битный ключ был сопоставим с 3DES по надежности. Потоковый шифр RC4 был намного быстрее блочных и строился на основе генератора псевдослучайных битов. Но сегодня все эти алгоритмы считаются небезопасными или устаревшими.

Самым современным признан стандарт AES, который официально заменил DES в 2002 году. Он основан на блочном алгоритме Rijndael и скорость его работы в 6 раз выше по сравнению с 3DES. Размер блока здесь равен 128 битам, а размер ключа — 128/192/256 битам, а количество раундов шифрования зависит от размера ключа и может составлять 10/12/14 соответственно.

Что касается асимметричного шифрования, то оно чаще всего строится на базе таких алгоритмов, как RSA, DSA или ECC. RSA (назван в честь авторов Rivest, Shamir и Adleman) используется и для шифрования, и для цифровой подписи. Алгоритм основан на сложности факторизации больших чисел и поддерживает все типы SSL-сертификатов.

DSA (Digital Signature Algorithm) используется только для создания цифровой подписи и основан на вычислительной сложности взятия логарифмов в конечных полях. По безопасности и производительности полностью сопоставим с RSA.

ECC (Elliptic Curve Cryptography) определяет пару ключей с помощью точек на кривой и используется только для цифровой подписи. Основным преимуществом алгоритма является более высокий уровень надежности при меньшей длине ключа (256-битный ECC-ключ сопоставим по надежности с 3072-битным RSA-ключом.

Более короткий ключ также влияет на время обработки данных, которое заметно сокращается. Этот факт и то, что алгоритм эффективно обрабатывает большое количество подключений, сделали его удобным инструментом для работы с мобильной связью. В SSL-сертификатах можно использовать сразу несколько методов шифрования для большей защиты.

Хеш и MAC

Цель хеш-алгоритма — преобразовывать все содержимое SSL-сертификата в битовую строку фиксированной длины. Для шифрования значения хеша применяется закрытый ключ центра сертификации, который включается в сертификат как подпись.

Хеш-алгоритм также использует величину, необходимую для проверки целостности передаваемых данных — MAC (message authentication code). MAC использует функцию отображения, чтобы представлять данные сообщения как фиксированное значение длины, а затем хеширует сообщение.

В протоколе TLS применяется HMAC (hashed message authentication code), который использует хеш-алгоритм сразу с общим секретным ключом. Здесь ключ прикрепляется к данным, и для подтверждения их подлинности обе стороны должны использовать одинаковые секретные ключи, что обеспечивает большую безопасность.

Все алгоритмы шифрования сегодня поддерживают алгоритм хеширования SHA2, чаще всего именно SHA-256. SHA-512 имеет похожую структуру, но в нем длина слова равна 64 бита (вместо 32), количество раундов в цикле равно 80 (вместо 64), а сообщение разбивается на блоки по 1024 бита (вместо 512 бит). Раньше для тех же целей применялся алгоритм SHA1 и MD5, но сегодня они считаются уязвимыми.

Разговоры об отказе от SHA1 велись достаточно давно, но в конце февраля алгоритм был официально взломан. Исследователям удалось добиться коллизии хешей, то есть одинакового хеша для двух разных файлов, что доказало небезопасность использования алгоритма для цифровых подписей. Первая попытка была сделана еще в 2015, хотя тогда удалось подобрать только те сообщения, хеш которых совпадал. Сегодня же речь идет о целых документах.

Сертификаты бывают разные

Теперь, когда мы разобрались, что представляет собой протокол SSL/TLS и как происходит соединений на его основе, можно поговорить и о видах сертификатов.

Domain Validation, или сертификаты с проверкой домена, подходят для некоммерческих сайтов, так как они подтверждают только веб-сервер, обслуживающий определенный сайт, на который был осуществлен переход. Этот вид сертификата самый дешевый и популярный, но не может считаться полностью безопасным, так как содержит только информацию о зарегистрированном доменном имени.

Organization Validation, или сертификаты с проверкой организации, являются более надежными, так как подтверждают еще регистрационные данные компании-владельца. Эту информацию юридическое лицо обязано предоставить при покупке сертификата, а удостоверяющий центр может связаться напрямую с компанией для подтверждения этой информации. Сертификат отвечает стандартам RFC и содержит информацию о том, кто его подтвердил, но данные о владельце не отображаются.

Extended Validation, или сертификат с расширенной проверкой, считается самым надежным. Собственно, зеленый замочек или ярлык в браузере означает как раз то, что у сайта есть именно такой сертификат. О том, как разные браузеры информируют пользователей о наличии сертификата или возникающих ошибках можно почитать тут.

Он нужен веб-сайтам, которые проводят финансовые транзакции и требуют высокий уровень конфиденциальности. Однако многие сайты предпочитают перенаправлять пользователей для совершения платежей на внешние ресурсы, подтвержденные сертификатами с расширенной проверкой, при этом используя сертификаты OV, которых вполне хватает для защиты остальных данных пользователей.

Кроме того, сертификаты могут различаться в зависимости от количества доменов, на которые они были выданы. Однодоменные сертификаты (Single Certificate) привязываются к одному домену, который указывается при покупке. Мультидоменные сертификаты (типа Subject Alternative Name, Unified Communications Certificate, Multi Domain Certificate) будут действовать уже для большего числа доменных имен и серверов, которые также определяются при заказе. Однако за включение дополнительных доменов, свыше определенной нормы, потребуется платить отдельно.

Еще существуют поддоменные сертификаты (типа WildCard), которые охватывают все поддомены указанного при регистрации доменного имени. Иногда могут потребоваться сертификаты, которые будут одновременно включать не только несколько доменов, но и поддомены. В таких случаях можно приобрести сертификаты типа Comodo PositiveSSL Multi-Domain Wildcard и Comodo Multi-Domain Wildcard SSL или (лайфхак) обычный мультидоменный сертификат, где в списке доменов указать также и нужные поддоменные имена.

Получить SSL-сертификат можно и самостоятельно: пара ключей для этого генерируется через любой генератор, например, бесплатный OpenSSL. И такой защищенный канал связи вполне получится использовать для внутренних целей: между устройствами своей сети или приложениями. Но вот для использования на веб-сайте сертификат необходимо приобретать официально, чтобы в цепочке подтверждения сертификатов обязательно имелся корневой сертификат, браузеры не показывали сообщений о небезопасном соединении, а пользователи были спокойны за свои данные.

P.S. Дополнительно по теме из блога IaaS-провайдера 1cloud: