12 сервисов, которые помогут при взломе сайта WordPress

В современном мире интернета есть много причин, по которым веб-сайт может быть взломан, заражен вредоносным ПО, занесен в черный список, подвергнут DDOS-атаке. Последний отчет о безопасности SUCURI показывает, что одна или несколько уязвимостей заражают 56% сайтов WordPress.

₽0.00

В корзину

₽499.00

В корзину

₽0.00

В корзину

₽0.00

В корзину

₽0.00

В корзину

₽0.00

В корзину

₽0.00

В корзину

₽0.00

В корзину

Как быстро восстановиться, если что-то пошло не так?

Есть два способа. Если вы опытный специалист по безопасности, то вы можете исследовать и очистить зараженные файлы, вредоносные коды для восстановления сайта. Если вы не уверены или у вас нет времени, вы можете нанять профессиональных специалистов. Давайте рассмотрим, какие онлайн-сервисы вы можете использовать, чтобы исправить свой сайт на WordPress.

Давайте рассмотрим, какие онлайн-сервисы вы можете использовать, чтобы исправить свой сайт на WordPress.

SUCURI

SUCURI, один из ведущих поставщиков облачной безопасности, также предлагает немедленную помощь в восстановлении взломанного сайта. Есть три тарифных плана, из которых вы можете выбрать.

- Бизнес – ответ в течение 4 часов

- Pro – ответ в течение 6 часов

- Базовый – ответ в течение 12 часов

В зависимости от приоритета и бюджета вы можете выбрать тарифный план. SUCURI не просто исправит ваш сайт один раз, но и обеспечит постоянную безопасность и мониторинг. Некоторые из функций программы:

- Останавливать будущие атаки

- Предупреждение о безопасности, черный список, вредоносные коды

- Уровень защиты от DDoS-атак 3,4 и 7

- Быстрая и дружелюбная поддержка

- 30-дневная гарантия возврата денег

SUCURI работает на любой платформе веб-сайта, включая WordPress, Joomla, Magento, Drupal и т. д.

д.

SiteLock

Ваш веб-сайт заблокирован вашим веб-хостингом, занесен в черный список поисковой системой или атакован вредоносным ПО? SiteLock может устранить эти проблемы с помощью немедленных оповещений об обнаружении вредоносных программ и решить их со всеми текущими мерами защиты 24*7 с помощью аварийного восстановления взлома. Вы можете воспользоваться преимуществами трех продуктов SiteLock:

- SiteLock SMART™ — используется для автоматического удаления вредоносных программ с вашего веб-сайта.

- SiteLock INFINITY ™ — ппредоставляет услугу непрерывного сканирования, чтобы ваш сайт был более безопасным и быстрым.

- SiteLock TrueShield™ — работает как брандмауэр веб-приложений для повышения доверия клиентов и коэффициента конверсии на веб-сайте.

Если ваш веб-сайт в настоящее время заражен, вы можете выбрать одноразовую очистку, чтобы удалить инфекцию из обратных ссылок и приостановить доступ всего за 199,99 доллара за домен. Или вы можете воспользоваться планом восстановления и постоянной защиты, чтобы очистить свой сайт от вредоносных программ за 41,67 доллара в месяц. SiteLock также предлагает сканер и исправление, поддержку брандмауэра веб-приложений, резервное копирование веб-сайтов и другие экспертные услуги в соответствии с различными планами, такими как SecureAlert, SecureStarter и SecureSpeed.

SiteLock также предлагает сканер и исправление, поддержку брандмауэра веб-приложений, резервное копирование веб-сайтов и другие экспертные услуги в соответствии с различными планами, такими как SecureAlert, SecureStarter и SecureSpeed.

Astra

Astra WordPress Security очистит ваш взломанный веб-сайт WordPress в тот же день (обычно в течение 6-8 часов). Astra совместима с большинством CMS (Magento, Joomla, Drupal, Opencart, Prestashop) и пользовательским PHP, но она также исключительно хорошо работает с WordPress. В Astra есть три плана – Essential, Pro и Business. Очистка от вредоносных программ поставляется с Pro annual или выше. План Pro также включает в себя постоянную защиту вашего веб-сайта в течение целого года. И обещание, которое звучит примерно так: “…если за это время что–то пойдет не так, мы исправим это без лишних вопросов”.

Wordfence

Wordfence поможет очистить неограниченное количество страниц на одном сайте за 179 долларов.

Wordfence не только очищает, но и сообщает вам, как злоумышленник получил доступ к вашему сайту, подробный отчет о расследовании и действия для защиты от будущих атак. Используя это ПО для очистки, вы получаете годичную премиум-подписку (стоимостью 99 долларов США) для мониторинга и защиты вашего сайта.

Используя это ПО для очистки, вы получаете годичную премиум-подписку (стоимостью 99 долларов США) для мониторинга и защиты вашего сайта.

OneHourSiteFix

OneHourSiteFix помогает очистить зараженные сайты за один час. Есть два варианта. Либо вы можете нанять их для исправления сайта за 250 долларов, либо перейти на постоянную защиту безопасности за 24,99 доллара в месяц.

Hack Repair

Джим Уокер поможет вам быстро исправить взломанный сайт. Джим так же доступен по телефону для консультации. Hack Repair также поможет вам внедрить SSL-сертификат, чтобы сделать ваш сайт доступным по протоколу HTTPS с единовременной низкой стоимостью.

Malcare

Специализированный плагин безопасности WordPress для сканирования, защиты и мониторинга сайта. Malcare позволяет вам очистить сайт. Однако, если вам нужна срочная помощь, вы можете обратиться в службу экстренной очистки.

SiteGuarding

Если вы готовы подождать до 24 часов, то вы можете выбрать обычную службу удаления вредоносных программ; однако, если вам нужно срочно выполнить очистку, обратитесь в службу экстренной помощи. SiteGuarding работает с WordPress и CMS Joomla. Также SiteGuarding известна тем, что предоставляет комплексные решения для обеспечения безопасности сайта, включая резервное копирование.

SiteGuarding работает с WordPress и CMS Joomla. Также SiteGuarding известна тем, что предоставляет комплексные решения для обеспечения безопасности сайта, включая резервное копирование.

Fixmysite

Начинается всего с 99 долларов за ремонт сайта. Включает трехэтапный процесс. Как только сайт будет исправлен, Fixmysite защитит сайт WP с помощью плагинов безопасности Wordfence.

WPHackedHelp

Если вашему взломанному сайту WordPress требуется быстрое решение. Тогда WP Hacked Help станет лучшим выбором для полной безопасности веб-сайта и быстрого удаления вредоносных программ и очистки. WP Hacked Help предлагает полное сканирование вашего сайта WordPress с анализом возможностей черного списка и признаков заражения. Этот инструмент включает в себя удаление вредоносных программ и инфекций, ремонт взломанных сайтов, удаление черного списка Google и предупреждений, анализ и исследование вредоносных программ, защиту сайта от будущих взломов, безопасный хостинг и ежедневное автоматическое резервное копирование с онлайн-поддержкой клиентов 24 на 7. Планы WP Hacked Help начинаются с 99,99 долларов США за очистку от вредоносных программ и вирусов. Его тариф премиум предоставляет безопасный хостинг с очисткой от вредоносных программ и вирусов за 99,99 доллара плюс 10 долларов в месяц.

Планы WP Hacked Help начинаются с 99,99 долларов США за очистку от вредоносных программ и вирусов. Его тариф премиум предоставляет безопасный хостинг с очисткой от вредоносных программ и вирусов за 99,99 доллара плюс 10 долларов в месяц.

MageFix

Если вы ищете бесплатную неограниченную очистку от вредоносных программ и проверку на заражение, тогда воспользуйтесь Magefix. Оно гарантирует предотвращение будущих попыток взлома для всех веб-платформ, таких как WordPress, Drupal, Joomla и Magento. Magefix соответствует требованиям GDPR и всегда радует своих клиентов подробными пошаговыми инструкциями по обнаружению вредоносных программ, удалению спама, как бороться с хакерской атакой, чего не следует делать со взломанными веб-сайтами и так далее. Помимо бесплатного тарифа у него есть еще два. Тарифный план Platinum включает в себя такие функции, как обновление сайта и резервное копирование, удаление черного списка, восстановление рекламы Google, непрерывную защиту 24/7, гарантирует устранение уязвимостей в течение от 1 до 12 часов и неограниченное удаление вредоносных программ. Этот план обойдется вам всего в 12 долларов в месяц за сайт. И если вы хотите единоразовый способ оплаты со 100% гарантией возврата денег, то вы можете выбрать Gold план в размере 99 долларов за сайт. Он предлагает гарантию на обслуживание сроком на 1 год и гарантию возврата денег в течение 30 дней.

Этот план обойдется вам всего в 12 долларов в месяц за сайт. И если вы хотите единоразовый способ оплаты со 100% гарантией возврата денег, то вы можете выбрать Gold план в размере 99 долларов за сайт. Он предлагает гарантию на обслуживание сроком на 1 год и гарантию возврата денег в течение 30 дней.

Fiverr

С ростом активности популярного программного обеспечения и сайтов, хакеры могут легко выбрать его для атаки. Поэтому крайне важно выяснить уязвимости вашего веб-сайта. Поскольку у вас нет волшебного хрустального шара, чтобы заглянуть в будущее, как вы защитите свой веб-сайт, если вы не являетесь экспертом или специалистом в области технологий? Таким образом, не усложняя задачу, вы можете нанять некоторых поставщиков услуг безопасности WordPress от Fiverr, которые могут гарантировать безопасность веб-сайта в режиме реального времени, предотвращая будущие атаки вредоносных программ на ваш сайт. Fiverr — это крупнейшая платформа, которая соединяет все предприятия с фрилансерами.

Я знаю, что это очень панический момент, когда сайт взломан, но благодаря вышеупомянутым превосходным сервисам, вы сможете вернуть ваш онлайн-бизнес в рабочее состояние.

Просмотров статьи: 464

Эта запись была размещена в Безопасность в сети,Интернет с меткой WordPress,безопасность,плагины,софт.Как восстановить Вордпресс после взлома, проверить на вирусы и вылечить

Столкнуться с вирусами на сайте может каждый. Рассказываю, что делать при обнаружении вредоносного кода и показываю простой, но в то же время эффективный способ борьбы с этой напастью.

Вордпресс — самая популярная CMS в мире. Не удивительно, что она очень популярна и у злоумышленников. Это и плохо, и хорошо одновременно. Хорошо — потому что быстро обнаруживаются новые дыры и так же быстро они латаются. Плохо — потому что нужно постоянно держать руку на пульсе, своевременно обновляться. Критические обновления безопасности обычно устанавливаются автоматически, а вот с дырами в темах, плагинах нужно разбираться самостоятельно.

Плохо — потому что нужно постоянно держать руку на пульсе, своевременно обновляться. Критические обновления безопасности обычно устанавливаются автоматически, а вот с дырами в темах, плагинах нужно разбираться самостоятельно.

И если просто забить, взлом сайта будет вопросом времени.

Отмечу сразу, ни один плагин безопасности на 100% не защитит сайт. Практика показала, толку от них мало. Отказываться от них не нужно, но и слишком надеяться на них нельзя.

Содержание

- Признаки взлома сайта

- Что делать если сайт взломали

- Алгоритм действий

- Чем сканировать сайт на вирусы

- В заключение

Признаки взлома сайта

Обнаружить на сайте вирус бывает очень сложно. Вредоносный код может годами вообще никак не проявлять себя. Или делать это очень редко для узкой группы посетителей.

Понять, что с сайтом что-то не так можно по косвенным признакам

- На сайте появляется незнакомый контент, ссылки на неизвестные ресурсы.

- Осуществляются редиректы на сторонние ресурсы. Причем, это может происходить не всегда, а только при переходе из поиска или только при посещении сайта через некоторых провайдеров, например.

- В работе сайта наблюдаются ошибки: не открываются некоторые страницы, невозможно попасть в админку, сбивается кодировка, пропадают изображения и т.п.

Иногда взлом очевиден

- Самый худший сценарий, когда первыми обнаруживают вирус поисковые системы. Они сразу помечают сайт как опасный и блокируют к нему доступ из поисковой выдачи. На восстановление может уйти некоторое время. В связи с чем неизбежны простои, потери.

- Предупреждение от хостера позволяет оперативно решить проблему, не допустив первого сценария. К сожалению, не на каждом хостинге имеется хороший сканер с актуальными базами.

Сканер и оповещения точно есть у хостинга Рег.ру и Таймвеб.

Что делать если сайт взломали

Главное — не паниковать!

На самом деле ничего страшного не случилось!

Даже при самом худшем сценарии, последствия взлома можно в считанные минуты ликвидировать обычным восстановлением из резервной копии. Причину взлома можно отыскать простым сканированием сайта антивирусом. Причем это даже можно сделать своими силами. В крайнем случае делегировать специалистам. Например, на Кворке или обратившись ко мне. Эта работа не сложная и редко стоит дороже $100.

Причину взлома можно отыскать простым сканированием сайта антивирусом. Причем это даже можно сделать своими силами. В крайнем случае делегировать специалистам. Например, на Кворке или обратившись ко мне. Эта работа не сложная и редко стоит дороже $100.

Алгоритм действий

Для тех кто решил самостоятельно обезвредить свой сайт.

- Подключиться по ФТП, посмотреть в файловом менеджере даты изменений файлов, скачать и проанализировать логи (access.log, error.log). На виртуальном хостинге они могут быть недоступны, но можно попробовать запросить их в службе поддержки. Провести самостоятельно полное расследование вряд ли удастся, но иногда даты, время изменения файлов, IP-адреса, ОС, браузеры и другие метаданные могут рассказать многое о взломщике. Даты изменений файлов дадут понять на какой бэкап откатываться. Нужно учитывать, иногда даты изменений файлов даже после их изменений могут оставаться не тронутыми.

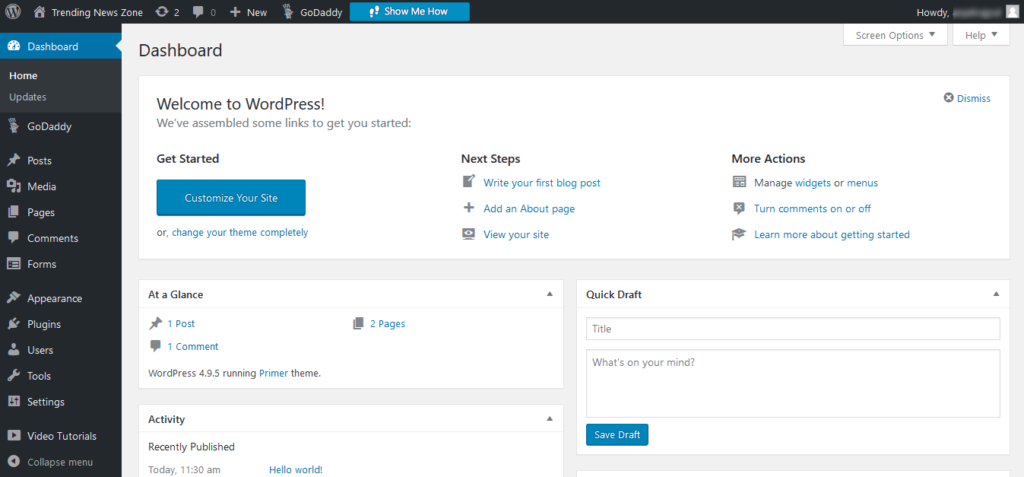

Корневой каталог Вордпресс выглядит примерно так.

С ним мы и будем работать.

С ним мы и будем работать. - Cкачать с официального сайта wordpress.org чистую копию Вордпресс той же версии, что установлена у вас. Удалить (именно удалить, а не заменить) файлы ядра и загрузить на их место чистые. Файлы с вредоносным кодом часто маскируются под системные файлы Вордпресс и носят имена типа wp-home.php, wp-system.php и т.п. Внимательно сравниваем их с файлами из дистрибутива Вордпресс и удаляем, если таких там нет.

- Удалить полностью директории /wp-includes/ и /wp-admin/, заменив их скачанными.

- Удалить все файлы из корня кроме wp-config.php и .htaccess, заменив их так же чистыми.

- Сохраненные wp-config.php и .htaccess открыть в редакторе, визуально проверить на наличие постороннего или обфусцированного кода. Удалить все лишнее.

- Очень часто эпицентр проблем находится в директории /wp-content/. Внутри нее есть директории /plugins/ и /themes/, в которых расположены плагины и темы соответственно.

Все публичные плагины и темы нужно как и файлы ядра вручную удалить и заменить на заведомо чистые версии. Просто скачать их из каталога Вордпресс и залить вместо имеющихся. Коммерческие плагины скачать там, где они приобретались. Желательно те же версии. Обновляться лучше потом, когда попадем в админку.

Все публичные плагины и темы нужно как и файлы ядра вручную удалить и заменить на заведомо чистые версии. Просто скачать их из каталога Вордпресс и залить вместо имеющихся. Коммерческие плагины скачать там, где они приобретались. Желательно те же версии. Обновляться лучше потом, когда попадем в админку. - Еще внутри /wp-content/ есть директория /languages/, в которых размещаются файлы локализаций. Ее тоже нужно обязательно проверить, там не должно быть никаких исполняемых файлов с расширением php. Именно в ней я много раз встречал загруженные бэкдоры.

- В /wp-content/upgrade/ можно все удалить, если вдруг там что-то есть.

- Затем нужно проверить все оставшиеся файлы в /wp-content/. Директорию /cache/ и все что касается кеша можно удалить. С особым пристрастием проверяем директорию /uploads/. Именно там в куче изображений часто прячутся бэкдоры. Если сайт большой, файлов там может быть очень много и проверить вручную все их невозможно.

Потребуется специальный софт.

Потребуется специальный софт.

Чем сканировать сайт на вирусы

Способов просканировать сайт на вирусы вагон и маленькая тележка. Но я бы сразу отмел разные сомнительные сервисы, онлайн-чекеры и плагины, потому что толку от них плюс-минус ноль. Лучше подобрать хороший антивирус с актуальными базами известных вирусов.

Хорошо, когда антивирус умеет работать прямо на сервере. Тогда не придется каждый раз скачивать все файлы и сканировать их локально. Как уже говорилось выше, сайты иногда весят очень много, бывает, что физически размещены очень далеко и на не самых быстрых серверах. Тогда процесс скачивания-закачивания может затянуться на несколько часов, а то и дней.

Второе — не каждый виртуальный хостинг разрешает запускать долгоиграющие процедуры типа сканирования. Поэтому, часто приходится перекидывать файлы куда-то на нормальный сервер или скачивать и сканировать их локально. Не у всех есть под рукой быстрый сервер, куда можно перекинуть удаленно файлы. И не всегда есть Виндоус с антивирусом.

И не всегда есть Виндоус с антивирусом.

Я перепробовал много инструментов и остановил свой выбор на AI-Bolit от Revisium — бесплатный и один из самых эффективных инструментов для поиска вирусов и вредоносного кода.

AI-Bolit проверяет наиболее уязвимые файлы на вирусы, шеллы, эксплойты и прочую гадость, после чего выносит свой вердикт.

Скачиваем универсальную версию AI-Bolit — для хостинга, а также для Мак-ос и Юникс. В подробности использования вдаваться не будем — все инструкции имеются на сайте разработчика.

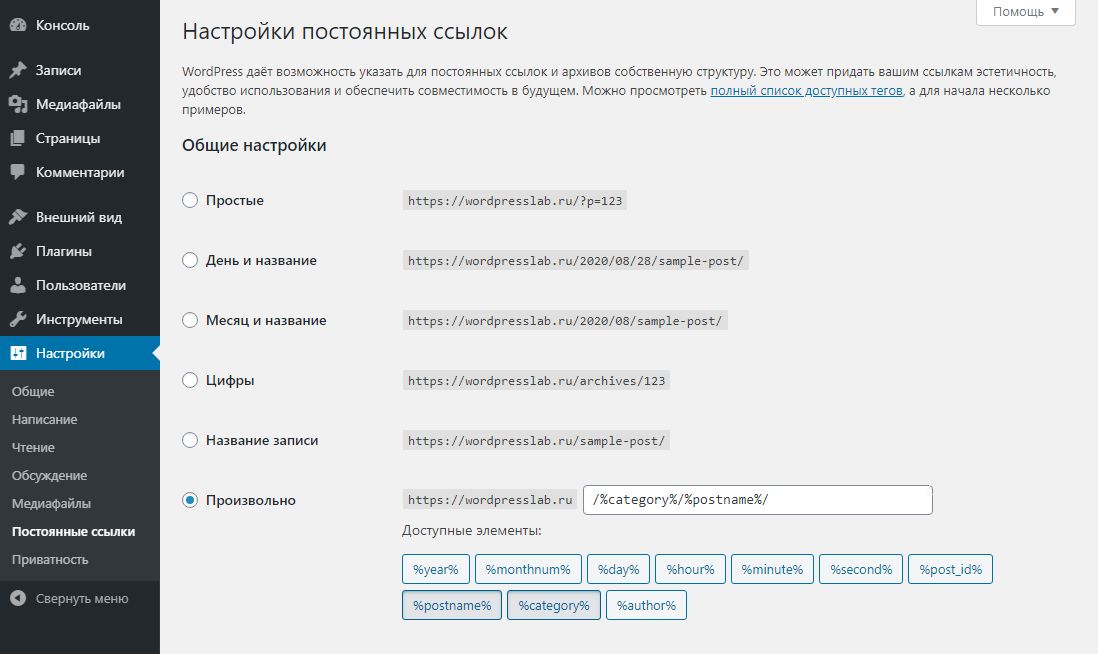

Сканирование сайта на вирусы с помощью AI-BolitЕсли кратко:

Скачать антивирус, распаковать и залить в корень сайта. Должно быть два файла: ai-bolit-hoster. php и AIBOLIT-BINMALWARE.db. Я заливаю в корень, чтобы не заморачиваться с путями. Работа с антивирусом осуществляется через командную строку. Для этого нужно подключиться к серверу по SSH.

php и AIBOLIT-BINMALWARE.db. Я заливаю в корень, чтобы не заморачиваться с путями. Работа с антивирусом осуществляется через командную строку. Для этого нужно подключиться к серверу по SSH.

У AI-Bolit два режима проверки

1. Обычный (диагностика)

php ai-bolit-hoster.php --mode=1

2. Параноидальный (лечение)

php ai-bolit-hoster.php --mode=2

В терминале это выглядит примерно так:

Видим, база подгрузилась, сканеру известно 4236 сигнатур вирусов. Сканирование может занять некоторое время.

В результате в корне сайта сгенерируется сводный отчет со всеми критическими замечаниями. Он представляет собой HTML-страницу с таким примерно именем: AI-BOLIT-REPORT-_Applications_MAMP_htdocs_danilin_test-935994-15-12-2019_22-18.html

Отчет сканера AI-Bolit выглядит так

По завершению всех процедур этот файл нужно обязательно удалить с сервера.

Важно!

Никогда не публикуйте отчет о сканировании на форумах и других сайтах в открытом доступе, и не оставляйте отчет на сайте. В нем содержится информация, которая может помочь хакеру взломать сайт. Держите отчет в безопасном месте и предоставляйте доступ к нему только проверенным людям.

В нем содержится информация, которая может помочь хакеру взломать сайт. Держите отчет в безопасном месте и предоставляйте доступ к нему только проверенным людям.

Теперь самый ответственный момент — изучение и анализ отчета. Мы предварительно заменили все возможные файлы на заведомо чистые. Тем самым упростили задачу, минимизировав количество инфицированных файлов.

Среди подозрительных файлов нужно отыскать причину проникновения на сайт вредоносного кода. Не нужно спешить удалять все подряд. Подозрительные файлы лучше гуглить, проверять, если есть сомнения. Если не удается понять код — гуглить его содержание. Обычно проблемы массовые, и в Сети находится множество аналогичных случаев. Конечно, если встречаются исполняемые PHP-файлы где-нибудь в /uploads/ или /languages/ — их можно удалять без раздумий.

В заключение

Если захотят взломать конкретно ваш сайт, его взломают — это вопрос времени и денег. Другой вопрос, когда сайты попадают под массовые раздачи, под эксперименты разной школоты. От этого можно и нужно защищаться, соблюдая элементарные правила сетевой гигиены, информационной безопасности, безопасности Вордпресс и т.д.

От этого можно и нужно защищаться, соблюдая элементарные правила сетевой гигиены, информационной безопасности, безопасности Вордпресс и т.д.

Важно понимать взлом — это не причина, а следствие. Бороться нужно не со следствием, а именно с причиной. Почему, зачем, каким образом ломают именно вас и как от этого защититься — это первоочередные вопросы, которые нужно задать. Устранение последствий взлома тоже важная задача, но ее решение не ответит на главные вопросы.

Вордпресс не та CMS, которую можно установить и забыть — расслабляться с ней нельзя. И если возможности контролировать работу сайта нет, лучше привлечь для этого вебмастера.

Всем добра и успехов!

Безопасность WordPress 2022 🥇Уязвим ли ваш сайт?

WordPress безопасен? Вы все время задаете себе этот вопрос?

В ядре WordPress нет уязвимостей. Некоторые из самых преданных и эффективных инженеров в мире разрабатывают и поддерживают WordPress.

Платформа WordPress не может быть изолирована. А pluginдоступны тема, имя пользователя и пароль. Таким образом, CMS может быть взломана.

Таким образом, CMS может быть взломана.

В течение последнего десятилетия мы защищали сайты WordPress от хакеров. Каждый день, MalCare предотвращает 250,000 XNUMX+ веб-сайтов от взлома и атак злоумышленников.

Тема, plugin, или учетные данные пользователя сами по себе не делают WordPress уязвимым. Слабые учетные данные и устаревшие темы вызывают проблемы.

Мы обсудим эти темы в этой статье:

- Наиболее распространенные взломы и уязвимости

- Ваш сайт должен быть защищен от них, выполнив следующие действия.

Наша безопасность WordPress Plugin защитит ваш сайт от проблем безопасности WordPress. Брандмауэр защитит ваш сайт, и будет выполняться ежедневное сканирование. Кроме того, это поможет реализовать различные меры по укреплению безопасности, не нарушая работу вашего сайта.

Содержание

12 самых распространенных проблем безопасности и уязвимостей WordPress

Следующие категории могут использоваться для классификации проблем безопасности WordPress:

- Наиболее распространенные уязвимости WordPress

- Хаки, общие для WordPress

Чтобы взломать ваш сайт, хакеры используют на нем уязвимости. Исправляя уязвимости, хакеры были менее подвержены атакам. Ваш сайт может быть уязвим для этих 5 основных уязвимостей

Исправляя уязвимости, хакеры были менее подвержены атакам. Ваш сайт может быть уязвим для этих 5 основных уязвимостей

Наиболее распространенные уязвимости в WordPress

1. Несовместимость pluginс и темы

Кредиты изображений: Pexels

Уже почти десять лет мы специализируемся на безопасности WordPress. Основываясь на нашем опыте работы с сотнями тысяч взломанных веб-сайтов, мы знаем устаревшие темы и pluginвиноваты во многих из них.

Темы и plugins для WordPress могут создавать уязвимости, как и любое другое программное обеспечение. Разработчики быстро выпускают патч для устранения проблемы. Владелец веб-сайта, который задерживает или не обновляет свой сайт, делает его уязвимым для взлома.

Рассмотрим контактную форму 7, которая входит в тройку лучших форм. pluginс в мире. Хакеры смогли получить доступ к вашему веб-сайту из-за уязвимости, которую он разработал. Несмотря на то, что исправление было выпущено очень быстро, многие сайты пострадали от взлома, потому что они задержали или просто проигнорировали обновление. Сайт вернулся в нормальное состояние после того, как мы его почистили.

Сайт вернулся в нормальное состояние после того, как мы его почистили.

2. Обнуление WordPress Pluginс и темы

Кредиты изображений: Pexels

Очень заманчиво использовать темы и plugins, которые были недействительными. Премиум-функции в конце концов ваши бесплатно. Тем не менее, эти pluginы и темы не бесплатны.

Несмотря на то, что вы могли бы подумать, обнуленные темы и plugins не распространяются, чтобы помочь вам. Это скорее эксплуататорский мотив.

Plugins и темы, которые являются пиратскими, включают бэкдоры. Вы неосознанно создаете окно, которое хакеры могут открыть на вашем веб-сайте при его установке.

Пока пиратская тема или plugin остается на вашем сайте, ваш сайт остается уязвимым. Каждый раз, когда его взламывают, его снова взламывают.

Кроме того, пиратский plugins и темы не обновляются их разработчиками. В результате ваш сайт также остается уязвимым.

Существуют тысячи заражений wp-feed.php, вызванных пиратскими темами WordPress и plugins.

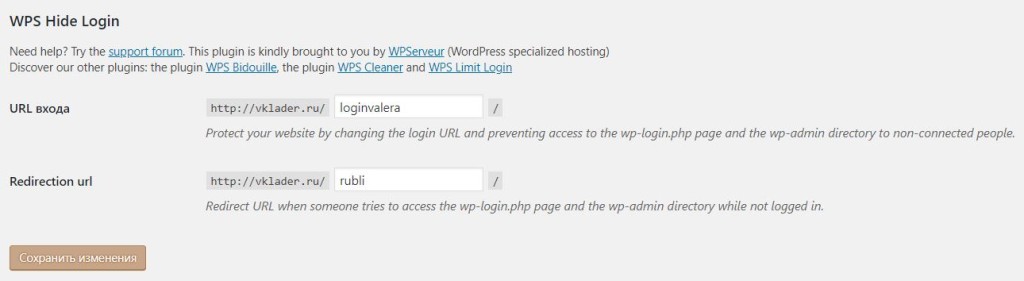

3. Плохая безопасность входа в WordPress.

Кредиты изображений: Pexels

Поскольку это позволяет хакерам получить доступ к вашему сайту WordPress, ваша страница входа является распространенной целью.

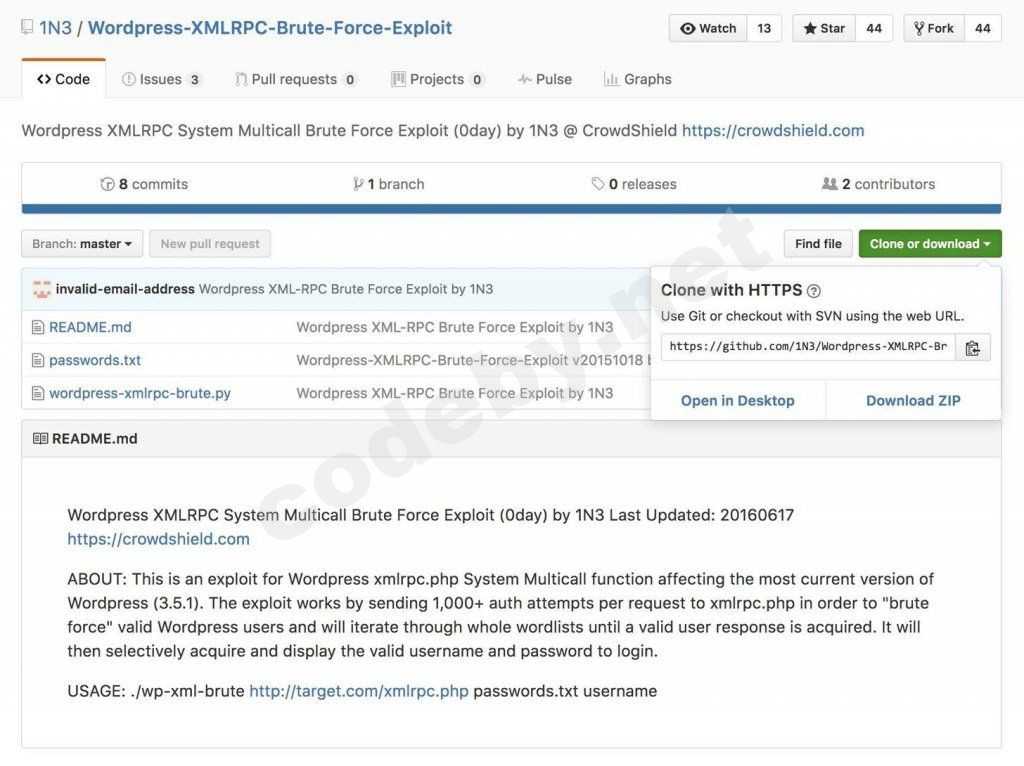

Хакер может использовать ботов, чтобы опробовать сотни комбинаций имен пользователей и паролей за несколько минут, чтобы взломать ваши учетные данные. Атака грубой силой — вот что это такое.

Само собой разумеется, что слабые учетные данные легко взломать, такие как admin, user, password123 и [электронная почта защищена]

Это замедлит ваш сервер, если на вашем сайте будут сделаны сотни попыток входа, даже если грубая сила не увенчалась успехом. WP-config.php предварительно загружает весь веб-сайт при загрузке страницы входа в WordPress.

Вы наверняка испытаете замедление от этого. Вы можете столкнуться с ошибкой 503 при перегрузке системы.

4. Плохая хостинговая среда.

Кредиты изображений: Pexels

Ваш веб-сайт также может быть уязвим из-за плохих услуг хостинга. Хостинг-провайдер — это ножки стула. На него сидят люди. Если ваша нога заражена термитами, представьте, насколько это болезненно. Под этим давлением стул рушится.

Хостинг-провайдер — это ножки стула. На него сидят люди. Если ваша нога заражена термитами, представьте, насколько это болезненно. Под этим давлением стул рушится.

Хостинг вашего сайта также имеет решающее значение для его стабильности. Вы не сможете поддерживать свой сайт, если хостинг поврежден.

Плохие условия хостинга особенно характерны для малоизвестных хостинговых компаний. Вы можете подвергнуть свой веб-сайт риску взлома или сбоя, если не выберете лучшую хостинговую компанию.

В любом случае ваш сайт может быть уязвимым, даже если вы пользуетесь услугами популярного хостинг-провайдера. Хосты склонны к проблемам с безопасностью своих сервисов. В общей среде, если один сайт будет взломан, его влияние отразится на других сайтах.

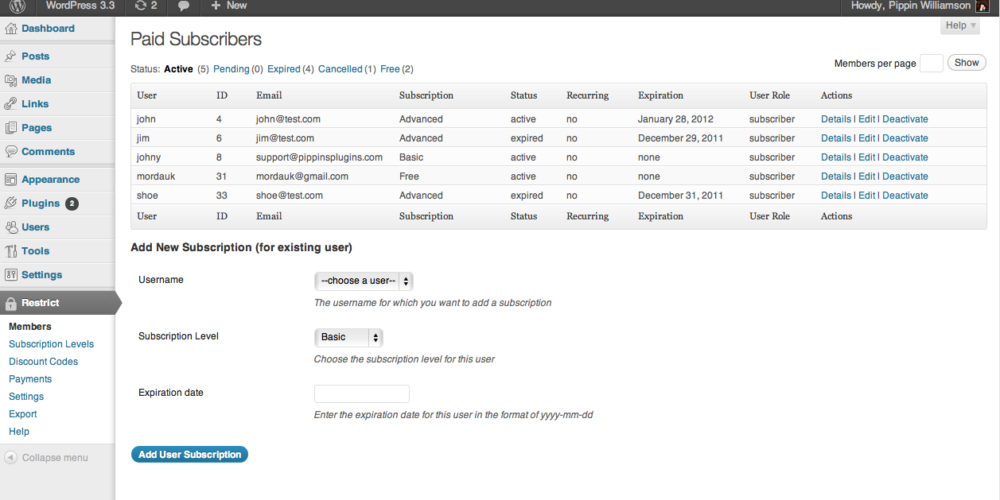

5. Неправильный подход к ролям пользователей в WordPress.

Кредиты изображений: Pexels

Можно выбрать одну из шести различных ролей пользователя WordPress. Каждой роли предоставляются следующие разрешения:

- Администратор

- редактор

- Автор

- Участник

- Абонент

Администраторы имеют неограниченный доступ к сайту и являются самыми влиятельными среди них. Практически никто не может обладать такой властью. Мы видим множество сайтов, на которых все пользователи являются администраторами.

Практически никто не может обладать такой властью. Мы видим множество сайтов, на которых все пользователи являются администраторами.

Один пользователь может вызвать хаос на вашем сайте, если решит воспользоваться предоставленными ему полномочиями. Если вы когда-нибудь удалите их учетные записи, они также могут установить бэкдор на ваш сайт и настроить администраторов-призраков.

Или они могут быстро заработать деньги, не используя ваши данные и сайт. Известно, что хакеры меняют банковский счет, связанный с платежным шлюзом WooCommerce, и истощают деньги магазина.

Также возможно потерять полный контроль над своим сайтом, если некоторые пользователи используют слабые учетные данные.

Здесь перечислены пять наиболее распространенных уязвимостей WordPress.

Веб-сайт WordPress может быть атакован различными способами из-за таких уязвимостей. В следующем разделе мы обсудим некоторые общие.

7 советов по WordPress, о которых нужно знать

1. SQL-инъекция

Уязвимость, которую можно использовать на вашем сайте, обычно является основой для взломов WordPress. Хакеры используют форму plugin поля ввода для запуска атак SQL-инъекций. В базу данных вашего сайта будут внедрены вредоносные PHP-скрипты для кражи данных или получения доступа к вашему сайту.

Хакеры используют форму plugin поля ввода для запуска атак SQL-инъекций. В базу данных вашего сайта будут внедрены вредоносные PHP-скрипты для кражи данных или получения доступа к вашему сайту.

2. Фарма Хак

Изображение Кредиты: Pexels

Эти же уязвимости могут быть использованы для взломов фармацевтики, включая темы, plugins или слабые учетные данные.

После заражения ваших рейтинговых страниц ключевыми словами со спамом и всплывающей рекламой хакеры могут установить такие вирусы, как вредоносное ПО favicon.ico. Он предназначен для ранжирования фармацевтических препаратов, продаваемых на вашем веб-сайте, на основе их SEOреквизиты для входа. Они используют поп-рекламу, чтобы перенаправлять посетителей в свои магазины, чтобы они могли продавать товары.

Спам-атака SEO также известна как этот тип взлома.

3. Взлом японских ключевых слов

Кредиты изображений: Pexels

Фармацевтические хаки очень похожи на японские хаки с ключевыми словами. Сайт проник через уязвимость pluginс и темы. Затем на ваши страницы внедряются спамные японские слова и партнерские ссылки.

Сайт проник через уязвимость pluginс и темы. Затем на ваши страницы внедряются спамные японские слова и партнерские ссылки.

После того, как ваш сайт будет оценен по японскому языку, вы начнете привлекать посетителей, которые хотят перейти по этим вредоносным партнерским ссылкам и купить продукты, которые продают хакеры.

4. Атака межсайтового скриптинга

Атака с использованием межсайтовых сценариев предполагает использование уязвимости в plugin или тему для проведения взлома.

Представьте уязвимый комментарий plugin что позволяет хакерам вставлять вредоносные ссылки в раздел комментариев. Ссылка предоставит доступ к файлам cookie любому, кто на нее нажмет. Хакеры получают доступ к вашему веб-сайту, украв файл cookie браузера пользователя вашего сайта.

Атаки с перехватом сеанса и кражей файлов cookie — это разновидности взлома, о которых вам нужно знать!

5. Фишинг

Хакеры используют фишинговые атаки, чтобы получить доступ к веб-сайтам, используя уязвимости (например, устаревшие plugins или темы или слабые полномочия).

Спам-сообщения будут отправляться вашим клиентам по Хакеры используя ресурсы вашего сайта. Сайт-обман, например сайт электронного банкинга, побуждает людей переходить по ссылке.

После того, как посетители поделятся конфиденциальной информацией, такой как номера кредитных карт, хакеры могут ее украсть.

6. Повышение привилегий

Кредиты изображений: Pexels

Злоумышленник использует грубую силу для доступа к вашему сайту, угадывая ваши учетные данные. Могут ли они захватить участника или подписчика с низкими привилегиями?

С таким аккаунтом они ничего не смогут сделать. Требуется учетная запись администратора. Когда это происходит, они повышают привилегии.

Чтобы получить полный контроль над сайтом, хакеры используют уязвимости в plugins.

7. Взлом WP-VCD.php

Используя пиратские или устаревшие Темы WordPress и plugins, хакеры могут получить доступ к вашему сайту и получить контроль.

Такие сайты, как ваш, используются для хранения незаконных файлов, таких как взломанное программное обеспечение, пиратские фильмы и телешоу. В результате ваш сайт становится очень медленным из-за перегрузки ресурсов. Хостинг-провайдеры даже приостанавливают работу веб-сайтов, когда понимают, что используют чрезмерное количество ресурсов.

В результате ваш сайт становится очень медленным из-за перегрузки ресурсов. Хостинг-провайдеры даже приостанавливают работу веб-сайтов, когда понимают, что используют чрезмерное количество ресурсов.

Наиболее распространенные взломы WordPress подошли к концу. Если вы не примете следующие меры безопасности, ваш веб-сайт может пострадать от одной из этих атак.

Как исправить наиболее распространенные проблемы безопасности WordPress?

Мы рассмотрели типы взломов, с которыми могут столкнуться веб-сайты WordPress, а также распространенные уязвимости, с которыми сталкиваются веб-сайты WordPress.

Вот несколько инструкций по установке исправлений. Поступая так, у хакеров гораздо меньше шансов на успех.

1. Установите WordPress Security Plugin

Охрана plugin Рынок предлагает множество вариантов, но не все они эффективны. Есть много людей, которые производят много шума, но не имеют возможности доставить.

Мы не продаем BS в MalCare. plugin предоставляет сайту меры безопасности, которые не только эффективны, но и фактически предотвращают доступ хакеров к сайту.

Ваши дыры в безопасности будут закрыты с помощью этой программы.

- Поддержание вашего сайта с plugin легко.

- Вы получите уведомление, когда на вашем сайте будет обнаружено вредоносное ПО.

- Это позволит вам принять меры, рекомендованные WordPress, для повышения безопасности вашего сайта.

- Брандмауэр также отделит плохой трафик от определенных стран и устройств. Доступ к сайту блокируется до того, как хакеры или боты смогут получить доступ к вашему сайту.

2. Обновляйте свой веб-сайт

Обновление системы безопасности имеет решающее значение. Мы не можем не подчеркнуть это достаточно. В предыдущем разделе мы упоминали, что большинство хакерских атак вызвано устаревшими темами и pluginс. Это происходит, когда сайт не обновляется в кратчайшие сроки. Сайты с этой уязвимостью уязвимы для взлома.

Узнайте, как обеспечить безопасность своего сайта WordPress. Чтобы гарантировать, что обновления вашего сайта WordPress не нарушат его, следуйте этому руководству.

3. Прекратите использовать пиратские Pluginс и темы

Бэкдоры распространяются пиратскими темами и pluginс. Веб-сайты могут быть доступны без вашего ведома.

Некоторые из этих сайтов делятся ресурсами и предоставляют помощь. Plugins и темы могут быть загружены пиратскими. Загрузки plugins и темы, содержащие вредоносное ПО, не проверяются WordPress, и хакеры пользуются этим.

Очень важно, чтобы вы не использовали пиратские темы or plugins.

Даже когда вы получаете пиратскую тему или plugin от доверенного друга, они не будут обновляться. Поддержание вашего веб-сайта в актуальном состоянии имеет важное значение.

4. Реализуйте меры безопасности при входе в систему.

Ваша страница входа постоянно подвергается атакам грубой силы со стороны хакеров. Страницу можно защитить несколькими способами. Вот они:

Запишите все имена пользователей или пароли, которые вы используете на своем сайте, и обеспечьте надежные учетные данные. Пароли и имена пользователей должны быть уникальными.

Вы можете внедрить систему защиты CAPTCHA, чтобы ограничить количество неудачных попыток входа пользователей. Вы можете автоматически включить защиту CAPTCHA, если используете plugin, такие как MalCare.

Внедрить двухфакторную аутентификацию —

Прежде чем вы сможете получить доступ к своему Администратор WordPress приборной панели вам будет предложено ввести код, отправленный на ваш зарегистрированный номер телефона.

Такие службы, как Facebook и Gmail, используют метод двухфакторной аутентификации, чтобы гарантировать, что правильный пользователь входит в систему.

5. Реализуйте правильные роли пользователей.

У каждого пользователя не должно быть прав администратора. Тем, кто обладает такой властью, следует доверять лишь нескольким людям.

Спросите себя, какие разрешения необходимы всем пользователям вашего сайта для повседневной работы.

Пользователи WordPress имеют следующие полномочия:

- Администратор —

- Управляет всем сайтом и имеет доступ ко всем его функциям.

- Редактор — сообщениями можно управлять и публиковать

- Автор — может управлять только своими сообщениями.

- Участник — сообщения можно писать и черновики, но нельзя публиковать.

- Подписчик. Все, что они могут делать — это управлять своим профилем.

Принимайте разумные решения о выборе ролей.

Все эти уязвимости описаны здесь. Принимая вышеуказанные меры, мы значительно снижаем вероятность взлома. Безопасность сайта должна быть усилена для полной безопасности.

Воздействие взломанного веб-сайта

Ваш веб-сайт может пострадать от взлома. Взлом веб-сайтов WordPress может привести к множеству проблем, в том числе:

- Эти вредоносные сайты перенаправляются на ваш хакеры. Это приводит к быстрому росту показателей отказов и сокращению времени, проведенного на веб-сайте.

- Сайты замедляются из-за всплывающей рекламы на ваших страницах или незаконных файлов, хранящихся на сервере.

- Сайты, которые загружаются медленно, не приветствуются.

Посетители быстро нажимают кнопку «Назад». Поисковые системы заметят, что посетители довольно быстро покидают ваш сайт, и интерпретируют это как признак плохого веб-сайта, который не соответствует ожиданиям посетителей. Ваш сайт больше не будет оцениваться поисковыми системами.

Посетители быстро нажимают кнопку «Назад». Поисковые системы заметят, что посетители довольно быстро покидают ваш сайт, и интерпретируют это как признак плохого веб-сайта, который не соответствует ожиданиям посетителей. Ваш сайт больше не будет оцениваться поисковыми системами. - Обновление вашей техники SEO — пустая трата времени, денег и усилий.

- Обнаружив, что ваш сайт взломан, Google и ваш хостинг-провайдер могут выдавать вводящие в заблуждение предупреждения для посетителей, заносить ваш сайт в черный список и приостанавливать действие вашей учетной записи.

- Исправлять взломанные сайты стоит дорого.

Что дальше?

Вы беспокоитесь о том, что ваш сайт может быть взломан?

Кроме того, если ваш сайт действительно был взломан, вам следует использовать мощную систему безопасности сайта. plugin для удаления вредоносного ПО.

- HTTP против HTTPS: как безопасность влияет на SEO

- Коды скидочных купонов Panda Security

- Черная пятница Astra Security | Получите скидку до 30%

- Безопасность WordPress: как предотвратить атаки методом перебора

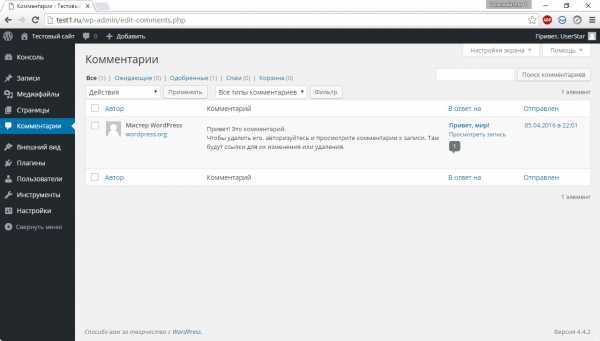

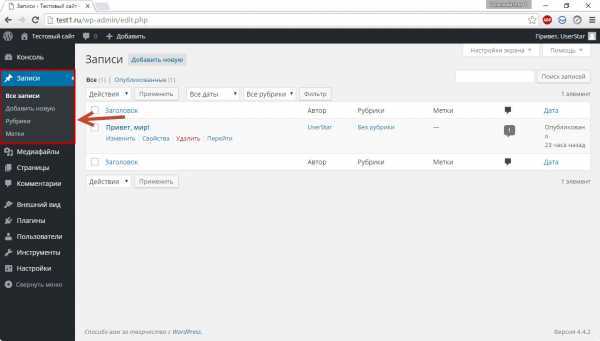

Как исправить и очистить взломанный сайт на WordPress

Доброго здравия, уважаемые посетители моего маленького блога!

Что делать, когда ваш сайт на WordPress взломали? С вами такого не было?

Каждый день взламываются сотни сайтов. Самый большой процент взламываний приходится на CMS WordPress, так как она самая популярная платформа в мире. Итак!

Самый большой процент взламываний приходится на CMS WordPress, так как она самая популярная платформа в мире. Итак!

Сайт WordPress взломан. Если это случится с вами, то возникает соблазн впасть в панику. В этом посте я помогу вам определить, был ли ваш сайт взломан, проведу вас через шаги по очистке вашего сайта и помогу вам сделать его более безопасным.

Ко мне часто поступают вопросы про хостинг, которым я пользуюсь и поэтому решил указать хостинг в статье https://sprinthost.ru. Вы можете попробовать попользоваться хостингом 30 дней бесплатно. Чтобы понять, как будет работать Ваш сайт на этом хостинге просто перенести свой сайт (в этом поможет поддержка хостинга бесплатно) и и таким образом сможете понять подходит хостинг Вам или нет. На этом хостинге находятся сайты с 20 000 тысяч посещаемость и сайты чувствуют себя отлично. Рекомендую! Да, если делать оплату на 1 год то получаете скидку 25%. И что мне нравится — тех. поддержка всегда помогает в технических вопросах, за что им спасибо. Как Вы понимаете не всегда проходит всё гладко и нет желания, чтобы сайт не был доступен тем самым страдал трафик и доход.

Как Вы понимаете не всегда проходит всё гладко и нет желания, чтобы сайт не был доступен тем самым страдал трафик и доход.

Наконец, я дам вам несколько советов, чтобы предотвратить ваш сайт WordPress от взлома снова в будущем.

Готовы? Сделай глубокий вдох, и начнем.

WordPress взломан: признаки того, что ваш сайт WordPress находится под угрозой

Ваш сайт WordPress работает не так, как должен. Но откуда вы знаете, что проблема связана со взломом? Давайте посмотрим на некоторые признаки того, что ваш сайт был взломан:

- Вы не можете войти в админку.

- Ваш сайт изменился, если вы ничего не сделали (например, домашняя страница была заменена статической страницей или был добавлен новый контент).

- Ваш сайт перенаправляет на другой сайт.

- Когда вы или другие пользователи пытаются получить доступ к вашему сайту, вы получаете предупреждение в своем браузере.

- Когда вы ищете свой сайт, Google предупреждает, что он может быть взломан.

- Вы получили уведомление от вашего плагина безопасности о нарушении или неожиданном изменении.

- Ваш хостинг провайдер предупредил вас о необычной активности в вашем аккаунте.

Давайте рассмотрим каждый из них более подробно.

Вы не можете войти

Если вы не можете войти на свой сайт, это может быть признаком того, что ваш сайт был взломан. Однако, скорее всего, вы просто забыли свой пароль. Поэтому, прежде чем предположить, что вас взломали, попробуйте сбросить пароль. Если вы не можете, это предупреждающий знак. Даже если вы можете, вы все равно могли быть взломаны, и вам придется провести немного больше расследований.

Хакеры иногда удаляют пользователей или меняют пароли пользователей, чтобы предотвратить доступ. Если вы не можете сбросить пароль, ваша учетная запись пользователя может быть удалена, что является признаком взлома.

Ваш сайт изменился

Одна из форм взлома — заменить домашнюю страницу статической. Если ваш сайт выглядит совершенно по-другому и не использует вашу тему, он, вероятно, был взломан.

Изменения могут быть более тонкими, например, добавление поддельного контента или ссылок на нежелательные сайты. Если ваш футер полон ссылок, которые вы не добавляли, и особенно если эти ссылки скрыты или имеют крошечный размер шрифта, вы могли быть взломаны.

Если ваш футер полон ссылок, которые вы не добавляли, и особенно если эти ссылки скрыты или имеют крошечный размер шрифта, вы могли быть взломаны.

Прежде чем предположить, что вас взломали, уточните у других администраторов сайта или редакторов, чтобы они случайно не внесли изменения.

Если ваша тема не из авторитетного источника, и вы недавно обновили ее, это может быть причиной.

Ваш сайт перенаправляет

Иногда хакеры добавляют скрипт, который перенаправляет людей на другой сайт, когда они посещают ваш. Вероятно, это будет сайт, на который вы не хотите, чтобы ваши пользователи были приняты.

Это случилось со мной, когда сайт для детей с ограниченными возможностями, которым я управлял, перенаправлял на сайт знакомств. Как вы можете себе представить, мой клиент был недоволен и должен был отказаться от всего, что я делал, и исправить это немедленно. Оказалось, что это была небезопасность на сервере, а не на моем сайте, что является одной из причин использовать только качественный хостинг. Я поменял хостинг-провайдера как можно скорее и почти сразу исправил взлом.

Я поменял хостинг-провайдера как можно скорее и почти сразу исправил взлом.

Предупреждения браузера

Если ваш браузер предупреждает, что ваш сайт взломан, это может быть признаком того, что ваш сайт был взломан. Это также может быть связано с некоторым кодом в теме или плагине, который вам нужно удалить, или проблемой с доменами или SSL.

Обратитесь к совету, приведенному с предупреждением в вашем браузере, чтобы помочь вам диагностировать проблему.

Предупреждения поисковой системы

При поиске вашего сайта, если он был взломан, Google может выдать предупреждение. Это может означать, что карта сайта была взломана, что повлияет на то, как Google обходит ваш сайт. Или это может быть большая проблема: вам нужно будет сделать диагноз ниже, чтобы точно узнать, что произошло.

Предупреждение Google – возможно, этот сайт был взломан

Почему сайты на WordPress взламываются

Существует множество причин, по которым сайты WordPress взламываются, но вот обзор наиболее распространенных факторов.

1. Небезопасные пароли

Это одна из самых частых причин взлома. Самый распространенный пароль в мире — «password». Безопасные пароли необходимы не только для вашей учетной записи администратора WordPress, но и для всех ваших пользователей и всех аспектов вашего сайта, включая FTP и хостинг.

2. Устаревшее программное обеспечение

Плагины и темы, а также сам WordPress подлежат обновлениям безопасности, которые необходимо применить к вашему сайту. Если вы не обновляете свои темы, плагины и версию WordPress, вы делаете свой сайт уязвимым.

3. Небезопасный код

Плагины и темы, скачанные не из авторитетных источников, могут создавать уязвимости для вашего сайта. Если вам нужны бесплатные темы или плагины WordPress, установите их из официального каталога тем.

При покупке премиум тем и плагинов обязательно проверьте репутацию поставщика и получите рекомендации от людей и источников, которым вы доверяете. Никогда не устанавливайте nulled плагины, которые представляют собой плагины премиум-класса с бесплатных сайтов, предназначенные для причинения вреда или сбора информации.

Как происходит взлом WordPress?

Если вы хотите узнать больше о том, как сайты WordPress взламываются (и вы не спешите с шагами, которые необходимо предпринять, если ваш собственный сайт был взломан), вот основные пути, по которым хакеры могут попасть на ваш сайт:

- Бэкдоры — это обход обычных методов доступа к вашему сайту, например, с помощью скриптов или скрытых файлов. Примером является уязвимость Тима Тумб в 2013 году.

- Фарм хаки — эксплойт, используемый для вставки мошеннического кода в устаревшие версии WordPress.

- Попытки входа в систему brute-force — когда хакеры используют автоматизацию для использования слабых паролей и получения доступа к вашему сайту.

- Вредоносные перенаправления — когда бэкдоры используются для добавления вредоносных перенаправлений на ваш сайт.

- Межсайтовый скриптинг (XSS) — наиболее распространенная уязвимость, обнаруженная в плагинах WordPress. Эти инъекционные скрипты позволяют хакеру отправлять вредоносный код в браузер пользователя.

- Отказ в обслуживании (DoS) — когда ошибки или багии в коде веб-сайта используются для перегрузки веб-сайта, чтобы он больше не функционировал.

Если у вас есть сайт электронной коммерции, обязательно прочитайте мое подробное руководство по предотвращению мошенничества в электронной торговле (скоро выложу эту статью).

Все это звучит довольно страшно, но есть шаги, которые вы можете предпринять, чтобы защитить свой сайт WordPress от них. Во-первых, давайте проработаем шаги, которые нужно предпринять, когда ваш сайт взломан.

WordPress сайт взломан: что делать (пошаговое руководство)

Если ваш сайт размещен на Kinsta (есть такой хостер), у них есть гарантия без взлома, а это значит, что они проработают ваш сайт и удалят взлом. Если вы работаете с другим хостинг-провайдером, вам придется привлекать их, но, возможно, вам придется делать это самостоятельно.

Гарантия Kinsta без взлома

Действия, которые вам необходимо предпринять, будут зависеть от того, как ваш сайт был взломан, и вам может не понадобиться проходить через все это. Шаги, которые мы пройдем:

Шаги, которые мы пройдем:

- Не паникуйте

- Переведите ваш сайт в режим обслуживания

- Сбросьте пароли

- Воспользуйтесь сервисом удаления вредоносных программ

- Обновите плагины и темы

- Удалите пользователей

- Удалите ненужные файлы

- Очистите вашу карту сайта

- Переустановите плагины и темы

- Переустановите ядро WordPres

- Очистите вашу базу данных

Шаг 1: Не паникуйте

Я знаю, что худшее, что вы можете сказать тем, кто паникует, это «не паникуйте». Но вам нужно иметь ясную голову, если вы собираетесь диагностировать и устранять проблему.

Если вы не можете думать прямо, просто переведите свой сайт в режим обслуживания и оставьте его на несколько часов, пока не почувствуете себя спокойнее. Что, опять же, звучит легче сказать, чем сделать, но здесь это важно.

Шаг 2. Переведите ваш сайт в режим обслуживания

Вы не хотите, чтобы посетители находили ваш сайт в скомпрометированном состоянии, а также не хотите, чтобы они видели, как будет выглядеть ваш сайт, пока вы его исправляете.

Так что переведите его в режим обслуживания, если можете.

Если вы не можете войти на свой сайт WordPress прямо сейчас, это будет невозможно, но как только вы сможете, вернитесь и сделайте это.

Плагин наподобие «Coming Soon Page & Maintenance Mode» позволит вам перевести ваш сайт в режим обслуживания, создавая впечатление, что он проходит плановое обслуживание, а не исправляется после взлома.

Coming Soon Page & Maintenance Mode

Сделав это, вы можете немного расслабиться, зная, что люди не могут видеть, что происходит.

Вы можете настроить плагин так, чтобы он добавлял логотип и настраивал цвета, или вы можете просто ввести небольшой пояснительный текст и оставить его на месте.

Теперь вы можете видеть ваш сломанный сайт, но другие люди не могут.

Шаг 3: Воспользуйтесь сервисом удаления вредоносных программ

Чтобы избавить себя от хлопот всех описанных ниже шагов, вы можете приобрести услугу удаления вредоносных программ Kinsta за единовременную плату в 100 долларов, если вы не являетесь клиентом Kinsta. Важно: если вы являетесь клиентом Kinsta, это входит в ваш план!

Важно: если вы являетесь клиентом Kinsta, это входит в ваш план!

Если вы не хотите этого делать или не можете себе позволить, читайте дальше, чтобы узнать больше о том, как очистить ваш взломанный сайт.

Шаг 4: Сбросить пароли

Поскольку вы не знаете, какой пароль использовался для получения доступа к вашему сайту, важно изменить их все, чтобы хакер не смог снова их использовать. Это не ограничивается вашим паролем WordPress: сбросьте свой SFTP-пароль, пароль базы данных и ваш пароль у своего хостинг-провайдера.

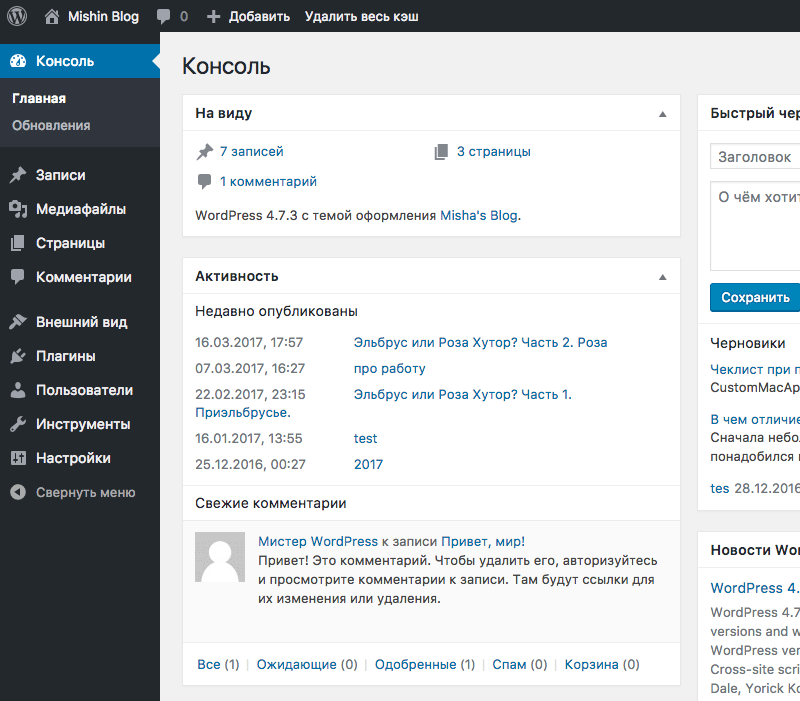

Шаг 5: Обновите плагины и темы

Следующий шаг — убедиться, что все ваши плагины и темы обновлены. Перейдите на «Панель инструментов — Обновления» на своем сайте и обновите все, что устарело.

Вы должны сделать это перед попыткой любых других исправлений, потому что, если плагин или тема делает ваш сайт уязвимым, любые другие исправления, которые вы делаете, могут быть отменены этой уязвимостью. Поэтому убедитесь, что все в курсе, прежде чем продолжить.

Шаг 6: Удалите пользователей

Если на вашем сайте WordPress были добавлены какие-либо учетные записи администратора, которые вы не можете распознать, пришло время удалить их. Прежде чем сделать это, уточните у любых авторизованных администраторов (если есть такие), что они не изменяли данные своей учетной записи, и вы просто не узнаете их.

Перейдите на экран «Пользователи» в админке WordPress и нажмите ссылку «Администратор» над списком пользователей. Если есть пользователи, которых не должно быть, установите флажок рядом с ними, а затем выберите «Удалить» в раскрывающемся списке «Массовые действия».

Шаг 7: Удалите ненужные файлы

Чтобы выяснить, есть ли в вашей установке WordPress какие-либо файлы, которых не должно быть, вам нужно установить плагин безопасности, такой как WordFence, который будет сканировать ваш сайт и сообщать, есть ли там файлы, которых не должно быть, или использовать службу безопасности, такую как Sucuri.

Шаг 8. Очистите файл Sitemap и повторно отправьте его в Google

Одной из причин того, что поисковые системы помечают сайт красным цветом, может быть взломанный файл sitemap. xml. В одном случае, который я как то исправлял, карта сайта была заражена поддельными ссылками и посторонними символами.

xml. В одном случае, который я как то исправлял, карта сайта была заражена поддельными ссылками и посторонними символами.

Вы можете восстановить свою карту сайта, используя свой плагин СЕО, но вам также нужно будет сообщить Google, что сайт был очищен. Добавьте свой сайт в консоль поиска Google и отправьте в Google отчет о файлах сайта, чтобы сообщить им, что сайт нужно сканировать. Это не гарантирует, что ваш сайт будет сканирован немедленно и может занять до двух недель. Вы ничего не можете сделать, чтобы ускорить это, поэтому вам придется набраться терпения.

Шаг 9: Переустановите плагины и темы

Если на вашем сайте все еще есть проблемы, вам необходимо переустановить плагины и темы, которые вы еще не обновили. Деактивируйте и удалите их из своих тем и страниц плагинов и переустановите их. Если вы еще не перевели свой сайт в режим обслуживания, сделайте это в первую очередь!

Если вы купили плагин или тему у поставщика плагинов или тем и не уверены, насколько они безопасны, сейчас самое время подумать, стоит ли вам продолжать их использовать. Если вы скачали бесплатную тему/плагин из любого места, кроме репозитория плагинов WordPress или каталогов тем, не переустанавливайте его. Вместо этого установите его из каталога тем или плагинов или купите легальную версию. Если вы не можете себе этого позволить, замените его бесплатной темой/плагином из каталога тем или плагинов, который выполняет ту же или аналогичную работу.

Если вы скачали бесплатную тему/плагин из любого места, кроме репозитория плагинов WordPress или каталогов тем, не переустанавливайте его. Вместо этого установите его из каталога тем или плагинов или купите легальную версию. Если вы не можете себе этого позволить, замените его бесплатной темой/плагином из каталога тем или плагинов, который выполняет ту же или аналогичную работу.

Если это не решит проблему, проверьте страницы поддержки для всех ваших тем и плагинов. Возможно, другие пользователи испытывают проблемы, и в этом случае вам следует удалить эту тему или плагин, пока уязвимость не будет устранена.

Шаг 10: Переустановите WordPress

Если ничего не помогает, вам нужно переустановить сам WordPress. Если файлы в ядре WordPress были скомпрометированы, вам необходимо заменить их чистой установкой WordPress.

Загрузите чистый набор файлов WordPress на свой сайт через SFTP, убедившись, что вы перезаписали старые. Рекомендуется сначала сделать резервную копию ваших файлов wp-config. php и .htaccess, на случай, если они будут перезаписаны (хотя этого не должно быть).

php и .htaccess, на случай, если они будут перезаписаны (хотя этого не должно быть).

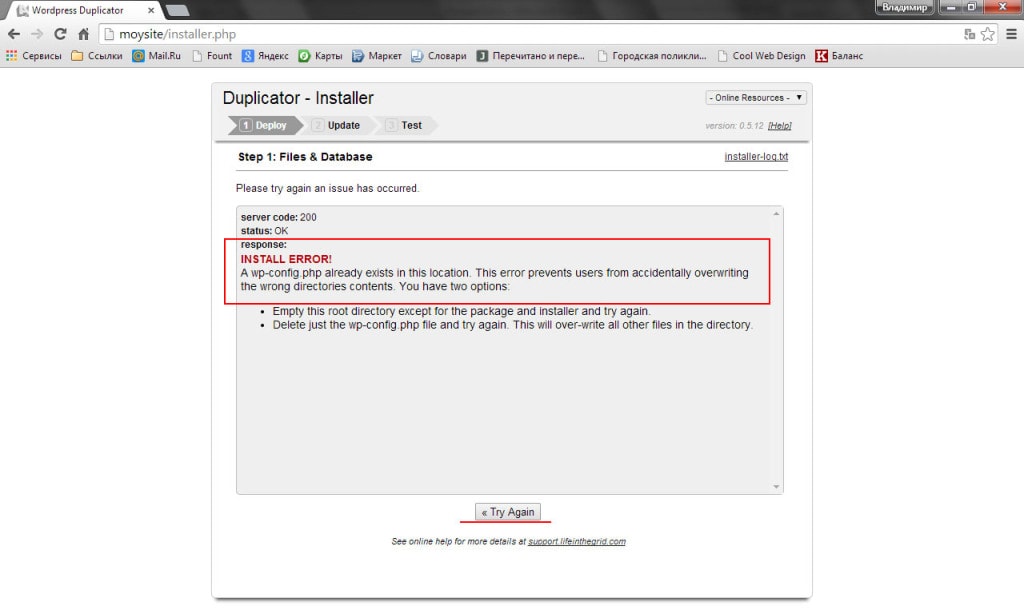

Если вы использовали автоинсталлятор для установки WordPress, не используйте его снова, так как он перезапишет вашу базу данных, и вы потеряете свой контент. Вместо этого используйте SFTP для загрузки только файлов.

Шаг 11: Очисти свою базу данных

Если ваша база данных была взломана, вам тоже нужно ее почистить. Хорошая идея — очистить вашу базу данных, так как чистая база данных будет иметь меньше устаревших данных и займет меньше места, что сделает ваш сайт быстрее.

Как узнать, была ли взломана ваша база данных? Если вы используете плагин или службу безопасности, запустите сканирование, которое покажет вам, была ли взломана база данных (или вам, возможно, было отправлено предупреждение). Кроме того, вы можете использовать плагин, такой как «NinjaScanner«, который будет сканировать вашу базу данных.

Плагин WP-Optimize позволит вам очистить вашу базу данных и оптимизировать ее для будущего.

Как предотвратить взлом вашего сайта WordPress

Итак, вы очистили свой сайт и сбросили свои пароли, чтобы он стал немного более безопасным, чем был раньше.

Но вы можете сделать больше, чтобы предотвратить будущие взломы и избежать повторения того же самого.

1. Убедитесь, что все пароли в безопасности

Если вы этого еще не сделали, убедитесь, что все пароли, относящиеся к вашему веб-сайту, а не только пароль администратора WordPress, сброшены и что вы используете надежные пароли.

Плагин безопасности позволит вам заставить пользователей использовать безопасные пароли.

Вы также можете добавить двухфакторную аутентификацию на свой сайт, чтобы хакерам было труднее создать учетную запись.

2. Держите ваш сайт обновленным

Важно поддерживать ваш сайт в актуальном состоянии. Каждый раз, когда ваша тема, плагины или сам WordPress обновляются, вы должны запускать это обновление, так как оно часто включает исправления безопасности.

Вы можете включить автоматическое обновление, отредактировав файл wp-config. php или установив плагин, который сделает это за вас. Если вы не хотите этого делать, потому что хотите сначала протестировать обновления, плагин безопасности сообщит вам, когда вам нужно запустить обновление.

php или установив плагин, который сделает это за вас. Если вы не хотите этого делать, потому что хотите сначала протестировать обновления, плагин безопасности сообщит вам, когда вам нужно запустить обновление.

Когда вы обновляете свой сайт, убедитесь, что вы делаете это правильно, создавая резервную копию и тестируя обновления на промежуточном сервере, если он у вас есть.

3. Не устанавливайте небезопасные плагины или темы

При установке плагинов WordPress в будущем убедитесь, что они были протестированы с вашей версией WordPress, и что вы загружаете их из авторитетного источника.

Всегда устанавливайте бесплатные плагины и темы через каталоги тем и плагинов: не поддавайтесь искушению получить их со сторонних сайтов. Если вы покупаете премиум темы или плагины, проверьте репутацию продавца плагинов и попросите рекомендации.

4. Очистите вашу установку WordPress

Если у вас установлены какие-либо темы или плагины, но они не активированы, удалите их. Если у вас есть какие-либо файлы или старые установки WordPress в вашей среде хостинга, которые вы не используете, пришло время удалить их. Удалите все базы данных, которые вы тоже не используете.

Удалите все базы данных, которые вы тоже не используете.

Если у вас есть старые, неиспользуемые установки WordPress на вашем сервере, они будут особенно уязвимы, так как вы вряд ли будете поддерживать их в актуальном состоянии.

SSL добавит уровень безопасности на ваш сайт и является бесплатным. Планы хостингов включают SSL без каких-либо дополнительных затрат. Если ваш хостинг-провайдер не предоставляет бесплатный SSL, вы можете использовать плагин SSL Zen, чтобы добавить бесплатный Let’s Encrypt SSL.

6. Избегайте дешевого хостинга

Дешевый хостинг означает, что вы будете делить пространство сервера с сотнями других клиентов. Это не только замедлит работу вашего сайта, но также повысит шансы того, что один из этих сайтов создаст небезопасную среду для сервера.

Дешевые провайдеры хостинга с меньшей вероятностью будут тщательно следить за безопасностью сервера или помогать вам, если ваш сайт взломан. Качественный хостинг-провайдер, такой как Timeweb, даст вам гарантию без взлома и приложит все усилия, чтобы обеспечить безопасность вашего сайта.

7. Настройте брандмауэр

Плагин безопасности или сервис, такой как Sucuri, позволит вам настроить брандмауэр для вашего сайта. Это добавит дополнительный барьер для хакеров и уменьшит вероятность таких взломов, как DOS-атаки на ваш сайт.

8. Установите плагины безопасности

Если вы установите плагин безопасности на свой сайт, он будет уведомлять вас о любых подозрительных действиях. Это может включать несанкционированный вход в систему или добавление файлов, которых там быть не должно.

Опять же, обратитесь к предупреждению, предоставленному плагином, чтобы понять, в чем проблема.

9. Подумайте о службе безопасности

Также вы можете подумать о службе безопасности, такой как Sucuri, которая будет отслеживать ваш сайт и исправлять его, если вас снова взломают.

Sucuri

Это не дешево, но если ваш сайт имеет важное значение для вашего бизнеса, он может окупиться. Существуют разные планы, которые предлагают различные сроки выполнения исправлений безопасности. Sucuri будет следить за вашим сайтом, оповещать вас о нарушениях безопасности и исправлять его для вас. Это означает, что вам не нужно снова самостоятельно очищать свой сайт.

Sucuri будет следить за вашим сайтом, оповещать вас о нарушениях безопасности и исправлять его для вас. Это означает, что вам не нужно снова самостоятельно очищать свой сайт.

Подведем итог

Если ваш сайт взломан, это неприятный опыт. Это означает, что ваш сайт недоступен для пользователей, что может повлиять на ваш бизнес. Это будет означать, что вы должны предпринять быстрые действия, которые повлияют на вашу другую деятельность.

Вот краткое описание шагов, которые вам нужно предпринять, если ваш сайт взломан:

- Сбросить пароли.

- Обновите плагины и темы.

- Удалить пользователей, которых там быть не должно.

- Удалите ненужные файлы.

- Очистите вашу карту сайта.

- Переустановите плагины и темы, а также ядро WordPress.

- Очистите вашу базу данных, если это необходимо.

И помните: следуя приведенным выше инструкциям, чтобы предотвратить взломы, вам больше не придется делать все это в будущем: это окупается, чтобы сохранить ваш сайт как можно более безопасным.

Спасибо что дочитали статью до конца. до скорых встреч!

Юрич:

Занимаюсь созданием сайтов на WordPress более 6 лет. Ранее работал в нескольких веб-студиях и решил делиться своим опытом на данном сайте. Пишите комментарии, буду рад общению.

Как очистить и восстановить взломанный сайт WordPress

Безопасность WordPress

Инвестируйте в отличный веб-хостинг

Цена против стоимости

Качественная поддержка

Получите чистые темы WordPress + плагины

Обновить темы + плагины + WordPress

Сделайте резервную копию вашего сайта WordPress

Как восстановить взломанный сайт WordPress

Вы все еще можете войти

Ой-ой, ты заблокирован

Резюме

Ресурсы

В конце дня…

Пару дней назад я сделал то, чего обычно стараюсь избегать; Я начал разглагольствовать в социальных сетях. Это было после того, как я получил разочаровывающее сообщение по электронной почте, в котором мне предлагалось связаться с моим веб-хостингом, но техническая поддержка сделала все, кроме помощи, поэтому возникла необходимость публиковать грязное белье в Twitter.

Будучи тем, кем я являюсь, я бы предпочел оставить этот вопрос в покое, но поддержка, которую я получил от своего веб-хостинга, когда мне нужна была помощь, была отстойной. Это было одновременно шоком и открытием для глаз. Теперь я недовольный клиент, выбирающий новый веб-хостинг.

Я имею в виду, чего они ожидали после такой плохой поддержки клиентов? Один из представителей имел наглость попросить меня перенести мой сайт в другое место, если я был недоволен. Нерв. Пожалуйста, порекомендуйте отличного хозяина в комментариях и улыбнитесь мне ? Но, помимо плохого обслуживания клиентов, в чем была причина моих проблем? Вот история этого печального письма:

Недавно я стал жертвой действительно решительного хакера, который получил доступ к моему сайту WordPress и в конечном итоге захватил весь мой каталог public_html. Или наоборот – я действительно не знаю, как меня взломали, поскольку мой веб-хостинг не смог предоставить эту информацию даже после того, как я спросил пару раз.

Теперь у меня было шесть сайтов WordPress, живущих на этой учетной записи. В результате взлома все они были сняты в качестве меры безопасности, что вполне понятно. Но когда ситуация полностью вышла из-под контроля, трафик сократился, и я ни разу не получил ни одного запроса за 72 с лишним часа, когда я был заблокирован для моего бизнеса.

Я зашел в Твиттер и наделал много шума, после чего мне на помощь пришел приятный на вид парень по имени Мэтью (спасибо, если вы читаете). После вмешательства Мэтта я смог восстановить свой основной сайт, хотя он сильно пострадал с точки зрения основных функций. Остальным пяти сайтам повезло меньше, им пришлось укусить пыль, и у меня остался неприятный привкус во рту.

Это был разочаровывающий и стрессовый опыт, особенно с той небольшой помощью, которую я получал от представителей службы поддержки в Bluehost. Да, я только что настучал, Bluehost. Достаточно сказать, что это второй раз, когда меня взломали их пакет виртуального хостинга. Я должен начать учиться.

Отказ от ответственности: мой опыт не сбрасывает со счетов тот факт, что вы, возможно, отлично провели время с хозяином – это всего лишь мой изолированный опыт.

Что Мэтт сделал иначе? Он сделал мне файл malware.txt, содержащий подробную информацию о поврежденных файлах. Очистить большинство этих файлов было несложно, но это означало удаление важных плагинов и замену файлов ядра, из-за которых мой основной сайт был серьезно недееспособен. Но все произошло в кратчайшие сроки, что было лучше, чем ничего.

Остальные пять я удалил полностью, потому что они были повреждены, и резервные копии, по словам представителей службы поддержки, также были повреждены. Вы знаете, вроде не подлежит ремонту. Это позор. Теперь мне нужно начать работу над пятью разными веб-сайтами, что действительно разочаровывает такую большую компанию, как Bluehost. В любом случае, я дал Мэтту отличный обзор, но другим представителям повезло меньше. Но я все еще боюсь, что меня снова могут взломать, и это не тот образ мышления, который вам нужен при ведении бизнеса.

Кроме того, вас не стоит желать взлома никому, даже самому злейшему врагу. Даже если вы в конечном итоге восстановите свой сайт, это вызовет у вас чрезмерный стресс и будет стоить вам драгоценного времени и денег. Если ваш веб-хостинг отстой, как мой, вы рискуете быть взломанным во второй раз. Вы потеряете трафик и продажи, а горькие воспоминания долго умрут. На карту поставлен и ваш авторитет, так что да, быть взломанным – это не весело.

Так что же делать, если какой-то придурок где-то захватывает ваш сайт WordPress и уничтожает все усилия; время, деньги и амбиции, которые вы вложили в свой проект? Есть номер, по которому можно позвонить? Может быть, интернет-полиция? Есть ли кнопка быстрого решения проблем, которую вы можете нажать и восстановить свой сайт за считанные минуты, а не дни?

Придется ли вам пройти через мучительный опыт, как я, или выбранный вами хозяин поймет, что вы уже испытываете стресс из-за потери цифровых активов? Что делать пользователю WordPress? Следует ли опасаться хакеров или вы можете защитить себя? Вот несколько советов, которые вы можете использовать, чтобы, надеюсь, никогда не получить такой опыт, как я.

Безопасность WordPress

Говорят, профилактика лучше лечения, и я согласен. Безопасность WordPress – ключ к успеху. В то же время, как бы вы ни старались, плохие парни всегда точно знают, где ударить и взломать ваш защищенный сайт. Я говорю это, потому что я использовал на своих сайтах первоклассные плагины безопасности, но меня все равно взломали.

Независимо от того, являетесь ли вы новичком в WordPress или опытным веб-мастером, вы всегда должны стремиться повысить безопасность WordPress, а не пытаться восстановить свой сайт, когда он уже разваливается. Прежде чем мы обсудим, как вы можете восстановить свой взломанный сайт WordPress, давайте посмотрим, что доступно с точки зрения превентивных мер. Как вы можете повысить свои шансы остаться непоколебимым, даже если / когда хакеры бросят все, что у них есть, на ваш онлайн-бизнес на базе WP? Вот сок.

Инвестируйте в отличный веб-хостинг

Что делает WordPress отличным хостингом? Мы обсуждали, как выбрать лучший хостинг WordPress в прошлом, поэтому я не буду вдаваться в подробности. Тем не менее, давайте упомянем несколько важных соображений, которые следует учитывать при выборе идеального веб-хостинга.

Тем не менее, давайте упомянем несколько важных соображений, которые следует учитывать при выборе идеального веб-хостинга.

Цена против стоимости

Прежде всего, вам не следует искать «жалкие гроши» с вашим хостингом. Низкая стоимость хостинга – это в первую очередь причина, по которой я остановился на Bluehost. Я понятия не имел, что это обернется и укусит меня в задницу.

У меня к тебе простой вопрос, mi amigo. Вы бы предпочли платить 4 доллара в месяц и рисковать быть взломанным (+ плохое обслуживание) или 29 долларов в месяц и получать звездное и индивидуальное обслуживание, адаптированное для вашего бизнеса? Сколько стоит ваше спокойствие?

В недавнем прошлом я был так уверен, что экономлю деньги, платя 4 доллара в месяц за хостинг. Теперь я знаю лучше, и я подумываю о переходе на управляемый хостинг WordPress. Если, конечно, Bluehost не захочет помассировать мое эго огромным праздничным тортом или чем-то еще. Я, конечно, шучу, но им следует заняться своими клиентами. Вам также следует подумать об управляемом хостинге WordPress, если вы не хотите впоследствии потерять свой бизнес.

Вам также следует подумать об управляемом хостинге WordPress, если вы не хотите впоследствии потерять свой бизнес.

Проблема с планами общего хостинга за 4 доллара в месяц заключается в том, что ваш сайт живет вместе с миллионом других сайтов на том же сервере, а это означает, что если один из других сайтов будет скомпрометирован, вам повезет, чтобы избежать нападения. Если вы собираете / храните данные о клиентах на своем сайте, вы не хотите, чтобы такая информация попала в чужие руки. Если вы вложили время и деньги в создание отличного контента, вам не нужен какой-то хакер, чтобы свести все это к домашней странице, торгующей виагрой, или, что еще хуже, к ничто.

Нам нужно перейти к управляемым хостинг-специалистам WordPress. Многие из более доступных хостов уже предлагают планы управляемого хостинга, и, если мы увеличим спрос, возможно, в результате цены упадут. Похоже на план, правда? Двигаемся дальше…

Качественная поддержка

Нужно ли нам вообще говорить о том, почему ваш веб-хостинг должен оказывать большую поддержку? Быть доступным в любой момент – это здорово, но мне пришлось ждать более 20 минут, чтобы провести сеанс живого чата с представителем службы поддержки Bluehost. И когда они появляются, они точно говорят вам, что разговаривают в нескольких чатах одновременно, как будто вы должны восполнить их нехватку персонала. Не крутые парни, не крутые.

И когда они появляются, они точно говорят вам, что разговаривают в нескольких чатах одновременно, как будто вы должны восполнить их нехватку персонала. Не крутые парни, не крутые.

В итоге вы тратите еще больше времени на мелочи, поскольку они переносят проблемы из других чатов. Может ли это быть причиной того, что у них временами ужасное отношение? Но вместо того, чтобы показывать пальцем, я ожидаю слишком многого от 4 долларов в месяц? Возможно, я. Тщательно выбирайте свой веб-хостинг, иначе вы можете заплатить за потерю трафика (или, возможно, вашего бизнеса).

Кроме того, есть ли у них безопасные серверы? Какие еще меры безопасности у них есть? Сможете ли вы восстановить свой сайт WordPress в случае его взлома, или вам скажут, что ваши резервные копии тоже повреждены? Заметят ли они вторжение задолго до того, как злоумышленник нанесет серьезный ущерб, или они закроют ваш сайт и уведомят вас, когда уже слишком поздно?

Вам действительно нужно оставаться на этом пакете виртуального хостинга? Безопасен ли ваш веб-хостинг или они оставляют вас уязвимыми для всех видов атак? Единственный способ найти ответы на эти вопросы и любые другие, которые могут у вас возникнуть, – это прочитать отзывы (и этот пост считается за один) и провести необходимое исследование. Я серьезно, просто сделайте это, и вы будете удивлены, насколько много вы можете узнать о компании в большом WWW.

Я серьезно, просто сделайте это, и вы будете удивлены, насколько много вы можете узнать о компании в большом WWW.

Получите чистые темы WordPress + плагины

Любимое игровое поле хакера, темы и плагины (особенно плохо закодированные) обеспечивают легкий доступ к администратору вашего сайта. Прямо сейчас какой-то хакер, вероятно, пытается получить доступ к вашему сайту / блогу WordPress, используя плохо закодированную тему или плагин. Если хакер использует бэкдор (скрытый в теме или плагине) для доступа к области администрирования, вы поджарили гуся. Они могут сеять хаос, как хотят.

Таким образом, важно загружать темы и плагины с надежных сайтов. Ищете чистую тему? Мы рекомендуем профессиональные темы WPExplorer, Elegant Themes, Genesis и Themeforest. Нужны чистые плагины? Посмотрите репозиторий WordPress и CodeCanyon. Знаете ли вы о каких-либо других надежных сайтах, на которых можно получить темы и плагины? Поделитесь пожалуйста в комментариях.

Обновить темы + плагины + WordPress

Иногда отличная тема или плагин может иметь брешь в безопасности. Обычно разработчики выпускают обновления, чтобы закрыть эти дыры в безопасности. Однако, если вы не обновите свою тему или плагины, вы станете легкой мишенью для хакеров, которые – в большинстве случаев – знают об уязвимости безопасности. В конце концов, информация об уязвимости безопасности доступна в открытом доступе, так что да, уже нажмите эту кнопку обновления.

Обычно разработчики выпускают обновления, чтобы закрыть эти дыры в безопасности. Однако, если вы не обновите свою тему или плагины, вы станете легкой мишенью для хакеров, которые – в большинстве случаев – знают об уязвимости безопасности. В конце концов, информация об уязвимости безопасности доступна в открытом доступе, так что да, уже нажмите эту кнопку обновления.

Держите их темы и плагины в актуальном состоянии. Не забудьте обновить и вашу установку WordPress, иначе вы заплачете, когда начнется ад.

Сделайте резервную копию вашего сайта WordPress

Не будьте тем, кто перестраивает ваш сайт (ы) WordPress с нуля, как ваш настоящий. С помощью полных и регулярных резервных копий вы можете легко восстановить свой сайт WordPress, даже если хакер сорвал его с петель и бросил через Атлантический океан.

И, пожалуйста, не делайте ошибки, полагая, что ваш веб-хостинг хранит безопасные резервные копии вашего сайта, даже если они с гордостью заявляют об этом в своих маркетинговых брошюрах. Единственный (и лучший) способ защитить себя – это приобрести профессиональное и уважаемое решение для резервного копирования, такое как VaultPress. Другие варианты включают BackWPup, blogVault, Sucuri.net и многие управляемые хосты, такие как WPEngine, даже предлагают свои собственные варианты резервного копирования с различными планами.

Единственный (и лучший) способ защитить себя – это приобрести профессиональное и уважаемое решение для резервного копирования, такое как VaultPress. Другие варианты включают BackWPup, blogVault, Sucuri.net и многие управляемые хосты, такие как WPEngine, даже предлагают свои собственные варианты резервного копирования с различными планами.

Если вы хорошо разбираетесь в своем веб-сервере, вы даже можете создавать резервные копии вручную через регулярные промежутки времени (и для дополнительной безопасности мы рекомендуем создавать собственные резервные копии вручную в дополнение к одному из упомянутых выше плагинов). Дважды в неделю – отличное расписание для начала. Просто сожмите свой сайт WordPress и загрузите его на свой локальный компьютер. Загрузите также базу данных WordPress и сохраните их в защищенной папке на своем компьютере. Убедитесь, что ваш компьютер чистый.

Есть много плагинов для резервного копирования WordPress, которые могут выполнять ваши запросы, поэтому не беспокойтесь, если вы не можете найти свой путь к веб-серверу. Вы можете узнать больше о защите своего веб-сайта WordPress, а также поделиться своими советами. Давайте продолжим и посмотрим, как мы можем восстановить ваш взломанный сайт WordPress.

Вы можете узнать больше о защите своего веб-сайта WordPress, а также поделиться своими советами. Давайте продолжим и посмотрим, как мы можем восстановить ваш взломанный сайт WordPress.

Хотите узнать больше о том, как улучшить безопасность WordPress? Ознакомьтесь с Руководством по безопасности Sucuri WordPress, в котором описаны основные шаги, которые вы должны предпринять для обеспечения безопасности вашего сайта.

Как восстановить взломанный сайт WordPress

Вы только что проснулись, а вашего сайта нет. Пуф, вот так улетел с ветром. Вы, вероятно, только что получили электронное письмо или текстовое сообщение с уведомлением~пресловутый дождливый день здесь~вы потеряли бразды правления какой-то дворнягой в маске. Что делать?

Вашей первой реакцией будет паника, что нормально, поскольку это означает, что вы все еще живы и можете что-то сделать со взломом или, если вам действительно повезет, с хакером. Но не стоит волноваться до психического срыва, вы нам все равно нужны. В конце концов, повреждения часто можно исправить в кратчайшие сроки.

В конце концов, повреждения часто можно исправить в кратчайшие сроки.

Вы все еще можете войти

После некоторых хаков у вас все еще может быть доступ к админке WordPress. Если это вы, вы можете легко восстановить свой сайт, удалив поврежденные файлы и запечатав точку входа. Обычно Google и ваш веб-хостинг сообщают вам, когда вас взломали. Они могут даже показать вам взломанные файлы и URL-адреса.

Все, что вам нужно сделать, это войти на свой сайт WordPress, удалить затронутые файлы или изменить данные для входа и обновить всю установку WordPress. Просто переустановите WordPress из админки. Возможно, вам также придется заменить зараженные темы и плагины новыми свежими копиями.

Ой-ой, ты заблокирован

В других случаях хакер может полностью заблокировать вас или заблокировать доступ к вашим сайтам WordPress. Это произошло в моем случае – я не мог войти ни на один из своих сайтов. Как я восстановил свой сайт? Я хотел бы сказать вам, что это легко, но я бы соврал сквозь зубы.

Во-первых, свяжитесь с вашим веб-хостингом, и даже если они не предоставят информацию, вынудите их предоставить подробности взлома, включая список зараженных файлов. Если ребята из службы поддержки доставляют вам трудности, позвоните им, а если этого недостаточно, просто примите бой в социальных сетях. Многие компании, не только компании, занимающиеся веб-хостингом, дважды подумают, чтобы запятнать репутацию бренда в социальных сетях из-за одного недовольного клиента. Однако будьте вежливы ; не бросайте непечатные ругательства. Это то, что я сделал, и, конечно же, Мэтью сохранил на моем сервере файл malware.txt.

С таким файлом очистка и в конечном итоге восстановление вашего сайта WordPress сводится к удалению и замене затронутых файлов. Тем не менее, это может быть долгий процесс, особенно если повреждение значительное, поскольку вам нужно найти каждый затронутый файл один за другим.