Как защитить админку WordPress: на 100% проверенные способы

Админ-часть является наиболее уязвимой из всех разделов сайта. Так, попав сюда, злоумышленник получает полный доступ ко всему сайту и может делать все, что ему заблагорассудится (от простого сообщения, что сайт взломан, и до частичного нарушения работы или полного удаления контента).

Зачем защищать админку?

Часто владельцы сайтов не придают особого значения защите админки, о чем потом жалеют, когда становятся жертвами взлома. WordPress, в силу своих открытости и популярности во всем мире, находится под пристальным вниманием хакеров. Конечно, разработчики движка довольно оперативно исправляют найденные ошибки безопасности, но также быстро и находятся новые, от которых можно пострадать, пока они не будут исправлены.

Способы защиты

Существует ряд мер, приняв которые, Вы сможете на достойном уровне обезопасить Ваш сайт от недобросовестного влияния.

Выбираем правильные логин/пароль администратора

Самый первый шаг к защите — это правильные логин и пароль администратора. Крайне не рекомендуется использовать в качестве имени пользователя типа admin или administrator. Если у Вас уже создан админ-пользователь с «нежелательным» именем, то достаточно будет просто сменить логин пользователя. Не забудьте потом удалить пользователя admin или administrator.

Крайне не рекомендуется использовать в качестве имени пользователя типа admin или administrator. Если у Вас уже создан админ-пользователь с «нежелательным» именем, то достаточно будет просто сменить логин пользователя. Не забудьте потом удалить пользователя admin или administrator.

Изменяем адрес админ-панели

По умолчанию, в WordPress для входа в административную панель используются адреса:

http://site.ru/wp-admin/ http://site.ru/wp-login.php

В силу популярности движка, эти адреса довольно сильно подвержены атакам. Для обеспечения безопасности всего сайта их следует изменить на те, которые будете знать только Вы. Для этого существует довольно простой в управлении плагин Rename wp-login.php. Благодаря ему, Вы можете сами задать, по какому адресу будете получать доступ в админ-панель.

Устанавливаем дополнительную форму авторизации через .htaccess

Файл .htaccess отвечает за настройку веб-сервера Apache и дает возможность конфигурировать работу сервера в директориях Вашего сайта (например, менять название индексных файлов, устанавливать права доступа к файлам/каталогам, выполнять редиректы). В данном случае файл установит дополнительную форму ввода логина и пароля перед тем, как попасть на авторизацию в админку.

В данном случае файл установит дополнительную форму ввода логина и пароля перед тем, как попасть на авторизацию в админку.

С примерами, установкой и настройкой файла .htaccess Вы можете ознакомится по ссылке.

Мы также разработали онлайн-генератор паролей .htpasswd для вашего удобства. Пользуйтесь!

Защита админ-панели от перебора паролей

Еще одна важная деталь защиты админки — ограничение количества ввода пароля. Так, если злоумышленник все-таки дошел до формы входа на сайт и пытается подобрать пароль, то логично будет после нескольких неудачных попыток его заблокировать. Для этого можно воспользоваться специальными плагинами. Одним из таких является плагин Limit Login Attempts. Для активации защиты плагин достаточно установить и активировать.

Итоги

Приняв вышеуказанный ряд мер, Вы сможете защитить свою админку от большинства возможных уязвимостей: теперь злоумышленнику ее сложнее будет обнаружить и подобрать к ней логин/пароль. Конечно, это не гарантирует Вам 100% защиты, так как всегда находятся новые уязвимости, нарушающие работу сайта. Но если не делать никаких шагов в сторону безопасности, то вероятность сбоя во много раз возрастает.

Конечно, это не гарантирует Вам 100% защиты, так как всегда находятся новые уязвимости, нарушающие работу сайта. Но если не делать никаких шагов в сторону безопасности, то вероятность сбоя во много раз возрастает.

Нажмите, пожалуйста, на одну из кнопок, чтобы узнать понравилась статья или нет.

Защита WordPress: угрозы безопасности сайта и методы защиты от них

В предыдущих публикациях мы неоднократно писали о WordPress, как о самой популярной CMS в мире. Эта опенсорсная система управления контентом сайта служит платформой для интернет-ресурсов любого масштаба: от standalone-блогов до корпоративных порталов. Однако открытый код и бесплатная базовая комплектация делают ее привлекательной не только для бизнеса и некоммерческих организаций, но и для злоумышленников, специализирующихся на взломах сайтов. В этой публикации мы поговорим о том, какие существуют угрозы для безопасности WordPress, как от них можно защититься, а также сделаем краткий обзор WP-плагинов, повышающих безопасность сайтов на этой CMS.

Основные угрозы безопасности WordPress

Все существующие методы взлома сайтов можно разделить на две группы: автоматические, осуществляющиеся автономными роботами и вредоносными программами, и ручные, предполагающие непосредственное участие хакера.

Автоматический взлом более распространен т.к. работает «по площадям»: как правило целью является не конкретный сайт, а широкий список, по которому работает вредоносное ПО. Подробнее о том, как защитить WordPress от DDoS-атак и ботов, мы уже рассказывали ранее в соответствующей статье

Мотивов для взлома может быть очень много. Среди основных причин, по которым злоумышленники ломают сайты можно назвать следующие.

- Похищение сайта. База данных и все файлы сайта копируются и разворачиваются на новом хостинге и с другим доменным именем. Так злоумышленник может присвоить вашу интеллектуальную собственность.

- Мошенничество с помощью замены части информации на сайте, например — реквизитов, по которым с вами рассчитываются клиенты.

- Использование вашего сайта, как узла для расширения своей противоправной деятельности. Так, злоумышленники могут тайно настроить редирект на собственные ресурсы для повышения их трафика. Или — рассылать вашим пользователям письма со ссылками на вредоносные программы. А также отжирать ваши сетевые ресурсы для личных целей, среди которых может быть и взлом по цепочке других сайтов.

Теперь давайте скажем несколько слов о наиболее уязвимых для атак областях в работе с WordPress-сайтами.

- Ненадежный хостинг-провайдер. Если сервера, на которых размещен ваш сайт, плохо защищены от хакерских атак, а их владелец не делает бэкапов — есть риск, что однажды вы лишитесь своего детища. Чтобы избежать этого, необходимо тщательно выбирать хостера. В Максиплейс мы можем предложить вашему вниманию надежный хостинг для одной из самых популярных CMS в интернете — доступной, гибкой и легкой в настройке с семидневным тестовым периодом.

- Небезопасные шаблоны. Часто в бесплатных темах для WordPress силами злоумышленников обнаруживаются уязвимости, через которые в дальнейшем ваш сайт легко будет взломать. Частично застраховаться от этого можно лишь следя за репутацией поставщиков и, по возможности, прибегая к коммерческим решениям в области дизайна сайта.

- Уязвимые плагины. Также как и с шаблонами, источниками уязвимости могут выступать WordPress-плагины с сомнительной репутацией, скачанные из непроверенных источников. Еще большую опасность представляет собой копирование на сайт чистого кода неизвестного происхождения.

- Ненадежный пароль. Значительная часть сайтов взламывается в ручном или автоматическом режиме благодаря слишком простым или коротким паролям, чувствительным к взлому методами брутфорса или перебора.

Основные методы повышения безопасности сайта

Какие бы цели не преследовали злоумышленники, важно понимать, что более-менее надежную защиту от их происков может обеспечить лишь комплексный подход к настройкам безопасности. Так, хотя в зоне риска всегда будут находиться в первую очередь сайты, работающие на старых версиях WordPress или, например, использующие много постороннего кода, одна лишь своевременная установка обновлений и удаление сомнительных плагинов не смогут на 100% гарантировать вашу безопасность. Давайте подробнее рассмотрим какие меры необходимо предпринимать, чтобы защитить сайт на WordPress.

Так, хотя в зоне риска всегда будут находиться в первую очередь сайты, работающие на старых версиях WordPress или, например, использующие много постороннего кода, одна лишь своевременная установка обновлений и удаление сомнительных плагинов не смогут на 100% гарантировать вашу безопасность. Давайте подробнее рассмотрим какие меры необходимо предпринимать, чтобы защитить сайт на WordPress.

I. Своевременные бэкапы

Самая радикальная и при этом надежная защита от всех проблем — грамотно настроенное резервное копирование вашего сайта. Даже если он все-таки будет взломан, вы в любой момент сможете поднять его из бэкапа снова. Главное не забывать, что в бэкапе должны быть не только файлы сайта, но и его SQL-база.

По возможности таких бэкапов должно быть несколько. Один хранится на самом хостинге и у надежных хостинг-провайдеров делается несколько раз в сутки в автоматическом режиме — как правило это регламентируется тарифным планом.

Остальные бэкапы должны храниться как оффлайн (на флэш-носителе), так и в облаке (облачный сервис, не связанный напрямую с вашим хостером) и обновляться несколько раз в неделю или несколько раз в месяц, в зависимости от скорости обновления информации на вашем сайте и, соответственно, чувствительности вашего бизнеса к потере данных за тот или иной отрезок времени.

Процесс создания бэкапов существенно облегчают надежные WordPress-плагины, среди которых имеет смысл выделить Duplicator, UpdraftPlus и WordPress Backup to Dropbox. Последние два позволяют автоматизировать резервное копирование сайтов на облачные площадки.

II. Сокрытие сведений о сайте

Информация о том, какой версией WordPress вы пользуетесь и какие у вас установлены плагины, может существенно сузить круг поисков уязвимостей для злоумышленников. Поэтому важной профилактической мерой является удаление этих сведений из публичного доступа. Как это делается?

- Убираем из корневого каталога файлы readme.html и license.txt;

- Проверяем примечания HTML-кода сайта: если в них упоминаются названия плагинов или номера версий — удаляем эту информацию;

- Проверяем, нет ли на сайте в открытом доступе личных данных его владельцев: электронная почта, телефоны, номера документов и т.д.;

- Используя директивы .htaccess, блокируем браузерный доступ как к этому конфигу, так и к install.

php, wp-config.php и другим системным файлам, а также каталогам.

php, wp-config.php и другим системным файлам, а также каталогам.

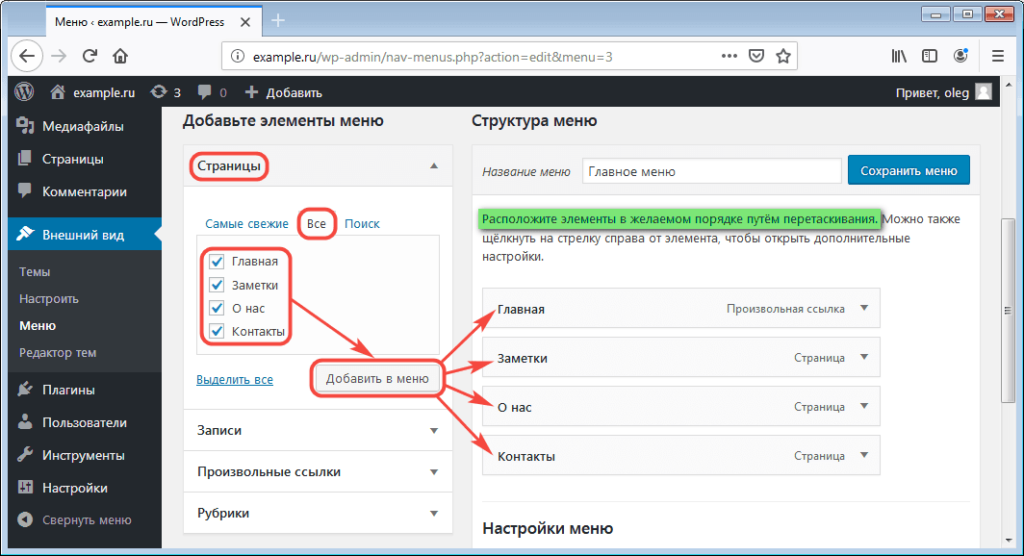

III. Защита админки WordPress

Чтобы снизить риск получения злоумышленниками доступа к вашей WP-админке, можно прибегнуть к маскировке. Большинство ботов для автовзлома будут пытаться залогиниться через wp-login.php. Смена адреса доступа отсечет большую часть из них.

Также имеет смысл поменять стандартный логин «Admin» на какой-то другой т.к. под него в автоматическом режиме могут методом брутфорса подбираться пароли. Нужно создать новую учетку с менее очевидным именем, выдать ей права администратора, придумать сложный пароль, использующий сочетание цифр, орфографических знаков и букв разного регистра, а старую — удалить.

Кроме того, можно установить плагины, блокирующие подозрительные IP-адреса, с которых осуществляется попытка зайти в админку с помощью брутфорса и анализирующие уязвимости вашего шаблона, например — Login LockDown и Revisium WordPress Theme Checker.

В качестве радикальной меры можно вообще настроить белый список айпишников, с которых можно зайти в админку, однако следует помнить, что тогда у вас могут возникнуть сложности с доступом через VPN. Вообще, использование virtual private network — с одной стороны вещь, без которой часто бывает не обойтись в современном мире, с другой — палка о двух концах, т.к. ваши данные передаются через сторонние сервера, откуда в теории также могут быть похищены.

Вообще, использование virtual private network — с одной стороны вещь, без которой часто бывает не обойтись в современном мире, с другой — палка о двух концах, т.к. ваши данные передаются через сторонние сервера, откуда в теории также могут быть похищены.

Через VPN работает большинство сервисов, предлагающих защиту Wi-Fi соединения в общественных сетях. Однако мы советуем по возможности не заходить в админку своего сайта при помощи соединения, которым пользуется кто-то еще, независимо от того, защищены они паролем или нет — огромный процент случаев взлома приходится именно на работу в публичных сетях.

IV. Установка SSL-сертификата безопасности

Участники многих распределенных команд и фрилансеры часто не имеют доступа к проверенному Wi-Fi. Чтобы хоть как-то обезопасить заходы в админку сайта из неочевидных мест, необходимо использовать SSL-сертификат, чтобы передавать данные по защищенному HTTPS-протоколу.

В одной из публикаций мы уже подробно описывали процесс приобретения и подключения сертификата. Добавим здесь лишь, что в случае с WordPress делать это удобно с помощью специальных плагинов, например Really Simple SSL, который позволяет автоматизировать процесс активации сертификата, корректирует данные в .htaccess и заменяет все ссылки, содержащие HTTP на HTTPS. Также редирект с незащищенного протокола на защищенный можно настраивать с помощью плагинов WP Force SSL и Easy HTTPS Redirection.

Добавим здесь лишь, что в случае с WordPress делать это удобно с помощью специальных плагинов, например Really Simple SSL, который позволяет автоматизировать процесс активации сертификата, корректирует данные в .htaccess и заменяет все ссылки, содержащие HTTP на HTTPS. Также редирект с незащищенного протокола на защищенный можно настраивать с помощью плагинов WP Force SSL и Easy HTTPS Redirection.

В Максиплейс вы можете приобрести нужный SSL-сертификат с проверкой домена в течении 2-х минут по лучшей цене на рынке, что существенно повысит безопасность сайтов WordPress, которые вам принадлежат.

V. Подключение 2FA для входа в админку

Еще одна мера по защите админки WordPress от взлома заключается в дополнительной аутентификации по коду, приходящему на телефон владельца сайта в виде SMS-сообщения или push-уведомления. В этом случае, даже если злоумышленник смог подобрать логин и пароль, вход в админку для него все равно будет заказан.

Система 2FA также настраивается в WordPress с помощью плагинов, например Google Authenticator — Two Factor Authentication (2FA), Duo Two-Factor Authentication и Rublon Two-Factor Authentication.

Единственный ее недостаток состоит в том, что вы начинаете зависеть ее и от оператора сотовой связи и, если по какой-то причине на его стороне вам на мобильное устройство не будет приходить код, попасть в админку также будет проблематично. Кроме того, потеря или поломка sim-карты потребует ее перевыпуска для прохождения двухэтапной аутентификации.

VI. Настройка капчи для WordPress

Еще одна достаточно популярная технология, отсекающая большую часть вредоносных ботов — это капча. Капчой принято называть специальный защитный код, который показывается в виде всплывающего окна или картинки. Хотя этому дополнительному способу аутентификации уже почти два десятка лет, он все еще достаточно эффективен для защиты от роботов. В WordPress капчой можно защищать форму регистрации, а также формы для ОС, комментариев и оформления заказов. Для установки капчи в WordPress можно воспользоваться как родными плагинами платформы, так и API, через которые капчу можно будет подключить из внешнего сервиса.

VII. Установка обновлений WordPress

Наиболее распространенная причина взлома сайтов на WordPress — уязвимости из старых версий, попавшие в открытый доступ. Соответственно, чтобы минимизировать этот риск, нужно регулярно устанавливать свежие обновления, в которых разрабы уже позакрывали эти дыры. Защита сайта на WordPress начинается с мониторинга выхода новых версий и скрупулезного отношения к апдейтам.

Однако здесь важно помнить, что самостоятельная корректировка кода WP-движка скорее всего заблокирует для вас возможность накатывать обновления. Поэтому, если вы хотите оставаться защищенным в этой плоскости, любые правки кода следует ограничить шаблонами и functions.php, главным файлом темы, в котором хранятся ее функции.

В любом случае обновление WordPress должно предваряться бэкапом т.к. нередки случаи, что под ново версией перестанут работать устаревшие плагины или что-то начнет отображаться не вполне корректно.

VIII. Удаление сомнительных плагинов и кусков чужого кода

Платформа WordPress предлагает своим пользователям огромное число плагинов на все случаи жизни. В результате при долгом использовании этой CMS у вас может накопиться большое число плагинов, которыми вы давно не пользуетесь или которые устарели и перестали работать правильным образом. Важно регулярно проводить «расхламление» не только деактивируя, но и полностью удаляя все лишнее. Ведь избыточное число плагинов — это не только гарантия замедления работы сайта, но и риск получить куски кода от злоумышленников.

В результате при долгом использовании этой CMS у вас может накопиться большое число плагинов, которыми вы давно не пользуетесь или которые устарели и перестали работать правильным образом. Важно регулярно проводить «расхламление» не только деактивируя, но и полностью удаляя все лишнее. Ведь избыточное число плагинов — это не только гарантия замедления работы сайта, но и риск получить куски кода от злоумышленников.

В целом же продвинутым специалистам можно посоветовать стараться заменять плагины, кроме самых необходимых, на чистые JavaScript и PHP-код. Однако важно или писать этот код самому или брать из надежных источников, чтобы не занести вирус.

IX. Безопасность персонального компьютера

Как бы надежен ни был ваш хостинг-провайдер, и какими бы плагинами не был защищен сам сайт от атак, вы можете лишиться его, если точкой отказа станет машина, с которой вы заходите в административную панель, а то и в ISP-панель хостинга. Если вы сохраняете в cookies своего браузера логины и пароли, то злоумышленник, проникнувший в ваш персональный или рабочий компьютер, сможет с легкостью попасть всюду, где нет 2FA.

Чтобы избежать этой печальной участи, необходимо соблюдать базовые правила безопасности для ПК. Старайтесь использовать только лицензионное ПО и регулярно обновляйте его. Не запускайте никакие установочные файлы, полученные из сомнительных источников. Не пренебрегайте антивирусом и не отключайте брандмауэр. Используйте только надежные пароли; важно, чтобы они были разными для вашей учетной записи и разных сервисов. Не сохраняйте пароли в браузере, регулярно чистите кэш и т.д.

X. Безопасность электронной почты

Еще одна потенциальная точка отказа — e-mail, на который зарегистрированы ваши профили в WordPress и кабинет у хостера. Если злоумышленники смогут взломать ее, они смогут сбросить пароли к FTP-серверу, домену, админке сайта, ISP-панели хостинга и т.д.

Чтобы избежать проблем, важно привязывать домен и хостинг к отдельному почтовому адресу, созданному специально для этих нужд. Адрес не должен быть публичным, не должен совпадать с вашими официальными контактами, чтобы потенциальный недоброжелатель вообще не мог узнать о его существовании. Важно заводить почтовый ящик у надежного почтового сервиса, например на том же Gmail, и также защищать с помощью 2FA. При обнаружении писем с подозрительными ссылками — не следует переходить по ним, также не следует открывать файлы во вложениях.

Важно заводить почтовый ящик у надежного почтового сервиса, например на том же Gmail, и также защищать с помощью 2FA. При обнаружении писем с подозрительными ссылками — не следует переходить по ним, также не следует открывать файлы во вложениях.

XI. Социальная инженерия

Мы перечислили основные «технические» уязвимые для взлома места WordPress-сайтов. Осталось поговорить о человеческом факторе или, иначе говоря, группе методов взлома, известных под зонтичном термином «социальная инженерия». Вас не спасет никакая защита, если вы сами назовете злоумышленнику все необходимые данные и назовете номер кода подтверждения, пришедшего на телефон. Если вы являетесь владельцем сайта — старайтесь держать этот факт при себе и не пересылайте никому параметры, по которым к вашему сайту можно подключиться по FTP или логин-пароль от админки. Помните, что киберпреступники могут попытаться имитировать работу службы поддержки вашего хостера, вашего IT-отдела, представляться вашим начальником, правоохранительными органами и т. д. — ни при каких обстоятельствах не спешите сообщать третьим лицам данные для доступа к вашему интернет-проекту. Защита WordPress от хакеров начинается с вас самих.

д. — ни при каких обстоятельствах не спешите сообщать третьим лицам данные для доступа к вашему интернет-проекту. Защита WordPress от хакеров начинается с вас самих.

Резюме

Поскольку львиная доля сайтов в интернете и по сей день работает на такой CMS, как WordPress, эта платформа за счет открытого кода является предметом интереса для киберпреступников всех мастей. Чтобы не потерять свой сайт и не получить репутационный и финансовый урон, необходимо придерживаться правил безопасности.

Одним из важнейших факторов безопасности WordPress, который важно отметить отдельно — репутация и методы защиты вашего хостинг-провайдера. Высокая квалификация инженеров Максиплейс — гарантия того, что ваш бизнес будет в надежных руках, если вы решите разместить его в нашем облаке. Воспользовавшись услугами нашей команды, вы можете быть уверены, что ваш сайт на WordPress будет надежно защищен от происков любых недоброжелателей.

11 основных причин взлома сайтов WordPress (и как это предотвратить)

Недавно один из наших читателей спросил нас, почему сайты WordPress подвергаются взлому.

Очень неприятно узнать, что ваш сайт WordPress был взломан. Хотя хакеры нацелены на все веб-сайты, вы можете совершать некоторые ошибки, которые делают ваш сайт уязвимым для атак.

В этой статье мы расскажем об основных причинах взлома сайта WordPress, чтобы вы могли избежать этих ошибок и защитить свой сайт.

Почему хакеры атакуют WordPress?

Во-первых, это не просто WordPress. Все веб-сайты в Интернете уязвимы для попыток взлома.

Причина, по которой веб-сайты WordPress являются общей целью, заключается в том, что WordPress является самым популярным конструктором веб-сайтов в мире. Он поддерживает более 43% всех веб-сайтов, то есть сотни миллионов веб-сайтов по всему миру.

Эта огромная популярность дает хакерам простой способ находить менее безопасные веб-сайты, чтобы использовать их.

У хакеров разные мотивы для взлома веб-сайта. Некоторые из них — новички, которые только учатся использовать менее безопасные сайты. У других злонамеренные намерения, такие как распространение вредоносных программ, атаки на другие веб-сайты и рассылка спама.

С учетом сказанного давайте рассмотрим некоторые из основных причин взлома сайтов WordPress, чтобы вы могли узнать, как предотвратить взлом вашего сайта.

1. Небезопасный веб-хостинг

Как и все веб-сайты, сайты WordPress размещаются на веб-сервере. Некоторые хостинговые компании не защищают должным образом свою хостинговую платформу. Это делает все веб-сайты, размещенные на их серверах, уязвимыми для попыток взлома.

Этого можно легко избежать, выбрав лучшего хостинг-провайдера WordPress для своего сайта. Надлежащим образом защищенные серверы могут блокировать многие из наиболее распространенных атак на сайты WordPress.

Если вы хотите принять дополнительные меры предосторожности, мы рекомендуем использовать управляемого хостинг-провайдера WordPress.

2. Использование слабых паролей

Пароли — это ключи к вашему сайту WordPress. Вы должны убедиться, что используете надежный уникальный пароль для каждой из следующих учетных записей, потому что все они могут предоставить хакеру полный доступ к вашему сайту.

- Ваша учетная запись администратора WordPress

- Ваша учетная запись панели управления хостингом

- Ваши учетные записи FTP

- База данных MySQL, используемая для вашего сайта WordPress

- Все учетные записи электронной почты, используемые для администрирования WordPress и хостинга

Все эти учетные записи защищены пароли. Использование слабых паролей облегчает хакерам взлом паролей с помощью некоторых основных хакерских инструментов.

Этого легко избежать, используя уникальные и надежные пароли для каждой учетной записи. Посмотрите наше руководство о том, как лучше всего управлять паролями для начинающих WordPress, чтобы узнать, как управлять всеми этими надежными паролями.

3. Незащищенный доступ к панели администратора WordPress (wp-admin)

Панель администратора WordPress предоставляет пользователю доступ для выполнения различных действий на вашем сайте WordPress. Это также наиболее часто атакуемая область сайта WordPress.

Если оставить его незащищенным, хакеры смогут использовать различные подходы для взлома вашего веб-сайта. Вы можете усложнить им задачу, добавив уровни аутентификации в свой каталог администратора.

Во-первых, вы должны защитить паролем свою административную область WordPress. Это добавляет дополнительный уровень безопасности, и любой, кто попытается получить доступ к администратору WordPress, должен будет ввести дополнительный пароль.

Если вы используете сайт WordPress с несколькими авторами или несколькими пользователями, вы можете установить надежные пароли для всех пользователей на вашем сайте. Вы также можете добавить двухфакторную аутентификацию, чтобы хакерам было еще труднее войти в вашу админку WordPress.

4. Неправильные права доступа к файлам

Права доступа к файлам — это набор правил, используемых вашим веб-сервером. Эти разрешения помогают вашему веб-серверу контролировать доступ к файлам на вашем сайте. Неверные права доступа к файлам могут дать хакеру доступ для записи и изменения этих файлов.

Все ваши файлы WordPress должны иметь значение 644 в качестве разрешения файла. Все папки на вашем сайте WordPress должны иметь разрешение 755.

См. наше руководство по устранению проблемы с загрузкой изображений в WordPress, чтобы узнать, как применить эти права доступа к файлам.

5. WordPress не обновляется

Некоторые пользователи WordPress боятся обновлять свои веб-сайты WordPress. Они опасаются, что это сломает их веб-сайт.

В каждой новой версии WordPress исправлены ошибки и уязвимости безопасности. Если вы не обновляете WordPress, значит, вы намеренно оставляете свой сайт уязвимым.

Если вы боитесь, что обновление сломает ваш сайт, вы можете создать полную резервную копию WordPress перед запуском обновления. Таким образом, если что-то не работает, вы можете легко вернуться к предыдущей версии.

Вы можете узнать больше в нашем руководстве для начинающих о том, как безопасно обновлять WordPress.

6. Не обновлять плагины или тему

Как и в случае с основным программным обеспечением WordPress, обновление темы и плагинов одинаково важно. Использование устаревшего плагина или темы может сделать ваш сайт уязвимым.

Использование устаревшего плагина или темы может сделать ваш сайт уязвимым.

В плагинах и темах WordPress часто обнаруживаются недостатки и ошибки безопасности. Обычно авторы тем и плагинов быстро их исправляют. Однако, если пользователь не обновляет свою тему или плагин, он ничего не может с этим поделать.

Убедитесь, что ваша тема WordPress и плагины обновлены. Вы можете узнать, как это сделать, из нашего руководства по правильному порядку обновления WordPress, плагинов и тем.

7. Использование обычного FTP вместо SFTP/SSH

Учетные записи FTP используются для загрузки файлов на ваш веб-сервер с помощью FTP-клиента. Большинство хостинг-провайдеров поддерживают FTP-соединения с использованием разных протоколов. Вы можете подключиться, используя обычный FTP, SFTP или SSH.

Когда вы подключаетесь к своему сайту с помощью простого FTP, ваш пароль отправляется на сервер в незашифрованном виде. Это означает, что за ним можно шпионить и легко украсть. Вместо использования FTP всегда следует использовать SFTP или SSH.

Вместо использования FTP всегда следует использовать SFTP или SSH.

Вам не нужно менять FTP-клиент. Большинство FTP-клиентов могут подключаться к вашему сайту как по SFTP, так и по SSH. Вам просто нужно изменить протокол на «SFTP — SSH» при подключении к вашему сайту.

8. Использование Admin в качестве имени пользователя WordPress

Использование «admin» в качестве имени пользователя WordPress не рекомендуется. Если ваше имя пользователя администратора «admin», вам следует немедленно изменить его на другое имя пользователя.

Для получения подробных инструкций ознакомьтесь с нашим руководством о том, как изменить имя пользователя WordPress.

9. Обнуленные темы и плагины

В Интернете есть много веб-сайтов, которые бесплатно распространяют платные плагины и темы WordPress. У вас может возникнуть соблазн использовать эти плагины и темы с нулевым значением на вашем сайте.

Загрузка тем и плагинов WordPress из ненадежных источников очень опасна. Они могут не только поставить под угрозу безопасность вашего веб-сайта, но также могут быть использованы для кражи конфиденциальной информации.

Они могут не только поставить под угрозу безопасность вашего веб-сайта, но также могут быть использованы для кражи конфиденциальной информации.

Вы всегда должны загружать плагины и темы WordPress из надежных источников, таких как веб-сайт разработчика или официальные репозитории WordPress.

Если вы не можете позволить себе купить плагин или тему премиум-класса, для этих продуктов всегда доступны бесплатные альтернативы. Эти бесплатные плагины могут быть не так хороши, как их платные аналоги, но они сделают свою работу и, самое главное, обеспечат безопасность вашего сайта.

Вы также можете найти скидки на многие популярные продукты WordPress в разделе предложений на нашем сайте.

10. Отсутствие защиты файла конфигурации wp-config.php WordPress

Файл конфигурации WordPress wp-config.php содержит ваши учетные данные для входа в базу данных WordPress. Если он будет скомпрометирован, он раскроет информацию, которая может дать хакеру полный доступ к вашему сайту.

Вы можете добавить дополнительный уровень защиты, запретив доступ к файлу wp-config с помощью .htaccess. Просто добавьте этот небольшой код в свой файл .htaccess.

<файлы wp-config.php> порядок разрешить, запретить отрицать от всех

11. Не изменять префикс таблицы WordPress

Многие эксперты рекомендуют изменить префикс таблицы WordPress по умолчанию. По умолчанию WordPress использует wp_ в качестве префикса для таблиц, которые он создает в вашей базе данных. Вы получаете возможность изменить его во время установки.

Рекомендуется использовать более сложный префикс. Это затруднит хакерам угадывание имен таблиц вашей базы данных.

Подробные инструкции см. в нашем руководстве о том, как изменить префикс базы данных WordPress для повышения безопасности.

Очистка взломанного сайта WordPress

Очистка взломанного сайта WordPress может быть болезненной. Однако это можно сделать.

Вот несколько ресурсов, которые помогут вам начать очистку взломанного сайта WordPress:

- 12 признаков того, что ваш сайт WordPress взломан (и как это исправить)

- Как проверить ваш сайт WordPress на наличие потенциально вредоносного кода

- Как найти бэкдор на взломанном сайте WordPress и исправить его

- Что делать, если вы заблокированы в админке WordPress (wp-admin)

- Руководство для начинающих по восстановлению WordPress из резервной копии

Дополнительный совет

Для обеспечения надежной безопасности мы используем Sucuri на всех наших сайтах WordPress. Sucuri предоставляет услуги по обнаружению и удалению вредоносных программ, а также брандмауэр веб-сайта, который защитит ваш веб-сайт от наиболее распространенных угроз.

Sucuri предоставляет услуги по обнаружению и удалению вредоносных программ, а также брандмауэр веб-сайта, который защитит ваш веб-сайт от наиболее распространенных угроз.

Прочтите историю о том, как Sucuri помогла нам заблокировать 450 000 атак на WordPress за 3 месяца.

Мы надеемся, что эта статья помогла вам узнать основные причины взлома сайта WordPress. Вы также можете узнать, как увеличить посещаемость своего блога, или посмотреть наш список советов по повышению производительности WordPress.

Если вам понравилась эта статья, подпишитесь на наш YouTube канал для видеоуроков по WordPress. Вы также можете найти нас в Твиттере и Facebook.

Несколько способов взломать логин WordPress

В этой статье вы узнаете, как скомпрометировать учетные данные веб-сайта WordPress, используя различные методы грубой силы.

Содержание- Предварительные условия

- WPscan

- Метасплойт

- Burp Suite

- Как избежать атаки грубой силы?

Target: WordPress

Attacker: Kali Linux (WPscan)

Burp Suite (Intruder)

WPscan WPscan is a command-line tool which используется как сканер уязвимостей «черный ящик». Его обычно используют специалисты по безопасности и блоггеры для проверки безопасности своего веб-сайта. WPscan предустановлен в большинстве дистрибутивов Linux, основанных на безопасности, а также доступен в виде подключаемого модуля.

Его обычно используют специалисты по безопасности и блоггеры для проверки безопасности своего веб-сайта. WPscan предустановлен в большинстве дистрибутивов Linux, основанных на безопасности, а также доступен в виде подключаемого модуля.

Здесь я использую веб-сайт WordPress, размещенный на локальном хосте, как вы можете видеть на изображении ниже. Я использовал файл паролей rockyou.txt, который поставляется со стандартной установкой kali и содержит 14341564 уникальных пароля.

wpscan --url http://192.168.1.100/wordpress/ -U users.txt -P /usr/share/wordlists/rockyou.txt

–URL – это параметр URL, за которым следует URL веб-сайта wordpress, отсканировано

-U будет перебирать только предоставленные имена пользователей, в нашем случае это users.txt

-P будет перебирать пароли из предоставленного списка rockyou.txt

Продолжительность сканирования в основном зависит от размера файла словаря паролей и поскольку мы сопоставляем большое количество пользователей с еще большим количеством паролей, это также может повлиять на производительность веб-сайта, если он будет работать в течение длительного времени.

На экране показано, что атака прошла успешно с именем пользователя админ и пароль как цветок .

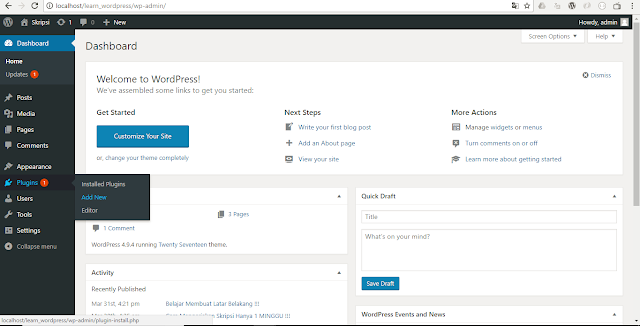

MetasploitКак мы знаем, Metasploit поставляется с предустановленной Kali Linux, поэтому наш первый шаг — перейти в консоль Metasploit, а затем запустить модуль WordPress, используемый ниже.

Этот модуль MSF будет выполнять аудит имени пользователя и пароля. Сначала он проверит имена пользователей, а затем сопоставит с ними пароли.

msf > использовать вспомогательный/сканер/http/wordpress_login_enum msf вспомогательный (wordpress_login_enum)> установить rhosts 192.168.1.100 msf вспомогательный (wordpress_login_enum)> установить targeturi/wordpress msf вспомогательный (wordpress_login_enum)> установить user_file user.txt msf вспомогательный (wordpress_login_enum) > установить файл pass_file pass.txt msf вспомогательный (wordpress_login_enum) > эксплойт

И снова успешный вход в систему с использованием учетных данных «Администратор и цветок» можно увидеть на следующем снимке экрана.

Для этого установите выпуск сообщества Burp Suite или используйте тот, который вы предварительно установили в Kali Linux. Запустите Burp Suite и откройте страницу входа в WordPress, затем включите перехватите вкладку в Burp Proxy, затем укажите любое имя пользователя и пароль по вашему выбору для входа на веб-сайт WordPress. Это перехватит ответ на текущий запрос.

Посмотрите на изображение ниже и обратите внимание на последнюю строку перехваченного сообщения, оно показывает захваченные учетные данные для входа в систему как raj:raj , которые я использовал для входа в качестве имени пользователя и пароля соответственно. Затем отправьте захваченное сообщение злоумышленнику , щелкнув правой кнопкой мыши пустое место для сообщения и выбрав Отправить Intruder или просто нажав ctrl + I. Если вы не знакомы с работой burp Intruder, сначала прочитайте эту статью ( https://www. hackingarticles.in/beginners-guide-burpsuite-payloads-part -1/ )

hackingarticles.in/beginners-guide-burpsuite-payloads-part -1/ )

Теперь откройте вкладку Злоумышленник, и вы увидите базовый шаблон запроса , который мы отправили сюда. Выберите вкладку Positions , по умолчанию выбрано несколько позиций, эти позиции отмечены символами §. Что-то между двумя § символов заменяется полезной нагрузкой. Но сейчас они нам не нужны, поэтому нажмите кнопку очистки в правом нижнем углу окна редактора.

Далее выберите позиции как показано на скриншоте и нажмите кнопку добавления справа от кадра. Это настроит эти две выбранные позиции как точки вставки полезной нагрузки. Теперь, чтобы настроить атаку, выберите тип атаки . Поскольку у нас есть 2 позиции полезной нагрузки, я выбираю 9.0161 кассетная бомба (Этот тип атаки полезен для атаки грубой силы, поскольку он помещает первую полезную нагрузку в первую позицию, а вторую полезную нагрузку во вторую позицию. Но когда он проходит через наборы полезной нагрузки, он пробует все комбинации. Для Например, если у вас 1000 имен пользователей и 1000 паролей, будет выполнено 1000000 запросов.)

Но когда он проходит через наборы полезной нагрузки, он пробует все комбинации. Для Например, если у вас 1000 имен пользователей и 1000 паролей, будет выполнено 1000000 запросов.)

Теперь нажмите кнопку начать атаку.

На вкладке полезных данных нажмите в раскрывающемся списке набора полезных данных , здесь вы можете увидеть цифры 1 и 2. Выберите 9.0161 номер 1 для первой позиции полезной нагрузки. Выберите простой список из типа полезной нагрузки, этот список позволяет настроить простой список строк, которые используются в качестве полезной нагрузки. вы можете вручную добавить элементы в список, используя текстовое поле и кнопку Добавить , или вы можете вставить список из буфера обмена или загрузить из файла.

Аналогичным образом выберите номер 2 для другой позиции полезной нагрузки и выберите файл среды выполнения из типа полезной нагрузки. Это полезно, когда требуется очень большой список полезных нагрузок, чтобы не хранить весь список в памяти. Добавьте путь к любому файлу словаря, имеющему только пароль. Нажмите на начать атаку.

Это полезно, когда требуется очень большой список полезных нагрузок, чтобы не хранить весь список в памяти. Добавьте путь к любому файлу словаря, имеющему только пароль. Нажмите на начать атаку.

Он будет соответствовать комбинации обеих полезных нагрузок и попытается войти в систему с именем пользователя и паролем, как вы можете видеть ниже. Обращая внимание на статус и длину полезной нагрузки, вы можете увидеть учетные данные для входа в систему администратор и цветок имеют статус 302 и длину 1203, что отличается от всех других комбинаций, указывающих, что это результаты, которые мы находясь в поиске. Отсюда имя пользователя и пароль admin и цветок соответственно

Как избежать атаки грубой силы?

Можно избежать этих атак, используя следующие меры предосторожности:

Длина пароля: Идеальная длина пароля должна составлять 8-16 символов. Важно избегать наиболее распространенных паролей и часто менять их

Важно избегать наиболее распространенных паролей и часто менять их

Сложность пароля: Пароль должен состоять из ЗАГЛАВНЫХ и строчных букв, а также должен включать

цифры и специальные символы. Пользователи должны выбирать сложные парольные фразы, а не отдельные слова; сложность пароля задерживает процесс взлома.

Ограничить количество попыток входа: Ограничить количество попыток входа в систему администратора WordPress. Например, после трех неудачных попыток входа в систему; он должен заблокировать этот конкретный IP-адрес на определенный период времени, чтобы остановить его для дальнейших попыток входа в систему.

Двухфакторная аутентификация: Следующим способом защиты от грубой силы является двухфакторная аутентификация или 2FA. Это процесс, который предоставляет веб-службам вторичный доступ к владельцу учетной записи для проверки попытки входа в систему. Как правило, это включает в себя номер телефона и/или адрес электронной почты.

Использование Captcha : Установить Captcha на ваш сайт WordPress довольно просто, и они помогают предотвратить выполнение ботами автоматических сценариев для входа в вашу учетную запись.

Установите плагин брандмауэра WordPress: Даже неудачные атаки грубой силы могут замедлить работу вашего сайта или полностью вывести сервер из строя. Вот почему важно блокировать их, а для этого вам понадобится решение для брандмауэра веб-сайта. Брандмауэр отфильтровывает плохой трафик и блокирует доступ к вашему сайту.

Cloudflare: Это известный сервис для обеспечения защиты от атак методом грубой силыУстановка и настройка плагина резервного копирования WordPress: Если ничего не получится, нужно иметь запасной план!

Существует несколько отличных плагинов для резервного копирования WordPress, которые позволяют планировать автоматическое резервное копирование.

Отключение просмотра каталогов и регулярная установка обновлений WordPress также может защитить от атак методом перебора на веб-сайт WordPress.

php, wp-config.php и другим системным файлам, а также каталогам.

php, wp-config.php и другим системным файлам, а также каталогам.