что это -, особенности, расшифровка

С развитием коммерциализации интернета появилось большое количество новых специальностей. Что такое СММ — уже многие разобрались. Ну, а для тех, кто впервые столкнулся с этой аббревиатурой, расскажем подробнее.

Маркетинг

Интернет-маркетинг так быстро развился, что все аспекты, которые ранее компании использовали в реальном мире, перешли в виртуальный. Но главная цель осталась прежней: продажа товара и услуг, а также управление ими.

Что такое СММ — вам объяснят именно на курсах интернет-маркетинга. Он сейчас занимает значительную часть всей электронной коммерции. Иногда его называют онлайн-маркетингом, но суть от этого не меняется.

Данный сегмент растет с каждым годом в потребительском секторе. На этот счет могут сказать цифры, указывающие на количество открытых интернет-магазинов. Популярным он становится и в сегменте B2B. Главное преимущество этой специальности – её интерактивность. Кроме этого, есть возможность максимально удачно подобрать целевую аудиторию товара, таргетировать её, получить постотклик и повысить конверсии.

Именно интернет-маркетинг повлиял на развитие огромного количества новых специальностей, которые тесно связаны между собой:

- Медийная и контекстная реклама.

- Поисковой маркетинг, куда относится SEO.

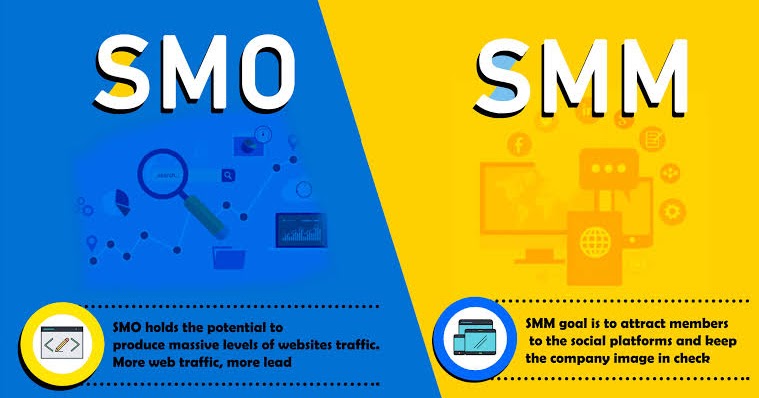

- Продвижение в социальных сетях (СММ и СМО).

- Прямой маркетинг.

- Вирусный.

- Партизанский.

- «Эмейл»-маркетинг.

- Контент-маркетинг.

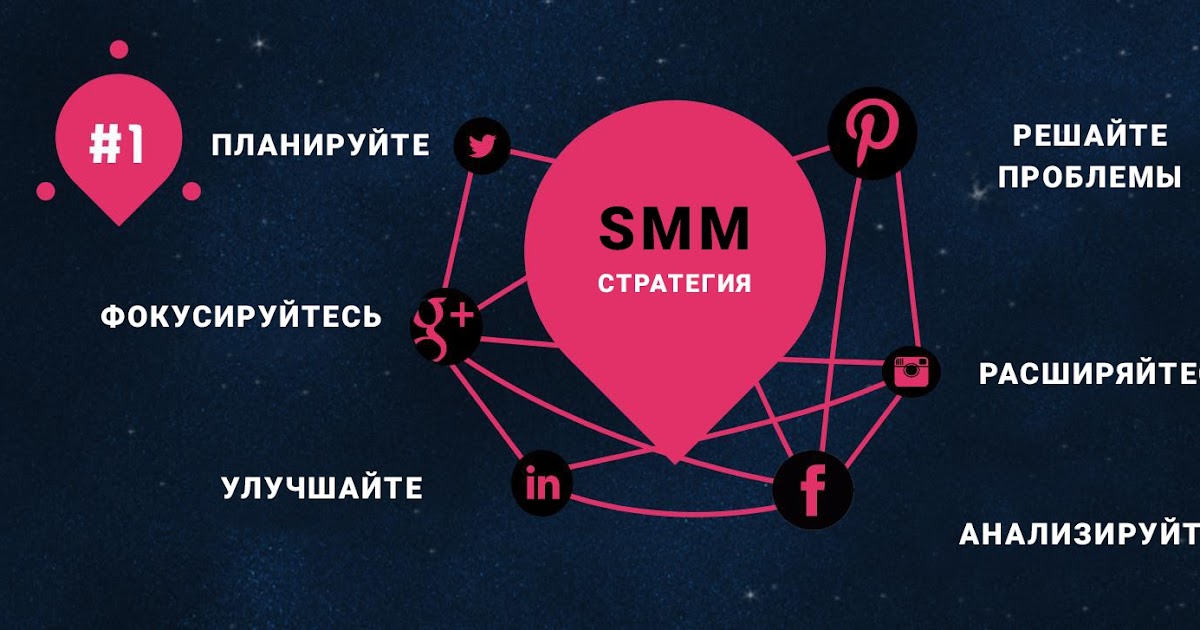

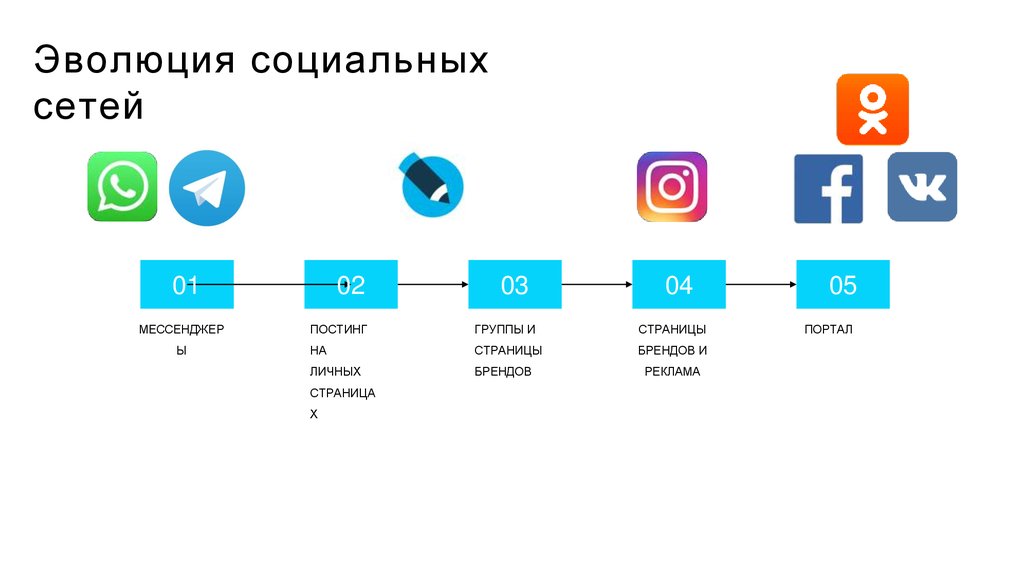

Социальные сети

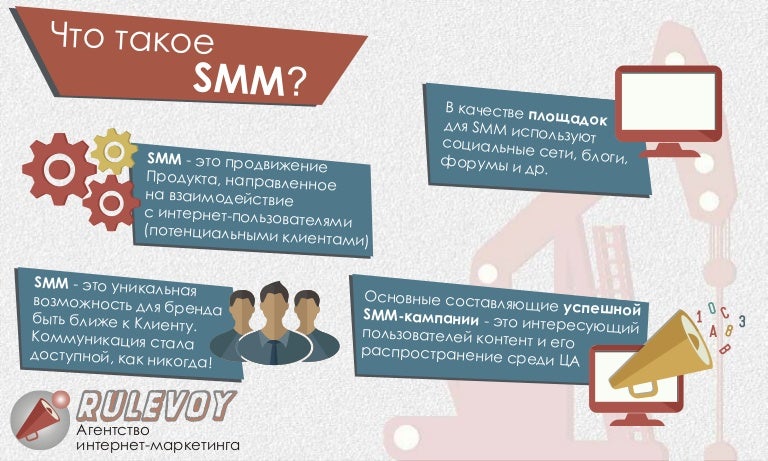

Маркетинг в социальных сетях стал очень популярным. Люди научились рекламировать свой бизнес на социальных платформах, а взамен получили прирост конверсий. SMM – это Social Media Marketing, то есть маркетинг в социальных сетях.

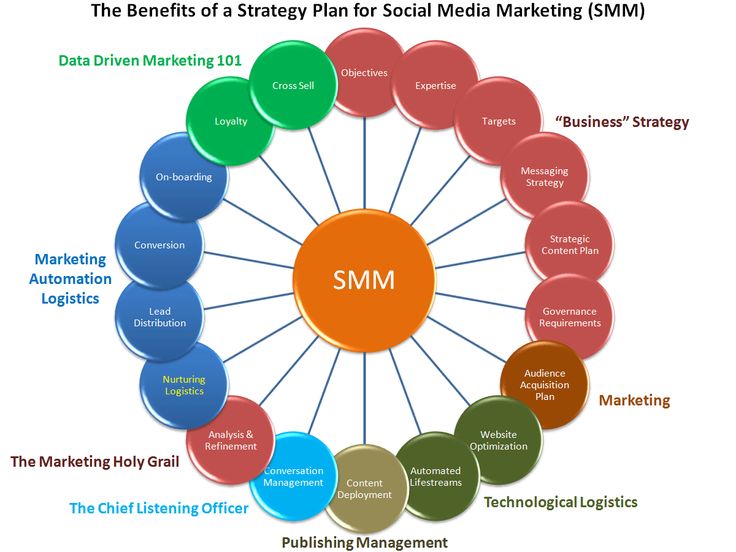

Это своеобразный инструмент, который привлекает внимание к продукту через социальные площадки. Регламентированных правил, естественно, нет. Все зависит от тематики, целей, аудитории и пр. Тем не менее уже сформировались основные моменты, по которым и можно выделить данную отрасль интернет-маркетинга.

Главная цель – это разработка качественного контента, которым пользователи захотят делиться, а, соответственно, и распространять его самостоятельно. Исследования показали, что у сообщений из социальных сетей большой уровень доверия. Скорее всего вызвано это народной рекомендацией.

Исследования показали, что у сообщений из социальных сетей большой уровень доверия. Скорее всего вызвано это народной рекомендацией.

СММ-продвижение помогает точечно влиять на пользователей, находить площадки, на которых «живут» представители целевой аудитории. Благодаря социальным сетям у специалистов есть удачные способы коммуникации.

Кроме всего остального, в продвижениях участвуют и информационные компании. Так, можно продать не просто товар или услугу, но и новости. За счет размещения части статьи в соцсети, можно увеличить трафик на самом сайте.

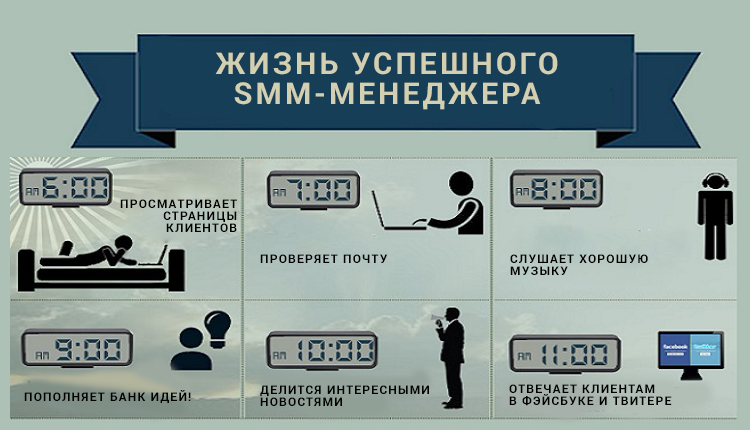

Специалист

Главной действующей особой этого процесса является СММ-менеджер. Не трудно догадаться, что он должен понимать обо всем, что связано с этой темой. Он использует комплекс мер по продвижению сайтов, продуктов или услуг, обращаясь к социальным каналам. К последним относятся соцсети, а также блоги и тематические ресурсы (форумы).

Эта специальность не узконаправленная. Дело в том, что SMM-менеджеру нужно разбираться как в маркетинге, так и в IT. Соответственно, иногда приходится работать с рядом других, косвенных заданий:

Соответственно, иногда приходится работать с рядом других, косвенных заданий:

- Публикация контента на сайте.

- Кейсы и стратегии.

- Языки программирования.

- Графические редакторы.

- Онлайн-приложения.

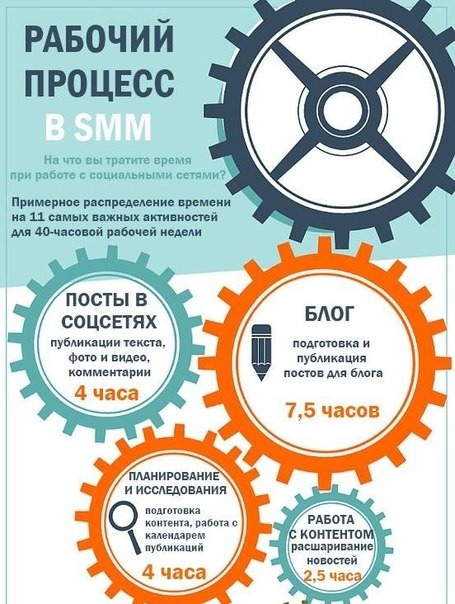

Сам процесс СММ-продвижения очень творческий и активный. Чтобы добиться успеха, важно все время что-то искать, изучать и анализировать.

Особенности специальности

Как и у любой профессии, у этой есть свои особенности. Для SMM-менеджера доступны как комплексные задачи, так и функциональные обязанности. В первом случае он может помогать всему отделу или дополнять имеющиеся данные, во втором – он следует должностной инструкции.

Сразу нужно предупредить, что в зависимости от фирмы, в которой работает менеджер, его задачи могут существенно изменяться. Но в целом, он обязан:

- Формировать и продвигать товар с помощью презентаций, определенных форматов и ценообразования.

- Подготавливать и запускать рекламные кампании в соцсетях и блогах.

Использовать желательно максимальное количество каналов.

Использовать желательно максимальное количество каналов. - Поддерживать общение с потенциальными покупателями и клиентами.

- Анализировать конкурентов и их рекламные кампании, использовать их наиболее эффективные методы продвижения в своем проекте.

- Формировать положительный имидж компании за счет написания комментариев на форумах.

Уметь все

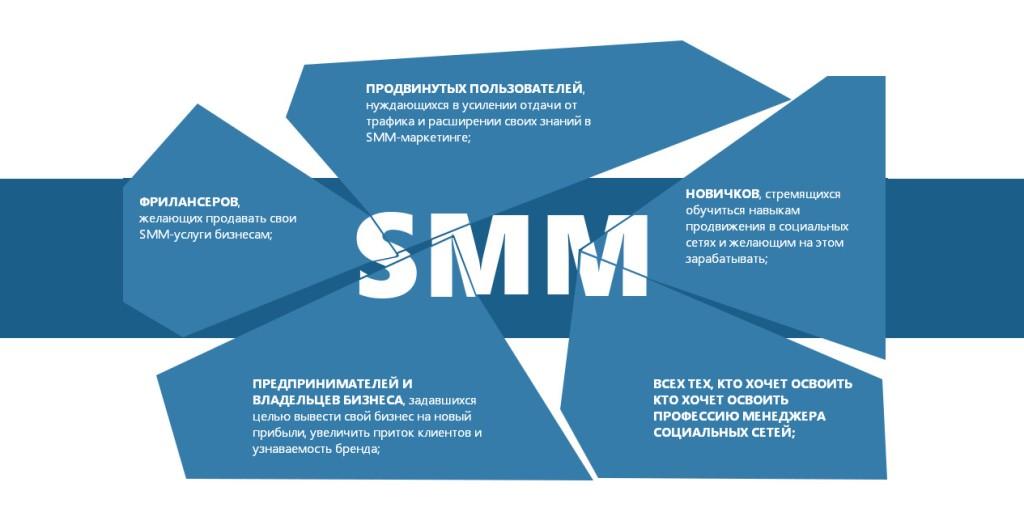

Конечно, это далеко не все задачи. Обучение СММ вам обязательно откроет еще большее количество ваших обязанностей. Что-то вы будете использовать в одной компании, что-то в другой.

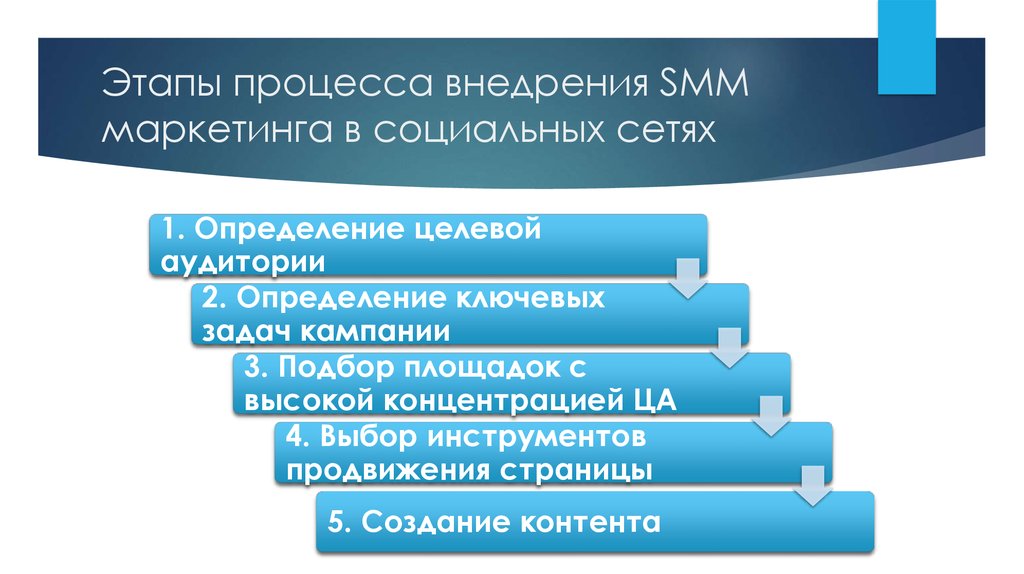

К примеру, вам может пригодиться разработка стратегий. В этом случае вас научат определять свою целевую аудиторию, составлять подробный портрет. После нужно анализировать поведенческие факторы и искать места с наибольшей концентрацией ЦА.

На курсах учат управлять рекламой. В этом случае нужно придумывать интересные конкурсы и флэшмобы, чтобы постоянно поддерживать интерес к продукту. Придется научиться писать лестные посты о себе любимом. Такая поддержка имиджа компании очень важна, поскольку именно в отзывах и на форумах формируется мнение людей о новинках.

Такая поддержка имиджа компании очень важна, поскольку именно в отзывах и на форумах формируется мнение людей о новинках.

Во время обучения СММ вы познакомитесь с комьюнити-менеджером. Иногда это отдельная должность, иногда этим занимается SMM-менеджер. Главной задачей в этом случае является поддержание беседы под постами и направление её в нужно русло.

Естественно, нужно научиться работать со всеми аккаунтами социальных сетей, а также управлять фрилансерами. Часто приходится адаптировать контент под бренд и определенные площадки. Нужно уметь создавать рекламные посты, которые бы не были навязчивыми. Сюда относится и скрытый маркетинг.

Достоинства

Понимая, что такое СММ, со временем вы сможете определить для себя достоинства и недостатки такой работы. Среди плюсов однозначно можно выделить востребованность. Поскольку профессия только развивается, спрос на специалистов этой отрасли растет.

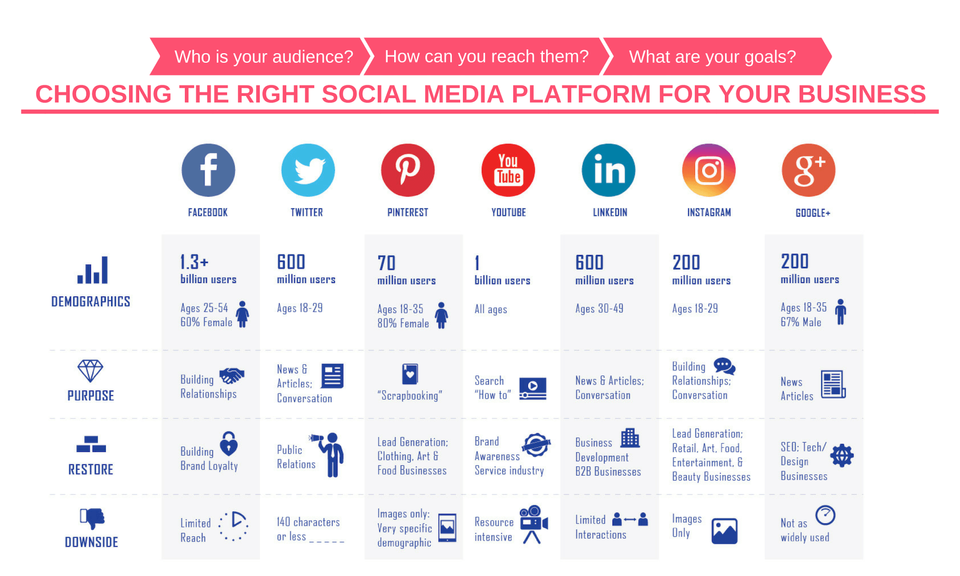

Потенциальные клиенты намного лучше воспринимают подобную рекламу товара, поскольку она «спокойнее». Соцсети – это крутой инструмент для точного выбора целевой аудитории. Тут есть много возможностей для настройки маркетинга по местоположению, полу, возрасту и запросам.

Соцсети – это крутой инструмент для точного выбора целевой аудитории. Тут есть много возможностей для настройки маркетинга по местоположению, полу, возрасту и запросам.

Сама стоимость рекламных акций небольшая. Хотя все будет зависеть от каналов продвижения. Если вы самостоятельно пишите посты, то это вам не будет стоить ничего. Если же вы хотите использовать лидера мнений (блогера), то придется заплатить ему внушительный гонорар.

Благодаря эффекту «сарафанного радио», весть о новом качественном товаре быстро разлетится по сети.

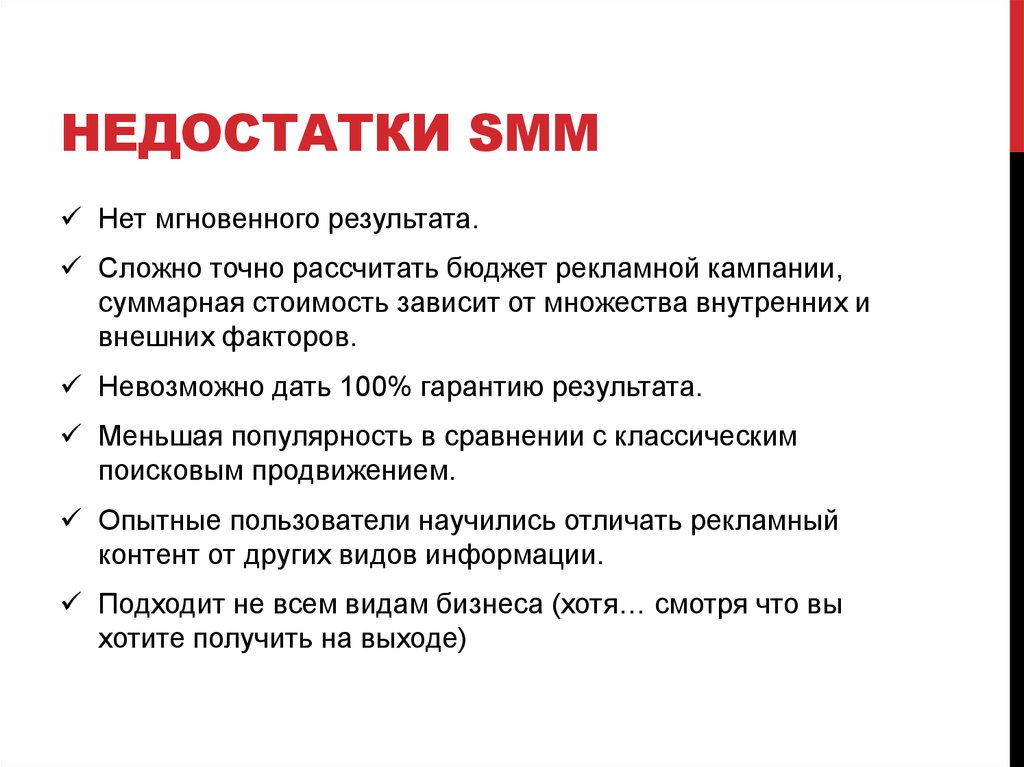

Недостатки

Важно понимать, что из-за недостаточной изученности и отсутствия регламентированных правил СММ-маркетинг имеет свои недостатки. Главным среди них является некомпетентность специалистов.

Далеко не все руководители бизнеса четко понимают цели и задачи социального продвижения. Это приводит к найму менее квалифицированных специалистов, которые точно так же не понимают свои обязанности. Поэтому эффективность SMM крайне низка и не целесообразна.

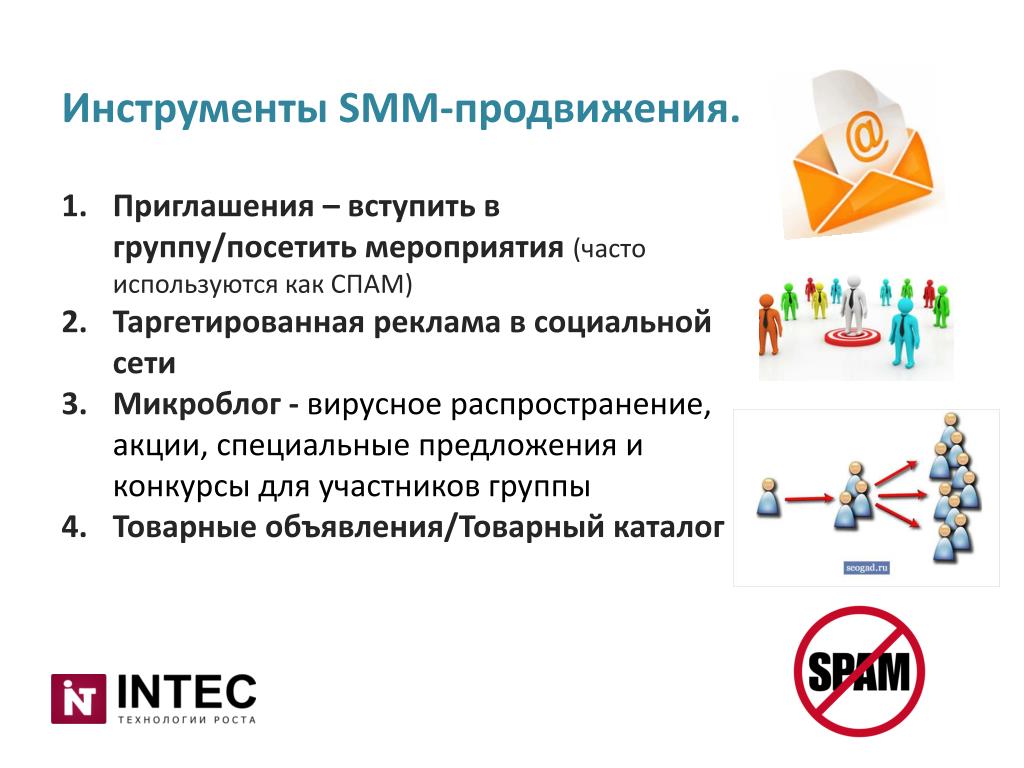

Инструменты

Большинство «сммщиков» уже обзавелись некоторыми программами, которые помогают им в работе. К примеру, одним из них стал СММ-планер. Этот сервис поможет вам быть все время на связи и использовать отложенный постинг.

Данная функция отлично работает, если вы составили контент-план. У вас получится сделать расписание и вовремя публиковать посты.

Работает такой сервис с большинством популярным социальных сетей. Он использует картинки, ссылки, видео и даже смайлики. Есть встроенный графический редактор. Можно установить сроки того, когда пост автоматически исчезнет. Это нужно, если вы используете рекламный контент, который оплаченный на определенный период.

Несмотря на то, что СММ-планер практически всегда платный инструмент, он дает пользователю много бонусов. Благодаря ему, вы можете получить 100 бесплатных постов за подписки «ВКонтакте» и лайки на Facebook. В итоге, простой молодой проект можно раскрутить бесплатно.

Через такую программу можно распределять частоту постов и оригинальность. Автоматизированность работы в этой сфере очень важна, особенно, если вы работаете сразу с несколькими проектами.

Автоматизированность работы в этой сфере очень важна, особенно, если вы работаете сразу с несколькими проектами.

Выводы

Что такое СММ — понятно не сразу. Это связано с тем, что, несмотря на четкое разграничение от других специальностей интернет-маркетинга, этой профессии часто приходится сталкиваться даже с традиционным маркетингом.

Работа с социальными сетями — на данный момент эффективный способ продвижения товара, услуги или информации. Люди во многом доверяют именно соцсетям и форумам, вчитываясь в отзывы и комментарии других пользователей.

Главной задачей специалиста в этой сфере считается взаимодействие с аудиторией. Ему нужно стать частью сообщества и лучшим другом. Важно быть открытым, честным и смешным. Тогда потенциальные клиенты будут доверять и покупать.

Глоссарий маркетинга в социальных медиа

Главная

Блог

Глоссарий маркетинга в социальных медиа

А

Б

В

Г

Д

К

Л

М

Н

О

П

Р

С

А

B

C

D

E

F

G

I

J

K

L

M

N

O

P

Q

R

S

T

U

V

W

X

Y

Z

H

Наши продукты помогают оптимизировать работу в соцсетях

Узнать подробнее

и улучшать аккаунты

с помощью глубокой аналитики

аккаунты с помощью глубокой аналитики

Автопостинг (отложенный постинг) ― сервис, предназначенный для автоматического размещения контента в соцсети с возможностью задавать дату и время публикации.

Алгоритмическая (умная) лента ― набор правил соцсети, автоматически определяющий выдачу новостей в ленте, исходя из интересов пользователя. Подробнее.

Амбассадор бренда (посол) — это авторитетная личность среди целевой аудитории бренда, которая участвует в его рекламных кампаниях и популяризирует миссию бренда. Подробнее.

Бриф ― это документ, где заказчик развивает свои фантазийные способности, а исполнителю потом приходится все расхлебывать.

Вводные сообщения (автоматические ответы) ― это список часто задаваемых вопросов в Direct Instaram, при нажатии на которые, пользователь сразу получает ответ. Настроить их можно в LiveDune.

Взаимопиар ― метод обмена аудиториями между двумя аккаунтами. Например, взаимная рекомендация другого аккаунта в stories. Взаимопиар и другие методы бесплатного продвижения в статье.

Виральность — особенность контента, которая определяет вероятность желания читателей поделиться этим контентом.

Виральный охват (вирусный) — это число пользователей, не подписанных на аккаунт/сообщество, которые увидели пост/аккаунт благодаря чужому репосту, отметке или упоминанию. То есть охваты, за которые вы не платили.

Вовлеченность (Engagement Rate / ER) ― это процент активной аудитории аккаунта. Под активностью подразумеваются различные реакции пользователей на публикации (лайки, комментарии, сохранения, голоса, репосты и т.д.).

Попробовать

Узнать ER своего аккаунта и сравнить с конкурентами 7 дней бесплатно

Формула: ER = (ср. кол-во реакций на пост / кол-во подписчиков) * 100%

Например, за выбранный период было опубликовано 10 постов, которые набрали 100 лайков и 20 комментариев. В среднем получится (100 + 20) / 10 = 12 взаимодействий на пост. В аккаунте 300 подписчиков, соответственно, ER = 12 / 300 * 100 = 4%.

Геймификация — использование игровых механик в соцсетях для увеличения вовлеченности аудитории. Варианты игр в постах и stories можно посмотреть в статье.

Варианты игр в постах и stories можно посмотреть в статье.

Дедлайн ― день прощания. День, когда горят костры рябин. Как костры горят обещанья. В день, когда ты с задачей один на один.

Душнила – клиент, который шлет по 500 000 правок.

Контент-план ― это график планируемых тем для публикации в аккаунте/сообществе. Как составить контент-план описали здесь + шаблон.

Контент-срам ― график планируемых публикаций, который составлен без анализа интересов пользователей.

Кросспостинг — это дублирование одного материала в разные соцсети.

Курирование контента ― это повторное использование своего/чужого контента с частичной переработкой. Например, тезисное изложение чужого материала, краткий вывод по исследованию, комментирование и т.д. Подробнее в статье.

Лиды (Leads) ― это конкретные действия пользователей, которые отбираются по нужным критериям (например, заполненная заявка).

Масслайкинг — это массовое проставление лайков к контенту пользователей соцсетей. Считается серой механикой продвижения из-за чего аккаунт может быть заблокирован.

Массфоловинг — это массовое добавление пользователей в друзья/подписчики. Наряду с масслайкингом ― является серой механикой продвижения.

Медиаплан — это подробный документ, регламентирующий сроки проведения рекламной кампании, используемые каналы, основные настройки и бюджет.

Мультиссылка ― это мини-лендинг, который служит для размещения краткой информации о вас, контактов и ссылок на несколько ресурсов. Обычно используется в Instagram, так как в шапке профиля нельзя добавить несколько ссылок. Подробнее в статье.

Накрутка — искусственное увеличение ключевых параметров сообществ или аккаунтов в соцсетях: подписчики, лайки, комментарии.

Оценки постов ― это распределение постов от лучших к худшим на основе скорости набора лайков. Внутренняя метрика LiveDune. Этот показатель помогает объективно оценить качество своего и конкурентного контента в Instagram. Подробнее.

Внутренняя метрика LiveDune. Этот показатель помогает объективно оценить качество своего и конкурентного контента в Instagram. Подробнее.

Охват (Reach) — это количество уникальных пользователей, просмотревших пост, stories, рекламное объявление или аккаунт. Например, подписчик посмотрел пост 3 раза, значит будет 1 охват и 3 просмотра. Подробнее.

Просмотры (Views) — это суммарное количество просмотров вашего поста/stories/аккаунта/рекламного объявления. То есть если один пользователь открывал ваш пост 5 раз, то в просмотры засчитается +5, а в охват +1. Просмотры всегда больше, чем охват.

Путеводители Инстаграм ― формат контента в Instagram, который представляет собой подборку разных публикаций товаров или мест. Размещаются в отдельном разделе Instagram. Как сделать путеводители описали в статье.

Реакции (Взаимодействия / Интеракции / Активности) — основные действия пользователей с контентом, такие как лайки, комментарии, репосты, голоса в опросах, сохранения.

Рубрики постов ― это разделение публикаций в соцсетях по тематикам. Помогают оценить эффективность тем, которые публикуются, найти непопулярные тематики среди аудитории аккаунта и отказаться от них.

Попробовать

Проанализировать эффективность рубрик и скорректировать контент-план 7 дней бесплатно

Ситуативный маркетинг — использование актуального инфоповода для увеличения охватов, повышения узнаваемости или продвижения своих услуг за счет обсуждаемого события или новости. Примеры использования.

Сторителлинг — это донесение информации через истории. Считается эффективным маркетинговым инструментом, благодаря которому можно мотивировать человека на определенные действия. Подробнее описали в статье.

CMM-нытик ― специалист, который всегда драматизирует и считает, что все поставленные KPI невыполнимы.

English

Ads Manager ― это рекламный кабинет в Facebook. В нем настраивают, запускают, корректируют и оценивают результат по рекламным кампаниям в Facebook и Instagram.

В нем настраивают, запускают, корректируют и оценивают результат по рекламным кампаниям в Facebook и Instagram.

AGR (Audience Growth Rate) ― это темп роста аудитории аккаунта. Формула: AGR = ((новые подписчики – число отписавшихся) / общее количество подписчиков) * 100 %. Нормальный отток аудитории должен быть в 2-3 раза ниже, чем приток новой.

AIDA (Attention, Interest, Desire, Action) — модель потребительского поведения: внимание → интерес → желание → действие.

API (Application Programing Interface) — переводится как «Программный интерфейс приложения». Это описание способов, по которым одна программа может взаимодействовать с другой. Используется, в том числе для разработки приложений в соцсетях, упрощая программистам задачу за счет предоставления различных элементов готового кода.

Business Manager (Бизнес-менеджер) ― это инструмент Facebook, с помощью которого можно управлять страницами в Facebook и Instagram, рекламными кабинетами, доступами сотрудников и др.

BDSMM ― когда получаешь особое удовольствие от продвижения в соцсетях и зашел слишком далеко.

CPA (Cost Per Action) — стоимость целевого действия, например, заполнение формы.

Формула для расчета: CPA = расходы на РК / кол-во целевых действий

CPC (Cost Per Click) — оплата за клик по рекламному объявлению.

Формула: CPC = расходы на РК / количество кликов

CPF (Cost Per Follower) ― стоимость привлечения одного подписчика.

Формула: CPF = затраты на привлечение / количество новых подписчиков

CPL (Cost Per Lead) ― цена за лид. Метрика показывает, сколько рекламодатель платит за привлечение одного лида. Формула: CPL = расходы на РК / количество лидов с рекламы

CPM (Сost Per Mile) — стоимость за 1000 показов. Формула: CPM = расходы на РК / кол-во просмотров * 1000 показов

CR (Conversion Rate) ― конверсия в какое-то действие. Формула: CR = кол-во конверсий / кол-во посетителей × 100%

Формула: CR = кол-во конверсий / кол-во посетителей × 100%

ER (Engagement Rate) ― это процент вовлеченной/активной аудитории аккаунта. Под активностью подразумеваются различные реакции пользователей на публикации (лайки, комментарии, сохранения, голоса, репосты и т.д.). Формула: ER = (ср. кол-во реакций на пост / кол-во подписчиков) * 100%

Например, за выбранный период было опубликовано 10 постов, которые набрали 100 лайков и 20 комментариев. В среднем получится (100 + 20) / 10 = 12 взаимодействий на пост. В аккаунте 300 подписчиков, соответственно, ER = 12 / 300 * 100 = 4%.

ERR (Engagement Rate Reach) — коэффициент вовлеченности по охвату. Метрика помогает оценить количество подписчиков, которые видели публикацию и прореагировали на нее. Формула: ERR = (ср.кол-во реакций на пост / охват) * 100

ERV (Engagement Rate Views) — показатель вовлеченности по просмотрам. Формула: ERV = (кол-во реакции / кол-во просмотров постов) * 100

Попробовать

Узнать ER своего аккаунта и сравнить с конкурентами 7 дней бесплатно

Giveaway — это конкурс в Instagram, в котором нужно подписаться на аккаунты множества спонсоров. Спонсоры скидываются на призовой фонд, участники подписываются на всех. Рандом выбирает победителя. Способ может нагнать большое количество подписчиков, но после подведения итогов они будут стремительно отписываться.

Спонсоры скидываются на призовой фонд, участники подписываются на всех. Рандом выбирает победителя. Способ может нагнать большое количество подписчиков, но после подведения итогов они будут стремительно отписываться.

IFS (Information For Shout out) ― упоминание за ценную информацию (чек-лист, гайд, лайфхак, промокод или скидку). О IFS и других методах бесплатного продвижения рассказали в статье.

Influence-маркетинг — способ продвижения товаров или услуг через лидеров мнения, например, блогеров.

KPI (Key Performance Indicators) — ключевые показатели эффективности в цифрах. Помогают измерить и контролировать эффективность работы. В LiveDune есть отдельный модуль KPI, в котором можно выставить и отслеживать необходимые метрики.

Look-alike аудитория (LAL) — это аудитория, схожая по отдельным параметрам на исходную аудиторию. Как создать, описали в статье.

Reach (охват) — это количество уникальных пользователей, просмотревших пост, stories, рекламное объявление или аккаунт. Например, подписчик посмотрел пост 3 раза, значит будет 1 охват и 3 просмотра. Подробнее.

Например, подписчик посмотрел пост 3 раза, значит будет 1 охват и 3 просмотра. Подробнее.

Reels — это раздел в Instagram с короткими вертикальными видео до 60 секунд. В разделе можно смотреть чужие ролики или загружать / записывать и редактировать свои видео с различными эффектами (аналог Tik-Tok). Подробнее.

ROMI (Return on Marketing Investment) – коэффициент возврата маркетинговых инвестиций.

Формула: ROMI = (доходы маркетинг — расходы на маркетинг) / расходы на маркетинг * 100%

SFS (Shout out For Shout out) — упоминание за упоминание. Это вид взаимопиара в Instagram, когда пользователи рассказывают друг о друге в своих аккаунтах. О SFS и других методах бесплатного продвижения рассказали в статье.

Talk Rate ― это уровень общительности аудитории аккаунта/сообщества.

Формула: Talk Rate = (кол-во комментариев / кол-во подписчиков) * 100%

Tone of Voice (ToV) — это тональность, которой придерживается бренд при коммуникации со своими клиентами.

UGC (User Generated Content) — это контент о вас, который создают подписчики/клиенты. Например, отзыв, упоминание в посте или stories. О UGS и других методах бесплатного продвижения рассказали в статье.

UTM-метка — это специальные параметры, которые добавляются в URL сайта. Метки помогают анализировать из какого источника/рекламного объявления пришел человек.

Views (Просмотры) — это суммарное количество просмотров вашего поста/stories/аккаунта/рекламного объявления. То есть если один пользователь открывал ваш пост 5 раз, то в просмотры засчитается +5, а в охват +1. Просмотры всегда больше, чем охват.

Только важные новости в ежемесячной рассылке

Нажимая на кнопку, вы даете согласие на обработку персональных данных.

Что нового в SMM?

Подписывайся сейчас и получи гайд аудита Instagram аккаунта

Маркетинговые продукты LiveDune — 7 дней бесплатно

Наши продукты помогают оптимизировать работу в соцсетях и улучшать аккаунты с помощью глубокой аналитики

Анализ своих и чужих аккаунтов по 50+ метрикам в 6 соцсетях.

Статистика аккаунтов

Оптимизация обработки сообщений: операторы, статистика, теги и др.

Директ Инстаграм

Автоматические отчеты по 6 соцсетям. Выгрузка в PDF, Excel, Google Slides.

Отчеты

Контроль за прогрессом выполнения KPI для аккаунтов Инстаграм.

Аудит Инстаграм аккаунтов с понятными выводами и советами.

Экспресс-аудит

Поможем отобрать «чистых» блогеров для эффективного сотрудничества.

Проверка блогеров

Блог web-studio AXI об интернет-маркетинге

Новое

Маркетинг 💡

5 мин.

Реклама в интернете: как успешно пройти модерацию и учесть все требования закона

Чтобы не сорвать сроки запуска кампании ещё на этапе создания и настройки рекламы, лучше проверить ее на всевозможные нарушения и соответствие закону «О рекламе». Это предупредит многочисленные корректировки работы, исключит переплаты исполнителю и крупные штрафы.

Это предупредит многочисленные корректировки работы, исключит переплаты исполнителю и крупные штрафы.

Олег Рыжков

Маркетинг 💡

5 мин.

Закон о маркировке рекламы: основные моменты

С 1 сентября 2022 года вступил в силу Закон о маркировке интернет-рекламы — ФЗ от 02.07.2021 № 347-ФЗ. Он касается всех участников рынка: как рекламодателей, так и агентств, оказывающих услуги по продвижению в Интернете.

Олег Рыжков

Создание сайтов 💻

10 мин.

Создание сайтов: плюсы и минусы популярных CMS

В данной статье мы с нашими программистами сделали подборку топовых CMS на рынке интернет-маркетинга. Описали их плюсы/минусы, примерные тарифы на дату выхода статьи, плюс от себя добавили рекомендации по выбору CMS.

Владимир Лопарев

Разное ⛰

RUTUBE: реклама на видеохостинге и ее возможности

Rutube — российская видеоплатформа, которой владеет «Газпром» уже порядка 15 лет, ее перезапуском в нынешних реалиях занимается «Газпром-медиа». Примерно с марта 2022 года статистические показатели платформы взлетели по всем параметрам в 5-8 раз.

Примерно с марта 2022 года статистические показатели платформы взлетели по всем параметрам в 5-8 раз.

Олег Рыжков

Маркетинг 💡

11 мин.

Реклама на Авито (Avito), как продвигать на этом интернет-сервисе малый и средний бизнес

Так как из-за блокировок рекламных каналов стало меньше, предлагаем вам ознакомиться с кратким гайдом по продвижению вашего бизнеса на популярной торговой площадке России. Это поможет сохранить ваш текущий трафик и входящий поток звонков, заявок.

Олег Рыжков

Маркетинг 💡

10 мин.

Что выбрать в 2022 году: контекстную рекламу или SEO-продвижение?

В условиях ограниченного бюджета часто приходится выбирать между контекстом и SEO. У каждого из этих каналов есть свои плюсы и минусы. В этой статье мы разберемся, как не прогадать с выбором и получить максимальную эффективность от продвижения.

Владимир Лопарев

Создание сайтов 💻

6 мин.

Что выбрать, эксклюзивную или шаблонную разработку сайта?

Есть три типа разработки сайта. Что выбрать, какие плюсы и минусы в каждом из вариантов, об этом мы вам сейчас и расскажем.

Что выбрать, какие плюсы и минусы в каждом из вариантов, об этом мы вам сейчас и расскажем.

Олег Рыжков

Популярное

Создание сайтов 💻

Создание сайтов: плюсы и минусы популярных CMS

SEO 💊

SEO В 2021 году: что нового в поисковом продвижении

Маркетинг 💡

Что выбрать в 2022 году: контекстную рекламу или SEO-продвижение?

Создание сайтов 💻

Что выбрать, эксклюзивную или шаблонную разработку сайта?

Теперь вы получите самые свежие выпуски на email

Подписаться на рассылку

Получайте новые статьи блога на ваш email

E-mail * Поле не заполнено

Мы против спама

Нажимая на кнопку, вы даёте согласие на обработку персональных данныхКак хранилище параметров AWS Systems Manager использует AWS KMS

С помощью хранилища параметров AWS Systems Manager можно создать защищенную строку

параметры, которые являются параметрами, имеющими имя параметра в виде открытого текста и зашифрованное

значение параметра. Хранилище параметров использует AWS KMS для шифрования и расшифровки значений параметров защищенной строки.

параметры.

Хранилище параметров использует AWS KMS для шифрования и расшифровки значений параметров защищенной строки.

параметры.

С сохранением параметров вы можете создавать, хранить и управлять данными как параметрами со значениями. Вы можете создать параметр в хранилище параметров и использовать его в нескольких приложениях и службах в соответствии с политиками и разрешениями, которые вы дизайн. Когда вам нужно изменить значение параметра, вы меняете один экземпляр, а не управляете подверженные ошибкам изменения в многочисленных источниках. Хранилище параметров поддерживает иерархическую структуру для имена параметров, так что вы можете квалифицировать параметр для конкретных целей.

Для управления конфиденциальными данными можно создать защищенные строковые параметры. Хранилище параметров использует ключи AWS KMS для шифрования значений параметров защищенных строк при создании или

изменить их. Он также использует ключи KMS для расшифровки значений параметров при доступе к ним. Вы можете использовать

управляемый ключ AWS, который Parameter Store создает для вашего

учетную запись или укажите собственный ключ, управляемый клиентом.

Вы можете использовать

управляемый ключ AWS, который Parameter Store создает для вашего

учетную запись или укажите собственный ключ, управляемый клиентом.

Важно

Хранилище параметров поддерживает только симметричные ключи KMS. Вы не можете использовать асимметричный ключ KMS для шифрования ваших параметров. Чтобы узнать, является ли ключ KMS симметричным или асимметричным, см. раздел Определение асимметричных ключей KMS.

Хранилище параметров поддерживает два уровня защищенных строковых параметров: стандартный и расширенный . Стандартные параметры, которые

не может превышать 4096 байт, шифруются и расшифровываются непосредственно ключом KMS, который вы указываете.

Чтобы зашифровать и расшифровать расширенные защищенные строковые параметры, хранилище параметров использует шифрование конверта с

SDK для шифрования AWS. Вы можете преобразовать стандартную безопасную строку

параметр в расширенный параметр, но вы не можете преобразовать расширенный параметр в стандартный

один. Дополнительные сведения о разнице между стандартной и расширенной защищенной строкой см.

параметры см. в разделе О Systems Manager

Дополнительные параметры в Руководстве пользователя AWS Systems Manager.

Дополнительные сведения о разнице между стандартной и расширенной защищенной строкой см.

параметры см. в разделе О Systems Manager

Дополнительные параметры в Руководстве пользователя AWS Systems Manager.

Темы

- Защита параметров стандартной защищенной строки

- Защита расширенной защищенной строки параметры

- Установка разрешений на шифрование и дешифрование значения параметров

- Контекст шифрования хранилища параметров

- Устранение проблем с ключом KMS в хранилище параметров

Защита параметров стандартной защищенной строки

Хранилище параметров не выполняет никаких криптографических операций. Вместо этого он использует AWS KMS для

шифровать и расшифровывать значения параметра защищенной строки. Когда вы создаете или изменяете стандартную защищенную строку

значение параметра, хранилище параметров вызывает операцию AWS KMS Encrypt. Эта операция использует ключ KMS симметричного шифрования напрямую для шифрования

значение параметра вместо использования ключа KMS для создания данных

ключ.

Можно выбрать ключ KMS, который хранилище параметров использует для шифрования значения параметра. Если вы этого не сделаете

указать ключ KMS, хранилище параметров использует управляемый ключ AWS, который Systems Manager автоматически создает в

учетная запись. Этот ключ KMS имеет псевдоним aws/ssm .

Чтобы просмотреть ключ KMS aws/ssm по умолчанию для вашей учетной записи, используйте операцию DescribeKey в API AWS KMS.

В следующем примере используется команда description-key в интерфейсе командной строки AWS (AWS CLI) с aws/ssm псевдоним.

aws kms description-key --key-id alias/aws/ssm

Чтобы создать стандартный защищенный строковый параметр, используйте операцию PutParameter в API Systems Manager. Пропускать

параметр Tier или укажите значение Standard , которое является

дефолт. Включите параметр Type со значением SecureString . К

укажите ключ KMS, используйте параметр

К

укажите ключ KMS, используйте параметр KeyId . По умолчанию используется управляемый ключ AWS для вашей учетной записи, авс/ссм .

Хранилище параметров затем вызывает операцию AWS KMS Encrypt с ключом KMS и открытым текстом.

значение параметра. AWS KMS возвращает зашифрованное значение параметра, которое хранилище параметров хранит вместе с

имя параметра.

В следующем примере используется команда put-parameter Systems Manager и ее параметр --type в интерфейсе командной строки AWS для создания

защищенный строковый параметр. Поскольку в команде отсутствует необязательный параметр --tier и --key-id параметров, хранилище параметров создает стандартный защищенный строковый параметр и шифрует

под управляемым ключом AWS

aws ssm put-parameter --name MyParameter --value "secret_value" --type SecureString

В следующем аналогичном примере параметр --key-id используется для указания управляемого клиентом ключа. В примере используется идентификатор ключа KMS для идентификации

Ключ KMS, но вы можете использовать любой действительный идентификатор ключа KMS. Поскольку команда опускает

В примере используется идентификатор ключа KMS для идентификации

Ключ KMS, но вы можете использовать любой действительный идентификатор ключа KMS. Поскольку команда опускает Уровень параметр ( --tier ), хранилище параметров создает стандартный защищенный строковый параметр, а не

продвинутый.

aws ssm put-parameter --name param1 --value "secret" --type SecureString --key-id 1234abcd-12ab-34cd-56ef-1234567890ab

При получении защищенного строкового параметра из хранилища параметров его значение зашифрован. Чтобы получить параметр, используйте GetParameter операции в API Systems Manager.

В следующем примере используется команда get-parameter Systems Manager в интерфейсе командной строки AWS для получения MyParameter параметр из

Сохранить параметр без расшифровки его значения.

$aws ssm get-parameter --name MyParameter{ "Параметр": { "Тип": "SecureString", "Имя": "Мой Параметр", "Value": "AQECAHgnOkMROh5LaLXkA4j0+vYi6tmM17Lg/9E464VRo68cvwAAAG8wbQYJKoZIhvcNAQcGoGAwXgIBADBZBgkqhkiG9w0BBwEwHgYJYZZIAWUDBAEuMBEEDImYOw44gna0Jm00hAIBEIAsjgr7mum1EnnXzE3xM8bGle0oKYcfVCHtBkfjIeZGTgL6Hg0fSDnpMHdcSXY=" } }

Чтобы расшифровать значение параметра перед его возвратом, установите WithDecryption параметр GetParameter от до true . Когда вы используете

Когда вы используете WithDecryption , хранилище параметров вызывает операцию AWS KMS Decrypt от вашего имени для расшифровки.

значение параметра. В результате запрос GetParameter возвращает параметр

со значением параметра открытого текста, как показано в следующем примере.

$aws ssm get-parameter --name MyParameter --with-decryption{ "Параметр": { "Тип": "SecureString", "Имя": "Мой Параметр", "Значение": "secret_value" } }

В следующем рабочем процессе показано, как хранилище параметров использует ключ KMS для шифрования и расшифровки стандартный защищенный строковый параметр.

Шифрование стандартного параметра

При использовании

PutParameterдля создания защищенного строкового параметра Parameter Store отправляетЗашифровать запроск AWS KMS. Этот запрос включает открытый текст

значение параметра, выбранный ключ KMS и контекст шифрования хранилища параметров. В течение

передачи в AWS KMS значение открытого текста в параметре защищенной строки защищено

Безопасность транспортного уровня (TLS).

Этот запрос включает открытый текст

значение параметра, выбранный ключ KMS и контекст шифрования хранилища параметров. В течение

передачи в AWS KMS значение открытого текста в параметре защищенной строки защищено

Безопасность транспортного уровня (TLS).AWS KMS шифрует значение параметра с помощью указанного ключа KMS и контекста шифрования. Это возвращает зашифрованный текст в хранилище параметров, где хранится имя параметра и его зашифрованное значение. ценность.

Расшифровка стандартных параметров

При включении параметра

WithDecryptionвЗапрос GetParameter, хранилище параметров отправляет запросDecryptна AWS KMS со значением параметра зашифрованной защищенной строки и контекстом шифрования хранилища параметров.AWS KMS использует тот же ключ KMS и предоставленный контекст шифрования для расшифровки зашифрованных данных.

ценность. Он возвращает значение параметра в виде открытого текста (расшифрованного) в хранилище параметров. В течение

при передаче данные открытого текста защищены протоколом TLS.

ценность. Он возвращает значение параметра в виде открытого текста (расшифрованного) в хранилище параметров. В течение

при передаче данные открытого текста защищены протоколом TLS.Хранилище параметров возвращает значение параметра открытого текста в

Ответ GetParameter.

Защита расширенной защищенной строки параметры

При использовании PutParameter для создания параметра расширенной защищенной строки, Хранилище параметров

использует конверт

шифрование с помощью AWS Encryption SDK и симметричного ключа AWS KMS для защиты

значение параметра. Каждое значение расширенного параметра шифруется уникальным ключом данных, а

ключ данных зашифрован ключом KMS. Вы можете использовать управляемый ключ AWS для учетной записи ( aws/ssm ) или любой

ключ, управляемый клиентом.

AWS Encryption SDK — это клиентский пакет с открытым исходным кодом. библиотека, которая помогает вам шифровать и расшифровывать данные, используя отраслевые стандарты и лучшие

практики. Он поддерживается на нескольких платформах и на нескольких языках программирования,

включая интерфейс командной строки. Вы можете просмотреть исходный код и внести свой вклад в его

разработка на GitHub.

библиотека, которая помогает вам шифровать и расшифровывать данные, используя отраслевые стандарты и лучшие

практики. Он поддерживается на нескольких платформах и на нескольких языках программирования,

включая интерфейс командной строки. Вы можете просмотреть исходный код и внести свой вклад в его

разработка на GitHub.

Для каждого значения защищенного строкового параметра хранилище параметров вызывает AWS Encryption SDK для шифрования

значение параметра с использованием уникального ключа данных, который генерирует AWS KMS (GenerateDataKey). SDK шифрования AWS возвращается

в параметр Хранить зашифрованное сообщение

который включает зашифрованное значение параметра и зашифрованную копию уникального ключа данных.

Хранилище параметров сохраняет все зашифрованное сообщение в значении параметра защищенной строки. Затем, когда вы

получить расширенное значение параметра защищенной строки, Parameter Store использует AWS Encryption SDK для расшифровки

значение параметра. Для этого требуется вызов AWS KMS для расшифровки зашифрованного ключа данных.

Для этого требуется вызов AWS KMS для расшифровки зашифрованного ключа данных.

Чтобы создать расширенный защищенный строковый параметр, используйте операцию PutParameter в API Systems Manager. Установлен

значение параметра уровня на расширенный . Включите Тип параметр со значением SecureString . Чтобы указать ключ KMS, используйте Параметр KeyId . По умолчанию используется управляемый ключ AWS для вашей учетной записи. авс/ссм .

aws ssm put-parameter --name MyParameter --value "secret_value" --type SecureString --tier Advanced

В следующем аналогичном примере параметр --key-id используется для указания ключа, управляемого клиентом. В примере используется имя ресурса Amazon.

(ARN) ключа KMS, но вы можете использовать любой действительный идентификатор ключа KMS.

aws ssm put-parameter --name MyParameter --value "secret_value" --type SecureString --tier Advanced --key-id arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab- 34cd-56ef-1234567890ab

При получении защищенного строкового параметра из хранилища параметров его значение представляет собой зашифрованное сообщение,

возвращен AWS Encryption SDK. Чтобы получить параметр, используйте операцию GetParameter в диспетчере систем.

API.

Чтобы получить параметр, используйте операцию GetParameter в диспетчере систем.

API.

В следующем примере используется операция Systems Manager GetParameter для получения Параметр MyParameter из хранилища параметров без расшифровки его значения.

$aws ssm get-parameter --name MyParameter{ "Параметр": { "Тип": "SecureString", "Имя": "Мой Параметр", "Value": "AQECAHgnOkMROh5LaLXkA4j0+vYi6tmM17Lg/9E464VRo68cvwAAAG8wbQYJKoZIhvcNAQcGoGAwXgIBADBZBgkqhkiG9w0BBwEwHgYJYZZIAWUDBAEuMBEEDImYOw44gna0Jm00hAIBEIAsjgr7mum1EnnXzE3xM8bGle0oKYcfVCHtBkfjIeZGTgL6Hg0fSDnpMHdcSXY=" } }

Чтобы расшифровать значение параметра перед его возвратом, установите WithDecryption параметр GetParameter от до true . Когда вы используете WithDecryption , хранилище параметров вызывает операцию AWS KMS Decrypt от вашего имени для расшифровки. значение параметра. В результате запрос

значение параметра. В результате запрос GetParameter возвращает параметр

со значением параметра открытого текста, как показано в следующем примере.

$aws ssm get-parameter --name MyParameter --with-decryption{ "Параметр": { "Тип": "SecureString", "Имя": "Мой Параметр", "Значение": "secret_value" } }

Вы не можете преобразовать расширенный защищенный строковый параметр в стандартный, но можете преобразовать

стандартная безопасная строка на расширенную. Чтобы преобразовать стандартный защищенный строковый параметр в

расширенную защищенную строку, используйте операцию PutParameter с параметром Перезаписать параметр . Тип должен быть SecureString и

значение Tier должно быть Advanced . Параметр KeyId ,

который идентифицирует ключ, управляемый клиентом, является необязательным. Если его не указать, хранилище параметров будет использовать управляемый ключ AWS для учетной записи. Вы можете указать любой ключ KMS, на использование которого у принципала есть разрешение,

даже если вы использовали другой ключ KMS для шифрования стандартного параметра.

Если его не указать, хранилище параметров будет использовать управляемый ключ AWS для учетной записи. Вы можете указать любой ключ KMS, на использование которого у принципала есть разрешение,

даже если вы использовали другой ключ KMS для шифрования стандартного параметра.

При использовании Перезаписать параметр . Хранилище параметров использует AWS Encryption SDK для

зашифровать значение параметра. Затем он сохраняет новое зашифрованное сообщение в хранилище параметров.

$aws ssm put-parameter --name myStdParameter --value "secret_value" --type SecureString --tier Advanced --key-id 1234abcd-12ab-34cd-56ef-1234567890ab --overwrite

Следующий рабочий процесс показывает, как хранилище параметров использует ключ KMS для шифрования и расшифровки расширенный параметр защищенной строки.

Шифрование расширенного параметра

При использовании

PutParameterдля создания параметра расширенной защищенной строки, Хранилище параметров использует AWS Encryption SDK и AWS KMS для шифрования значения параметра. Вызовы хранилища параметров

AWS Encryption SDK со значением параметра, указанным ключом KMS и

Шифрование хранилища параметров

контекст.

Вызовы хранилища параметров

AWS Encryption SDK со значением параметра, указанным ключом KMS и

Шифрование хранилища параметров

контекст.AWS Encryption SDK отправляет запрос GenerateDataKey в AWS KMS с идентификатором ключа KMS, который вы указанный и контекст шифрования хранилища параметров. AWS KMS возвращает две копии уникального ключ данных: один в открытом виде и один зашифрованный ключом KMS. (Контекст шифрования используется при шифровании ключа данных.)

AWS Encryption SDK использует открытый текстовый ключ данных для шифрования значения параметра. Это возвращает зашифрованный сообщение, которое включает зашифрованное значение параметра, зашифрованный ключ данных и другие данные, включая контекст шифрования хранилища параметров.

Parameter Store сохраняет зашифрованное сообщение в качестве значения параметра.

Расшифровка расширенного параметра

Вы можете включить параметр

WithDecryptionвGetParameterзапрос на получение параметра расширенной защищенной строки. Когда вы это сделаете, Parameter Store передает зашифрованный сообщение от значения параметра к методу расшифровки SDK для шифрования AWS.SDK AWS Encryption вызывает операцию дешифрования AWS KMS. Он передает зашифрованный ключ данных и хранилище параметров. контекст шифрования из зашифрованного сообщения.

AWS KMS использует ключ KMS и контекст шифрования хранилища параметров для расшифровки зашифрованных данных. ключ. Затем он возвращает открытый (расшифрованный) ключ данных в AWS Encryption SDK.

SDK AWS Encryption использует открытый текстовый ключ данных для расшифровки значения параметра.

Это

возвращает значение параметра открытого текста в хранилище параметров.

Это

возвращает значение параметра открытого текста в хранилище параметров.Хранилище параметров проверяет контекст шифрования и возвращает значение параметра открытого текста. тебе в

Ответ GetParameter.

Установка разрешений на шифрование и расшифровку значения параметра

Чтобы зашифровать стандартное значение параметра защищенной строки, пользователю необходимо kms:Encrypt разрешение. Чтобы зашифровать значение параметра расширенной защищенной строки, пользователю необходимо км: разрешение GenerateDataKey . Чтобы расшифровать любой тип защищенного строкового параметра

значение, пользователю требуется разрешение kms:Decrypt .

Вы можете использовать политики IAM, чтобы разрешить или запретить пользователю звонить диспетчеру систем. Операции PutParameter и GetParameter .

Если вы используете ключи, управляемые клиентом, для шифрования значений параметра защищенной строки, вы можете

используйте политики IAM и политики ключей для управления разрешениями на шифрование и расшифровку. Однако вы

не удается установить политики управления доступом для ключа KMS aws/ssm по умолчанию. За

подробные сведения об управлении доступом к ключам, управляемым клиентом, см. в разделе Аутентификация и управление доступом для AWS KMS.

В следующем примере показана политика IAM, разработанная для стандартных параметров защищенной строки. Это

позволяет пользователю вызывать операцию Systems Manager PutParameter для всех параметров в Финансовые параметры путь. Политика также позволяет пользователю вызывать AWS KMS. Операция шифрования на примере ключа, управляемого клиентом.

{

«Версия»: «2012-10-17»,

"Заявление": [

{

«Эффект»: «Разрешить»,

"Действие": [

"ssm:Путьпараметр"

],

"Ресурс": "arn:aws:ssm:us-west-2:111122223333:parameter/FinancialParameters/*"

},

{

«Эффект»: «Разрешить»,

"Действие": [

«кмс: зашифровать»

],

"Ресурс": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890аб"

}

]

} В следующем примере показана политика IAM, разработанная для расширенных параметров защищенной строки. Это позволяет пользователю вызывать операцию Systems Manager

Это позволяет пользователю вызывать операцию Systems Manager PutParameter для всех параметров в

путь ReservedParameters . Политика также позволяет пользователю вызывать AWS KMS. Операция GenerateDataKey с примером ключа, управляемого клиентом.

{

«Версия»: «2012-10-17»,

"Заявление": [

{

«Эффект»: «Разрешить»,

"Действие": [

"ssm:Путьпараметр"

],

"Ресурс": "arn:aws:ssm:us-west-2:111122223333:parameter/ReservedParameters/*"

},

{

«Эффект»: «Разрешить»,

"Действие": [

"кмс: Генератдатакей"

],

"Ресурс": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890аб"

}

]

} В последнем примере также показана политика IAM, которую можно использовать для стандартных или расширенных

безопасные строковые параметры. Это позволяет пользователю вызывать диспетчера систем GetParameter операции (и связанные операции) над всеми параметрами в пути ITParameters . Политика также позволяет пользователю вызывать операцию AWS KMS

Политика также позволяет пользователю вызывать операцию AWS KMS Decrypt на примере

ключ, управляемый клиентом.

{

«Версия»: «2012-10-17»,

"Заявление": [

{

«Эффект»: «Разрешить»,

"Действие": [

"ssm:ПолучитьПараметр*"

],

"Ресурс": "arn:aws:ssm:us-west-2:111122223333:параметр/ITParameters/*"

},

{

«Эффект»: «Разрешить»,

"Действие": [

"кмс:Расшифровать"

],

"Ресурс": "arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890аб"

}

]

} Контекст шифрования хранилища параметров

Контекст шифрования представляет собой набор пар ключ-значение,

содержать произвольные несекретные данные. Когда вы включаете контекст шифрования в запрос на

шифровать данные, AWS KMS криптографически связывает контекст шифрования с зашифрованными данными. К

расшифровать данные, вы должны пройти в том же контексте шифрования.

Вы также можете использовать контекст шифрования для идентификации криптографической операции в аудите записи и журналы. Контекст шифрования отображается в виде открытого текста в журналах, таких как журналы AWS CloudTrail.

AWS Encryption SDK также использует контекст шифрования, хотя и обрабатывает его иначе.

Хранилище параметров предоставляет контекст шифрования для метода шифрования. SDK для шифрования AWS

криптографически связывает контекст шифрования с зашифрованными данными. Он также включает в себя

контекст шифрования в виде простого текста в заголовке зашифрованного сообщения, которое он возвращает.

Однако, в отличие от AWS KMS, методы расшифровки AWS Encryption SDK не учитывают контекст шифрования как

вход. Вместо этого при расшифровке данных AWS Encryption SDK получает контекст шифрования из

зашифрованное сообщение. Хранилище параметров проверяет, включает ли контекст шифрования значение, которое оно

ожидает, прежде чем вернуть вам значение параметра открытого текста.

Хранилище параметров использует следующий контекст шифрования в своих криптографических операциях:

Формат контекста шифрования следующий:

"PARAMETER_ARN":"arn:aws:ssm:::parameter/<имя-параметра>"

Например, хранилище параметров включает этот контекст шифрования в вызовы для шифрования и дешифрования Параметр MyParameter в примере учетной записи AWS и региона.

"PARAMETER_ARN":"arn:aws:ssm:us-west-2:111122223333:parameter/MyParameter"

Если параметр находится в иерархическом пути хранилища параметров, путь и имя включаются в

контекст шифрования. Например, этот контекст шифрования используется при шифровании и

расшифровка параметра MyParameter в пути /ReadableParameters в примере учетной записи AWS и региона.

"PARAMETER_ARN":"arn:aws:ssm:us-west-2:111122223333:parameter/ReadableParameters/MyParameter"

Вы можете расшифровать зашифрованное значение параметра безопасной строки, вызвав AWS KMS Операция расшифровки с правильным контекстом шифрования и зашифрованным параметром

значение, которое возвращает операция Systems Manager GetParameter . Тем не менее, мы рекомендуем вам

расшифровать значения параметра Parameter Store с помощью операции

Тем не менее, мы рекомендуем вам

расшифровать значения параметра Parameter Store с помощью операции GetParameter с Параметр WithDecryption .

Вы также можете включить контекст шифрования в политику IAM. Например, вы можете разрешить пользователю расшифровывать только одно конкретное значение параметра или набор параметров ценности.

Следующий пример инструкции политики IAM позволяет пользователю получить значение MyParameter и расшифровать его значение с помощью указанного ключа KMS. Однако

разрешения применяются только тогда, когда контекст шифрования соответствует указанной строке. Эти

разрешения не применяются ни к какому другому параметру или ключу KMS, а вызов Ошибка GetParameter , если контекст шифрования не соответствует строке.

Прежде чем использовать заявление политики, подобное этому, замените примеры ARN допустимыми ценности.

{

«Версия»: «2012-10-17»,

"Заявление": [

{

«Эффект»: «Разрешить»,

"Действие": [

"ssm:ПолучитьПараметр*"

],

«Ресурс»: « arn:aws:ssm:us-west-2:111122223333:parameter/MyParameter »

},

{

«Эффект»: «Разрешить»,

"Действие": [

"кмс:Расшифровать"

],

«Ресурс»: « arn:aws:kms:us-west-2:111122223333:key/1234abcd-12ab-34cd-56ef-1234567890ab ",

"Условие": {

"StringEquals": {

"kms:EncryptionContext:PARAMETER_ARN":" arn:aws:ssm:us-west-2:111122223333:parameter/MyParameter "

}

}

}

]

} Устранение неполадок с ключом KMS в хранилище параметров

Для выполнения любых операций с параметром защищенной строки хранилище параметров должно иметь возможность использовать AWS KMS

Ключ KMS, указанный вами для предполагаемой операции. Большинство сбоев хранилища параметров связано с

Ключи KMS вызваны следующими проблемами:

Большинство сбоев хранилища параметров связано с

Ключи KMS вызваны следующими проблемами:

Учетные данные, используемые приложением, не имеют разрешения на выполнение указанное действие над ключом KMS.

Чтобы исправить эту ошибку, запустите приложение с другими учетными данными или измените IAM. или ключевая политика, которая предотвращает операцию. Справка по AWS KMS IAM и ключу политики см. в разделе Аутентификация и управление доступом для AWS KMS.

Ключ KMS не найден.

Обычно это происходит при использовании неверного идентификатора ключа KMS. Найдите правильные идентификаторы для ключа KMS и попробуйте команда снова.

Ключ KMS не включен. Когда это происходит, хранилище параметров возвращает

InvalidKeyIdИсключение с подробным сообщением об ошибке от AWS KMS. Если

состояние ключа KMS

Если

состояние ключа KMS Disabled, включите его. Если этоОжидание импорта, завершить импорт процедура. Если состояние ключаОжидание удаления, отмените удаление ключа или используйте другой ключ KMS.Чтобы найти состояние ключа KMS в AWS KMS консоли, на странице Управляемые ключи клиента или Управляемые ключи AWS см. столбец Состояние. Чтобы использовать API AWS KMS для определения статуса ключа KMS, используйте операцию DescribeKey.

Javascript отключен или недоступен в вашем браузере.

Чтобы использовать документацию Amazon Web Services, должен быть включен Javascript. Инструкции см. на страницах справки вашего браузера.

шифрование — Причина написания Self-Decrypting Virus

Спросил

Изменено 9 лет, 4 месяца назад

Просмотрено 2k раз

В чем смысл написания саморасшифровывающегося вируса? Под этим я подразумеваю вирус, полезная нагрузка которого зашифрована, расшифровывается во время выполнения и запускает ее.

Как это защищает вирус от антивирусного ПО?

Является ли этот метод сам по себе жизнеспособным в настоящее время или современные антивирусы могут противостоять этому виду вредоносного ПО?

- шифрование

- вредоносное ПО

1

Это один из методов запутывания, используемый некоторыми вирусами для маскировки своего присутствия и избегания обнаружения, а также для облегчения распространения (воздействуя на другие системы).

Такие вирусы будут шифровать (самошифруются в случае метаморфные или полиморфные вирусы, которые могут мутировать при распространении своей полезной нагрузки и, таким образом, препятствовать прямому анализу, что может привести к снижению способности антивирусного программного обеспечения обнаруживать и/или лечить их. Их трудно обнаружить с помощью быстрых антивирусных методов обнаружения, таких как проверка подписи файла по таблицам определений вирусов, если полезная нагрузка перемещается внутри нее, эффективно изменяя подпись файла ( метаморфизм ). Однако метаморфические вирусы не обязательно используют шифрование.

Однако метаморфические вирусы не обязательно используют шифрование.

Из кучи саморасшифровывающихся гадостей труднее всего обнаружить полиморфных вирусов , которые могут менять как схему шифрования (и/или использовать случайный ключ шифрования) полезной нагрузки, так и мутировать код дешифрования себя (часть файла, которая не зашифрована и расшифровывает полезную нагрузку). Единственный надежный способ обнаружения таких вирусов с помощью антивирусного программного обеспечения — это глубокая эвристика, проверка сигнатур небольших фрагментов их структуры и/или запуск их в песочнице и проверка того, что они на самом деле делают. Такие методы сканирования, конечно, требуют больших вычислительных ресурсов, отключены по умолчанию из соображений скорости (и, возможно, во избежание ложных срабатываний) в программном обеспечении потребительского уровня, и не многие пользователи когда-либо включают их в дистрибутивах, которые действительно способны использовать такие продвинутые методы обнаружения.

Таким образом, чтобы ответить на ваш вопрос, это все еще жизнеспособная техника, поскольку она затрудняет обнаружение таких вирусов в большинстве систем, которые они могут использовать для распространения на другие, и увеличивает их выживаемость . Если вам интересно, на этой странице перечислены наиболее распространенные методы запутывания вирусов.

Помимо стандартного вируса с самошифрованием/дешифрованием, используется новый метод шифрования вирусов. В прошлом году был обнаружен высокотехнологичный профессиональный вирус Gauss с зашифрованной полезной нагрузкой. Умная часть этой схемы заключается в том, что зашифрованная полезная нагрузка использует данные с компьютера предполагаемой жертвы в качестве ключа дешифрования. Пока вирус не будет установлен на конкретной машине жертвы, ни один аналитик не сможет расшифровать, что будет делать полезная нагрузка.

В случае Гаусса ключ состоит из комбинации двух значений. Вирус создает список записей в переменной среды PATH и список имен папок в каталоге Program Files. Каждая пара из двух списков объединяется, добавляется соль, выполняется 10 000 итераций MD5 (довольно похоже на операцию PBKDF2), а затем предпринимается попытка расшифровки с использованием хеша в качестве ключа. Если это не удается, следующее имя папки является парным, и цикл повторяется. В случае успеха полезная нагрузка будет расшифрована и выполнена. На сегодняшний день никто еще не объявил об открытии пары терминов, которые разблокируют полезную нагрузку.

Каждая пара из двух списков объединяется, добавляется соль, выполняется 10 000 итераций MD5 (довольно похоже на операцию PBKDF2), а затем предпринимается попытка расшифровки с использованием хеша в качестве ключа. Если это не удается, следующее имя папки является парным, и цикл повторяется. В случае успеха полезная нагрузка будет расшифрована и выполнена. На сегодняшний день никто еще не объявил об открытии пары терминов, которые разблокируют полезную нагрузку.

В Gauss уже есть незашифрованное вредоносное ПО. Он может отслеживать нажатия клавиш и красть деньги со счетов в определенном ливанском банке. Ожидается, что природа зашифрованной полезной нагрузки будет гораздо более драматичной, что-то вроде Stuxnet, известного уничтожением иранских центрифуг.

Зашифрованный вирус состоит из процедуры расшифровки и зашифрованной полезной нагрузки вируса. Если пользователь запускает такой вирус, то:

Выполняется процедура расшифровки вируса, которая расшифровывает полезную нагрузку вируса.

Затем процедура расшифровки выполняет зашифрованную полезную нагрузку вируса.

Каждый раз при заражении нового файла создается копия расшифрованной полезной нагрузки вируса и процедуры расшифровки. После заражения он шифрует вирус с полезной нагрузкой с помощью нового ключа шифрования и прикрепляется вместе с процедурой дешифрования к целевому файлу.

Поскольку ключ шифрования меняется от заражения к заражению, из-за чего меняется тело полезной нагрузки вируса, в результате чего полезная нагрузка вируса выглядит по-разному от заражения к заражению. Это чрезвычайно усложняет антивирусным программам поиск сигнатуры вируса, извлеченной из согласованного тела вируса.

Процедуры расшифровки остаются постоянными от заражения к заражению слабость, которая антивирусное программное обеспечение может использовать.

Но это очень простой метод, и все более и более изощренные методы используются авторами вредоносных программ для обхода обнаружения антивируса.

Источник Понимание и управление полиморфными вирусами.

Зарегистрируйтесь или войдите в систему

Зарегистрируйтесь с помощью Google

Зарегистрироваться через Facebook

Зарегистрируйтесь, используя электронную почту и пароль

Опубликовать как гость

Электронная почта

Обязательно, но не отображается

Опубликовать как гость

Электронная почта

Требуется, но не отображается

Нажимая «Опубликовать свой ответ», вы соглашаетесь с нашими условиями обслуживания, политикой конфиденциальности и политикой использования файлов cookie

.

Open Immunization Software Project

Установка

Процесс установки значительно упрощен благодаря новой веб-странице установки, которая проведет вас через этапы процесса. После получения учетных данных от IIS установка займет около 15 минут.

Организация локальной папки

SMM предназначен для перемещения данных, находящихся в файлах на вашем локальная система. Чтобы понять, как работает SMM, вам необходимо понять, как он взаимодействует с вашей локальной файловой системой. Есть три ключа папки, которые вам нужно понять:

- Корневая папка SMM : необходимо создать или определить папку, которая может быть выделена для использования SMM. В рамках этого

папку вы создаете другие папки, которые будут содержать данные для передачи в IIS. Важно понимать, что СММ не будет

должна быть установлена в корневую папку SMM, скорее эта папка будет использоваться для хранения отправленных и полученных данных и предоставить SMM место для регистрации этого

процесс.

- Папка передачи IIS : В корневой папке SMM должна быть хотя бы одна папка для представления

передать интерфейс в IIS. Если вы подключаетесь к более чем одному IIS или если у вас есть более одного подключения к одному и тому же IIS (возможно, один

является тестовым, а другой — производственным), тогда у вас будет одна папка переноса IIS для каждого подключения. В примере справа папка имеет

был назван «asiis», чтобы указать, что данные в этой папке будут отправлены в Информационную систему иммунизации штата Аризона (ASIIS). Как часть

процесса установки вам будет предложено создать, а затем сохранить

файл smm.config.txtнепосредственно в IIS Transfer Папка, которую вы создали. Файлsmm.config.txtявляется сигналом для SMM о том, что в этом каталоге есть данные для обработки. - Папка Tomcat Webapps : это папка установки самого приложения SMM. Вы не будете

проводите здесь много времени, кроме как при установке или обновлении.

Tomcat регулярно просматривает этот каталог, и если файл с расширением

Tomcat регулярно просматривает этот каталог, и если файл с расширением .warнаходится здесь, Tomcat автоматически установит его как новое приложение в среде Tomcat. Завершающим этапом установки будет необходимо загрузить файл smm.war и сохранить его в этом каталоге.

Веб-страница установки

Процесс установки управляется интерактивной веб-страницей установки, которая проведет вас через четыре шага процесса. это рекомендуется начинать с первого шага и следить за процессом на каждом этапе, оставляя эту страницу открытой для справки.

- Подготовка: Создайте необходимые локальные папки.

- Настройка: Создайте и загрузите файл

smm.config.txt. - Установка: установка Java и Tomcat.

- Скачать: Получите и сохраните приложение SMM.

Шаг 1: Подготовьте

Если вы еще этого не сделали, начните процесс, щелкнув список первых шагов выше.

Разделы A и B : В первых двух разделах вам нужно будет определить или создать корневую папку SMM и IIS. Перенесите папку , затем скопируйте/вставьте имена папок в соответствующие места на веб-странице установки. Следует отметить, что для СММ Корневая папка вы должны вставить весь адрес каталога (включая букву драйвера Windows, если в Windows). Настоятельно рекомендуется что вы скопируете этот каталог из адресной строки окна папки и вставите его в форму, чтобы убедиться, что вы не вводите опечатку. За IIS Transfer Folder нужно только указать имя папки без полного пути.

Раздел C : После того, как вы создали папки, вам нужно будет выбрать шаблон для конфигурации. Выберите шаблон, который представляет

система, с которой вы хотите интегрироваться. Simple Message Mover был протестирован и настроен для подключения к этим системам.

был создан, чтобы максимально упростить настройку соединения. Если вы не видите свой IIS в списке, вам придется выбрать значение по умолчанию.

шаблон.

Если вы не видите свой IIS в списке, вам придется выбрать значение по умолчанию.

шаблон.

Шаг 2: Настройка

Инструкции для страницы конфигурации будут показаны с инструкциями, относящимися к выбранному вами шаблону. В идеале у вас уже должно быть запрошены и получены учетные данные для вашего IIS. Если вы этого не сделали, в форме будет указано, какая информация ожидается от IIS, поэтому, когда вы запрашивать доступ, вы можете быть уверены, что запрашиваете и получаете все, что вам нужно знать для подключения.

Получив учетные данные, заполните поля в соответствии с инструкциями на странице. Вы можете заметить, что некоторые поля

значения уже будут заполнены. Например, URL-адрес или адрес для IIS уже может быть указан. Вы захотите просмотреть установленные значения

чтобы убедиться, что они оптимальны или правильны для вашей установки. Если вы видите какие-либо несоответствия или ошибки, основанные на том, что дал вам IIS, пожалуйста,

перешлите их команде разработчиков SMM, чтобы мы могли исправить шаблон.

Обратите внимание, что учетная информация, которую вы размещаете в этом приложении, не хранится на этом сайте и не может быть получена позже просмотр. У вас должна быть собственная система для хранения и отслеживания учетных данных. На этом этапе установки создается файл конфигурации который будет включать учетные данные в правильной форме, чтобы ваш локальный экземпляр SMM мог их прочитать. Кроме того, введенный пароль будет скрыт с помощью хэш-функции безопасности, поэтому при просмотре полученного файла вы не сможете легко прочитать пароль. Вы должны по-прежнему защищать этот файл конфигурации как высокозащищенный документ и защищать от доступа неавторизованных пользователей, так как пароль может быть расшифрованы, а другая информация в виде обычного текста будет использоваться для получения доступа от вашего имени.

После заполнения формы нажмите кнопку загрузки и сохраните файл в папке IIS Transfer , которую вы создали на шаге 1. Файл

созданное должно быть названо

Файл

созданное должно быть названо smm.config.txt . Это имя по умолчанию, которое вам будет дано для сохранения. Пользователи Windows должны учитывать, что по умолчанию Windows скрывает расширение .текст и отображает это как smm.config . Имя этого файла имеет решающее значение, так как SMM определяет, обозначена ли папка как Папка передачи IIS , только если smm.config.txt файл находится в каталоге. Обязательно правильно выполните этот шаг, иначе SMM не настроит ваш интерфейс.

Шаг 3. Установите

Этот шаг не относится к SMM, но требует установки последней версии Java и Apache Tomcat. У вас, вероятно, есть Java

установлен, и вам может потребоваться только подтвердить его наличие перед установкой Apache Tomcat. Инструкции по установке Apache Tomcat отличаются

в зависимости от операционной системы. Полные инструкции приведены по ссылкам на веб-странице установки.

Когда установка будет завершена, вам нужно будет указать, где установлен Tomcat. Вам необходимо знать эту информацию, чтобы установить, запустить и остановить SMM на Tomcat. Скопируйте и вставьте полный каталог, в котором установлен Tomcat, прежде чем переходить к следующему шагу.

Шаг 4. Загрузите

Теперь, когда Tomcat установлен, а каталоги SMM готовы и настроены, вы можете загрузить и установить приложение SMM. СММ это простой zip-файл, который сохраняется в каталоге Tomcat, когда Tomcat его видит, он расширяет его, устанавливает приложение и сразу же запускает его. Эта страница позволяет настроить конкретную версию SMM в соответствии с вашей системой.

Версия программного обеспечения : Первым шагом является выбор версии программного обеспечения, которую вы хотите загрузить. Если не указано иное, оставьте его на одном уже выбран.

Корневая папка SMM : это папка, настроенная на шаге 1. Если вы выполняли шаги по порядку, ее следует предварительно заполнить

полный путь к папке. Если он пуст, рекомендуется вернуться к шагу 1.

Если вы выполняли шаги по порядку, ее следует предварительно заполнить

полный путь к папке. Если он пуст, рекомендуется вернуться к шагу 1.

Центр поддержки : SMM сообщает статистику и информацию о том, сколько данных было отправлено, а также о состоянии интерфейса в центральный

центр поддержки. Центр поддержки — это внешний веб-сайт, который используется для поддержки использования вами SMM. Если есть вопросы о том,

SMM работает и что он делает, ваша группа поддержки может проверить центр поддержки, чтобы подтвердить текущую операцию. Центр поддержки получает

актуальную информацию, но не может получать информацию о конкретном пациенте или другую конфиденциальную информацию. Вместо этого он собирает статистику, такую

как количество отправленных сообщений и сколько сообщений было отклонено из-за ошибок. Использование Центра поддержки рекомендуется, но необязательно. Пожалуйста

Выбрать ОИС если вы не уверены в том, какой Центр поддержки вам следует использовать.

Код центра поддержки : Поддержка из Центра поддержки организована на основе конкретных кодов проекта. Для учреждений Индийского центра здоровья, которые

поддерживаются центральным персоналом IHS, пожалуйста, выберите Индийская служба здравоохранения . Если вы не уверены, что выбрать, выберите Общие. Это поле является необязательным.

Нажав кнопку «Загрузить», начнется процесс загрузки, и вам будет предложено сохранить файл. Важно, чтобы вы сохранили его, чтобы исправить

местоположение, чтобы Tomcat распознал его. Его необходимо сохранить в веб-приложения каталог, в котором установлен Tomcat. Tomcat постоянно отслеживает эту папку на наличие новых файлов с расширением .война . Сохраните файл как смм.война непосредственно в каталоге веб-приложений. Через несколько секунд Tomcat создаст папку с именем см в том же каталоге. Это будет означать, что Tomcat развернул (установил) SMM. Если вы выполнили шаги, исправленные SMM должны

быть в рабочем состоянии.

Это будет означать, что Tomcat развернул (установил) SMM. Если вы выполнили шаги, исправленные SMM должны

быть в рабочем состоянии.

Обновление SMM

Обновление SMM можно выполнить, выполнив шаги установки со следующими изменениями:

- Подготовка : Обычно вам потребуется повторить этот шаг. Это обеспечит максимально возможную актуальность вашего файла конфигурации.

- Настройка : Обычно вам потребуется повторить этот шаг. Это обеспечит максимально возможную актуальность вашего файла конфигурации.

- Установка : Предварительно должны быть установлены Java и Tomcat. Этот шаг необходим только в том случае, если Java или Tomcat работают неправильно.

- Загрузить : Перед загрузкой последней версии выполните следующие действия:

- Если Tomcat запущен, остановите его. В Windows это можно сделать через сервисную панель Windows. В AIX процесс нужно будет «убить».

- Найдите каталог веб-приложений Tomcat и удалите файл

ssm.warи папкуsmm. Это удаляет старую версию SMM из Tomcat. - Следуйте инструкциям, чтобы загрузить последний военный файл.

- Запустить Tomcat.

- Если Tomcat запущен, остановите его. В Windows это можно сделать через сервисную панель Windows. В AIX процесс нужно будет «убить».

Часто задаваемые вопросы

Сохраняется ли информация о моем подключении на сайте установки?

Нет. Некоторая информация, например имена папок, сохраняется во время использования приложения. Но после определенного периода бездействия, или если вы закроете веб-браузер, эта информация будет удалена. Веб-сайт призван помочь вам в процессе установки, но должен не использоваться для хранения или управления информацией о подключении.

Как узнать, действительно ли SMM работает и правильно настроен?

Сначала вы захотите изучить папку IIS Transfer , в которой вы сохранили файл smm. config.txt . Если SMM запущен

успешно, по крайней мере один раз, вы должны увидеть новый набор папок, созданных в этой папке:

config.txt . Если SMM запущен

успешно, по крайней мере один раз, вы должны увидеть новый набор папок, созданных в этой папке: запрос , ответ и т.д. Это папки, которые нужны SMM для передачи файлов. SMM оставляет свой текущий статус в файле, который начинается с фразы см-есть … В файле нет никакой информации, только название говорит о статусе. Общий статус, который вы увидите, это смм-ожидание , что указывает на то, что SMM запущен и работает без проблем и ожидает отправки данных. Вы можете увидеть последнюю метку времени в файле и

посмотрите, когда SMM записал этот файл. Если он не менялся в течение минуты или около того, вы можете знать, что SMM не работает.

Что, если Tomcat не развернет/установит мой файл smm.war?

Сначала вам нужно убедиться, что Tomcat запущен и работает. В Windows Tomcat запускается и останавливается из панели служб. Открой

сервисы, и если Tomcat не запущен, выберите его и нажмите кнопку запуска.

Открой

сервисы, и если Tomcat не запущен, выберите его и нажмите кнопку запуска. смм.война затем следует развернуть. В других системах вам нужно будет следовать инструкциям Tomcat, чтобы понять, как запускать и останавливать Tomcat. Вы также можете

проверьте, запущен ли Tomcat, открыв веб-браузер в системе, в которой он работает, и попробовав эту ссылку: http://localhost:8080/.

(Примечание: во время установки вам было предложено выбрать номер порта для запуска Tomcat, по умолчанию используется 8080. Если вы выбрали другой порт

номер, чем этот по умолчанию, вам нужно будет изменить адрес для Tomcat.) Если вы видите экран Tomcat по умолчанию с журналом Tomcat, значит, Tomcat

Бег.

Как обновить SMM?

Процесс обновления аналогичен процессу установки, за исключением того, что некоторые шаги можно пропустить, если нет изменений. Чтобы развернуть/установить новый

война, вам нужно будет остановить Tomcat, удалить смм.

Использовать желательно максимальное количество каналов.

Использовать желательно максимальное количество каналов. Этот запрос включает открытый текст

значение параметра, выбранный ключ KMS и контекст шифрования хранилища параметров. В течение

передачи в AWS KMS значение открытого текста в параметре защищенной строки защищено

Безопасность транспортного уровня (TLS).

Этот запрос включает открытый текст

значение параметра, выбранный ключ KMS и контекст шифрования хранилища параметров. В течение

передачи в AWS KMS значение открытого текста в параметре защищенной строки защищено

Безопасность транспортного уровня (TLS). ценность. Он возвращает значение параметра в виде открытого текста (расшифрованного) в хранилище параметров. В течение

при передаче данные открытого текста защищены протоколом TLS.

ценность. Он возвращает значение параметра в виде открытого текста (расшифрованного) в хранилище параметров. В течение

при передаче данные открытого текста защищены протоколом TLS. Вызовы хранилища параметров

AWS Encryption SDK со значением параметра, указанным ключом KMS и

Шифрование хранилища параметров

контекст.

Вызовы хранилища параметров

AWS Encryption SDK со значением параметра, указанным ключом KMS и

Шифрование хранилища параметров

контекст.

Это

возвращает значение параметра открытого текста в хранилище параметров.

Это

возвращает значение параметра открытого текста в хранилище параметров. Если

состояние ключа KMS

Если

состояние ключа KMS

Tomcat регулярно просматривает этот каталог, и если файл с расширением

Tomcat регулярно просматривает этот каталог, и если файл с расширением