Движок wordpress страдает уязвимостью?

Ответы на пост (11) Написать ответ

Bager

25

21.06.2016 11:41

Сайт на нем делать стоит. Взломать можно все что угодно. Уязвимости есть. Самая распространенная, урл входа в админку. Для решения этой задачи есть как плагины, так и ручное изменение УРЛ и куча всего еще. Также существует такая функция как бэкап сайта. Вдобавок можно прописать доступ к админке только с определенного IP адреса, если есть статический. К сожалению, можно обойти и это.

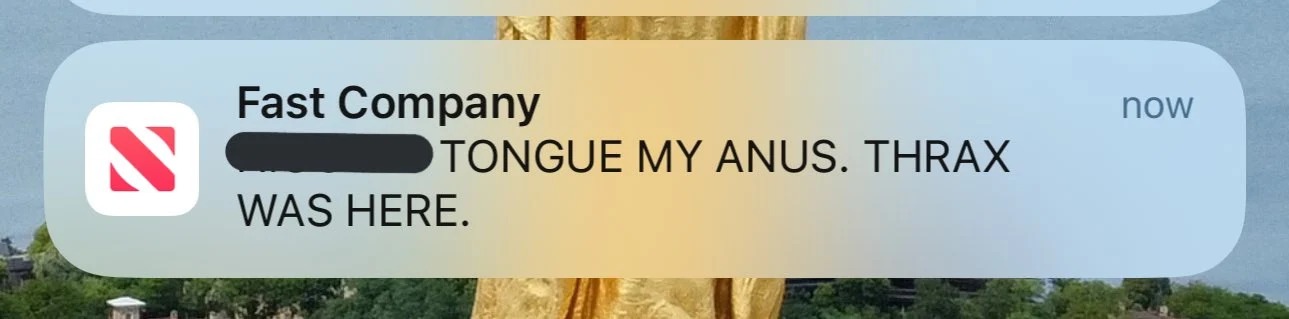

Весь вопрос стоит так. Что за это будет и что мы будем с этого иметь.(для тех кто хакает). Платить за ваш сайт серьезные деньги за взлом, для этого надо иметь предпосылки. И что в итоге получат? Ну разместят на главной странице надпись а — ля «Вася сосиска» Или ссылки проставят или положат. Найдете, откатите, найдете как влезли (по логам), закроете уязвимость и все.

Собственно вытекает два варианта. Защита от студентов — решается плагином которых очень много.

Защита от спецов — небольшие деньги и ваш вордпресс в бронежилете.

Сто процентов защиты — не имеет ни один сайт.

Со стороны поисковика, если сильно нагадят, напишите в поддержку, опишите ситуацию, через два месяца все вернется. Вы будете точно не первый.

1

Решение

От хостеру зависит многое. Лет шесть назад ломали все подряд мои сайты на вордпрессом, сменил хостера, и на протяжении последних двух трех лет все пучком. Еще постоянные обновления плагинов важны, если тема не поддерживается долгое время, надо менять на новый. Не так страшен черт как его рисуют.

Makedo

139

21.06.2016 11:21

WP элементарно защищается, поэтому все попытки школьников взломать ваш сайт буду сравнимы с битьем головой о бетонную стену.

Уязвимости в нём много, особенно в плагинах, но все они элементарно закрываются. Благо информации по этому движку полно.

Большой плюс вордпресса в том, что он:

постоянно совершенствуется;

очень много бесплатных плагинов (в том числе и для защиты) и тем;

плагины тоже часто обновляются.

Про набор плагинов для защиты тут — vituson.ru/nabor-plaginov-wordpress-dlya-zashhity-ot-xakerov/

и немного о защите тут — vituson.ru/pochemu-vozrosla-nagruzka-na-server/

Kimin

876

22.06.2016 08:45

Нормальный хостер и защитит сам, и бекап глубиной в 7 суток сохранит (7 копий сайта предшествующих 7 суток).

И не юзайте логин admin никогда)

И не юзайте логин admin никогда)В принципе все выше описали. Для защиты есть 2 хороших плагина, на одном сайте стоит iThemes Security, на втором Wordfence Security. И тем и тем доволен, есть свои плюсы и минусы. Судя по логам все попытки взлома заканчиваются попыткой ломится по стандартному УРЛ (/admin) и бутфорсом к логину админ, администратор и тд. Ломают его больше только потому, что это самый популярный движок и на нем больше всего сайтов работают, но при этом у него постоянно идут обновления. Вывод-ставим один из вышеперечисленных плагинов( для более глубокой защиты можно взять подписку, около 5 баксов в месяц), меняем урл входа в админку, не используем логин админ, администратор и тд. не используем пароль 123456 и тд. Не качаем плагины и темы с левых сайтов. Следим за всеми обновлениями, как самого движка, так и плагинов с темами.

Судя по логам, чаще всего ломятся либо в wp-login, либо в какие-то заковыристые пути с темами и плагинами, да.

Но меня больше всего смущало именно то, что это происходит часто и настойчиво, когда залезть в другие ЦМС была буквально пара попыток всего. И еще что сайт запущенный, заброшенный, с мизерной посещалкой, до недавнего времени им никто не занимался (мне теперь его с колен поднимать) — по логике никому не нужно его ломать вообще. Вот я и подсела на измену.

Спасибо всем за разъяснения, ссылки и наводки на полезности! Буду пользоваться.

Можешь не боятся, у меня есть купленный НОВЫЙ домен и на нем ВП с закрытой индексацией, только разрабатываю сайт, а уже туда ломятся..откуда они вообще узнали про сайт-я не знаю 🙂

Hydropericardium, через какой нибудь модуль комментариев. Оно автоматом тропку показывает.

Коментарии стандартные, из плагинов на тот момент был только Wordfence Security, возможно еще huge it slider. Оба установлены с оф сайта, оба очень авторитетные, сомневаюсь что в них дырка. Я грешу на то, что на этом айпи стоит второй сайт на ВП, по айпи пробили, увидели второй сайт, да еще и в стадии разработки, и решили какой-то бекдор на будущее впилить. .)

.)

Как вернуться к администратору WordPress после взлома

Просмотр и восстановление веб-сайта

“Соки” Безопасность

Редкие случаи

Вывод

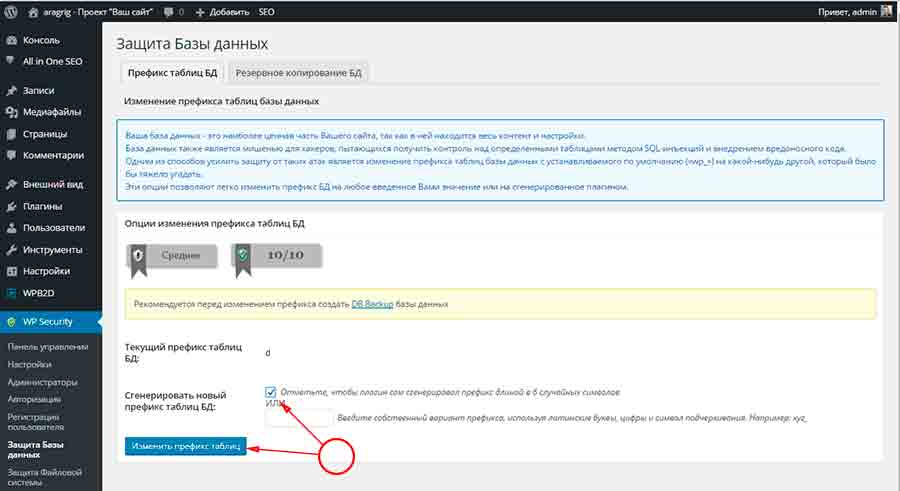

Еще не все потеряно, когда ваш веб-сайт WordPress взломан, и у вас всегда есть канал входа в базу данных бэкдора, через который вы можете очень удобно попасть в раздел администратора вашего сайта.

Вы можете потерять доступ к разделу администратора вашего сайта по ряду причин. Веб-сайт может не установить сетевое соединение, может быть исчерпан лимит памяти, а также может возникнуть ошибка PHP. В этих условиях вы не сможете войти в свою учетную запись администратора. Вы также можете забыть пароль, и адрес электронной почты администратора основной учетной записи может оказаться недействительным по какой-то причине, которая может быть еще одной причиной, по которой вы не можете войти в свою учетную запись.

Еще одна важная причина, по которой вы не сможете войти на свой сайт, – это его взлом. Вы теряете все права администратора, когда ваш сайт взломан. Хакеры получают доступ к панели администратора вашего сайта через бэкдор, а затем удаляют все ваши права администратора после заражения вашего сайта. Вы не найдете тем и плагинов на взломанном веб-сайте, даже если вы можете войти на взломанный веб-сайт. Здесь, в Templatetoaster, конструктор сайтов WordPress узнайте, как сделать резервную копию вашего администратора WordPress.

Хакеры получают доступ к панели администратора вашего сайта через бэкдор, а затем удаляют все ваши права администратора после заражения вашего сайта. Вы не найдете тем и плагинов на взломанном веб-сайте, даже если вы можете войти на взломанный веб-сайт. Здесь, в Templatetoaster, конструктор сайтов WordPress узнайте, как сделать резервную копию вашего администратора WordPress.

Когда все ваши права администратора и данные удалены, вы можете войти на свой веб-сайт только через новый идентификатор «пользователя-администратора», который вы можете создать, перейдя в раздел PHP My Admin.

Вот пошаговое руководство, которое поможет вам создать нового «пользователя-администратора» в базе данных веб-сайта WordPress с помощью MySQL. Всегда лучше иметь резервную копию всех данных вашего веб-сайта, прежде чем выполнять какое-либо редактирование MySQL.

● Найдите свою базу данных WordPress после входа в PHP My Admin. Вы должны войти в «панель c» и затем следовать по пути

Базы данных> PHP My Admin.

Как только вы достигнете своей базы данных, вам нужно изменить две таблицы, а именно. wp_users и wp_usermeta .

● Когда вы щелкаете по таблице wp_users, вы найдете вкладку вставки.

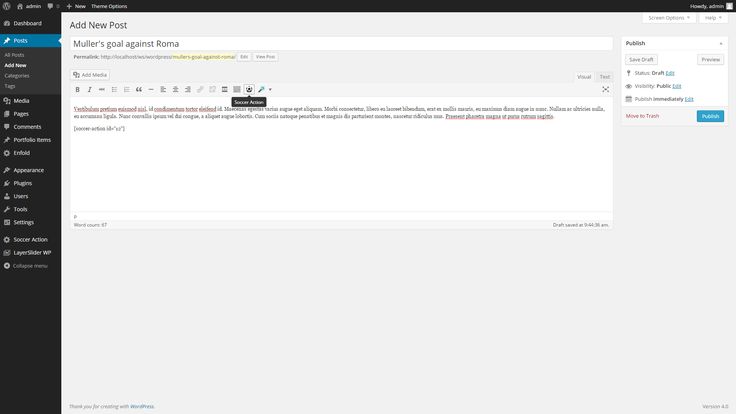

фигура 1

Вам потребуется добавить сюда:

- ID – вы можете выбрать любой номер

- Пароль пользователя – используйте любой пароль, а также выберите MD5 из данного функционального меню.

- Вход пользователя – используйте любое имя пользователя, которое предоставит вам доступ к панели управления вашего сайта WordPress.

- Псевдоним пользователя – добавьте псевдоним или любое другое имя.

- Электронная почта пользователя – добавьте подтвержденный идентификатор электронной почты, который вы хотите связать с этой учетной записью.

- URL-адрес пользователя – это будет URL-адрес вашего веб-сайта.

- Пользователь зарегистрирован – выберите время и дату, когда пользователь был зарегистрирован на веб-сайте.

- Отображаемое имя – добавьте отображение, которое также может совпадать с вашим красивым именем.

Затем нажмите кнопку «Перейти».

После заполнения таблицы WP_Users нам нужно заполнить таблицу WP_usermeta. Щелкните таблицу wp_usermeta, а затем щелкните вкладку «Вставить». Теперь заполните приведенную ниже информацию.

- Meta_id – поскольку он будет автоматически сгенерирован, и вы не должны добавлять здесь значение

- Идентификатор пользователя – это будет тот же идентификатор пользователя, который вы создали на первом шаге.

- Мета-ключ – wp_capabilities

- Мета-значение – вставьте значение a: 1: {s: 13: «administrator»; s: 1: “1”;}

- Вам также потребуется добавить еще 1 строку информации

- Unmeta id – оставьте это значение пустым, так как оно будет автоматически сгенерировано.

- Идентификатор пользователя – это будет тот же идентификатор, который вы создали на первом шаге.

- Мета-ключ – это будет wp_user_level

- Мета-значение – 10

Теперь вы можете нажать кнопку «Пуск», поскольку вы создали для себя новый идентификатор или имя пользователя. Вы можете использовать новые учетные данные для входа в wp_admin. Вы должны использовать то же имя пользователя и тот же пароль, которые вы указали и использовали ранее. Как только вы войдете в админку вашего веб-сайта после успешного входа в систему, вы можете дополнительно изменить имя пользователя, которое вы создали всего несколько секунд назад. Нажмите на веб-сайте кнопку «Сохранить», чтобы новое имя пользователя было добавлено в базу данных. WordPress добавит более важную информацию в эту недавно созданную учетную запись.

Вы можете использовать новые учетные данные для входа в wp_admin. Вы должны использовать то же имя пользователя и тот же пароль, которые вы указали и использовали ранее. Как только вы войдете в админку вашего веб-сайта после успешного входа в систему, вы можете дополнительно изменить имя пользователя, которое вы создали всего несколько секунд назад. Нажмите на веб-сайте кнопку «Сохранить», чтобы новое имя пользователя было добавлено в базу данных. WordPress добавит более важную информацию в эту недавно созданную учетную запись.

Просмотр и восстановление веб-сайта

Теперь вы можете легко получить доступ к бэкэнд-разделу вашего сайта WordPress. Перейдите на страницу входа в систему, нажмите ссылку «потерять пароль», введите новый идентификатор электронной почты, который вы добавили в свою учетную запись ранее, и нажмите кнопку «получить новый пароль». Вы получите электронное письмо со ссылкой для выбора нового пароля. Будьте осторожны и выбирайте и используйте надежный пароль, состоящий из символов, букв и знаков.

После входа на свой веб-сайт установите последние обновления, чтобы избежать лазеек в системе безопасности. Некоторые решения также помогают сканировать все ваши вредоносные коды и должны быть установлены на веб-сайте для большей безопасности. VaultPress и Defender – это несколько довольно эффективных инструментов в этой области. Вы также можете установить решение для резервного копирования и восстановления.

“Соки” Безопасность

Sucuri – одна из лучших компаний по обеспечению безопасности веб-сайтов. Плагин предоставляется бесплатно. Запустите сканирование, чтобы программа могла проверить целостность ваших файлов, вредоносных кодов и провести аудит безопасности. Плагин безопасности также порекомендует вам определенные варианты, которые помогут вам полностью подтвердить безопасность вашего сайта.

Редкие случаи

Были редкие случаи, когда взлом возвращался снова и снова. Иногда вы не можете найти правильный вредоносный код. Вы должны понимать, что взломы затрагивают тысячи веб-сайтов. Официальные онлайн-форумы WordPress – одно из лучших мест, где вы можете получить лучшую и всестороннюю поддержку от экспертов и других пользователей. Опишите вашу проблему как можно подробнее, чтобы получить правильные рекомендации.

Официальные онлайн-форумы WordPress – одно из лучших мест, где вы можете получить лучшую и всестороннюю поддержку от экспертов и других пользователей. Опишите вашу проблему как можно подробнее, чтобы получить правильные рекомендации.

Вывод

Интернет всегда подвержен атакам со стороны хакеров и ошибок. Вы всегда должны иметь самые последние обновления, должным образом установленные на вашем веб-сайте, и использовать все доступные вам меры безопасности, чтобы оставаться в безопасности.

Источник записи: https://blog.templatetoaster.com

Как защитить блог на ВордПрессе от взлома.

или как защитить сделанный на ВордПрессе (да и не только) блог от взлома, хакеров, и прочих неприятностей.

В начале можно полить воды и пустить розовых соплей нa тему того, как это обидно, когда взламывают блог/сайт/почту/ФБ. Предположим, что те, кому этот пост интересен, и так это понимают, и без лишних прелюдий перейдем к практике 🙂

Несколько советов с буржунета, с моими личными комментариями.

Совет 1: Бэкап, бэкап, и еще раз бэкап.

Бэкап не защитит ваш блог от взлома, однако ж резервное копирование сводит к минимуму ущерб, если уж его взломали.

Кроме того, я лично настоятельно рекомендую сохраниться перед всеми серьезными изменениями, которые вы делаете на своем сайте. К ним относится и реализация приведенных ниже советов.

Бэкап блога на ВордПресс можно делать 2 путями.

Первый вариант — через плагины.

Например, плагин WP-DBManager может создавать и послать по мейлу резервную копию базы данных каждый день. Расписание можно настраивать, само-собой, но один раз в день гарантирует, что в случае надобности «точка отката» не будет слишком далеко. Так же рекомендуют плагин backupwordpress, автоматически создающий бэкап всего сайта, с кучей настроек, и частично переведенный на русский язык.

Второй вариант — бэкап через хостинг.

Лично я использую именно его. Сразу оговорюсь — для этого нужно иметь купленный хостинг, и сама функция стоит денег. Аж целый 1 (один) американский доллар в месяц. И ИМО — оно того стоит, чтобы спать спокойно. Над плагинами имеет два основных преимущества. Первое — автоматический ежедневный, еженедельный и ежемесячный бекап. Откат делается одним кликом, есть опции вручную бекапить когда угодно и что угодно, весь сайт или отдельные файлы (скажем, свежеизменённые), скачивать весь бекап себе на комп зипом или таром, и т.д. Второй очень важный плюс — это сам факт того что он делается через хостинг, а не через плагин. Не углубляясь в тех. подробности — не изнутри системы, а снаружи.

Сразу оговорюсь — для этого нужно иметь купленный хостинг, и сама функция стоит денег. Аж целый 1 (один) американский доллар в месяц. И ИМО — оно того стоит, чтобы спать спокойно. Над плагинами имеет два основных преимущества. Первое — автоматический ежедневный, еженедельный и ежемесячный бекап. Откат делается одним кликом, есть опции вручную бекапить когда угодно и что угодно, весь сайт или отдельные файлы (скажем, свежеизменённые), скачивать весь бекап себе на комп зипом или таром, и т.д. Второй очень важный плюс — это сам факт того что он делается через хостинг, а не через плагин. Не углубляясь в тех. подробности — не изнутри системы, а снаружи.

Кстати, сам хостинг я очень рекомендую. Пользуюсь третий год, доволен всем. Интерфейс можно переключить на русский, однако общение с саппортом потребует знания английского языка.

Совет 2: Установите Secure WordPress плагин.

По умолчанию, ВордПрессовский блог публикует много мета-данных — например, версию WordPress которую вы используете, хакеры могут использовать эти данные для взлома вашего сайта. Плагин Secure WordPress прячет и частично удаляет все эти открытые данные, тем самым делая взлом сайта более трудным для хакеров.

Плагин Secure WordPress прячет и частично удаляет все эти открытые данные, тем самым делая взлом сайта более трудным для хакеров.

Это также делает доступ к информации об обновлении плагинов и ВП тем доступным только для людей, которых вы уже назначили администраторам (актуально для блогов с большим кол-вом юзеров). Secure WordPress также усиливает безопасность путем добавления плагин директории index.php, которая закрывает общественный доступ к вашим директориям, так что злостные хакеры не смогут их просмотреть.

Вообще, то что в мне лично в плагине нравиться — всё можно настроит на свой вкус и цвет. Будьте осторожны — если у вас уже стоит стопятцот плагинов на сайте, может какому-то из них нужна информация, которую Secure WordPress плагин прячет.

Совет 3: Апдейт всему голова!

Новые версии WordPress включают в себя патчи к безопасности и функциональные улучшения. Если вы используете устаревшую версию ВП, соответственно, хакеры могут использовать известные дыры в коде для взлома сайта.

То же касается и плагинов. Старайтесь обновлять их на регулярной основе; это не только сделает ваш сайт более безопасным, но и обеспечивает оптимальную работу. Маленькое замечание о плагинах: Старайтесь минимизировать их количество, многочисленные плагины могут снизить эффективность работы вашего сайта и создать дыры в его защищенности.

Многие советуют настроить ВордПресс на автоматическое обновление. «бла-блабла…Вы можете настроить его на автоматическое обновление , что позволяет сэкономить хлопоты по обновлению несколько раз в год.» Лично мой совет: всегда обновлять вручную. Причем сделать бэкап прямо перед обновлением (береженого Б-г бережет), и иметь в запасе свежую голову и два-три часа свободного времени. Почему? По-опыту — часто после обновления версии WordPress возникает потребность в перенастройке части плагинов и/или внешнего дизайна блога. Так что лучше пусть это случиться, когда вы к этому готовы. К счастью, разработчики ВП — не Дарья Донцова, и такие обновления выходят далеко не каждую неделю.

Совет 4 — Переодевание Администратора.

Взлом сайта в два удара (ака брут-форс) — подбор имени пользователя и пароля методом проб и ошибок.

К сожалению, WordPress изначально создает пользователя с правами администратора с именем пользователя «admin» … и так как большинство людей оставляют это так как есть, опа — и у хакеров уже есть первая часть головоломки. Осталось лишь подобрать пароль, что намного легче.

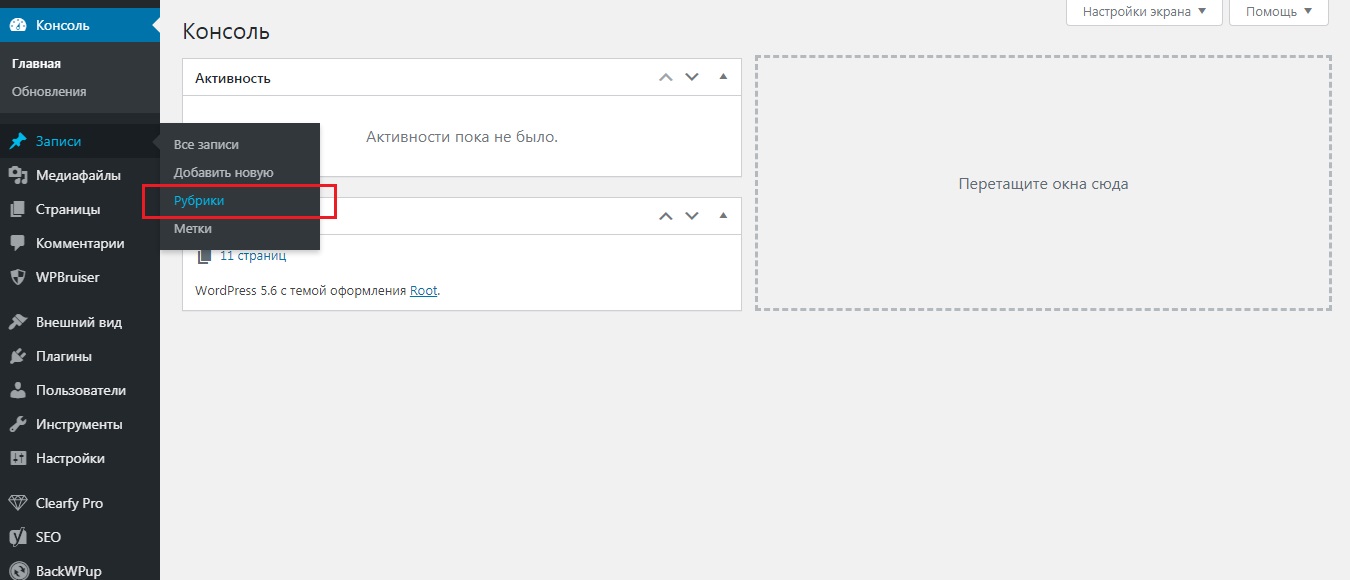

Меняем эту часть = усложняем задачу хакерам. Как это сделать? Вот пошаговая инструкция того, что нужно сделать: удалить учетную запись администратора по умолчанию и заменить его на новое имя пользователя.

Шаг 1: В админке WordPress, нажмите Users/Пользователи, а затем -> создать нового пользователя. Убедитесь, что он имеет привилегии администратора. Выбирая пароль, помните простые правила: не менее 10 знаков, комбинации букв и цифр, не слова из словаря и т.д. Рекомендую прочитать: как легко придумать и запомнить сложный пароль, и какие пароли нельзя использовать.

Шаг 2: Выйдите и зайдите под новым юзером.

Шаг 3: Нажмите кнопку Users/Пользователи снова, выберите пользователя «администратор» и удалите его. Это должно привести к этой странице:

Если удаляемый админ уже является автором постов, которые вы хотите сохранить — не забудьте выбрать второй вариант, и присвойте эти посты новоиспеченному админу (ну или кому захотите).

Совет 5: Прячем Wp-config.php файл.

Wp-config.php это файл, который содержит в себе все конфигурации сайта. Как ни странно, WordPress ставит Wp-config.php файл в папкu public_html, тем самым делая его открытым. Это не есть хорошо.

К счастью, вы можете легко переместить его в другое место на вашем сайте. Просто откройте папку public_html, а затем перетащить Wp-config.php из папки наружу. Это перемещает файл на один уровень вверх в иерархии. Теперь файл не находится в паблик доступе, но WordPress автоматически ищет (и находит) файл в новом месте.

Путь к файлу меняется из чего-то типа:

/home/user/public_html/wp-config. php

php

Во что-то типа:

/home/user/wp-config.php

Ну, и на сладкое — задание со звёздочкой:

Если вы хотите ну совсем уж супер-пупер обезопасить свой сайт — измените свой пароль от базы данных таким образом, чтобы он отличался от всех других паролей. Если вы не знаете, как это сделать, обратитесь в тех. поддержку вашей хостинговой компании.

Перечисленные советы (даже если вы реализуете половину из них) значительно обезопасят ваш блог, а в случае взлома — помогут быстро восстановиться. Реализация этих советов не должна превышать 30-40 минут. Так чего же вы ждёте?! Вперёд 🙂

Еще интересного в этом блоге:

Как защититься от СПАМа и откуда берутся письма счастья.

Что можно купить на блошином рынке в Праге?

А какие меры безопасности вы используете? Расскажите в комментариях ниже!

Вам также будет интересно:

/от РадиоБардакКто лучше? Coursera Vs lynda.

com/от РадиоБардак

com/от РадиоБардакЗачем LinkedIn купил lynda.com, и что теперь будет

/от РадиоБардак10 способов использовать Gmail эффективнее

/от РадиоБардак«Все врут». Но на LinkedIn люди лгут меньше

Как взломать WordPress?

Прежде чем начать вести этот блог, сначала посетите перечисление WordPress блог.

Исследователи обнаружили продолжающуюся вредоносную рекламу (интернет-реклама для распространения вредоносного ПО), направленную на заражение миллионов веб-сайтов WordPress с помощью бэкдора и использование различных уязвимостей плагинов WordPress. сотни плагинов WordPress установлены разными разработчиками по всему миру. Киберпреступники запускают полезную нагрузку, используя уязвимости, которые находятся в некоторых из самых популярных плагинов WordPress, и внедряя вредоносные скрипты в неисправленный веб-сайт WordPress.

Киберпреступники запускают полезную нагрузку, используя уязвимости, которые находятся в некоторых из самых популярных плагинов WordPress, и внедряя вредоносные скрипты в неисправленный веб-сайт WordPress.

Злоумышленник: Kali Linux

Цель: WordPress

Содержание

1.Брутфорс формы wp-login.php

2.Брутфорс Вход через xmlrpc.php

3.Отказ в обслуживании (DOS) через xmlrpc. php

4. Использование плагина WordPress

5. Использование примера темы WordPress

6. Обнаружение и захват учетных данных при незащищенном входе в систему

7. Взлом инструментов системного администрирования

8. Обнаружение контента

9. Уязвимое серверное программное обеспечение

1. Брутфорс wp-login.php Форма

Наиболее распространенной атакой на пользователя WordPress является подбор пароля учетной записи для получения доступа к серверной части системы WordPress. Другие способы взлома пароля включают перехват пароля в виде открытого текста через сеанс входа в систему HTTP или даже получение учетных данных от регистратора ключей на рабочей станции администратора WordPress. Учетные записи с доступом на уровне администратора являются наиболее востребованными из-за количества вред, который может совершить пользователь с правами администратора; добавление командной оболочки PHP или вредоносного javascript непосредственно через интерфейс администратора — распространенные примеры.

Учетные записи с доступом на уровне администратора являются наиболее востребованными из-за количества вред, который может совершить пользователь с правами администратора; добавление командной оболочки PHP или вредоносного javascript непосредственно через интерфейс администратора — распространенные примеры.

С именами пользователей, которые мы собрали во время сбора информации, мы можем начать (или просто попробуйте admin). Взгляните на форму входа /wp-login.php , обратите внимание, как неудачные попытки входа подтверждают имя пользователя при вводе неправильного пароля. Это очень полезно для злоумышленника…. это также делает вещи более удобными для конечного пользователя, который забыл свое имя пользователя и пароль. Эта «функция» обсуждалась, и было решено сохранить этот ответ в коде WordPress.

Перебор учетных записей пользователей возможен с помощью ряда инструментов с открытым исходным кодом. Кроме того, доступны скрипты, похожие на червей, которые распространяются по экосистеме WordPress, ища и распространяясь на сайты WordPress со слабыми паролями администратора.

WPScan

Упомянутый ранее инструмент WPScan, помимо перечисления, также может выполнять атаки методом грубой силы при входе в систему.

wpscan --url example.com --wordlist /usr/share/wordlist/rockyou.txt --username testuser --threads 20

Nmap NSE Script

Сканер портов Nmap может делать гораздо больше, чем находить открытые порты. Последние версии Nmap поставляются в комплекте со сценариями NSE, которые можно использовать для тестирования множества различных уязвимостей; включая перечисление пользователей и перебор паролей WordPress.

nmap -sV --script http-wordpress-enum --script-args limit=25 example.com ГОСУДАРСТВЕННАЯ СЛУЖБА ПОРТА ПРИЧИНА 80/tcp открыть HTTP-синхронизацию | http-wordpress-перечисление: | Имя пользователя найдено: admin | Имя пользователя найдено: testadmin | Имя пользователя найдено: Фред | Имя пользователя найдено: Алиса | Имя пользователя найдено: bob |_Поиск остановлен на идентификаторе № 25. При необходимости увеличьте верхний предел с помощью «http-wordpress-enum.limit»

Burp Suite

Для тех, кто знаком с тестированием безопасности веб-приложений, инструмент Burp Suite Intruder также может использоваться для взлома паролей WordPress. В конце концов, попытка входа в WordPress — это всего лишь запрос HTTP POST. Настройте Burp Intruder для отправки действительного имени пользователя (или списка имен пользователей) вместе со списком возможных паролей и дождитесь успешного входа в систему.

2.Вход в систему грубой силой с использованием xmlrpc.php

Возможность xmlrpc.php — это конечная точка API, которая позволяет мобильным приложениям и другим программируемым средствам доступа к серверным функциям сайта WordPress, таким как публикация сообщений. Он включен по умолчанию, и возможны несколько атак на конечную точку в зависимости от разрешений и версии целевой установки WordPress.

Используя конечную точку xmlrpc.php для атаки на учетные записи WordPress, мы можем обойти подключаемые модули безопасности, которые защищают форму входа от злоупотреблений. Эта атака с подбором пароля также может быть быстрее, в результате чего вы можете попытаться ввести больше паролей.

Эта атака с подбором пароля также может быть быстрее, в результате чего вы можете попытаться ввести больше паролей.

Обратите внимание на -d, в curl это данные, которые отправляются как часть запроса POST. Вы также можете использовать Burp или ваш любимый язык сценариев для этого запроса.

curl -X POST -d "" http://examplewp.com/xmlrpc.php wp.getUsersBlogs admin pass

В ответе увидим неверный пароль или успех. Это легко заметить и использовать в сценарии.

3. Отказ в обслуживании (DOS) через xmlrpc.php

Другое использование конечной точки xmlrpc.php — выполнение атаки типа «отказ в обслуживании». Если эта возможность включена, мы можем отправить небольшой запрос на сервер и заставить его ответить с полной страницей контента на выбранную нами цель. Идея состоит в том, чтобы делать несколько запросов из разных систем и направлять их все на один хост. Потенциально отключив его из-за перегрузки сети.

Потенциально отключив его из-за перегрузки сети.

Сначала мы перечисляем возможности конечной точки xmlrpc.php.

curl -X POST -d "" http://examplewp.com/xmlrpc.php Ответом будет список доступных методов. <методответ> <параметры> <параметр> <значение> <массив><данные> system.listMethods системные.listMethods system.getCapabilities pingback.extensions.getPingbacks pingback.ping **** усеченный **** mt.publishPost

Обратите внимание на файл pingback.ping, указывающий на то, что функция обратного вызова включена. Используйте следующие данные для попытки проверки связи.

<вызов метода>pingback.ping <параметры><параметры>http://**отказ в обслуживании-цель**:**portno** http://**blog-url-from-wp**

Отключение доступа к xmlrpc. php с вашего веб-сервера или использование .htaccess рекомендуется, если вы не используете API. Это не только заблокирует любые атаки, но и уменьшит количество шума в ваших журналах от ботов, пытающихся поразить эти конечные точки API.

php с вашего веб-сервера или использование .htaccess рекомендуется, если вы не используете API. Это не только заблокирует любые атаки, но и уменьшит количество шума в ваших журналах от ботов, пытающихся поразить эти конечные точки API.

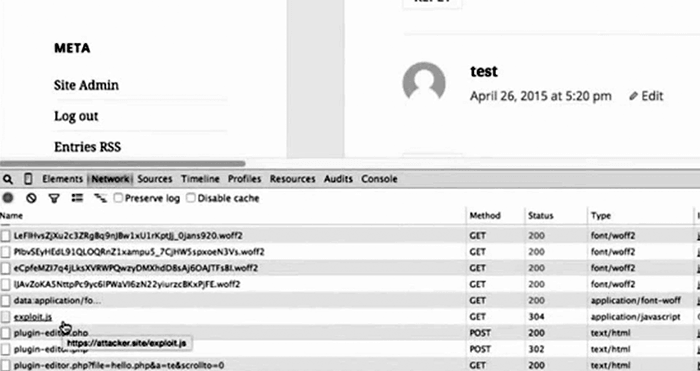

4. Использование плагина WordPress

Плагины, темы и ядро WordPress содержат большое количество PHP-кода от разработчиков со всего мира. Эти разработчики имеют разные способности и фокус, когда дело доходит до написания безопасного программного обеспечения. По этой причине злоумышленнику доступны тысячи уязвимостей, которые можно использовать. Обновление плагинов, ядра WordPress и тем должно быть рутинной задачей для любого администратора WordPress, чтобы обеспечить исправление известных уязвимостей. Общие уязвимости включают XSS, внедрение SQL, загрузку файлов и выполнение кода. Все это может иметь разрушительные последствия для сайта WordPress. Ищите в Metasploit иexploit-db.com ошибки WordPress, которые можно использовать.

Пример эксплойта Revslider

Пример эксплойта плагина WordPress основан на уязвимости, обнаруженной 5 лет назад. Уязвимый плагин revslider привел к компрометации десятков тысяч сайтов WordPress. По сей день в журналах нашего веб-сервера есть попытки использовать его даже в 2019 году. Одна из причин, по которой этот плагин был таким популярным, заключается в том, что он был связан со многими темами.

Уязвимый плагин revslider привел к компрометации десятков тысяч сайтов WordPress. По сей день в журналах нашего веб-сервера есть попытки использовать его даже в 2019 году. Одна из причин, по которой этот плагин был таким популярным, заключается в том, что он был связан со многими темами.

Возможно несколько вариантов эксплуатации, но это, пожалуй, проще всего продемонстрировать. Эксплуатация так же сложна, как загрузка этого URL в браузере.

https://example.com/wp-admin/admin-ajax.php?action=revslider_show_image&img=../wp-config.php

HTTP-запрос загрузит файл wp-config.php из уязвимый сайт, если на нем установлена эксплуатируемая версия revslider. Тип эксплойта известен как включение локального файла, поскольку злоумышленник обманывает код приложения, заставляя его включать конфиденциальный файл в выходные данные. wp-config.php обычно недоступен и содержит учетные данные базы данных для Пользователь базы данных WordPress.

С паролем базы данных злоумышленник может попытаться войти в систему как администратор WordPress, используя тот же пароль (если пароли использовались повторно). Более распространенным вектором атаки будет вход в скрипт phpmyadmin, если он установлен, так как он использует учетные данные базы данных. Если MySQL открыт, может даже быть возможно напрямую подключиться к базе данных, используя клиент базы данных MySQL и украденные учетные данные.

Доступ к базе данных предоставляет злоумышленнику возможность сбросить пароль администратора, попытаться взломать хэш администратора, изменить содержимое базы данных, добавив вредоносные js или iframe. Есть много возможностей для дальнейшей эксплуатации после утечки учетных данных в wp-config.php.

5. Пример темы WordPress Exploit

Эксплойты доступны из различных мест и форумов. В этом примере используется эксплойт из популярной платформы Metasploit Exploitation Framework. Уязвимой темой является очень популярная оптимизированная пресса. Уязвимость была выпущена еще в 2013 году, и версии после 1.45 не уязвимы для этого эксплойта. Многочисленные боты и сценарии автоматизированных атак, использующие сайты WordPress, не выполняют фазу перечисления, они просто запускают эксплойты на тысячах сайтов и надеются на успешную полезную нагрузку. Плагины и темы, которые не включены, могут быть использованы. Сканирование местоположений по умолчанию для этих уязвимых файлов — очень распространенная атака автоматических ботов.

Уязвимость была выпущена еще в 2013 году, и версии после 1.45 не уязвимы для этого эксплойта. Многочисленные боты и сценарии автоматизированных атак, использующие сайты WordPress, не выполняют фазу перечисления, они просто запускают эксплойты на тысячах сайтов и надеются на успешную полезную нагрузку. Плагины и темы, которые не включены, могут быть использованы. Сканирование местоположений по умолчанию для этих уязвимых файлов — очень распространенная атака автоматических ботов.

6. Проанализируйте и запишите учетные данные при незащищенном входе в систему

Без дополнительных мер безопасности (TLS/SSL) доступ к панели управления /wp-admin/ осуществляется через незашифрованное соединение. Это означает, что если вы входите на свой сайт WordPress через незащищенную сеть, например, через беспроводную сеть в местном кафе или аэропорту, ваш логин и пароль для управления сайтом могут быть перехвачены злоумышленником, наблюдающим за вашим сеансом.

В этом примере захвата Wireshark мы можем ясно видеть, что имя пользователя и пароль перехватываются в нашем POST-запросе к wp-login. php.

php.

7. Взлом средств системного администрирования

Успешная атака с подбором пароля на учетную запись управления сервером даст злоумышленнику полный доступ к серверу и приложению WordPress. Службы, которые могут быть атакованы с помощью подбора пароля методом грубой силы, включают:

> SSH-сервис >Служба базы данных MySQL > Управление веб-сервером >CPanel или WHCMS Панели управления веб-хостингом >Приложение для управления базой данных phpMyAdmin

Уменьшить вероятность компрометации учетной записи управления:

>Используйте надежные пароли везде, не используйте их повторно! >Перенести SSH на другой порт >Используйте TLS/SSL для веб-служб управления, чтобы предотвратить прослушивание и компрометацию учетных данных. >Белый список IP-адресов, которые могут подключаться к интернет-сервисам

8. Обнаружение контента

Обнаружение контента — это процесс поиска интересующих элементов в веб-пути. Это применимо к любому веб-приложению, но, поскольку мы атакуем WordPress, ориентируйтесь на типичные файлы и пути, представляющие интерес в установке WordPress.

Например:

curl https://example.com/wp-config.php.bak curl https://example.com/.wp-config.php.swp

В этих двух примерах curl используется для поиска возможного файла резервной копии файла wp-config.php, который мы обсуждали ранее, поскольку он содержит конфиденциальную информацию, включая учетные данные базы данных. Вторая попытка пытается загрузить файл резервной копии, который vim автоматически создает при редактировании файла. Хорошая причина не редактировать файлы прямо на ваших производственных сайтах!

Использование curl для выполнения этой задачи поиска сотен или даже тысяч общих файлов может быть выполнено с помощью небольшого количества сценариев. С другой стороны, более подходящие инструменты, такие как Burp Suite или gobuster, инструмент, который очень быстр благодаря своей параллельной обработке, будут работать намного лучше.

9. Уязвимое серверное программное обеспечение

Тестирование самого приложения WordPress — это только часть обеспечения безопасности вашего веб-сайта. Сервер, на котором размещается веб-сайт, также должен быть защищен. Уязвимости безопасности могут, конечно, присутствовать в серверном программном обеспечении или операционной системе. Примеры можно найти в любом списке рассылки по уязвимостям. Недавно в Exim, одном из самых популярных серверов доставки почты в Интернете, была обнаружена уязвимость, которая делает возможным удаленное выполнение кода. PHPMyAdmin — популярное приложение для атак из-за его популярности и длинного списка уязвимостей.

Сервер, на котором размещается веб-сайт, также должен быть защищен. Уязвимости безопасности могут, конечно, присутствовать в серверном программном обеспечении или операционной системе. Примеры можно найти в любом списке рассылки по уязвимостям. Недавно в Exim, одном из самых популярных серверов доставки почты в Интернете, была обнаружена уязвимость, которая делает возможным удаленное выполнение кода. PHPMyAdmin — популярное приложение для атак из-за его популярности и длинного списка уязвимостей.

Неверная конфигурация программного обеспечения сервера

Даже если уязвимости, которые можно использовать, отсутствуют, простая неправильная конфигурация может сделать службу уязвимой. Часто уязвимости в системе безопасности возникают просто из-за неправильной настройки перегруженным работой системного администратора.

How to Hack WordPress

WordPress — одна из лучших платформ для начинающих и людей, которые хотят создавать интерактивные веб-сайты, не имея навыков программирования. Он имеет множество функций, включая плагины SEO, конструктор страниц с перетаскиванием и готовые макеты, которые вы можете использовать для создания безупречного веб-сайта.

Он имеет множество функций, включая плагины SEO, конструктор страниц с перетаскиванием и готовые макеты, которые вы можете использовать для создания безупречного веб-сайта.

Однако многие люди обеспокоены аспектами безопасности веб-сайта WordPress. Это связано с тем, что хакеры часто взламывают веб-сайт и используют все личные и клиентские данные, ставя под угрозу безопасность и безопасность сайта. Кроме того, владельцы иногда не знают, что их веб-сайт взломан, поскольку они не получают никаких уведомлений о нарушении безопасности.

Атаки могут осуществляться с помощью ботов, которые пытаются найти идентификаторы пользователей и пароли, перебирая миллионы комбинаций идентификаторов пользователей и паролей, используя URL-адреса wp.login.php. Эти неэтичные хакеры, также известные как взлом методом грубой силы и словаря, могут легко взломать ваш сайт WordPress. Итак, что произойдет, если WordPress не сообщит вам о каких-либо вредоносных действиях, происходящих на вашем сайте? Как вы собираетесь их идентифицировать? В этой статье мы обсудим различные типы взломов, которые происходят в системе WordPress, и способы их предотвращения.

Когда вы используете WordPress, ваш сайт всегда подвергается воздействию неэтичных хакеров. Независимо от того, используете ли вы простой веб-сайт или веб-сайт электронной коммерции, это не имеет значения, поскольку хакеры попытаются украсть данные вашего веб-сайта и нарушить конфиденциальность. Злоумышленники часто нацелены на сервер, на котором размещен ваш сайт. Они будут рассылать спам и выполнять неотслеживаемые взломы, которые возвращают информацию к источнику. Вот некоторые наиболее распространенные взломы, с которыми может столкнуться ваш сайт WordPress:

1. БэкдорыЗлоумышленники в основном атакуют бэкдоры данного веб-сайта в WordPress. Эти двери позволяют им отправлять зараженные файлы на веб-сайт и легко обходить контроль доступа. Эти файлы снова используются для заражения сайта и сохранения доступа. Это основная причина, по которой сайты в WordPress легко взламываются.

2. RCE (Удаленное выполнение кода)

RCE (Удаленное выполнение кода) Другой возможный способ для хакеров проникнуть на ваш веб-сайт и взломать его неэтичным образом — это удаленное выполнение кода. Когда они получают доступ к панели администратора веб-сайта с помощью вредоносного ПО, установленного на сайте, они имеют тенденцию удаленно выполнять коды на веб-сайтах. Они могут сделать что угодно с кодом, который выполняется на вашем веб-сайте, например, украсть веб-сайт и пользовательские данные, хранящиеся на сервере веб-сайта.

3. Включение удаленных файлов и включение локальных файловВ WordPress используется множество уязвимых методов включения для добавления файлов из любого заданного места или сервера. Злоумышленники, как правило, используют эту уязвимость, рассылая спам и вредоносные программы, чтобы легко взломать систему. Этого можно избежать, внедрив строгие протоколы проверки ввода.

4. Неверная аутентификация или управление сеансом Когда пользователи входят на ваш веб-сайт, им присваивается USI (уникальный идентификатор сеанса) или обычно известный как идентификатор сеанса или файл cookie сеанса. SSL должен защищать эти файлы cookie, поскольку он отключает пользователей после истечения времени сеанса. Если на веб-сайте нет надлежащей системы аутентификации, хакеры также могут использовать такие методы для легкой кражи личных данных пользователей. Слабые идентификаторы сеансов, открытые идентификаторы в URL-адресах, сеансы, работающие в течение длительного времени, злоумышленники с фиксацией, использующие идентификаторы сеансов, принимающие слабые пароли или имена пользователей, а также неправильное управление учетными данными пользователей могут предоставить хакерам все, что им нужно.

SSL должен защищать эти файлы cookie, поскольку он отключает пользователей после истечения времени сеанса. Если на веб-сайте нет надлежащей системы аутентификации, хакеры также могут использовать такие методы для легкой кражи личных данных пользователей. Слабые идентификаторы сеансов, открытые идентификаторы в URL-адресах, сеансы, работающие в течение длительного времени, злоумышленники с фиксацией, использующие идентификаторы сеансов, принимающие слабые пароли или имена пользователей, а также неправильное управление учетными данными пользователей могут предоставить хакерам все, что им нужно.

Это один из распространенных способов, которые злоумышленники используют для получения доступа к веб-сайтам. Они используют алгоритмы, которые угадывают правильные комбинации учетных данных пользователя с помощью повторяющихся попыток. У этих неэтичных хакеров есть набор часто используемых учетных данных, которые они используют для легкого доступа к вашим сайтам WordPress. Поэтому вам придется реализовать строгие меры безопасности, чтобы защитить пользовательские данные и не допустить их попадания в руки хакеров.

Поэтому вам придется реализовать строгие меры безопасности, чтобы защитить пользовательские данные и не допустить их попадания в руки хакеров.

Многие недобросовестные хакеры используют поля ввода для ввода вредоносных кодов непосредственно на веб-сайте. Они известны как инъекции. Это происходит, когда злоумышленники пишут команды через специальные данные, которые вводятся в нужные поля ввода. Это может заставить сайт выполнять эти вредоносные команды. Все злоумышленники могут легко получить доступ к данным системы с помощью таких инъекций и украсть все веб-данные, не сообщая об этом владельцу сайта.

Существует множество типов инъекционных атак. Первый — SQL-инъекции, когда неэтичные хакеры пишут SQL-запросы через входные данные и получают доступ к базе данных WordPress. Получив доступ к базе данных, они могут легко изменять данные и легко выполнять административные операции. Межсайтовые сценарии, широко известные как XSS-атаки, — это еще один тип внедрения, при котором неэтичные хакеры пишут вредоносные сценарии на веб-сайты, имеющие прямой доступ к базе данных. Веб-приложения разделяют данные и коды перед тем, как доставить их пользователям. Однако в таких случаях эти входные коды не могут быть различимы пользователями, когда эти злоумышленники используют коды разметки для заполнения данных. Браузер пользователя будет выполнять команды, которые предоставят хакерам доступ к их файлам cookie, токенам, содержимому и другим данным, доступным на их HTML-страницах.

Веб-приложения разделяют данные и коды перед тем, как доставить их пользователям. Однако в таких случаях эти входные коды не могут быть различимы пользователями, когда эти злоумышленники используют коды разметки для заполнения данных. Браузер пользователя будет выполнять команды, которые предоставят хакерам доступ к их файлам cookie, токенам, содержимому и другим данным, доступным на их HTML-страницах.

Это еще один тип атак с введением путаницы на основе содержимого, когда хакеры используют тенденции веб-приложений для проверки расширений их файлов. Эти злоумышленники будут загружать файлы с соответствующими расширениями файлов, которые могут легко выполнять коды. Это откроет лазейки XSS для хакеров, и они смогут начать манипулировать данными.

8. Clickjacking Это также решается путем исправления пользовательского интерфейса, когда пользователи перенаправляются на разные веб-страницы с помощью определенной кнопки на данной странице, на которую они нажали. Хакеры выполняют это действие, создавая веб-страницы с прозрачными и непрозрачными слоями.

Хакеры выполняют это действие, создавая веб-страницы с прозрачными и непрозрачными слоями.

Эти типы атак направляют большой трафик на определенную онлайн-службу из нескольких источников. Это перегрузит сервер веб-сайта и сделает сайт недоступным для пользователей, владельцев и администраторов. Хакеры выполняют это действие с помощью вредоносного ПО, которое они устанавливают на компьютеры веб-пользователей, заставляя их переходить по вредоносным ссылкам. Затем эти компьютеры становятся ботнетами, которыми можно легко управлять для создания трафика. Пользователи не знают об этих атаках, пока они не могут получить доступ к веб-сайтам. Кроме того, пользователи не знают, что они нажимают на вредоносную ссылку и неосознанно участвуют в любых вредоносных атаках.

Советы по предотвращению хакерских атак на ваш веб-сайт WordPress На ваши веб-сайты WordPress может быть множество возможных атак, которые в основном направлены на кражу веб-сайта и пользовательских данных. Чтобы избежать взлома вашего веб-сайта, вы должны предпринять следующие шаги:

Чтобы избежать взлома вашего веб-сайта, вы должны предпринять следующие шаги:

Когда вы запускаете свой веб-сайт в обновленной версии WordPress, вы использовали все последние меры безопасности, предоставляемые WordPress. Около 86 процентов веб-сайтов WordPress работают на устаревших версиях, и это необходимо немедленно решить.

Каждое обновление WordPress содержит новые функции, исправления ошибок и другие исправления безопасности. Это помогает вашему веб-сайту оставаться в безопасности и защищаться от любых распространенных и эксплуатируемых уязвимостей.

2. Регулярно обновляйте свои темы и плагины Запуска вашего веб-сайта на последней версии WordPress недостаточно. Вам нужно будет установить обновления для всех плагинов или тем, которые вы используете на своем веб-сайте WordPress. Это поможет избежать уязвимостей и вредоносных угроз, которые могут поставить под угрозу безопасность вашего сайта.

Если на вашем сайте установлены плагины, то вы должны регулярно их обновлять. Если вы этого не сделаете, недобросовестные хакеры могут атаковать ваш сайт и легко украсть ваши учетные данные. Это также поставит под угрозу ваш бизнес, поскольку сайт будет недоступен в течение нескольких часов и может не восстановиться из-за этих атак.

Поэтому вы должны обязательно обновить плагины, темы и другое программное обеспечение, которое вы интегрировали с вашим веб-сайтом.

3. Избегайте установки большого количества плагинов или темWordPress позволяет расширить функциональность и персонализировать сайт в соответствии с вашими предпочтениями, предлагая несколько плагинов, макетов, тем и множество других интеграций. Когда вы расширяете свой сайт и настраиваете его, вы не должны ставить под угрозу безопасность вашего сайта.

Если на вашем сайте установлено много плагинов или установок WordPress, вы будете уязвимы для нескольких онлайн-атак. Перечисления плагинов позволят хакерам просматривать все плагины, которые вы используете в данный момент. Избегая чрезмерного использования плагинов, вы можете предотвратить взлом вашего сайта, поскольку у хакеров будет меньше шансов найти уязвимость на вашем сайте.

Перечисления плагинов позволят хакерам просматривать все плагины, которые вы используете в данный момент. Избегая чрезмерного использования плагинов, вы можете предотвратить взлом вашего сайта, поскольку у хакеров будет меньше шансов найти уязвимость на вашем сайте.

Убедитесь, что вы устанавливаете только те плагины, темы или интеграции, которые, по вашему мнению, необходимы для правильной работы вашего веб-сайта. Кроме того, перед загрузкой каких-либо плагинов или тем обязательно внимательно изучите их руководства. Это поможет вам предотвратить установку вредоносного плагина или темы на ваш сайт.

При установке подключаемого модуля проверьте количество его установок и последнее обновление или обновления, выпущенные владельцами, разработчиками и авторами. Если есть много загрузок или последних обновлений, меньше шансов, что это вредоносное ПО.

4. Удаление неавторизованных или неактивных пользователей Когда у вас есть веб-сайт WordPress, мониторинг пользователей становится важной задачей. Это уменьшит шансы и поверхность атаки для любых неэтичных хакеров. Одним из основных моментов, которые необходимо учитывать, является удаление неактивных пользователей или подозрительных пользователей со слабыми паролями или идентификаторами пользователей.

Это уменьшит шансы и поверхность атаки для любых неэтичных хакеров. Одним из основных моментов, которые необходимо учитывать, является удаление неактивных пользователей или подозрительных пользователей со слабыми паролями или идентификаторами пользователей.

Кроме того, вам необходимо тщательно изучить и определить роли и разрешения пользователей, имеющих доступ к вашему веб-сайту.

5. Конфигурации безопасностиПри выполнении поисковой оптимизации вы столкнетесь с термином из каталога, который должен знать каждый. Это происходит, когда ваш сервер не находит индексные файлы, такие как index.php, index.html и т. д. Если он включен, эти серверы будут отображать HTML-страницы, связанные непосредственно с блогами или контентом.

Раскрытие информации сделает ваш сайт более уязвимым, поскольку он раскрывает определенные данные и информацию, которые не должны стать общедоступными. Таким образом, вы должны отключить HTTP-серверы Apache, чтобы ваши данные и информация не были общедоступны.

В WordPress используются длинные и случайные ключи безопасности. Эти ключи зашифрованы с помощью криптографических солей. Эти ключи обеспечат правильное хранение ваших данных и информации в файлах cookie. Пользователи должны использовать надежный пароль и парольные фразы для защиты своих данных при регистрации на вашем веб-сайте. Вы также можете создавать случайные ключи и использовать онлайн-инструмент генератора ключей, чтобы разработать надежный пароль для своего веб-сайта WordPress. Затем вы можете просто скопировать и вставить эти пароли, которые вы сгенерировали, и загрузить их в свои файлы wp.config.php.

7. Ограничение доступа к каталогу Еще один лучший способ предотвратить злонамеренный взлом вашего веб-сайта — защитить панель администратора с помощью паролей и HTTP-аутентификации. Это эффективная мера, которая удалит всех хакеров с вашего сайта WordPress, не позволив им получить доступ к вашим файлам администратора. Если им все же удастся найти пароли, они не смогут обойти HTTP-аутентификацию для доступа к формам входа. Он добавляет еще один уровень безопасности к вашему веб-сайту, делая его безопасным и защищенным со всех сторон.

Если им все же удастся найти пароли, они не смогут обойти HTTP-аутентификацию для доступа к формам входа. Он добавляет еще один уровень безопасности к вашему веб-сайту, делая его безопасным и защищенным со всех сторон.

Вам нужно будет активировать HTTP-аутентификацию с помощью ссылок и каталогов wp-admin и вставить соответствующие каналы кодирования в свои команды.

ЗаключениеСуществует несколько типов взломов или кибератак, которым уязвим ваш веб-сайт WordPress. Однако, если вы будете следовать советам, упомянутым выше в этой статье, вы сможете защитить свой сайт от многих распространенных хакерских атак. Кроме того, вы можете узнать больше о том, как принять надлежащие меры безопасности, чтобы предотвратить взлом ваших веб-сайтов. Кроме того, всегда обязательно создавайте автономную резервную копию для своего сайта, чтобы в случае взлома у вас все еще были все важные данные для восстановления вашего сайта.

Как взломать WordPress

В этом ресурсе я перечисляю несколько способов взлома WordPress. Это плохо? Да, но я перечисляю их, чтобы вы могли стать лучшим разработчиком и даже SEO-хакером.

Это плохо? Да, но я перечисляю их, чтобы вы могли стать лучшим разработчиком и даже SEO-хакером.

Что я узнаю?

- 1 Возможность взломать WordPress делает вас лучшим разработчиком

- 2 Что мы подразумеваем под «взломом WordPress»

- 3 Почему это так важно?

- 4 Хорошие новости

- 5 Kali Linux — ваш друг

- 6 Убедитесь, что ваша цель использует WordPress

- 7 Посмотрите, насколько «сложной» является цель

- 8 Предполагая, что они простые – что дальше?

Возможность взломать WordPress делает вас

лучше РазработчикНет никаких сомнений. WordPress — это массивная, на самом деле мега , цель для хакеров.

Ключевой момент, который нужно понимать во всем, что связано со взломом, заключается в следующем: типичный взлом остается незамеченным в течение 174 дней!

Ты можешь в это поверить!?

Большинство этих взломов, на мой взгляд, являются результатом уязвимости в WordPress, другими словами, WordPress является воротами в брешь.

Что мы подразумеваем под «взломом WordPress»

Давайте проясним, что мы имеем в виду под широким термином: Взлом WordPress. Этот термин относится к порче веб-сайтов. Вот и все; это и есть. Взломать CMS или даже любой веб-сайт в этом отношении

Взлом веб-сайта WordPress и получение доступа к веб-приложению, работающему под управлением системы управления контентом «WordPress», намного проще, чем вы думаете.

Почему это важно?

По состоянию на конец 2019 года 33% веб-приложений в Интернете работают на WordPress, поэтому очевидно, что это главная цель для хакеров.

Главное, что нужно знать о последствиях безопасности для WordPress, это то, что неопытный веб-мастер часто испортит настройки CMS и сделает ее уязвимой для хакеров, в то время как возможность ужесточить WordPress не требует сверхпродвинутых технических навыки и умения.

Здесь нужно понимать, что пока вы следуете определенным «правилам», вы можете сделать установку WordPress надежной и безопасной.

Конечно, возможность взломать административный раздел WordPress (обычно расположенный в «wp-admin») — это не то же самое, что обеспечить доступ r00t, для этого вам нужно попасть на сервер, который находится за пределами объем этого мини-учебника.

Хорошие новости

В этом ресурсе я также покажу, как безопасно защитить ваш сайт от этих взломов и убедиться, что ваша установка WordPress свободна от таких попыток онлайн-взлома грубой силы, поэтому хорошая новость заключается в том, что после читая этот учебник, вы будете в гораздо более безопасном месте.

С точки зрения предотвращения через (я объясню это далее на странице), самое важное, что вы можете сделать, на самом деле безумно просто: изменить свое имя пользователя с «admin» на что-то более сложное и, что неудивительно, заставить уверен, что ваш пароль невероятно сложный. Да, я знаю, что вам говорили ad nuseum о важности того, чтобы ваш пароль был невероятно надежным, но правда в том, что это почти все, что вам нужно, чтобы предотвратить взлом вашего сайта WordPress, я бы сказал, 98% всех взломов «скрипт-дети».

Выполнение вышеуказанного (наряду с другими методами защиты от взлома, перечисленными ниже) сведет на нет этот «административный взлом WordPress», упомянутый в этом посте.

Kali Linux — ваш друг

Установка Linux (операционная система). Хотя Kali Linux не обязательно должна быть платформой Linux, она предпочтительнее просто потому, что она поставляется со всеми необходимыми инструментами для выполнения этого взлома WordPress.Другими инструментами, которые можно использовать для Brute Force WordPress, будут THC Hydra, Tamper Data и Burp Suite. Существует множество других инструментов, которые вы можете использовать, но, по сути, только что упомянутые можно считать самыми популярными хакерскими инструментами для этой задачи.

Следует также отметить, что этот хак относительно прост и не требует кодирования.

Помимо инструментов, перечисленных выше, вам также понадобится приличный WordPress «Brute Force, Dictionary List».

Убедитесь, что ваша цель использует WordPress

Этот урок посвящен взлому WordPress, так что давайте удостоверимся, что наша жертва действительно использует WordPress!

Прежде чем мы углубимся в то, как (используя Kali Linux и WPScan), нам просто нужно убедиться, что наша жертва действительно использует WordPress. Для этого есть три простых и быстрых способа проверки.

Для этого есть три простых и быстрых способа проверки.

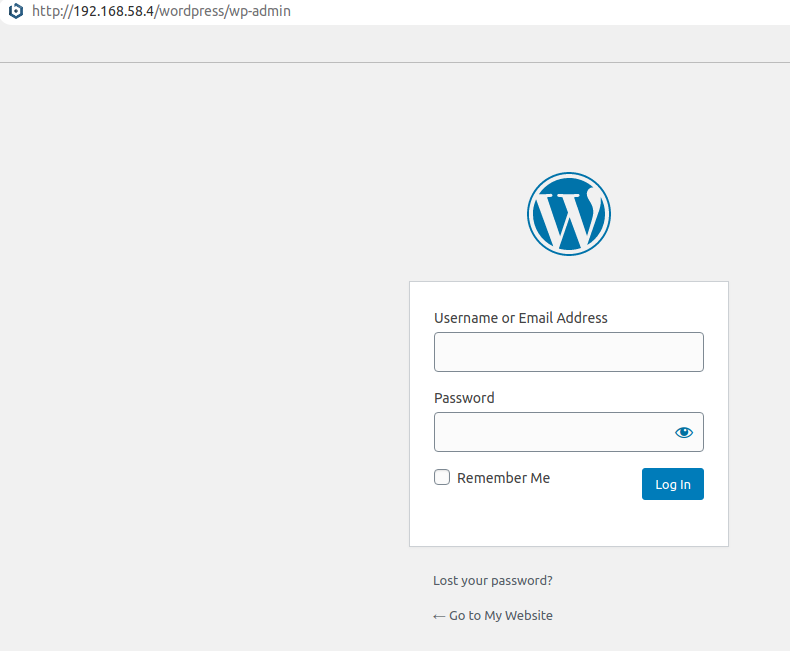

- Просмотрите исходный код любой отображаемой HTML-страницы в любом браузере, затем нажмите CTRL+F, введите «тема», и если вы увидите кучу веб-ресурсов, подобных приведенному ниже, то ваша жертва почти наверняка использует WordPress в качестве своей CMS.

- Еще один способ доказать, что веб-сайт использует WordPress, — ввести /wp-admin.php после домена. Если он показывает общую панель администратора для входа в WordPress, то не нужно быть ученым-ракетчиком, чтобы установить, что наша цель действительно использует WordPress.

- И еще один способ мгновенно проверить это — установить расширение Chrome под названием «BuiltWith», в котором перечислены технологии, лежащие в основе веб-приложения.

Посмотрите, насколько «сложна» цель

Теперь, когда вы установили, что цель действительно использует WordPress, следующим пунктом повестки дня является подтверждение того, с кем вы имеете дело. Если вы видите какие-либо дополнительные функции безопасности, которые были реализованы, такие как форма Captcha или любая другая форма механизма защиты от роботов, то это, конечно, говорит вам, что веб-мастер знает, как легко можно взломать WordPress как пользователя и принял превентивные меры.

Если вы видите какие-либо дополнительные функции безопасности, которые были реализованы, такие как форма Captcha или любая другая форма механизма защиты от роботов, то это, конечно, говорит вам, что веб-мастер знает, как легко можно взломать WordPress как пользователя и принял превентивные меры.

Дополнительные функции и меры безопасности (которые, честно говоря, довольно редко встречаются в большинстве случаев, особенно при относительно низком уровне трафика), с которыми вы можете столкнуться, были настроены для предотвращения атак грубой силы (что мы и будем будет отображаться немного ниже по странице).

Итак, если вы видите, что есть неожиданные препятствия, вам придется использовать немного другой подход, и этот урок вам в этом не поможет.

Предполагая, что они базовые – что дальше?

Далее на повестке дня проверка того, используется ли имя пользователя «admin». Для этого просто введите «admin» и введите любой тарабарский пароль, и если вы получите следующее сообщение об ошибке, то вы знаете, что существует имя пользователя с именем «admin», который, что неудивительно, вероятно, имеет «права администратора».

limit»

limit»